Configurar políticas de ponto de extremidade de serviço (Versão prévia) para a Instância Gerenciada de SQL do Azure

Aplica-se a: Instância Gerenciada de SQL do Azure

As políticas de ponto de extremidade de serviço das Rede Virtual (VNet) do Armazenamento do Microsoft Azure permitem filtrar o tráfego de rede virtual de saída para o Armazenamento do Azure, restringindo as transferências de dados para contas de armazenamento específicas.

A capacidade de configurar suas políticas de ponto de extremidade e associá-las à sua Instância Gerenciada de SQL está atualmente em versão prévia.

Principais benefícios

A configuração das políticas de ponto de extremidade de serviço da Rede Virtual do Armazenamento do Azure para sua Instância Gerenciada de SQL do Azure oferece os seguintes benefícios:

Segurança aprimorada para o tráfego da Instância Gerenciada de SQL do Azure para o Armazenamento do Azure: as políticas de ponto de extremidade estabelecem um controle de segurança que impede vazamento equivocado ou mal-intencionado de dados comercialmente críticos. O tráfego pode ser limitado apenas às contas de armazenamento que estão em conformidade com os requisitos de governança de dados.

Controle granular sobre quais contas de armazenamento podem ser acessadas: as políticas de ponto de extremidade de serviço podem permitir o tráfego em nível de contas de armazenamento em uma assinatura, grupo de recursos e conta de armazenamento individual. Os administradores podem usar políticas de ponto de extremidade de serviço para impor a adesão à arquitetura de segurança de dados da organização no Azure.

O tráfego do sistema permanece inalterado: as políticas de ponto de extremidade de serviço nunca obstruem o acesso ao armazenamento necessário para a Instância Gerenciada de SQL do Azure funcionar. Isso inclui o armazenamento de backups, arquivos de dados, arquivos de log de transações e outros ativos.

Importante

As políticas de ponto de extremidade de serviço controlam apenas o tráfego originado da sub-rede da Instância Gerenciada de SQL e termina no Armazenamento do Azure. As políticas não afetam, por exemplo, a exportação do banco de dados para um arquivo BACPAC local, a integração do Azure Data Factory, a coleção de informações de diagnóstico por meio das Configurações de Diagnóstico do Azure ou outros mecanismos de extração de dados que não são direcionados diretamente ao Armazenamento do Azure.

Limitações

Habilitar as políticas de ponto de extremidade de serviço para a Instância Gerenciada de SQL do Azure tem as seguintes limitações:

- Durante a versão prévia, colocar uma política de ponto de extremidade de serviço em uma sub-rede interferirá na capacidade das instâncias nessa sub-rede de executar PITRs (restaurações pontuais) de uma instância em outra sub-rede. No entanto, uma política de ponto de extremidade de serviço não impede que instâncias em outras sub-redes restaurem backups dessa sub-rede.

- Durante a versão prévia, esse recurso está disponível em todas as regiões do Azure nas quais a Instância Gerenciada de SQL tem suporte, exceto para Leste da China 2, Norte da China 2, EUA Central EUAP, Leste dos EUA 2 EUAP, US Gov - Arizona, US Gov - Texas, US Gov - Virgínia e Centro-Oeste dos EUA.

- O recurso está disponível apenas para redes virtuais implantadas usando o modelo de implantação do Azure Resource Manager.

- O recurso está disponível somente em sub-redes que tenham habilitado pontos de extremidade de serviço para o Armazenamento do Azure.

- Atribuir uma política de ponto de extremidade de serviço a um ponto de extremidade de serviço atualiza o ponto de extremidade do escopo regional para global. Em outras palavras, todo o tráfego para o Armazenamento do Azure passará pelo ponto de extremidade do serviço, independentemente da região em que a conta de armazenamento resida.

- Ao permitir uma conta de armazenamento, você permite automaticamente o acesso ao RA-GRS secundário associado.

Preparar inventário de armazenamento

Antes de começar a configurar as políticas de ponto de extremidade de serviço em uma sub-rede, redija uma lista de contas de armazenamento às quais a instância gerenciada deve ter acesso nessa sub-rede.

Veja a seguir uma lista de fluxos de trabalho que podem entrar em contato com o Armazenamento do Azure:

- Auditoria no Armazenamento do Azure.

- Executar um backup somente cópia no Azure Armazenamento.

- Restaurar um banco de dados do Armazenamento do Azure.

- Importar dados com BULK INSERT ou OPENROWSET(BULK...).

- Registrando em log eventos estendidos para um destino de Arquivo de Evento no Armazenamento do Azure.

- Migração offline do DMS do Azure para uma Instância Gerenciada de SQL do Azure.

- Migração do Serviço de Reprodução de Log para uma Instância Gerenciada de SQL do Azure.

- Sincronizar dados usando a replicação transacional.

Observe o nome da conta, o grupo de recursos e a assinatura para qualquer conta de armazenamento que participe desses fluxos de trabalho, ou qualquer outro, que acesse o armazenamento.

Configurar políticas

Primeiro, você precisará criar sua política de ponto de extremidade de serviço e, em seguida, associá-la à sub-rede da Instância Gerenciada de SQL. Modifique o fluxo de trabalho nesta seção para atender às suas necessidades de negócios.

Observação

- As sub-redes da Instância Gerenciada de SQL exigem que as políticas contenham o alias de serviço /Services/Azure/ManagedInstance (consulte a etapa 5).

- As instâncias gerenciadas implantadas em uma sub-rede que já contenha as políticas de ponto de extremidade de serviço serão automaticamente atualizadas no alias do serviço /Services/Azure/ManagedInstance.

Criar uma política de ponto de extremidade de serviço

Para criar uma política de ponto de extremidade de serviço, siga estas etapas:

Entre no portal do Azure.

Selecione + Criar um recurso.

No painel de pesquisa, digite política de ponto de extremidade de serviço, selecione Política de ponto de extremidade de serviço e, em seguida, selecione Criar.

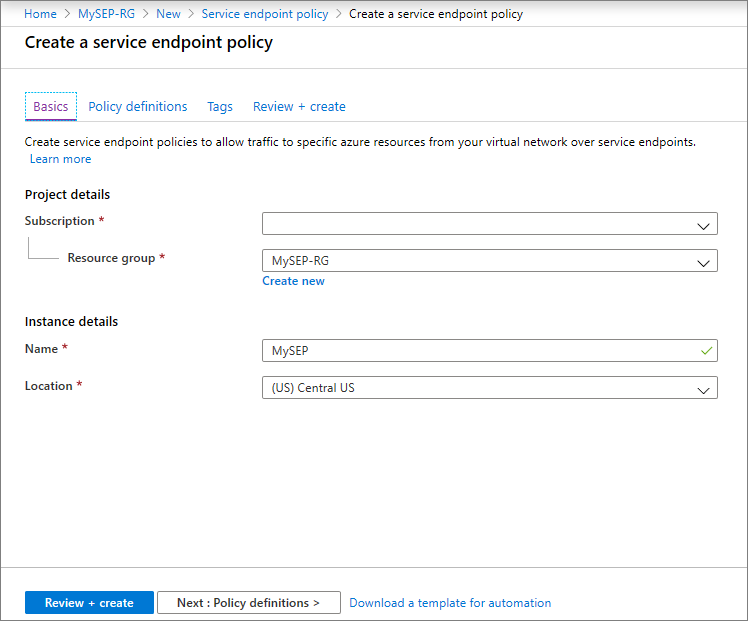

Adicione os seguintes valores na página Conceitos Básicos:

- Assinatura: selecione a assinatura da política na lista suspensa.

- Grupo de recursos: selecione o grupo de recursos em que sua instância gerenciada esteja localizada ou selecione Criar novo e preencha o nome de um novo grupo de recursos.

- Nome: forneça um nome para sua política, como mySEP.

- Local: selecione a região da rede virtual que hospeda a instância gerenciada.

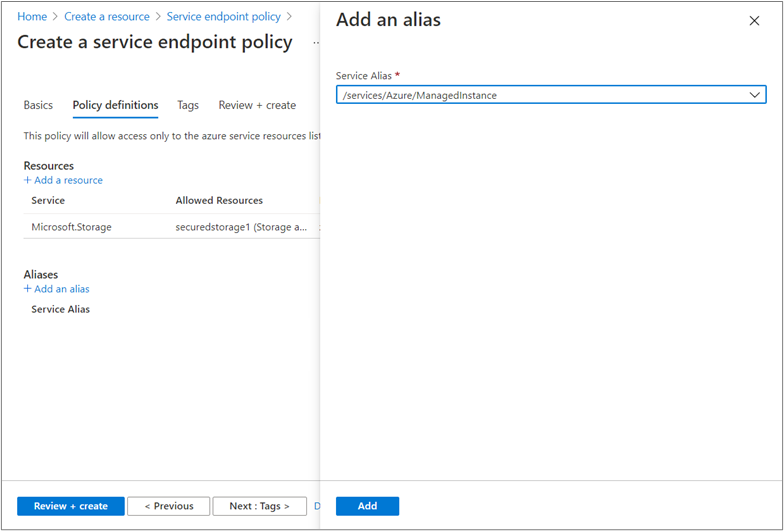

Em Definições de política, selecione Adicionar um alias e insira as seguintes informações no painel Adicionar um alias:

- Alias de serviço: selecione /Services/Azure/ManagedInstance.

- Selecione Adicionar para concluir a adição do alias de serviço.

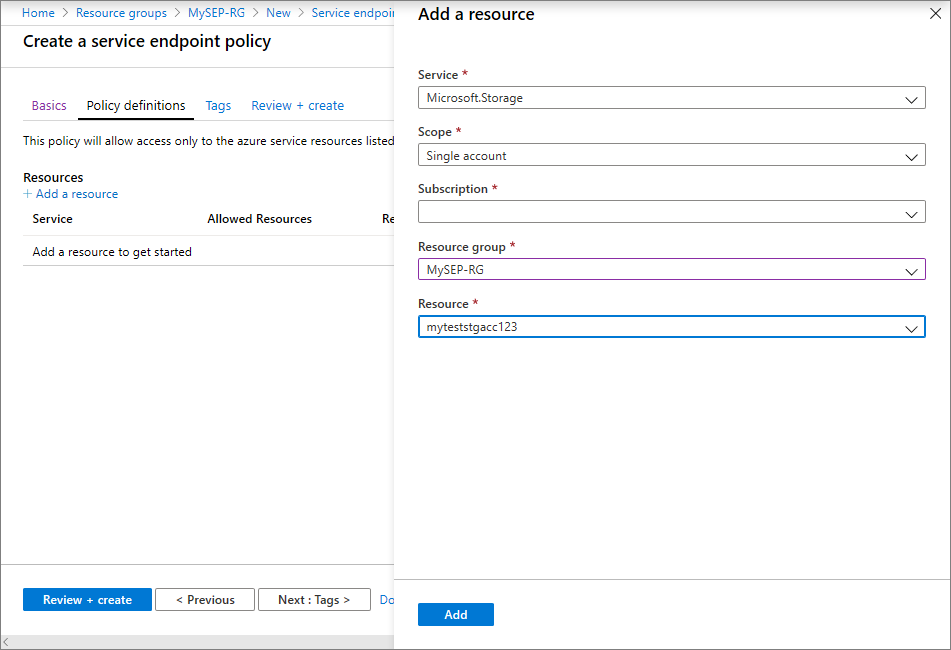

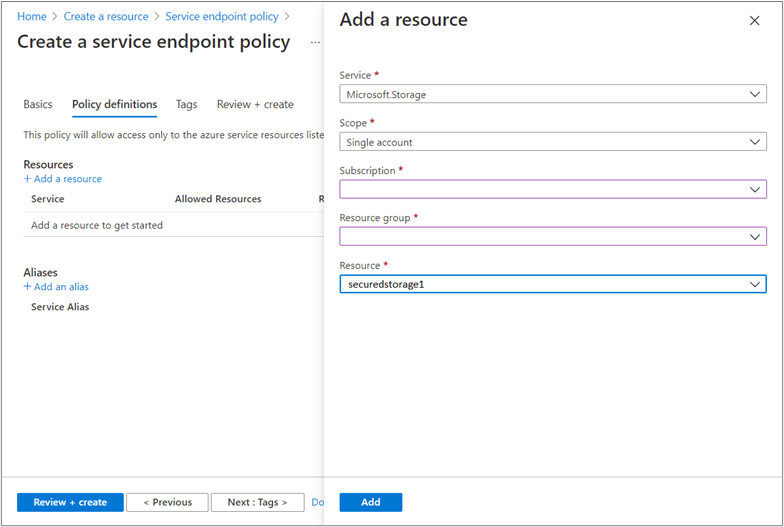

Nas definições da Política, selecione + Adicionar em Recursos e insira ou selecione as seguintes informações no painel Adicionar um recurso:

- Serviço: selecione Microsoft.Storage.

- Escopo: selecione Todas as contas na assinatura.

- Assinatura: selecione uma assinatura que contenha as contas de armazenamento a serem permitidas. Consulte o inventário das contas de armazenamento do Azure criadas anteriormente.

- Selecione Adicionar para concluir a adição do recurso.

- Repita essa etapa para adicionar outras assinaturas.

Opcional: você pode configurar marcas na política de ponto de extremidade de serviço em Marcas.

Selecione Examinar + criar. Valide as informações e selecione Criar. Para fazer mais edições, selecione em Anterior.

Dica

Primeiro, configure as políticas para permitir o acesso a assinaturas inteiras. Valide a configuração garantindo que todos os fluxos de trabalho operem normalmente. Em seguida, opcionalmente, reconfigure as políticas para permitir contas de armazenamento individuais ou contas em um grupo de recursos. Para fazer isso, selecione Conta única ou Todas as contas no grupo de recursos no campo Escopo: , e preencha os outros campos adequadamente.

Associar a política à sub-rede

Depois que a política de ponto de extremidade de serviço for criada, associe a política à sua sub-rede de Instância Gerenciada de SQL.

Para associar sua política, siga estas etapas:

Na caixa Todos os serviços no portal do Azure, procure redes virtuais. Selecione Redes virtuais.

Localize e selecione a rede virtual que hospeda sua instância gerenciada.

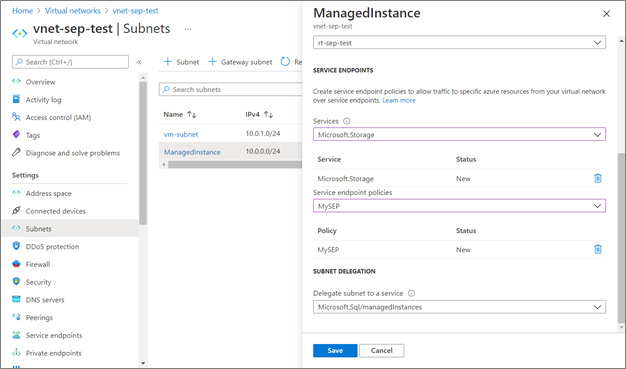

Selecione Sub-redes e escolha a sub-rede dedicada à sua instância gerenciada. Insira as seguintes informações no painel da sub-rede:

- Serviços: selecione Microsoft.Storage. Se esse campo estiver vazio, você precisará configurar o ponto de extremidade de serviço para o Armazenamento do Azure nessa sub-rede.

- Políticas de ponto de extremidade de serviço: selecione as políticas de ponto de extremidade de serviço que você deseja aplicar à sub-rede da Instância Gerenciada de SQL.

Selecione Salvar para concluir a configuração da rede virtual.

Aviso

Se as políticas nessa sub-rede não tiverem o alias /Services/Azure/ManagedInstance, você poderá ver o seguinte erro: Failed to save subnet 'subnet'. Error: 'Found conflicts with NetworkIntentPolicy.Details: Service endpoint policies on subnet are missing definitions Para solucioná-lo, atualize todas as políticas na sub-rede para incluir o alias /Services/Azure/ManagedInstance.

Próximas etapas

- Saiba mais sobre como proteger suas contas de Armazenamento do Azure.

- Leia sobre os Recursos de segurança da Instância Gerenciada de SQL do Azure.

- Explore a Arquitetura de conectividade da Instância Gerenciada de SQL do Azure.