Habilitar insights de VM usando o Azure Policy

O Azure Policy permite definir e impor requisitos para todos os recursos criados e modificados. As iniciativas de política de insights de VM, que são conjuntos predefinidos de políticas criadas para insights de VM, instalam os agentes necessários para insights de VM e permitem o monitoramento em todas as novas máquinas virtuais em seu ambiente do Azure.

Este artigo explica como habilitar insights de VM para máquinas virtuais do Azure, Conjuntos de Dimensionamento de Máquinas Virtuais e máquinas virtuais híbridas conectadas com o Azure Arc usando iniciativas de política de insights de VM predefinidas.

Pré-requisitos

Antes de habilitar os Insights da VM usando o Azure Policy, você precisa ter uma DCR dos Insights da VM criada. A DCR especifica quais dados coletar do agente e como eles devem ser processados. Confira DCR dos Insights da VM para obter detalhes sobre como criar esta DCR.

Iniciativas de insights da VM

As iniciativas de política de insights de VM instalam o Agente do Azure Monitor e o Dependency Agent em novas máquinas virtuais em seu ambiente do Azure. Atribua essas iniciativas a um grupo de gerenciamento, assinatura ou grupo de recursos para instalar os agentes em máquinas virtuais do Azure Windows ou Linux no escopo definido automaticamente.

Observação

As iniciativas do VM Insights listadas abaixo não atualizam uma extensão do Dependency Agent que já existe em sua VM com as configurações do Agente de Monitoramento do Azure. Desinstale a extensão do Dependency Agent de sua VM antes de implantar essas iniciativas.

Habilitar o Azure Monitor para VMs com o Agente de Monitoramento do Azure Habilitar o Azure Monitor para conjuntos de dimensionamento de máquinas virtuais com o Agente de Monitoramento do Azure Habilitar o Azure Monitor para VMs híbridas com o Agente de Monitoramento do Azure

As iniciativas se aplicam a computadores que você cria e que modifica, mas não a VMs existentes.

| Nome da Iniciativa Política | Descrição |

|---|---|

| Habilitar o Azure Monitor para VMs com o Agente do Azure Monitor | Instala o Agente do Azure Monitor e o agente de Dependência em VMs do Azure. |

| Habilitar o Azure Monitor para conjuntos de dimensionamento de máquinas virtuais com o Agente de Monitoramento do Azure | Instala o Agente do Azure Monitor e o agente de dependência em conjuntos de dimensionamento de máquinas virtuais. |

| Habilitar o Azure Monitor para VMs com o Agente do Azure Monitor | Instala o Agente do Azure Monitor e o agente de Dependência em VMs híbridas conectadas ao Azure Arc. |

| Herdado - Habilitar o Azure Monitor para VMs | Instala os agentes do Log Analytics e de dependência no conjunto de dimensionamento de máquinas virtuais. |

| Herdado: Habilitar o Azure Monitor para conjuntos de dimensionamento de máquinas virtuais | Instala os agentes do Log Analytics e de dependência no conjunto de dimensionamento de máquinas virtuais. |

Importante

O agente legado Log Analytics foi descontinuado em 31 de agosto de 2024. A Microsoft não fornecerá mais suporte para o agente do Log Analytics. Se você usar o agente do Log Analytics para ingerir dados no Azure Monitor, migrar agora para o agente do Azure Monitor.

Suporte para imagens personalizadas

As definições de política e iniciativa de insights de VM baseadas no Agente do Azure Monitor têm um parâmetro scopeToSupportedImages que está definido como true por padrão para habilitar a integração do Dependency Agent somente em imagens compatíveis. Defina esse parâmetro como false para permitir a integração do Dependency Agent em imagens personalizadas.

Atribuir uma iniciativa de política de insights de VM

Para atribuir uma iniciativa de política de insights de VM a uma assinatura ou grupo de gerenciamento do portal do Azure:

Pesquise pelo Policy e abra-o.

Selecione Atribuições>Atribuir iniciativa.

A tela Atribuir iniciativa aparece.

Configurar a atribuição da iniciativa:

- No campo Escopo, selecione o grupo de gerenciamento ou a assinatura a que você atribuirá a iniciativa.

- (Opcional) Selecione Exclusões para excluir recursos específicos da atribuição da iniciativa. Por exemplo, se o escopo for um grupo de gerenciamento, você poderá especificar uma assinatura nesse grupo de gerenciamento para ser excluída da atribuição.

- Selecione as reticências (...) próximo a atribuição de iniciativa para iniciar o seletor de definição de política. Selecione uma das iniciativas de insights da VM.

- (Opcional) Altere o Nome da atribuição e adicione uma Descrição.

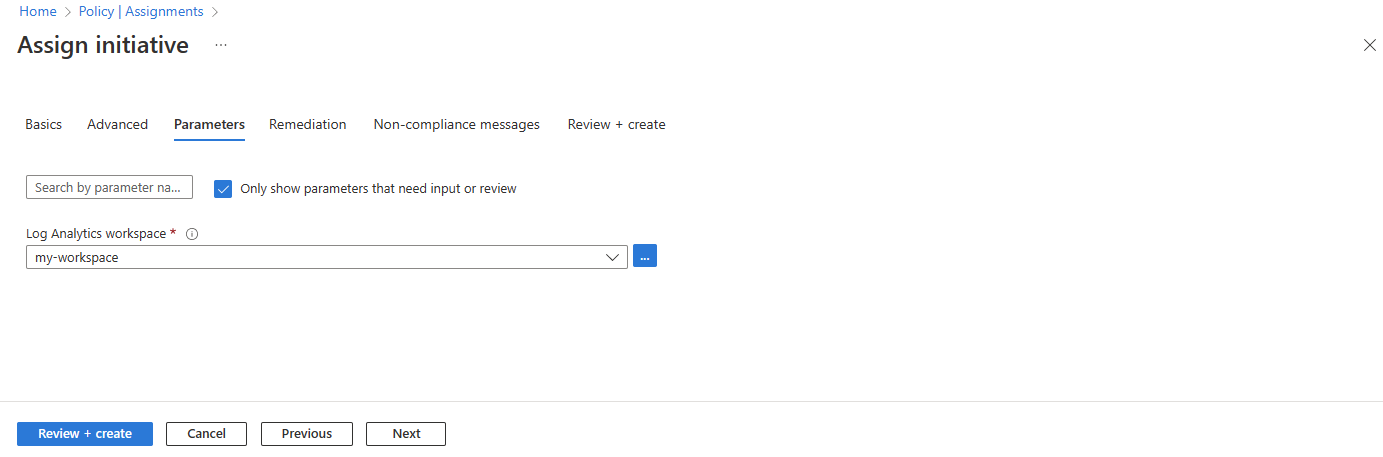

- Na guia Parâmetros, selecione um workspace do Log Analytics ao qual todas as máquinas virtuais na atribuição enviarão dados. Para que as máquinas virtuais enviem dados para workspaces diferentes, crie várias atribuições, cada uma com o próprio escopo. Essa etapa terá parâmetros diferentes dependendo da Iniciativa Política com a qual você está trabalhando no momento.

Observação

Se você selecionar um workspace que não está no escopo da atribuição, conceda permissões de Colaborador do Log Analytics à ID de Entidade de Segurança da atribuição de política. Caso contrário, você poderá receber uma falha de implantação como :

The client 'aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb' with object id 'aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb' does not have authorization to perform action 'microsoft.operationalinsights/workspaces/read' over scope ...Selecione Examinar + criar para examinar os detalhes da atribuição de iniciativa. Selecione Criar para criar a atribuição.

Não crie uma tarefa de correção neste ponto, pois você provavelmente precisará de várias tarefas de correção para habilitar as máquinas virtuais existentes. Para obter mais informações sobre como criar tarefas de correção, consulte Corrigir resultados de conformidade.

Examinar a conformidade de uma iniciativa de política de insights de VM

Depois de atribuir uma iniciativa, você pode examinar e gerenciar a conformidade da iniciativa em seus grupos de gerenciamento e assinaturas.

Para ver quantas máquinas virtuais existem em cada um dos grupos de gerenciamento ou assinaturas e seu status de conformidade:

Pesquise pelo Azure Monitor e abra-o.

SelecioneMáquinas virtuais>Visão Geral>Outras opções de integração. Em seguida, em Habilitar usando a política, selecione Habilitar.

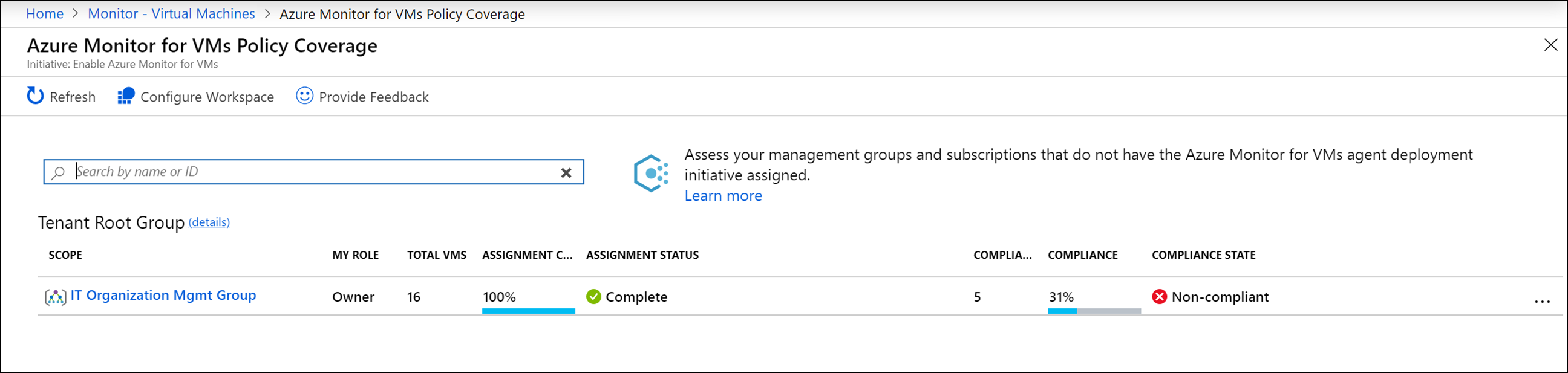

A página Cobertura de Política do Azure Monitor para VMs aparece.

A tabela a seguir descreve as informações de conformidade apresentadas na página Cobertura de Política do Azure Monitor para VMs.

Função Descrição Escopo Grupo de gerenciamento ou assinatura ao que a iniciativa se aplica. Minha função Sua função no escopo. A função poderá ser Leitor, Proprietário, Colaborador ou em branco se você tiver acesso à assinatura, mas não ao grupo de gerenciamento ao qual ela pertence. Sua função determina quais dados você pode ver e se você pode atribuir políticas ou iniciativas (proprietário), editá-las ou exibir a conformidade. Total de VMs Número total de VMs no escopo, independentemente de seu status. Para um grupo de gerenciamento, essa é a soma total das VMs em todas as assinaturas relacionadas ou grupos de gerenciamento filho. Cobertura de Atribuição Porcentagem de VMs cobertas pela iniciativa. Quando você atribui a iniciativa, o escopo selecionado na atribuição pode ser o escopo listado ou um subconjunto dele. Por exemplo, se você criar uma atribuição para uma assinatura (escopo da iniciativa) e não um grupo de gerenciamento (escopo de cobertura), o valor da Cobertura da Atribuição indicará as VMs no escopo da iniciativa dividido pelas VMs no escopo de cobertura. Em outro caso, você pode excluir algumas VMs, grupos de recursos ou uma assinatura do escopo da política. Se o valor estiver em branco, indica que a política ou iniciativa não existe ou você não tem permissão. Status da atribuição Êxito: agente do Azure Monitor ou agente do Log Analytics e agente de Dependência implantados em todos os computadores no escopo.

Aviso: a assinatura não está em um grupo de gerenciamento.

Não iniciado: uma nova atribuição foi adicionada.

Bloqueio: você não tem privilégios suficientes para o grupo de gerenciamento.

Em branco: não existem VMs ou uma política não está atribuída.VMs em Conformidade Número de VMs que têm o Agente do Azure Monitor ou o agente do Log Analytics e o agente de Dependência instalados. Esse campo ficará em branco se não houver atribuições, se não houver nenhuma VM no escopo ou se você não tiver as permissões relevantes. Conformidade O número de conformidade geral é a soma de recursos distintos que são compatíveis divididos pela soma de todos os recursos distintos. Estado de conformidade Compatível: todas as VMs no escopo têm o Agente do Azure Monitor ou o agente do Log Analytics e o agente de Dependência implantados, ou as novas VMs no escopo no escopo ainda não foram avaliadas.

Não compatível: há VMs que não estão habilitadas e podem precisar de correção.

Não iniciado: uma nova atribuição foi adicionada.

Bloqueio: você não tem privilégios suficientes para o grupo de gerenciamento.

Em branco: nenhuma política foi atribuída.Selecione as reticências (...) >Exibir Conformidade.

A página Conformidade é exibida. Ela ista as atribuições que correspondem ao filtro especificado e indica se elas estão em conformidade.

Selecione uma atribuição para exibir seus detalhes. A página Conformidade da iniciativa é exibida. Ela lista as definições de política na iniciativa e se cada uma está em conformidade.

As definições de política serão consideradas não compatíveis se:

- O Agente do Azure Monitor, o agente do Log Analytics ou o agente de Dependência não estiverem implantados. Crie uma tarefa de correção para mitigar.

- A imagem de VM (sistema operacional) não está identificada na definição de política. As políticas só puderem verificar imagens de VM do Azure conhecidas. Verifique a documentação para ver se o sistema operacional da VM é compatível.

- Algumas VMs no escopo da iniciativa estão conectadas a um espaço de trabalho do Log Analytics diferente daquele especificado na atribuição de política.

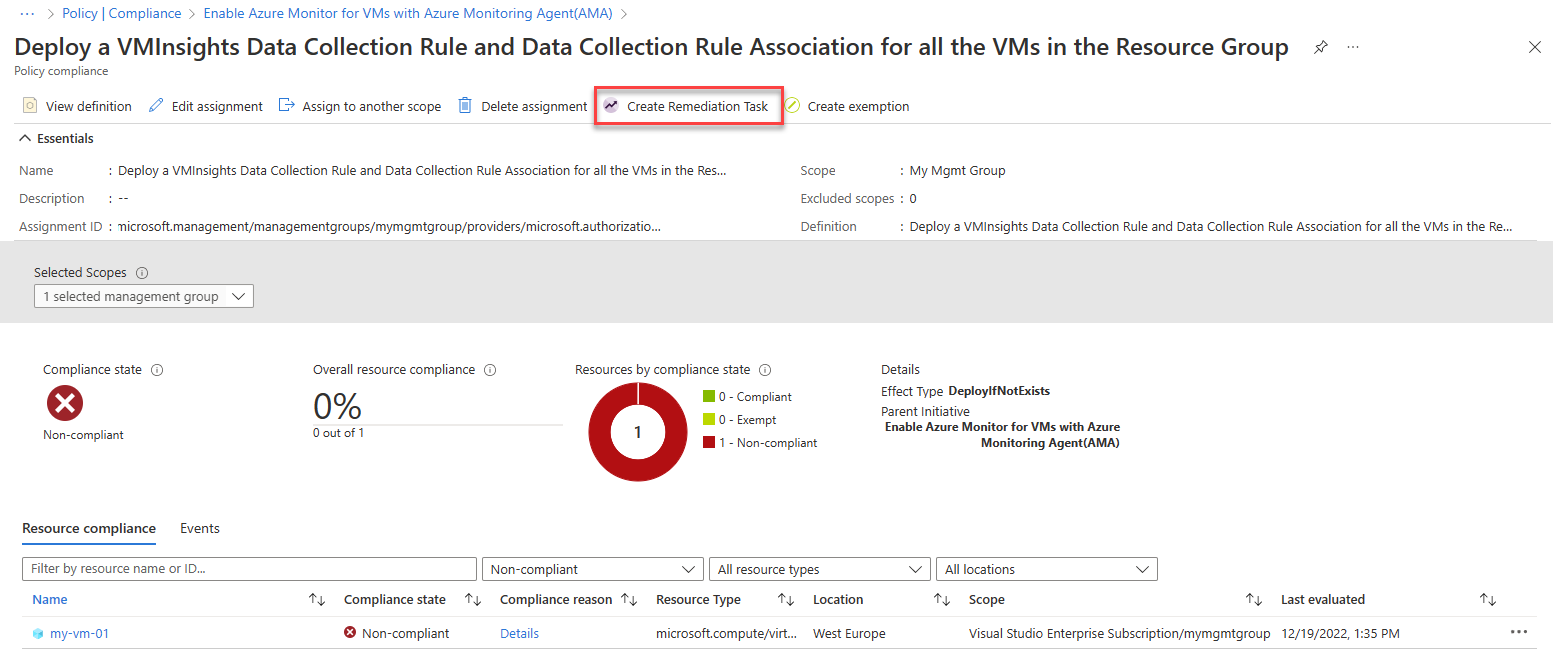

Selecione uma definição de política para abrir a página Conformidade da política.

Criar uma tarefa de correção

Se sua atribuição não mostrar 100% de conformidade, crie tarefas de correção para avaliar e habilitar VMs existentes. Provavelmente, você precisará criar várias tarefas de correção, uma para cada definição de política. Você não pode criar uma tarefa de correção para uma iniciativa.

Para criar uma tarefa de correção:

Na página Conformidade da iniciativa, selecione Criar Tarefa de Correção.

A página Nova tarefa de correção é exibida.

Examine as configurações de correção e os recursos para corrigir e modificar conforme necessário. Em seguida, selecione Corrigir para criar a tarefa.

Depois que as tarefas de correção são concluídas, suas VMs devem estar em conformidade com os agentes instalados e habilitados para os insights da VM.

Acompanhar tarefas de correção

Para acompanhar o progresso das tarefas de correção, no menu Política, selecione Correção e selecione a guia Tarefa de correção.

Próximas etapas

Saiba como:

- Exibir mapa de insights da VM para ver as dependências do aplicativo.

- Exibir o desempenho da VM do Azure para identificar gargalos e a utilização geral do desempenho da VM.