Usar o Link Privado do Azure para conectar servidores com segurança ao Azure Arc

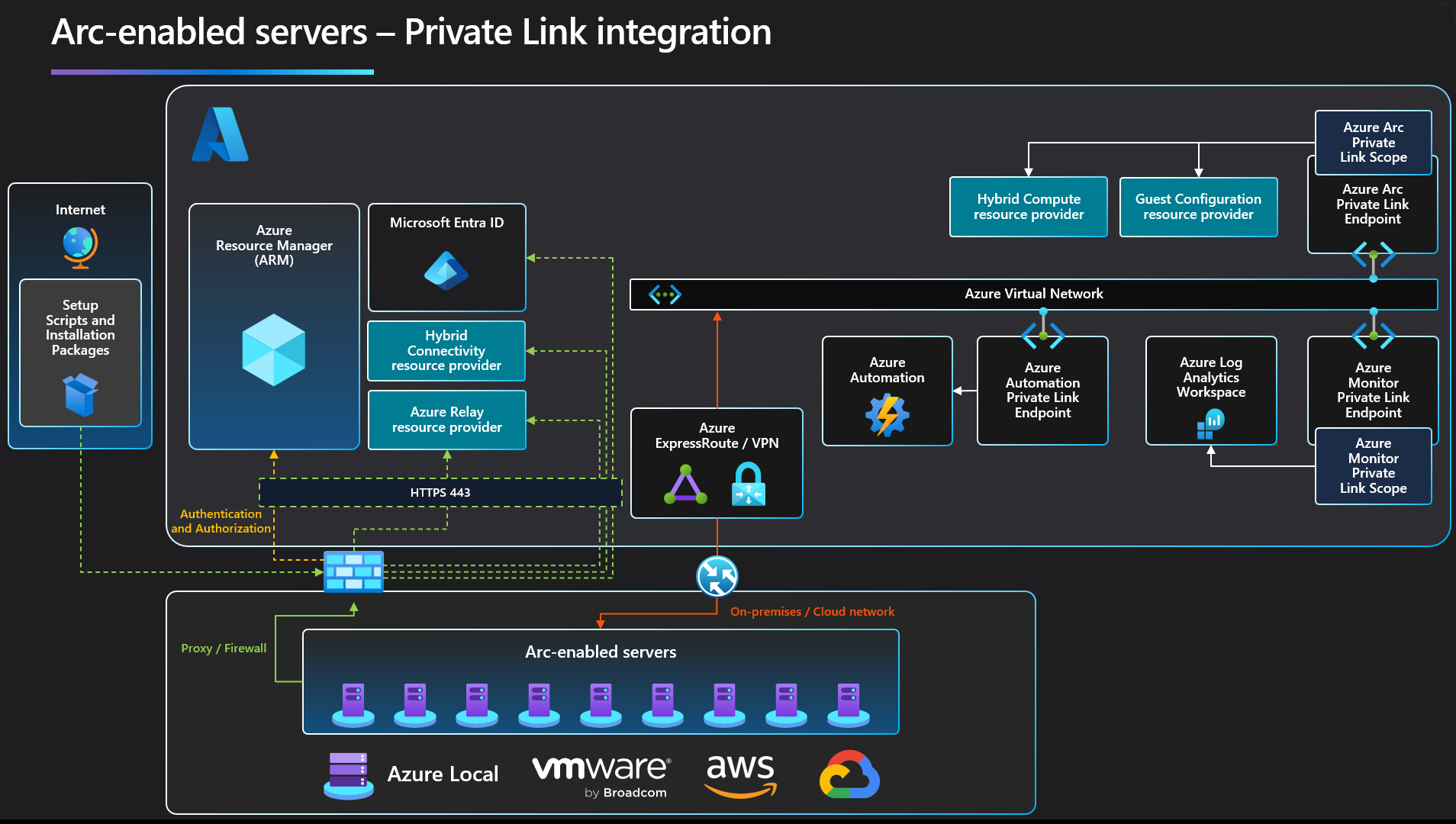

O Link Privado do Azure permite vincular com segurança os serviços PaaS do Azure a sua rede virtual usando pontos de extremidade privados. Em muitos serviços, basta configurar um ponto de extremidade por recurso. Isso significa que você pode conectar os servidores locais ou de várias nuvens ao Azure Arc e enviar todo o tráfego por uma conexão do Azure ExpressRoute ou VPN site a site em vez de usar redes públicas.

Começando com os servidores habilitados para Azure Arc, você pode usar um modelo de escopo de link privado para permitir que vários servidores ou computadores se comuniquem com os respectivos recursos do Azure Arc usando um só ponto de extremidade privado.

Este artigo aborda quando usar e como configurar um Escopo de Link Privado do Azure Arc.

Vantagens

Com o Link Privado, você pode:

- Conectar-se de maneira particular ao Azure Arc sem abrir nenhum acesso de rede pública.

- Garantir que os dados do computador ou do servidor habilitado para Azure Arc só sejam acessados por meio de redes privadas autorizadas. Isso também inclui dados de extensões de VM instaladas no computador ou no servidor que fornecem suporte de monitoramento e gerenciamento pós-implantação.

- Evitar a exfiltração dos dados das suas redes privadas definindo servidores específicos habilitados para Azure Arc e outros recursos de serviços do Azure, como o Azure Monitor, que se conecta por meio do ponto de extremidade privado.

- Conectar sua rede local privada ao Azure Arc com segurança usando o ExpressRoute e o Link Privado.

- Manter todo o tráfego dentro da rede de principal do Microsoft Azure.

Para obter mais informações, confira Principais benefícios do Link Privado do Azure.

Como ele funciona

O Escopo de Link Privado do Azure Arc conecta pontos de extremidade privados (e as redes virtuais em que eles estão contidos) a um recurso do Azure, nesse caso, servidores habilitados para Azure Arc. Quando você habilita uma das extensões de VM compatíveis com os servidores habilitados para Azure Arc, como o Azure Monitor, esses recursos conectam outros recursos do Azure. Tal como:

- Workspace do Log Analytics, necessário para Controle de Alterações e Inventário da Automação do Azure, insights de VM do Azure Monitor e coleção de logs do Azure Monitor com o agente do Azure Monitor.

- Conta da Automação do Azure, necessária para o Gerenciamento de Atualizações e o Controle de Alterações e Inventário.

- Cofre de Chave do Azure

- Armazenamento de Blobs do Azure, necessário para a extensão de script personalizado.

A conectividade com qualquer outro recurso do Azure em um servidor habilitado para o Azure Arc requer a configuração do Link Privado para cada serviço, que é opcional, mas recomendado. O Link Privado do Azure requer configuração separada por serviço.

Para obter mais informações sobre como configurar o Link Privado para os serviços do Azure listados anteriormente, confiras os artigos Automação do Azure, Azure Monitor, Azure Key Vault ou Armazenamento de blobs do Azure.

Importante

O Link Privado do Azure já está em disponibilidade geral. O Ponto de Extremidade Privado e o serviço de Link Privado (serviço por trás do Standard Load Balancer) estão em disponibilidade geral. Diferentes PaaS do Azure integrados ao Link Privado do Azure seguindo diferentes agendamentos. Confira a disponibilidade do Link Privado para ver um status atualizado do PaaS do Azure no Link Privado. Para conhecer as limitações conhecidas, confira Ponto de Extremidade Privado e Serviço de Link Privado.

O ponto de extremidade privado na sua VNet permite que ela acesse os pontos de extremidade dos servidores habilitados para Azure Arc por meio de IPs privados no pool da rede, em vez de usar os IPs públicos desses pontos de extremidade. Isso permite que você continue usando o recurso de servidores habilitados para Azure Arc sem abrir sua VNet para o tráfego de saída não solicitado.

O tráfego do ponto de extremidade privado para os seus recursos passará pelo backbone do Microsoft Azure e não será roteado para redes públicas.

Você pode configurar cada um dos componentes para permitir ou negar a ingestão e as consultas em redes públicas. Isso fornece uma proteção em nível de recurso para que você possa controlar o tráfego para recursos específicos.

Restrições e limitações

O objeto do escopo de link privado dos servidores habilitados para Azure Arc tem vários limites que você precisa considerar ao planejar a configuração do Link Privado.

- Você pode associar, no máximo, um Escopo de Link Privado do Azure Arc a uma rede virtual.

- Um recurso de computador ou de servidor habilitado para Azure Arc só pode se conectar a um escopo de link privado dos servidores habilitados para Azure Arc.

- Todos os computadores locais precisam usar o mesmo ponto de extremidade privado resolvendo as informações corretas do ponto de extremidade privado (nome do registro FQDN e endereço IP privado) com o mesmo encaminhador de DNS. Para obter mais informações, confira Configuração de DNS do ponto de extremidade privado do Azure

- O servidor habilitado para Azure Arc e o Escopo de Link Privado do Azure Arc devem estar na mesma região do Azure. O ponto de extremidade privado e a rede virtual também devem estar na mesma região do Azure, mas essa região pode ser diferente do Escopo de Link Privado do Azure Arc e do servidor habilitado para Arc.

- O tráfego de rede para o Microsoft Entra ID e o Azure Resource Manager não passa pelo Escopo de link privado do Azure Arc e continuará usando sua rota de rede padrão para a Internet. Opcionalmente, você pode configurar um link privado de gerenciamento de recursos para enviar o tráfego do Azure Resource Manager para um ponto de extremidade privado.

- Os outros serviços do Azure que você usará, por exemplo, o Azure Monitor, exigem pontos de extremidade privados próprios na rede virtual.

- O acesso remoto ao servidor usando o Windows Admin Center ou SSH não tem suporte no link privado no momento.

Planejando a configuração do seu Link Privado

Para conectar seu servidor ao Azure Arc por meio de um link privado, você precisará configurar sua rede para realizar o seguinte:

Estabelecer uma conexão entre a rede local e uma rede virtual do Azure usando uma VPN site a site ou um circuito do ExpressRoute.

Implante um Escopo de Link Privado do Azure Arc, que controla os computadores ou servidores que podem se comunicar com o Azure Arc em pontos de extremidade privados, e associe-o à sua rede virtual do Azure usando um ponto de extremidade privado.

Atualize a configuração de DNS na rede local para resolver os endereços de pontos de extremidade privados.

Configure o firewall local para permitir o acesso ao Microsoft Entra ID e ao Azure Resource Manager.

Associe os computadores ou os servidores registrados nos servidores habilitados para Azure Arc com o escopo de link privado.

Opcionalmente, implante pontos de extremidade privados para outros serviços do Azure pelos quais o computador ou o servidor é gerenciado, como:

- Azure Monitor

- Automação do Azure

- Armazenamento de Blobs do Azure

- Cofre de Chave do Azure

Este artigo pressupõe que você já tenha configurado o circuito do ExpressRoute ou a conexão VPN site a site.

Configuração de rede

Os servidores habilitados para Azure Arc integram-se a vários serviços do Azure para levar o gerenciamento e a governança de nuvem para seus servidores ou computadores híbridos. A maioria desses serviços já oferece pontos de extremidade privados, mas você precisa configurar o firewall e as regras de roteamento para permitir o acesso ao Microsoft Entra ID e ao Azure Resource Manager pela Internet até que esses serviços ofereçam pontos de extremidade privados.

Há duas maneiras de fazer isso:

Se a sua rede estiver configurada para rotear todo o tráfego direcionado à Internet por meio da VPN do Azure ou do circuito do ExpressRoute, você poderá configurar o NSG (grupo de segurança de rede) associado à sua sub-rede no Azure para permitir o acesso TCP 443 (HTTPS) de saída ao Microsoft Entra ID e ao Azure usando marcas de serviço. As regras NSG devem ser semelhantes às seguintes:

Configuração Regra do Microsoft Entra ID Regra do Azure Origem Rede virtual Rede virtual Intervalos de portas de origem * * Destino Marca de serviço Marca de serviço Marca de serviço de destino AzureActiveDirectoryAzureResourceManagerIntervalos de portas de destino 443 443 Protocolo TCP TCP Ação Allow Allow Prioridade 150 (precisa ser inferior a qualquer regra que bloqueie o acesso à Internet) 151 (precisa ser inferior a qualquer regra que bloqueie o acesso à Internet) Nome AllowAADOutboundAccessAllowAzOutboundAccessConfigure o firewall na rede local para permitir o acesso TCP 443 (HTTPS) de saída ao Microsoft Entra ID e ao Azure usando os arquivos de marca de serviço disponíveis para download. O arquivo JSON contém todos os intervalos de endereços IP públicos usados pelo Microsoft Entra ID e pelo Azure e é atualizado mensalmente para refletir as possíveis alterações. A marca de serviço do Azure AD é

AzureActiveDirectory, e a marca de serviço do Azure éAzureResourceManager. Fale o administrador da sua rede e o fornecedor do firewall de rede para saber como configurar as regras de firewall.

Para entender mais sobre os fluxos de tráfego de rede, consulte o diagrama na seção Como ele funciona deste artigo.

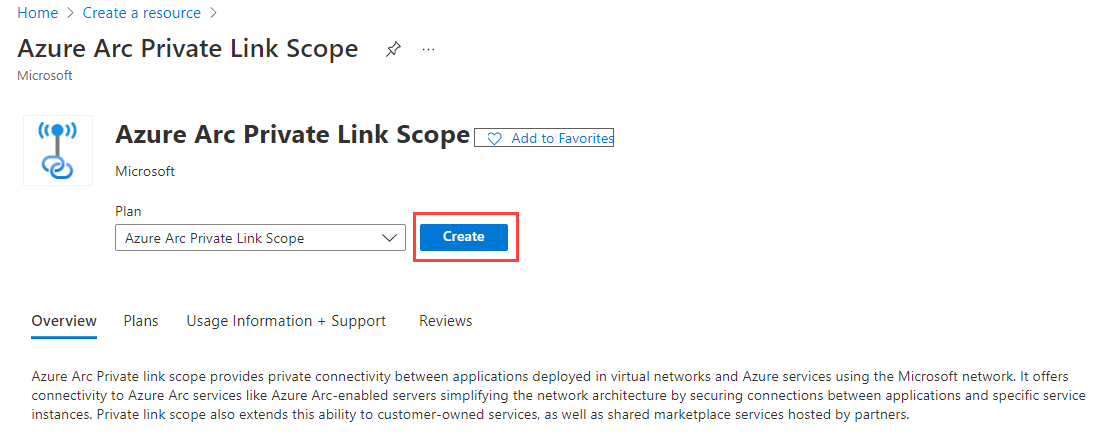

Criar um escopo de link privado

Entre no portal do Azure.

No portal do Azure, acesse Criar um recurso e procure pelo Escopo de Link Privado do Azure Arc e selecione Criar.

Como alternativa, vá diretamente para a página Escopos de Link Privado do Azure Arc no portal e selecione Criar escopo de Link Privado do Azure Arc.

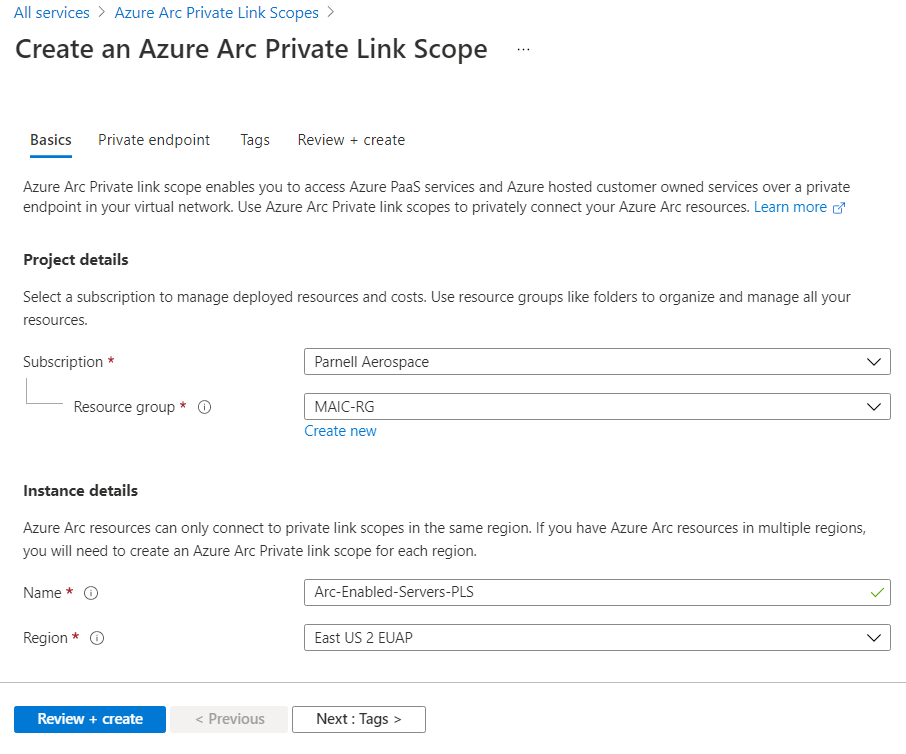

Na guia Informações Básicas, selecione uma assinatura e um grupo de recursos.

Insira um nome para o Escopo de Link Privado do Azure Arc. É melhor usar um nome claro e significativo.

Opcionalmente, você pode exigir que cada computador ou servidor habilitado para Azure Arc associado a esse Escopo de Link Privado do Azure Arc envie dados para o serviço por meio do ponto de extremidade privado. Para isso, marque a caixa de seleção Permitir acesso à rede pública para que os computadores ou os servidores associados a esse Escopo de Link Privado do Azure Arc possam se comunicar com o serviço em redes públicas ou privadas. Você poderá alterar essa configuração após a criação do escopo, conforme necessário.

Selecione a guia Ponto de Extremidade Privado e, em seguida, selecione Criar.

No painel Criar ponto de extremidade privado:

Insira um Nome para o ponto de extremidade.

Na opção Integrar à zona DNS privada, escolha Sim e aguarde enquanto ela cria automaticamente uma Zona DNS Privada.

Observação

Caso escolhaNão e preferir gerenciar os registros DNS manualmente, primeiro, conclua a configuração do Link Privado, incluindo esse ponto de extremidade privado e a configuração do escopo privado. Em seguida, configure o DNS de acordo com as instruções em configuração de DNS do ponto de extremidade privado do Azure. Certifique-se de não criar registros vazios como preparação para a configuração do seu link privado. Os registros DNS criados podem substituir as configurações existentes e afetar a conectividade com os servidores habilitados para Azure Arc.

A mesma zona VNET/DNS não pode ser usada para ambos os recursos do Arc usando o link privado e os que não o usam. Os recursos do Arc que não estão conectados ao link privado devem ser resolvidos para pontos de extremidade públicos.

Selecione OK.

Selecione Examinar + criar.

Espere a validação ser aprovada e clique em Criar.

Configurar o encaminhamento de DNS local

Os computadores ou os servidores locais precisam conseguir resolver os registros DNS de link privado para os endereços IP do ponto de extremidade privado. A maneira como você configura isso depende se você está usando zonas DNS privadas do Azure para manter os registros DNS ou um servidor DNS próprio local e de quantos servidores estão sendo configurados.

Configuração de DNS usando zonas DNS privadas integradas ao Azure

Se você configurar zonas DNS privadas para servidores habilitados para Azure Arc e definir a configuração de convidado ao criar o ponto de extremidade privado, os computadores ou os servidores locais precisarão conseguir encaminhar consultas DNS para os servidores DNS do Azure internos a fim de resolver os endereços de pontos de extremidade privados corretamente. Você precisa ter um encaminhador de DNS no Azure (uma VM criada com finalidade específica ou uma instância do Firewall do Azure com o proxy DNS habilitado). Depois disso, você pode configurar o servidor DNS local para encaminhar consultas ao Azure a fim de resolver endereços IP do ponto de extremidade privado.

Para saber mais, confira Resolvedor Privado do Azure com encaminhador DNS local.

Configuração manual do servidor DNS

Se você tiver recusado o uso de zonas DNS privadas do Azure durante a criação do ponto de extremidade privado, crie os registros DNS necessários no servidor DNS local.

No portal do Azure, acesse o recurso de ponto de extremidade privado associado à sua rede virtual e ao escopo de link privado.

No menu de serviço, em Configurações, selecione Configuração de DNS para conferir uma lista dos registros DNS e endereços IP correspondentes que você precisa configurar no servidor DNS. Os FQDNs e os endereços IP serão alterados de acordo com a região selecionada para o ponto de extremidade privado e os endereços IP disponíveis na sub-rede.

Siga as diretrizes do fornecedor do servidor DNS para adicionar as zonas DNS necessárias e os registros A para que eles correspondam à tabela no portal. Escolha um servidor DNS com escopo adequado para sua rede. Cada computador ou servidor que usa esse servidor DNS agora resolverá os endereços IP do ponto de extremidade privado e precisará estar associado ao Escopo de Link Privado do Azure Arc ou a conexão será recusada.

Cenários de servidor único

Se você estiver planejando usar apenas Links Privados para dar suporte a alguns servidores ou computadores, talvez não seja interessante atualizar a configuração de DNS de toda a rede. Nesse caso, adicione os nomes do host e os endereços IP do ponto de extremidade privado ao arquivo Hosts dos sistemas operacionais. Dependendo da configuração do sistema operacional, o arquivo Hosts pode ser o método primário ou alternativo para resolver o nome do host para o endereço IP.

Windows

Com uma conta com privilégios de administrador, abra

C:\Windows\System32\drivers\etc\hosts.Adicione os IPs de ponto de extremidade privado e os nomes de host da listagem de configuração de DNS, conforme descrito na configuração manual do servidor DNS. O arquivo de hosts exige o endereço IP primeiro, seguido de um espaço e o nome do host.

Salve o arquivo com as alterações. Talvez seja necessário salvá-lo em outro diretório primeiro e, depois, copiar o arquivo para o caminho original.

Linux

Abra o arquivo de hosts

/etc/hostsem um editor de texto.Adicione os IPs de ponto de extremidade privado e os nomes de host da listagem de configuração de DNS, conforme descrito na configuração manual do servidor DNS. O arquivo de hosts solicita o endereço IP primeiro, seguido de um espaço e o nome do host.

Salve o arquivo com as alterações.

Conectar a um servidor habilitado para Azure Arc

Observação

Usar o ponto de extremidade privado requer o Azure Connected Machine Agent versão 1.4 ou superior. O script de implantação dos servidores habilitados para Azure Arc gerado no portal baixa a versão mais recente.

Configurar um novo servidor habilitado para Azure Arc para usar o Link Privado

Ao conectar um computador ou um servidor com os servidores habilitados para Azure Arc pela primeira vez, você pode conectá-lo a um escopo de link privado.

No navegador, acesse o portal do Azure.

Navegue até Computadores – Azure Arc.

Na página Computadores – Azure Arc, selecione Adicionar/Criar no canto superior à esquerda e, em seguida, selecione Adicionar um computador no menu suspenso.

Na página Adicionar servidores com o Azure Arc, escolha Adicionar um servidor individual ou Adicionar vários servidores, dependendo do cenário de implantação, e selecione Gerar script.

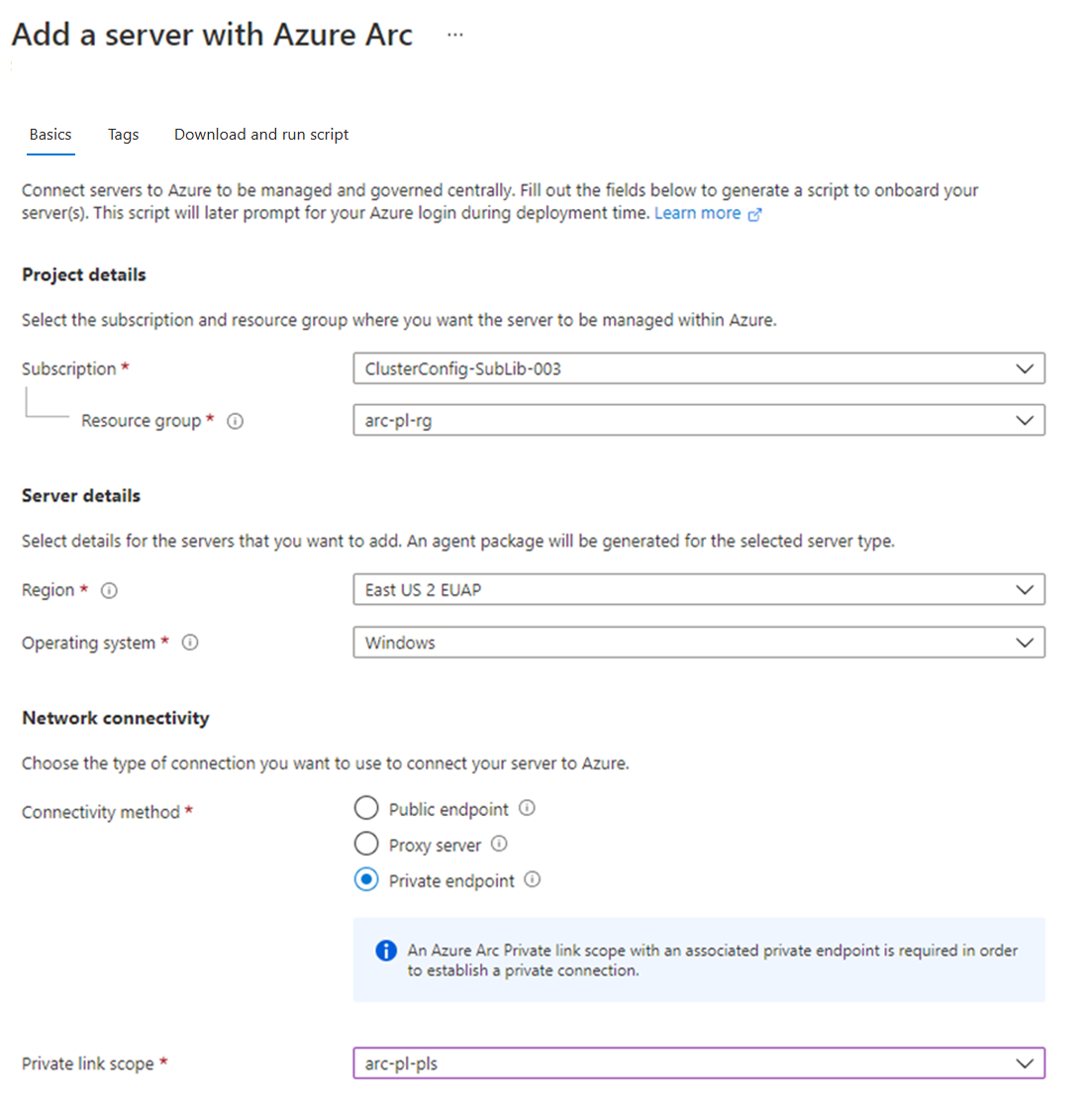

Na página Noções básicas, forneça estas informações:

Selecione a Assinatura e o Grupo de recursos do computador.

Na lista suspensa Região, selecione a região do Azure que armazenará os metadados do computador ou do servidor.

Na lista suspensa Sistema operacional, selecione o sistema operacional no qual o script está configurado para execução.

Em Método de conectividade, selecione Ponto de extremidade privado e, na lista suspensa, escolha o Escopo de Link Privado do Azure Arc criado na Parte 1.

Selecione Avançar: Marcas.

Se você selecionou Adicionar vários servidores, na página Autenticação, na lista suspensa, escolha a entidade de serviço criada para os servidores habilitados para Azure Arc. Caso ainda não criou uma entidade de serviço para servidores habilitados para Azure Arc, examine como criar uma entidade de serviço para saber mais sobre as permissões e as etapas necessárias para criar uma. Selecione Avançar: Marcas para continuar.

Na página Marcas, examine as Marcas de localização física padrão sugeridas e insira um valor ou especifique uma ou mais Marcas personalizadas a fim de dar suporte aos seus padrões.

Selecione Avançar: Baixar e executar o script.

Na página Baixar e executar o script, examine as informações de resumo e selecione Baixar.

Depois de baixar o script, você precisará executá-lo no computador ou no servidor usando uma conta com privilégios (administrador ou raiz). Dependendo da configuração da rede, talvez seja necessário baixar o agente usando um computador com acesso à Internet e transferi-lo para seu computador ou seu servidor e, depois, modificar o script com o caminho para o agente.

O agente do Windows pode ser baixado em https://aka.ms/AzureConnectedMachineAgent, e o agente do Linux pode ser baixado em https://packages.microsoft.com. Procure a última versão do azcmagent no diretório de distribuição do sistema operacional e instalado com o gerenciador de pacotes local.

O script retornará mensagens de status que permitirá que você saiba se a integração foi bem-sucedida após a conclusão.

Dica

O tráfego de rede do Azure Connected Machine Agent para o Microsoft Entra ID (login.windows.net, login.microsoftonline.com, pas.windows.net) e o Azure Resource Manager (management.azure.com) continuará usando pontos de extremidade públicos. Se o servidor precisar se comunicar por meio de um servidor proxy para acessar esses pontos de extremidade, configure o agente com a URL do servidor proxy antes de conectá-lo ao Azure. Talvez você também precise configurar um bypass de proxy para os serviços do Azure Arc se o ponto de extremidade privado não estiver acessível no servidor proxy.

Configurar um servidor habilitado para Azure Arc existente

Para permitir que os servidores habilitados para Azure Arc definidos antes do escopo de link privado comecem a usar o Escopo de Link Privado, conclua as etapas a seguir.

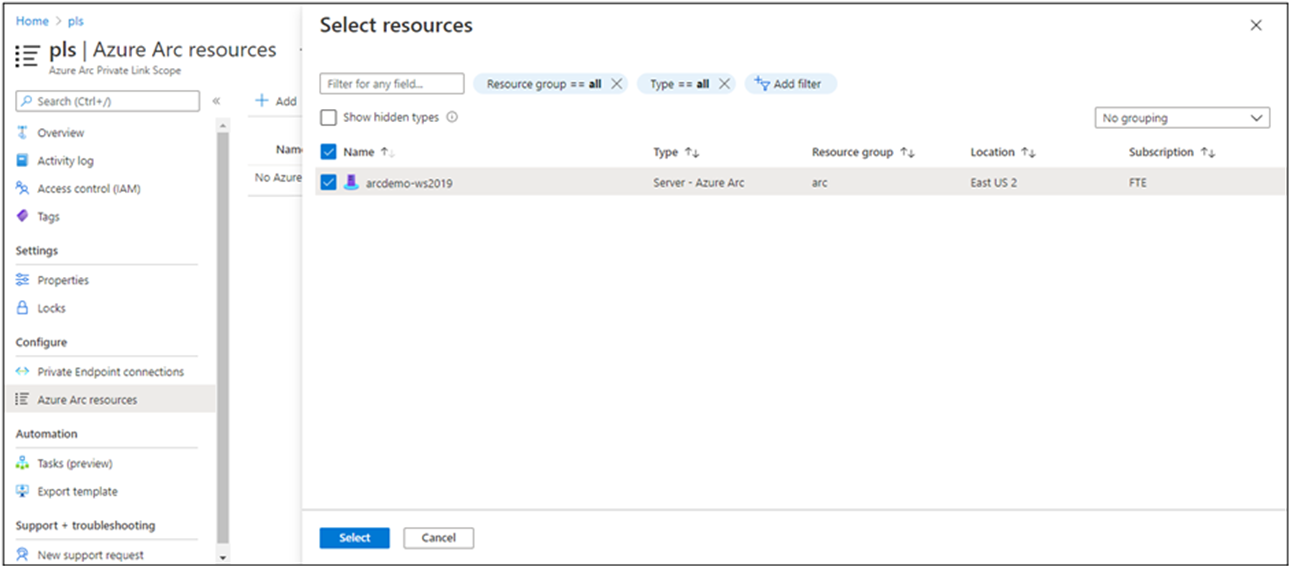

No portal do Azure, acesse o recurso de Escopo de Link Privado do Azure Arc.

No menu de serviço, em Configurar, selecione recursos do Azure Arc e, em seguida, + Adicionar.

Escolha os servidores na lista que deseja associar ao escopo de link privado e Selecionar para salvar as alterações.

Poderá levar até 15 minutos para que o escopo de link privado aceite conexões dos servidores recém-associados.

Solução de problemas

Se você tiver problemas, as seguintes sugestões poderão ajudar:

Verifique os servidores DNS locais para confirmar se eles estão fazendo o encaminhamento para o DNS do Azure ou se estão configurados com registros A apropriados na zona de link privado. Esses comandos de pesquisa devem retornar endereços IP privados na sua rede virtual do Azure. Se eles resolverem endereços IP públicos, verifique duas vezes a configuração de DNS do computador ou do servidor e da rede.

nslookup gbl.his.arc.azure.com nslookup agentserviceapi.guestconfiguration.azure.comPara problemas ao integrar um computador ou um servidor, confirme se as marcas de serviço do Microsoft Entra ID e do Azure Resource Manager foram adicionadas ao firewall de rede local. O agente precisa se comunicar com esses serviços pela Internet até que os pontos de extremidade privados sejam disponibilizados para esses serviços.

Para obter mais ajuda na solução de problemas, consulte Solucionar problemas de conectividade do Ponto de Extremidade Privado do Azure.

Próximas etapas

- Saiba mais sobre Ponto de Extremidade Privado, O que é o Ponto de Extremidade Privado do Azure?.

- Saiba como configurar o Link Privado para a Automação do Azure, o Azure Monitor, o Azure Key Vault ou o Armazenamento de Blobs do Azure.