Usar o Link Privado do Azure para conectar redes ao Azure Monitor

Com o Link Privado do Azure, você pode vincular com segurança os recursos PaaS (plataforma como serviço) do Azure à sua rede virtual usando pontos de extremidade privados. Os links privados do Azure Monitor são estruturados de forma diferente dos links privados para outros serviços. Este artigo descreve os princípios essenciais dos links privados do Azure Monitor e como eles operam.

As vantagens de usar o Link Privado com o Azure Monitor incluem o seguinte. Confira os Principais benefícios do Link Privado para obter mais benefícios.

- Conectar-se de maneira privada ao Azure Monitor sem permitir nenhum acesso de rede pública. Garantir que o acesso aos seus dados de monitoramento esteja restrito a redes privadas autorizadas.

- Impedir a exportação de dados de suas redes privadas definindo recursos específicos do Azure Monitor que se conectam por meio de seu ponto de extremidade privado.

- Conectar sua rede local privada ao Azure Monitor com segurança usando o Azure ExpressRoute e o Link Privado.

- Mantenha todo o tráfego dentro da rede de backbone do Azure.

Conceitos básicos

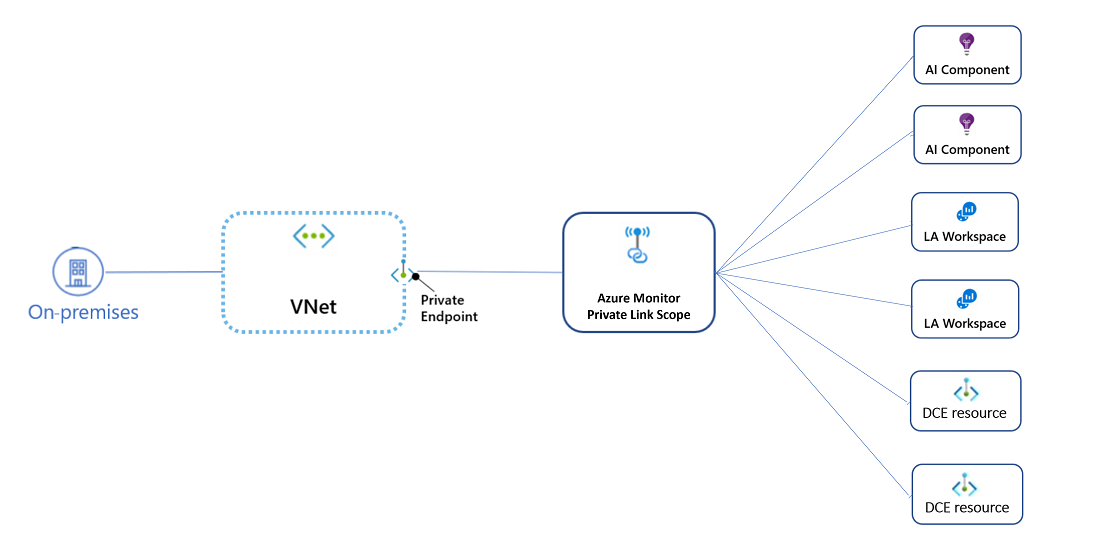

Em vez de criar um link privado para cada recurso ao qual a rede virtual se conecta, o Azure Monitor usa uma única conexão de link privado usando um ponto de extremidade privado da rede virtual para um AMPLS (Escopo de Link Privado) do Azure Monitor. O AMPLS é um conjunto de recursos do Azure Monitor que definem os limites da rede de monitoramento.

Aspectos notáveis do AMPLS incluem o seguinte:

- Uso de IPs privados: O ponto de extremidade privado em sua rede virtual permite que ela alcance pontos de extremidade do Azure Monitor por meio de IPs privados do pool da sua rede, em vez de usar os IPs públicos desses pontos de extremidade. Isso permite que você continue usando seus recursos do Azure Monitor sem abrir sua rede virtual para tráfego de saída não requisito.

- Execução no backbone do Azure: O tráfego do ponto de extremidade privado para os recursos do Azure Monitor passará pelo backbone do Azure e não será roteado para redes públicas.

- Controla quais recursos do Azure Monitor podem ser atingidos: configure se o tráfego deve ser permitido somente para recursos de Link Privado ou para recursos de Link Privado e não de Link Privado fora do AMPLS.

- Controla o acesso à rede aos recursos do Azure Monitor: configure cada um dos seus espaços de trabalho ou componentes para aceitar ou bloquear o tráfego de redes públicas, potencialmente usando configurações diferentes para solicitações de consulta e ingestão de dados.

Zonas DNS

Ao criar um AMPLS, suas zonas DNS mapeiam pontos de extremidade do Azure Monitor para IPs privados para enviar tráfego por meio do link privado. O Azure Monitor usa pontos de extremidade específicos do recurso e pontos de extremidade globais/regionais compartilhados para acessar os workspaces e os componentes em seu AMPLS.

Como o Azure Monitor usa alguns pontos de extremidade compartilhados, configurar um link privado mesmo para um único recurso altera a configuração de DNS que afeta o tráfego para todos os recursos. O uso de pontos de extremidade compartilhados também indica que você deve usar um único AMPLS para todas as redes que compartilham o mesmo DNS. A criação de vários recursos de AMPLS fará com que as zonas DNS do Azure Monitor substituam umas às outras e interrompam ambientes existentes. Consulte Plano por topologia de rede para obter mais detalhes.

Pontos de extremidade globais e regionais compartilhados

Ao configurar o Link Privado mesmo que para um único recurso, o tráfego para os pontos de extremidade a seguir será enviado por meio dos IPs privados alocados:

- Todos os pontos de extremidade do Application Insights: pontos de extremidade que manipulam ingestão, métricas ativas, o .NET Profiler e o depurador para pontos de extremidade do Application Insights são globais.

- Ponto de extremidade de consulta: o ponto de extremidade que manipula consultas para recursos do Application Insights e do Log Analytics é global.

Pontos de extremidade específicos ao recurso

Os pontos de extremidade do Log Analytics são específicos do workspace, exceto para o ponto de extremidade de consulta discutido anteriormente. Como resultado, a adição de um workspace do Log Analytics específico do AMPLS enviará solicitações de ingestão para esse workspace por meio do Link Privado. A ingestão para outros workspaces continuará a usar os pontos de extremidade públicos.

Os pontos de extremidade de coleta de dados também são específicos do recurso. Você pode usá-los para definir exclusivamente as configurações de ingestão para coletar dados de telemetria do sistema operacional convidado de seus computadores (ou conjunto de computadores) ao usar o novo agente do Azure Monitore as regras de coleta de dados. Configurar um ponto de extremidade de coleta de dados para um conjunto de computadores não afeta a ingestão de telemetria de convidado de outros computadores que usa o novo agente.

Próximas etapas

- Crie sua configuração de Link Privado do Azure.

- Saiba mais sobre como configurar seu link privado.

- Saiba mais sobre o armazenamento privado para logs personalizados e chaves gerenciadas pelo cliente.