Pré-requisitos do agente do Computador Conectado

Este artigo descreve os requisitos básicos para instalar o agente Connected Machine para integração de um servidor físico ou máquina virtual a servidores habilitados do Azure Arc. Alguns métodos de integração podem ter mais requisitos.

Ambientes compatíveis

Os servidores habilitados para Azure Arc oferecem suporte à instalação do agente Connected Machine em servidores físicos e máquinas virtuais hospedados fora do Azure, incluindo em plataformas como:

- VMware (incluindo Solução VMware no Azure)

- Azure Stack HCI

- Outros ambientes de nuvem

Você não deve instalar o Azure Arc em máquinas virtuais hospedadas no Azure, no Azure Stack Hub ou no Azure Stack Edge, pois elas já têm recursos semelhantes. No entanto, você pode usar uma VM do Azure para simular um ambiente local apenas para fins de teste.

Tome cuidado extra ao usar o Azure Arc em sistemas que são:

- Clonado

- Restaurado do backup como uma segunda instância do servidor

- Usado para criar uma "imagem dourada" da qual outras máquinas virtuais são criadas

Se dois agentes usarem o mesmo ID de origem, ocorrerão comportamentos inconsistentes quando ambos tentarem atuar como um recurso do Azure. A melhor prática para essas situações é usar uma ferramenta de automação ou script para integrar o servidor ao Azure Arc depois de ser clonado, restaurado do backup ou criado a partir de uma imagem dourada. Para saber mais sobre as máquinas de clonagem a serem usadas como servidores habilitados para Arc, confira Diretrizes de clonagem.

Observação

Para obter mais informações sobre como usar servidores habilitados para Azure Arc em ambientes VMware, veja o Perguntas frequentes sobre VMware.

Sistemas operacionais compatíveis

O Azure Arc oferece suporte aos sistemas operacionais Windows e Linux, conforme listado na tabela. A arquitetura x86-64 (64 bits) é totalmente suportada, enquanto apenas alguns recursos são suportados no Arm64, conforme observado na tabela. O agente do Azure Connected Machine não é executado em arquiteturas de 32 bits.

| Sistema operacional | Versão | x86-64 | ARM64 | Observações |

|---|---|---|---|---|

| AlmaLinux | 8 | ✅ | ✅ | |

| AlmaLinux | 9 | ✅ | ❌ | |

| Amazon Linux | 2 | ✅ | ✅ | |

| Amazon Linux | 2023 | ✅ | ✅ | veja suporte à arquitetura ARM64 |

| Azure Linux (CBL-Mariner) | 1.0 | ⚠️ | ❌ | Suporte limitado, veja Sistemas operacionais de suporte limitado |

| Azure Linux (CBL-Mariner) | 2,0 | ✅ | ✅ | |

| Azure Linux (CBL-Mariner) | 3.0 | ✅ | ❌ | |

| Azure Stack HCI | ||||

| Centos | 7 | ⚠️ | ❌ | Suporte limitado, veja Sistemas operacionais de suporte limitado |

| Centos | 8 | ⚠️ | ❌ | Suporte limitado, veja Sistemas operacionais de suporte limitado |

| Debian | 10 | ⚠️ | ❌ | Suporte limitado, veja Sistemas operacionais de suporte limitado |

| Debian | 11 | ✅ | ❌ | |

| Debian | 12 | ✅ | ❌ | |

| Oracle Linux | 7 | ✅ | ❌ | |

| Oracle Linux | 8 | ✅ | ❌ | |

| Oracle Linux | 9 | ✅ | ❌ | |

| Red Hat Enterprise Linux (RHEL) | 7 | ✅ | ❌ | |

| Red Hat Enterprise Linux (RHEL) | 8 | ✅ | ❌ | |

| Red Hat Enterprise Linux (RHEL) | 9 | ✅ | ❌ | |

| Rocky Linux | 8 | ✅ | ❌ | |

| Rocky Linux | 9 | ✅ | ❌ | |

| SUSE Linux Enterprise Server (SLES) | 12 SP3-SP5 | ✅ | ❌ | |

| SUSE Linux Enterprise Server (SLES) | 15 | ✅ | ✅ | veja suporte à arquitetura ARM64 |

| Ubuntu | 16.04 | ⚠️ | ❌ | Suporte limitado, veja Sistemas operacionais de suporte limitado |

| Ubuntu | 18.04 | ✅ | ❌ | |

| Ubuntu | 20.04 | ✅ | ✅ | |

| Ubuntu | 22.04 | ✅ | ✅ | |

| Ubuntu | 24.04 | ✅ | ✅ | |

| Windows Client | 10 | ✅ | ❌ | veja orientação do sistema operacional do cliente |

| Windows Client | 11 | ✅ | ❌ | veja orientação do sistema operacional do cliente |

| Windows IoT Enterprise | 10 (22H2) | ✅ | ❌ | veja orientação do sistema operacional do cliente |

| Windows IoT Enterprise | 11 | ✅ | ❌ | veja orientação do sistema operacional do cliente |

| Windows IoT Enterprise LTSC | 10 (2021) | ✅ | ❌ | veja orientação do sistema operacional do cliente |

| Windows IoT Enterprise LTSC | 11 (2024) | ✅ | ❌ | veja orientação do sistema operacional do cliente |

| Windows Server | 2008 R2 SP1 | ⚠️ | ❌ | Suporte limitado, veja Sistemas operacionais de suporte limitado |

| Windows Server | 2012 | ✅ | ❌ | |

| Windows Server | 2012 R2 | ✅ | ❌ | |

| Windows Server | 2016 | ✅ | ❌ | |

| Windows Server | 2019 | ✅ | ❌ | |

| Windows Server | 2022 | ✅ | ❌ |

No Windows Server, há suporte tanto para experiências Desktop quanto Server Core. As edições do Azure são suportadas no Azure Stack HCI.

O Azure Connected Machine Agent não é testado em sistemas operacionais protegidos pelo Parâmetro de Comparação do Centro de Segurança da Informação (CIS).

Suporte à arquitetura Arm64

Nem todos os recursos, extensões de máquina virtual e serviços são suportados no Arm64 nesse momento. Para obter detalhes completos sobre a compatibilidade do Arm64 ou para verificar se outros serviços são suportados, consulte a documentação do serviço que deseja usar. A seguir estão alguns recursos conhecidos por serem suportados no Arm64:

- RunCommand

- CustomScriptExtension

- Agente do Azure Monitor

Observação

A configuração da máquina não é compatível com Arm64 no momento.

Sistemas operacionais com suporte limitado

As versões do sistema operacional a seguir têm suporte limitado. Em cada caso, as versões mais recentes do agente não dão suporte a esses sistemas operacionais. A última versão do agente que dá suporte ao sistema operacional está listada e as versões mais recentes do agente não serão disponibilizadas para esse sistema. A versão listada tem suporte até a Data de Fim do Suporte do Arc. Se forem identificados problemas críticos de segurança que afetam essas versões do agente, as correções poderão ser retroportadas para a última versão suportada, mas novas funcionalidades ou outras correções de bugs não serão.

| Sistema operacional | Última versão do agente com suporte | Data de fim do suporte do Arc | Observações |

|---|---|---|---|

| Windows Server 2008 R2 SP1 | 1.39 Baixar | 03/31/2025 | O Windows Server 2008 e 2008 R2 chegaram ao fim do suporte em janeiro de 2020. Confira Fim do suporte para Windows Server 2008 e Windows Server 2008 R2. |

| CentOS 7 | 1,44 | 15/07/2025 | |

| CentOS 8 | 1,44 | 15/07/2025 | |

| Debian 10 | 1,44 | 15/07/2025 | |

| Ubuntu 16.04 | 1,44 | 15/07/2025 | |

| Azure Linux (CBL-Mariner) 1.0 | 1,44 | 15/07/2025 |

Conectar novos servidores de suporte limitado

Para conectar um novo servidor executando um sistema operacional de Suporte Limitado ao Azure Arc, você precisará fazer alguns ajustes no script de integração.

Quanto ao Windows, modifique o script de instalação para especificar a versão necessária usando o parâmetro -AltDownload.

Em vez de

# Install the hybrid agent

& "$env:TEMP\install_windows_azcmagent.ps1";

Use

# Install the hybrid agent

& "$env:TEMP\install_windows_azcmagent.ps1" -AltDownload https://aka.ms/AzureConnectedMachineAgent-1.39;

Quanto ao Linux, o repositório de pacotes relevante conterá apenas versões aplicáveis, portanto, não são necessárias considerações especiais.

Diretrizes do sistema operacional do cliente

O serviço Azure Arc e o Azure Connected Machine Agent têm suporte nos sistemas operacionais cliente Windows 10 e 11 somente ao usar esses computadores em um ambiente semelhante a um servidor. Ou seja, o computador sempre deve ser:

- Conectado à Internet

- Conectado a uma fonte de energia

- Ativado

Por exemplo, um computador que executa o Windows 11 responsável pela sinalização digital, soluções de ponto de venda e tarefas gerais de gerenciamento de back-office é um bom candidato para o Azure Arc. Computadores de produtividade do usuário final, como um laptop, que pode ficar offline por longos períodos de tempo, não devem usar o Azure Arc e, em vez disso, devem considerar Microsoft Intune ou Microsoft Configuration Manager.

Servidores de curta duração e infraestrutura de área de trabalho virtual

A Microsoft não recomenda executar o Azure Arc em servidores de curta duração (efêmeros) ou VMs VDI (infraestrutura de área de trabalho virtual). O Azure Arc foi projetado para gerenciamento de longo prazo de servidores e não é otimizado para cenários em que você está criando e excluindo servidores regularmente. Por exemplo, o Azure Arc não sabe se o agente está offline devido à manutenção planejada do sistema ou se a VM foi excluída, portanto, não limpará automaticamente os recursos do servidor que pararam de enviar pulsações. Como resultado, você poderá encontrar um conflito se recriar a VM com o mesmo nome e houver um recurso existente do Azure Arc com o mesmo nome.

Área de Trabalho Virtual do Azure no Azure Stack HCI não usa VMs de curta duração e dá suporte à execução do Azure Arc nas VMs da área de trabalho.

Requisitos de software

Sistemas operacionais Windows:

- O Windows Server 2008 R2 SP1 requer o PowerShell 4.0 ou posterior. A Microsoft recomenda a execução da versão mais recente, Windows Management Framework 5.1.

Sistemas operacionais Linux:

- systemd

- wget (para baixar o script de instalação)

- openssl

- gnupg (somente sistemas baseados em Debian)

Logon do usuário local diretamente para sistemas Windows

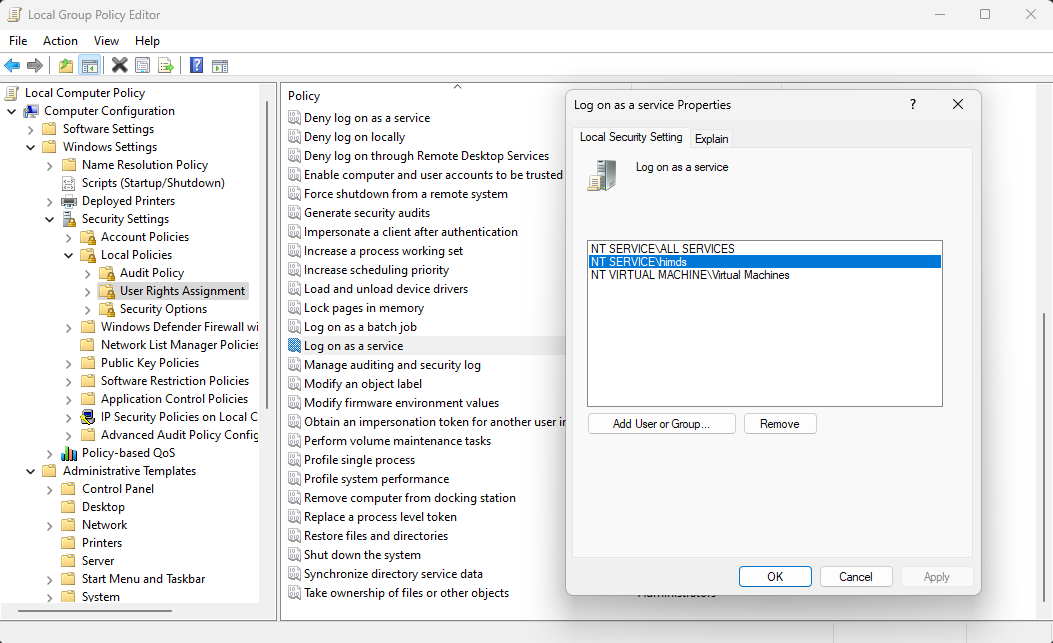

O Hybrid Instance Metadata Service do Azure é executado em uma conta virtual com baixo privilégio, NT SERVICE\himds. Essa conta precisa do direito de "fazer logon como serviço" no Windows para ser executada. Na maioria dos casos, não há nada que você precise fazer porque esse direito é concedido a contas virtuais por padrão. No entanto, se sua organização usar a Política de Grupo para personalizar essa configuração, você precisará adicionar NT SERVICE\himds à lista de contas permitidas para fazer logon como um serviço.

Você pode verificar a política atual em seu computador abrindo o Editor de Política de Grupo Local (gpedit.msc) no menu Iniciar e navegando até o seguinte item de política:

Configuração do computador > Configurações do Windows > Configurações de segurança > Políticas locais > Atribuição de direitos de usuário > Fazer logon como um serviço

Verifique se algum dos NT SERVICE\ALL SERVICES, NT SERVICE\himds ou S-1-5-80-4215458991-2034252225-2287069555-1155419622-2701885083 (o identificador de segurança estático para NT SERVICE\himds) está na lista. Se nenhum estiver na lista, você precisará trabalhar com o administrador da Política de Grupo para adicionar NT SERVICE\himds a quaisquer políticas que configurem atribuições de direitos de usuário em seus servidores. O administrador da Política de Grupo precisa fazer a alteração em um computador com o agente do Azure Connected Machine instalado para que o seletor de objetos resolva a identidade corretamente. O agente não precisa ser configurado ou conectado ao Azure para fazer essa alteração.

Permissões necessárias

As seguintes funções internas do Azure são necessárias para diferentes aspectos do gerenciamento de máquinas conectadas:

- Para integrar computadores, você deve ter a função Integração de Azure Connected Machine ou Colaborador para o grupo de recursos em que você está gerenciando os servidores.

- Para ler, modificar e excluir um computador, é necessário ter a função Administrador de Recursos do Azure Connected Machine para o grupo de recursos.

- Para selecionar um grupo de recursos na lista suspensa ao usar o método Gerar script, você também precisará da função Leitor para esse grupo de recursos (ou outra função que inclua o acesso Leitor).

- Ao associar um Escopo de Link Privado a um Servidor Arc, você deve ter a permissão Microsoft.HybridCompute/privateLinkScopes/read no Recurso de Escopo de Link Privado.

Limites de serviço e assinatura do Azure

Não há limites para o número de servidores habilitados para Azure Arc que você pode registrar em qualquer grupo de recursos, assinatura ou locatário.

Cada servidor habilitado para Azure Arc está associado a um objeto do Microsoft Entra e conta com relação à cota de diretório. Consulte limites de serviço e restrições do Microsoft Entra para obter informações sobre o número máximo de objetos que você pode ter em um diretório do Microsoft Entra.

Provedores de recursos do Azure

Para usar servidores habilitados para o Azure Arc, os seguintes provedores de recursos do Azure devem ser registrados em sua assinatura:

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

- Microsoft.AzureArcData (se você planeja habilitar o ARC SQL Servers)

- Microsoft.Compute (para o Gerenciador de Atualizações do Azure e atualizações automáticas de extensão)

Você pode registrar os provedores de recursos usando os seguintes comandos:

Azure PowerShell:

Connect-AzAccount

Set-AzContext -SubscriptionId [subscription you want to onboard]

Register-AzResourceProvider -ProviderNamespace Microsoft.HybridCompute

Register-AzResourceProvider -ProviderNamespace Microsoft.GuestConfiguration

Register-AzResourceProvider -ProviderNamespace Microsoft.HybridConnectivity

Register-AzResourceProvider -ProviderNamespace Microsoft.AzureArcData

CLI do Azure:

az account set --subscription "{Your Subscription Name}"

az provider register --namespace 'Microsoft.HybridCompute'

az provider register --namespace 'Microsoft.GuestConfiguration'

az provider register --namespace 'Microsoft.HybridConnectivity'

az provider register --namespace 'Microsoft.AzureArcData'

Você também pode registrar os provedores de recursos no portal do Azure.

Próximas etapas

- Revise os requisitos de rede para implantar servidores habilitados para o Azure Arc.

- Antes de implantar o agente do Azure Connected Machine e integrar-se a outros serviços de gerenciamento e monitoramento do Azure, examine o Guia de planejamento e implantação.* Para resolver problemas, examine o guia de solução de problemas de conexão do agente.