Avaliar servidores habilitados para Azure Arc em uma máquina virtual do Azure

Os servidores habilitados para o Azure Arc foram projetados para ajudar a conectar servidores em execução no local ou em outras nuvens ao Azure. Normalmente, você não conectaria uma máquina virtual do Azure ao Azure Arc porque todos os mesmos recursos estão disponíveis nativamente para essas VMs. As VMs do Azure já têm uma representação no Azure Resource Manager, extensões de VM, identidades gerenciadas e Azure Policy. Se você tentar instalar servidores habilitados para o Azure Arc em uma VM do Azure, receberá uma mensagem de erro informando que ela não tem suporte.

Embora você não possa instalar servidores habilitados para o Azure Arc em uma VM do Azure para cenários de produção, é possível configurá-los para serem executados em uma VM do Azure apenas para fins de avaliação e teste. Este artigo explica como preparar uma VM do Azure para parecer um servidor local para fins de teste.

Observação

As etapas neste artigo destinam-se a máquinas virtuais hospedadas na nuvem do Azure. Os servidores habilitados do Azure Arc não são suportados em máquinas virtuais em execução no Azure Stack Hub ou Azure Stack Edge.

Pré-requisitos

- Sua conta é atribuída à função Colaborador da Máquina Virtual. Para registrar e gerenciar a VM do Azure com servidores habilitados para Azure Arc, você tem a função de Administrador de Recursos de Azure Connected Machine ou de Colaborador no grupo de recursos.

- A máquina virtual do Azure está executando um sistema operacional compatível com servidores habilitados para Azure Arc. Se você não tiver uma VM do Azure, pode implantar uma VM simples do Windows ou uma VM simples do Ubuntu Linux 18.04 LTS.

- Sua VM do Azure pode se comunicar na saída para fazer o download do pacote do agente do Azure Connected Machine para Windows no Centro de Download da Microsoft, e o Linux, no repositório de pacotes da Microsoft. Se a conectividade de saída com a Internet for restrita devido à sua política de segurança de TI, você poderá baixar do pacote do agente manualmente e copiá-lo para uma pasta na VM do Azure.

- Uma conta com privilégios elevados (ou seja, um administrador ou como raiz) na VM e acesso RDP ou SSH à VM.

Resumo das etapas

Para começar a gerenciar sua VM do Azure como um servidor habilitado para Azure Arc, você precisa fazer as seguintes alterações na VM do Azure antes de poder instalar e configurar servidores habilitados para Azure Arc.

Remova quaisquer extensões de VM implantadas na VM do Azure, como o agente do Azure Monitor. Embora os servidores habilitados para o Azure Arc suportem muitas das mesmas extensões que as VMs do Azure, o agente da Máquina Conectada do Azure não pode gerenciar as extensões de VM já implantadas na VM.

Desabilite o agente convidado do Windows ou Linux do Azure. O agente convidado de VM do Azure atende a uma finalidade semelhante à do agente do Azure Connected Machine. Para evitar conflitos entre os dois, o agente de VM do Azure precisa ser desabilitado. Quando ele estiver desabilitado, você não pode usar extensões de VM ou alguns serviços do Azure.

Crie uma regra de segurança para negar acesso ao IMDS (Serviço de Metadados de Instância) do Azure. IMDS é uma API REST que os aplicativos podem chamar para obter informações sobre a representação da VM no Azure, incluindo a ID de recurso e o local dela. O IMDS também fornece acesso a quaisquer identidades gerenciadas atribuídas ao computador. Os servidores habilitados para o Azure Arc fornecem a própria implementação de IMDS e retornam informações sobre a representação do Azure Arc da VM. Para evitar situações em que ambos os pontos de extremidade IMDS estão disponíveis e os aplicativos precisam escolher entre os dois, você bloqueia o acesso à VM do Azure IMDS para que a implementação IMDS do servidor habilitado para o Azure Arc seja a única disponível.

Depois de fazer essas alterações, sua VM do Azure se comportará como qualquer computador ou servidor fora do Azure e estará no ponto de partida necessário para instalar e avaliar os servidores habilitados para o Azure Arc.

Quando os servidores habilitados para Azure Arc estiverem configurados na VM, você verá duas representações deles no Azure. Um é o recurso de VM do Azure, com um tipo de recurso Microsoft.Compute/virtualMachines, e o outro é um recurso do Azure Arc, com um tipo de recurso Microsoft.HybridCompute/machines. Para entender as consequências de evitar que o sistema operacional convidado tenha a capacidade de gerenciamento no servidor host físico compartilhado, a melhor forma é pensar que o recurso de VM do Azure é o hardware virtual da VM, que permite controlar o estado de energia e exibir informações sobre suas configurações de SKU (unidade de manutenção de estoque), rede e armazenamento. O recurso Azure Arc, por sua vez, gerencia o sistema operacional convidado nessa VM e pode ser usado para instalar extensões, exibir dados de conformidade para o Azure Policy e concluir qualquer outra tarefa com suporte pelos servidores habilitados para Azure Arc.

Guia passo a passo

Observação

Para o Windows, defina a variável de ambiente para substituir o ARC em uma instalação de VM do Azure.

[System.Environment]::SetEnvironmentVariable("MSFT_ARC_TEST",'true', [System.EnvironmentVariableTarget]::Machine)

Para o Linux, defina a variável de ambiente para substituir o ARC em uma instalação de VM do Azure.

export MSFT_ARC_TEST=true

Remova todas as extensões de VM da VM do Azure.

No portal do Azure, navegue até o recurso de VM do Azure e, no painel esquerdo, selecione Extensões. Se houver extensões instaladas na VM, selecione cada extensão individualmente e, em seguida, selecione Desinstalar. Aguarde a conclusão da desinstalação de todas as extensões e prossiga para a etapa 2.

Desabilite o agente convidado da VM do Azure.

Para desabilitar o Agente Convidado da VM do Azure, conecte-se à VM usando a Conexão de Área de Trabalho Remota (Windows) ou o SSH (Linux) e execute os comandos a seguir para desabilitar o agente convidado.

No Windows, execute os comandos do PowerShell a seguir:

Set-Service WindowsAzureGuestAgent -StartupType Disabled -Verbose Stop-Service WindowsAzureGuestAgent -Force -VerboseNo Linux, execute o seguinte comando:

sudo systemctl stop walinuxagent sudo systemctl disable walinuxagentBloqueie o acesso ao ponto de extremidade do IMDS do Azure.

Observação

As configurações abaixo precisam ser aplicadas a 169.254.169.254 e 169.254.169.253. Esses são pontos de extremidade usados para IMDS no Azure e no Azure Local, respectivamente.

Enquanto estiver conectado ao servidor, execute os comandos a seguir para bloquear o acesso ao ponto de extremidade do IMDS do Azure. No Windows, execute o seguinte comando do PowerShell:

New-NetFirewallRule -Name BlockAzureIMDS -DisplayName "Block access to Azure IMDS" -Enabled True -Profile Any -Direction Outbound -Action Block -RemoteAddress 169.254.169.254No Linux, consulte a documentação de sua distribuição e verifique a melhor maneira de bloquear o acesso de saída para

169.254.169.254/32pela porta TCP 80. Normalmente, você bloquearia o acesso de saída com o firewall interno, mas também poderá bloqueá-lo temporariamente com iptables ou nftables.Se a sua VM do Azure estiver executando o Ubuntu, execute as seguintes etapas para configurar o UFW (Uncomplicated Firewall):

sudo ufw --force enable sudo ufw deny out from any to 169.254.169.254 sudo ufw default allow incomingSe a sua VM do Azure estiver executando o Red Hat ou o SUSE Linux Enterprise Server (SLES), execute as seguintes etapas para configurar o firewalld:

sudo firewall-cmd --permanent --direct --add-rule ipv4 filter OUTPUT 1 -p tcp -d 169.254.169.254 -j REJECT sudo firewall-cmd --reloadPara outras distribuições, consulte seus documentos de firewall ou configure uma regra de iptables genérica com o seguinte comando:

sudo iptables -I OUTPUT 1 -d 169.254.169.254 -j REJECTObservação

A configuração de iptables precisa ser definida após cada reinicialização, a menos que uma solução iptables persistente seja usada.

Instale e configure o agente do Azure Connected Machine.

Agora, a VM está pronta para que você comece a avaliar os servidores habilitados para Azure Arc. Para instalar e configurar o agente Azure Connected Machine, consulte Conectar máquinas híbridas usando o portal do Azure e siga as etapas para gerar um script de instalação e instalar usando o método de script.

Observação

Se a conectividade de saída com a Internet for restrita da VM do Azure, você poderá baixar o pacote do agente manualmente. Copie o pacote do agente para a VM do Azure e modifique o script de instalação dos servidores habilitados para Azure Arc para referenciar a pasta de origem.

Caso você perca uma das etapas, o script de instalação detectará que está sendo executado em uma VM do Azure e terminará com um erro. Verifique se você concluiu as etapas de 1 a 3 e, em seguida, execute o script novamente.

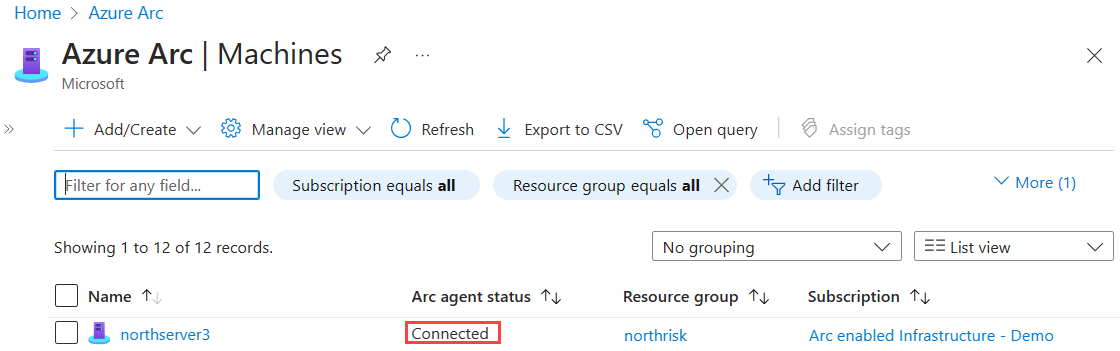

Verificar a conexão com o Azure Arc

Depois de instalar o agente e configurá-lo para se registrar nos servidores habilitados para Azure Arc, acesse o portal do Azure para verificar se o servidor foi conectado com êxito. Exiba o seu computador no portal do Azure.

Próximas etapas

Saiba como planejar e habilitar um grande número de computadores para servidores habilitados para o Azure Arc a fim de simplificar a configuração de funcionalidades essenciais de gerenciamento e monitoramento de segurança.

Saiba mais sobre nossas extensões de VM do Azure compatíveis disponíveis para simplificar a implantação com outros serviços do Azure, como automação, KeyVault etc. para seu computador Windows ou Linux.

Quando você terminar o teste, desinstale o agente do Azure Connected Machine.