Visão geral do controle de alterações e inventário usando o Agente de Monitoramento do Azure

Importante

- O agente de Rastreamento de alterações e inventário usando Log Analytics foi aposentado em 31 de agosto de 2024 e funcionará com suporte limitado até 1º de fevereiro de 2025. Siga as diretrizes para migração do Controle de Alterações e Inventário usando Log Analytics para Controle de Alterações e Inventário usando a versão do Agente de Monitoramento do Azure

- Recomendamos que você use o Controle de Alterações com o Agente de Monitoramento do Azure com a extensão de Controle de Alterações versão 2.20.0.0 (ou superior) para acessar a versão de disponibilidade geral deste serviço.

Este artigo explica a versão mais recente do suporte do controle de alterações usando o Agente de Monitoramento do Azure como um agente único para a coleta de dados.

Observação

O FIM (monitoramento de integridade de arquivos) usando o Microsoft Defender para Ponto de Extremidade (MDPE) já está disponível. Se você tiver o FIM configurado com AMA ou LA, siga as diretrizes para migrar de:

O que é Controle de Alterações e inventário

O serviço e Controle de Alterações e Inventário do Azure aprimora a auditoria e a governança para operações em convidado monitorando as alterações e fornecendo logs de inventário detalhados para servidores no Azure, local e em outros ambientes de nuvem.

Controle de Alterações

a. Monitora alterações, incluindo modificações em arquivos, chaves do Registro, instalações de software e serviços do Windows ou daemons do Linux.

b. Fornece logs detalhados do que e quando as alterações foram feitas, quem as fez, permitindo que você detecte rapidamente descompassos de configuração ou alterações não autorizadas.Estoque

a. Coleta e mantém uma lista atualizada de software instalado, detalhes do sistema operacional e outras configurações de servidor no workspace LA vinculado

b. Ajuda a criar uma visão geral dos ativos do sistema, que é útil para conformidade, auditorias e manutenção proativa.

Matriz de suporte

| Componente | Aplicável ao |

|---|---|

| Sistemas operacionais | Windows Linux |

| Tipos de recurso | VMs do Azure VMs habilitadas para Azure Arc Conjunto de dimensionamento de máquinas virtuais |

| Tipos de dados | Registro do Windows Serviços Windows Daemons do Linux |

| Arquivos | Windows Linux |

Principais benefícios

- Compatibilidade com o agente de monitoramento unificado – compatível com o Agente do Azure Monitor que aprimora a segurança, a confiabilidade e facilita a experiência de hospedagem múltipla para armazenar dados.

- Compatibilidade com a ferramenta de acompanhamento – compatível com a extensão CT (Controle de Alterações) implantada por meio do Azure Policy na máquina virtual do cliente. Você pode alternar para o AMA (Agente do Azure Monitor) e, em seguida, a extensão de CT efetua push do software, dos arquivos e do Registro para o AMA.

- Experiência de hospedagem múltipla – fornece padronização do gerenciamento de um workspace central. Você pode fazer a transição do LA (Log Analytics) para AMA para que todas as VMs apontem para um único workspace para coleta e manutenção de dados.

- Gerenciamento de regras – usa Regras de Coleta de Dados para configurar ou personalizar vários aspectos da coleta de dados. Por exemplo, você pode alterar a frequência da coleta de arquivos.

Limites

A tabela a seguir mostra os limites de itens controlados por computador para controle de alterações e inventário.

| Recurso | Limite | Observações |

|---|---|---|

| Arquivo | 500 | |

| Tamanho do arquivo | 6 MB | |

| Registro | 250 | |

| Software do Windows | 250 | Não inclui as atualizações de software. |

| Pacotes do Linux | 1\.250 | |

| Serviços Windows | 250 | |

| Daemons do Linux | 250 |

Sistemas operacionais compatíveis

O Controle de Alterações e Inventário tem suporte em todos os sistemas operacionais que atendem aos requisitos do agente do Azure Monitor. Consulte sistemas operacionais com suporte para obter uma lista das versões dos sistemas operacionais Windows e Linux com suporte do agente do Azure Monitor no momento.

Para entender os requisitos do cliente referentes ao TLS, confira TLS para a Automação do Azure.

Habilitar Controle de Alterações e Inventário

Você pode habilitar o Controle de Alterações e Inventário das seguintes formas:

Manualmente para computadores habilitados para Azure Arc, consulte a iniciativa Habilitar o Controle de Alterações e Inventário para máquinas virtuais habilitadas para Arc em Definições de > Política > Selecionar Category = ChangeTrackingAndInventory. Para habilitar o Controle de Alterações e Inventário em escala, use a solução baseada em Política DINE. Para obter mais informações, confira Habilitar Controle de Alterações e Inventário usando o Agente de Monitoramento do Azure (versão prévia).

Para uma única VM do Azure da página de máquina virtual no portal do Azure. Esse cenário está disponível para VMs do Linux e do Windows.

Para várias VMs do Azure, selecionando-as na página de máquinas virtuais no portal do Azure.

Acompanhamento das alterações de arquivo

Para rastrear alterações em arquivos no Windows e no Linux, o Controle de Alterações e Inventário usa os hashes SHA256 dos arquivos. O recurso usa os hashes para detectar se foram feitas alterações desde o último inventário.

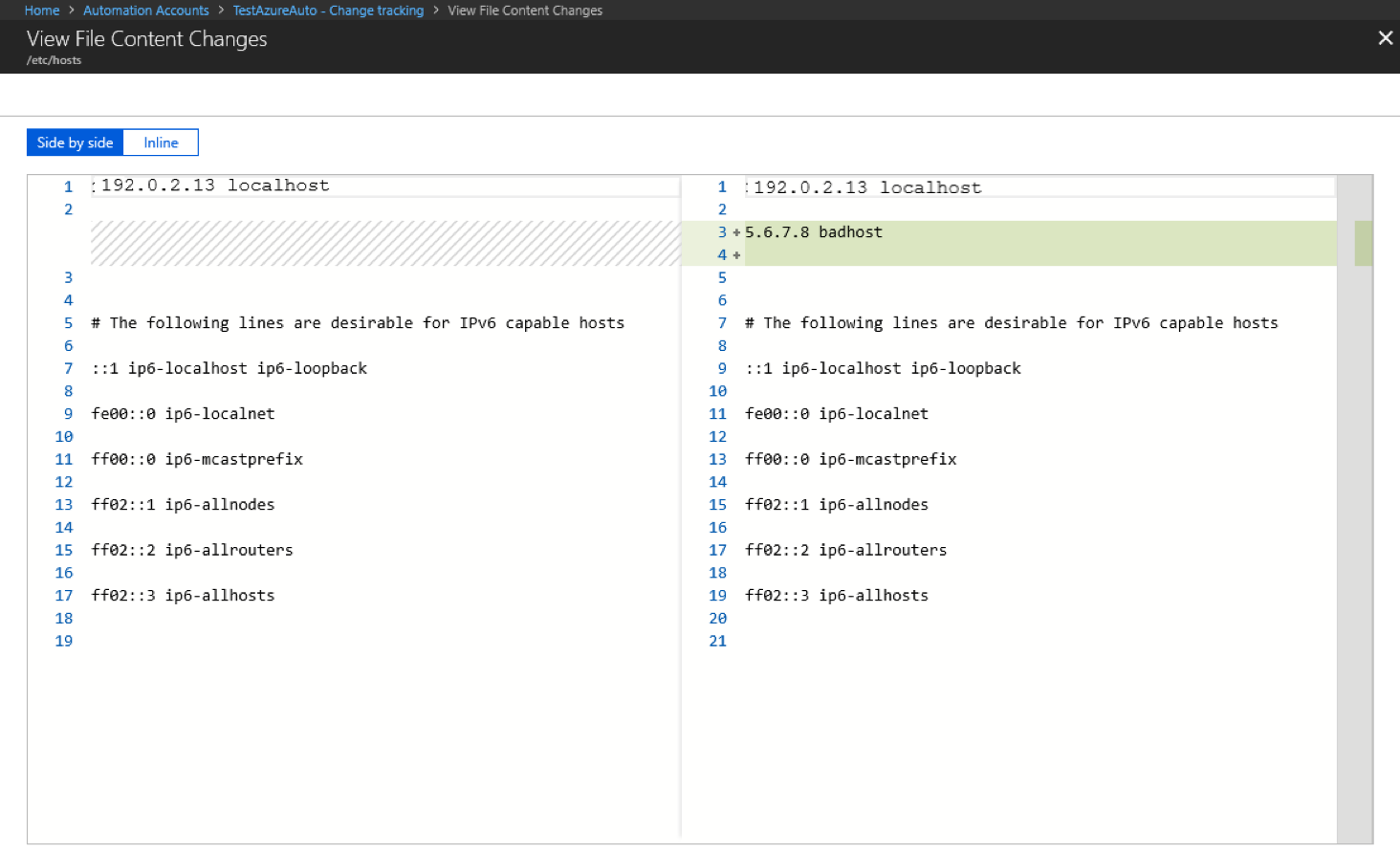

Acompanhamento das alterações de conteúdo do arquivo

O Controle de Alterações e Inventário permite exibir o conteúdo de um arquivo Windows ou Linux. Para cada alteração em um arquivo, o Controle de Alterações e Inventário armazena o conteúdo do arquivo em uma conta de Armazenamento do Azure. Quando estiver controlando um arquivo, você poderá exibir seu conteúdo antes ou depois de uma alteração. O conteúdo do arquivo pode ser exibido em linha ou lado a lado. Saiba mais.

Acompanhamento de chaves do Registro

O Controle de Alterações e Inventário permite o monitoramento de alterações nas chaves do Registro do Windows. O monitoramento permite identificar os pontos de extensibilidade em que código de terceiros e o malware podem ser ativados. A tabela a seguir lista as chaves do Registro pré-configuradas (mas não habilitadas). Para controlar essas chaves, é necessário habilitar cada uma delas.

| Chave do Registro | Finalidade |

|---|---|

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Group Policy\Scripts\Startup |

Monitora scripts que são executados na inicialização. |

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Group Policy\Scripts\Shutdown |

Monitora scripts que são executados no desligamento. |

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Run |

Monitora as chaves que são carregadas antes que o usuário entre na conta do Windows. A chave é usada para aplicativos de 32 bits em execução em computadores de 64 bits. |

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Active Setup\Installed Components |

Monitora as alterações nas configurações do aplicativo. |

HKEY_LOCAL_MACHINE\Software\Classes\Directory\ShellEx\ContextMenuHandlers |

Monitora manipuladores do menu de contexto que comuns de inicialização automática que conectam-se diretamente ao Windows Explorer e geralmente são executadas no processo com o explorer.exe. |

HKEY_LOCAL_MACHINE\Software\Classes\Directory\Shellex\CopyHookHandlers |

Monitora manipuladores do gancho de cópia que conectam-se diretamente ao Windows Explorer e geralmente são executadas no processo com o explorer.exe. |

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Explorer\ShellIconOverlayIdentifiers |

Monitores o registro do manipulador de sobreposição de ícone. |

HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\ShellIconOverlayIdentifiers |

Monitora o registro do manipulador de sobreposição de ícone para aplicativos de 32 bits executados em computadores de 64 bits. |

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects |

Monitora os novos plug-ins de objeto auxiliar de navegador para o Internet Explorer. Usado para acessar o modelo DOM (Modelo de Objeto do Documento) da página atual e para controlar a navegação. |

HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects |

Monitora os novos plug-ins de objeto auxiliar de navegador para o Internet Explorer. Usado para acessar o modelo DOM (Modelo de Objeto do Documento) da página atual e para controlar a navegação para aplicativos de 32 bits em execução em computadores de 64 bits. |

HKEY_LOCAL_MACHINE\Software\Microsoft\Internet Explorer\Extensions |

Monitora novas extensões do Internet Explorer, tais como menus de ferramentas personalizadas e botões da barra de ferramentas personalizada. |

HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Internet Explorer\Extensions |

Monitora novas extensões do Internet Explorer, como menus de ferramentas personalizadas e botões de barra de ferramentas personalizada para aplicativos de 32 bits executados em computadores de 64 bits. |

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Drivers32 |

Monitora os drivers de 32 bits associados com wavemapper, wave1 e wave2, msacm.imaadpcm, .msadpcm, .msgsm610 e vidc. Semelhante à seção [drivers] no arquivo system.ini. |

HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Windows NT\CurrentVersion\Drivers32 |

Monitora os drivers de 32 bits associados com wavemapper, wave1 e wave2, msacm.imaadpcm, .msadpcm, .msgsm610 e vidc para aplicativos de 32 bits executados em computadores de 64 bits. Semelhante à seção [drivers] no arquivo system.ini. |

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Session Manager\KnownDlls |

Monitora a lista de DLLs de sistema conhecidas ou comumente usadas. O monitoramento impede que pessoas explorem as permissões de diretório de aplicativo fracas via depósito de versões com cavalo de troia das DLLs do sistema. |

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify |

Monitora a lista de pacotes que pode receber notificações de eventos do winlogon.exe, o modelo de suporte de logon interativo para o Windows. |

Suporte à recursão

O Controle de Alterações e Inventário dá suporte à recursão, o que permite que você especifique curingas para simplificar o rastreamento em diretórios. A recursão também fornece variáveis de ambiente para permitir que você rastreie arquivos entre ambientes com nomes de unidade variados ou dinâmicos. A lista a seguir inclui informações comuns que você deve saber ao configurar a recursão:

Caracteres curinga são necessários para acompanhar vários arquivos.

Você pode usar caracteres curinga apenas no último segmento de um caminho, por exemplo, c:\folder\file* ou /etc/*.conf.

Se uma variável de ambiente tiver um caminho inválido, a validação terá êxito, mas o caminho falhará durante a execução.

Você deve evitar nomes de caminho gerais ao definir o caminho, pois esse tipo de configuração pode fazer muitas pastas serem percorridas.

Coleta de dados do Controle de Alterações e Inventário

A tabela a seguir mostra a frequência de coleta de dados para os tipos de alterações com suporte pelo Controle de Alterações e Inventário. Os logs de inventário serão preenchidos a cada 10 horas por padrão para todos os tipos de dados. Além disso, quando houver uma alteração registrada para qualquer um dos tipos de dados, os logs de inventário e alteração serão gerados para essa instância.

| Alterar Tipo | Frequência |

|---|---|

| Registro do Windows | 50 minutos |

| Arquivo do Windows | 30 a 40 minutos |

| Arquivo Linux | 15 minutos |

| Serviços Windows | 10 minutos a 30 minutos Padrão: 30 minutos |

| Software do Windows | 30 minutos |

| Software Linux | 5 minutos |

| Daemons do Linux | 5 minutos |

A tabela a seguir mostra os limites de item controlados por máquina para Controle de Alterações e Inventário.

| Recurso | Limit |

|---|---|

| Arquivo | 500 |

| Registro | 250 |

| Software do Windows (sem incluir hotfixes) | 250 |

| Pacotes do Linux | 1250 |

| Serviços Windows | 250 |

| Daemons do Linux | 500 |

Dados de serviços Windows

Pré-requisitos

Para habilitar o rastreio de dados dos Serviços do Windows, você deve atualizar a extensão de CT e usar a extensão 2.11.0.0 ou posterior

- Para VMs do Azure no Windows

- Para VMs do Azure no Linux

- Para VMs no Windows habilitado para Arc

- Para VMs no Linux habilitado para Arc

- az vm extension set --publisher Microsoft.Azure.ChangeTrackingAndInventory --version 2.11.0 --ids /subscriptions/<subscriptionids>/resourceGroups/<resourcegroupname>/providers/Microsoft.Compute/virtualMachines/<vmname> --name ChangeTracking-Windows --enable-auto-upgrade true

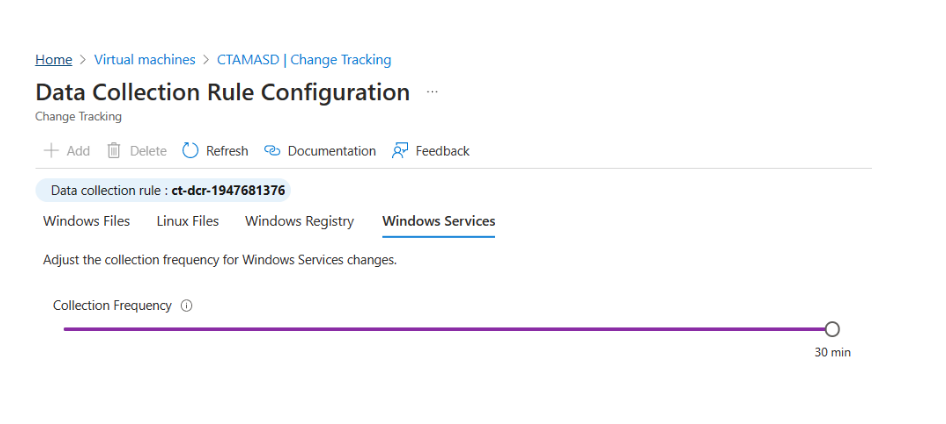

Configurar a frequência

A frequência da coleta padrão para os serviços do Windows é de 30 minutos. Para configurar a frequência,

- em Editar configurações, use um controle deslizante na guia Serviços do Windows.

Limitações atuais

O Controle de Alterações e Inventário que usa o Agente de Monitoramento do Azure não dá suporte ou tem as seguintes limitações:

- Recursão para o rastreamento de registro do Windows

- Sistemas de arquivos de rede

- Métodos de instalação diferentes

- Arquivos *.exe armazenados no Windows

- Os valores e a coluna Tamanho máximo de arquivo não são utilizados na implementação atual.

- Se você estiver acompanhando alterações de arquivo, ele será limitado a um tamanho de arquivo de 5 MB ou menos.

- Se o tamanho do arquivo for exibido como >1,25 MB, FileContentChecksum estará incorreto devido a restrições de memória no cálculo da soma de verificação.

- Se você tentar coletar mais de 2.500 arquivos em um ciclo de coleção de 30 minutos, o desempenho do Controle de Alterações e Inventário poderá ser prejudicado.

- Se o tráfego da rede for alto, os registros de alteração poderão demorar até seis horas para serem exibidos.

- Se você modificar uma configuração enquanto um computador ou servidor estiver desligado, ele poderá efetuar as alterações pertencentes à configuração anterior.

- Coletar atualizações de Hotfix em computadores Windows Server 2016 Core RS3.

- Os daemons do Linux podem mostrar um estado alterado, embora nenhuma alteração tenha ocorrido. Esse problema ocorre devido a como os dados do

SvcRunLevelsna tabela ConfigurationChange do Azure Monitor são gravados. - A extensão do Controle de Alterações não dá suporte a padrões de proteção para sistemas operacionais ou distribuições do Linux.

Suporte para alertas no estado de configuração

Uma funcionalidade crucial de Controle de Alterações e Inventário é alertar sobre as alterações ao estado de configuração de seu ambiente híbrido. Muitas ações úteis estão disponíveis para acionar em resposta aos alertas. Por exemplo, ações sobre funções do Azure, runbook de Automação, webhooks e semelhantes. O alerta sobre alterações no arquivo c:\windows\system32\drivers\etc\hosts de um computador é uma boa aplicação de alertas para dados de Controle de Alterações e Inventário. Há muitos outros cenários de alerta também, incluindo os cenários de consulta definidos na tabela a seguir.

| Consulta | Descrição |

|---|---|

| ConfigurationChange | em que ConfigChangeType == "Files" e FileSystemPath contêm " c:\windows\system32\drivers\" |

Útil para controlar alterações a arquivos críticos do sistema. |

| ConfigurationChange | em que FieldsChanged contém "FileContentChecksum" e FileSystemPath == "c:\windows\system32\drivers\etc\hosts" |

Útil para controlar modificações a arquivos de configuração chave. |

| ConfigurationChange | em que ConfigChangeType == "WindowsServices" e SvcName contêm "w3svc" e SvcState == "Stopped" |

Útil para controlar alterações a serviços críticos do sistema. |

| ConfigurationChange | em que ConfigChangeType == "Daemons" e SvcName contêm "ssh" e SvcState!= "Running" |

Útil para controlar alterações a serviços críticos do sistema. |

| ConfigurationChange | em que ConfigChangeType == "Software" e ChangeCategory == "Added" |

Útil para ambientes que precisam bloquear configurações de software. |

| ConfigurationData | em que SoftwareName contém "Monitoring Agent" e CurrentVersion!= "8.0.11081.0" |

Útil para ver quais computadores têm uma versão de software desatualizada ou não em conformidade instalada. Esta consulta relata o último estado de configuração relatada, mas não reporta as alterações. |

| ConfigurationChange | onde RegistryKey = = @"HKEY_LOCAL_MACHINE\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\QualityCompat" |

Útil para controlar alterações a chaves antivírus cruciais. |

| ConfigurationChange | onde RegistryKey contém @"HKEY_LOCAL_MACHINE\\SYSTEM\\CurrentControlSet\\Services\\SharedAccess\\Parameters\\FirewallPolicy" |

Útil para controlar alterações em configurações de firewall. |

Próximas etapas

- Para habilitar o portal do Azure, confira Habilitar Controle de Alterações e Inventário do portal do Azure.