Investigar caminhos de movimento lateral com o ATA

Aplica-se a: Advanced Threat Analytics versão 1.9

Mesmo quando faz o seu melhor para proteger os seus utilizadores confidenciais e os seus administradores têm palavras-passe complexas que mudam frequentemente, os respetivos computadores são protegidos e os respetivos dados são armazenados de forma segura, os atacantes ainda podem utilizar caminhos de movimento lateral para aceder a contas confidenciais. Em ataques de movimento lateral, o atacante tira partido das instâncias quando os utilizadores confidenciais iniciam sessão numa máquina onde um utilizador não confidencial tem direitos locais. Os atacantes podem então mover-se lateralmente, aceder ao utilizador menos sensível e, em seguida, mover-se pelo computador para obter credenciais para o utilizador confidencial.

O que é um caminho de movimento lateral?

O movimento lateral ocorre quando um atacante utiliza contas não confidenciais para obter acesso a contas confidenciais. Isto pode ser feito com os métodos descritos no Guia de atividade suspeita. Os atacantes utilizam movimento lateral para identificar os administradores na sua rede e saber a que máquinas podem aceder. Com estas informações e mais movimentações, o atacante pode tirar partido dos dados nos controladores de domínio.

O ATA permite-lhe tomar medidas preventivas na sua rede para impedir que os atacantes tenham êxito no movimento lateral.

Detetar as suas contas confidenciais em risco

Para descobrir que contas confidenciais na sua rede estão vulneráveis devido à respetiva ligação a contas ou recursos não confidenciais, num período de tempo específico, siga estes passos:

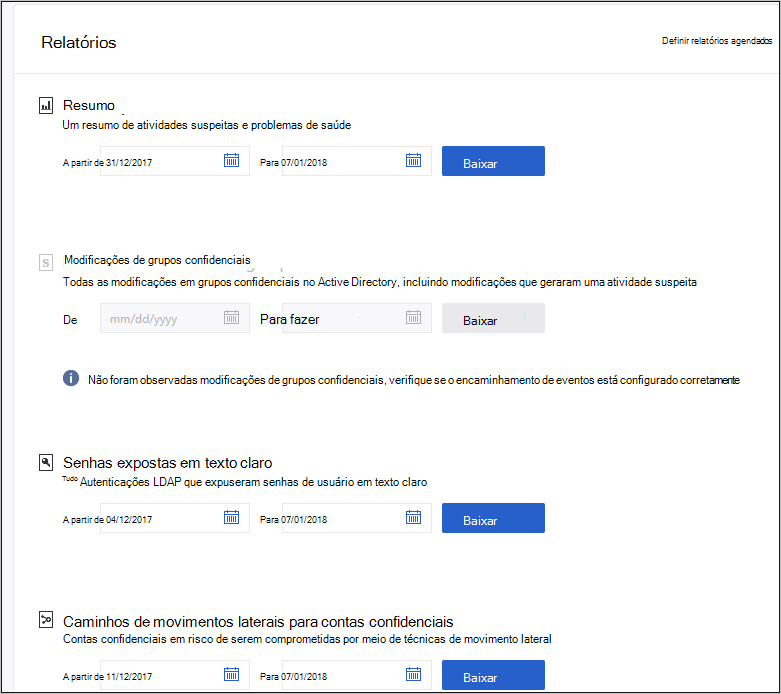

No menu ATA console, selecione o

.

.Em Movimentos laterais, caminhos para contas confidenciais, se não forem encontrados caminhos de movimento lateral, o relatório fica desativado. Se existirem caminhos de movimento lateral, as datas do relatório selecionam automaticamente a primeira data quando existirem dados relevantes.

Selecione Baixar.

O ficheiro do Excel criado fornece-lhe detalhes sobre as suas contas confidenciais em risco. O separador Resumo fornece gráficos que detalham o número de contas confidenciais, computadores e médias para recursos em risco. O separador Detalhes fornece uma lista das contas confidenciais com as quais deve estar preocupado. Tenha em atenção que os caminhos são caminhos que existiam anteriormente e podem não estar disponíveis atualmente.

Investigar

Agora que sabe que contas confidenciais estão em risco, pode aprofundar o ATA para saber mais e tomar medidas preventivas.

Na ATA Console, procure o distintivo Movimento lateral que é adicionado ao perfil de entidade quando a entidade está num ícone lateral do caminho de movimento

. Esta opção está disponível se existir um caminho de movimento lateral nos últimos dois dias.

. Esta opção está disponível se existir um caminho de movimento lateral nos últimos dois dias.Na página de perfil de utilizador que é aberta, selecione o separador Caminhos de movimento lateral .

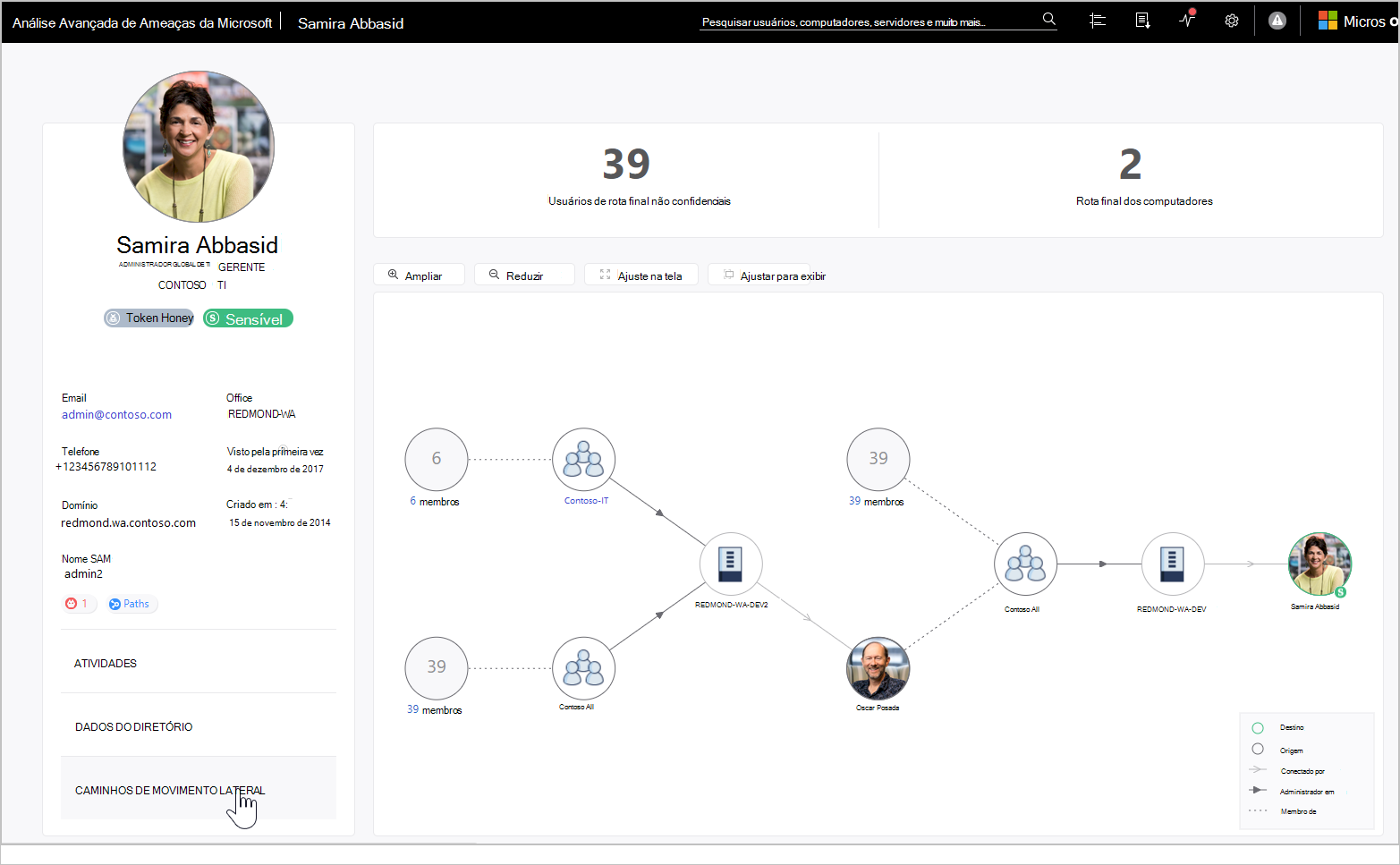

O gráfico apresentado fornece um mapa dos caminhos possíveis para o utilizador confidencial. O gráfico mostra as ligações que foram feitas nos últimos dois dias.

Reveja o gráfico para ver o que pode aprender sobre a exposição das credenciais do utilizador confidencial. Por exemplo, neste mapa, pode seguir as setas Com sessão iniciada por cinzento para ver onde Samira iniciou sessão com as respetivas credenciais privilegiadas. Neste caso, as credenciais confidenciais de Samira foram guardadas no computador REDMOND-WA-DEV. Em seguida, veja que outros utilizadores iniciaram sessão em que computadores que criaram mais exposição e vulnerabilidade. Pode ver isto ao observar o Administrador em setas pretas para ver quem tem privilégios de administrador no recurso. Neste exemplo, todas as pessoas no grupo Contoso All têm a capacidade de aceder às credenciais de utilizador a partir desse recurso.

Melhores práticas preventivas

A melhor forma de impedir movimentos laterais é garantir que os utilizadores confidenciais utilizam as respetivas credenciais de administrador apenas quando iniciam sessão em computadores endurecidos onde não existe nenhum utilizador não sensível que tenha direitos de administrador no mesmo computador. No exemplo, certifique-se de que, se Samira precisar de acesso a REDMOND-WA-DEV, inicia sessão com um nome de utilizador e palavra-passe que não as respetivas credenciais de administrador ou remova o grupo Contoso All do grupo de administradores locais em REDMOND-WA-DEV.

Também é recomendado que se certifique de que ninguém tem permissões administrativas locais desnecessárias. No exemplo, marcar para ver se todas as pessoas na Contoso Precisam realmente de direitos de administrador em REDMOND-WA-DEV.

Certifique-se de que as pessoas só têm acesso aos recursos necessários. No exemplo, Oscar Posada alarga significativamente a exposição de Samira. É necessário que sejam incluídos no grupo Contoso All? Existem subgrupos que possa criar para minimizar a exposição?

Dica

Se a atividade não for detetada durante os últimos dois dias, o gráfico não é apresentado, mas o relatório de caminho de movimento lateral ainda está disponível para fornecer informações sobre caminhos de movimento lateral nos últimos 60 dias.

Dica

Para obter instruções sobre como definir os servidores para permitir que o ATA execute as operações SAM-R necessárias para a deteção de caminhos de movimento lateral, configure SAM-R.