Trabalhar com Atividades Suspeitas

Aplica-se a: Advanced Threat Analytics versão 1.9

Este artigo explica as noções básicas sobre como trabalhar com o Advanced Threat Analytics.

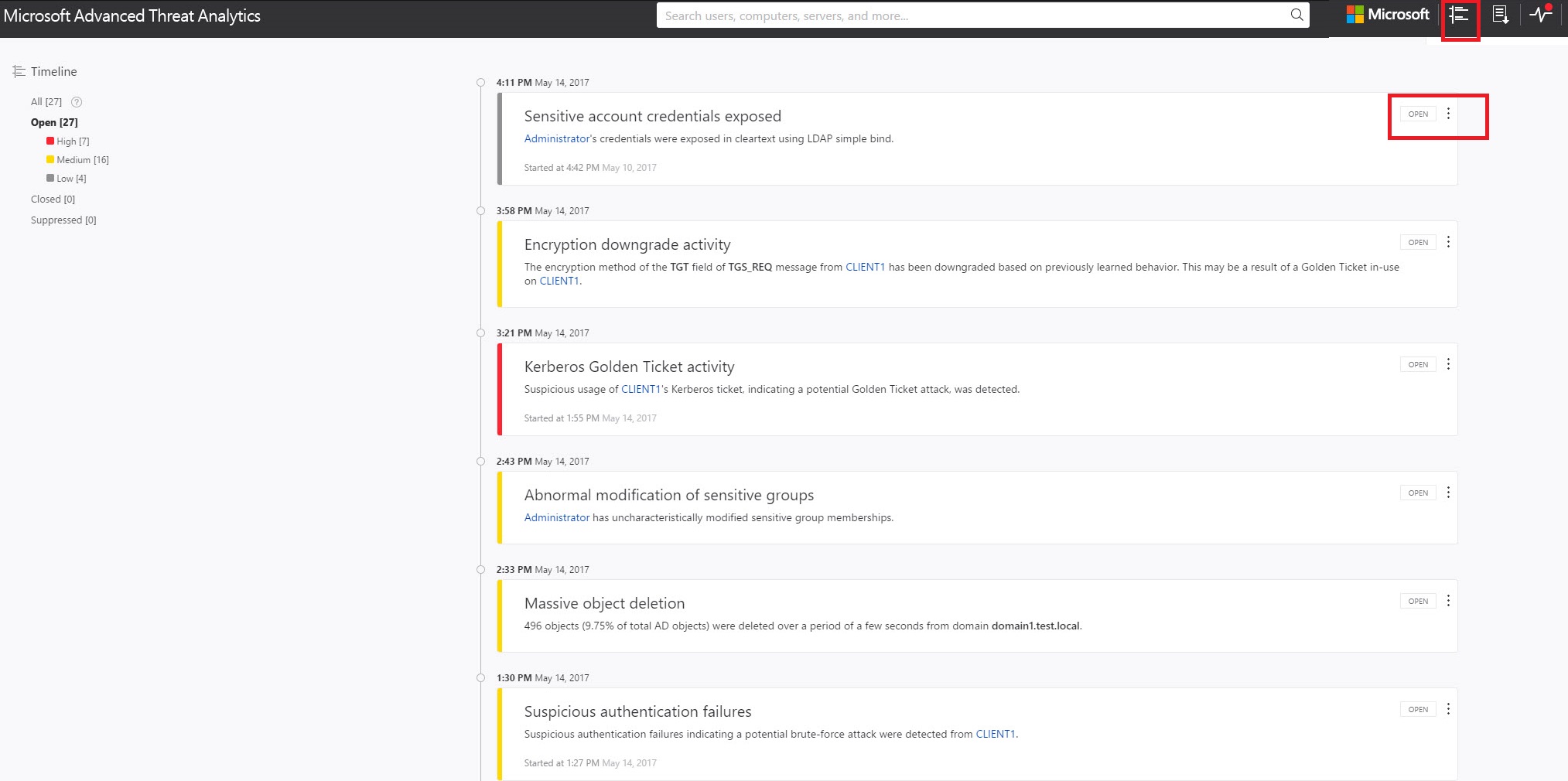

Rever atividades suspeitas na linha cronológica do ataque

Depois de iniciar sessão na ATA Console, é automaticamente levado para a Linha Cronológica de Atividades Suspeitas aberta. As atividades suspeitas são listadas por ordem cronológica com as atividades suspeitas mais recentes na parte superior da linha cronológica. Cada atividade suspeita tem as seguintes informações:

Entidades envolvidas, incluindo utilizadores, computadores, servidores, controladores de domínio e recursos.

Tempo e período de tempo das atividades suspeitas.

Gravidade da atividade suspeita, Alta, Média ou Baixa.

Estado: aberto, fechado ou suprimido.

Capacidade de

Partilhe a atividade suspeita com outras pessoas na sua organização por e-mail.

Exportar a atividade suspeita para o Excel.

Observação

- Quando paira o rato sobre um utilizador ou computador, é apresentado um mini-perfil de entidade que fornece informações adicionais sobre a entidade e inclui o número de atividades suspeitas às quais a entidade está ligada.

- Se clicar numa entidade, será redirecionada para o perfil de entidade do utilizador ou computador.

Filtrar lista de atividades suspeitas

Para filtrar a lista de atividades suspeitas:

No painel Filtrar por no lado esquerdo do ecrã, selecione uma das seguintes opções: Tudo, Abrir, Fechado ou Suprimido.

Para filtrar ainda mais a lista, selecione Alto, Médio ou Baixo.

Gravidade da atividade suspeita

Baixo

Indica atividades suspeitas que podem levar a ataques concebidos para utilizadores maliciosos ou software para obter acesso a dados organizacionais.

Medium

Indica atividades suspeitas que podem colocar identidades específicas em risco para ataques mais graves que podem resultar em roubo de identidade ou escalamento privilegiado

High

Indica atividades suspeitas que podem levar a roubo de identidade, escalamento de privilégios ou outros ataques de alto impacto

Remediar atividades suspeitas

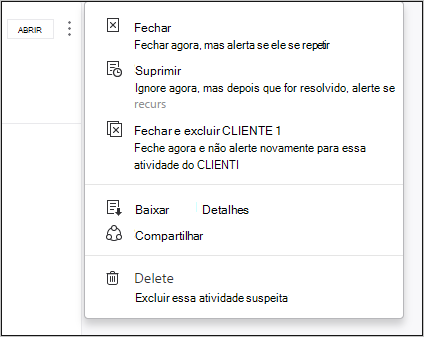

Pode alterar a status de uma atividade suspeita clicando no status atual da atividade suspeita e selecionando uma das seguintes opções Abrir, Suprimida, Fechada ou Eliminada. Para tal, clique nas reticências no canto superior direito de uma atividade suspeita específica para revelar a lista de ações disponíveis.

Atividade suspeita status

Aberto: todas as novas atividades suspeitas aparecem nesta lista.

Fechar: é utilizado para monitorizar atividades suspeitas que identificou, investigou e corrigiu para mitigação.

Observação

Se a mesma atividade for detetada novamente dentro de um curto período de tempo, o ATA poderá reabrir uma atividade fechada.

Suprimir: suprimir uma atividade significa que pretende ignorá-la por agora e apenas ser alertado novamente se existir uma nova instância. Isto significa que, se existir um alerta semelhante, o ATA não o reabrirá. No entanto, se o alerta parar durante sete dias e for novamente visto, será alertado novamente.

Eliminar: se Eliminar um alerta, este é eliminado do sistema, da base de dados e NÃO poderá restaurá-lo. Depois de clicar em eliminar, poderá eliminar todas as atividades suspeitas do mesmo tipo.

Excluir: a capacidade de excluir uma entidade de gerar mais de um determinado tipo de alertas. Por exemplo, pode definir o ATA para excluir uma entidade específica (utilizador ou computador) de alertar novamente para um determinado tipo de atividade suspeita, como um administrador específico que executa código remoto ou um scanner de segurança que faz o reconhecimento de DNS. Além de poder adicionar exclusões diretamente na Atividade suspeita, uma vez que é detetada na linha temporal, também pode aceder à página Configuração para Exclusões e, para cada atividade suspeita, pode adicionar e remover manualmente entidades ou sub-redes excluídas (por exemplo, Passagem da Permissão).

Observação

As páginas de configuração só podem ser modificadas pelos administradores do ATA.