Criar uma conexão VPN de Usuário P2S usando a WAN Virtual do Azure - autenticação do Microsoft Entra ID

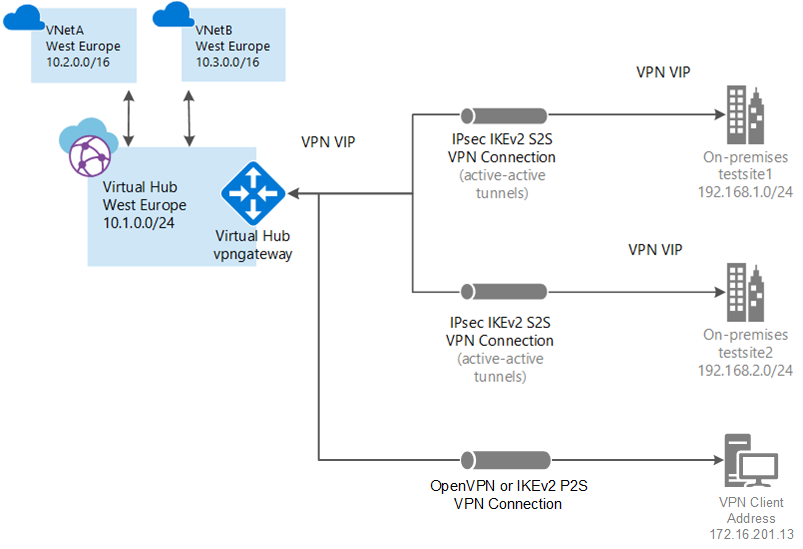

Este artigo mostra como usar a WAN Virtual para se conectar aos recursos no Azure. Neste artigo, você criará uma conexão VPN de Usuário ponto a site com a WAN Virtual que usa a autenticação do Microsoft Entra ID. A autenticação do Microsoft Entra ID está disponível apenas para gateways que usam o protocolo OpenVPN.

Importante

Recomendamos que você use o novo artigo ID de aplicativo do Cliente VPN do Azure registrado pela Microsoft. As etapas deste artigo se referem à forma original de configurar seu gateway P2S para autenticação do Microsoft Entra ID. O novo artigo oferece uma experiência mais simplificada e é a maneira recomendada de configurar seu gateway P2S. Além disso, mais clientes VPN têm suporte usando o novo método.

O Virtual WAN agora dá suporte a uma nova ID do Aplicativo registrada pela Microsoft e aos valores de Público-alvo correspondentes para as versões mais recentes do Cliente VPN do Azure. Ao configurar um gateway de VPN da VPN do Usuário P2S usando os novos valores de Público-alvo, ignore o processo de registro manual do aplicativo Cliente VPN do Azure para o locatário do Microsoft Entra. A ID do aplicativo já foi criada e seu locatário pode usá-lo automaticamente sem etapas extras de registro. Esse processo é mais seguro do que registrar manualmente o Cliente VPN do Azure porque não é necessário autorizar o aplicativo ou atribuir permissões por meio da função de Administrador Global.

Anteriormente, era necessário registrar manualmente (integrar) o aplicativo Cliente VPN do Azure com o locatário do Microsoft Entra. O registro do aplicativo cliente cria uma ID do Aplicativo que representa a identidade do aplicativo Cliente de VPN do Azure e requer autorização usando a função de Administrador Global. Para entender melhor a diferença entre os tipos de objetos de aplicativo, consulte Como e por que os aplicativos são adicionados ao Microsoft Entra ID.

Quando possível, recomendamos que você configure novos gateways de VPN do Usuário P2S usando a ID do aplicativo do cliente VPN do Azure registrado pela Microsoft e seus valores de Público-alvo correspondentes, em vez de registrar manualmente o aplicativo Cliente VPN do Azure com seu locatário. Caso tenha um gateway de VPN do Usuário P2S configurado anteriormente que usa a autenticação do Microsoft Entra ID, poderá atualizar o gateway e os clientes para aproveitar a nova ID do Aplicativo registrado pela Microsoft. A atualização do gateway P2S com o novo valor de Público-alvo é necessária se você quiser que os clientes Linux se conectem. O Cliente VPN do Azure para Linux não é compatível com os valores de Público-alvo mais antigos.

Considerações

Um gateway de VPN do Usuário P2S só pode dar suporte a um valor de Público-alvo. Ele não pode dar suporte para vários valores de Público-alvo simultaneamente.

O Cliente VPN do Azure para Linux não é compatível com versões anteriores de gateways P2S configurados para usar os valores de Público-alvo mais antigos que se alinham com o aplicativo registrado manualmente. No entanto, o Cliente VPN do Azure para Linux dá suporte a valores de público-alvo personalizado.

-

Embora seja possível que o Cliente VPN do Azure para Linux funcione em outras distribuições e versões do Linux, o Cliente VPN do Azure para Linux só tem suporte nas seguintes versões:

- Ubuntu 20.04

- Ubuntu 22.04

As versões mais recentes dos clientes VPN do Azure para macOS e Windows são compatíveis com versões anteriores dos gateways P2S configurados para usar os valores mais antigos de público-alvo que se alinham com o aplicativo registrado manualmente. Esses clientes também dão suporte aos valores de público-alvo personalizado.

Valores de público do cliente VPN do Azure

A tabela a seguir mostra as versões do Cliente VPN do Azure que são compatíveis com cada ID do Aplicativo e os valores de Público-alvo disponíveis correspondentes.

| ID do Aplicativo | Valores de público-alvo com suporte | Clientes com suporte |

|---|---|---|

| Registrado pela Microsoft | O valor do público-alvo c632b3df-fb67-4d84-bdcf-b95ad541b5c8 se aplica a:- Azure Público - Azure Governamental - Azure Alemanha - Microsoft Azure operado pela 21Vianet |

- Linux - Windows - macOS |

| Registrado manualmente | - Público do Azure: 41b23e61-6c1e-4545-b367-cd054e0ed4b4- Azure Governamental: 51bb15d4-3a4f-4ebf-9dca-40096fe32426- Azure Alemanha: 538ee9e6-310a-468d-afef-ea97365856a9- Microsoft Azure operado pela 21Vianet: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

- Windows - macOS |

| Personalizado | <custom-app-id> |

- Linux - Windows - macOS |

Observação

A autenticação do Microsoft Entra tem suporte apenas para conexões de protocolo OpenVPN® e requer o Cliente VPN do Azure.

Neste artigo, você aprenderá como:

- Criar uma WAN virtual

- Criar uma configuração de VPN de Usuário

- Baixar o perfil da VPN do usuário da WAN Virtual

- Criar um hub virtual

- Editar um hub para adicionar o gateway P2S

- Conectar uma rede virtual a um hub virtual

- Fazer o download e aplicar a configuração do cliente da VPN

- Exibir a WAN virtual

Antes de começar

Verifique se você atende aos seguintes critérios antes de iniciar a configuração:

Você tem uma rede virtual à qual deseja se conectar. Verifique se nenhuma das sub-redes das redes locais se sobrepõe às redes virtuais às quais você deseja se conectar. Para criar uma rede virtual no portal do Azure, consulte o Início Rápido.

Sua rede virtual não tem gateways de rede virtual. Se sua rede virtual tem um gateway (VPN ou ExpressRoute), remova todos os gateways. Essa configuração requer que as redes virtuais sejam conectadas ao gateway do hub da WAN Virtual.

Obtenha um intervalo de endereços IP para sua região de hub. O hub é uma rede virtual criada e usada pela WAN Virtual. O intervalo de endereços especificado para o hub não pode se sobrepor a nenhuma das redes virtuais existentes às quais você se conecta. Ele também não pode se sobrepor aos intervalos de endereços aos quais você se conecta localmente. Se você não estiver familiarizado com os intervalos de endereços IP localizados em sua configuração de rede local, converse com alguém que possa fornecer esses detalhes para você.

Se você não tiver uma assinatura do Azure, crie uma conta gratuita.

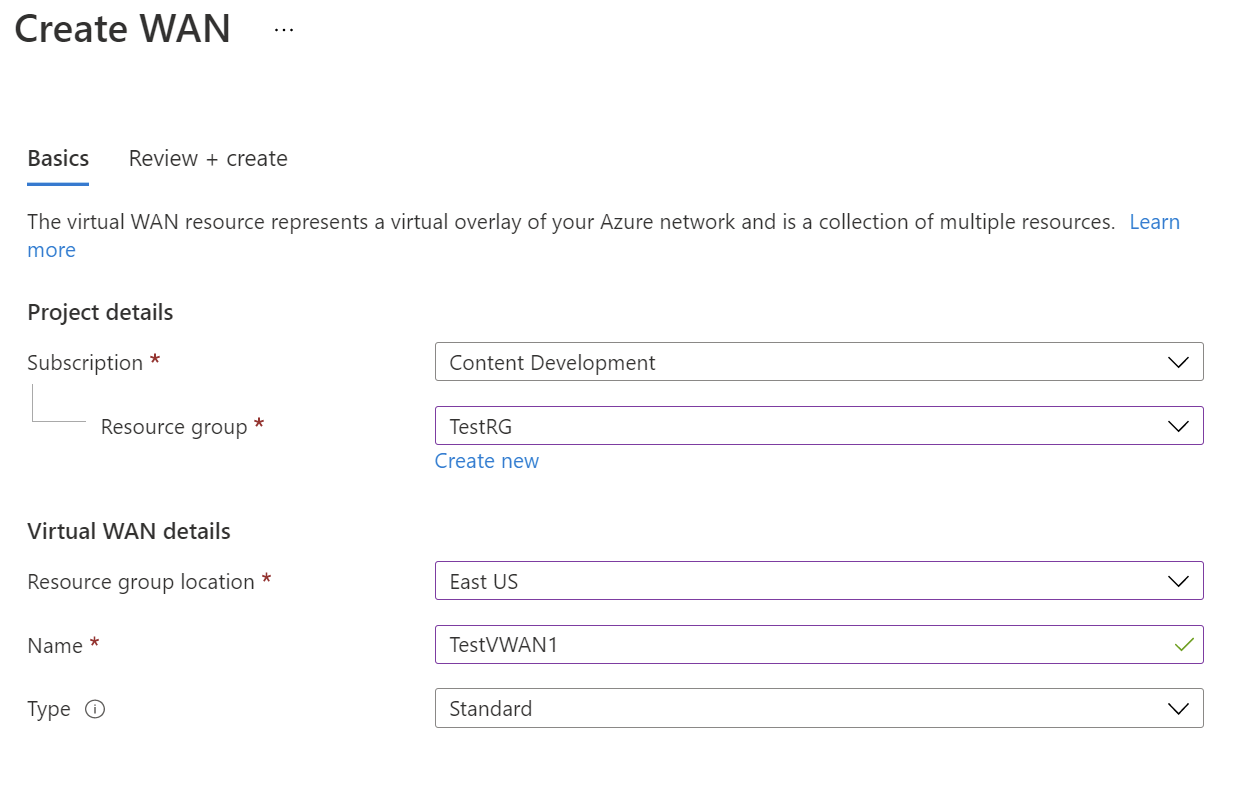

Criar uma WAN virtual

Em um navegador, acesse o Portal do Azure e entre com sua conta do Azure.

No portal, na barra Pesquisar recursos, digite WAN Virtual na caixa de pesquisa e selecione Enter.

Escolha WAN Virtual nos resultados. Na página WANs Virtuais, selecione + Criar para abrir a página Criar WAN.

Na página Criar WAN, na guia Básico, preencha os campos. Modifique os valores de exemplo a serem aplicados ao seu ambiente.

- Assinatura: escolha a assinatura que você quer usar.

- Grupo de recursos: crie um novo ou use um existente.

- Localização do grupo de recursos: escolha uma localização de recursos na lista suspensa. Uma WAN é um recurso global e não pode residir em uma região específica. No entanto, você deve selecionar uma região a fim de gerenciar e localizar o recurso de WAN criado.

- Nome: digite o nome que você quer dar à sua WAN Virtual.

- Tipo: Básico ou Standard. Selecione Padrão. Se você selecionar Básico, entenda que as WANs virtuais Básicas só podem conter hubs Básicos. Os hubs básicos só podem ser usados para conexões site a site.

Quando terminar de preencher os campos, na parte inferior da página, selecione Examinar + Criar.

Depois que a validação for aprovada, clique em Criar para criar a WAN Virtual.

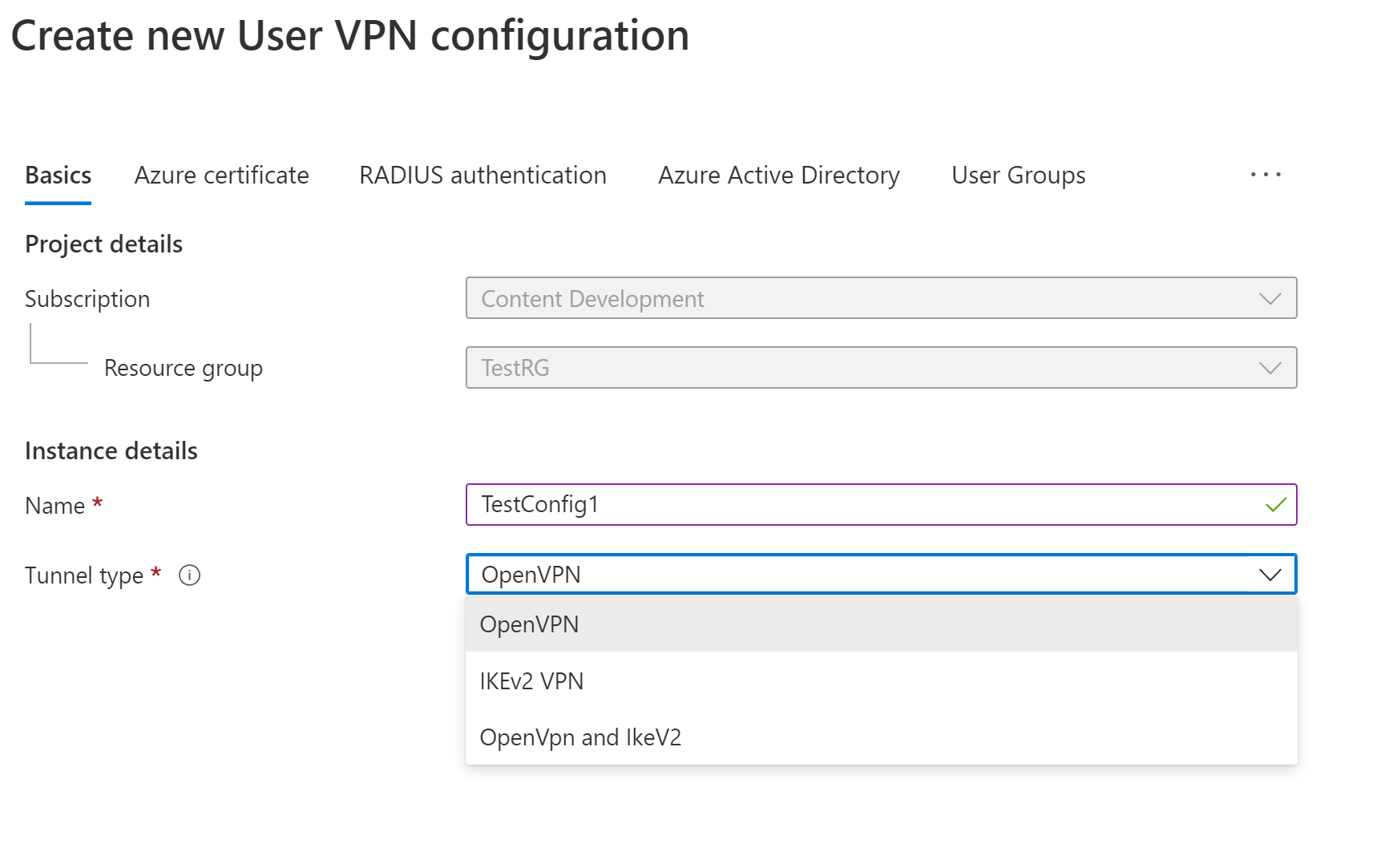

Criar uma configuração de VPN de Usuário

Uma configuração de VPN de usuário define os parâmetros para conexão de clientes remotos. É importante criar a configuração de VPN do Usuário antes de configurar o hub virtual com as configurações de P2S, pois você deve especificar a configuração de VPN do Usuário que deseja usar.

Navegue para a sua página WAN Virtual ->configurações de VPN de Usuário e clique em +Criar configuração de VPN de usuário.

Na página Básico, especifique os parâmetros.

- Nome da configuração - Insira o nome pelo qual você deseja chamar sua configuração de VPN de usuário.

- Tipo de túnel - Selecione OpenVPN no menu suspenso.

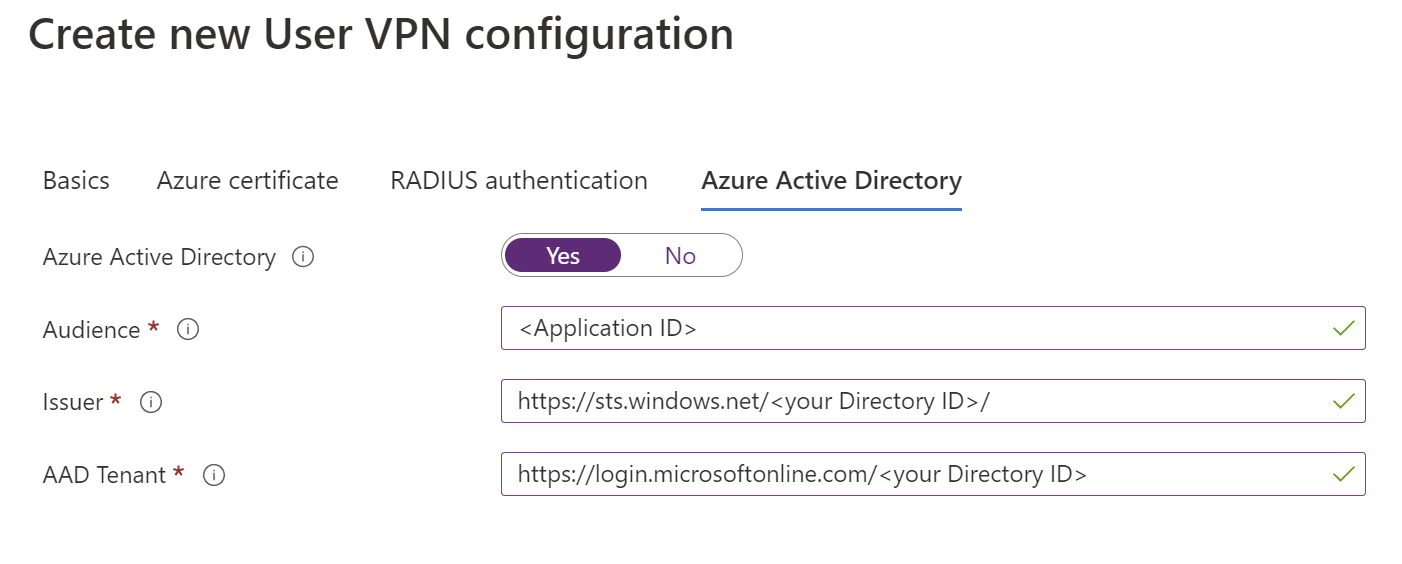

Clique em Microsoft Entra ID para abrir a página. Essa página ainda pode estar rotulada como Azure Active Directory.

Alterne o Microsoft Entra ID para Sim e forneça os valores a seguir com base nos detalhes do locatário. Você pode exibir no portal os valores necessários na página do Microsoft Entra ID para aplicativos empresariais.

Método de Autenticação – Selecione o Microsoft Entra ID.

Público-alvo - Digite a ID do Aplicativo do Cliente VPN do Azure registrado em seu locatário do Microsoft Entra. Para obter os valores, consulte: Valores do Público-alvo do Cliente VPN do Azure

emissor -

https://sts.windows.net/<your Directory ID>/Locatário do Microsoft Entra: TenantID para o locatário do Microsoft Entra. Certifique-se de que não haja um

/no final da URL do locatário do Microsoft Entra.- Insira

https://login.microsoftonline.com/<your Directory Tenant ID>para o Público do Azure AD - Insira

https://login.microsoftonline.us/<your Directory Tenant ID>para o Azure Governamental - Insira

https://login-us.microsoftonline.de/<your Directory Tenant ID>para o Azure Alemanha AD - Insira

https://login.chinacloudapi.cn/<your Directory Tenant ID>para o China 21Vianet AD

- Insira

Clique em Criar para criar a configuração de VPN do Usuário. Você selecionará essa configuração posteriormente no exercício.

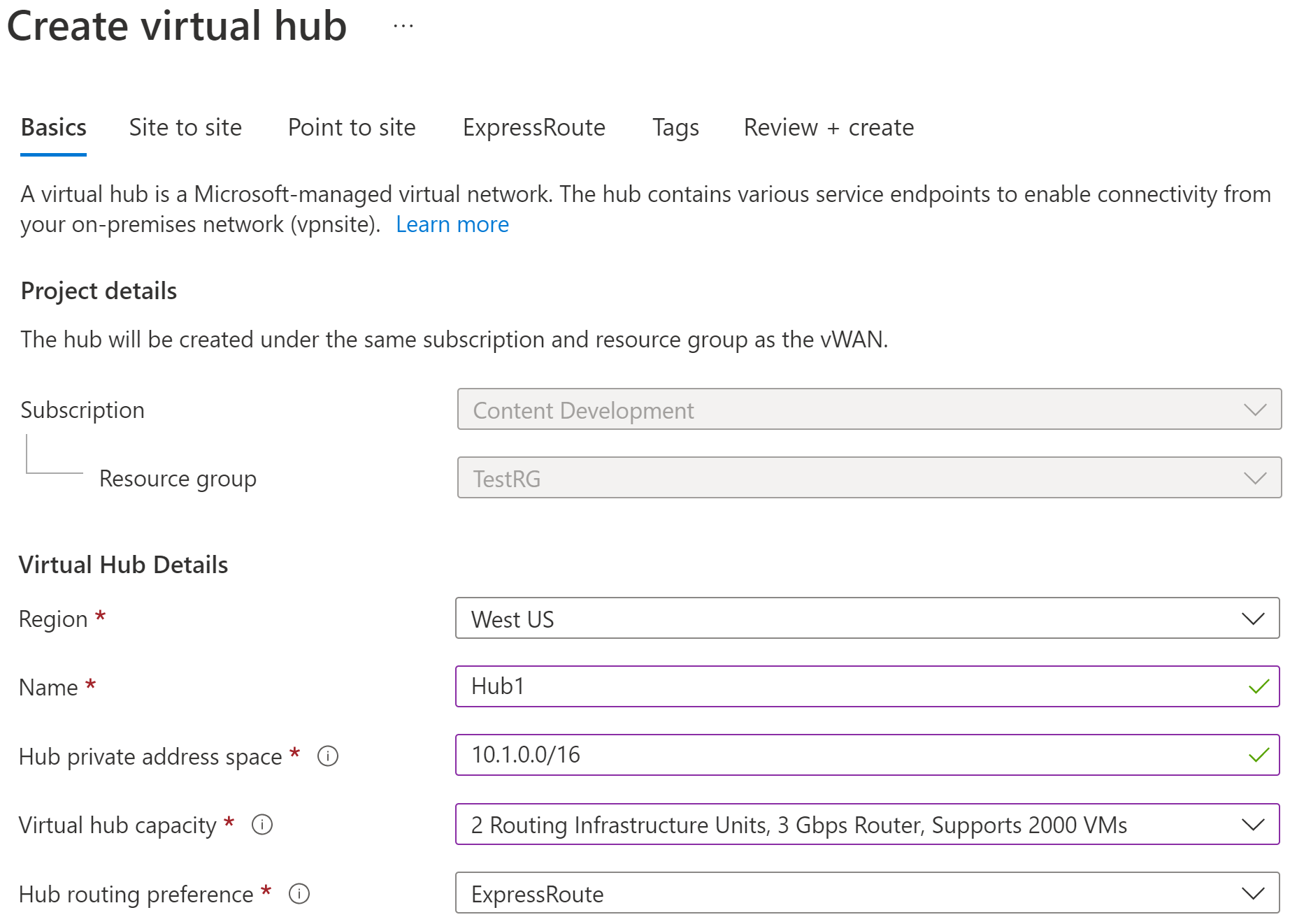

Criar um hub vazio

Para este exercício, criamos um hub virtual vazio nesta etapa e, na próxima seção, você adicionará um gateway P2S a esse hub. No entanto, você pode combinar essas etapas e criar o hub com as configurações de gateway P2S tudo de uma vez. O resultado é o mesmo de qualquer maneira. Após definir as configurações, clique em Revisar + criar para validar e, em seguida, Criar.

Acesse a WAN virtual criada. No painel esquerdo da página WAN virtual, em Conectividade, selecione Hubs.

Na página Hubs, selecione +Novo Hub para abrir a página Criar hub virtual.

Na página Criar Hub Virtual, na guia Básico, preencha os seguintes campos:

- Região: selecione a região na qual você deseja implantar o hub virtual.

- Nome: o nome pelo qual você deseja que o hub virtual seja conhecido.

- Espaço de endereço privado do hub: o intervalo de endereços do hub na notação CIDR. O espaço de endereço mínimo é /24 para criar um hub.

- Capacidade do hub virtual: escolha na lista suspensa. Para obter mais informações, consulte Configurações do hub virtual.

- Preferência de roteamento do hub: mantenha a configuração padrão, ExpressRoute, a menos que você tenha uma necessidade específica de alterar esse campo. Para obter mais informações, confira Preferência de roteamento do hub virtual.

Adicionar um gateway P2S a um hub

Esta seção mostra como adicionar um gateway a um hub virtual já existente. Pode levar até 30 minutos para o hub completar a atualização e essa etapa ser concluída.

Navegue até a página Hubs na WAN Virtual.

Clique no nome do hub que você deseja editar para abrir a página do hub.

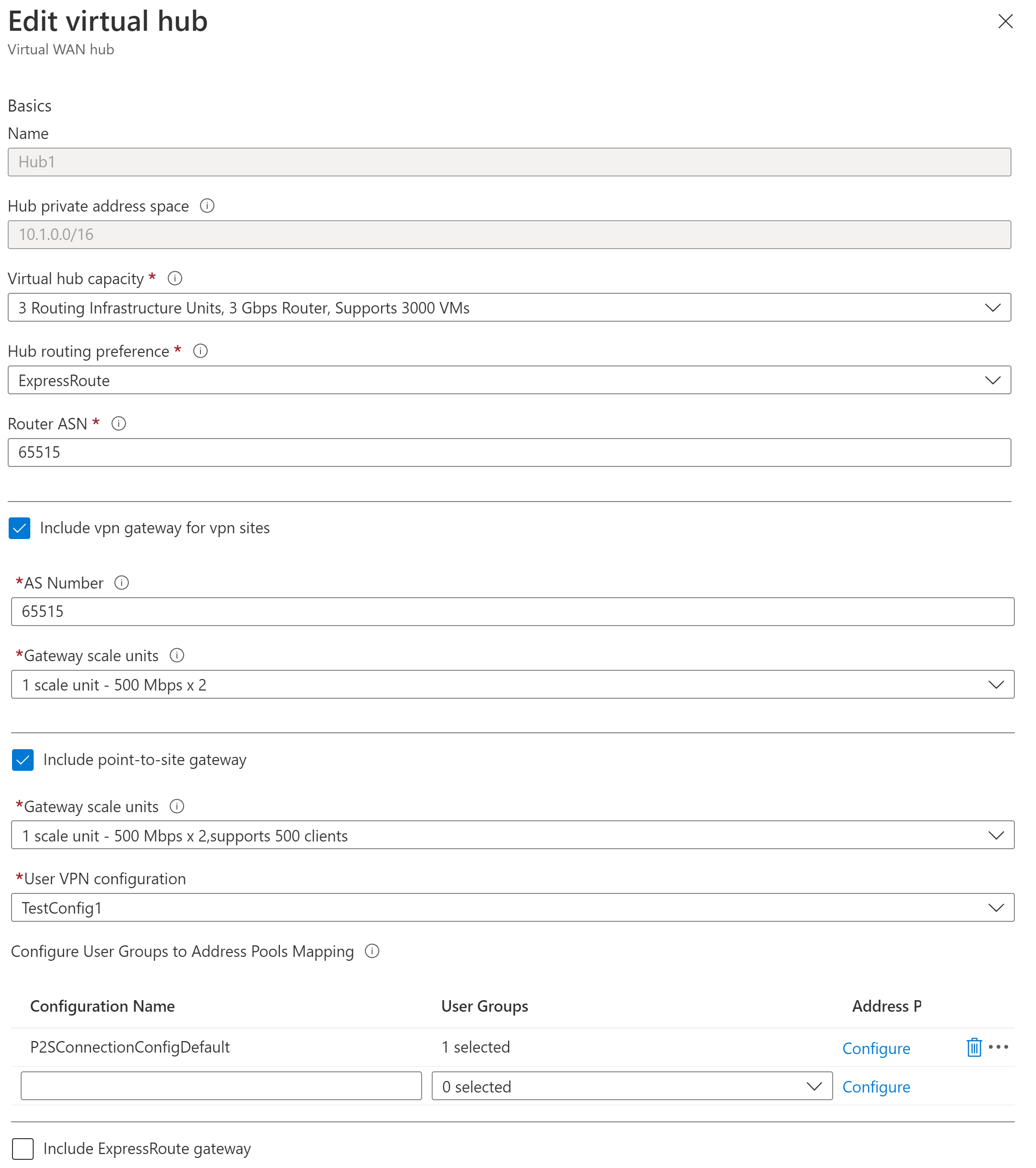

Clique em Editar hub virtual na parte superior da página para abrir a página Editar hub virtual.

Na página Editar hub virtual, marque as caixas de seleção para Incluir o gateway de VPN para os sites VPN e Incluir o gateway de ponto a site para revelar as configurações. Em seguida, configure os valores.

- Unidades de escala do gateway: selecione as unidades de escala do gateway. As unidades de escala do gateway representam a capacidade agregada do Gateway de VPN do Usuário. Se você selecionar 40 ou mais unidades de escala do gateway, planeje o pool de endereços do cliente de acordo com isso. Para obter informações sobre como essa configuração afeta o pool de endereços do cliente, confira Sobre os pools de endereços de cliente. Para obter informações sobre unidades de escala de gateway, confira as perguntas frequentes.

- Configuração de VPN de usuário: selecione a configuração que você criou anteriormente.

- Mapeamento de Grupos de Usuários para Pools de Endereços: para obter informações sobre essa configuração, confira Configurar grupos de usuários e pools de endereços IP para VPNs de usuário P2S (versão prévia).

Depois de definir as configurações, clique em Confirmar para atualizar o hub. Pode levar até 30 minutos para que um hub seja atualizado.

Conectar a rede virtual ao hub

Nesta seção, você criará uma conexão entre um hub virtual e a sua rede virtual.

No portal do Azure, vá para WAN Virtual No painel esquerdo, selecione Conexões de rede virtual.

paginarNa página Conexões de rede virtual, selecione + Adicionar conexão.

Na página Adicionar conexão, defina as configurações de conexão. Para saber sobre as configurações de roteamento, confira Sobre o roteamento.

- Nome da conexão: nomeie a sua conexão.

- Hubs: selecione o hub que você deseja associar a essa conexão.

- Assinatura: verifique a assinatura.

- Grupo de recursos: selecione o grupo de recursos que contém a rede virtual à qual você deseja se conectar.

- Rede virtual: selecione a rede virtual que você deseja conectar a esse hub. A rede virtual selecionada não pode ter um gateway de rede virtual já existente.

- Propagar para nenhum: fica configurado como Não por padrão. Alterar a opção para Sim deixa as opções de configuração para Propagar para tabelas de rotas e Propagar para rótulos não disponíveis para configuração.

- Associar tabela de rotas: no menu suspenso, selecione uma tabela de rotas que deseja associar.

- Propagar para rótulos: rótulos são um grupo lógico de tabelas de rotas. Para essa configuração, selecione na lista suspensa.

- Rotas estáticas: configurar rotas estáticas, se necessário. Configure as rotas estáticas da Soluções de Virtualização de Rede (se aplicável). A WAN Virtual dá suporte a um único IP do próximo salto para a rota estática em uma conexão de rede virtual. Por exemplo, se você tiver uma solução de virtualização separada para fluxos de tráfego de entrada e saída, seria melhor ter as soluções de virtualização em VNets separadas e anexar as VNets ao hub virtual.

- Ignorar o IP do Próximo Salto para cargas de trabalho nessa VNet: essa configuração permite implantar NVAs e outras cargas de trabalho na mesma VNet sem forçar todo o tráfego por meio da NVA. Essa definição só pode ser configurada quando você estiver configurando uma nova conexão. Se você quiser usar essa configuração para uma conexão que já criou, exclua a conexão e adicione uma nova conexão.

- Propagar rota estática: essa configuração está sendo distribuída no momento. Essa configuração permite propagar rotas estáticas definidas na seção Rotas estáticas para rotear tabelas especificadas em Propagar para Tabelas de Rotas. Além disso, as rotas serão propagadas para tabelas de rotas que têm rótulos especificados como Propagar para rótulos. Essas rotas podem ser propagadas entre hubs, exceto para a rota padrão 0/0.

Depois de concluir as definições de configuração, clique em Criar para criar a conexão.

Baixar o perfil de VPN de Usuário

Todas as definições de configuração necessárias para os clientes VPN estão contidas em um arquivo zip de configuração do cliente VPN. As configurações no arquivo zip ajudam você a configurar facilmente os clientes VPN. Os arquivos de configuração do cliente VPN gerados são específicos para a configuração da VPN de Usuário para o seu gateway. Você pode baixar perfis globais (nível WAN) ou um perfil para um hub específico. Para obter informações e instruções adicionais, consulte Baixar perfis globais e de hub. As etapas a seguir orientam você no download de um perfil global no nível da WAN.

Para gerar um pacote de configuração de cliente VPN do perfil global de nível da WAN, vá para a WAN virtual (não o hub virtual).

No painel esquerdo, selecione Configurações de VPN do usuário.

Escolha a configuração para a qual deseja baixar o perfil. Se você tiver vários hubs atribuídos ao mesmo perfil, expanda o perfil para mostrar os hubs e selecione um dos hubs que usa o perfil.

Selecione Baixar perfil de VPN do usuário da WAN virtual.

Na página de download, selecione EAPTLS e, em seguida, Gerar e baixar o perfil. Um pacote de perfil (arquivo zip) que contém as definições de configuração do cliente é gerado e baixado no computador. O conteúdo do pacote depende das opções de autenticação e de túnel da sua configuração.

Configurar clientes VPN do usuário

Cada computador que se conectar deve ter um cliente instalado. Configure cada cliente usando os arquivos de perfil de cliente de usuário VPN que você baixou nas etapas anteriores. Use o artigo que pertence ao sistema operacional que você deseja conectar.

| Método de autenticação | Tipo de túnel | Sistema operacional cliente | Cliente VPN |

|---|---|---|---|

| Certificado | |||

| IKEv2, SSTP | Windows | Cliente VPN nativo | |

| IKEv2 | macOS | Cliente VPN nativo | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Cliente VPN do Azure Cliente OpenVPN versão 2.x Cliente OpenVPN versão 3.x |

|

| OpenVPN | macOS | Cliente OpenVPN | |

| OpenVPN | iOS | Cliente OpenVPN | |

| OpenVPN | Linux |

Cliente VPN do Azure Cliente OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Cliente VPN do Azure | |

| OpenVPN | macOS | Cliente VPN do Azure | |

| OpenVPN | Linux | Cliente VPN do Azure |

Exibir a WAN virtual

- Navegue até a WAN virtual.

- Na página de visão geral, cada ponto do mapa representa um hub.

- Na seção Hubs e conexões, você pode exibir status do hub, site, região, status de conexão de VPN e bytes de entrada e saída.

Limpar os recursos

Quando não precisar mais dos recursos que criou, exclua-os. Alguns dos recursos da WAN Virtual precisam ser excluídos em determinada ordem devido às dependências. A exclusão poderá levar cerca de 30 minutos para ser concluída.

Abra a WAN virtual criada.

Selecione um hub virtual associado à WAN virtual para abrir a página do hub.

Exclua todas as entidades de gateway seguindo a ordem abaixo para o tipo de gateway. Isso poderá levar até 30 minutos para ser concluído.

VPN:

- Desconectar os sites VPN

- Excluir conexões VPN

- Excluir gateways VPN

ExpressRoute:

- Excluir conexões do ExpressRoute

- Excluir gateways do ExpressRoute

Repita esta etapa para todos os hubs associados à WAN virtual.

Exclua os hubs agora ou mais tarde, ao excluir o grupo de recursos.

Procure o grupo de recursos no portal do Azure.

Selecione Excluir grupo de recursos. Isso excluirá os outros recursos no grupo de recursos, incluindo os hubs e a WAN virtual.

Próximas etapas

Para consultar as perguntas frequentes sobre WAN Virtual, confira as Perguntas frequentes sobre WAN Virtual.