Configurar o Cliente VPN do Azure - Autenticação do Microsoft Entra ID - Linux (versão prévia)

Este artigo ajuda você a configurar o Cliente VPN do Azure em um computador Linux (Ubuntu) para se conectar a uma rede virtual utilizando um Gateway de VPN da VPN P2S (ponto a site) e a autenticação do Microsoft Entra. Para saber mais sobre conexões ponto a site, confira Sobre conexões Ponto a Site.

As etapas neste artigo se aplicam à autenticação do Microsoft Entra ID usando o aplicativo Cliente VPN do Azure registrado pela Microsoft com valores de ID de Aplicativo e Público-alvo associados. Este artigo não se aplica ao aplicativo Cliente VPN do Azure mais antigo e registrado manualmente para seu locatário. Para obter mais informações, consulte Sobre a VPN ponto a site – autenticação do Microsoft Entra ID.

Embora seja possível que o Cliente VPN do Azure para Linux possa funcionar em outras distribuições e versões do Linux, o Cliente VPN do Azure para Linux só tem suporte nas seguintes versões:

- Ubuntu 20.04

- Ubuntu 22.04

Pré-requisitos

Conclua as etapas para a configuração do servidor ponto a site. Veja Configurar um gateway de VPN P2S para autenticação do Microsoft Entra ID.

Workflow

Depois que a configuração do servidor P2S do Gateway de VPN do Azure for concluída, suas próximas etapas serão as seguintes:

- Baixar e instalar o Cliente VPN do Azure para Linux.

- Importe as configurações de perfil do cliente para o cliente VPN.

- Crie uma conexão.

Instalar o cliente VPN do Azure

Use as etapas a seguir para baixar e instalar a versão mais recente do Cliente VPN do Azure para Linux.

Observação

Adicione apenas a lista de repositórios do Ubuntu versão 20.04 ou 22.04. Para obter mais informações, consulte o Repositório de Software do Linux para Produtos da Microsoft.

# install curl utility

sudo apt-get install curl

# Install Microsoft's public key

curl -sSl https://packages.microsoft.com/keys/microsoft.asc | sudo tee /etc/apt/trusted.gpg.d/microsoft.asc

# Install the production repo list for focal

# For Ubuntu 20.04

curl https://packages.microsoft.com/config/ubuntu/20.04/prod.list | sudo tee /etc/apt/sources.list.d/microsoft-

ubuntu-focal-prod.list

# Install the production repo list for jammy

# For Ubuntu 22.04

curl https://packages.microsoft.com/config/ubuntu/22.04/prod.list | sudo tee /etc/apt/sources.list.d/microsoft-

ubuntu-jammy-prod.list

sudo apt-get update

sudo apt-get install microsoft-azurevpnclient

Extraia o pacote de configuração do perfil de cliente VPN

Para configurar o perfil do Cliente VPN do Azure, baixe um pacote de configuração de perfil de Cliente VPN do gateway P2S do Azure. Esse pacote contém as definições necessárias para configurar o cliente VPN.

Se você usou as etapas de configuração do servidor P2S, conforme mencionado na seção Pré-requisitos, você já gerou e baixou o pacote de configuração do perfil do cliente VPN que contém os arquivos de configuração do perfil da VPN. Se você precisar gerar arquivos de configuração, consulte Baixar o pacote de configuração do perfil de cliente VPN.

Se a configuração do gateway P2S tiver sido feita anteriormente para usar as versões mais antigas e registradas manualmente da ID do Aplicativo, sua configuração P2S não oferecerá suporte ao cliente VPN do Linux. Consulte Sobre a ID de Aplicativo registrada pela Microsoft para o cliente VPN do Azure.

Localize e extraia o arquivo zip que contém o pacote de configuração do perfil de cliente VPN. O arquivo zip contém a pasta AzureVPN. Na pasta AzureVPN, você verá o arquivo azurevpnconfig_aad.xml ou o arquivo azurevpnconfig.xml, dependendo se a configuração do P2S inclui vários tipos de autenticação. Esse arquivo .xml contém as configurações que você usa para configurar o perfil do cliente VPN.

Modificar arquivos de configuração de perfil

Se sua configuração P2S usar um público-alvo personalizado com sua ID de Aplicativo registrada pela Microsoft, você poderá receber pop-ups sempre que se conectar, o que exigirá que você insira suas credenciais novamente e conclua a autenticação. A nova tentativa de autenticação geralmente resolve o problema. Isso acontece porque o perfil do cliente VPN precisa do ID do público personalizado e do ID do aplicativo Microsoft. Para evitar isso, modifique o arquivo .xml de configuração do perfil para incluir a ID do aplicativo personalizado e a ID do aplicativo da Microsoft.

Observação

Esta etapa é necessária para configurações de gateway P2S que usam um valor de audiência personalizado e seu aplicativo registrado está associado ao ID do aplicativo cliente VPN do Azure registrado pela Microsoft. Se isso não se aplicar à configuração do gateway P2S, você poderá ignorar esta etapa.

Para modificar o arquivo .xml de configuração do Cliente VPN do Azure, abra o arquivo usando um editor de texto, como o Bloco de Notas.

Em seguida, adicione o valor para

applicationide salve suas alterações. O exemplo a seguir mostra o valor do ID do aplicativoc632b3df-fb67-4d84-bdcf-b95ad541b5c8.Exemplo

<aad> <audience>{customAudienceID}</audience> <issuer>https://sts.windows.net/{tenant ID value}/</issuer> <tenant>https://login.microsoftonline.com/{tenant ID value}/</tenant> <applicationid>c632b3df-fb67-4d84-bdcf-b95ad541b5c8</applicationid> </aad>

Importar configurações do perfil do cliente

Nesta seção, você configurará o Cliente VPN do Azure para Linux.

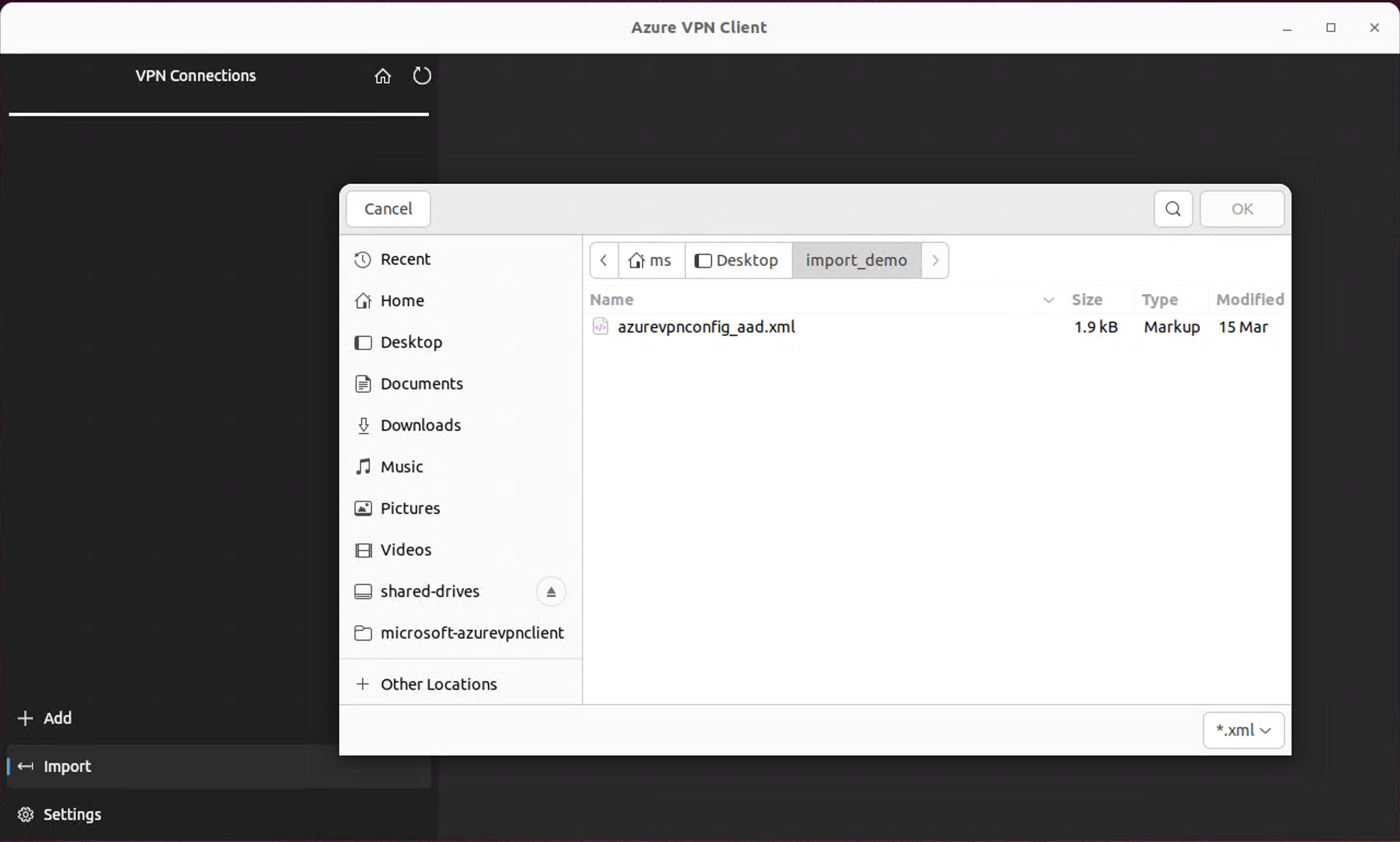

Na página do Cliente VPN do Azure, no painel inferior esquerdo, selecione Importar.

Selecione Importar Perfil e navegue até encontrar o arquivo xml de perfil. Selecione o arquivo . Com o arquivo selecionado, escolha Abrir.

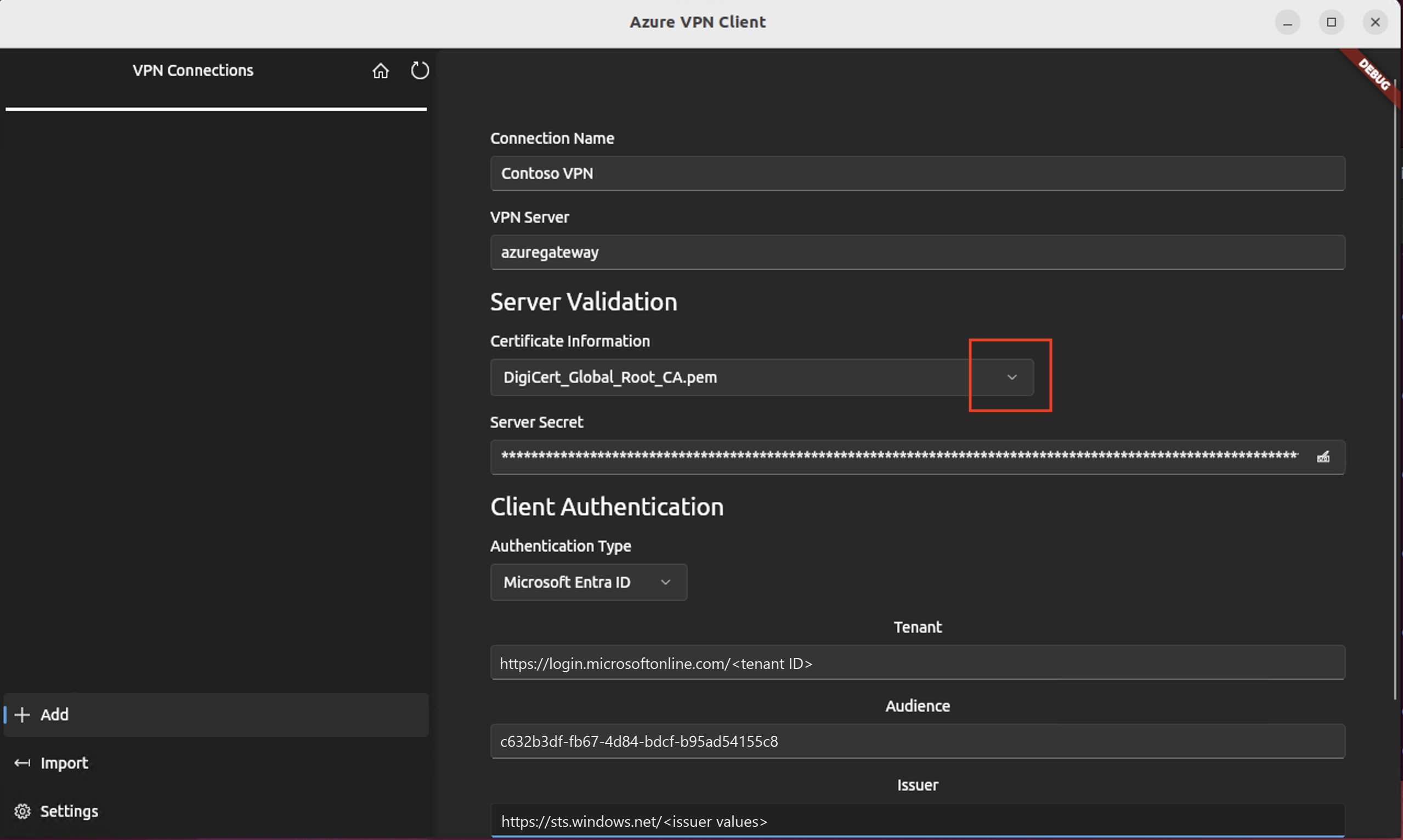

Exiba as informações do perfil de conexão. Altere o valor de Informações do Certificado para mostrar o padrão DigiCert_Global_Root G2.pem ou DigiCert_Global_Root_CA.pem. Não deixe em branco.

Se o seu perfil de cliente VPN contiver várias autenticações de cliente, para Autenticação de cliente, Tipo de autenticação selecione ID do Microsoft Entra no menu suspenso.

Para o campo Locatário, especifique a URL do locatário do Microsoft Entra. A URL do Locatário não pode ter uma

\(barra invertida) no final. A barra “/” é permitida.A ID do Locatário tem a seguinte estrutura:

https://login.microsoftonline.com/{Entra TenantID}No campo Público-alvo, especifique a ID do Aplicativo.

O ID do aplicativo para o cliente VPN do Azure registrado pela Microsoft é:

c632b3df-fb67-4d84-bdcf-b95ad541b5c8. Também damos suporte à ID do Aplicativo personalizada neste campo.No campo Emissor, especifique a URL do Serviço de Token Seguro. Inclua uma barra à direita no final do valor Emissor. Caso contrário, a conexão poderá falhar.

Exemplo:

https://sts.windows.net/{AzureAD TenantID}/Quando os campos estiverem preenchidos, clique em Salvar.

No painel de Conexões VPN, selecione o perfil de conexão que você salvou. Em seguida, na lista suspensa, clique em Conectar.

O navegador da Web é exibido automaticamente. Preencha as credenciais de nome de usuário/senha para autenticação do Microsoft Entra ID e conecte-se.

Quando a conexão VPN for concluída com sucesso, o perfil do cliente mostrará um ícone verde e a janela Registros de status mostrará Status = Conectado no painel esquerdo.

Uma vez conectado, o status será alterado para Conectado. Para se desconectar da sessão, na lista suspensa, selecione Desconectar.

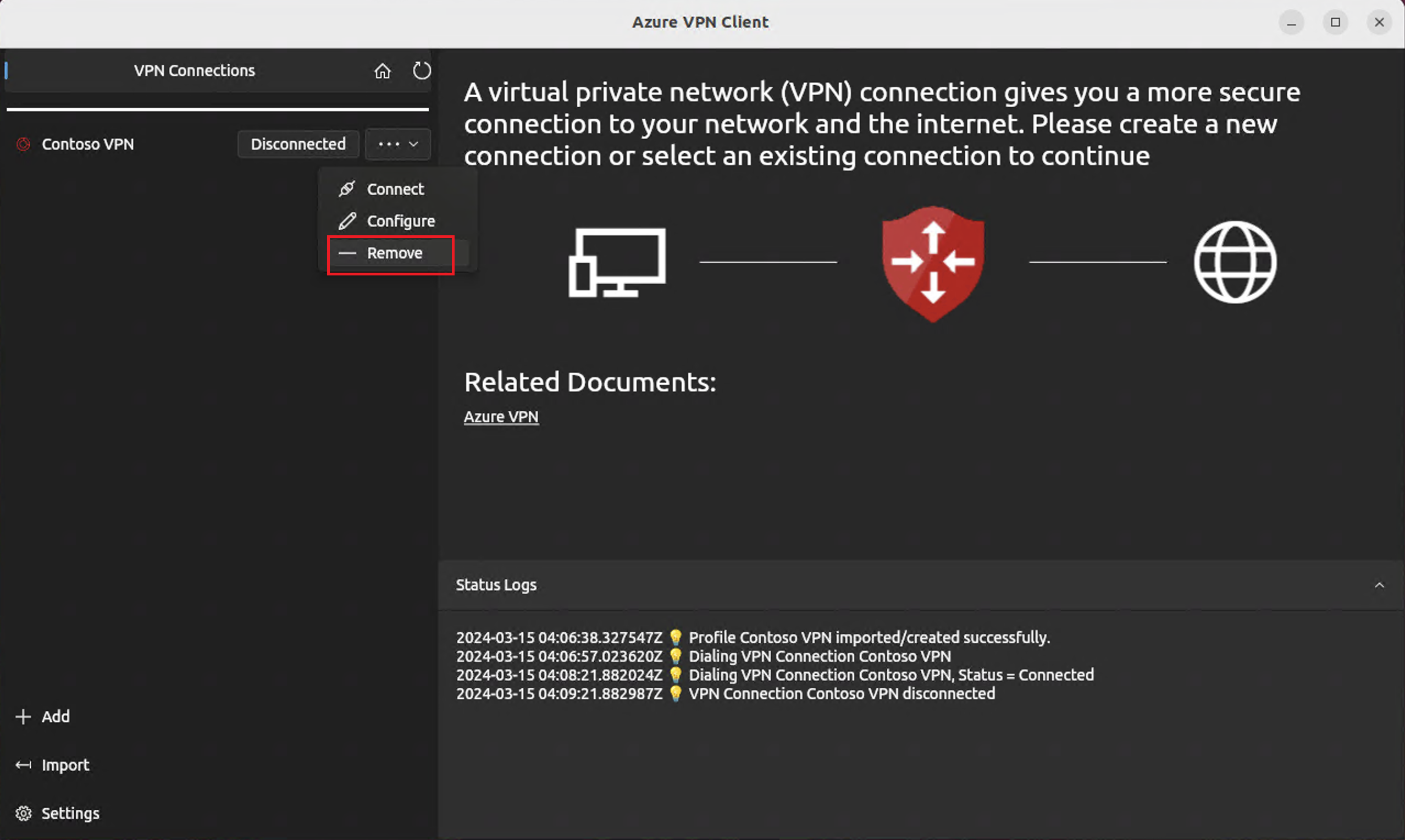

Excluir um perfil de cliente VPN

No cliente VPN do Azure, selecione a conexão que você deseja remover. Em seguida, na lista suspensa, selecione Remover.

Em Remover Conexão VPN?, selecione OK.

Verificar os logs

Para diagnosticar problemas, você pode usar os Logs do Cliente VPN do Azure.

No Cliente VPN do Azure, acesse Configurações. No painel à direita, selecione Mostrar Diretório de Logs.

Para acessar o arquivo de log, acesse a pasta /var/log/azurevpnclient e localize o arquivo AzureVPNClient.log.

Próximas etapas

- Para obter mais informações sobre o Gateway de VPN, consulte as Perguntas frequentes sobre o Gateway de VPN.

- Para saber mais sobre conexões ponto a site, confira Sobre conexões Ponto a Site.