Sobre alta disponibilidade (Legado)

Importante

O Defender para IoT agora recomenda o uso de serviços de nuvem da Microsoft ou infraestrutura de TI existente para monitoramento central e gerenciamento de sensores, e planeja desativar o console de gerenciamento local em 1º de janeiro de 2025.

Para obter mais informações, consulte Implantar o gerenciamento de sensores OT híbridos ou com cobertura de ar.

Aumente a resiliência de sua implantação do Defender para IoT configurando um dispositivo de alta disponibilidade no console de gerenciamento local. Implantações de alta disponibilidade garantem que os sensores gerenciados reportem continuamente para um console de gerenciamento local ativo.

Essa implantação é implementada com um par de consoles de gerenciamento local que incluem um dispositivo primário e um secundário.

Observação

Neste documento, o principal console de gerenciamento local é chamado de primário, e o agente é chamado de secundário.

Pré-requisitos

Antes de executar os procedimentos neste artigo, verifique se você atendeu aos seguintes pré-requisitos:

Ter um console de gerenciamento local instalado em um dispositivo primário e em um dispositivo secundário.

- Os dispositivos de console de gerenciamento local primário e secundário devem estar executando modelos de hardware e versões de software idênticos.

- É preciso ter acesso aos consoles de gerenciamento local primário e secundário como um usuário privilegiado, para executar comandos da CLI. Para obter mais informações, confira Usuários locais e funções para monitoramento de OT.

Verifique se o console de gerenciamento local primário está totalmente configurado, incluindo pelo menos dois sensores de rede OT conectados e visíveis na interface do usuário do console e backups agendados ou configurações de VLAN. Todas as configurações são aplicadas automaticamente ao dispositivo secundário após o emparelhamento.

Verifique se os certificados SSL/TLS atendem aos critérios necessários. Para obter mais informações, consulte Requisitos de certificado SSL/TLS para recursos locais.

Verifique se a política de segurança organizacional conceda o acesso aos seguintes serviços, no console de gerenciamento local primário e secundário. Esses serviços também permitem a conexão entre os sensores e o console de gerenciamento local secundário:

Porta Serviço Descrição 443 ou TCP HTTPS Concede acesso ao console Web do console de gerenciamento local. 22 ou TCP SSH Sincroniza os dados entre os dispositivos de console de gerenciamento local primário e secundário 123 ou UDP NTP A sincronização de tempo de NTP do console de gerenciamento local. Verifique se os dispositivos ativos e passivos estão definidos com o mesmo fuso horário.

Criar o par primário e secundário

Importante

Execute comandos com sudo somente quando indicado. Se não for indicado, não execute com sudo.

Ligue os dispositivos de console de gerenciamento locais primários e secundários.

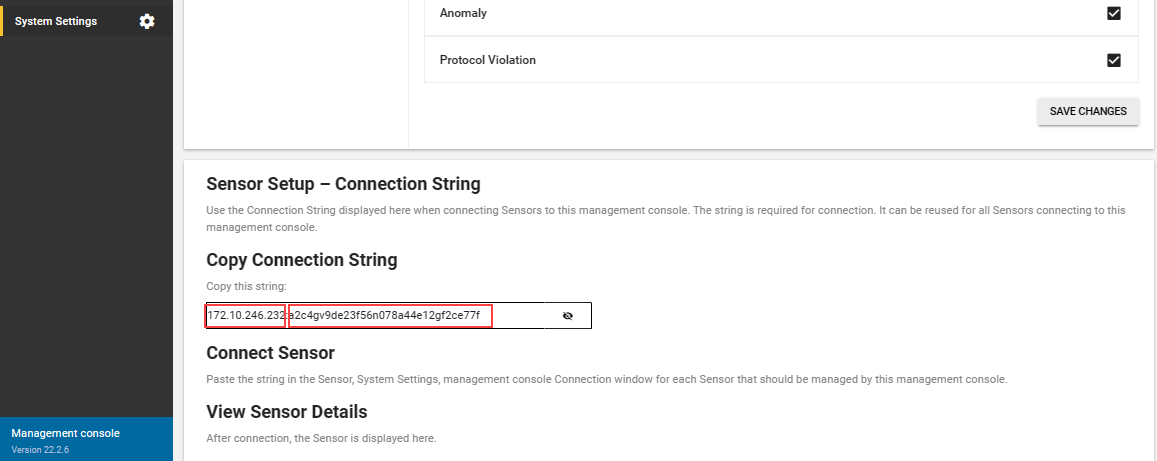

No dispositivo secundário, use as seguintes etapas para copiar a cadeia de conexão para a área de transferência:

Entre no console de gerenciamento local secundário e selecione Configurações do Sistema à esquerda.

Na área Configuração do Sensor – Cadeia de Conexão, em Copiar Cadeia de Conexão, selecione o

botão para exibir a cadeia de conexão completa.

botão para exibir a cadeia de conexão completa.A cadeia de conexão é composta pelo endereço IP e pelo token. O endereço IP é antes dos dois-pontos e o token é após os dois-pontos. Copie o endereço IP e o token separadamente. Por exemplo, se a cadeia de conexão for

172.10.246.232:a2c4gv9de23f56n078a44e12gf2ce77f, copie o endereço IP172.10.246.232e o tokena2c4gv9de23f56n078a44e12gf2ce77fseparadamente.

No dispositivo primário, use as seguintes etapas para conectar o dispositivo secundário ao primário por meio da CLI:

Entre no console de gerenciamento local principal por meio do SSH para acessar a CLI e execute:

sudo cyberx-management-trusted-hosts-add -ip <Secondary IP> -token <Secondary token>Em que

<Secondary IP>é o endereço IP do dispositivo secundário e<Secondary token>é a segunda parte da cadeia de conexão após os dois-pontos, copiada para a área de transferência anteriormente.Por exemplo:

sudo cyberx-management-trusted-hosts-add -ip 172.10.246.232 -token a2c4gv9de23f56n078a44e12gf2ce77fO endereço IP é validado, o certificado SSL/TLS é baixado para o dispositivo primário e todos os sensores conectados ao dispositivo primário são conectados ao dispositivo secundário.

Aplique suas alterações no dispositivo primário. Execute:

sudo cyberx-management-trusted-hosts-applyVerifique se o certificado está instalado corretamente no dispositivo primário. Execute:

cyberx-management-trusted-hosts-list

Permitir a conexão entre o processo de backup e restauração dos dispositivos primários e secundários:

No dispositivo primário, execute:

cyberx-management-deploy-ssh-key <secondary appliance IP address>No dispositivo secundário, entre via SSH para acessar a CLI e execute:

cyberx-management-deploy-ssh-key <primary appliance IP address>

Verifique se as alterações foram aplicadas no dispositivo secundário. No dispositivo secundário, execute:

cyberx-management-trusted-hosts-list

Acompanhar atividade de alta disponibilidade

Os logs do aplicativo principal podem ser exportados para a equipe de suporte do Defender for IoT para lidar com problemas de alta disponibilidade.

Para acessar os logs principais:

- Entre no console de gerenciamento local e selecione Configurações do Sistema>Exportar. Para obter mais informações sobre como exportar logs para enviar à equipe de suporte, consulte Exportar logs do console de gerenciamento local para solução de problemas.

Atualizar o console de gerenciamento local com alta disponibilidade

Para atualizar um console de gerenciamento local que tenha alta disponibilidade configurada, você precisará:

- Desconectar a alta disponibilidade dos dispositivos primário e secundário.

- Atualizar os dispositivos para a nova versão.

- Reconfigurar a alta disponibilidade de volta para ambos os dispositivos.

Executar a atualização de alta disponibilidade na seguinte ordem. Certifique-se de que cada etapa esteja concluída antes de começar uma nova etapa.

Atualizar o console de gerenciamento local com alta disponibilidade configurada:

Como desconectar a alta disponibilidade dos dispositivos primário e secundário:

No primário:

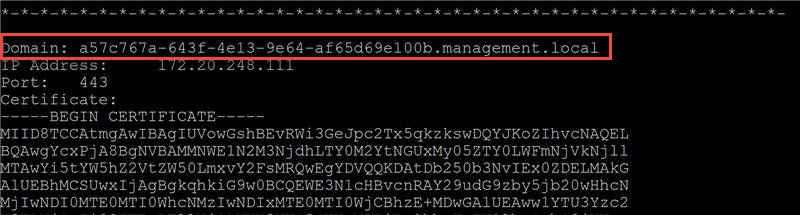

Obtenha a lista dos dispositivos conectados no momento. Execute:

cyberx-management-trusted-hosts-listLocalize o domínio associado ao dispositivo secundário e copie-o para sua área de transferência. Por exemplo:

Remova o domínio secundário da lista de hosts confiáveis. Execute:

sudo cyberx-management-trusted-hosts-remove -d [Secondary domain]Verifique se o certificado está instalado corretamente. Execute:

sudo cyberx-management-trusted-hosts-apply

No secundário:

Obtenha a lista dos dispositivos conectados no momento. Execute:

cyberx-management-trusted-hosts-listLocalize o domínio associado ao dispositivo primário e copie-o para sua área de transferência.

Remova o domínio primário da lista de hosts confiáveis. Execute:

sudo cyberx-management-trusted-hosts-remove -d [Primary domain]Verifique se o certificado está instalado corretamente. Execute:

sudo cyberx-management-trusted-hosts-apply

Atualize os dispositivos primários e secundários para a nova versão. Para obter mais informações, confira Atualizar um console de gerenciamento local.

Configure a alta disponibilidade novamente, nos dispositivos primário e secundário. Para obter mais informações, consulte Criar o par primário e secundário.

Processo de failover

Depois de configurar a alta disponibilidade, os sensores de OT se conectam automaticamente a uma console de gerenciamento local secundária se não puderem se conectar ao primário. Se menos da metade dos sensores de OT estiver se comunicando com o computador secundário, o sistema terá suporte nos computadores primários e secundários simultaneamente. Se mais da metade dos sensores de OT estiverem se comunicando com o computador secundário, ele assumirá toda a comunicação do sensor de OT. O failover do primário para o secundário leva aproximadamente três minutos.

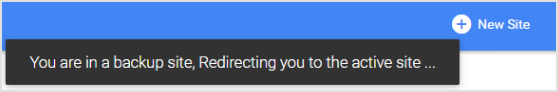

Quando ocorre failover, o console de gerenciamento local primário congela e você pode entrar no secundário usando as mesmas credenciais de entrada.

Durante o failover, os sensores continuam tentando se comunicar com o dispositivo primário. Quando mais da metade dos sensores gerenciados obtiverem sucesso na comunicação com o primário, o primário será restaurado. A mensagem a seguir é exibida no console secundário quando o primário é restaurado:

Entre novamente no dispositivo primário após o redirecionamento.

Manipular arquivos de ativação expirados

Os arquivos de ativação só podem ser atualizados no console de gerenciamento local primário.

Antes que o arquivo de ativação expire no computador secundário, defina-o como o computador primário para que você possa atualizar a licença.

Para obter mais informações, confira Como carregar novos arquivos de ativação.

Próximas etapas

Para obter mais informações, confira Ativar e configurar o console de gerenciamento local.