Personalizar a saída do cluster com tipos de saída no AKS (Serviço de Kubernetes do Azure)

Você pode personalizar a saída para um cluster AKS para se adequar a cenários específicos. Por padrão, o AKS cria um Standard Load Balancer a ser configurado e usado para saída. Contudo, é possível que a configuração padrão não atenda aos requisitos de todos os cenários se os IPs públicos não forem permitidos ou se forem necessários saltos adicionais para a saída.

Este artigo aborda os vários tipos de conectividade de saída que estão disponíveis nos clusters AKS.

Observação

Agora você pode atualizar o outboundType após a criação do cluster.

Importante

Em clusters não privados, o tráfego de cluster do servidor de API é roteado e processado por meio do tipo de clusters de saída. Para impedir que o tráfego do servidor de API seja processado como um tráfego público, considere o uso de um cluster privado ou confira o recurso Integração VNET do servidor de API.

Limitações

- A configuração

outboundTyperequer clusters do AKS com umvm-set-typedeVirtualMachineScaleSetseload-balancer-skudeStandard.

Tipos de saída em AKS

Você pode configurar um cluster AKS usando os seguintes tipos de saída: balanceador de carga, gateway NAT ou roteamento definido pelo usuário. O tipo de saída afeta apenas o tráfego de saída do seu cluster. Confira mais informações em configurar controladores de entrada.

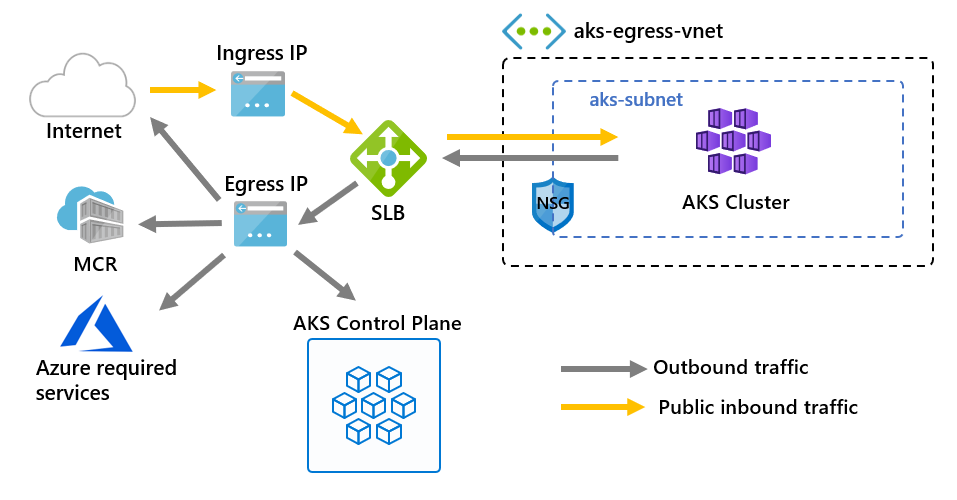

Tipo de saída de loadBalancer

O balanceador de carga é usado para saída através de um IP público atribuído por AKS. Um tipo de saída de loadBalancer dá suporte aos serviços Kubernetes do tipo loadBalancer, que esperam a saída do balanceador de carga criado pelo provedor de recursos do AKS.

Se loadBalancer for definido, o AKS completa automaticamente a seguinte configuração:

- Um endereço IP público é criado para a saída do cluster.

- O endereço IP público é atribuído ao recurso do balanceador de carga.

- Os pools de back-end para o balanceador de carga são configurados para nós do agente no cluster.

Para obter mais informações, consulte usando um balanceador de carga padrão no AKS.

Tipo de saída de managedNatGateway ou userAssignedNatGateway

Se managedNatGateway ou userAssignedNatGateway estiverem selecionados para outboundType, o AKS dependerá do gateway da NAT da Rede do Azure para saída do cluster.

- Selecione

managedNatGatewayao usar redes virtuais gerenciadas. O AKS provisionará um gateway NAT e o anexa à sub-rede do cluster. - Selecione

userAssignedNatGatewayao usar ‘trazer sua própria rede virtual’. Essa opção requer que você tenha criado um gateway da NAT antes da criação do cluster.

Para saber mais, consulte usando gateway NAT com AKS.

Tipo de saída de userDefinedRouting

Observação

O tipo de saída userDefinedRouting é um cenário de rede avançado e requer uma configuração de rede adequada.

Se um userDefinedRouting estiver definido, o AKS não irá configurar os caminhos de saída automaticamente. A configuração da saída é executada por você.

Você precisa implantar um cluster do AKS em uma rede virtual existente com uma sub-rede configurada. Como você não está usando uma arquitetura de balanceador de carga padrão (SLB), você deve estabelecer uma saída explícita. Esta arquitetura exige explicitamente o tráfego de saída para um dispositivo como um firewall, gateway, proxy, ou para permitir que a NAT seja feita por um IP público atribuído ao balanceador de carga padrão ou ao dispositivo.

Para obter mais informações, consulte a configuração da saída do cluster através de roteamento definido pelo usuário.

Tipo de saída none (versão prévia)

Importante

O tipo de saída none só está disponível com o Cluster Isolado de Rede e requer um planejamento cuidadoso, para garantir que o cluster opere conforme o esperado sem dependências não intencionais de serviços externos. Para clusters totalmente isolados, confira as considerações sobre clusters isolados.

Se none for definido, o AKS não configurará automaticamente os caminhos de saída. Esta opção é semelhante a userDefinedRouting, mas não requer uma rota padrão como parte da validação.

O tipo de saída none tem suporte em cenários de rede virtual BYO (traga seu próprio) e cenários de VNet gerenciada. No entanto, você deve garantir que o cluster do AKS seja implantado em um ambiente de rede em que os caminhos de saída explícitos sejam definidos, se necessário. Para cenários de BYO VNet, o cluster precisa ser implantado em uma rede virtual existente com uma sub-rede já configurada. Como o AKS não cria um Standard Load Balancer nem nenhuma infraestrutura de saída, você precisa estabelecer caminhos de saída explícitos, se necessário. As opções de saída podem incluir o roteamento de tráfego para um firewall, proxy, gateway ou outras configurações de rede personalizadas.

Tipo de saída block (versão prévia)

Importante

O tipo de saída block só está disponível com o Cluster Isolado de Rede e requer um planejamento cuidadoso para garantir que não exista nenhuma dependência de rede não intencional. Para clusters totalmente isolados, confira as considerações sobre clusters isolados.

Se block estiver definido, o AKS irá configurar regras de rede para bloquear ativamente todo o tráfego de saída partindo do cluster. Esta opção é útil para ambientes altamente seguros em que a conectividade de saída deve ser restrita.

Ao usar block:

- O AKS garante que nenhum tráfego público de Internet possa deixar o cluster por meio de regras de grupo de segurança de rede (NSG). O tráfego de VNet não é afetado.

- Você precisa permitir explicitamente qualquer tráfego de saída necessário por meio de configurações de rede adicionais.

A opção block fornece um outro nível de isolamento de rede, mas requer um planejamento cuidadoso para evitar a interrupção de cargas de trabalho ou dependências.

Atualização de outboundType após a criação do cluster

A alteração do tipo de saída após a criação do cluster irá implantar ou remover os recursos conforme necessário para colocar o cluster na nova configuração de saída.

As tabelas a seguir mostram os caminhos de migração com suporte entre os tipos de saída para redes virtuais gerenciadas e BYO (Traga a Sua Própria).

Caminhos de migração com suporte para VNet Gerenciada

Cada linha mostra se o tipo de saída pode ser migrado para os tipos listados na parte superior. "Com suporte" significa que a migração é possível, enquanto "Sem Suporte" ou "N/A" significa que não é.

| De|Para | loadBalancer |

managedNATGateway |

userAssignedNATGateway |

userDefinedRouting |

none |

block |

|---|---|---|---|---|---|---|

loadBalancer |

N/D | Com suporte | Sem suporte | Sem suporte | Com suporte | Compatível |

managedNATGateway |

Com suporte | N/D | Sem suporte | Sem suporte | Com suporte | Compatível |

userAssignedNATGateway |

Sem suporte | Sem suporte | N/D | Sem suporte | Sem suporte | Sem suporte |

none |

Com suporte | Compatível | Sem suporte | Sem suporte | N/D | Com suporte |

block |

Compatível | Compatível | Sem suporte | Sem suporte | Com suporte | N/D |

Caminhos de migração com suporte para BYO VNet

| De|Para | loadBalancer |

managedNATGateway |

userAssignedNATGateway |

userDefinedRouting |

none |

block |

|---|---|---|---|---|---|---|

loadBalancer |

N/D | Sem suporte | Com suporte | Compatível | Compatível | Sem suporte |

managedNATGateway |

Sem suporte | N/D | Sem suporte | Sem suporte | Sem suporte | Sem suporte |

userAssignedNATGateway |

Com suporte | Sem suporte | N/D | Com suporte | Compatível | Sem suporte |

userDefinedRouting |

Com suporte | Sem suporte | Com suporte | N/A | Com suporte | Sem suporte |

none |

Com suporte | Sem suporte | Com suporte | Com suporte | N/D | Sem suporte |

A migração só tem suporte entre loadBalancer, managedNATGateway (se estiver usando uma rede virtual gerenciada), userAssignedNATGateway e userDefinedRouting (se estiver usando uma rede virtual personalizada).

Aviso

Migrar o tipo de saída para os tipos gerenciados pelo usuário (userAssignedNATGateway ou userDefinedRouting) alterará os endereços IP públicos de saída do cluster.

Se a opção Intervalos de IP autorizados estiver habilitada, certifique-se de que o novo intervalo de IP de saída esteja anexado ao intervalo de IP autorizado.

Aviso

A alteração do tipo de saída em um cluster causa interrupções de conectividade de rede e resulta em uma alteração do endereço IP de saída do cluster. Se alguma regra de firewall estiver configurada para restringir o tráfego do cluster, você precisará atualizá-la para que corresponda ao novo endereço IP de saída.

Atualizar cluster para usar um novo tipo de saída

Observação

É preciso usar uma versão >= 2.56 da CLI do Azure para migrar o tipo de saída. Use az upgrade para atualizar para a última versão da CLI do Azure.

- Atualize a configuração de saída do seu cluster usando o comando

az aks update.

Atualizar o cluster de loadbalancer para o managedNATGateway

az aks update --resource-group <resourceGroup> --name <clusterName> --outbound-type managedNATGateway --nat-gateway-managed-outbound-ip-count <number of managed outbound ip>

Atualizar o cluster de managedNATGateway para loadbalancer

az aks update --resource-group <resourceGroup> --name <clusterName> \

--outbound-type loadBalancer \

<--load-balancer-managed-outbound-ip-count <number of managed outbound ip>| --load-balancer-outbound-ips <outbound ip ids> | --load-balancer-outbound-ip-prefixes <outbound ip prefix ids> >

Aviso

Não reutilize um endereço IP que já esteja em uso em configurações de saída anteriores.

Atualizar o cluster de managedNATGateway para userDefinedRouting

- Adicione a rota

0.0.0.0/0à tabela de rotas padrão. Confira Personalize a saída do cluster com uma tabela de roteamento definida pelo usuário no Serviço de Kubernetes do Azure (AKS)

az aks update --resource-group <resourceGroup> --name <clusterName> --outbound-type userDefinedRouting

Atualizar o cluster de loadbalancer para userAssignedNATGateway no cenário de VNet BYO

- Associe o gateway da NAT à sub-rede à qual a carga de trabalho está associada. Consulte Criar um gateway NAT gerenciado ou atribuído pelo usuário

az aks update --resource-group <resourceGroup> --name <clusterName> --outbound-type userAssignedNATGateway

Próximas etapas

Azure Kubernetes Service