Zarządzanie środowiskami Windows 365 i zabezpieczanie ich przy użyciu Azure Firewall

W tym artykule wyjaśniono, jak uprościć i chronić środowisko Windows 365 przy użyciu Azure Firewall. Opisana tutaj przykładowa architektura zapewnia niską konserwację i zautomatyzowany dostęp do wymaganych punktów końcowych za pośrednictwem bezpośredniej i zoptymalizowanej ścieżki połączenia. Do replikowania tego przykładu architektury w środowisku można użyć Azure Firewall reguł sieciowych i w pełni kwalifikowanych tagów nazwy domeny (FQDN).

Uwaga

Ten artykuł dotyczy klientów, którzy wdrażają Windows 365 przy użyciu połączeń sieciowych platformy Azure (ANC). Ten artykuł nie ma zastosowania do środowisk korzystających z sieci hostowanych przez firmę Microsoft. Aby uzyskać więcej informacji na temat każdego z nich, zobacz Windows 365 opcje wdrażania sieci.

Usługa Windows 365 wymaga zoptymalizowanej, niepodstawowej łączności z krytycznymi punktami końcowymi usługi, z których wiele znajduje się w infrastrukturze firmy Microsoft. Nawiązywanie połączenia z tymi zasobami przy użyciu sieci lokalnych za pośrednictwem Internetu jest nieefektywne i nie jest zalecane. Takie połączenia mogą być również skomplikowane do konfigurowania i zarządzania.

Na przykład niektórzy Windows 365 klientów korzystających z modelu wdrażania usługi ANC mogą mieć bezpośrednie połączenie z lokalnym środowiskiem korzystającym z usługi ExpressRoute lub sieci VPN typu lokacja-lokacja. Ruch wychodzący może być kierowany przy użyciu istniejącego serwera proxy w taki sam sposób jak ruch lokalny. Ta strategia połączenia nie jest zoptymalizowana pod kątem środowisk Windows 365 i może mieć znaczący wpływ na wydajność.

Zamiast tego można używać Azure Firewall ze środowiskami Windows 365 USŁUGI ANC w celu zapewnienia zoptymalizowanego, bezpiecznego, niskiego poziomu konserwacji i zautomatyzowanego dostępu.

Wymagane punkty końcowe dla Windows 365

Windows 365 wymaga dostępu do następujących punktów końcowych:

Podczas konfigurowania zoptymalizowanej łączności ze środowiska możesz również rozważyć dostęp do innych usług firmy Microsoft (takich jak Office 365).

Tagi FQDN dla niektórych usług są dostępne dla Azure Firewall, aby ułatwić konfigurowanie i utrzymywanie tych reguł w prosty sposób i zostały omówione w dalszej części tego dokumentu.

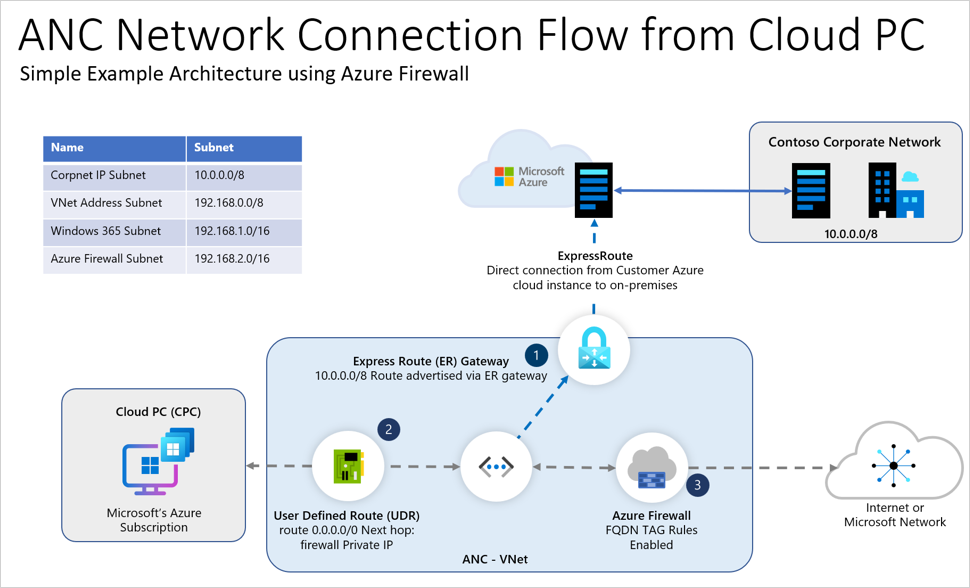

Przykładowa architektura korzystająca z tagów Azure Firewall i FQDN

Istnieje wiele sposobów konfigurowania sieci na platformie Azure. W tym miejscu używamy:

- Pojedyncza sieć wirtualna z Azure Firewall zarządzania dostępem wychodzącym.

- Obwód usługi ExpressRoute umożliwiający połączenie sieci wirtualnej z powrotem ze środowiskiem lokalnym.

Przepływ ruchu na tym diagramie:

- Sieć firmowa firmy Contoso: ta lokalna podsieć IP jest anonsowana do sieci wirtualnej za pośrednictwem bramy usługi ExpressRoute. Cały ruch do tego zakresu (10.0.0.0/8) jest wysyłany przez obwód usługi ExpressRoute.

- Cały inny ruch z podsieci Windows 365 jest wysyłany do zapory platformy Azure za pośrednictwem trasy trasy zdefiniowanej przez użytkownika (UDR) o wartości 0.0.0.0/0. Adres IP następnego przeskoku jest ustawiony na prywatny adres IP Azure Firewall.

- Zapora ma reguły aplikacji (i tagi FQDN) i reguły sieci skonfigurowane dla Windows 365 wymaganych punktów końcowych. Ruch zgodny z regułami jest dozwolony. Każdy inny ruch, który nie jest jawnie dozwolony, jest blokowany.

reguły aplikacji Azure Firewall

Środowisko na diagramie zostało skonfigurowane przy użyciu następujących Azure Firewall reguł aplikacji (stosowanych w objaśnieniu 3). Cały ruch, który nie jest przeznaczony dla podsieci lokalnej firmy Contoso, jest kierowany do zapory. Te reguły zezwalają na ruch zdefiniowany do miejsca docelowego. Aby uzyskać więcej informacji na temat wdrażania Azure Firewall, zobacz Wdrażanie i konfigurowanie Azure Firewall przy użyciu Azure Portal.

| Opis reguły | Typ miejsca docelowego | Nazwa tagu FQDN | Protocol (Protokół) | Inspekcja protokołu TLS | Wymagane/opcjonalne |

|---|---|---|---|---|---|

| Windows 365 nazw FQDN | FQDN Tag | Windows365 | HTTP: 80, HTTPS: 443 | Niezalecane | Wymagany |

| Intune nazw FQDN | FQDN Tag | MicrosoftIntune | HTTP: 80, HTTPS: 443 | Niezalecane | Wymagany |

| Office 365 nazw FQDN | FQDN Tag | Office365 | HTTP: 80, HTTPS: 443 | Nie zaleca się optymalizowania kategorii dozwolonych & | Opcjonalne, ale zalecane |

| Windows Update | FQDN Tag | WindowsUpdate | HTTP: 80, HTTPS: 443 | Niezalecane | Opcjonalny |

| Citrix HDX Plus | FQDN Tag | CitrixHDXPlusForWindows365 | HTTP: 80, HTTPS: 443 | Niezalecane | Opcjonalne (wymagane tylko w przypadku korzystania z programu Citrix HDX Plus) |

Azure Firewall można skojarzyć z publicznymi adresami IP w celu zapewnienia łączności wychodzącej z Internetem. Pierwszy publiczny adres IP jest wybierany losowo w celu zapewnienia wychodzącego połączenia SNAT. Następny dostępny publiczny adres IP zostanie użyty po wyczerpaniu wszystkich portów SNAT z pierwszego adresu IP. W scenariuszach wymagających wysokiej przepływności zaleca się korzystanie z bramy translatora adresów sieciowych platformy Azure. Usługa NAT Gateway dynamicznie skaluje łączność wychodzącą i może być zintegrowana z Azure Firewall. Aby uzyskać wskazówki, zobacz samouczek integracji bramy TRANSLATOR z usługą Azure Firewall.

Tag systemu Windows365

Tag Systemu Windows365 zawiera wymagane punkty końcowe usługi Azure Virtual Desktop (AVD), z wyjątkiem tych punktów końcowych z niestandardowymi portami, które należy wprowadzić ręcznie (zobacz sekcję Reguły sieci).

Tag systemu Windows365 nie zawiera Intune. Tagu MicrosoftIntune można używać oddzielnie.

Tag FQDN systemu Windows365 zawiera wszystkie wymagane punkty końcowe z wyjątkiem punktów końcowych wymienionych jako Wymagane w oddzielnych wierszach tego dokumentu, które muszą być skonfigurowane oddzielnie. Tagi FQDN różnią się od tagu usługi. Na przykład tag usługi WindowsVirtualDesktop zawiera tylko adresy IP rozpoznawane przez program *.wvd.microsoft.com.

Reguły sieci

Azure Firewall obecnie nie obsługuje niestandardowych portów w tagu FQDN. Windows 365 ma kilka niestandardowych wymagań dotyczących portów, dlatego następujące reguły muszą zostać dodane ręcznie jako reguły sieci oprócz tagów FQDN.

| Opis reguły | Typ miejsca docelowego | Nazwa FQDN/IP | Protocol (Protokół) | Port/s | Inspekcja protokołu TLS | Wymagane/opcjonalne |

|---|---|---|---|---|---|---|

| Aktywacja systemu Windows | FQDN | azkms.core.windows.net | TCP | 1688 | Niezalecane | Wymagany |

| Rejestracja | FQDN | global.azure-devices-provisioning.net | TCP | 443, 5671 | Niezalecane | Wymagany |

| Rejestracja | FQDN | hm-iot-in-prod-preu01.azure-devices.net | TCP | 443,5671 | Niezalecane | Wymagany |

| Rejestracja | FQDN | hm-iot-in-prod-prap01.azure-devices.net | TCP | 443,5671 | Niezalecane | Wymagany |

| Rejestracja | FQDN | hm-iot-in-prod-prna01.azure-devices.net | TCP | 443,5671 | Niezalecane | Wymagany |

| Rejestracja | FQDN | hm-iot-in-prod-prau01.azure-devices.net | TCP | 443,5671 | Niezalecane | Wymagany |

| Rejestracja | FQDN | hm-iot-in-prod-prna02.azure-devices.net | TCP | 443,5671 | Niezalecane | Wymagany |

| Rejestracja | FQDN | hm-iot-in-2-prod-prna01.azure-devices.net | TCP | 443,5671 | Niezalecane | Wymagany |

| Rejestracja | FQDN | hm-iot-in-3-prod-prna01.azure-devices.net | TCP | 443,5671 | Niezalecane | Wymagany |

| Rejestracja | FQDN | hm-iot-in-2-prod-preu01.azure-devices.net | TCP | 443,5671 | Niezalecane | Wymagany |

| Rejestracja | FQDN | hm-iot-in-3-prod-preu01.azure-devices.net | TCP | 443,5671 | Niezalecane | Wymagany |

| Łączność UDP za pośrednictwem turn | Adres IP | 20.202.0.0/16 | UDP | 3478 | Niezalecane | Wymagany |

| Łączność TURN | Adres IP | 20.202.0.0/16 | TCP | 443 | Niezalecane | Wymagany |

| Rejestracja | FQDN | hm-iot-in-4-prod-prna01.azure-devices.net | TCP | 443, 5671 | Niezalecane | Wymagany |

Opcje rozwiązania zabezpieczeń dla partnerów

Inne sposoby ochrony środowiska Windows 365 to opcje rozwiązania zabezpieczeń partnera, które zapewniają zautomatyzowane zestawy reguł umożliwiające dostęp do wymaganych punktów końcowych dla usługi Windows 365. Takie opcje obejmują:

- Check Point obiektów updatable technologii oprogramowania

Następne kroki

Dowiedz się więcej o architekturze Windows 365.

Aby dowiedzieć się więcej na temat nazw FQDNS, zobacz Omówienie tagów FQDN.

Aby dowiedzieć się więcej na temat tagów usługi, zobacz Tagi usługi sieci wirtualnej.