Funkcje usługi Azure Firewall w warstwie Standardowa

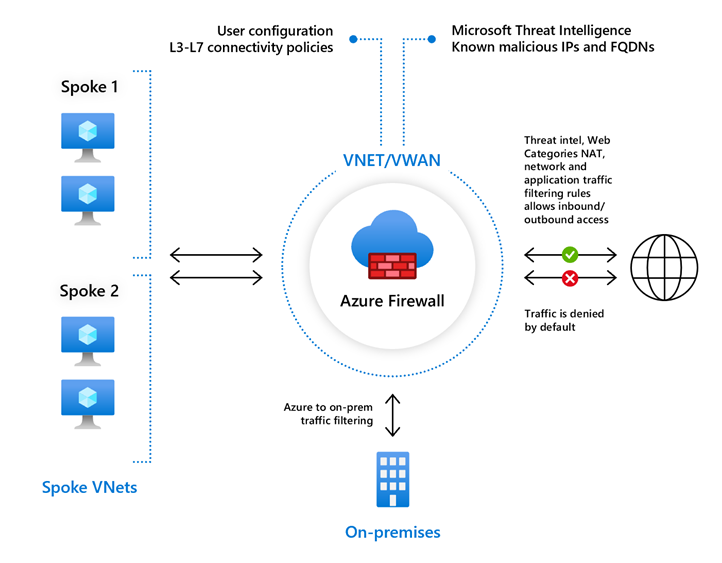

Usługa Azure Firewall w warstwie Standardowa to zarządzana usługa zabezpieczeń sieci oparta na chmurze, która chroni zasoby usługi Azure Virtual Network.

Usługa Azure Firewall obejmuje następujące funkcje:

- Wbudowana wysoka dostępność

- Strefy dostępności

- Skalowalność w chmurze bez ograniczeń

- Reguły filtrowania w pełni kwalifikowanych nazw domen aplikacji

- Reguły filtrowania ruchu sieciowego

- Tagi FQDN

- Tagi usługi

- Analiza zagrożeń

- Serwer proxy DNS

- Niestandardowe DNS

- Nazwa FQDN w regułach sieci

- Wdrażanie bez publicznego adresu IP w trybie wymuszonego tunelu

- Obsługa translacji adresów sieciowych źródła (SNAT) dla ruchu wychodzącego

- Obsługa technologii DNAT dla ruchu przychodzącego

- Wiele publicznych adresów IP

- Rejestrowanie w usłudze Azure Monitor

- Wymuszone tunelowanie

- Kategorie internetowe

- Certyfikaty

Aby porównać funkcje usługi Azure Firewall dla wszystkich wersji zapory, zobacz Wybieranie odpowiedniej wersji usługi Azure Firewall, aby spełnić Twoje potrzeby.

Wbudowana wysoka dostępność

Wysoka dostępność jest wbudowana, więc nie są wymagane żadne dodatkowe moduły równoważenia obciążenia i nie trzeba nic konfigurować.

Strefy dostępności

Usługę Azure Firewall można skonfigurować podczas wdrażania tak, aby obejmowała wiele Strefy dostępności w celu zwiększenia dostępności. Dzięki Strefy dostępności dostępność zwiększa się do 99,99% czasu pracy. Aby uzyskać więcej informacji, zobacz Umowę dotyczącą poziomu usług (SLA) usługi Azure Firewall. Umowa SLA o 99,99% czasu pracy jest oferowana, gdy wybrano co najmniej dwie Strefy dostępności.

Usługę Azure Firewall można również skojarzyć z określoną strefą tylko ze względów zbliżeniowych, korzystając ze standardowej umowy SLA na 99,95%.

Zapora wdrożona w więcej niż jednej strefie dostępności nie ma dodatkowych kosztów. Ponadto firma Microsoft ogłosiła, że platforma Azure nie pobiera opłat za transfer danych w różnych strefach dostępności, niezależnie od tego, czy używasz prywatnych, czy publicznych adresów IP w zasobach platformy Azure.

W miarę skalowania zapory tworzy wystąpienia w strefach, w których się znajduje. Dlatego jeśli zapora znajduje się tylko w strefie 1, nowe wystąpienia są tworzone w strefie 1. Jeśli zapora znajduje się we wszystkich trzech strefach, tworzy wystąpienia w trzech strefach podczas skalowania.

Usługa Azure Firewall Strefy dostępności jest dostępna w regionach, które obsługują Strefy dostępności. Aby uzyskać więcej informacji, zobacz Regiony platformy Azure ze strefami dostępności.

Uwaga

Strefy dostępności można skonfigurować tylko podczas wdrażania. Nie można skonfigurować istniejącej zapory tak, aby zawierała Strefy dostępności.

Aby uzyskać więcej informacji na temat Strefy dostępności, zobacz Regiony i Strefy dostępności na platformie Azure.

Skalowalność w chmurze bez ograniczeń

Usługa Azure Firewall może skalować w poziomie tyle, ile potrzebujesz, aby uwzględnić zmieniające się przepływy ruchu sieciowego, dzięki czemu nie trzeba budżetować na szczytowy ruch.

Reguły filtrowania w pełni kwalifikowanych nazw domen aplikacji

Możesz ograniczyć wychodzący ruch HTTP/S lub ruch usługi Azure SQL do określonej listy w pełni kwalifikowanych nazw domen (FQDN), w tym symboli wieloznacznych. Ta funkcja nie wymaga zakończenia protokołu TLS.

W poniższym filmie wideo pokazano, jak utworzyć regułę aplikacji:

Reguły filtrowania ruchu sieciowego

Można centralnie tworzyć reguły filtrowania sieci (zezwalania lub blokowania) na podstawie źródłowego i docelowego adresu IP, portu i protokołu. Usługa Azure Firewall jest w pełni stanowa, więc możesz rozróżniać autentyczne pakiety w ramach różnych typów połączeń. Reguły są wymuszane i rejestrowane w wielu subskrypcjach i sieciach wirtualnych.

Usługa Azure Firewall obsługuje filtrowanie stanowe protokołów sieciowych warstwy 3 i warstwy 4. Protokoły IP warstwy 3 można filtrować, wybierając pozycję Dowolny protokół w regule Sieć i wybierając symbol wieloznaczny * dla portu.

Tagi FQDN

Tagi FQDN ułatwiają zezwolenie na dobrze znany ruch sieciowy usługi platformy Azure przez zaporę. Załóżmy na przykład, że chcesz zezwolić na ruch sieciowy z witryny Windows Update przez zaporę. Tworzysz regułę aplikacji i dołączasz tag „Windows Update”. Teraz ruch sieciowy z witryny Windows Update może przechodzić przez zaporę.

Tagi usługi

Tag usługi reprezentuje grupę prefiksów adresów IP, aby zminimalizować złożoność tworzenia reguł zabezpieczeń. Nie można utworzyć własnego tagu usługi ani określić, które adresy IP znajdują się w tagu. Firma Microsoft zarządza prefiksami adresów obejmującymi ten tag i automatycznie aktualizuje tag usługi, gdy zmienią się adresy.

Analiza zagrożeń

Filtrowanie oparte na analizie zagrożeń można włączyć, aby zapora wysyłała alerty i odrzucały ruch z/do znanych złośliwych adresów IP i domen. Adresy IP i domeny pochodzą z kanału informacyjnego analizy zagrożeń firmy Microsoft.

Serwer proxy DNS

Po włączeniu serwera proxy DNS usługa Azure Firewall może przetwarzać i przekazywać zapytania DNS z sieci wirtualnych do żądanego serwera DNS. Ta funkcja ma kluczowe znaczenie i wymaga niezawodnego filtrowania nazw FQDN w regułach sieci. Serwer proxy DNS można włączyć w ustawieniach usługi Azure Firewall i zasad zapory. Aby dowiedzieć się więcej na temat serwera proxy DNS, zobacz Ustawienia usługi DNS usługi Azure Firewall.

Niestandardowe DNS

Niestandardowy system DNS umożliwia skonfigurowanie usługi Azure Firewall do używania własnego serwera DNS, przy jednoczesnym zapewnieniu, że zależności wychodzące zapory są nadal rozpoznawane w usłudze Azure DNS. Można skonfigurować jeden serwer DNS lub wiele serwerów w ustawieniach DNS usługi Azure Firewall i zasad zapory. Aby dowiedzieć się więcej o niestandardowym systemie DNS, zobacz Ustawienia dns usługi Azure Firewall.

Usługa Azure Firewall może również rozpoznawać nazwy przy użyciu usługi Azure Prywatna strefa DNS. Sieć wirtualna, w której znajduje się usługa Azure Firewall, musi być połączona ze strefą prywatną platformy Azure. Aby dowiedzieć się więcej, zobacz Używanie usługi Azure Firewall jako usługi przesyłania dalej DNS z usługą Private Link.

Nazwa FQDN w regułach sieci

W regułach sieciowych można używać w pełni kwalifikowanych nazw domen w oparciu o rozpoznawanie nazw DNS w usłudze Azure Firewall i zasadach zapory.

Określone nazwy FQDN w kolekcjach reguł są tłumaczone na adresy IP na podstawie ustawień DNS zapory. Ta funkcja umożliwia filtrowanie ruchu wychodzącego przy użyciu nazw FQDN z dowolnym protokołem TCP/UDP (w tym NTP, SSH, RDP i nie tylko). Ponieważ ta funkcja jest oparta na rozpoznawaniu nazw DNS, zdecydowanie zaleca się włączenie serwera proxy DNS w celu zapewnienia spójności rozpoznawania nazw z chronionymi maszynami wirtualnymi i zaporą.

Wdrażanie usługi Azure Firewall bez publicznego adresu IP w trybie wymuszonego tunelu

Usługa Azure Firewall wymaga publicznego adresu IP do celów operacyjnych. Chociaż bezpieczne, niektóre wdrożenia wolą nie uwidaczniać publicznego adresu IP bezpośrednio w Internecie.

W takich przypadkach można wdrożyć usługę Azure Firewall w trybie wymuszonego tunelu. Ta konfiguracja tworzy kartę sieciową zarządzania używaną przez usługę Azure Firewall do wykonywania operacji. Sieć ścieżki danych dzierżawy można skonfigurować bez publicznego adresu IP, a ruch internetowy może zostać wymuszony tunelowany do innej zapory lub zablokowany.

Nie można skonfigurować trybu wymuszonego tunelu w czasie wykonywania. Możesz ponownie wdrożyć zaporę lub użyć funkcji zatrzymywania i uruchamiania, aby ponownie skonfigurować istniejącą zaporę Azure Firewall w trybie wymuszonego tunelu. Zapory wdrożone w bezpiecznych centrach są zawsze wdrażane w trybie wymuszonego tunelu.

Obsługa translacji adresów sieciowych źródła (SNAT) dla ruchu wychodzącego

Wszystkie adresy IP wychodzącego ruchu sieciowego są tłumaczone na publiczny adres IP usługi Azure Firewall (translacja adresów sieciowych źródła, SNAT). Możesz zidentyfikować ruch pochodzący z sieci wirtualnej do zdalnych internetowych miejsc docelowych i zezwalać na niego. Jeśli usługa Azure Firewall ma wiele publicznych adresów IP skonfigurowanych do zapewnienia łączności wychodzącej, można wybrać dowolny publiczny adres IP i nie zalecamy tworzenia żadnych zależności, na których można używać publicznego adresu IP dla połączeń wychodzących.

W scenariuszach, w których masz wysoką przepływność lub wzorce ruchu dynamicznego, zaleca się użycie bramy translatora adresów sieciowych platformy Azure. Usługa Azure NAT Gateway dynamicznie wybiera publiczne adresy IP w celu zapewnienia łączności wychodzącej. Aby dowiedzieć się więcej na temat sposobu integrowania bramy translatora adresów sieciowych z usługą Azure Firewall, zobacz Skalowanie portów SNAT za pomocą usługi Azure NAT Gateway.

Brama translatora adresów sieciowych platformy Azure może być używana z usługą Azure Firewall przez skojarzenie bramy translatora adresów sieciowych z podsiecią usługi Azure Firewall. Aby uzyskać wskazówki dotyczące tej konfiguracji, zobacz samouczek Integrowanie bramy translatora adresów sieciowych z usługą Azure Firewall.

Usługa Azure Firewall nie obsługuje protokołu SNAT, gdy docelowy adres IP jest prywatnym zakresem adresów IP dla protokołu IANA RFC 1918.

Jeśli organizacja używa publicznego zakresu adresów IP dla sieci prywatnych, usługa Azure Firewall będzie kierować ruch do jednego z prywatnych adresów IP zapory w podsieci AzureFirewallSubnet. Usługę Azure Firewall można skonfigurować tak, aby nie SNAT był twoim zakresem publicznych adresów IP. Aby uzyskać więcej informacji, zobacz Usługa SNAT dla zakresów prywatnych adresów IP w usłudze Azure Firewall.

Możesz monitorować wykorzystanie portów SNAT w metrykach usługi Azure Firewall. Dowiedz się więcej i zobacz nasze zalecenie dotyczące wykorzystania portów SNAT w naszej dokumentacji dzienników zapory i metryk.

Aby uzyskać bardziej szczegółowe informacje na temat zachowań translatora adresów sieciowych usługi Azure Firewall, zobacz Zachowania translatora adresów sieciowych usługi Azure Firewall.

Obsługa technologii DNAT dla ruchu przychodzącego

Przychodzący ruch sieciowy internetowy do publicznego adresu IP zapory jest tłumaczony (translacja docelowego adresu sieciowego) i filtrowany do prywatnych adresów IP w sieciach wirtualnych.

Wiele publicznych adresów IP

Za pomocą zapory można skojarzyć wiele publicznych adresów IP (maksymalnie 250).

Umożliwia to wykonanie następujących scenariuszy:

- DNAT — można przetłumaczyć wiele standardowych wystąpień portów na serwery zaplecza. Jeśli na przykład masz dwa publiczne adresy IP, możesz wykonać translację portu TCP 3389 (RDP) dla obu adresów IP.

- SNAT — więcej portów jest dostępnych dla wychodzących połączeń SNAT, co zmniejsza potencjał wyczerpania portów SNAT. Obecnie usługa Azure Firewall losowo wybiera źródłowy publiczny adres IP do użycia na potrzeby połączenia. Jeśli w sieci występuje jakiekolwiek filtrowanie w kierunku do klienta, musisz zezwolić na wszystkie publiczne adresy IP skojarzone z zaporą. Rozważ użycie prefiksu publicznego adresu IP, aby uprościć tę konfigurację.

Aby uzyskać więcej informacji na temat zachowań translatora adresów sieciowych, zobacz Zachowania translatora adresów sieciowych w usłudze Azure Firewall.

Rejestrowanie w usłudze Azure Monitor

Wszystkie zdarzenia są zintegrowane z usługą Azure Monitor, co umożliwia archiwizowanie dzienników na koncie magazynu, przesyłanie strumieniowe zdarzeń do centrum zdarzeń lub wysyłanie ich do dzienników usługi Azure Monitor. Aby zapoznać się z przykładami dzienników usługi Azure Monitor, zobacz Dzienniki usługi Azure Monitor dla usługi Azure Firewall.

Aby uzyskać więcej informacji, zobacz Samouczek: monitorowanie dzienników i metryk usługi Azure Firewall.

Skoroszyt usługi Azure Firewall udostępnia elastyczną kanwę do analizy danych usługi Azure Firewall. Służy do tworzenia rozbudowanych raportów wizualnych w witrynie Azure Portal. Aby uzyskać więcej informacji, zobacz Monitorowanie dzienników przy użyciu skoroszytu usługi Azure Firewall.

Wymuszone tunelowanie

Usługę Azure Firewall można skonfigurować tak, aby kierować cały ruch powiązany z Internetem do wyznaczonego następnego przeskoku, zamiast przechodzić bezpośrednio do Internetu. Na przykład możesz mieć lokalną zaporę brzegową lub inne wirtualne urządzenie sieciowe (WUS), aby przetwarzać ruch sieciowy przed przekazaniem go do Internetu. Aby uzyskać więcej informacji, zobacz Wymuszone tunelowanie usługi Azure Firewall.

Kategorie internetowe

Kategorie sieci Web umożliwiają administratorom zezwalanie lub odmawianie dostępu użytkowników do kategorii witryn internetowych, takich jak witryny hazardowe, witryny internetowe mediów społecznościowych i inne. Kategorie sieci Web są uwzględniane w usłudze Azure Firewall w warstwie Standardowa, ale jest ona bardziej dostrojona w usłudze Azure Firewall Premium. W przeciwieństwie do możliwości kategorii sieci Web w wersji Standardowej, która jest zgodna z kategorią opartą na nazwie FQDN, wersja Premium odpowiada kategorii zgodnie z całym adresem URL zarówno dla ruchu HTTP, jak i HTTPS. Aby uzyskać więcej informacji na temat usługi Azure Firewall — wersja Premium, zobacz Funkcje usługi Azure Firewall Premium.

Jeśli na przykład usługa Azure Firewall przechwytuje żądanie HTTPS dla www.google.com/newsusługi , oczekiwana jest następująca kategoryzacja:

Zapora Standardowa — badana jest tylko część FQDN, więc

www.google.comjest klasyfikowana jako wyszukiwarka.Zapora Premium — pełny adres URL jest badany, więc

www.google.com/newsjest klasyfikowany jako Wiadomości.

Kategorie są zorganizowane na podstawie ważności pod kątem odpowiedzialności, wysokiej przepustowości, użycia biznesowego, utraty produktywności, ogólnego surfingu i bez kategorii.

Wyjątki kategorii

Możesz utworzyć wyjątki od reguł kategorii sieci Web. Utwórz oddzielną kolekcję reguł zezwalania lub odmowy z wyższym priorytetem w grupie kolekcji reguł. Można na przykład skonfigurować kolekcję reguł, która zezwala na www.linkedin.com użycie priorytetu 100, z kolekcją reguł, która uniemożliwia korzystanie z sieci społecznościowych z priorytetem 200. Spowoduje to utworzenie wyjątku dla wstępnie zdefiniowanej kategorii sieci społecznościowej .

Certyfikaty

Usługa Azure Firewall to zgodne ze standardami ISO (Payment Card Industry), Service Organization Controls (SOC) i International Organization for Standardization (ISO). Aby uzyskać więcej informacji, zobacz Certyfikaty zgodności usługi Azure Firewall.