Rozwiązywanie problemów z wdrażaniem profilu certyfikatów SCEP na urządzeniach w usłudze Intune

Ten artykuł zawiera wskazówki dotyczące rozwiązywania problemów z wdrażaniem profilów certyfikatów prostego protokołu rejestrowania certyfikatów (SCEP) w usłudze Microsoft Intune. Wdrożenie certyfikatu to krok 1 przeglądu przepływu komunikacji protokołu SCEP.

Profil certyfikatu SCEP i profil zaufanego certyfikatu określony w profilu scEP muszą być przypisane do tego samego użytkownika lub tego samego urządzenia. W poniższej tabeli przedstawiono oczekiwany wynik mieszanych przypisań:

| Przypisanie profilu zaufanego certyfikatu obejmuje użytkownika | Przypisanie profilu zaufanego certyfikatu obejmuje urządzenie | Przypisanie profilu zaufanego certyfikatu obejmuje użytkownika i urządzenie | |

|---|---|---|---|

| Przypisanie profilu certyfikatu PROTOKOŁU SCEP obejmuje użytkownika | Powodzenie | Niepowodzenie | Powodzenie |

| Przypisanie profilu certyfikatu PROTOKOŁU SCEP obejmuje urządzenie | Niepowodzenie | Powodzenie | Powodzenie |

| Przypisanie profilu certyfikatu PROTOKOŁU SCEP obejmuje użytkownika i urządzenie | Powodzenie | Powodzenie | Powodzenie |

Android

Profile certyfikatów PROTOKOŁU SCEP dla systemu Android są sprowadzane do urządzenia jako plik SyncML i są rejestrowane w dzienniku OMADM.

Sprawdzanie, czy urządzenie z systemem Android zostało wysłane z zasadami

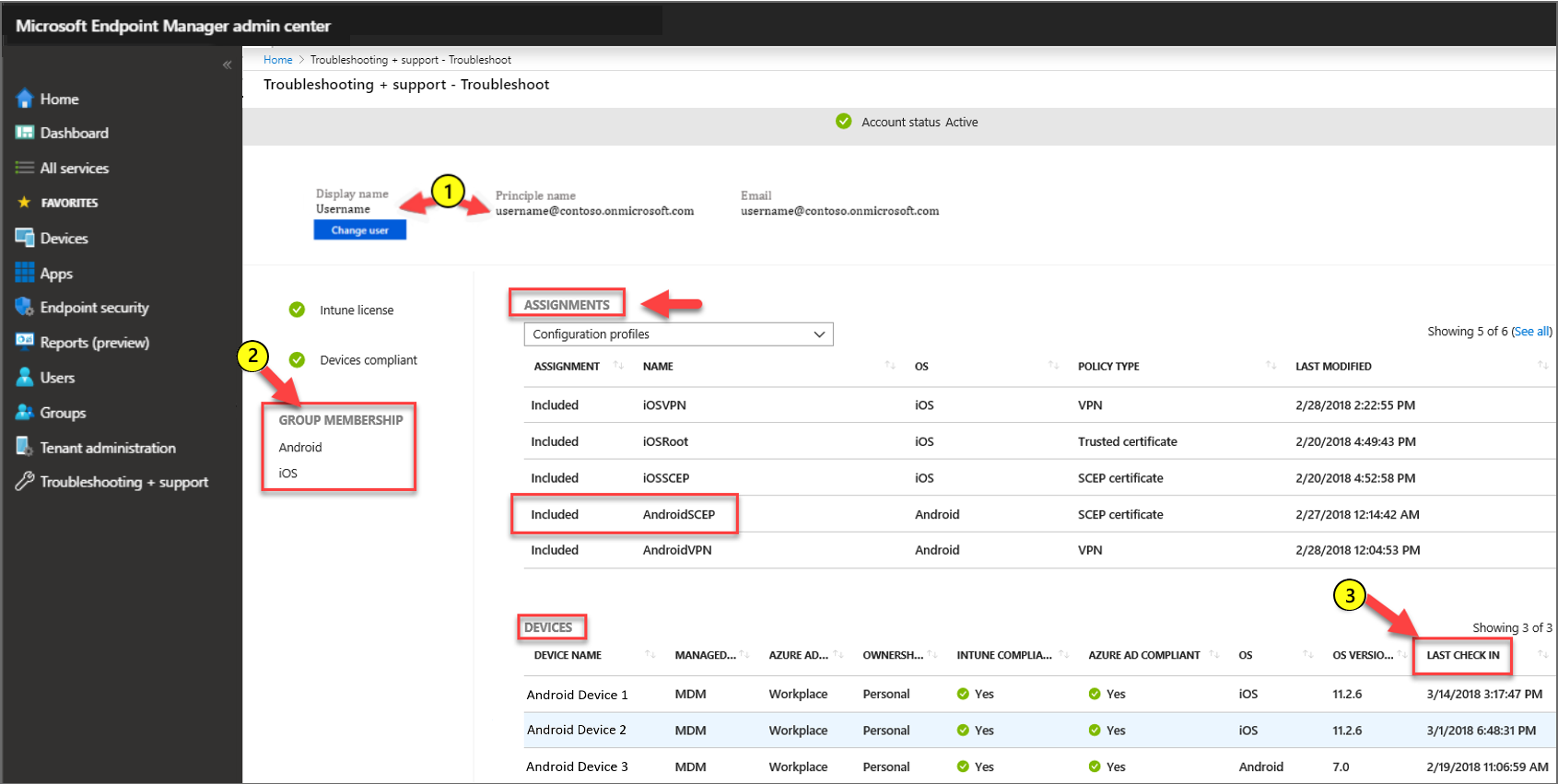

Aby zweryfikować, czy profil został wysłany na oczekiwane urządzenie, w centrum administracyjnym usługi Microsoft Intune przejdź do pozycji Rozwiązywanie problemów i rozwiązywanie problemów z pomocą techniczną>. W oknie Rozwiązywanie problemów ustaw pozycję Przypisania na Profile konfiguracji, a następnie zweryfikuj następujące konfiguracje:

Określ użytkownika, który powinien otrzymać profil certyfikatu PROTOKOŁU SCEP.

Przejrzyj członkostwo użytkownika w grupie, aby upewnić się, że znajdują się w grupie zabezpieczeń używanej z profilem certyfikatu PROTOKOŁU SCEP.

Sprawdź, kiedy urządzenie zostało ostatnio zaewidencjonowane w usłudze Intune.

Weryfikowanie, czy zasady dotarły do urządzenia z systemem Android

Przejrzyj dziennik OMADM urządzeń. Wyszukaj wpisy podobne do następujących przykładów, które są rejestrowane, gdy urządzenie pobiera profil z usługi Intune:

Time VERB Event com.microsoft.omadm.syncml.SyncmlSession 9595 9 <?xml version="1.0" encoding="utf-8"?><SyncML xmlns="SYNCML:SYNCML1.2"><SyncHdr><VerDTD>1.2</VerDTD><VerProto>DM/1.2</VerProto><SessionID>1</SessionID><MsgID>6</MsgID><Target><LocURI>urn:uuid:UUID</LocURI></Target><Source><LocURI>https://a.manage.microsoft.com/devicegatewayproxy/AndroidHandler.ashx</LocURI></Source><Meta><MaxMsgSize xmlns="syncml:metinf">524288</MaxMsgSize></Meta></SyncHdr><SyncBody><Status><CmdID>1</CmdID><MsgRef>6</MsgRef><CmdRef>0</CmdRef><Cmd>SyncHdr</Cmd><Data>200</Data></Status><Replace><CmdID>2</CmdID><Item><Target><LocURI>./Vendor/MSFT/Scheduler/IntervalDurationSeconds</LocURI></Target><Meta><Format xmlns="syncml:metinf">int</Format><Type xmlns="syncml:metinf">text/plain</Type></Meta><Data>28800</Data></Item></Replace><Replace><CmdID>3</CmdID><Item><Target><LocURI>./Vendor/MSFT/EnterpriseAppManagement/EnterpriseIDs</LocURI></Target><Data>contoso.onmicrosoft.com</Data></Item></Replace><Exec><CmdID>4</CmdID><Item><Target><LocURI>./Vendor/MSFT/EnterpriseAppManagement/EnterpriseApps/ClearNotifications</LocURI></Target></Item></Exec><Add><CmdID>5</CmdID><Item><Target><LocURI>./Vendor/MSFT/CertificateStore/Root/{GUID}/EncodedCertificate</LocURI></Target><Data>Data</Data></Item></Add><Add><CmdID>6</CmdID><Item><Target><LocURI>./Vendor/MSFT/CertificateStore/Enroll/ModelName=AC_51…%2FLogicalName_39907…%3BHash=-1518303401/Install</LocURI></Target><Meta><Format xmlns="syncml:metinf">xml</Format><Type xmlns="syncml:metinf">text/plain</Type></Meta><Data><CertificateRequest><ConfigurationParametersDocument>&lt;ConfigurationParameters xmlns="http://schemas.microsoft.com/SystemCenterConfigurationManager/2012/03/07/CertificateEnrollment/ConfigurationParameters"&gt;&lt;ExpirationThreshold&gt;20&lt;/ExpirationThreshold&gt;&lt;RetryCount&gt;3&lt;/RetryCount&gt;&lt;RetryDelay&gt;1&lt;/RetryDelay&gt;&lt;TemplateName /&gt;&lt;SubjectNameFormat&gt;{ID}&lt;/SubjectNameFormat&gt;&lt;SubjectAlternativeNameFormat&gt;{ID}&lt;/SubjectAlternativeNameFormat&gt;&lt;KeyStorageProviderSetting&gt;0&lt;/KeyStorageProviderSetting&gt;&lt;KeyUsage&gt;32&lt;/KeyUsage&gt;&lt;KeyLength&gt;2048&lt;/KeyLength&gt;&lt;HashAlgorithms&gt;&lt;HashAlgorithm&gt;SHA-1&lt;/HashAlgorithm&gt;&lt;HashAlgorithm&gt;SHA-2&lt;/HashAlgorithm&gt;&lt;/HashAlgorithms&gt;&lt;NDESUrls&gt;&lt;NDESUrl&gt;https://breezeappproxy-contoso.msappproxy.net/certsrv/mscep/mscep.dll&lt;/NDESUrl&gt;&lt;/NDESUrls&gt;&lt;CAThumbprint&gt;{GUID}&lt;/CAThumbprint&gt;&lt;ValidityPeriod&gt;2&lt;/ValidityPeriod&gt;&lt;ValidityPeriodUnit&gt;Years&lt;/ValidityPeriodUnit&gt;&lt;EKUMapping&gt;&lt;EKUMap&gt;&lt;EKUName&gt;Client Authentication&lt;/EKUName&gt;&lt;EKUOID&gt;1.3.6.1.5.5.7.3.2&lt;/EKUOID&gt;&lt;/EKUMap&gt;&lt;/EKUMapping&gt;&lt;/ConfigurationParameters&gt;</ConfigurationParametersDocument><RequestParameters><CertificateRequestToken>PENlcnRFbn... Hash: 1,010,143,298</CertificateRequestToken><SubjectName>CN=name</SubjectName><Issuers>CN=FourthCoffee CA; DC=fourthcoffee; DC=local</Issuers><SubjectAlternativeName><SANs><SAN NameFormat="ID" AltNameType="2" OID="{OID}"></SAN><SAN NameFormat="ID" AltNameType="11" OID="{OID}">john@contoso.onmicrosoft.com</SAN></SANs></SubjectAlternativeName><NDESUrl>https://breezeappproxy-contoso.msappproxy.net/certsrv/mscep/mscep.dll</NDESUrl></RequestParameters></CertificateRequest></Data></Item></Add><Get><CmdID>7</CmdID><Item><Target><LocURI>./Vendor/MSFT/CertificateStore/SCEP</LocURI></Target></Item></Get><Add><CmdID>8</CmdID><Item><Target><LocURI>./Vendor/MSFT/GCM</LocURI></Target><Data>Data</Data></Item></Add><Replace><CmdID>9</CmdID><Item><Target><LocURI>./Vendor/MSFT/GCM</LocURI></Target><Data>Data</Data></Item></Replace><Get><CmdID>10</CmdID><Item><Target><LocURI>./Vendor/MSFT/NodeCache/SCConfigMgr</LocURI></Target></Item></Get><Get><CmdID>11</CmdID><Item><Target><LocURI>./Vendor/MSFT/NodeCache/SCConfigMgr/CacheVersion</LocURI></Target></Item></Get><Get><CmdID>12</CmdID><Item><Target><LocURI>./Vendor/MSFT/NodeCache/SCConfigMgr/ChangedNodes</LocURI></Target></Item></Get><Get><CmdID>13</CmdID><Item><Target><LocURI>./DevDetail/Ext/Microsoft/LocalTime</LocURI></Target></Item></Get><Get><CmdID>14</CmdID><Item><Target><LocURI>./Vendor/MSFT/DeviceLock/DevicePolicyManager/IsActivePasswordSufficient</LocURI></Target></Item></Get><Get><CmdID>15</CmdID><Item><Target><LocURI>./Vendor/MSFT/WorkProfileLock/DevicePolicyManager/IsActivePasswordSufficient</LocURI></Target></Item></Get><Final /></SyncBody></SyncML>

Przykłady kluczowych wpisów:

ModelName=AC_51bad41f-3854-4eb5-a2f2-0f7a94034ee8%2FLogicalName_39907e78_e61b_4730_b9fa_d44a53e4111c%3BHash=-1518303401NDESUrls&gt;&lt;NDESUrl&gt;https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll&lt;/NDESUrl&gt;&lt;/NDESUrls

iOS/iPadOS

Sprawdź, czy urządzenie z systemem iOS/iPadOS zostało wysłane z zasadami

Aby zweryfikować, czy profil został wysłany na oczekiwane urządzenie, w centrum administracyjnym usługi Microsoft Intune przejdź do pozycji Rozwiązywanie problemów i rozwiązywanie problemów z pomocą techniczną>. W oknie Rozwiązywanie problemów ustaw pozycję Przypisania na Profile konfiguracji, a następnie zweryfikuj następujące konfiguracje:

Określ użytkownika, który powinien otrzymać profil certyfikatu PROTOKOŁU SCEP.

Przejrzyj członkostwo użytkownika w grupie, aby upewnić się, że znajdują się w grupie zabezpieczeń używanej z profilem certyfikatu SCEP.

Sprawdź, kiedy urządzenie zostało ostatnio zaewidencjonowane w usłudze Intune.

Sprawdzanie, czy zasady dotarły do urządzenia z systemem iOS lub iPadOS

Przejrzyj dziennik debugowania urządzeń. Wyszukaj wpisy podobne do następujących przykładów, które są rejestrowane, gdy urządzenie pobiera profil z usługi Intune:

debug 18:30:54.638009 -0500 profiled Adding dependent ModelName=AC_51bad41f.../LogicalName_1892fe4c...;Hash=-912418295 to parent 636572740000000000000012 in domain PayloadDependencyDomainCertificate to system\

Przykłady kluczowych wpisów:

ModelName=AC_51bad41f.../LogicalName_1892fe4c...;Hash=-912418295PayloadDependencyDomainCertificate

Windows

Sprawdź, czy urządzenie z systemem Windows zostało wysłane z zasadami

Aby zweryfikować, czy profil został wysłany do oczekiwanego urządzenia, w centrum administracyjnym usługi Microsoft Intune przejdź do pozycji Rozwiązywanie problemów i rozwiązywanie problemów z pomocą techniczną>. W oknie Rozwiązywanie problemów ustaw pozycję Przypisania na Profile konfiguracji, a następnie zweryfikuj następujące konfiguracje:

Określ użytkownika, który powinien otrzymać profil certyfikatu PROTOKOŁU SCEP.

Przejrzyj członkostwo użytkownika w grupie, aby upewnić się, że znajdują się w grupie zabezpieczeń używanej z profilem certyfikatu PROTOKOŁU SCEP.

Sprawdź, kiedy urządzenie zostało ostatnio zaewidencjonowane w usłudze Intune.

Sprawdzanie, czy zasady dotarły do urządzenia z systemem Windows

Przybycie zasad dla profilu jest rejestrowane w dzienniku administratora urządzenia z systemem WindowsManagement-Enterprise-Diagnostics-Provider> z identyfikatorem zdarzenia 306.

Aby otworzyć dziennik:

Na urządzeniu uruchom plik eventvwr.msc, aby otworzyć Podgląd zdarzeń systemu Windows.

Rozwiń pozycję Dzienniki>aplikacji i usług Microsoft>Windows>DeviceManagement-Enterprise-Diagnostic-Provider>Admin.

Poszukaj zdarzenia 306, które przypomina następujący przykład:

Event ID: 306 Task Category: None Level: Information User: SYSTEM Computer: <Computer Name> Description: SCEP: CspExecute for UniqueId : (ModelName_<ModelName>_LogicalName_<LogicalName>_Hash_<Hash>) InstallUserSid : (<UserSid>) InstallLocation : (user) NodePath : (clientinstall) KeyProtection: (0x2) Result : (Unknown Win32 Error code: 0x2ab0003).Kod błędu 0x2ab0003 przekłada się na DM_S_ACCEPTED_FOR_PROCESSING.

Kod błędu, który nie powiedzie się, może wskazywać na podstawowy problem.

Następne kroki

Jeśli profil osiągnie urządzenie, następnym krokiem jest przejrzenie komunikacji urządzenia z serwerem usługi NDES.