Rozwiązywanie problemów z komunikacją urządzenia z serwerem usługi NDES dla profilów certyfikatów SCEP w usłudze Microsoft Intune

Skorzystaj z poniższych informacji, aby określić, czy urządzenie, które odebrało i przetworzyło profil certyfikatu scEP (Simple Certificate Enrollment Protocol) usługi Intune Simple Certificate Enrollment Protocol (SCEP), może pomyślnie skontaktować się z usługą rejestracji urządzeń sieciowych (NDES), aby przedstawić wyzwanie. Na urządzeniu jest generowany klucz prywatny, a żądanie podpisania certyfikatu (CSR) i wyzwanie są przekazywane z urządzenia do serwera usługi NDES. Aby skontaktować się z serwerem usługi NDES, urządzenie używa identyfikatora URI z profilu certyfikatu SCEP.

W tym artykule omówiono krok 2 przepływu komunikacji protokołu SCEP.

Przeglądanie dzienników usług IIS pod kątem połączenia z urządzenia

Pliki dziennika usług Internet Information Services (IIS) zawierają ten sam typ wpisów dla wszystkich platform.

Na serwerze usługi NDES otwórz najnowszy plik dziennika usług IIS znajdujący się w następującym folderze: %SystemDrive%\inetpub\logs\logfiles\w3svc1

Przeszukaj dziennik pod kątem wpisów podobnych do poniższych przykładów. Oba przykłady zawierają stan 200, który pojawia się pod koniec:

fe80::f53d:89b8:c3e8:5fec%13 GET /certsrv/mscep/mscep.dll/pkiclient.exe operation=GetCACaps&message=default 80 - fe80::f53d:89b8:c3e8:5fec%13 Mozilla/4.0+(compatible;+Win32;+NDES+client) - 200 0 0 186 0.And

fe80::f53d:89b8:c3e8:5fec%13 GET /certsrv/mscep/mscep.dll/pkiclient.exe operation=GetCACert&message=default 80 - fe80::f53d:89b8:c3e8:5fec%13 Mozilla/4.0+(compatible;+Win32;+NDES+client) - 200 0 0 3567 0Gdy urządzenie kontaktuje się z usługami IIS, rejestrowane jest żądanie HTTP GET dla mscep.dll.

Przejrzyj kod stanu pod koniec tego żądania:

Kod stanu 200: ten stan wskazuje, że połączenie z serwerem usługi NDES zakończyło się pomyślnie.

Kod stanu 500: grupa IIS_IUSRS może nie mieć odpowiednich uprawnień. Zobacz Rozwiązywanie problemów z kodem stanu 500 w dalszej części tego artykułu.

Jeśli kod stanu nie jest 200 lub 500:

Aby sprawdzić poprawność konfiguracji, zobacz Testowanie i rozwiązywanie problemów z adresem URL serwera SCEP w dalszej części tego artykułu.

Zobacz Kod stanu HTTP w usługach IIS 7 i nowszych wersjach , aby uzyskać informacje o mniej typowych kodach błędów.

Jeśli żądanie połączenia nie zostanie w ogóle zarejestrowane, kontakt z urządzenia może zostać zablokowany w sieci między urządzeniem a serwerem usługi NDES.

Przeglądanie dzienników urządzeń pod kątem połączeń z usługą NDES

Urządzenia Android

Przejrzyj dziennik OMADM urządzeń. Wyszukaj wpisy podobne do następujących przykładów, które są rejestrowane, gdy urządzenie łączy się z usługą NDES:

2018-02-27T05:16:08.2500000 VERB Event com.microsoft.omadm.platforms.android.certmgr.CertificateEnrollmentManager 18327 10 There are 1 requests

2018-02-27T05:16:08.2500000 VERB Event com.microsoft.omadm.platforms.android.certmgr.CertificateEnrollmentManager 18327 10 Trying to enroll certificate request: ModelName=AC_51bad41f-3854-4eb5-a2f2-0f7a94034ee8%2FLogicalName_39907e78_e61b_4730_b9fa_d44a53e4111c;Hash=1677525787

2018-02-27T05:16:09.5530000 VERB Event org.jscep.transport.UrlConnectionGetTransport 18327 10 Sending GetCACaps(ca) to https://<server>.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=ca

2018-02-27T05:16:14.6440000 VERB Event org.jscep.transport.UrlConnectionGetTransport 18327 10 Received '200 OK' when sending GetCACaps(ca) to https://<server>.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=ca

2018-02-27T05:16:21.8220000 VERB Event org.jscep.message.PkiMessageEncoder 18327 10 Encoding message: org.jscep.message.PkcsReq@2b06f45f[messageData=org.<server>.pkcs.PKCS10CertificationRequest@699b3cd,messageType=PKCS_REQ,senderNonce=Nonce [D447AE9955E624A56A09D64E2B3AE76E],transId=251E592A777C82996C7CF96F3AAADCF996FC31FF]

2018-02-27T05:16:21.8790000 VERB Event org.jscep.message.PkiMessageEncoder 18327 10 Signing pkiMessage using key belonging to [dn=CN=<uesrname>; serial=1]

2018-02-27T05:16:21.9580000 VERB Event org.jscep.transaction.EnrollmentTransaction 18327 10 Sending org.<server>.cms.CMSSignedData@ad57775

Wpisy klucza obejmują następujące przykładowe ciągi tekstowe:

- Istnieją 1 żądania

- Odebrano komunikat "200 OK" podczas wysyłania polecenia GetCACaps(ca) do

https://<server>.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=ca - Podpisywanie pkiMessage przy użyciu klucza należącego do [dn=CN=<username>; serial=1]

Połączenie jest również rejestrowane przez usługi IIS w folderze %SystemDrive%\inetpub\logs\LogFiles\W3SVC1\ serwera usługi NDES. Poniżej przedstawiono przykład:

fe80::f53d:89b8:c3e8:5fec%13 GET /certsrv/mscep/mscep.dll operation=GetCACert&message=ca 443 -

fe80::f53d:89b8:c3e8:5fec%13 Dalvik/2.1.0+(Linux;+U;+Android+5.0;+P01M+Build/LRX21V) - 200 0 0 3909 0

fe80::f53d:89b8:c3e8:5fec%13 GET /certsrv/mscep/mscep.dll operation=GetCACaps&message=ca 443 -

fe80::f53d:89b8:c3e8:5fec%13 Dalvik/2.1.0+(Linux;+U;+Android+5.0;+P01M+Build/LRX21V) - 200 0 0 421

Urządzenia z systemem iOS/iPadOS

Przejrzyj dziennik debugowania urządzeń. Wyszukaj wpisy podobne do następujących przykładów, które są rejestrowane, gdy urządzenie łączy się z usługą NDES:

debug 18:30:53.691033 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACert&message=SCEP%20Authority\

debug 18:30:54.640644 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=GetCACaps&message=SCEP%20Authority\

default 18:30:55.483977 -0500 profiled Attempting to retrieve issued certificate...\

debug 18:30:55.487798 -0500 profiled Sending CSR via GET.\

debug 18:30:55.487908 -0500 profiled Performing synchronous URL request: https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll?operation=PKIOperation&message=MIAGCSqGSIb3DQEHAqCAMIACAQExDzANBglghkgBZQMEAgMFADCABgkqhkiG9w0BBwGggCSABIIZfzCABgkqhkiG9w0BBwOggDCAAgEAMYIBgjCCAX4CAQAwZjBPMRUwEwYKCZImiZPyLGQBGRYFbG9jYWwxHDAaBgoJkiaJk/IsZAEZFgxmb3VydGhjb2ZmZWUxGDAWBgNVBAMTD0ZvdXJ0aENvZmZlZSBDQQITaAAAAAmaneVjEPlcTwAAAAAACTANBgkqhkiG9w0BAQEFAASCAQCqfsOYpuBToerQLkw/tl4tH9E+97TBTjGQN9NCjSgb78fF6edY0pNDU+PH4RB356wv3rfZi5IiNrVu5Od4k6uK4w0582ZM2n8NJFRY7KWSNHsmTIWlo/Vcr4laAtq5rw+CygaYcefptcaamkjdLj07e/Uk4KsetGo7ztPVjSEFwfRIfKv474dLDmPqp0ZwEWRQGZwmPoqFMbX3g85CJT8khPaqFW05yGDTPSX9YpuEE0Bmtht9EwOpOZe6O7sd77IhfFZVmHmwy5mIYN7K6mpx/4Cb5zcNmY3wmTBlKEkDQpZDRf5PpVQ3bmQ3we9XxeK1S4UsAXHVdYGD+bg/bCafMIAGCSqGSIb3DQEHATAUBggqhkiG9w0DBwQI5D5J2lwZS5OggASCF6jSG9iZA/EJ93fEvZYLV0v7GVo3JAsR11O7DlmkIqvkAg5iC6DQvXO1j88T/MS3wV+rqUbEhktr8Xyf4sAAPI4M6HMfVENCJTStJw1PzaGwUJHEasq39793nw4k268UV5XHXvzZoF3Os2OxUHSfHECOj

Wpisy klucza obejmują następujące przykładowe ciągi tekstowe:

- operation=GetCACert

- Próba pobrania wystawionego certyfikatu

- Wysyłanie csr za pośrednictwem polecenia GET

- operation=PKIOperation

Urządzenia z systemem Windows

Na urządzeniu z systemem Windows, które wykonuje połączenie z usługą NDES, można wyświetlić urządzenia z systemem Windows Podgląd zdarzeń i wyszukać wskazania pomyślnego połączenia. Połączenia są rejestrowane jako identyfikator zdarzenia 36 w dzienniku administratora deviceManagement-Enterprise-Diagnostics-Provide> Admin.

Aby otworzyć dziennik:

Na urządzeniu uruchom plik eventvwr.msc, aby otworzyć Podgląd zdarzeń systemu Windows.

Rozwiń pozycję Dzienniki>aplikacji i usług Microsoft>Windows>DeviceManagement-Enterprise-Diagnostic-Provider>Admin.

Wyszukaj zdarzenie 36 podobne do następującego przykładu z wierszem klucza protokołu SCEP: Żądanie certyfikatu wygenerowane pomyślnie:

Event ID: 36 Task Category: None Level: Information Keywords: User: <UserSid> Computer: <Computer Name> Description: SCEP: Certificate request generated successfully. Enhanced Key Usage: (1.3.6.1.5.5.7.3.2), NDES URL: (https://<server>/certsrv/mscep/mscep.dll/pkiclient.exe), Container Name: (), KSP Setting: (0x2), Store Location: (0x1).

Rozwiązywanie problemów z kodem stanu 500

Połączenia podobne do poniższego przykładu z kodem stanu 500 wskazują Personifikuj klienta po uwierzytelnieniu prawa użytkownika nie jest przypisany do grupy IIS_IUSRS na serwerze usługi NDES. Wartość stanu 500 zostanie wyświetlona na końcu:

2017-08-08 20:22:16 IP_address GET /certsrv/mscep/mscep.dll operation=GetCACert&message=SCEP%20Authority 443 - 10.5.14.22 profiled/1.0+CFNetwork/811.5.4+Darwin/16.6.0 - 500 0 1346 31

Wykonaj następujące kroki, aby rozwiązać ten problem:

- Na serwerze usługi NDES uruchom polecenie secpol.msc , aby otworzyć zasady zabezpieczeń lokalnych.

- Rozwiń węzeł Zasady lokalne, a następnie wybierz pozycję Przypisanie praw użytkownika.

- Kliknij dwukrotnie personifikuj klienta po uwierzytelnieniu w okienku po prawej stronie.

- Wybierz pozycję Dodaj użytkownika lub grupę..., wprowadź IIS_IUSRS w polu Wprowadź nazwy obiektów do wybrania, a następnie wybierz przycisk OK.

- Wybierz przycisk OK.

- Uruchom ponownie komputer, a następnie spróbuj ponownie nawiązać połączenie z urządzenia.

Testowanie i rozwiązywanie problemów z adresem URL serwera SCEP

Wykonaj poniższe kroki, aby przetestować adres URL określony w profilu certyfikatu PROTOKOŁU SCEP.

W usłudze Intune zmodyfikuj profil certyfikatu PROTOKOŁU SCEP i skopiuj adres URL serwera. Adres URL powinien wyglądać podobnie do

https://contoso.com/certsrv/mscep/mscep.dll.Otwórz przeglądarkę internetową, a następnie przejdź do tego adresu URL serwera SCEP. Wynik powinien być: Błąd HTTP 403.0 — Zabronione. Ten wynik wskazuje, że adres URL działa poprawnie.

Jeśli ten błąd nie zostanie wyświetlony, wybierz link podobny do błędu, który zostanie wyświetlony, aby wyświetlić wskazówki specyficzne dla problemu:

- Otrzymuję ogólny komunikat usługi rejestracji urządzeń sieciowych

- Otrzymuję komunikat "Błąd HTTP 503. Usługa jest niedostępna"

- Otrzymuję błąd "GatewayTimeout"

- Otrzymuję komunikat "HTTP 414 Request-URI Too Long"

- Otrzymuję komunikat "Nie można wyświetlić tej strony"

- Otrzymuję komunikat "500 — Wewnętrzny błąd serwera"

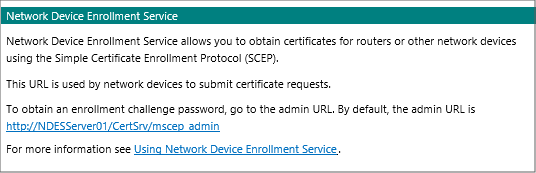

Ogólny komunikat usługi NDES

Po przejściu do adresu URL serwera SCEP zostanie wyświetlony następujący komunikat usługi rejestracji urządzeń sieciowych:

Przyczyna: Ten problem jest zwykle problemem z instalacją łącznika usługi Microsoft Intune.

Mscep.dll to rozszerzenie ISAPI, które przechwytuje przychodzące żądanie i wyświetla błąd HTTP 403, jeśli jest poprawnie zainstalowany.

Rozwiązanie: Sprawdź plik SetupMsi.log , aby ustalić, czy łącznik usługi Microsoft Intune został pomyślnie zainstalowany. W poniższym przykładzie instalacja została ukończona pomyślnie , a stan powodzenia instalacji lub błędu: 0 wskazuje pomyślną instalację:

MSI (c) (28:54) [16:13:11:905]: Product: Microsoft Intune Connector -- Installation completed successfully. MSI (c) (28:54) [16:13:11:999]: Windows Installer installed the product. Product Name: Microsoft Intune Connector. Product Version: 6.1711.4.0. Product Language: 1033. Manufacturer: Microsoft Corporation. Installation success or error status: 0.Jeśli instalacja nie powiedzie się, usuń łącznik usługi Microsoft Intune, a następnie zainstaluj go ponownie. Jeśli instalacja zakończyła się pomyślnie i nadal otrzymujesz komunikat Ogólne usługi NDES, uruchom polecenie iisreset , aby ponownie uruchomić usługi IIS.

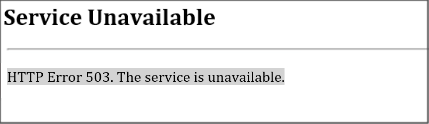

Błąd HTTP 503

Podczas przeglądania adresu URL serwera SCEP zostanie wyświetlony następujący błąd:

Ten problem jest zwykle spowodowany tym, że pula aplikacji SCEP w usługach IIS nie została uruchomiona. Na serwerze usługi NDES otwórz Menedżera usług IIS i przejdź do obszaru Pule aplikacji. Znajdź pulę aplikacji SCEP i upewnij się, że została uruchomiona.

Jeśli pula aplikacji SCEP nie jest uruchomiona, sprawdź dziennik zdarzeń aplikacji na serwerze:

Na urządzeniu uruchom plik eventvwr.msc, aby otworzyć Podgląd zdarzeń i przejść do aplikacji dzienników systemu>Windows.

Poszukaj zdarzenia podobnego do poniższego przykładu, co oznacza, że pula aplikacji ulega awarii po odebraniu żądania:

Log Name: Application Source: Application Error Event ID: 1000 Task Category: Application Crashing Events Level: Error Keywords: Classic Description: Faulting application name: w3wp.exe, version: 8.5.9600.16384, time stamp: 0x5215df96 Faulting module name: ntdll.dll, version: 6.3.9600.18821, time stamp: 0x59ba86db Exception code: 0xc0000005

Typowe przyczyny awarii puli aplikacji

Przyczyna 1: W magazynie certyfikatów zaufanych głównych urzędów certyfikacji serwera usługi NDES istnieją certyfikaty pośredniego urzędu certyfikacji (bez logowania samodzielnie).

Rozwiązanie: Usuń certyfikaty pośrednie z magazynu certyfikatów zaufanych głównych urzędów certyfikacji, a następnie uruchom ponownie serwer usługi NDES.

Aby zidentyfikować wszystkie certyfikaty pośrednie w magazynie certyfikatów zaufanych głównych urzędów certyfikacji, uruchom następujące polecenie cmdlet programu PowerShell:

Get-Childitem -Path cert:\LocalMachine\root -Recurse | Where-Object {$_.Issuer -ne $_.Subject}Certyfikat, który ma ten sam certyfikat wystawiony dla wartości i wystawiony przez , jest certyfikatem głównym. W przeciwnym razie jest to certyfikat pośredni.

Po usunięciu certyfikatów i ponownym uruchomieniu serwera ponownie uruchom polecenie cmdlet programu PowerShell, aby potwierdzić, że nie ma certyfikatów pośrednich. Jeśli istnieją, sprawdź, czy zasady grupy wypychają certyfikaty pośrednie do serwera usługi NDES. Jeśli tak, wyklucz serwer usługi NDES z zasad grupy i ponownie usuń certyfikaty pośrednie.

Przyczyna 2: Adresy URL na liście odwołania certyfikatów (CRL) są blokowane lub niedostępne dla certyfikatów używanych przez łącznik certyfikatów usługi Intune.

Rozwiązanie: Włącz dodatkowe rejestrowanie, aby zebrać więcej informacji:

- Otwórz Podgląd zdarzeń, wybierz pozycję Widok, upewnij się, że opcja Pokaż dzienniki analityczne i debugowania jest zaznaczona.

- Przejdź do pozycji Aplikacje i usługi Dzienniki>operacyjne systemu Microsoft>Windows>CAPI2>, kliknij prawym przyciskiem myszy pozycję Operacyjne, a następnie wybierz pozycję Włącz dziennik.

- Po włączeniu rejestrowania CAPI2 odtwórz problem i sprawdź dziennik zdarzeń, aby rozwiązać ten problem.

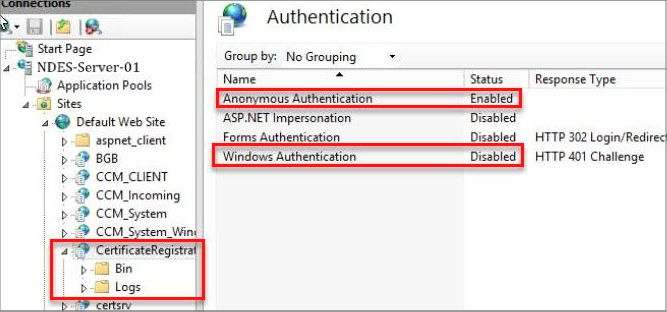

Przyczyna 3. Uprawnienie usług IIS w obszarze CertificateRegistrationSvc ma włączone uwierzytelnianie systemu Windows.

Rozwiązanie: Włącz uwierzytelnianie anonimowe i wyłącz uwierzytelnianie systemu Windows, a następnie uruchom ponownie serwer usługi NDES.

Przyczyna 4. Certyfikat modułu NDESPolicy wygasł.

Dziennik CAPI2 (zobacz Rozwiązanie przyczyny 2) pokaże błędy związane z certyfikatem, do których odwołuje się certyfikat, poza

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP\Modules\NDESPolicy\NDESCertThumbprintokresem ważności certyfikatu.Rozwiązanie: Odnów certyfikat i ponownie zainstaluj łącznik.

Użyj

certlm.mscpolecenia , aby otworzyć magazyn certyfikatów komputera lokalnego, rozwiń węzeł Osobiste, a następnie wybierz pozycję Certyfikaty.Na liście certyfikatów znajdź wygasły certyfikat, który spełnia następujące warunki:

- Wartość Zamierzone cele to Uwierzytelnianie klienta.

- Wartość Wystawiona na lub Nazwa pospolita jest zgodna z nazwą serwera usługi NDES.

Uwaga 16.

Wymagane jest użycie klucza rozszerzonego UWIERZYTELNIANIA klienta (EKU). Bez tego EKU, CertificateRegistrationSvc zwróci odpowiedź HTTP 403 na żądania NDESPlugin. Ta odpowiedź zostanie zarejestrowana w dziennikach usług IIS.

Kliknij dwukrotnie certyfikat. W oknie dialogowym Certyfikat wybierz kartę Szczegóły, znajdź pole Odcisk palca, a następnie sprawdź, czy wartość jest zgodna z wartością podklucza

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP\Modules\NDESPolicy\NDESCertThumbprintrejestru.Wybierz przycisk OK , aby zamknąć okno dialogowe Certyfikat .

Kliknij prawym przyciskiem myszy certyfikat, wybierz pozycję Wszystkie zadania, a następnie wybierz pozycję Żądaj certyfikatu przy użyciu nowego klucza lub Odnów certyfikat przy użyciu nowego klucza.

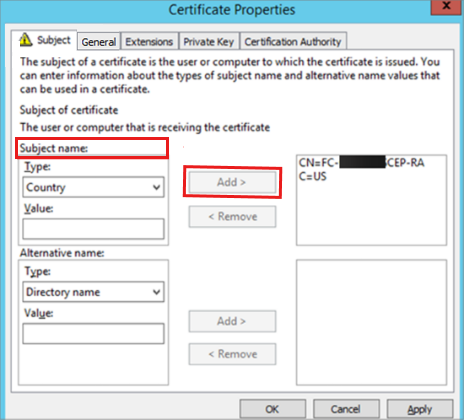

Na stronie Rejestracja certyfikatu wybierz pozycję Dalej, wybierz prawidłowy szablon SSL, a następnie wybierz pozycję Aby zarejestrować ten certyfikat, wymagane jest więcej informacji. Kliknij tutaj, aby skonfigurować ustawienia.

W oknie dialogowym Właściwości certyfikatu wybierz kartę Podmiot, a następnie wykonaj następujące kroki:

- W obszarze Nazwa podmiotu w polu listy rozwijanej Typ wybierz pozycję Nazwa pospolita. W polu Wartość wprowadź w pełni kwalifikowaną nazwę domeny (FQDN) serwera usługi NDES. Następnie wybierz pozycję Dodaj.

- W obszarze Alternatywna nazwa w polu listy rozwijanej Typ wybierz pozycję DNS. W polu Wartość wprowadź nazwę FQDN serwera usługi NDES. Następnie wybierz pozycję Dodaj.

- Wybierz przycisk OK, aby zamknąć okno dialogowe Właściwości certyfikatu.

Wybierz pozycję Zarejestruj, poczekaj na pomyślne zakończenie rejestracji, a następnie wybierz pozycję Zakończ.

Zainstaluj ponownie łącznik certyfikatów usługi Intune, aby połączyć go z nowo utworzonym certyfikatem. Aby uzyskać więcej informacji, zobacz Instalowanie łącznika certyfikatów dla usługi Microsoft Intune.

Po zamknięciu interfejsu użytkownika łącznika certyfikatów uruchom ponownie usługę łącznika usługi Intune i usługę publikowania w internecie na całym świecie.

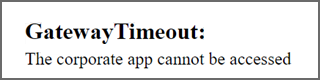

Limit czasu bramy

Podczas przeglądania adresu URL serwera SCEP zostanie wyświetlony następujący błąd:

Przyczyna: Usługa łącznika serwera proxy aplikacji Entra firmy Microsoft nie jest uruchomiona.

Rozwiązanie: Uruchom plik services.msc, a następnie upewnij się, że usługa łącznika serwera proxy aplikacji Firmy Microsoft jest uruchomiona, a typ uruchamiania ma wartość Automatycznie.

Http 414 Request-URI za długi

Podczas przeglądania adresu URL serwera SCEP zostanie wyświetlony następujący błąd: HTTP 414 Request-URI Too Long

Przyczyna: filtrowanie żądań usług IIS nie jest skonfigurowane do obsługi długich adresów URL (zapytań) odbieranych przez usługę NDES. Ta obsługa jest konfigurowana podczas konfigurowania usługi NDES do użycia z infrastrukturą dla protokołu SCEP.

Rozwiązanie: Skonfiguruj obsługę długich adresów URL.

Na serwerze usługi NDES otwórz menedżera usług IIS, wybierz pozycję Domyślne filtrowanie żądań>witryny>sieci Web Edytuj ustawienie funkcji, aby otworzyć stronę Edytowanie ustawień filtrowania żądań.

Skonfiguruj wymienione poniżej ustawienia:

- Maksymalna długość adresu URL (bajty) = 65534

- Maksymalny ciąg zapytania (bajty) = 65534

Wybierz przycisk OK , aby zapisać tę konfigurację i zamknąć menedżera usług IIS.

Zweryfikuj tę konfigurację, lokalizując następujący klucz rejestru, aby potwierdzić, że ma wskazane wartości:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\HTTP\Parameters

Następujące wartości są ustawiane jako wpisy DWORD:

- Nazwa: MaxFieldLength z wartością dziesiętną 65534

- Nazwa: MaxRequestBytes z wartością dziesiętną 65534

Uruchom ponownie serwer usługi NDES.

Nie można wyświetlić tej strony

Masz skonfigurowany serwer proxy aplikacji Entra firmy Microsoft. Podczas przeglądania adresu URL serwera SCEP zostanie wyświetlony następujący błąd:

This page can't be displayed

Przyczyna: Ten problem występuje, gdy zewnętrzny adres URL protokołu SCEP jest niepoprawny w konfiguracji serwer proxy aplikacji. Przykładem tego adresu URL jest

https://contoso.com/certsrv/mscep/mscep.dll.Rozwiązanie: użyj domyślnej domeny yourtenant.msappproxy.net dla zewnętrznego adresu URL protokołu SCEP w konfiguracji serwer proxy aplikacji.

500 — Wewnętrzny błąd serwera

Podczas przeglądania adresu URL serwera SCEP zostanie wyświetlony następujący błąd:

Przyczyna 1: Konto usługi NDES jest zablokowane lub jego hasło wygasło.

Rozwiązanie: odblokuj konto lub zresetuj hasło.

Przyczyna 2. Certyfikaty MSCEP-RA wygasły.

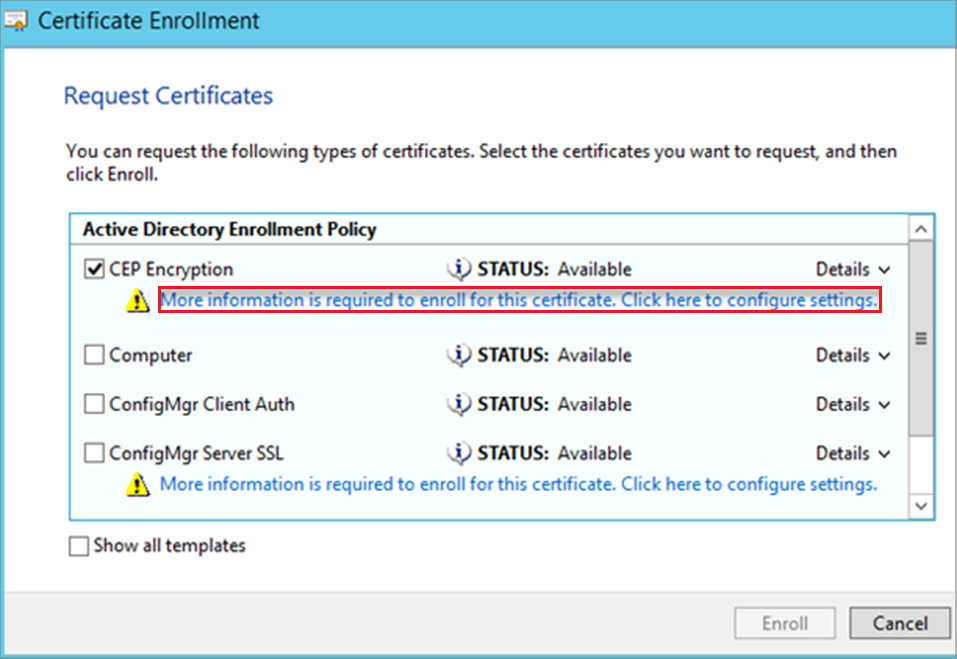

Rozwiązanie: Jeśli certyfikaty MSCEP-RA wygasły, zainstaluj ponownie rolę usługi NDES lub zażądaj nowych certyfikatów szyfrowania i agenta rejestracji programu Exchange (żądanie offline).

Aby zażądać nowych certyfikatów, wykonaj następujące kroki:

W urzędzie certyfikacji lub urzędzie wystawiającym certyfikaty otwórz mmC szablonów certyfikatów. Upewnij się, że zalogowany użytkownik i serwer usługi NDES mają uprawnienia odczytu i rejestracji do szablonów certyfikatów szyfrowania i agenta rejestracji programu Exchange (żądanie offline).

Sprawdź wygasłe certyfikaty na serwerze usługi NDES, skopiuj informacje podmiotu z certyfikatu.

Otwórz program MMC certyfikatów dla konta komputera.

Rozwiń węzeł Osobiste, kliknij prawym przyciskiem myszy pozycję Certyfikaty, a następnie wybierz pozycję Wszystkie zadania>Zażądaj nowego certyfikatu.

Na stronie Żądanie certyfikatu wybierz pozycję Szyfrowanie, a następnie wybierz pozycję Aby zarejestrować ten certyfikat, wymagane jest więcej informacji. Kliknij tutaj, aby skonfigurować ustawienia.

W obszarze Właściwości certyfikatu wybierz kartę Podmiot, wypełnij nazwę podmiotu informacjami zebranymi w kroku 2, wybierz pozycję Dodaj, a następnie wybierz przycisk OK.

Ukończ rejestrację certyfikatu.

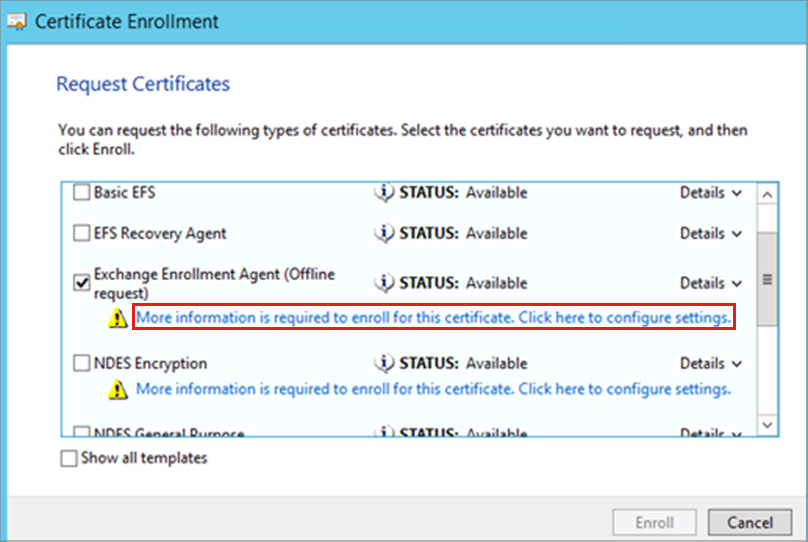

Otwórz program MMC certyfikatów dla konta Mój użytkownik.

Po zarejestrowaniu certyfikatu agenta rejestracji programu Exchange (żądanie offline) należy to zrobić w kontekście użytkownika. Ponieważ typ podmiotu tego szablonu certyfikatu jest ustawiony na Wartość Użytkownik.

Rozwiń węzeł Osobiste, kliknij prawym przyciskiem myszy pozycję Certyfikaty, a następnie wybierz pozycję Wszystkie zadania>Zażądaj nowego certyfikatu.

Na stronie Żądanie certyfikatu wybierz pozycję Agent rejestracji programu Exchange (żądanie offline), a następnie wybierz pozycję Aby zarejestrować ten certyfikat, wymagane jest więcej informacji. Kliknij tutaj, aby skonfigurować ustawienia.

W obszarze Właściwości certyfikatu wybierz kartę Podmiot, wypełnij nazwę podmiotu informacjami zebranymi w kroku 2, wybierz pozycję Dodaj.

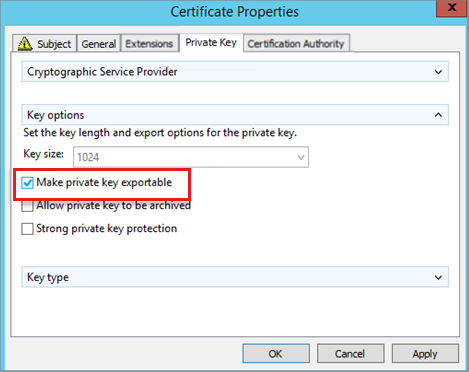

Wybierz kartę Klucz prywatny, wybierz pozycję Eksportuj klucz prywatny, a następnie wybierz przycisk OK.

Ukończ rejestrację certyfikatu.

Wyeksportuj certyfikat agenta rejestracji programu Exchange (żądanie offline) z bieżącego magazynu certyfikatów użytkownika. W Kreatorze eksportu certyfikatów wybierz pozycję Tak, wyeksportuj klucz prywatny.

Zaimportuj certyfikat do magazynu certyfikatów komputera lokalnego.

W konsoli MMC certyfikatów wykonaj następującą akcję dla każdego z nowych certyfikatów:

Kliknij prawym przyciskiem myszy certyfikat, wybierz pozycję Wszystkie zadania>Zarządzaj kluczami prywatnymi, dodaj uprawnienie Odczyt do konta usługi NDES.

Uruchom polecenie iisreset, aby ponownie uruchomić usługi IIS.

Następne kroki

Jeśli urządzenie pomyślnie osiągnie serwer usługi NDES w celu przedstawienia żądania certyfikatu, następnym krokiem jest przejrzenie modułu zasad Łączniki certyfikatów usługi Intune.