Konfigurowanie dostawców tożsamości

Federacja bezpośrednia jest teraz nazywana federacją samL/WS-Fed identity provider (IdP). Federację można skonfigurować z dowolną organizacją, której dostawca tożsamości obsługuje protokół SAML (Security Assertion Markup Language) 2.0 lub WS-Federation (WS-Fed). Po skonfigurowaniu federacji SAML/WS-Fed IdP z dostawcą tożsamości partnera nowi użytkownicy-goście z tej domeny mogą używać własnego konta organizacyjnego zarządzanego przez dostawcę tożsamości, aby zalogować się do dzierżawy firmy Microsoft Entra i rozpocząć współpracę z Tobą. Nie ma potrzeby tworzenia oddzielnego konta Microsoft Entra przez użytkownika-gościa.

Kiedy użytkownik-gość jest uwierzytelniany w federacji dostawcy tożsamości SAML/WS-Fed?

Po skonfigurowaniu federacji przy użyciu dostawcy tożsamości SAML/WS-Fed w organizacji wszyscy nowi użytkownicy-goście, których zapraszasz, będą uwierzytelniani przy użyciu tego dostawcy tożsamości SAML/WS-Fed. Należy pamiętać, że skonfigurowanie federacji nie zmienia metody uwierzytelniania dla użytkowników-gości, którzy już zrealizowali zaproszenie od Ciebie. Oto kilka przykładów:

- Użytkownicy-goście już zrealizowali zaproszenia od Ciebie, a następnie skonfigurowali federację przy użyciu dostawcy tożsamości SAML/WS-Fed organizacji. Ci użytkownicy-goście nadal używają tej samej metody uwierzytelniania, która była używana przed skonfigurowaniem federacji.

- Federacja jest konfigurowana przy użyciu dostawcy tożsamości SAML/WS-Fed organizacji i zapraszania użytkowników-gości, a następnie organizacji partnerskiej zostanie przeniesiona do identyfikatora Entra firmy Microsoft. Użytkownicy-goście, którzy już zrealizowali zaproszenia, nadal korzystają z federacyjnego dostawcy tożsamości SAML/WS-Fed, o ile istnieją zasady federacji w dzierżawie.

- Federacja jest usuwana przy użyciu dostawcy tożsamości SAML/WS-Fed organizacji. Wszyscy użytkownicy-goście korzystający obecnie z dostawcy tożsamości SAML/WS-Fed nie mogą się zalogować.

W każdym z tych scenariuszy można zaktualizować metodę uwierzytelniania użytkownika-gościa, resetując ich stan realizacji. Federacja dostawcy tożsamości SAML/WS-Fed jest powiązana z przestrzeniami nazw domeny, takimi jak contoso.com i fabrikam.com. Gdy administrator ustanawia federację z usługami AD FS lub dostawcą tożsamości innej firmy, organizacje kojarzą co najmniej jedną przestrzeń nazw domeny z tymi dostawcami tożsamości.

Środowisko użytkownika końcowego

W przypadku federacji dostawcy tożsamości SAML/WS-Fed użytkownicy-goście logują się do dzierżawy firmy Microsoft Entra przy użyciu własnego konta organizacyjnego. Gdy uzyskują dostęp do zasobów udostępnionych i są monitowani o zalogowanie, użytkownicy są przekierowywani do swojego dostawcy tożsamości. Po pomyślnym zalogowaniu użytkownicy są zwracani do identyfikatora Entra firmy Microsoft w celu uzyskania dostępu do zasobów. Jeśli sesja firmy Microsoft Entra wygaśnie lub stanie się nieprawidłowa, a federacyjny dostawca tożsamości ma włączone logowanie jednokrotne, użytkownik korzysta z logowania jednokrotnego. Jeśli sesja użytkownika federacyjnego jest prawidłowa, użytkownik nie jest monitowany o ponowne zalogowanie. W przeciwnym razie użytkownik zostanie przekierowany do swojego dostawcy tożsamości na potrzeby logowania.

Konfiguracja usługi Security Assertion Markup Language 2.0

Microsoft Entra B2B można skonfigurować do federacji z dostawcami tożsamości, którzy korzystają z protokołu SAML z określonymi wymaganiami wymienionymi poniżej.

Uwaga

Domena docelowa dla federacji bezpośredniej nie może być zweryfikowana przez system DNS w identyfikatorze Entra firmy Microsoft.

Wymagane atrybuty i oświadczenia języka znaczników asercji zabezpieczeń 2.0

W poniższych tabelach przedstawiono wymagania dotyczące określonych atrybutów i oświadczeń, które należy skonfigurować u dostawcy tożsamości innej firmy. Aby skonfigurować federację bezpośrednią, należy odebrać następujące atrybuty w odpowiedzi SAML 2.0 od dostawcy tożsamości. Te atrybuty można skonfigurować, łącząc się z plikiem XML usługi tokenu zabezpieczającego online lub wprowadzając je ręcznie.

Wymagane atrybuty odpowiedzi SAML 2.0 od dostawcy tożsamości:

| Atrybut | Wartość |

|---|---|

| AssertionConsumerService | https://login.microsoftonline.com/login.srf |

| Odbiorcy | urn:federation:MicrosoftOnline |

| Wystawca | Identyfikator URI wystawcy dostawcy tożsamości partnera, na przykład https://www.example.com/exk10l6w90DHM0yi... |

Wymagane oświadczenia dla tokenu SAML 2.0 wystawionego przez dostawcę tożsamości:

| Atrybut | Wartość |

|---|---|

| NameID Format | urn:oasis:names:tc:SAML:2.0:nameid-format:persistent |

| emailaddress | https://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

Konfiguracja usługi WS-Federation

Microsoft Entra B2B można skonfigurować do federacji z dostawcami tożsamości, którzy korzystają z protokołu WS-Fed z pewnymi określonymi wymaganiami, jak pokazano poniżej. Obecnie dwaj dostawcy usług WS-Fed zostały przetestowane pod kątem zgodności z identyfikatorem Entra firmy Microsoft, obejmują usługi AD FS i Shibboleth.

Domena docelowa dla federacji bezpośredniej nie może być zweryfikowana przez system DNS w identyfikatorze Entra firmy Microsoft. Domena adresu URL uwierzytelniania musi być zgodna z domeną docelową lub domeną dozwolonego dostawcy tożsamości.

Wymagane atrybuty i oświadczenia federacji WS

W poniższych tabelach przedstawiono wymagania dotyczące określonych atrybutów i oświadczeń, które należy skonfigurować u innego dostawcy tożsamości WS-Fed. Aby skonfigurować federację bezpośrednią, następujące atrybuty muszą zostać odebrane w komunikacie WS-Fed od dostawcy tożsamości. Te atrybuty można skonfigurować, łącząc się z plikiem XML usługi tokenu zabezpieczającego online lub wprowadzając je ręcznie.

Wymagane atrybuty w komunikacie WS-Fed z dostawcy tożsamości:

| Atrybut | Wartość |

|---|---|

| PassiveRequestorEndpoint | https://login.microsoftonline.com/login.srf |

| Odbiorcy | urn:federation:MicrosoftOnline |

| Wystawca | Identyfikator URI wystawcy dostawcy tożsamości partnera, na przykład https://www.example.com/exk10l6w90DHM0yi... |

Wymagane oświadczenia dla tokenu WS-Fed wystawionego przez dostawcę tożsamości:

| Atrybut | Wartość |

|---|---|

| Niezmienny IDENTYFIKATOR | https://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID |

| emailaddress | https://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

Dodawanie usługi Google jako dostawcy tożsamości dla użytkowników-gości B2B

Konfigurując federację z firmą Google, możesz zezwolić zaproszonym użytkownikom na logowanie się do udostępnionych aplikacji i zasobów przy użyciu własnych kont Gmail bez konieczności tworzenia kont Microsoft.

Uwaga

Federacja Google została zaprojektowana specjalnie dla użytkowników Gmaila. Aby sfederować z domenami usługi G Suite, użyj federacji bezpośredniej.

Jakie jest środowisko użytkownika Google?

Po wysłaniu zaproszenia do użytkowników usługi Google Gmail użytkownicy-goście powinni uzyskiwać dostęp do udostępnionych aplikacji lub zasobów przy użyciu linku zawierającego kontekst dzierżawy. Ich środowisko różni się w zależności od tego, czy są już zalogowani do Google:

- Użytkownicy-goście, którzy nie są zalogowani do usługi Google, otrzymają monit o to.

- Użytkownicy-goście, którzy już zalogowali się do usługi Google, otrzymają monit o wybranie konta, którego chcą użyć. Muszą wybrać konto użyte do ich zaproszenia.

Użytkownicy-goście, którzy widzą zbyt długi błąd nagłówka, mogą wyczyścić pliki cookie lub otworzyć okno prywatne lub incognito i spróbować zalogować się ponownie.

Wycofanie obsługi logowania w aplikacji WebView

Firma Google wycofa obsługę logowania do osadzonego widoku internetowego (od 30 września 2021 r.). Jeśli aplikacje uwierzytelniają użytkowników za pomocą osadzonego widoku internetowego i korzystasz z federacji Google z firmą Microsoft Entra B2C lub Microsoft Entra B2B w przypadku zaproszeń użytkowników zewnętrznych lub rejestracji samoobsługowej, użytkownicy usługi Google Gmail nie będą mogli uwierzytelniać się.

Poniżej przedstawiono znane scenariusze, które będą mieć wpływ na użytkowników gmaila:

- Aplikacje firmy Microsoft (np. Teams i Power Apps) w systemie Windows.

- Aplikacje systemu Windows używające kontrolki WebView, WebView2 lub starszej kontrolki WebBrowser do uwierzytelniania. Te aplikacje powinny zostać zmigrowane do korzystania z przepływu Menedżera kont sieci Web (WAM).

- Aplikacje systemu Android korzystające z elementu interfejsu użytkownika elementu WebView.

- Aplikacje systemu iOS korzystające z interfejsu użytkownikaWebView/WKWebview.

- Aplikacje korzystające z biblioteki uwierzytelniania firmy Microsoft.

Ta zmiana nie ma wpływu na:

- Aplikacje internetowe

- Usługi Platformy Microsoft 365, które są dostępne za pośrednictwem witryny internetowej (na przykład SharePoint Online, aplikacji internetowych pakietu Office i aplikacji internetowej Teams)

- Aplikacje mobilne korzystające z systemowych widoków internetowych do uwierzytelniania (SFSafariViewController w systemie iOS, kartach niestandardowych w systemie Android).

- Tożsamości usługi Google Workspace, na przykład w przypadku korzystania z federacji opartej na protokole SAML z usługą Google Workspace.

- Aplikacje systemu Windows korzystające z menedżera kont sieci Web (WAM) lub brokera uwierzytelniania sieci Web (WAB).

Punkty końcowe logowania

Usługa Teams w pełni obsługuje użytkowników-gości Google na wszystkich urządzeniach. Użytkownicy google mogą logować się do usługi Teams z typowego punktu końcowego, takiego jak https://teams.microsoft.com.

Typowe punkty końcowe innych aplikacji mogą nie obsługiwać użytkowników google. Użytkownicy-goście google muszą się zalogować przy użyciu linku zawierającego informacje o dzierżawie. Oto przykłady:

https://myapps.microsoft.com/?tenantid= your tenant IDhttps://portal.azure.com/ your tenant IDhttps://myapps.microsoft.com/ your verified domain .onmicrosoft.com

Jeśli użytkownicy-goście Google spróbują użyć linku takiego jak https://myapps.microsoft.com lub https://portal.azure.com, wystąpi błąd.

Możesz również nadać użytkownikom-gościom Google bezpośredni link do aplikacji lub zasobu, o ile link zawiera informacje o dzierżawie. Na przykład https://myapps.microsoft.com/signin/Twitter/ application ID?tenantId= your tenant ID

Krok 1. Konfigurowanie projektu dewelopera Google

Najpierw utwórz nowy projekt w konsoli Google Developers Console, aby uzyskać identyfikator klienta i wpis tajny klienta, który można później dodać do identyfikatora Entra firmy Microsoft.

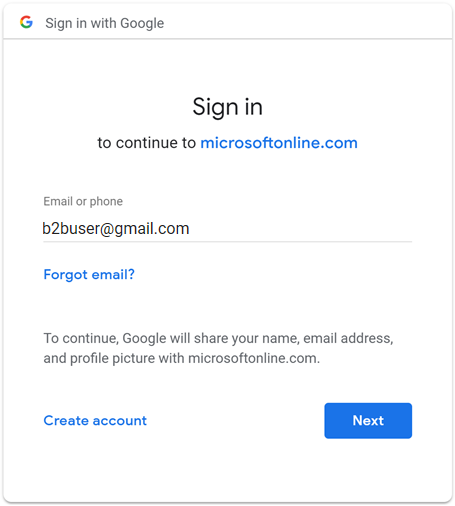

Przejdź do interfejsów API Google na https://console.developers.google.comstronie i zaloguj się przy użyciu konta Google. Zalecamy korzystanie z udostępnionego konta Google zespołu.

Zaakceptuj warunki świadczenia usługi, jeśli zostanie wyświetlony monit o to.

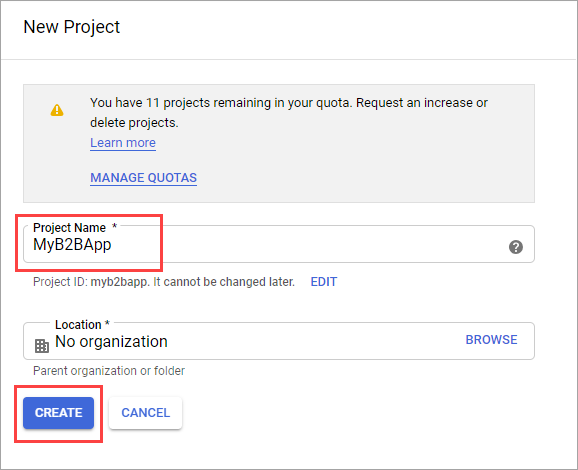

Utwórz nowy projekt: na pulpicie nawigacyjnym wybierz pozycję Utwórz projekt, nadaj projektowi nazwę (na przykład Microsoft Entra B2B), a następnie wybierz pozycję Utwórz:

Na stronie Interfejsy API i usługi wybierz pozycję Wyświetl w obszarze nowego projektu.

Wybierz pozycję Przejdź do przeglądu interfejsów API na karcie Interfejsy API. Wybierz ekran zgody OAuth.

Wybierz pozycję Zewnętrzne, a następnie wybierz pozycję Utwórz.

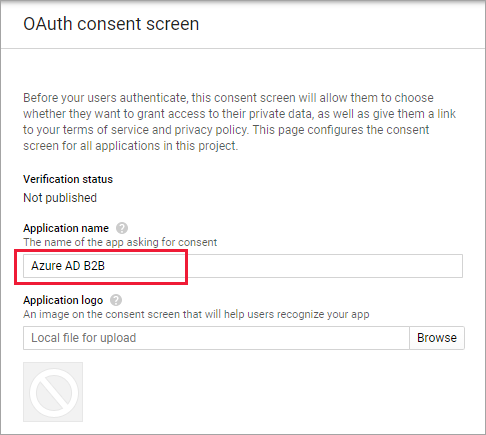

Na ekranie zgody OAuth wprowadź nazwę aplikacji:

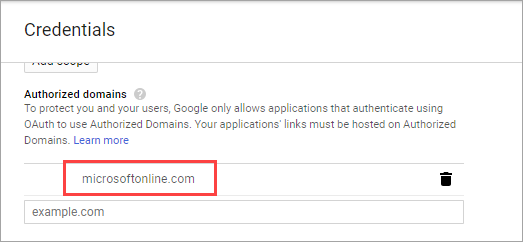

Przewiń do sekcji Autoryzowane domeny i wprowadź microsoftonline.com:

Wybierz pozycję Zapisz.

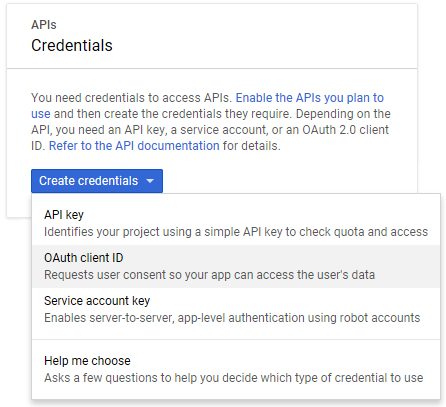

Wybierz pozycję Poświadczenia. W menu Tworzenie poświadczeń wybierz pozycję Identyfikator klienta OAuth:

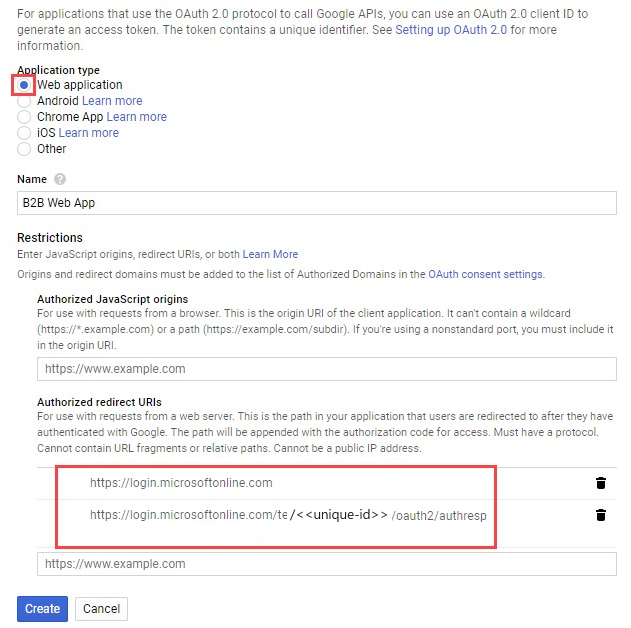

W obszarze Typ aplikacji wybierz pozycję Aplikacja internetowa. Nadaj aplikacji odpowiednią nazwę, taką jak Microsoft Entra B2B. W obszarze Autoryzowane identyfikatory URI przekierowania wprowadź następujące identyfikatory URI:

https://login.microsoftonline.comhttps://login.microsoftonline.com/te/ tenant ID /oauth2/authresp(gdzie identyfikator dzierżawy to twój identyfikator dzierżawy na platformie Azure)

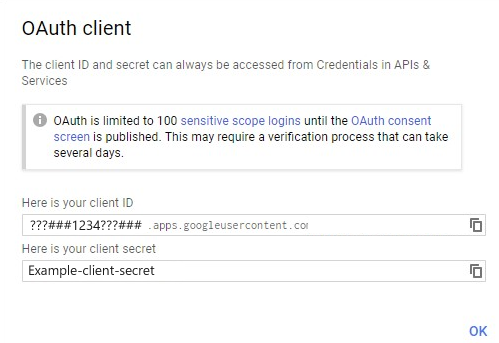

Wybierz pozycję Utwórz. Skopiuj identyfikator klienta i klucz tajny klienta. Będą one używane podczas dodawania dostawcy tożsamości w witrynie Azure Portal.

Krok 2. Konfigurowanie federacji Google w usłudze Microsoft Entra ID

Teraz ustawisz identyfikator klienta Google i klucz tajny klienta. W tym celu możesz użyć witryny Azure Portal lub programu PowerShell. Pamiętaj, aby przetestować konfigurację federacji Google, zapraszając siebie. Użyj adresu Gmail i spróbuj zrealizować zaproszenie przy użyciu zaproszonego konta Google.

Aby skonfigurować federację Google w witrynie Azure Portal

Przejdź do portalu Azure Portal. W okienku po lewej stronie wybierz pozycję Microsoft Entra ID.

Wybierz pozycję Tożsamości zewnętrzne.

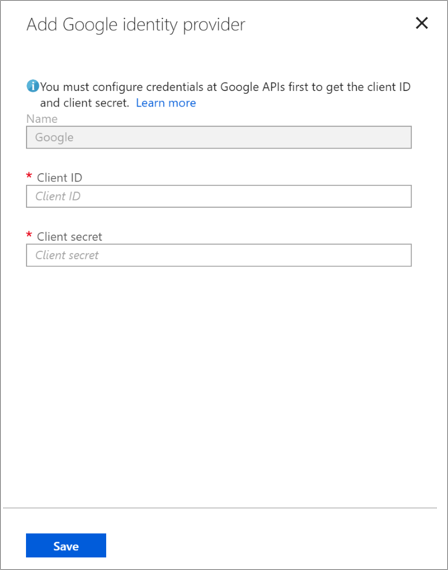

Wybierz pozycję Wszyscy dostawcy tożsamości, a następnie wybierz przycisk Google .

Wprowadź identyfikator klienta i uzyskany wcześniej klucz tajny klienta. Wybierz pozycję Zapisz:

Jak mogę usunąć federację Google?

Możesz usunąć konfigurację federacji Google. Jeśli to zrobisz, użytkownicy-goście Google, którzy już zrealizowali zaproszenie, nie będą mogli się zalogować. Możesz jednak ponownie przyznać im dostęp do zasobów, usuwając je z katalogu i przywracając je.

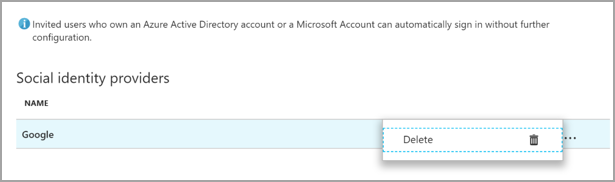

Aby usunąć federację Google w usłudze Microsoft Entra ID

Przejdź do portalu Azure Portal. W okienku po lewej stronie wybierz pozycję Microsoft Entra ID.

Wybierz pozycję Tożsamości zewnętrzne.

Wybierz pozycję Wszyscy dostawcy tożsamości.

W wierszu Google wybierz przycisk wielokropka (...), a następnie wybierz pozycję Usuń.

Wybierz Tak, aby potwierdzić usunięcie.

Dodawanie usługi Facebook jako dostawcy tożsamości dla tożsamości zewnętrznych

Możesz dodać usługę Facebook do przepływów użytkowników samoobsługi (wersja zapoznawcza), aby użytkownicy mogli logować się do swoich aplikacji przy użyciu własnych kont w serwisie Facebook. Zezwalaj użytkownikom na logowanie się przy użyciu serwisu Facebook, musisz włączyć samoobsługowe rejestrowanie w dzierżawie. Po dodaniu serwisu Facebook jako dostawcy tożsamości skonfiguruj przepływ użytkownika dla aplikacji i wybierz pozycję Facebook jako jedną z opcji logowania.

Uwaga

Użytkownicy mogą używać swoich kont na Facebooku tylko do rejestrowania się w aplikacjach przy użyciu samoobsługowych przepływów rejestracji i użytkowników. Nie można zaprosić użytkowników i zrealizować zaproszenia przy użyciu konta w serwisie Facebook.

Tworzenie aplikacji w konsoli deweloperów serwisu Facebook

Aby użyć konta w serwisie Facebook jako dostawcy tożsamości, musisz utworzyć aplikację w konsoli deweloperów serwisu Facebook. Jeśli nie masz jeszcze konta w serwisie Facebook, możesz zarejestrować się pod adresem https://www.facebook.com/.

Uwaga

Wykonaj poniższe adresy URL w poniższych krokach 9 i 16.

- W polu Adres URL witryny wprowadź adres aplikacji, na przykład

https://contoso.com. - W polu Prawidłowe identyfikatory URI przekierowania protokołu OAuth wprowadź .

https://login.microsoftonline.com/te/ tenant-id /oauth2/authrespMożesz go znaleźćtenant-IDna ekranie Przegląd identyfikatora entra firmy Microsoft.

- Zaloguj się do serwisu Facebook dla deweloperów przy użyciu poświadczeń konta w serwisie Facebook.

- Jeśli jeszcze tego nie zrobiono, musisz zarejestrować się jako deweloper serwisu Facebook. Wybierz pozycję Rozpocznij w prawym górnym rogu strony, zaakceptuj zasady serwisu Facebook i wykonaj kroki rejestracji.

- Wybierz pozycję Moje aplikacje, a następnie pozycję Utwórz aplikację.

- Wprowadź nazwę wyświetlaną i prawidłową kontaktową wiadomość e-mail.

- Wybierz pozycję Utwórz identyfikator aplikacji. Musisz zaakceptować zasady platformy Facebook i ukończyć sprawdzanie zabezpieczeń online.

- Wybierz pozycję Ustawienia , a następnie wybierz pozycję Podstawowa.

- Wybierz kategorię, na przykład Business i Pages. Ta wartość jest wymagana przez serwis Facebook, ale nie jest używana dla identyfikatora Entra firmy Microsoft.

- W dolnej części strony wybierz pozycję Dodaj platformę, a następnie wybierz pozycję Witryna internetowa.

- W polu Adres URL witryny wprowadź odpowiedni adres URL (zanotowany powyżej).

- W polu Adres URL zasad ochrony prywatności wprowadź adres URL strony, na której przechowujesz informacje o ochronie prywatności aplikacji, na przykład https://www.contoso.com.

- Wybierz Zapisz zmiany.

- W górnej części strony skopiuj wartość identyfikatora aplikacji.

- Wybierz pozycję Pokaż i skopiuj wartość wpisu tajnego aplikacji. Oba te elementy służą do konfigurowania serwisu Facebook jako dostawcy tożsamości w dzierżawie. Klucz tajny aplikacji to podstawowe poświadczenia zabezpieczeń.

- Wybierz znak plus obok pozycji PRODUKTY, a następnie wybierz pozycję Skonfiguruj w obszarze Logowanie do serwisu Facebook.

- W sekcji Logowanie Facebook wybierz Ustawienia.

- W obszarze Prawidłowe identyfikatory URI przekierowania protokołu OAuth wprowadź odpowiedni adres URL (zanotowany powyżej).

- Wybierz opcję Zapisz zmiany u góry strony.

- Aby udostępnić aplikację Serwisu Facebook identyfikatorowi entra firmy Microsoft, wybierz selektor Stan w prawym górnym rogu strony i włącz ją, aby ustawić aplikację jako publiczną, a następnie wybierz pozycję Przełącz tryb. W tym momencie stan powinien zmienić się z Programowanie na Aktywne.

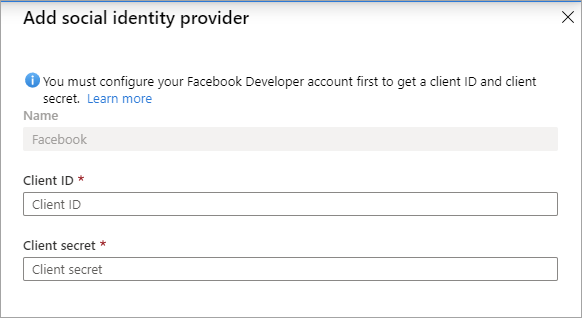

Konfigurowanie konta w serwisie Facebook jako dostawcy tożsamości

Teraz ustawisz identyfikator klienta i klucz tajny klienta serwisu Facebook, wprowadzając go w centrum administracyjnym firmy Microsoft Entra lub przy użyciu programu PowerShell. Konfigurację serwisu Facebook można przetestować, tworząc konto za pośrednictwem przepływu użytkownika w aplikacji z włączoną obsługą rejestracji samoobsługowej.

Aby skonfigurować federację serwisu Facebook na ekranie Identyfikator entra firmy Microsoft

Zaloguj się do witryny Azure Portal jako administrator globalny dzierżawy firmy Microsoft Entra.

W obszarze Usługi platformy Azure wybierz pozycję Microsoft Entra ID.

W menu po lewej stronie wybierz pozycję Tożsamości zewnętrzne.

Wybierz pozycję Wszyscy dostawcy tożsamości, a następnie wybierz pozycję Facebook.

W polu Identyfikator klienta wprowadź identyfikator aplikacji facebook utworzonej wcześniej.

W polu Klucz tajny klienta wprowadź zarejestrowany wpis tajny aplikacji.

Wybierz pozycję Zapisz.

Jak mogę usunąć federację serwisu Facebook?

Możesz usunąć konfigurację federacji serwisu Facebook. Jeśli to zrobisz, wszyscy użytkownicy, którzy zarejestrowali się za pośrednictwem przepływów użytkowników przy użyciu kont w serwisie Facebook, nie będą już mogli się zalogować.

Aby usunąć federację serwisu Facebook w usłudze Microsoft Entra ID:

- Przejdź do portalu Azure Portal. W okienku po lewej stronie wybierz pozycję Microsoft Entra ID.

- Wybierz pozycję Tożsamości zewnętrzne.

- Wybierz pozycję Wszyscy dostawcy tożsamości.

- W wierszu serwisu Facebook wybierz menu kontekstowe (...), a następnie wybierz pozycję Usuń.

- Wybierz pozycję Tak , aby potwierdzić usunięcie.