Projektowanie nowoczesnych strategii uwierzytelniania i autoryzacji

W tej lekcji przedstawiono kilka konkretnych strategii nowoczesnego uwierzytelniania:

- Dostęp warunkowy

- Ciągła weryfikacja dostępu

- Integracja analizy zagrożeń

- Ocenianie ryzyka

Dostęp warunkowy

Użytkownicy mogą uzyskiwać dostęp do zasobów organizacji przy użyciu różnych urządzeń i aplikacji z dowolnego miejsca. Jako administrator IT chcesz upewnić się, że te urządzenia spełniają twoje standardy dotyczące zabezpieczeń i zgodności. Po prostu skoncentrowanie się na tym, kto może uzyskać dostęp do zasobu, nie jest już wystarczający.

Aby zrównoważyć bezpieczeństwo i produktywność, należy zastanowić się, jak zasób jest uzyskiwany przed podjęciem decyzji o kontroli dostępu. Za pomocą dostępu warunkowego firmy Microsoft Entra możesz rozwiązać to wymaganie. Dostęp warunkowy umożliwia podejmowanie zautomatyzowanych decyzji dotyczących kontroli dostępu na podstawie warunków uzyskiwania dostępu do aplikacji w chmurze.

Najlepsze rozwiązanie: zarządzanie dostępem do zasobów firmowych i kontrolowanie go.

Szczegóły: Skonfiguruj typowe zasady dostępu warunkowego firmy Microsoft Entra na podstawie grupy, lokalizacji i poufności aplikacji dla aplikacji SaaS i aplikacji połączonych z identyfikatorem Entra firmy Microsoft.

Najlepsze rozwiązanie: blokuj starsze protokoły uwierzytelniania.

Szczegóły: Osoby atakujące wykorzystują słabe punkty w starszych protokołach każdego dnia, szczególnie w przypadku ataków sprayu haseł. Skonfiguruj dostęp warunkowy, aby zablokować starsze protokoły.

Ciągła weryfikacja dostępu

Wygaśnięcie i odświeżanie tokenów to standardowy mechanizm w branży. Gdy aplikacja kliencka, na przykład Outlook, łączy się z usługą, np. Exchange Online, żądania interfejsu API są autoryzowane przy użyciu tokenów dostępu OAuth 2.0. Domyślnie tokeny dostępu są ważne przez jedną godzinę, gdy wygasa klient jest przekierowywany do identyfikatora Entra firmy Microsoft w celu ich odświeżenia. Ten okres odświeżania umożliwia ponowne oceny zasad dostępu użytkowników. Na przykład: możemy nie odświeżyć tokenu z powodu zasad dostępu warunkowego lub użytkownik został wyłączony w katalogu.

Klienci wyrazili obawy dotyczące opóźnienia między zmianą warunków użytkownika i wymuszania zmian zasad. Identyfikator Entra firmy Microsoft eksperymentował z podejściem "obiekt" ograniczonych okresów istnienia tokenu, ale stwierdził, że mogą one obniżyć wydajność i niezawodność użytkownika bez eliminowania ryzyka.

Terminowa odpowiedź na naruszenia zasad lub problemy z zabezpieczeniami naprawdę wymaga "konwersacji" między wystawcą tokenu (identyfikatorem Microsoft Entra) i jednostki uzależnionej (aplikacja z obsługą). Ta dwukierunkowa rozmowa daje nam dwie ważne możliwości. Jednostka uzależniona może zobaczyć, kiedy zmieniają się właściwości, takie jak lokalizacja sieciowa, i informują wystawcę tokenu. Daje on również wystawcy tokenów sposób, aby poinformować jednostkę uzależnioną o zaprzestaniu przestrzegania tokenów dla danego użytkownika z powodu naruszenia zabezpieczeń konta, wyłączenia lub innych problemów. Mechanizmem tej konwersacji jest ciągła ocena dostępu (CAE). Celem oceny zdarzeń krytycznych jest odpowiedź niemal w czasie rzeczywistym, ale opóźnienie do 15 minut może być obserwowane z powodu czasu propagacji zdarzeń; jednak wymuszanie zasad lokalizacji ip jest natychmiastowe.

Początkowa implementacja ciągłej weryfikacji dostępu obejmuje przede wszystkim usługi Exchange, Teams i SharePoint Online.

Ciągła ocena dostępu jest dostępna w dzierżawach platformy Azure Government (GCC High i DOD) dla usługi Exchange Online.

Główne korzyści

- Kończenie działania użytkownika lub zmiana hasła/resetowanie: odwołanie sesji użytkownika jest wymuszane niemal w czasie rzeczywistym.

- Zmiana lokalizacji sieciowej: zasady lokalizacji dostępu warunkowego są wymuszane niemal w czasie rzeczywistym.

- Eksportowanie tokenu do maszyny spoza zaufanej sieci może być blokowane przy użyciu zasad lokalizacji dostępu warunkowego.

Scenariusze

Istnieją dwa scenariusze, które składają się na ciągłą ocenę dostępu, ocenę zdarzeń krytycznych i ocenę zasad dostępu warunkowego.

Ocena zdarzeń krytycznych

Ciągła ocena dostępu jest implementowana przez włączenie usług, takich jak Exchange Online, SharePoint Online i Teams, w celu subskrybowania krytycznych zdarzeń firmy Microsoft Entra. Te zdarzenia można następnie ocenić i wymusić niemal w czasie rzeczywistym. Ocena zdarzeń krytycznych nie opiera się na zasadach dostępu warunkowego, więc jest dostępna w żadnej dzierżawie. Obecnie oceniane są następujące zdarzenia:

- Konto użytkownika zostało usunięte lub wyłączone

- Hasło użytkownika zostało zmienione lub zresetowane

- Uwierzytelnianie wieloskładnikowe jest włączone dla użytkownika

- Administrator jawnie odwołuje wszystkie tokeny odświeżania dla użytkownika

- Wysokie ryzyko użytkownika wykryte przez Ochrona tożsamości Microsoft Entra

Ten proces umożliwia scenariusz, w którym użytkownicy tracą dostęp do organizacyjnych plików usługi SharePoint Online, poczty e-mail, kalendarza lub zadań oraz aplikacji klienckich usługi Teams z aplikacji klienckich platformy Microsoft 365 w ciągu kilku minut po krytycznym zdarzeniu.

Ocena zasad dostępu warunkowego

Usługi Exchange Online, SharePoint Online, Teams i MS Graph mogą synchronizować kluczowe zasady dostępu warunkowego do oceny w ramach samej usługi.

Ten proces umożliwia scenariusz, w którym użytkownicy utracą dostęp do plików organizacji, poczty e-mail, kalendarza lub zadań z aplikacji klienckich platformy Microsoft 365 lub usługi SharePoint Online natychmiast po zmianie lokalizacji sieciowej.

| Outlook w sieci Web | Outlook Win32 | Outlook iOS | Outlook Android | Outlook Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Obsługiwane | Obsługiwane | Obsługiwane | Obsługiwane | Obsługiwane |

| Exchange Online | Obsługiwane | Obsługiwane | Obsługiwane | Obsługiwane | Obsługiwane |

| Aplikacje internetowe pakietu Office | Aplikacje Win32 usługi Office | Pakiet Office dla systemu iOS | Office dla systemu Android | Office dla komputerów Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Nieobsługiwane * | Obsługiwane | Obsługiwane | Obsługiwane | Obsługiwane |

| Exchange Online | Nieobsługiwany | Obsługiwane | Obsługiwane | Obsługiwane | Obsługiwane |

| Internet usługi OneDrive | OneDrive Win32 | OneDrive dla systemu iOS | OneDrive Android | OneDrive Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Obsługiwane | Nieobsługiwany | Obsługiwane | Obsługiwane | Nieobsługiwany |

| Sieć Web usługi Teams | Teams Win32 | Teams iOS | Teams Android | Teams Mac | |

|---|---|---|---|---|---|

| Usługa Teams | Zaimportowano częściowo | Zaimportowano częściowo | Zaimportowano częściowo | Zaimportowano częściowo | Zaimportowano częściowo |

| SharePoint Online | Zaimportowano częściowo | Zaimportowano częściowo | Zaimportowano częściowo | Zaimportowano częściowo | Zaimportowano częściowo |

| Exchange Online | Zaimportowano częściowo | Zaimportowano częściowo | Zaimportowano częściowo | Zaimportowano częściowo | Zaimportowano częściowo |

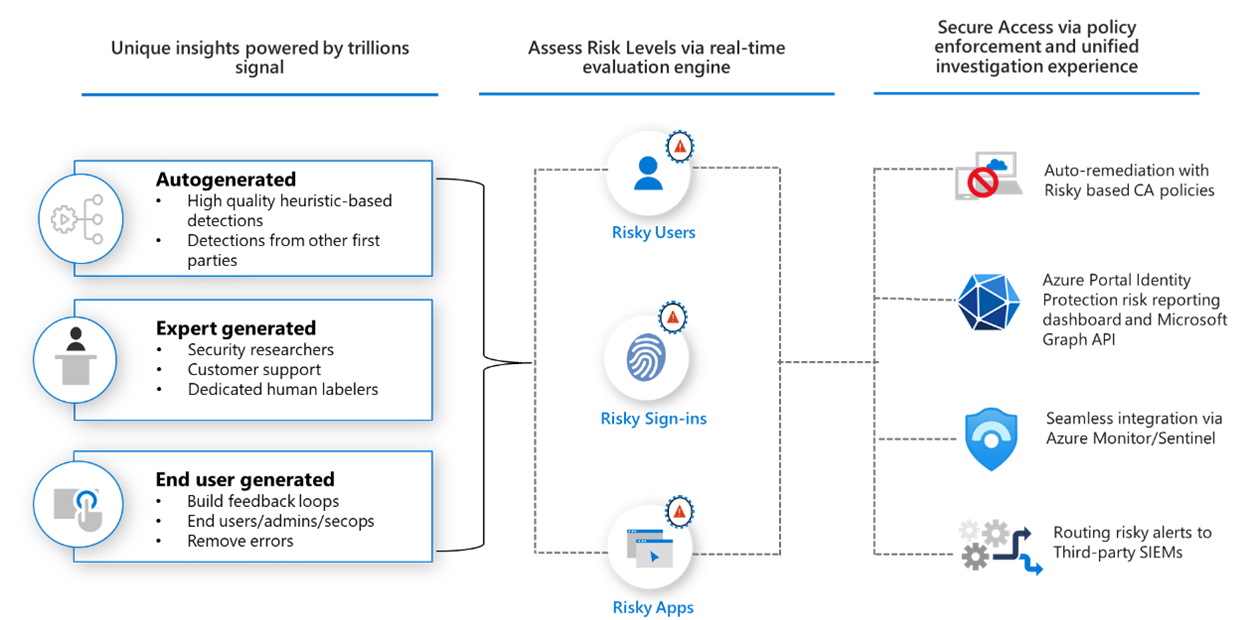

Microsoft Entra Identity Protection

Usługa Identity Protection umożliwia organizacjom wykonywanie trzech kluczowych zadań:

- Automatyzowanie wykrywania i korygowania zagrożeń opartych na tożsamościach.

- Badanie ryzyka przy użyciu danych w portalu.

- Eksportowanie danych wykrywania ryzyka do innych narzędzi.

Usługa Identity Protection korzysta z informacji uzyskanych przez firmę Microsoft od ich pozycji w organizacjach z identyfikatorem Microsoft Entra ID, miejscem dla konsumentów z kontami Microsoft i w grach z konsolą Xbox w celu ochrony użytkowników. Firma Microsoft analizuje biliony sygnałów dziennie, aby identyfikować i chronić klientów przed zagrożeniami.

Sygnały generowane przez usługę Identity Protection i przekazywane do usługi Identity Protection mogą być dalej przekazywane do narzędzi, takich jak dostęp warunkowy w celu podejmowania decyzji dotyczących dostępu, lub przekazywane z powrotem do narzędzia do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM) w celu dalszej analizy.

Wykrywanie ryzyka

Usługa Identity Protection wykrywa zagrożenia wielu typów, w tym:

- Użycie anonimowego adresu IP

- Nietypowa podróż

- Adres IP połączony ze złośliwym oprogramowaniem

- Nieznane właściwości logowania

- Ujawnione poświadczenia

- Spray haseł

- i nie tylko...

Sygnały ryzyka mogą wyzwalać działania korygujące, takie jak wymaganie: wykonywanie uwierzytelniania wieloskładnikowego, resetowanie hasła przy użyciu samoobsługowego resetowania hasła lub blokowanie dostępu do momentu podjęcia działania przez administratora.

Więcej szczegółowych informacji na temat tych i innych czynników ryzyka, w tym sposobu ich obliczania, można znaleźć w artykule What is risk ( Co to jest ryzyko).

Badanie ryzyka

Administratorzy mogą przeglądać wykrycia i w razie potrzeby ręcznie podejmować wymagane działania. Istnieją trzy kluczowe raporty, których administratorzy używają do badania w usłudze Identity Protection:

- Ryzykowni użytkownicy

- Ryzykowne logowania

- Wykrycia ryzyka

Więcej informacji można znaleźć w artykule How To: Investigate risk (Instrukcje: badanie ryzyka).

Poziomy ryzyka

Usługa Identity Protection kategoryzuje ryzyko na warstwy: niskie, średnie i wysokie.

Firma Microsoft nie udostępnia szczegółowych informacji na temat sposobu obliczania ryzyka. Każdy poziom ryzyka zapewnia większą pewność, że bezpieczeństwo użytkownika lub logowania zostało naruszone. Na przykład coś takiego jak jedno wystąpienie nieznanych właściwości logowania użytkownika może nie być tak groźne, jak wyciekły poświadczenia dla innego użytkownika.

Uwaga

Zasady oparte na ryzyku można również utworzyć w usłudze Identity Protection, ale zaleca się użycie zasad dostępu warunkowego.

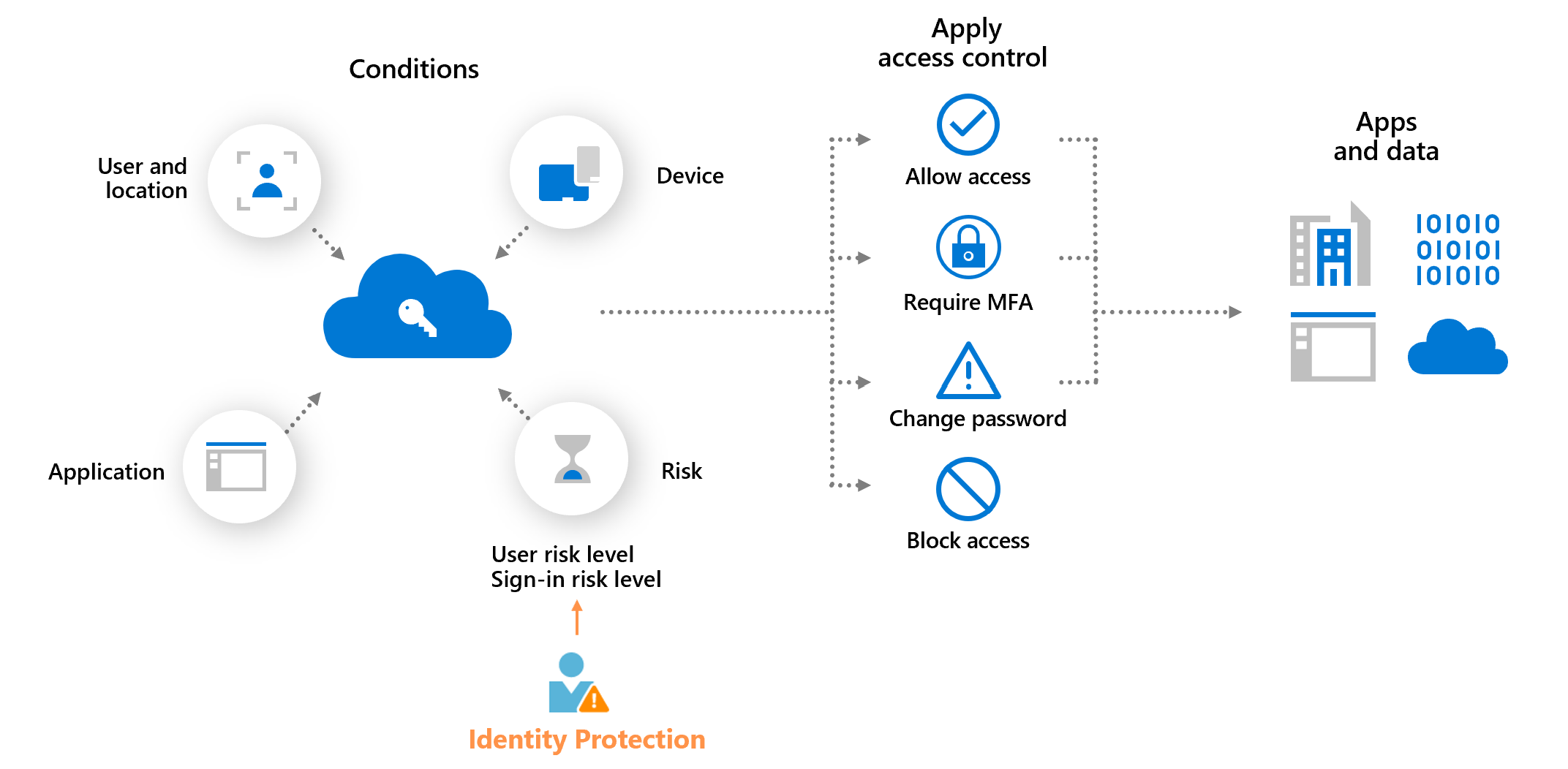

Zasady dostępu warunkowego opartego na ryzyku

Zasady kontroli dostępu można stosować w celu ochrony organizacji w przypadku wykrycia ryzyka związanego z logowaniem lub użytkownikiem. Takie zasady są nazywane zasadami opartymi na ryzyku.

Dostęp warunkowy firmy Microsoft Entra oferuje dwa warunki ryzyka: ryzyko logowania i ryzyko związane z użytkownikiem. Organizacje mogą tworzyć zasady dostępu warunkowego oparte na ryzyku, konfigurując te dwa warunki dotyczące ryzyka i wybierając metodę kontroli dostępu. Podczas każdego logowania usługa Identity Protection wysyła wykryte poziomy ryzyka do dostępu warunkowego, a zasady oparte na ryzyku mają zastosowanie w przypadku spełnienia warunków zasad.

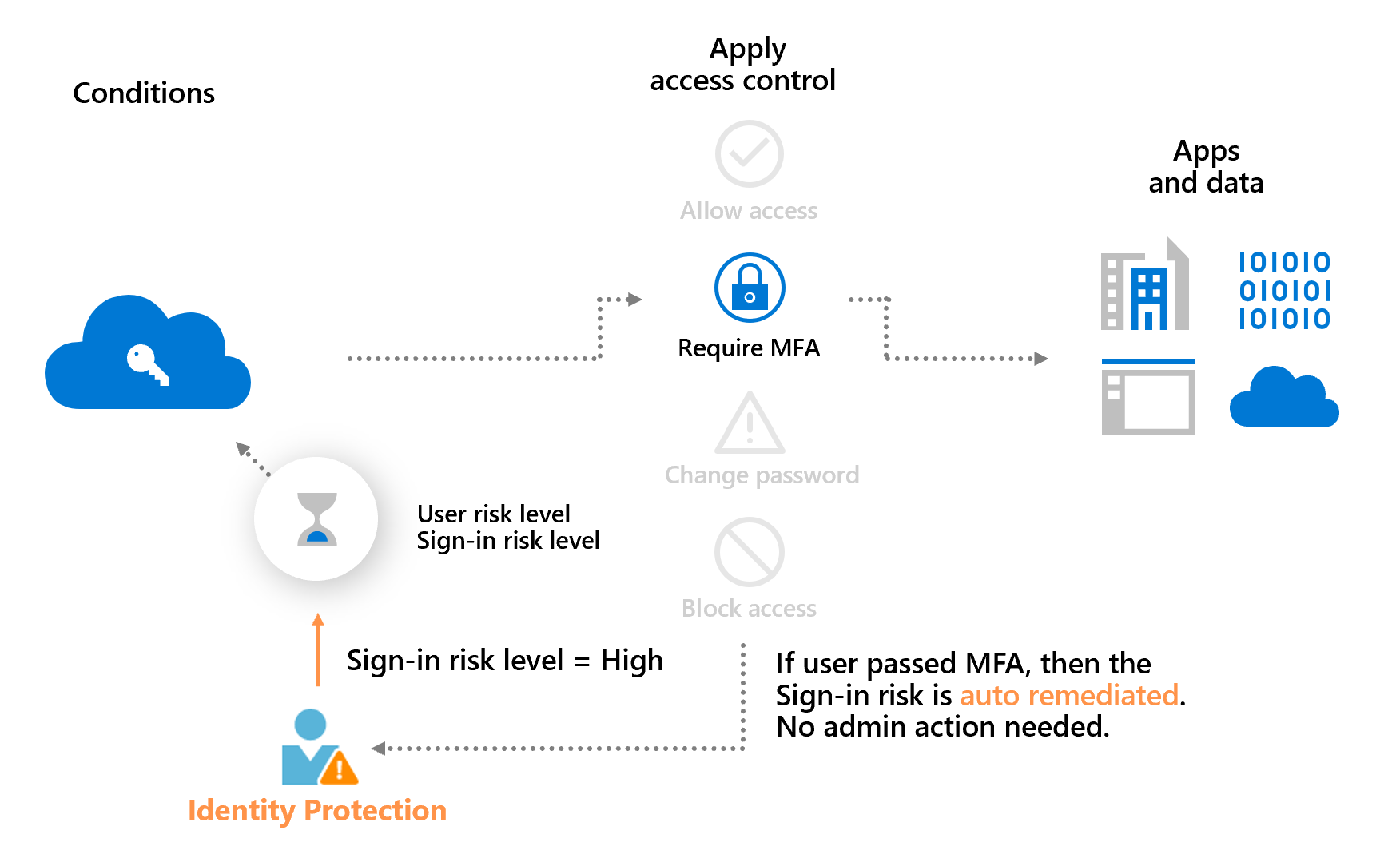

Na poniższym diagramie przedstawiono przykład wymuszania zasad wymagających uwierzytelniania wieloskładnikowego, gdy poziom ryzyka logowania jest średni lub wysoki.

W powyższym przykładzie przedstawiono również główną korzyść z zasad opartych na ryzyku: automatyczne korygowanie ryzyka. Gdy użytkownik pomyślnie ukończy wymaganą kontrolę dostępu, na przykład bezpieczną zmianę hasła, jego ryzyko zostanie skorygowane. Ta sesja logowania i konto użytkownika nie są zagrożone, a administrator nie musi podejmować żadnych działań.

Umożliwienie użytkownikom samodzielnego korygowania przy użyciu tego procesu zmniejsza obciążenie badania i korygowania ryzyka dla administratorów, jednocześnie chroniąc organizacje przed naruszeniami zabezpieczeń. Więcej informacji na temat korygowania ryzyka można znaleźć w artykule Korygowanie zagrożeń i odblokowywanie użytkowników.

Zasady dostępu warunkowego opartego na ryzyku logowania

Podczas każdego logowania usługa Identity Protection analizuje setki sygnałów w czasie rzeczywistym i oblicza poziom ryzyka logowania, który reprezentuje prawdopodobieństwo, że dane żądanie uwierzytelniania nie jest autoryzowane. Ten poziom ryzyka jest następnie wysyłany do dostępu warunkowego, w którym są oceniane skonfigurowane zasady organizacji. Administratorzy mogą skonfigurować zasady dostępu warunkowego opartego na ryzyku logowania w celu wymuszania kontroli dostępu na podstawie ryzyka logowania, w tym wymagań, takich jak:

- Zablokuj dostęp

- Zezwalaj na dostęp

- Wymaganie uwierzytelniania wieloskładnikowego

W przypadku wykrycia ryzyka podczas logowania użytkownicy mogą wykonać wymaganą kontrolę dostępu, taką jak uwierzytelnianie wieloskładnikowe, aby samodzielnie skorygować i zamknąć ryzykowne zdarzenie logowania, aby zapobiec niepotrzebnemu szumowi dla administratorów.

Zasady dostępu warunkowego opartego na ryzyku użytkownika

Usługa Identity Protection analizuje sygnały dotyczące kont użytkowników i oblicza ocenę ryzyka na podstawie prawdopodobieństwa naruszenia zabezpieczeń użytkownika. Jeśli użytkownik ma ryzykowne zachowanie logowania lub wyciekły ich poświadczenia, usługa Identity Protection używa tych sygnałów do obliczenia poziomu ryzyka użytkownika. Administratorzy mogą skonfigurować zasady dostępu warunkowego opartego na ryzyku użytkownika w celu wymuszania kontroli dostępu na podstawie ryzyka związanego z użytkownikiem, w tym wymagań, takich jak:

- Zablokuj dostęp

- Zezwalaj na dostęp, ale wymagaj bezpiecznej zmiany hasła.

Bezpieczna zmiana hasła koryguje ryzyko użytkownika i zamyka ryzykowne zdarzenie użytkownika, aby zapobiec niepotrzebnemu szumowi dla administratorów.

Akcje chronione

Chronione akcje w identyfikatorze Entra firmy Microsoft to uprawnienia, które zostały przypisane zasady dostępu warunkowego. Gdy użytkownik próbuje wykonać akcję chronioną, musi najpierw spełnić zasady dostępu warunkowego przypisane do wymaganych uprawnień. Aby na przykład umożliwić administratorom aktualizowanie zasad dostępu warunkowego, można wymagać, aby najpierw spełnili zasady uwierzytelniania wieloskładnikowego odpornego na wyłudzenie informacji.

Dlaczego warto używać akcji chronionych?

Akcje chronione są używane, gdy chcesz dodać dodatkową warstwę ochrony. Akcje chronione można stosować do uprawnień wymagających silnej ochrony zasad dostępu warunkowego, niezależnie od używanej roli lub sposobu, w jaki użytkownik otrzymał uprawnienie. Ponieważ wymuszanie zasad występuje w momencie, gdy użytkownik próbuje wykonać chronioną akcję, a nie podczas aktywacji logowania użytkownika lub reguły, użytkownicy są monitowani tylko w razie potrzeby.

Jakie zasady są zwykle używane z akcjami chronionymi?

Zalecamy używanie uwierzytelniania wieloskładnikowego na wszystkich kontach, zwłaszcza kont z rolami uprzywilejowanymi. Akcje chronione mogą służyć do wymagania dodatkowych zabezpieczeń. Poniżej przedstawiono niektóre typowe silniejsze zasady dostępu warunkowego.

- Silniejsze mocne uwierzytelnianie wieloskładnikowe, takie jak uwierzytelnianie wieloskładnikowe bez hasła lub uwierzytelnianie wieloskładnikowe odporne na wyłudzanie informacji,

- Stacje robocze z dostępem uprzywilejowanym przy użyciu filtrów urządzeń zasad dostępu warunkowego.

- Krótsze limity czasu sesji przy użyciu kontrolek częstotliwości logowania warunkowego.

Jakich uprawnień można używać z akcjami chronionymi?

Zasady dostępu warunkowego można stosować do ograniczonego zestawu uprawnień. Akcje chronione można używać w następujących obszarach:

- Zarządzanie zasadami dostępu warunkowego

- Zarządzanie ustawieniami dostępu między dzierżawami

- Reguły niestandardowe definiujące lokalizacje sieciowe

- Zarządzanie akcjami chronionymi