Tworzenie punktu odniesienia rejestrowania i monitorowania

Rejestrowanie i monitorowanie to krytyczne wymagania podczas próby identyfikowania, wykrywania i ograniczania zagrożeń bezpieczeństwa. Odpowiednie zasady rejestrowania mogą zagwarantować, że można określić, kiedy wystąpiło naruszenie zabezpieczeń. Zasady mogą również potencjalnie identyfikować, kto jest odpowiedzialny. Dzienniki aktywności platformy Azure udostępniają dane dotyczące zewnętrznego dostępu do zasobu i udostępniają dzienniki diagnostyczne, dzięki czemu masz informacje o działaniu określonego zasobu.

Uwaga

Dziennik aktywności platformy Azure to dziennik subskrypcji, który zapewnia wgląd w zdarzenia na poziomie subskrypcji, które wystąpiły na platformie Azure. Korzystając z dziennika aktywności, możesz określić, kto i kiedy mają miejsce operacje zapisu, które wystąpiły w zasobach w ramach subskrypcji.

Rekomendacje zasad rejestrowania

W poniższych sekcjach opisano zalecenia dotyczące zabezpieczeń w ciS Microsoft Azure Foundations Security Benchmark v. 3.0.0, aby ustawić zasady rejestrowania i monitorowania w subskrypcjach platformy Azure. W przypadku każdej rekomendacji przedstawiono podstawowe kroki, które należy wykonać w witrynie Azure Portal. Należy wykonać te kroki dla własnej subskrypcji i przy użyciu własnych zasobów, aby zweryfikować każde zalecenie dotyczące zabezpieczeń. Pamiętaj, że opcje na poziomie 2 mogą ograniczać niektóre funkcje lub działania, dlatego dokładnie zastanów się, które opcje zabezpieczeń mają być wymuszane.

Upewnij się, że istnieje ustawienie diagnostyczne — poziom 1

Dziennik aktywności platformy Azure zapewnia wgląd w zdarzenia na poziomie subskrypcji, które wystąpiły na platformie Azure. Ten dziennik zawiera szereg danych — od danych operacyjnych usługi Azure Resource Manager po aktualizacje zdarzeń usługi Azure Service Health. Dziennik aktywności był wcześniej nazywany dziennikiem inspekcji lub dziennikiem operacyjnym. Kategoria Administracyjna zgłasza zdarzenia płaszczyzny sterowania dla subskrypcji.

Każda subskrypcja platformy Azure ma jeden dziennik aktywności. Dziennik zawiera dane dotyczące operacji zasobów pochodzących poza platformą Azure.

Dzienniki diagnostyczne są emitowane przez zasób. Dzienniki diagnostyczne zawierają informacje o operacji zasobu. Dla każdego zasobu należy włączyć ustawienia diagnostyczne.

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz pozycję Monitoruj.

W menu po lewej stronie wybierz pozycję Dziennik aktywności.

Na pasku menu Dziennik aktywności wybierz pozycję Eksportuj dzienniki aktywności.

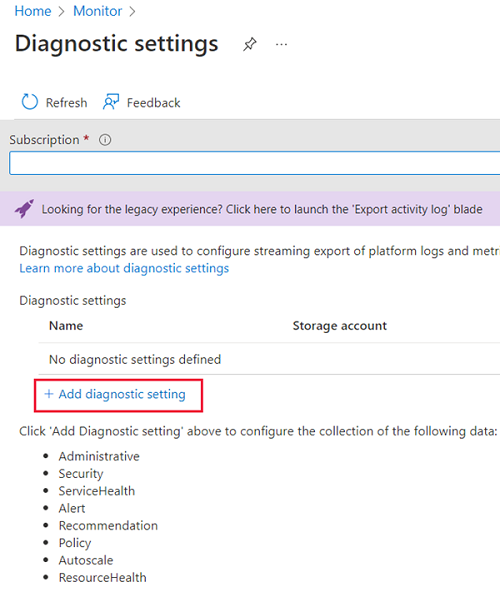

Jeśli nie są wyświetlane żadne ustawienia, wybierz subskrypcję, a następnie wybierz pozycję Dodaj ustawienie diagnostyczne.

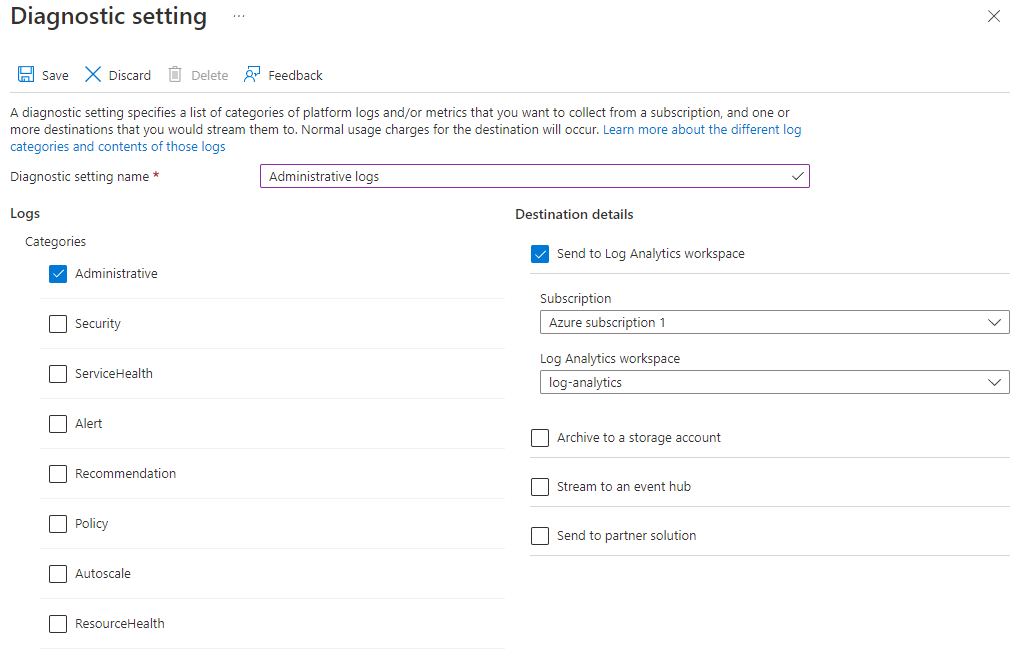

Wprowadź nazwę ustawienia diagnostycznego, a następnie wybierz pozycję Kategorie dzienników i szczegóły miejsca docelowego.

Na pasku menu wybierz pozycję Zapisz.

Oto przykład tworzenia ustawienia diagnostycznego:

Tworzenie alertu dziennika aktywności na potrzeby tworzenia przypisania zasad — poziom 1

Jeśli monitorujesz utworzone zasady, możesz zobaczyć, którzy użytkownicy mogą tworzyć zasady. Te informacje mogą pomóc w wykryciu naruszenia lub błędnej konfiguracji zasobów lub subskrypcji platformy Azure.

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz pozycję Monitoruj.

W menu po lewej stronie wybierz pozycję Alerty.

Na pasku menu Alerty wybierz listę rozwijaną Utwórz , a następnie wybierz pozycję Reguła alertu.

W okienku Tworzenie reguły alertu wybierz pozycję Wybierz zakres.

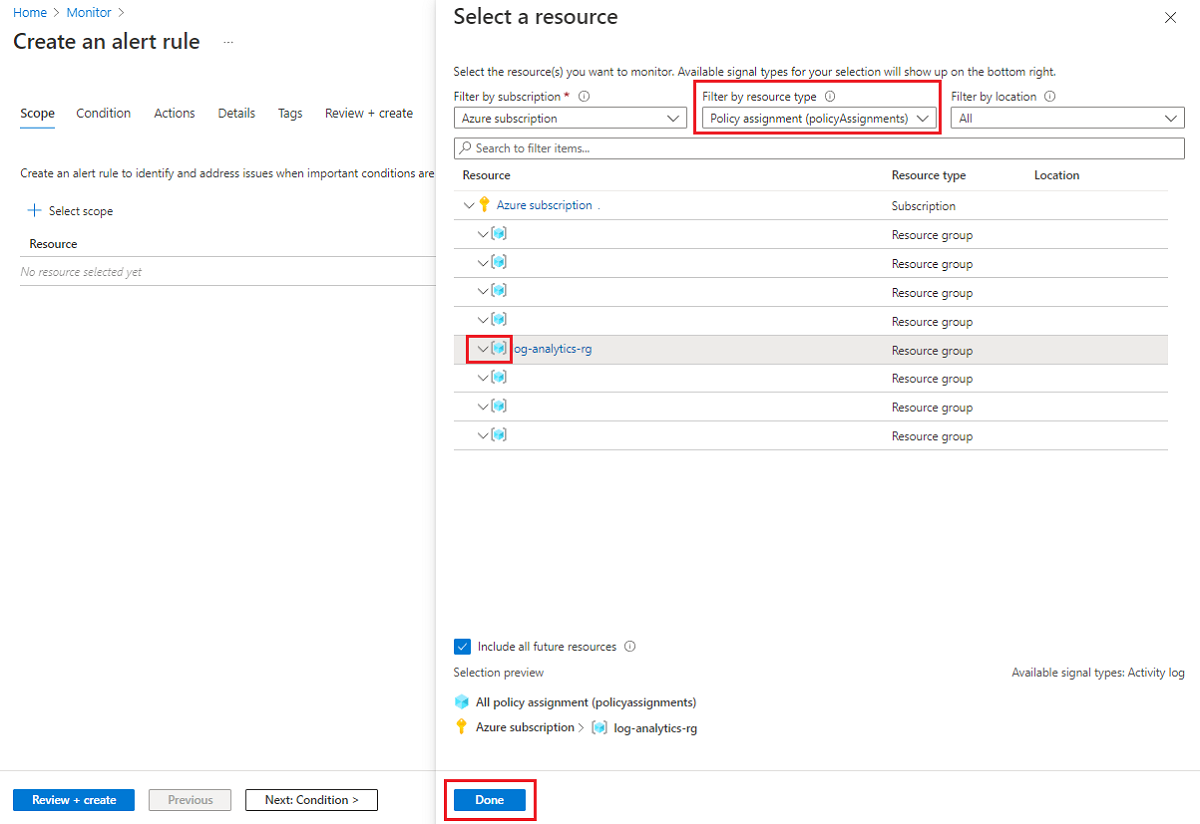

W okienku Wybierz zasób na liście rozwijanej Filtruj według typu zasobu wybierz pozycję Przypisanie zasad (policyAssignments).

Wybierz zasób do monitorowania.

Wybierz pozycję Gotowe.

Aby zakończyć tworzenie alertu, wykonaj kroki opisane w sekcji Tworzenie reguły alertu w okienku Alerty usługi Azure Monitor.

Tworzenie alertu dziennika aktywności na potrzeby tworzenia, aktualizowania lub usuwania sieciowej grupy zabezpieczeń — poziom 1

Domyślnie żadne alerty monitorowania nie są tworzone podczas tworzenia, aktualizowania lub usuwania sieciowych grup zabezpieczeń. Zmiana lub usunięcie grupy zabezpieczeń może umożliwić dostęp do zasobów wewnętrznych z nieprawidłowych źródeł lub nieoczekiwanego ruchu sieciowego wychodzącego.

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz pozycję Monitoruj.

W menu po lewej stronie wybierz pozycję Alerty.

Na pasku menu Alerty wybierz listę rozwijaną Utwórz , a następnie wybierz pozycję Reguła alertu.

W okienku Tworzenie reguły alertu wybierz pozycję Wybierz zakres.

W okienku Wybierz zasób na liście rozwijanej Filtruj według typu zasobu wybierz pozycję Sieciowe grupy zabezpieczeń.

Wybierz pozycję Gotowe.

Aby zakończyć tworzenie alertu, wykonaj kroki opisane w sekcji Tworzenie reguły alertu w okienku Alerty usługi Azure Monitor.

Tworzenie alertu dziennika aktywności na potrzeby tworzenia lub aktualizowania reguły zapory programu SQL Server — poziom 1

Monitorowanie zdarzeń, które tworzą lub aktualizują regułę zapory programu SQL Server, zapewniają wgląd w zmiany dostępu do sieci i może skrócić czas potrzebny na wykrywanie podejrzanych działań.

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz pozycję Monitoruj.

W menu po lewej stronie wybierz pozycję Alerty.

Na pasku menu Alerty wybierz listę rozwijaną Utwórz , a następnie wybierz pozycję Reguła alertu.

W okienku Tworzenie reguły alertu wybierz pozycję Wybierz zakres.

W okienku Wybierz zasób z listy rozwijanej Filtruj według typu zasobu wybierz pozycję Serwery SQL.

Wybierz pozycję Gotowe.

Aby zakończyć tworzenie alertu, wykonaj kroki opisane w sekcji Tworzenie reguły alertu w okienku Alerty usługi Azure Monitor.