Włączanie logowania dostawcy tożsamości społecznościowych

Ćwiczenie — włączanie logowania dostawcy tożsamości społecznościowych

Konfigurując federację z dostawcami tożsamości społecznościowych, możesz zezwolić klientom na logowanie się do aplikacji przy użyciu własnych kont społecznościowych, takich jak Facebook lub Google. W tym pokazie pokazano, jak dodać serwis Facebook jako jedną z opcji logowania aplikacji. Na stronie logowania klienci mogą zalogować się do konta Microsoft Entra ID za pomocą serwisu Facebook. Kroki opisane w tym samouczku dotyczą również innych dostawców tożsamości, takich jak Google.

Uwaga

Aby włączyć logowanie dostawcy tożsamości społecznościowych, musisz mieć co najmniej rolę katalogu zewnętrznego administratora tożsamości .

Ta rola jest rolą uprzywilejowaną. Przeczytaj o najlepszych rozwiązaniach dotyczących pracy z rolami uprzywilejowanymi.

Czy masz opinię? Daj nam znać, jak będzie przebiegał projekt weryfikacji koncepcji. Z przyjemnością poznamy opinie użytkowników.

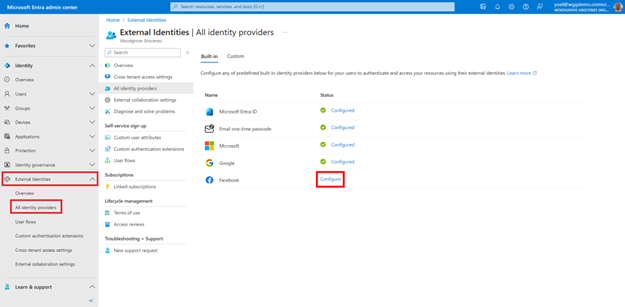

Aby dodać usługę Facebook jako dostawcę tożsamości, musisz najpierw utworzyć aplikację w serwisie Facebook. Następnie skonfiguruj federację w Tożsamość zewnętrzna Microsoft Entra. Po utworzeniu aplikacji na Facebooku zaloguj się do centrum administracyjnego firmy Microsoft Entra i przejdź do pozycji Zewnętrzne tożsamości>Wszyscy dostawcy tożsamości. Następnie wybierz pozycję Konfiguruj obok pozycji Facebook.

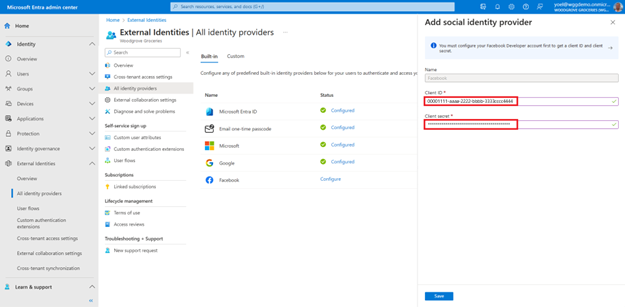

W polu Identyfikator klienta wprowadź identyfikator klienta utworzonej wcześniej aplikacji Facebook. W polu Klucz tajny klienta wprowadź zarejestrowany wpis tajny klienta. Następnie wybierz pozycję Zapisz.

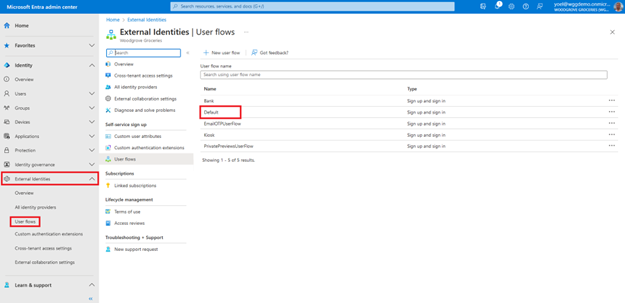

Na tym etapie dostawca tożsamości serwisu Facebook został skonfigurowany w identyfikatorze Microsoft Entra ID, ale nie jest jeszcze dostępny na żadnej ze stron logowania. Musisz dodać dostawcę tożsamości serwisu Facebook do przepływu użytkownika. W dzierżawie zewnętrznej przejdź do sekcji Identity External Identities>User flows (Przepływy użytkownika tożsamości zewnętrznych tożsamości).> Następnie wybierz przepływ użytkownika, w którym chcesz dodać dostawcę tożsamości serwisu Facebook.

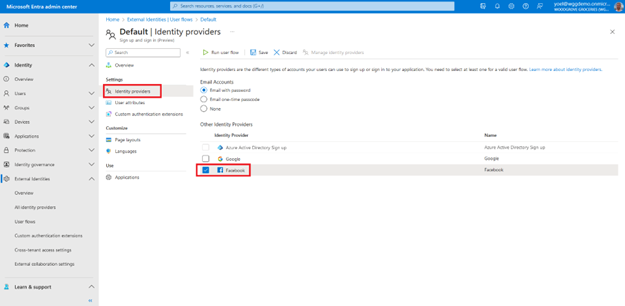

W obszarze Ustawienia wybierz pozycję Dostawcy tożsamości. W obszarze Inni dostawcy tożsamości wybierz pozycję Facebook. W górnej części okienka wybierz pozycję Zapisz.

Dobra robota! Pomyślnie dodano dostawcę tożsamości serwisu Facebook do dzierżawy, a następnie włączono logowanie w usłudze Facebook w przepływie użytkownika.

1. Zarejestruj się w serwisie Facebook

Aby dodać usługę Facebook jako dostawcę tożsamości, musisz najpierw utworzyć aplikację u dostawcy tożsamości serwisu Facebook . Następnie zarejestruj dostawcę tożsamości w dzierżawie Tożsamość zewnętrzna Microsoft Entra przy użyciu następującego programu Microsoft Graph. Zastąp element {Identyfikator aplikacji Facebook} identyfikatorem aplikacji facebook utworzonej wcześniej. Zastąp wpis tajny aplikacji {Facebook} zapisanym wpisem tajnym aplikacji.

POST https://graph.microsoft.com/beta/identityProviders

{

"type": "Facebook",

"name": "Facebook",

"clientId": "{Facebook app ID}",

"clientSecret": "{Facebook app secret}"

}

W niektórych dzierżawach może to być:

{

"@odata.type": "#microsoft.graph.socialIdentityProvider",

"displayName": "Facebook",

"identityProviderType": "Facebook",

"clientId": "{Facebook app ID}",

"clientSecret": "{Facebook app secret}"

}

1.1. Dodawanie dostawcy tożsamości serwisu Facebook do przepływu użytkownika

Po zarejestrowaniu dostawcy tożsamości serwisu Facebook w dzierżawie Tożsamość zewnętrzna Microsoft Entra możesz dodać go do przepływu użytkownika. W poniższym programie Microsoft Graph zastąp element {user-flow-ID} identyfikatorem przepływu użytkownika.

POST https://graph.microsoft.com/beta/identity/authenticationEventsFlows/{user-flow-ID}/microsoft.graph.externalUsersSelfServiceSignUpEventsFlow/onAuthenticationMethodLoadStart/microsoft.graph.onAuthenticationMethodLoadStartExternalUsersSelfServiceSignUp/identityProviders/$ref

{

"@odata.id": "https://graph.microsoft.com/beta/identityProviders/Facebook-OAUTH"

}

2. Zarejestruj google

Aby dodać firmę Google jako dostawcę tożsamości, musisz najpierw utworzyć aplikację u dostawcy tożsamości Google . Następnie zarejestruj dostawcę tożsamości w dzierżawie Tożsamość zewnętrzna Microsoft Entra. Zastąp element {Google app ID} identyfikatorem aplikacji Google utworzonej wcześniej. Zastąp wpis tajny aplikacji {Google} zapisanym wpisem tajnym aplikacji.

POST https://graph.microsoft.com/beta/identityProviders

{

"type": "Google",

"name": "Google",

"clientId": "{Google app ID}",

"clientSecret": "{Google app secret}"

}

W niektórych dzierżawach może to być:

POST https://graph.microsoft.com/beta/identityProviders

{

"@odata.type": "#microsoft.graph.socialIdentityProvider",

"displayName": "Google",

"identityProviderType": "Google",

"clientId": "{Google app ID}",

"clientSecret": "{Google app secret}"

}

2.1 Dodawanie dostawcy tożsamości Google do przepływu użytkownika

Po zarejestrowaniu dostawcy tożsamości Google w dzierżawie Tożsamość zewnętrzna Microsoft Entra możesz dodać go do przepływu użytkownika. W poniższym żądaniu programu Microsoft Graph zastąp element {user-flow-ID} identyfikatorem przepływu użytkownika.

POST https://graph.microsoft.com/beta/identity/authenticationEventsFlows/{user-flow-ID}/microsoft.graph.externalUsersSelfServiceSignUpEventsFlow/onAuthenticationMethodLoadStart/microsoft.graph.onAuthenticationMethodLoadStartExternalUsersSelfServiceSignUp/identityProviders/$ref

{

"@odata.id": "https://graph.microsoft.com/beta/identityProviders/Google-OAUTH"

}