Krok 2. Tworzenie zasad aplikacji Defender dla Chmury

Aplikacje SaaS odgrywają kluczową rolę w zapewnieniu, że aplikacje i zasoby są dostępne i dostępne z dowolnego urządzenia z połączeniem internetowym. Jednak niektóre aplikacje mogą stanowić zagrożenie bezpieczeństwa, które może spowodować znaczne szkody w organizacji, jeśli nie zostanie odnalezione i zarządzane. Musisz mieć wgląd w aplikacje używane w organizacji, aby chronić poufne dane i zasoby.

Microsoft Defender dla Chmury Apps zapewnia kontrolę dzięki kompleksowej widoczności, inspekcji i szczegółowym mechanizmom kontroli nad poufnymi danymi. Defender dla Chmury Apps oferuje narzędzia, które ułatwiają wykrywanie niezatwierdzonych zasobów IT i ocenianie ryzyka, umożliwiając wymuszanie zasad i badanie działań aplikacji. Pomaga to kontrolować dostęp w czasie rzeczywistym i zatrzymywać zagrożenia, dzięki czemu organizacja może bezpieczniej przejść do chmury.

Ten artykuł zawiera wskazówki dotyczące wykonywania następujących instrukcji:

- Odnajdywanie aplikacji w chmurze

- Akceptowanie aplikacji w chmurze

- Konfigurowanie kontroli dostępu warunkowego aplikacji

- Korzystanie z łączników aplikacji

- Stosowanie kontrolek sesji

Jeśli jeszcze nie skonfigurowaliśmy aplikacji Defender dla Chmury, zobacz Ocena aplikacji Microsoft Defender dla Chmury.

Odnajdywanie aplikacji w chmurze

Bez wglądu w aplikacje używane w organizacji nie będzie można prawidłowo zarządzać aplikacjami i kontrolować sposobu korzystania z aplikacji oraz sposobu uzyskiwania dostępu do poufnych danych i zasobów przez aplikacje.

Defender dla Chmury Apps ma możliwość o nazwie Cloud Discovery, która analizuje dzienniki ruchu względem katalogu aplikacji Microsoft Defender dla Chmury ponad 31 000 aplikacji w chmurze. Aplikacje są klasyfikowane i oceniane na podstawie ponad 90 czynników ryzyka i zapewniają ciągły wgląd w użycie aplikacji w chmurze, shadow IT i ryzyko stwarzane przez nieznane i niezarządzane aplikacje.

Na poniższym diagramie przedstawiono składniki odnajdywania aplikacji w chmurze oraz dwie metody używane do monitorowania ruchu sieciowego i odnajdywania aplikacji w chmurze używanych w organizacji

Na tym diagramie:

- Metoda 1. Rozwiązanie Cloud App Discovery integruje się z Ochrona punktu końcowego w usłudze Microsoft Defender, które raportuje dostęp do aplikacji i usług w chmurze z urządzeń z systemem Windows 10 i Windows 11 zarządzanych przez dział IT.

- Metoda 2. Aby uzyskać pokrycie na wszystkich urządzeniach połączonych z siecią, moduł zbierający dzienniki Defender dla Chmury Apps zainstalowany na zaporach i serwerach proxy zbiera i wysyła dane z punktów końcowych do aplikacji Defender dla Chmury na potrzeby analizy.

Skorzystaj z poniższych wskazówek, aby korzystać z wbudowanych funkcji w usłudze Defender dla Chmury Apps w celu odnajdywania aplikacji w organizacji:

- Konfigurowanie rozwiązania Cloud Discovery

- Odnajdywanie i identyfikowanie niezatwierdzonych zasobów IT

Sankcje dla aplikacji

Po przejrzeniu listy odnalezionych aplikacji w twoim środowisku możesz zabezpieczyć środowisko, zatwierdzając bezpieczne aplikacje (zaakceptowane sankcjami) lub zakazując niechcianych aplikacji (niezatwierdzonych).

Aby uzyskać więcej informacji, zobacz Akceptowanie/odrzucanie aplikacji.

Konfigurowanie kontroli aplikacji dostępu warunkowego w celu ochrony aplikacji

Zasady dostępu warunkowego umożliwiają przypisywanie kontrolek i wymagań do określonych aplikacji, akcji lub warunków uwierzytelniania. Masz możliwość zdefiniowania, którzy użytkownicy lub grupy użytkowników mogą uzyskiwać dostęp do aplikacji w chmurze, do których aplikacji w chmurze mogą uzyskiwać dostęp, oraz z których lokalizacji i sieci użytkownik musi uzyskiwać dostęp. Aby uzyskać dodatkowe informacje, zobacz Krok 1 tego rozwiązania.

W połączeniu z zasadami dostępu warunkowego można dodatkowo zwiększyć bezpieczeństwo aplikacji w chmurze, stosując kontrolę dostępu i sesji przy użyciu kontroli dostępu warunkowego aplikacji. Dzięki funkcji kontroli dostępu warunkowego w aplikacjach Defender dla Chmury dostęp do aplikacji użytkownika i sesje są monitorowane i kontrolowane w czasie rzeczywistym na podstawie zasad dostępu i sesji. Zasady dostępu i sesji skonfigurowane za pomocą portalu Defender dla Chmury Apps umożliwiają dalsze uściślenie filtrów i ustawianie akcji, które użytkownicy mogą wykonywać.

Microsoft Defender dla Chmury Apps natywnie integruje się z firmą Microsoft Entra. Podczas konfigurowania zasad w firmie Microsoft Entra do korzystania z kontroli dostępu warunkowego ruch aplikacji w chmurze jest kierowany przez aplikacje Defender dla Chmury jako serwer proxy, co umożliwia aplikacjom Defender dla Chmury monitorowanie tego ruchu i stosowanie kontrolek sesji.

Na poniższym diagramie pokazano, jak ruch aplikacji w chmurze jest kierowany przez firmę Microsoft Entra i Defender dla Chmury Apps.

Na tym diagramie:

- Firma Microsoft Entra ma zasady kontroli dostępu warunkowego aplikacji dla ruchu określonych i zintegrowanych aplikacji SaaS. Identyfikator Entra firmy Microsoft kieruje następnie (serwery proxy) ruch sesji za pośrednictwem usługi Defender dla Chmury Apps.

- Defender dla Chmury Apps monitoruje ten ruch i stosuje zasady kontroli sesji.

Dostęp warunkowy określa wymagania, które należy spełnić, zanim użytkownik będzie mógł uzyskać dostęp do aplikacji. Kontrola dostępu warunkowego aplikacji określa, do jakich aplikacji użytkownik może uzyskiwać dostęp, oraz zestaw akcji, które użytkownik może wykonać podczas sesji po udzieleniu im dostępu.

Aby uzyskać więcej informacji, zobacz:

- Ochrona aplikacji za pomocą kontroli dostępu warunkowego aplikacji w usłudze Microsoft Defender for Cloud Apps

- Integrowanie identyfikatora Entra firmy Microsoft z kontrolą aplikacji dostępu warunkowego

Korzystanie z łączników aplikacji

Łącznik aplikacji używają interfejsów API dostawców aplikacji, aby umożliwić większą widoczność i kontrolę Defender dla Chmury Apps nad aplikacjami używanymi w organizacji. W zależności od aplikacji, z którą nawiązujesz połączenie, połączenia aplikacji umożliwiają wykonanie następujących czynności:

- Informacje o koncie — wgląd w użytkowników, konta, informacje o profilu, stan (zawieszone, aktywne, wyłączone) grupy i uprawnienia.

- Dziennik inspekcji — wgląd w działania użytkowników, działania administratora i działania logowania.

- Zarządzanie kontami — możliwość zawieszenia użytkowników, odwoływanie haseł i innych możliwości.

- Uprawnienia aplikacji — wgląd w wystawione tokeny i ich uprawnienia.

- Nadzór nad uprawnieniami aplikacji — możliwość usuwania tokenów.

- Skanowanie danych — skanowanie danych bez struktury przy użyciu dwóch procesów — okresowo (co 12 godzin) i w czasie rzeczywistym (wyzwalane za każdym razem, gdy zostanie wykryta zmiana).

- Nadzór nad danymi — możliwość kwarantanny plików, w tym plików w koszu i zastępowania plików.

Aby uzyskać więcej informacji, zobacz Łączenie aplikacji.

Defender dla Chmury Apps zapewnia kompleksową ochronę połączonych aplikacji przy użyciu integracji chmury z chmurą, Łączniki interfejsu API oraz kontrolki dostępu i sesji w czasie rzeczywistym, które korzystają z kontroli dostępu do aplikacji warunkowych.

Stosowanie kontrolek sesji

Kontrolki sesji umożliwiają stosowanie parametrów do sposobu, w jaki aplikacje w chmurze są używane przez organizację. Jeśli na przykład organizacja korzysta z usługi Salesforce, możesz skonfigurować zasady sesji, które umożliwiają dostęp do danych usługi Salesforce tylko zarejestrowanym i zarządzanym urządzeniom. Prostszym przykładem może być skonfigurowanie zasad w celu monitorowania ruchu z urządzeń niezarządzanych, aby można było analizować ryzyko tego ruchu przed zastosowaniem bardziej rygorystycznych zasad.

Dokumentacja usługi Defender dla Chmury Apps zawiera następującą serię samouczków, które ułatwiają wykrywanie ryzyka i ochronę środowiska:

- Wykrywanie podejrzanych działań użytkowników

- Badanie ryzykownych użytkowników

- Badanie ryzykownych aplikacji OAuth

- Odnajdywanie i ochrona poufnych informacji

- Ochrona dowolnej aplikacji w organizacji w czasie rzeczywistym

- Blokowanie pobierania informacji poufnych

- Ochrona plików za pomocą kwarantanny administratora

- Wymaganie uwierzytelniania krokowego po ryzykownym działaniu

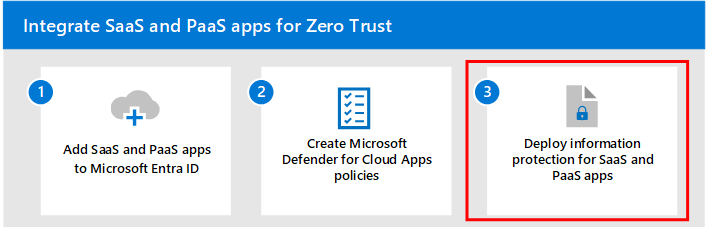

Następny krok

Przejdź do kroku 3, aby wdrożyć ochronę informacji dla aplikacji SaaS.