Ograniczanie wpływu ataków wymuszania oprogramowania wymuszającego okup

Następnym krokiem w celu ograniczenia wpływu ataków na oprogramowanie wymuszającego okup jest ochrona uprzywilejowanych ról — rodzaju zadań, w których ludzie obsługują wiele uprzywilejowanych informacji w organizacji.

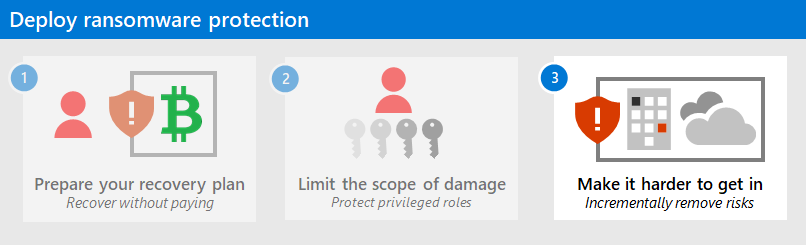

Ta faza zapobiegania oprogramowaniem wymuszającym okup ma na celu zapobieganie uzyskaniu przez podmioty zagrożeń dostępu do systemów.

Im więcej dostępu do cyberprzestępców musi mieć organizacja i urządzenia, tym większe potencjalne szkody w danych i systemach.

Ważne

Przeczytaj serię zapobiegania oprogramowaniem wymuszającym okup i utrudnij swojej organizacji cyberataki.

Tworzenie strategii dostępu uprzywilejowanego oprogramowania wymuszającego okup

Należy zastosować dokładną i kompleksową strategię, aby zmniejszyć ryzyko naruszenia uprzywilejowanego dostępu.

Wszelkie inne stosowane mechanizmy zabezpieczeń można łatwo unieważnić przez aktora zagrożeń z uprzywilejowanym dostępem w danym środowisku. Złośliwi aktorzy mogą uzyskać dostęp przy użyciu inżynierii społecznej, a nawet wykorzystać sztuczną inteligencję do generowania i renderowania złośliwego kodu i adresów URL. Aktorzy zagrożeń oprogramowania wymuszającego okup używają uprzywilejowanego dostępu jako szybkiej ścieżki do kontrolowania wszystkich krytycznych zasobów w organizacji w celu ataku i kolejnych wymuszenia.

Kto jest odpowiedzialny w programie lub projekcie

W tej tabeli opisano strategię uprzywilejowanego dostępu, aby zapobiec wymuszaniu okupu w odniesieniu do hierarchii zarządzania dostępem sponsorowanym/programem/zarządzania projektami w celu uzyskania wyników.

| Lead | Implementator | Odpowiedzialności |

|---|---|---|

| CISO lub CIO | Sponsorowanie przez kierownictwo | |

| Główny lider programu | Podsyć wyniki i współpracę między zespołami | |

| Architekci it i zabezpieczeń | Określanie priorytetów składników integruje się z architekturami | |

| Zarządzanie tożsamościami i kluczami | Implementowanie zmian tożsamości | |

| Centralna produktywność IT /zespół użytkowników końcowych | Implementowanie zmian na urządzeniach i dzierżawie usługi Office 365 | |

| Zasady zabezpieczeń i standardy | Aktualizowanie standardów i dokumentów zasad | |

| Zarządzanie zgodnością z zabezpieczeniami | Monitorowanie w celu zapewnienia zgodności | |

| Zespół ds. edukacji użytkowników | Aktualizowanie wszystkich wskazówek dotyczących haseł | |

Lista kontrolna strategii dostępu uprzywilejowanego oprogramowania wymuszającego okup

Utwórz strategię wieloczęściową, korzystając ze wskazówek zawartych w https://aka.ms/SPA tej liście kontrolnej.

| Gotowe | Zadanie | Opis |

|---|---|---|

| Wymuszaj kompleksowe zabezpieczenia sesji. | Jawnie weryfikuje zaufanie użytkowników i urządzeń przed zezwoleniem na dostęp do interfejsów administracyjnych (przy użyciu dostępu warunkowego firmy Microsoft Entra). | |

| Ochrona i monitorowanie systemów tożsamości. | Zapobiega atakom eskalacji uprawnień, w tym katalogom, zarządzaniem tożsamościami, kontami administratorów i grupami oraz konfiguracją udzielania zgody. | |

| Eliminowanie przechodzenia bocznego. | Gwarantuje, że naruszenie jednego urządzenia nie powoduje natychmiastowego kontrolowania wielu lub wszystkich innych urządzeń przy użyciu haseł konta lokalnego, haseł konta usługi ani innych wpisów tajnych. | |

| Zapewnij szybką reakcję na zagrożenia. | Ogranicza dostęp przeciwnika i czas w środowisku. Aby uzyskać więcej informacji, zobacz Wykrywanie i reagowanie . | |

Wyniki i osie czasu implementacji

Spróbuj osiągnąć te wyniki w ciągu 30–90 dni:

Do korzystania z bezpiecznych stacji roboczych wymagane jest 100% administratorów

Losowe hasła 100% lokalnej stacji roboczej/serwera

Wdrażane są środki zaradcze eskalacji 100% uprawnień

Wykrywanie i reagowanie na oprogramowanie wymuszającego okup

Twoja organizacja potrzebuje dynamicznego wykrywania i korygowania typowych ataków na punkty końcowe, pocztę e-mail i tożsamości. Minuty mają znaczenie.

Należy szybko skorygować typowe punkty wejścia do ataku, aby ograniczyć czas aktora zagrożeń, aby później przejść przez organizację.

Kto jest odpowiedzialny w programie lub projekcie

W tej tabeli opisano poprawę możliwości wykrywania i reagowania na oprogramowanie wymuszającego okup w zakresie sponsorowania/zarządzania programem/hierarchii zarządzania projektami w celu określenia i uzyskania wyników.

| Lead | Implementator | Odpowiedzialności |

|---|---|---|

| CISO lub CIO | Sponsorowanie przez kierownictwo | |

| Potencjalnego klienta programu z operacji zabezpieczeń | Podsyć wyniki i współpracę między zespołami | |

| Centralny zespół ds. infrastruktury IT | Implementowanie agentów klienta i serwera/funkcji | |

| Security Operations | Integrowanie nowych narzędzi z procesami operacji zabezpieczeń | |

| Centralna produktywność IT /zespół użytkowników końcowych | Włączanie funkcji usługi Defender dla punktu końcowego, Ochrona usługi Office 365 w usłudze Defender, usługi Defender for Identity i aplikacji Defender dla Chmury | |

| Centralny zespół ds. tożsamości IT | Implementowanie zabezpieczeń usługi Microsoft Entra i usługi Defender for Identity | |

| Architekci zabezpieczeń | Porady dotyczące konfiguracji, standardów i narzędzi | |

| Zasady zabezpieczeń i standardy | Aktualizowanie standardów i dokumentów zasad | |

| Zarządzanie zgodnością z zabezpieczeniami | Monitorowanie w celu zapewnienia zgodności | |

Lista kontrolna wykrywania i reagowania na oprogramowanie wymuszającego okup

Zastosuj te najlepsze rozwiązania dotyczące ulepszania wykrywania i reagowania.

| Gotowe | Zadanie | Opis |

|---|---|---|

| Określanie priorytetów typowych punktów wejścia: — Użyj zintegrowanych narzędzi wykrywania rozszerzonego i reagowania (XDR), takich jak Usługa Microsoft Defender XDR , aby zapewnić alerty wysokiej jakości i zminimalizować problemy i ręczne kroki podczas reagowania. - Monitoruj próby siłowe, takie jak spray haseł. |

Operatory wymuszające okup (i inne) preferują punkt końcowy, pocztę e-mail, tożsamość i protokół RDP jako punkty wejścia. | |

| Monitorowanie pod kątem wyłączania zabezpieczeń przez przeciwnika (często jest to część łańcucha ataków), takich jak: — Czyszczenie dziennika zdarzeń, zwłaszcza dziennik zdarzeń zabezpieczeń i dzienniki operacyjne programu PowerShell. — Wyłączanie narzędzi i mechanizmów kontroli zabezpieczeń. |

Podmioty zagrożeń kierują obiekty do wykrywania zabezpieczeń, aby bezpieczniej kontynuować atak. | |

| Nie ignoruj złośliwego oprogramowania. | Podmioty zagrożeń oprogramowania wymuszającego okup regularnie kupują dostęp do organizacji docelowych z ciemnych rynków. | |

| Integruj ekspertów zewnętrznych z procesami, aby uzupełnić wiedzę, taką jak zespół ds. wykrywania i reagowania firmy Microsoft (DART). | Liczba środowisk na potrzeby wykrywania i odzyskiwania. | |

| Użyj usługi Defender dla punktu końcowego , aby szybko odizolować urządzenia, których to dotyczy. | Integracja z systemami Windows 11 i 10 sprawia, że jest to łatwe. | |

Następny krok

Kontynuuj pracę z fazą 3 , aby utrudnić aktorowi zagrożenia przejście do środowiska przez przyrostowe usuwanie zagrożeń.

Dodatkowe zasoby oprogramowania wymuszającego okup

Kluczowe informacje od firmy Microsoft:

- Rosnące zagrożenie ransomware, Microsoft On the Issues blog post on the July 20, 2021

- Oprogramowanie wymuszane przez człowieka

- Szybka ochrona przed oprogramowaniem wymuszającym okup i wymuszeniem

- 2021 Raport firmy Microsoft na temat ochrony zasobów cyfrowych (patrz strony 10–19)

- Oprogramowanie wymuszające okup: wszechobecny i ciągły raport analizy zagrożeń zagrożeń w portalu usługi Microsoft Defender

- Podejście i analiza przypadku zespołu ds. wykrywania i reagowania firmy Microsoft (DART)

Microsoft 365:

- Wdrażanie ochrony oprogramowania wymuszającego okup dla dzierżawy platformy Microsoft 365

- Maksymalizowanie odporności oprogramowania wymuszającego okup za pomocą platformy Azure i platformy Microsoft 365

- Odzyskiwanie po ataku wymuszającym okup

- Ochrona przed złośliwym oprogramowaniem i oprogramowaniem wymuszającym okup

- Ochrona komputera z systemem Windows 10 przed oprogramowaniem wymuszającym okup

- Obsługa oprogramowania wymuszającego okup w usłudze SharePoint Online

- Raporty analizy zagrożeń dotyczące oprogramowania wymuszającego okup w portalu usługi Microsoft Defender

Microsoft Defender XDR:

Microsoft Azure:

- Azure Defenses for Ransomware Attack

- Maksymalizowanie odporności oprogramowania wymuszającego okup za pomocą platformy Azure i platformy Microsoft 365

- Plan tworzenia kopii zapasowych i przywracania w celu ochrony przed oprogramowaniem wymuszającym okup

- Pomoc w ochronie przed oprogramowaniem wymuszającym okup dzięki usłudze Microsoft Azure Backup (26 minut wideo)

- Odzyskiwanie po naruszeniu bezpieczeństwa tożsamości systemowej

- Zaawansowane wieloetapowe wykrywanie ataków w usłudze Microsoft Sentinel

- Wykrywanie łączenia oprogramowania wymuszającego okup w usłudze Microsoft Sentinel

aplikacje Microsoft Defender dla Chmury:

Wpisy w blogu zespołu ds. zabezpieczeń firmy Microsoft dotyczące wskazówek dotyczących ograniczania ryzyka oprogramowania wymuszającego okup:

3 kroki, aby zapobiec i odzyskać oprogramowanie wymuszającego okup (wrzesień 2021 r.)

Przewodnik po walce z oprogramowaniem wymuszającym okup przez człowieka: część 1 (wrzesień 2021 r.)

Kluczowe kroki dotyczące sposobu, w jaki zespół ds. wykrywania i reagowania firmy Microsoft (DART) przeprowadza badania zdarzeń oprogramowania wymuszającego okup.

Przewodnik po walce z oprogramowaniem wymuszającym okup przez człowieka: część 2 (wrzesień 2021 r.)

Zalecenia i najlepsze rozwiązania.

-

Zobacz sekcję Wymuszanie oprogramowania wymuszającego okup .

-

Obejmuje analizy łańcuchów ataków rzeczywistych ataków.

Odpowiedź na oprogramowanie wymuszającego okup — aby zapłacić, czy nie zapłacić? (grudzień 2019 r.)

Norsk Hydro reaguje na atak ransomware z przejrzystością (grudzień 2019 r.)