Pobieranie wartości z łączników danych

Zarządzanie stopniem zagrożenia bezpieczeństwa przez firmę Microsoft konsoliduje dane dotyczące stanu zabezpieczeń ze wszystkich zasobów cyfrowych, umożliwiając mapowanie obszaru ataków i skoncentrowanie wysiłków w zakresie bezpieczeństwa na obszarach o największym ryzyku. Dane z produktów firmy Microsoft są pozyskiwane automatycznie po nawiązaniu połączenia z usługą Exposure Management i można dodać więcej łączników danych z zewnętrznych źródeł danych.

Zaimportowane zasoby i typy danych

Celem połączenia z produktami zewnętrznymi jest zapewnienie pełnego wglądu we wszystkie zasoby cyfrowe i kontekst zabezpieczeń, który może mieć wpływ na powierzchnię ataku. W tym celu pozyskiwane są następujące typy zasobów, wzbogacanie kontekstu i informacje o lukach w zabezpieczeniach:

- Urządzeń

- Zasoby w chmurze

- Luki

- Informacje o krytyczności zasobu

- Ocena ryzyka związanego z zasobami

- Szczegóły sieci

- Szczegółowe informacje o ekspozycji (na przykład ekspozycja w Internecie)

- Użytkownicy (w przyszłości)

- Aplikacje SaaS (w przyszłości)

Informacje o zasobach i kontekst zabezpieczeń są importowane do usługi Exposure Management i konsolidowane w celu zapewnienia kompleksowego widoku stanu zabezpieczeń we wszystkich zasobach cyfrowych. Obecnie obsługiwane zewnętrzne źródła danych to Qualys, Rapid7 InsightVM, Tenable Vulnerability Management i ServiceNow CMDB.

Dane pozyskane z łączników są normalizowane i uwzględniane w grafie ekspozycji i spisie urządzeń. Rozwiązanie Exposure Management korzysta z cennego kontekstu i szczegółowych informacji uzyskanych w celu wygenerowania dokładniejszej oceny powierzchni ataku i zapewnienia dokładniejszego zrozumienia ryzyka narażenia. Te dane mogą być używane w spisie urządzeń, w narzędziach do eksploracji grafu ekspozycji, takich jak mapa powierzchni ataków i zaawansowane wyszukiwanie zagrożeń, oraz w ścieżkach ataków odnalezionych na podstawie danych wzbogacania pozyskanych przez łączniki.

Ostatecznie te dane będą dodatkowo służyć ulepszaniu metryk zabezpieczeń, które mierzą ryzyko narażenia na określone kryteria, a także będą miały wpływ na szersze inicjatywy organizacyjne, które mierzą ryzyko narażenia w obciążeniu lub związane z określonym obszarem zagrożenia.

Zalety korzystania z zewnętrznych łączników danych obejmują:

- Znormalizowane w grafie ekspozycji

- Zwiększanie spisu urządzeń

- Mapowanie relacji

- Ujawnianie nowych ścieżek ataku

- Zapewnianie kompleksowej widoczności powierzchni ataków

- Uwzględnianie krytyczności zasobu

- Wzbogacanie kontekstu o aplikację biznesową lub przynależność operacyjną

- Wizualizowanie za pomocą narzędzia Mapa ataków

- Eksplorowanie przy użyciu zaawansowanych zapytań wyszukiwania zagrożeń za pośrednictwem języka KQL

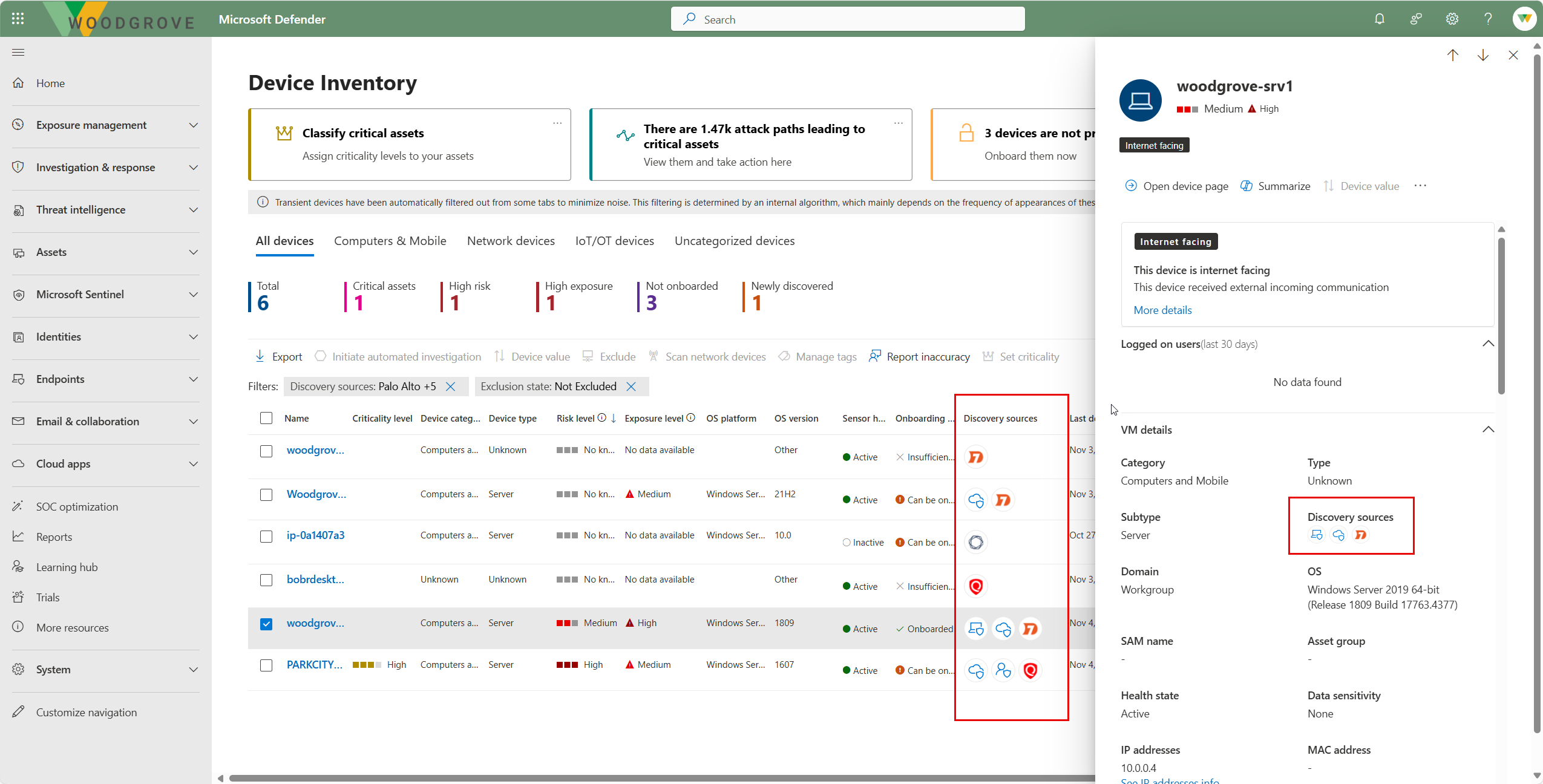

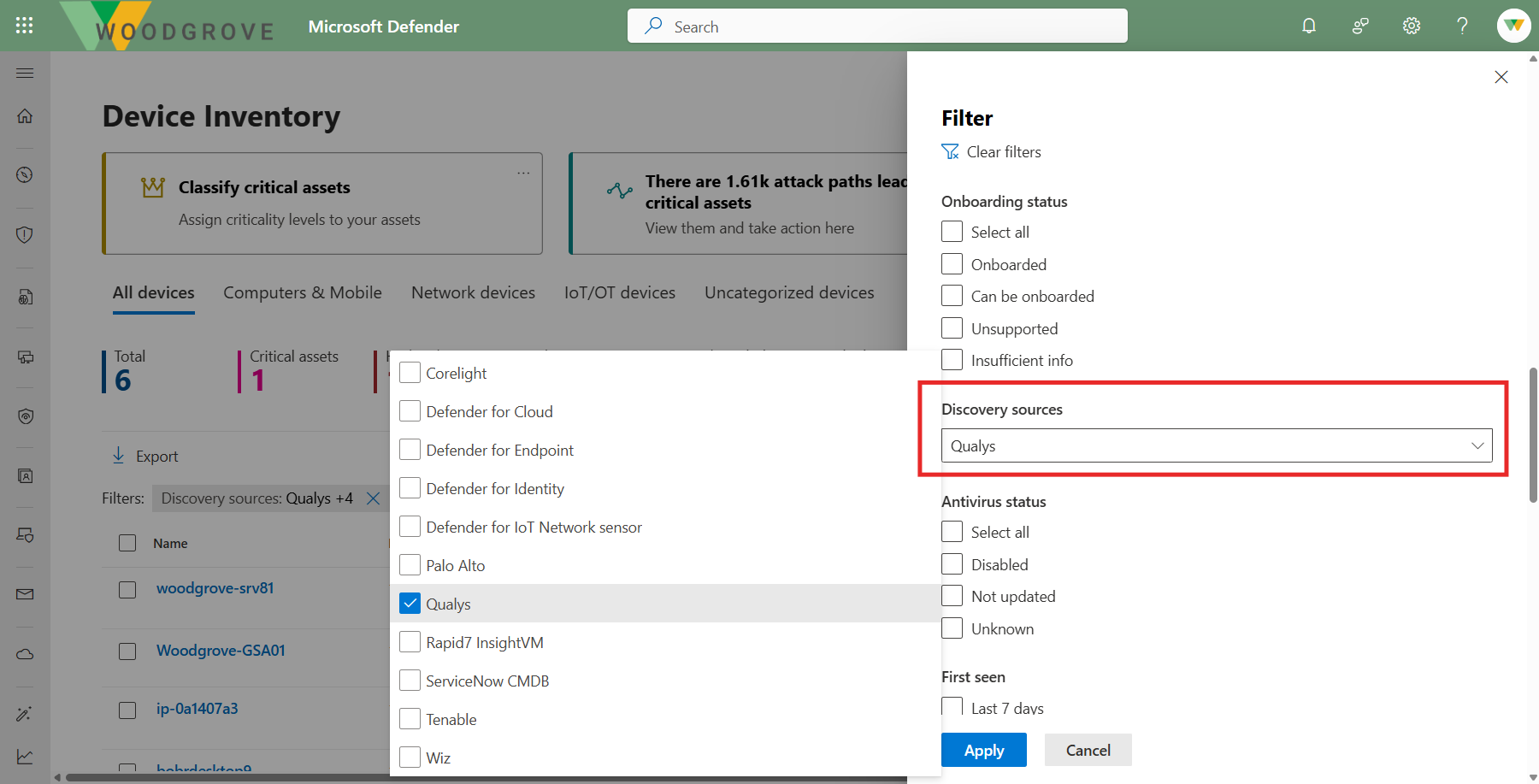

Dane łączników w spisie urządzeń

W spisie urządzeń zostaną wyświetlone źródła odnajdywania dla każdego urządzenia, które są produktami, z których otrzymaliśmy raport na tym urządzeniu. Mogą one obejmować produkty microsoft security, takie jak MDE, MDC i MDI, a także zewnętrzne źródła danych, takie jak Qualys lub ServiceNow CMDB. Możesz filtrować co najmniej jedno źródło odnajdywania w spisie, aby wyświetlić urządzenia, które zostały odnalezione specjalnie przez te źródła.

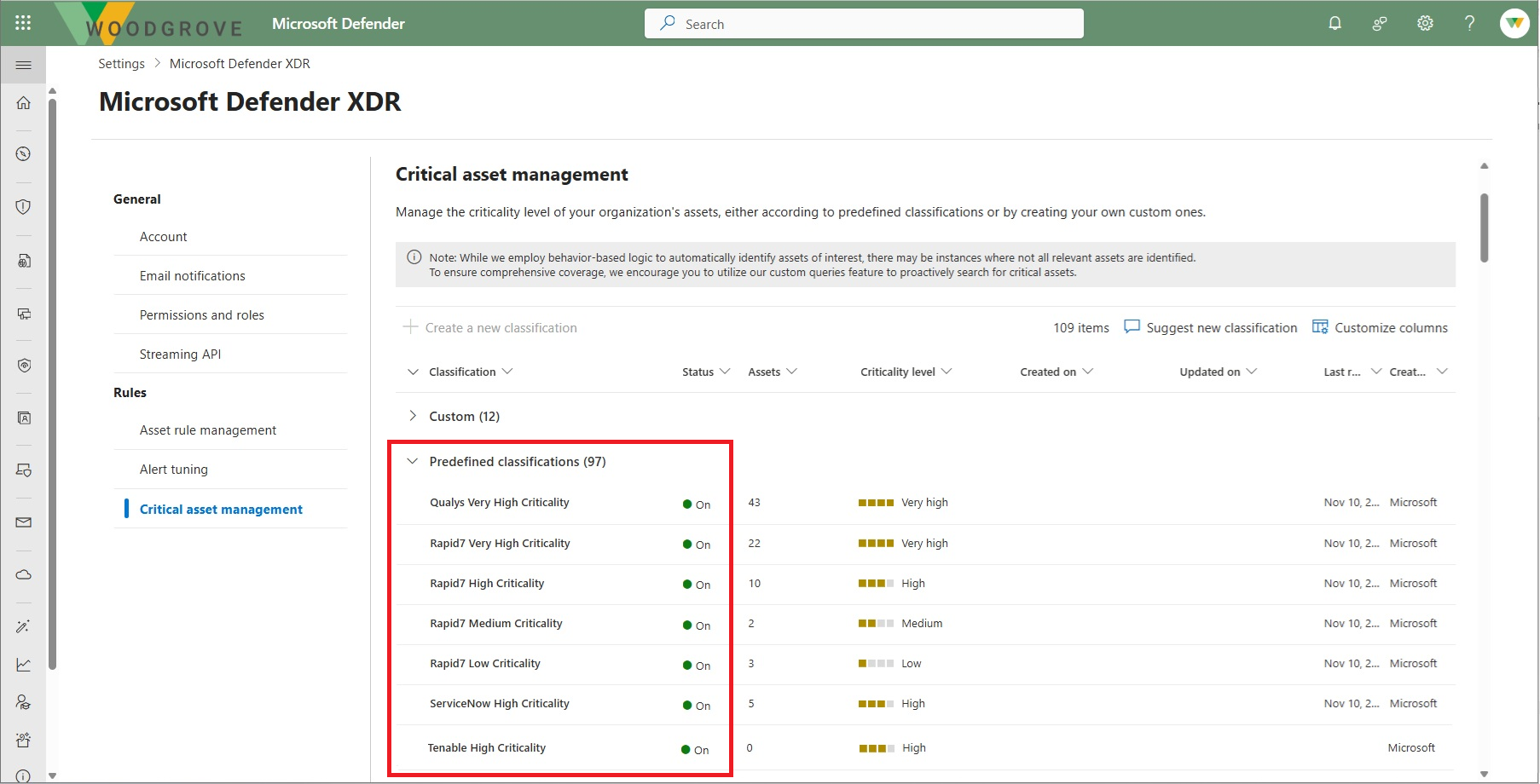

Krytyczne zarządzanie zasobami

Identyfikowanie krytycznych zasobów ma kluczowe znaczenie dla zapewnienia, że najważniejsze zasoby w organizacji są chronione przed ryzykiem naruszeń danych i zakłóceń operacyjnych.

Informacje o wzbogaceniu dotyczące krytyczności zasobów są pobierane z łączników danych na podstawie ocen krytyczności obliczonych w tych produktach zewnętrznych. Ponieważ te dane są pozyskiwane, usługa Critical Asset Management zawiera wbudowane reguły przekształcania wartości krytyczności pobranej z produktu innej firmy do wartości krytyczne zarządzanie ekspozycją dla każdego zasobu. Te klasyfikacje można wyświetlić i włączyć lub wyłączyć w środowisku zarządzania zasobami krytycznymi.

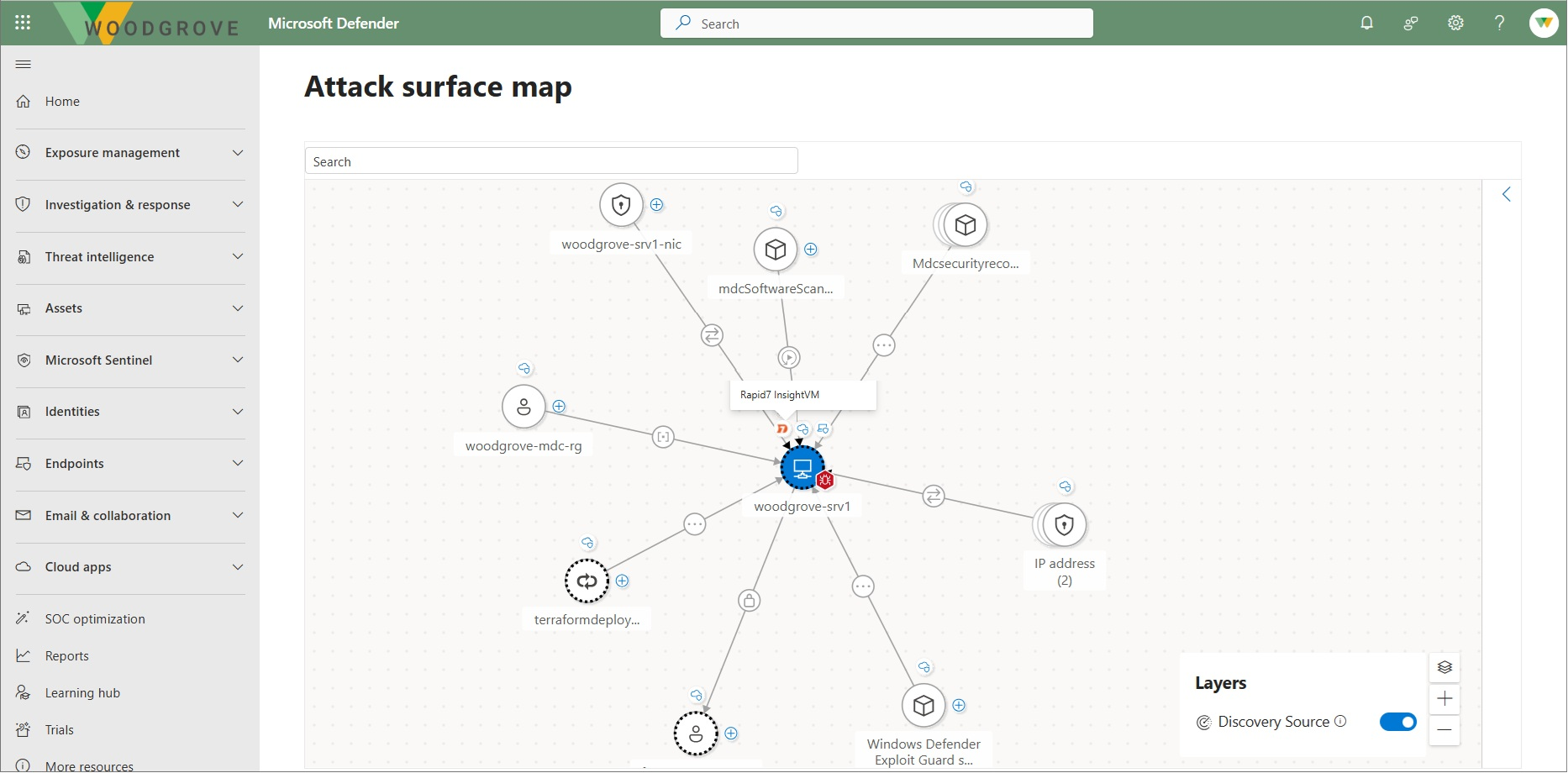

Wykres ekspozycji

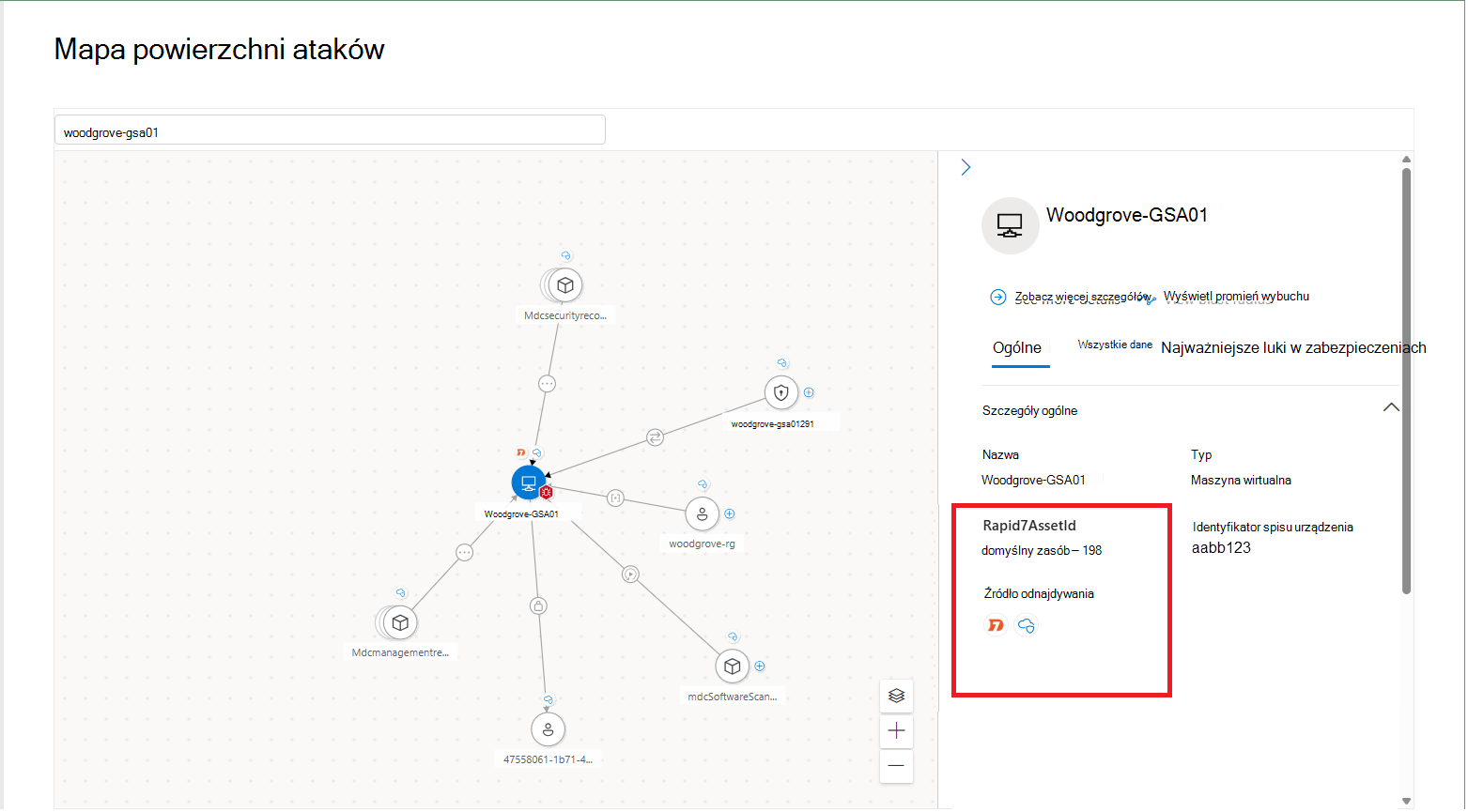

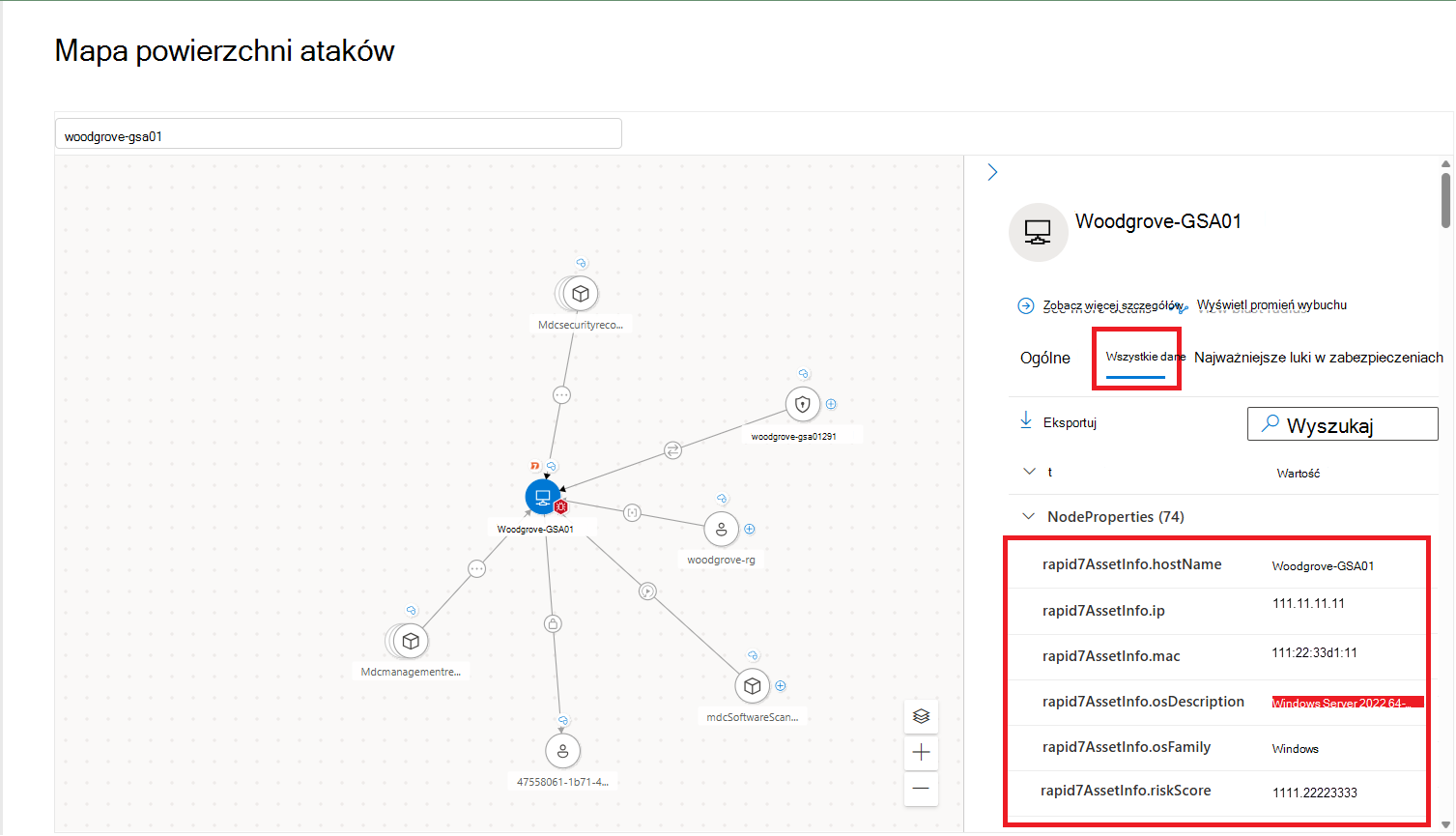

Aby eksplorować zasoby i dane wzbogacania pobrane z zewnętrznych produktów danych, możesz również wyświetlić te informacje w grafie ekspozycji. Na mapie Powierzchni ataków możesz wyświetlić węzły reprezentujące zasoby odnalezione przez łączniki, z wbudowanymi ikonami przedstawiającymi źródła odnajdywania dla każdego zasobu.

Otwierając okienko boczne zasobu, możesz również wyświetlić szczegółowe dane pobrane z łącznika dla każdego zasobu.

Zaawansowane wyszukiwanie zagrożeń

Aby eksplorować odnalezione i pozyskiwane dane z zewnętrznych źródeł danych, możesz uruchamiać zapytania na grafie ekspozycji w obszarze Zaawansowane wyszukiwanie zagrożeń.

Przykłady:

To zapytanie zwróci wszystkie zasoby pobrane z usługi ServiceNow CMDB i ich szczegółowe metadane.

ExposureGraphNodes

| where NodeProperties contains ("serviceNowCmdbAssetInfo")

| extend SnowInfo = NodeProperties.rawData.serviceNowCmdbAssetInfo

To zapytanie zwróci wszystkie zasoby pobrane z usługi Qualys.

ExposureGraphNodes

| where EntityIds contains ("QualysAssetId")

To zapytanie zwróci wszystkie luki w zabezpieczeniach (CVE) zgłoszone przez usługę Rapid7 w przypadku pozyskiwanych zasobów.

ExposureGraphEdges

| where EdgeLabel == "affecting"

| where SourceNodeLabel == "Cve"

| where isnotempty(EdgeProperties.rawData.rapid7ReportInfo)

| project AssetName = TargetNodeName, CVE = SourceNodeName

To zapytanie zwróci wszystkie luki w zabezpieczeniach zgłaszane przez firmę Tenable w pozyskanych zasobach.

ExposureGraphEdges

| where EdgeLabel == "affecting"

| where SourceNodeLabel == "Cve"

| where isnotempty(EdgeProperties.rawData.tenableReportInfo)

| project AssetName = TargetNodeName, CVE = SourceNodeName

Uwaga

Podczas rozwiązywania problemów z zapytaniami advanced hunting (AH), które nie działają lub nie dają żadnych wyników, należy pamiętać, że pole "reportedBy" uwzględnia wielkość liter. Na przykład prawidłowe wartości obejmują "rapid7", "tenable" itp.

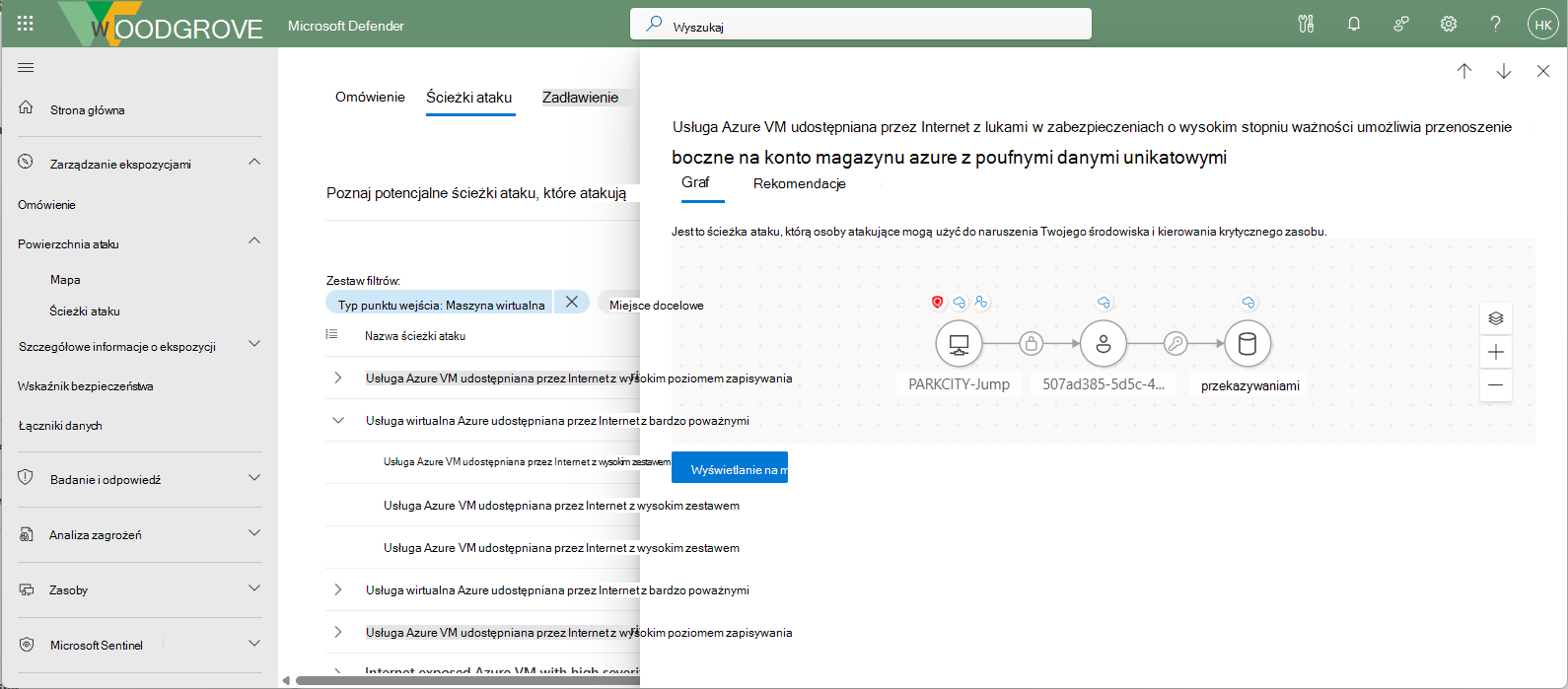

Ścieżki ataku

Zarządzanie stopniem zagrożenia bezpieczeństwa automatycznie generuje ścieżki ataku na podstawie danych zebranych w zasobach i obciążeniach, w tym danych z łączników zewnętrznych. Symuluje scenariusze ataków oraz identyfikuje luki w zabezpieczeniach i słabości, które osoba atakująca może wykorzystać.

Podczas eksplorowania ścieżek ataku w środowisku możesz wyświetlić źródła odnajdywania, które przyczyniły się do tej ścieżki ataku, na podstawie graficznego widoku ścieżki.