Rekomendacje dotyczące zarządzania tożsamościami i dostępem

Dotyczy rekomendacji listy kontrolnej dobrze zaprojektowanych zabezpieczeń Power Platform:

| SE:05 | Implementowanie rygorystycznego, warunkowego i możliwego do poddania inspekcji zarządzania tożsamościami i dostępem (IAM) dla wszystkich użytkowników obciążenia i członków zespołu oraz składników systemu. Dostęp można ograniczyć wyłącznie do niezbędnych potrzeb. Użyj nowoczesnych standardów branżowych dla wszystkich implementacji uwierzytelniania i autoryzacji. Ogranicz i rygorystycznie badaj dostęp, który nie jest oparty na tożsamości. |

|---|

Ten przewodnik opisuje rekomendacje dotyczące uwierzytelniania i tworzenia tożsamości, które są próbami uzyskania dostępu do zasobów obciążenia.

Z punktu widzenia kontroli technicznej tożsamość to zawsze podstawowe otoczenie. Ten zakres nie obejmuje tylko obciążenia. Obejmuje również poszczególne składniki, które są wewnątrz obciążenia.

Typowe tożsamości to na przykład:

- Ludzie. Użytkownicy aplikacji, administratorzy, operatory, użytkownicy aplikacji i osoby atakujące.

- Systemy. Tożsamości obciążenia, tożsamości zarządzane, klucze interfejsu API, jednostki usługi i zasoby platformy Azure.

- Anonimowe. Encje, które nie podały żadnych informacji o tym, kim są.

Definicje

| Terminy | Definicja |

|---|---|

| Uwierzytelnianie (AuthN) | Proces, który weryfikuje, że tożsamość to osoba lub rzecz, za którą się podaje. |

| Autoryzacja (AuthZ) | Proces, który umożliwia określenie, czy tożsamość ma uprawnienie do wykonywania żądanej akcji. |

| Dostęp warunkowy | Zbiór reguł umożliwiających akcje na podstawie określonych kryteriów. |

| Dostawca tożsamości | Dostawca tożsamości, taki jak Microsoft Entra ID. |

| Osoba | Funkcja zadania lub tytuł z ustawionym zakresem obowiązków i czynności. |

| Klucze wstępnie udostępnione | Typ wpisu tajnego, który jest udostępniany między dostawcą i klientem i używany za pośrednictwem bezpiecznego i uzgodnionego mechanizmu. |

| Tożsamość zasobu | Tożsamość zdefiniowana dla zasobów w chmurze, którymi zarządza platforma. |

| Rola | Zestaw uprawnień definiujący to, co może zrobić użytkownik lub grupa. |

| Scope | Różne poziomy hierarchii organizacyjnej, na których może działać rola. Również grupa funkcji w systemie. |

| Podmiot zabezpieczeń | Tożsamość mająca uprawnienia. Może to być użytkownik, grupa lub jednostka usługi. Wszyscy członkowie grupy mają ten sam poziom dostępu. |

| Tożsamość użytkownika | Tożsamość osoby, taka jak pracownik lub użytkownik zewnętrzny. |

| Tożsamość obciążenia | Tożsamość systemowa aplikacji, usługi, skryptu, kontenera lub innego składnika obciążenia, który jest używany do uwierzytelniania się w innych usługach i zasobach. |

Uwaga

Tożsamość może zostać zgrupowana z innymi, podobnymi tożsamościami w ramach elementu nadrzędnego nazywanego podmiotem zabezpieczeń. Grupa zabezpieczeń jest przykładem podmiotu zabezpieczeń. Ta relacja hierarchiczna upraszcza konserwację i poprawia spójność. Ponieważ atrybuty tożsamości nie są obsługiwane na poziomie lokalnym, szanse na błędy również są pomniejszone. W tym artykule termin tożsamość obejmuje podmioty zabezpieczeń.

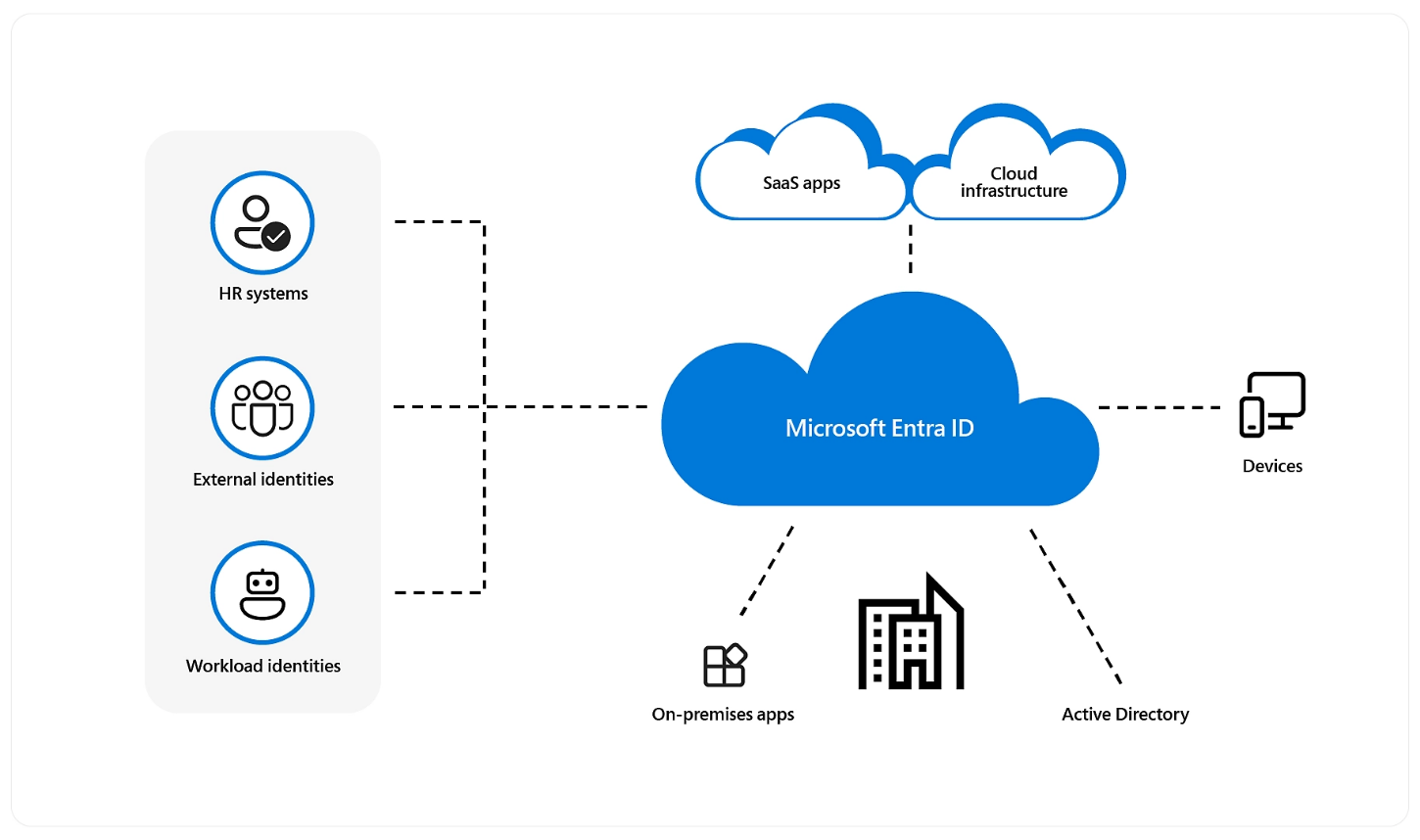

Microsoft Entra ID jako dostawca tożsamości dla Power Platform

Wszystkie produkty Power Platform używają Microsoft Entra ID (dawniej lub Azure Active Directory lub Azure AD) do zarządzania tożsamościami i dostępem. Dzięki Entra ID organizacje mogą zabezpieczyć tożsamość i zarządzać nią w środowiskach hybrydowych i wielochmurowych. Usługa Entra ID nie jest też niezbędna do zarządzania gośćmi biznesowymi wymagającym dostępu do zasobów Power Platform. Power Platform ponadto używa usługi Entra ID na potrzeby zarządzania innymi aplikacjami, które wymagają integracji z interfejsami API Power Platform przy użyciu głównych jednostek usługi. Używając usługi Entra ID, Power Platform może korzystać z bardziej zaawansowanych funkcji zabezpieczeń Entra ID, takich jak dostęp warunkowy lub ciągła weryfikacja dostępu.

Uwierzytelnianie

Uwierzytelnianie to proces, który weryfikuje tożsamości. Tożsamość żądania jest wymagana do podania formy identyfikacji, którą można zweryfikować. Na przykład:

- Nazwa użytkownika i hasło.

- Wstępnie udostępniony wpis tajny, taki jak klucz interfejsu API, który daje dostęp.

- Token sygnatury dostępu współdzielonego (SAS).

- Certyfikat używany w wzajemnym uwierzytelnianiu TLS (Transport Layer Security).

Uwierzytelnianie Power Platform obejmuje sekwencję żądań, odpowiedzi i przekierowań pomiędzy przeglądarką użytkownika a usługami Power Platform lub Azure. Sekwencja jest zgodna z przepływem udzielania kodu autoryzacji Microsoft Entra ID.

Podłączanie i uwierzytelnianie do źródła danych odbywa się oddzielnie od uwierzytelniania do usługi Power Platform. Aby uzyskać więcej informacji, zobacz Łączenie się i uwierzytelnianie ze źródłami danych.

Autoryzacja

Platforma Power Platform korzysta z usługi Microsoft Entra ID Microsoft Identity Platform do autoryzacji wszystkich wywołań interfejsu API za pomocą standardowego w branży protokołu OAuth 2.0.

Kluczowe strategie projektowania

Aby zrozumieć konieczność obsługi tożsamości w obciążeniach, należy wyświetlić listę przepływów użytkowników i systemów, zasobów obciążenia, osób i działań, które będą one podejmować.

Każdy przypadek użycia prawdopodobnie będzie miał własny zestaw formantów, które należy zaprojektować z myślą o zakładaniu naruszenia zabezpieczeń. Na podstawie wymagań dotyczących tożsamości sprawy użycia lub osób należy określić opcje warunkowe. Należy unikać używania jednego rozwiązania we wszystkich przypadkach użycia. Za to kontrolki nie powinny być tak szczegółowe, aby nie wprowadzono zbędnego zarządzania.

Musisz zalogować się w dzienniku dostępu do tożsamości. Pomoże to sprawdzić poprawność formantów i może użyć dzienników w celu sprawdzenia zgodności.

Ustalanie wszystkich tożsamości na podstawie uwierzytelniania

Dostęp z zewnątrz do wewnątrz. Uwierzytelnianie Power Platform obejmuje sekwencję żądań, odpowiedzi i przekierowań pomiędzy przeglądarką użytkownika a usługami Power Platform lub Azure. Sekwencja jest zgodna z przepływem udzielania kodu autoryzacji Microsoft Entra ID. Power Platform automatycznie uwierzytelnia wszystkich użytkowników, którzy mają dostęp do obciążenia w różnych celach.

Dostęp z wewnątrz na zewnątrz. Obciążenie będzie musiało uzyskać dostęp do innych zasobów. Na przykład odczyty z platformy danych lub ich zapisywanie, pobieranie wpisów tajnych danych z magazynu i rejestrowanie telemetryczne z usługami monitorowania. Być może trzeba będzie uzyskać dostęp do usług innych firm. Wszystkie te wymagania dotyczące tożsamości w tym zakresie są spełnione. Należy jednak wziąć pod uwagę wymagania dotyczące tożsamości zasobów, przykład sposób uruchamiania i uwierzytelniania potoków wdrażania.

Ustalanie czynności w celu autoryzacji

Następnie należy wiedzieć, co próbuje zrobić każda uwierzytelniona tożsamość, aby można było autoryzować te akcje. Akcje można podzielić według typu wymaganego dostępu:

Dostęp do płaszczyzny danych. Akcje, które mają miejsce na płaszczyźnie danych, powodują przesyłanie danych. Może to być na przykład odczyt z aplikacji, zapis danych z Microsoft Dataverse lub zapisanie dzienników do Application Insights.

Dostęp do płaszczyzny sterowania. Akcje, które mają miejsce na płaszczyźnie sterowania, powodują tworzenie, modyfikowanie lub usuwanie zasobu Power Platform. Może to być na przykład modyfikowanie właściwości środowiska lub tworzenie zasad danych.

Aplikacje zazwyczaj docelowych operacji na płaszczyźnie danych, podczas gdy operacje często mają dostęp do płaszczyzn sterowania i danych.

Udostępnianie autoryzacji opartej na rolach

Na podstawie odpowiedzialności każdej tożsamości należy autoryzować działania, które powinny być dozwolone. Nie można przyznać tożsamości większego dostępu do czynności niż potrzeba. Przed ustawieniem reguł autoryzacji należy dokładnie określić, kto i jak przetwarza żądania, co może robić ta rola i w jakim zakresie może to zrobić. Te czynniki prowadzą do wyboru, który łączy tożsamość, rolę i zakres.

Zaleca się uwzględnić następujące elementy:

- Czy obciążenia wymagają dostępu do płaszczyzny danych w Dataverse do odczytu i do zapisu?

- Czy obciążenia wymagają również dostępu do właściwości środowiska?

- Jeśli tożsamość zostanie naruszona przez osobę atakującą, co wpłynie na system pod względem poufności, integralności i dostępności?

- Czy obciążenia wymagają dostępu trwałego lub czy można uwzględnić dostęp warunkowy?

- Czy obciążenie powoduje wykonanie akcji wymagających uprawnień administracyjnych/podwyższonych?

- Jak obciążenia będą współdziałać z usługami innych firm?

- Czy w przypadku obciążeń aplikacji inteligentnych, takich jak agenci, masz wymagania dotyczące logowania jednokrotnego (SSO)?

- Czy agent działa w trybie nieuwierzytelnionym, w trybie uwierzytelnionym, czy w obu tych trybach?

Przypisanie roli

Rola to zestaw uprawnień przypisanych do tożsamości. Przypisywanie ról, które zezwalają tylko na to, aby tożsamość wykonała dane zadanie. Jeśli uprawnienia użytkownika są ograniczone do wymagań użytkownika, łatwiejsze jest zidentyfikowanie podejrzanych lub nieautoryzowanych zachowań w systemie.

Odpowiedz sobie na takie pytania:

- Czy dostęp tylko do odczytu jest wystarczający?

- Czy tożsamość wymaga uprawnień do usuwania zasobów?

- Czy rola musi mieć dostęp tylko do utworzonych rekordów?

- Czy dostęp hierarchiczny jest wymagany w oparciu o jednostkę biznesową, w której znajduje się użytkownik?

- Czy rola wymaga uprawnień administracyjnych lub o wysokim poziomie uprawnień?

- Czy rola wymaga trwałego dostępu do tych uprawnień?

- Co się stanie, jeśli użytkownik zmieni stanowiska?

Ograniczenie dostępu użytkowników, aplikacji lub usług zmniejsza ryzyko atakowania. Jeśli zostaną nadane jedynie minimalne uprawnienia wymagane do wykonywania określonych zadań, ryzyko udanego ataków lub nieautoryzowany dostęp jest znacząco mniejsze. Na przykład deweloperzy potrzebują tylko dostępu twórcy do środowiska developmentu, ale nie do środowiska produkcyjnego; potrzebują tylko dostępu do tworzenia zasobów, ale nie do zmiany właściwości środowiska i mogą potrzebować tylko dostępu do odczytu/zapisu danych z Dataverse, ale nie do zmiany modelu danych ani atrybutów tabeli Dataverse.

Należy unikać uprawnień, które są ukierunkowane na pojedynczych użytkowników. Uprawnienia szczegółowe i niestandardowe tworzą złożoność i nieporozumienia i mogą staną się trudne do utrzymania, gdy użytkownicy zmieniają role i przenoszą się w obrębie całej firmy lub gdy nowi użytkownicy o podobnych wymaganiach dotyczących uwierzytelniania dołączą do zespołu. Ta sytuacja może utworzyć złożoną, starszą konfigurację, która jest trudna do obsługi, co może mieć wpływ zarówno na bezpieczeństwo, jak i niezawodność.

Kompromis: podejście ze szczegółową kontrolą dostępu umożliwia skuteczniejszą inspekcję i monitorowania działań użytkownika.

Nadaj role, które mają najmniej uprawnienia i dodają więcej uprawnień w zależności od potrzeb operacyjnych i dostępu do danych. Zespoły techniczne muszą mieć jasne wskazówki dotyczące implementowania uprawnień.

Wybór dostępu warunkowego

Nie należy dawać wszystkich tożsamości na tym samym poziomie dostępu. Decyzje należy podejmować na podstawie dwóch głównych czynników:

- Godzina. Jak długo tożsamość może mieć dostęp do środowiska.

- Uprawnienie. Poziom uprawnień.

Te czynniki nie wykluczają się wzajemnie. Tożsamość, która ma więcej uprawnień i nieograniczony czas trwania dostępu, może zyskać większą kontrolę nad systemem i danymi albo używać tego dostępu do dalszej zmiany środowiska. Oba te czynniki dostępu należy uwzględnić jako środki zapobiegawcze i sterujące przepływem pracy.

Podejścia Just in Time (JIT) zapewniają wymagane uprawnienia tylko wtedy, gdy są potrzebne.

Podejście Just Enough Access (JEA) zapewnia tylko wymagane uprawnienia.

Mimo że czas i uprawnienia to podstawowe czynniki, istnieją inne warunki. Można na przykład także użyć urządzenia, sieci i lokalizacji, z której pochodzi dostęp, aby ustawić zasady.

Użyj silnych testów, które filtrują, wykrywają i blokują nieautoryzowany dostęp, w tym parametrów, takich jak tożsamość i lokalizacja użytkownika, kondycja urządzenia, kontekst obciążenia, klasyfikacja danych i anomalie.

Na przykład w zależności od obciążenia mogą być potrzebne tożsamości innych firm, takie jak dostawcy, partnerzy i klienci. Wymagają one odpowiedniego poziomu dostępu zamiast domyślnych uprawnień nadanych pełnoetatowym pracownikom. Jasne różnice między kontami zewnętrznymi ułatwiają zapobieganie atakom i wykrywanie ataków przychodzących z tych wektorów.

Konta o wpływie krytycznym

Tożsamości administracyjne najbardziej wpływają na bezpieczeństwo, ponieważ wykonywane zadania wymagają uprawnień dostępu do szerokiego zestawu tych systemów i aplikacji. Bezpieczeństwo lub nieprawidłowe użycie może mieć wpływ na działanie firmy i jej systemów informacyjnych. Bezpieczeństwo administracji to jeden z najważniejszych obszarów zabezpieczeń.

Ochrona dostępu do danych przez określonych adwersarzy wymaga pełnego i przemyślanego podejścia do izolowania tych systemów od czynników ryzyka. Oto kilka strategii:

Zminimalizuj liczbę kont o wpływie krytycznym.

Użyj osobnych ról zamiast korzystać z uprawnień do istniejących tożsamości.

Unikaj dostępu trwałego lub stałego, korzystając z funkcji JIT od dostawcy tożsamości. W sytuacjach wymagających natychmiastowej reakcji, należy postępować zgodnie z awaryjnym procesem dostępu.

Używaj nowoczesnych protokołów dostępu , takich jak uwierzytelnianie bezhasłowe czy uwierzytelnianie wieloskładnikowe. Należy uzewnętrznić te mechanizmy podać do dostawcy tożsamości.

Wymuszaj kluczowe atrybuty zabezpieczeń przy użyciu zasad dostępu warunkowego.

Wycofaj konta administracyjne, które nie są używane.

Ustanawianie procesów zarządzania cyklem życia tożsamości

Dostęp do tożsamości nie może trwać dłużej niż zasoby dostępne dla tożsamości. Upewnij się, że proces wyłączania lub usuwania tożsamości w przypadku zmian w strukturze zespołu lub składnikach oprogramowania.

Te wskazówki dotyczą kontroli źródła, danych, płaszczyzn sterowania, użytkowników obciążenia, infrastruktury, narzędzi, monitorowania danych, dzienników, metryk i innych encji.

Ustanawiaj proces ładu tożsamości w celu zarządzania cyklem tożsamości cyfrowych, użytkownikami o wysokim poziomie uprawnień, użytkownikami zewnętrznymi/gośćmi i użytkownikami obciążenia. Zaimplementuj przeglądy dostępu w celu zapewnienia, że gdy tożsamości opuszczą organizację lub zespół, zostaną usunięte ich uprawnienia dotyczące obciążenia.

Ochrona wpisów tajnych nieopartych na tożsamościach

Wpisy tajne aplikacji, takie jak klucze wstępnie udostępnione, powinny być traktowane jako punkty narażone na problemy w systemie. Jeśli zostanie naruszone bezpieczeństwo dostawcy lub klienta, w przypadku komunikacji dwukierunkowej mogą wystąpić istotne zagrożenia zabezpieczeń. Klucze te mogą być również uciążliwe, ponieważ wprowadzają procesy operacyjne.

Wszystkie te wpisy tajne należy traktować jako encje, które można dynamicznie wyciągać z magazynów wpisów tajnych. Nie powinny być one kodowane na stałe w aplikacjach, przepływach, potokach wdrażania ani w żadnym innym artefakcie.

Upewnij się, że masz możliwość odwołania wpisów tajnych.

Zastosowanie praktyk operacyjnych w przypadku obsługi zadań, takich jak rotacja i wygaśnięcie kluczy.

Aby uzyskać informacje o zasadach uwierzytelniania, zobacz Automatyzowanie rotacji wpisu tajnego dla zasobów z dwoma zestawami poświadczeń uwierzytelniania i Samouczek: aktualizowanie częstotliwości automatycznej rotacji certyfikatów w usłudze Key Vault.

Zabezpieczanie środowisk developmentu

Dostęp do zapisu w środowiskach deweloperskich powinien być zabezpieczony bramą, a dostęp do odczytu kodu źródłowego powinien być ograniczony do ról na podstawie konieczności uzyskania informacji. Należy mieć proces regularnego skanowania zasobów i identyfikowania najnowszych luk w zabezpieczeniach.

Utrzymywanie dziennika inspekcji

Jednym z aspektów zarządzania tożsamościami jest zapewnienie, że system będzie podlegał inspekcji. Inspekcje określają, czy strategia zakładania naruszenia jest skuteczna. Prowadzenie dziennika inspekcji ułatwia:

Sprawdzanie, czy tożsamość jest uwierzytelniana przy użyciu mocnego uwierzytelniania. Wszystkie akcje muszą być śledzone, aby zapobiec atakom polegającym na wypieraniu się.

Wykrywaj słabe lub brakujące protokoły uwierzytelniania i uzyskuj wgląd w dane logowania użytkowników i aplikacji.

Oceniaj dostęp z tożsamości do obciążenia na podstawie wymagań dotyczących zabezpieczeń i zgodności oraz uwzględniaj ryzyko związane z kontem użytkownika, stanem urządzenia oraz innymi ustawionymi kryteriami i zasadami.

Śledź postęp lub odchylenia od wymagań w zakresie zgodności.

Większość zasobów ma dostęp do płaszczyzny danych. Należy znać tożsamości, które uzyskają dostęp do zasobów oraz jakie akcje są przez nie wykonywane. Tych informacji można użyć do diagnostyki zabezpieczeń.

Ułatwienia Power Platform

Kontrola dostępu Power Platform to element ogólnej architektury zabezpieczeń. Punkty kontroli dostępu zapewniają właściwym użytkownikom dostęp do zasobów Power Platform. W tej sekcji zapoznaj się z różnymi punktami dostępu, które użytkownik może skonfigurować, oraz ich rolą w ogólnej strategii zabezpieczeń.

Identyfikator usługi Microsoft Entra

Wszystkie produkty Power Platform używają Microsoft Entra ID (dawniej lub Azure Active Directory lub Azure AD) do zarządzania tożsamościami i dostępem. Dzięki Entra ID organizacje mogą zabezpieczyć tożsamość i zarządzać nią w środowiskach hybrydowych i wielochmurowych. Usługa Entra ID nie jest też niezbędna do zarządzania gośćmi biznesowymi potrzebującymi dostępu do zasobów Power Platform. Power Platform ponadto używa usługi Entra ID na potrzeby zarządzania innymi aplikacjami, które wymagają integracji z interfejsami API Power Platform przy użyciu głównych jednostek usługi. Używając usługi Entra ID, platforma Power Platform może korzystać z bardziej zaawansowanych funkcji zabezpieczeń Entra ID, takich jak dostęp warunkowy lub ciągła weryfikacja dostępu.

Przypisanie licencji

Dostęp do aplikacji Power Apps i Power Automate zaczyna się od uzyskania licencji. Zasoby i dane, do których użytkownik ma dostęp, są określone przez typ posiadanych licencji. W poniższej tabeli na wysokim poziomie przedstawiono różnice między zasobami dostępnymi dla użytkownika w zależności od typu planu. Szczegółowe informacje o licencjach można znaleźć w temacie Omówienie licencjonowania.

Zasady dostępu warunkowego

Dostęp warunkowy opisuje zasady dla podjęcia decyzji o dostępie. Aby korzystać z dostępu warunkowego, należy poznać ograniczenia wymagane dla przypadku użycia. Skonfiguruj dostęp warunkowy Microsoft Entra, konfigurując zasady dostępu oparte na potrzebach operacyjnych.

Aby uzyskać więcej informacji, zobacz:

- Konfigurowanie dostępu warunkowego Microsoft Entra

- Dostęp warunkowy i uwierzytelnianie wieloskładnikowe w usłudze Power Automate

Stały dostęp

Ciągły dostęp jest przyspieszany, gdy sprawdzane są określone zdarzenia w celu ustalenia, czy należy cofnąć dostęp. Tradycyjnie w przypadku uwierzytelniania OAuth 2.0 wygaśnięcie tokenu dostępu następuje po wykonaniu kontroli podczas odnawiania tokenu. Przy ciągłym dostępie krytyczne zdarzenia i zmiany lokalizacji sieciowej użytkownika są w sposób ciągły szacowane, aby określić, czy użytkownik nadal powinien zachować dostęp. Oceny te mogą powodować wczesne wypowiedzenie aktywnych sesji lub ponowne uwierzytelnienie. Jeśli na przykład konto użytkownika zostanie wyłączone, powinien on utracić dostęp do aplikacji. Ważna jest także lokalizacja; na przykład token mógł zostać autoryzowany z zaufanej lokalizacji, ale użytkownik zmienił swoje połączenie na niezaufaną sieć. Ciągły dostęp może wywoływać analizę zasad dostępu warunkowego i użytkownik utracił dostęp, ponieważ nie łączy się już z zatwierdzonej lokalizacji.

Obecnie, z platformą Power Platform, tylko Dataverse obsługuje ciągłą weryfikację dostępu. Firma Microsoft pracuje nad dodawaniem pomocy technicznej do innych usług i klientów Power Platform. Aby uzyskać więcej informacji, zobacz Ciągła weryfikacja dostępu.

Dzięki ciągłemu wdrażaniu modeli pracy hybrydowej i korzystaniu z aplikacji w chmurze usługa Entra ID stanowi niezbędny obwód zabezpieczeń w zakresie zabezpieczeń użytkowników i zasobów. Dostęp warunkowy wykracza poza obwód sieci i obejmuje tożsamość użytkownika i urządzenia. Ciągły dostęp zapewnia, że w przypadku zmian zdarzeń lub lokalizacji użytkowników dostęp jest ponownie oceniany. Użycie usługi Entra ID na platformie Power Platform pozwala na implementację zabezpieczeń na poziomie organizacji, które można stosować w spójny sposób w obrębie całego portfolio aplikacji. Przejrzyj te najlepsze metody postępowania w zakresie zarządzania tożsamościami, aby uzyskać więcej wskazówek dotyczących tworzenia własnego planu używania usługi Entra ID na Power Platform.

Zarządzanie dostępem grupowym

Zamiast przyznać uprawnienia określonym użytkownikom, przypisz dostęp do grup w usłudze Microsoft Entra ID. Jeśli grupa nie istnieje, należy razem z zespołem tożsamości utworzyć grupę. Następnie można dodawać i usuwać członków grupy poza platformą Azure w celu upewnienia się, że uprawnienia są bieżące. Grupy można również użyć do innych celów, takich jak listy wysyłkowe.

Aby uzyskać więcej informacji, zobacz temat Bezpieczna kontrola dostępu przy użyciu grup w usłudze Microsoft Entra ID.

Wykrywanie zagrożeń

Ochrona Microsoft Entra ID umożliwia wykrywanie, analizę i eliminowanie ryzyka związanego z tożsamością. Aby uzyskać więcej informacji, zobacz Co to jest ochrona tożsamości?.

Wykrywanie zagrożeń może przyjąć postać reagowania na alert o działaniu ostrzegawczym lub aktywnego wyszukiwania anomalnych zdarzeń w dziennikach działań. Analiza użytkowników i zachowań encji (UEBA) w programie Microsoft Sentinel ułatwia wykrywanie podejrzanych działań. Aby uzyskać więcej informacji, zobacz Identyfikowanie zaawansowanych zagrożeń przy użyciu UEBA w usłudze Microsoft Sentinel.

Rejestrowanie tożsamości

Rejestrowanie działań w Power Apps, Power Automate, Copilot Studio, łączniki i zapobieganie utracie danych jest śledzone i przeglądane z portalu zgodności rozwiązania Microsoft Purview. Aby uzyskać więcej informacji zobacz Informacje o Microsoft Purview.

Rejestruje zmiany wprowadzone w rekordach klienta w środowisku z bazą danych Dataverse. Audyt Dataverse rejestruje również dostęp użytkownika za pośrednictwem aplikacji lub zestawu SDK w środowisku. Ta inspekcja jest włączona na poziomie środowiska i w przypadku poszczególnych tabel i kolumn jest wymagana dodatkowa konfiguracja.

Role administratora usługi

Entra ID zawiera zestaw wstępnie ustawionych ról, które można przypisać administratorom w celu przypisania im uprawnień do wykonywania zadań administracyjnych. Można przejrzeć macierz uprawnień w celu uzyskania szczegółowego podziału uprawnień poszczególnych ról.

Używaj usługi Microsoft Entra Privileged Identity Management (PIM) do zarządzania rolami administratorów o wysokim poziomie uprawnień w centrum administracyjnym Power Platform.

Zabezpieczanie danych Dataverse

Jedną z najważniejszych cech Dataverse jest jej rozbudowany model zabezpieczeń, który można dostosowywać do wielu scenariuszy wykorzystania w firmie. Ten model zabezpieczeń jest dostępny tylko wtedy, gdy baza danych Dataverse znajduje się w środowisku. Specjalista ds. zabezpieczeń prawdopodobnie nie będzie samodzielnie budować całego modelu zabezpieczeń, ale może być zaangażowany w upewnianie się, że korzystanie z funkcji zabezpieczeń jest zgodne z wymaganiami bezpieczeństwa danych organizacji. Dataverse korzysta z zabezpieczeń opartych na rolach w celu zgrupowania zbiorowego uprawnienia. Te role zabezpieczeń mogą być kojarzone bezpośrednio z użytkownikami lub mogą być skojarzone z zespołami Dataverse i jednostkami biznesowymi. Więcej informacji zawiera temat Zagadnienia dotyczące zabezpieczeń w Microsoft Dataverse.

Konfigurowanie uwierzytelniania użytkownika w usłudze Copilot Studio

Program Microsoft Copilot Studio obsługuje szereg opcji uwierzytelniania. Wybieranie jednej dopasowanej do potrzeb. Uwierzytelnianie umożliwia użytkownikom zalogowanie się, a przez to zapewnienie agentowi dostępu do zastrzeżonych zasobów lub informacji. Użytkownicy mogą zalogować się przy użyciu usługi Microsoft Entra ID lub dowolnego dostawcy tożsamości OAuth 2.0, takiego jak Google lub Facebook. Dowiedz się więcej w temacie Konfigurowanie uwierzytelniania użytkowników w Copilot Studio.

Dzięki zabezpieczeniom opartym na Direct Line możesz umożliwić dostęp tylko do lokalizacji, które kontrolujesz, włączając bezpieczny dostęp za pomocą wpisów tajnych lub tokenów Direct Line.

Copilot Studio obsługuje logowanie jednokrotne, co oznacza, że agenci mogą logować użytkownika. Logowanie jednokrotne musi być zaimplementowane na stronach internetowych i w aplikacjach mobilnych. W Microsoft Teams logowanie jednokrotne jest bezproblemowe, jeśli wybierzesz opcję uwierzytelniania „Tylko w aplikacji Teams”. Można ją również skonfigurować ręcznie w Azure AD v2, jednak w tym przypadku aplikacja Teams musi zostać wdrożona jako plik ZIP, a nie za pomocą opcji wdrożenia aplikacji Teams przy użyciu 1 kliknięcia z Copilot Studio.

Więcej informacji:

- Konfigurowanie jednokrotnego logowania z Tożsamością Microsoft Entra

- Konfigurowanie logowania jednokrotnego za pomocą usługi Microsoft Entra ID dla agentów w Microsoft Teams

- Konfigurowanie logowania jednokrotnego za pomocą dostawcy ogólnego OAuth

Bezpieczne uzyskiwanie dostępu do danych przy użyciu skrytki klienta

Większość operacji, pomocy technicznej i rozwiązywania problemów wykonywanych przez personel firmy Microsoft (w tym podwykonawcy) nie wymaga dostępu do danych klienta. Dzięki Power Platform skrytce klienta zapewniamy klientom interfejs do przeglądania i zatwierdzania (lub odrzucania) żądań dostępu do danych w rzadkich przypadkach, gdy dostęp do danych klienta jest potrzebny. Jest ona na przykład używana w sytuacji, gdy inżynier Microsoft musi uzyskać dostęp do danych klienta: czy to w odpowiedzi na bilet pomocy technicznej zainicjowanej przez klienta, czy na problem zidentyfikowany przez Microsoft. Aby uzyskać więcej informacji, zobacz Bezpieczny dostęp do danych klienta za pomocą skrytki klienta w Power Platform i Dynamics 365.

Informacje pokrewne

- Nawiązywanie połączeń ze źródłami danych i uwierzytelnianie się w nich

- Uwierzytelnianie w usługach platformy Power Platform

- Koncepcje zabezpieczeń w Microsoft Dataverse

- Zabezpieczenia Power Platform — często zadawane pytania

- Macierz uprawnień Administratora usługi

- Ciągła weryfikacja dostępu

- Konfigurowanie dostępu warunkowego Microsoft Entra

- Rekomendacje dotyczące dostępu warunkowego i uwierzytelniania wieloskładnikowego w usłudze Microsoft Power Automate

- Microsoft Identity Platform i przepływ kodu autoryzacji OAuth 2.0

- Nowości w usłudze Microsoft Entra ID

- Wbudowane role usługi Microsoft Entra

- Omówienie kontroli dostępu na podstawie ról w Microsoft Entra ID

Lista kontrolna zabezpieczeń

Zapoznaj się z kompletną zestawem zaleceń.