Zarządzanie rolami administratorów przy użyciu zarządzania tożsamościami z uprawnieniami Microsoft Entra

Notatka

Nowe i ulepszone Power Platform centrum administracyjne jest teraz dostępne w publicznej wersji zapoznawczej! Zaprojektowaliśmy nowe centrum administracyjne tak, aby było łatwiejsze w użyciu i wyposażone w nawigację zorientowaną na zadania, która pomaga szybciej osiągać określone wyniki. Będziemy publikować nową i zaktualizowaną dokumentację, gdy nowe Power Platform centrum administracyjne stanie się ogólnie dostępne.

Używaj usługi Microsoft Entra Privileged Identity Management (PIM) do zarządzania rolami administratorów o wysokim poziomie uprawnień w centrum administracyjnym Power Platform.

Wymagania wstępne

- Należy usunąć stare przypisania roli administratora systemu w środowiskach. Skrypty programu PowerShell mogą służyć do magazynowania i usuwania niepożądanych użytkowników z roli Administrator systemu w jednym lub wielu środowiskach Power Platform.

Zmiany w funkcjach pomocy technicznej

Microsoft nie przypisuje już automatycznie roli administratora systemu użytkownikom z rolami administratora globalnego lub administratora na poziomie usługi, takimi jak Power Platform Administrator i Dynamics 365 Administrator.

Ci administratorzy mogą nadal logować się do centrum administracyjnego Power Platform z następującymi uprawnieniami:

- Włączanie i wyłączanie ustawień na poziomie dzierżawcy

- Wyświetlanie informacji analitycznych w środowiskach

- Wyświetlanie zużycia pojemności

Ci administratorzy nie mogą wykonywać działań wymagających bezpośredniego dostępu do Dataverse danych bez licencji. Przykłady tych działań to:

- Aktualizowanie roli zabezpieczeń użytkownika w środowisku

- Instalowanie aplikacji w środowisku

Ważne

Administratorzy globalni, Power Platform administratorzy i administratorzy usługi Dynamics 365 muszą wykonać kolejny krok, zanim będą mogli wykonywać działania wymagające dostępu do Dataverse. Muszą oni zwiększyć swoje uprawnienia do roli Administrator systemu w środowisku, w którym chcą mieć dostęp. Wszystkie akcje zwiększania uprawnień są rejestrowane w programie Microsoft Purview.

Znane ograniczenia

Podczas korzystania z interfejsu API można zauważyć, że jeśli obiekt wywołujący jest administratorem systemu, wywołanie samoczynnego podniesienia uprawnień zwraca powodzenie, a nie powiadamianie obiektu wywołującego, że administrator systemu już istnieje.

Użytkownik wywołujący musi mieć przypisaną rolę administratora dzierżawcy. Aby uzyskać pełną listę użytkowników spełniających kryteria administrowania dzierżawcą, zobacz temat Zmiany w celu obsługi funkcji

Jeśli jesteś administratorem Dynamics 365, a środowisko jest chronione przez grupę zabezpieczeń, musisz być członkiem tej grupy zabezpieczeń. Ta reguła nie ma zastosowania do użytkowników z rolami administratora globalnego lub Power Platform administratora.

Interfejs API podniesienia uprawnień może być wywoływany tylko przez użytkownika, który musi zmienić swój stan. Nie obsługuje wywołań interfejsu API w imieniu innego użytkownika na potrzeby podniesienia uprawnień.

Rola administratora systemu przypisana za pomocą samodzielnego podnoszenia uprawnień nie jest usuwana po wygaśnięciu przypisania roli w Privileged Identity Management. Należy ręcznie usunąć użytkownika z roli administratora systemu. Zobacz działań związanych z oczyszczaniem

Obejście tego problemu jest dostępne dla klientów korzystających z zestawu startowego centrum doskonałości Microsoft Power Platform. Zobacz Wydanie PIM i obejście nr 8119, by znaleźć więcej informacji i szczegółów.

Przypisanie ról za pośrednictwem grup nie jest obsługiwane. Należy upewnić się, że role są przypisywane bezpośrednio do użytkownika.

Samodzielne podnoszenie poziomu uprawnień do roli administratora systemu

Obsługujemy zwiększenie możliwości za pomocą programu PowerShell lub intuicyjnego środowiska w centrum administracyjnym Power Platform.

Uwaga

Użytkownicy, którzy próbują samoobsługowe uprawnienia, muszą być administratorami globalnymi, administratorami Power Platform lub administratorami usługi Dynamics 365. Interfejs użytkownika w Centrum administracyjnym Power Platform jest niedostępny dla użytkowników z innymi rolami administratorów usługi Różnych identyfikatorów i próba samoobsługi za pośrednictwem interfejsu API programu PowerShell zwraca błąd.

Samodzielna promocja w programie PowerShell

Konfigurowanie PowerShell

Instalacja modułu MSAL PowerShell. Moduł wystarczy zainstalować raz.

Install-Module -Name MSAL.PS

Aby uzyskać więcej informacji dotyczących konfigurowania programu PowerShell, zobacz Szybki start: internetowy interfejs API z użyciem programów PowerShell i Visual Studio Code.

Krok 1. Uruchom skrypt w celu podniesienia uprawnień

W tym skrypcie programu PowerShell:

- Uwierzytelniaj przy użyciu interfejsu API platformy Power Platform.

- Utwórz zapytanie

httpprzy użyciu identyfikatora środowiska. - Aby zażądać podniesienia uprawnień, wywołaj punkt końcowy interfejsu API.

Dodawanie identyfikatora środowiska

Uzyskaj identyfikator środowiska na karcie Środowiska w centrum administracyjnym Power Platform.

Dodaj unikatowy

<environment id>do skryptu.

Uruchamianie skryptu

Skopiuj i wklej skrypt do konsoli programu PowerShell.

# Set your environment ID

$environmentId = "<your environment id>"

Import-Module MSAL.PS

# Authenticate

$AuthResult = Get-MsalToken -ClientId '49676daf-ff23-4aac-adcc-55472d4e2ce0' -Scope 'https://api.powerplatform.com/.default'

$Headers = @{

Authorization = "Bearer $($AuthResult.AccessToken)"

'Content-Type' = "application/json"

}

$uri = "https://api.powerplatform.com/usermanagement/environments/$environmentId/user/applyAdminRole?api-version=2022-03-01-preview";

try {

$postRequestResponse = Invoke-RestMethod -Method Post -Headers $Headers -Uri $uri

}

catch {

# Dig into the exception to get the Response details.

Write-Host "Response CorrelationId:" $_.Exception.Response.Headers["x-ms-correlation-id"]

Write-Host "StatusCode:" $_.Exception.Response.StatusCode.value__

Write-Host "StatusDescription:" $_.Exception.Response.StatusDescription

$result = $_.Exception.Response.GetResponseStream()

$reader = New-Object System.IO.StreamReader($result)

$reader.BaseStream.Position = 0

$reader.DiscardBufferedData()

$responseBody = $reader.ReadToEnd();

Write-Host $responseBody

}

$output = $postRequestResponse | ConvertTo-Json -Depth 2

Write-Host $output

Krok 2. Potwierdź wynik

Po sukcesie zobaczysz dane wyjściowe podobne do poniższych. Wyszukaj "Code": "UserExists" jako dowód na to, że pomyślnie podniesiono uprawnienia do roli.

{

"errors": [],

"information": [

{

"Subject": "Result",

"Description": "[\"SyncMode: Default\",\"Instance df12c345-7b56-ee10-8bc5-6045bd005555 exists\",\"Instance df85c664-7b78-ee11-8bc5-6045bd005555 in enabled state\",\"Instance Url found https://orgc1234567.crm.dynamics.com\",\"User found in AD tenant\",\"User in enabled state in AD tenant\",\"SystemUser with Id:11fa11ab-4f75-ee11-9999-6045bd12345a, objectId:aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb exists in instance\"]",

"Code": "UserExists"

},

{ ... }

}

Błędy

Jeśli użytkownik nie ma odpowiednich uprawnień, może zostać wyświetlony komunikat o błędzie.

"Unable to assign System Administrator security role as the user is not either a Global admin, Power Platform admin, or Dynamics 365 admin. Please review your role assignments in Entra ID and try again later. For help, please reach out to your administrator."

Krok 3. Wyczyść działanie

Uruchom Remove-RoleAssignmentFromUsers, aby usunąć użytkowników z roli zabezpieczeń Administrator systemu po wygaśnięciu przypisania w PIM.

-

-roleName: „System Administrator” lub inna rola -

-usersFilePath: ścieżka do pliku CSV z listą głównych nazw użytkowników (po jednym na wiersz) -

-environmentUrl: znalezione w admin.powerplatform.microsoft.com -

-processAllEnvironments: (opcjonalnie) przetwórz wszystkie środowiska -

-geo: prawidłowy adres GEO -

-outputLogsDirectory: ścieżka, w której zapisano pliki dzienników

Przykładowy skrypt

Remove-RoleAssignmentFromUsers

-roleName "System Administrator"

-usersFilePath "C:\Users\<My-Name>\Desktop\<names.csv>"

-environmentUrl "<my-name>-environment.crm.dynamics.com"

# Or, include all your environments

-processAllEnvironments $true

-geo "NA"

-outputLogsDirectory "C:\Users\<My-Name>\Desktop\<log-files>"

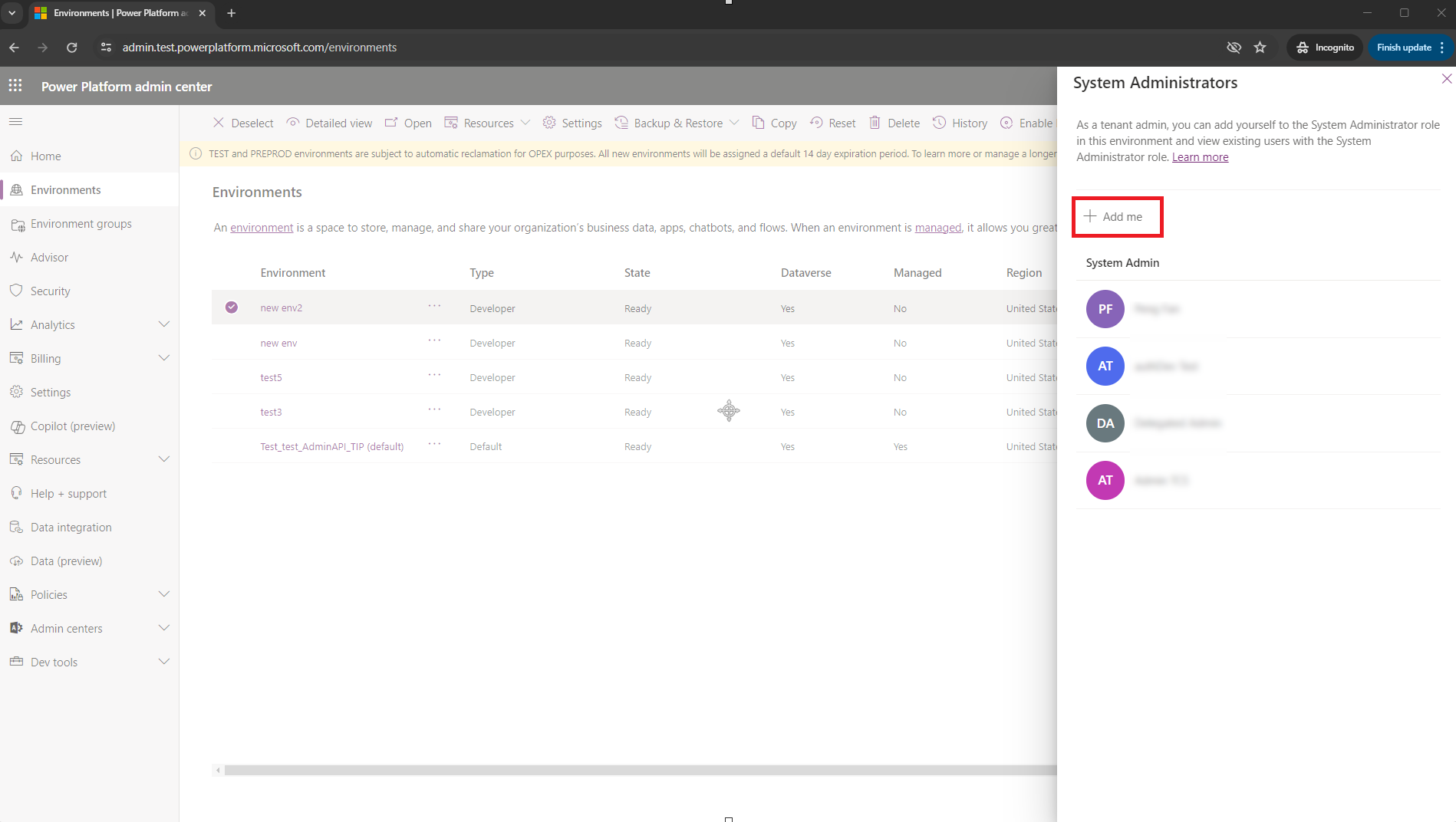

Samodzielna promocja za pośrednictwem centrum administracyjnego Power Platform

Zaloguj się w Centrum administracyjnym Power Platform.

Na lewym panelu wybierz pozycję Środowiska.

Wybierz znacznik wyboru obok środowiska.

Wybierz opcję Członkostwo na pasku poleceń, aby zażądać samodzielnej promocji.

Zostanie wyświetlone okno Administratorzy systemu. Dodaj siebie do roli administratora systemowego, wybierając opcję Dodaj mnie.