Planowanie implementacji usługi Power BI: Zapobieganie utracie danych w usłudze Power BI

Uwaga

Ten artykuł stanowi część serii artykułów dotyczących planowania implementacji usługi Power BI. Ta seria koncentruje się głównie na środowisku usługi Power BI w usłudze Microsoft Fabric. Aby zapoznać się z wprowadzeniem do serii, zobacz Planowanie implementacji usługi Power BI.

W tym artykule opisano działania związane z planowaniem związane z implementowaniem ochrony przed utratą danych (DLP) w usłudze Power BI. Jest ona przeznaczona dla:

- Administratorzy usługi Power BI: administratorzy, którzy są odpowiedzialni za nadzorowanie usługi Power BI w organizacji. Administratorzy usługi Power BI muszą współpracować z zespołami ds. zabezpieczeń informacji i innymi odpowiednimi zespołami.

- Centrum doskonałości, IT i zespołów analizy biznesowej: inni, którzy są odpowiedzialni za nadzorowanie usługi Power BI w organizacji. Może być konieczne współpraca z administratorami usługi Power BI, zespołami ds. zabezpieczeń informacji i innymi odpowiednimi zespołami.

Ważne

Ochrona przed utratą danych (DLP) to znaczące przedsiębiorstwo w całej organizacji. Jego zakres i wpływ są znacznie większe niż sama usługa Power BI. Ten typ inicjatywy wymaga finansowania, priorytetyzacji i planowania. Spodziewaj się, że w planowaniu, użyciu i wysiłkach nadzoru związanych z planowaniem, użyciem i nadzorem należy zaangażować kilka zespołów obejmujących wiele funkcji.

Zalecamy stosowanie stopniowego, etapowego podejścia do wdrażania DLP dla usługi Power BI. Opis typów faz wdrażania, które należy wziąć pod uwagę, zobacz Ochrona informacji dla usługi Power BI (fazy wdrażania).

Cel DLP

Zapobieganie utracie danych (DLP) odnosi się do działań i praktyk, które chronią dane organizacji. Celem DLP jest zmniejszenie ryzyka wycieku danych, co może wystąpić, gdy poufne dane są udostępniane nieautoryzowanym osobom. Chociaż zachowanie odpowiedzialnego użytkownika jest krytyczną częścią ochrony danych, DLP zwykle odnosi się do zasad, które są zautomatyzowane.

Funkcja DLP umożliwia:

- Wykrywaj i informuj administratorów, gdy doszło do ryzykownego, niezamierzonego lub nieodpowiedniego udostępniania poufnych danych. W szczególności umożliwia:

- Popraw ogólną konfigurację zabezpieczeń dzierżawy usługi Power BI dzięki automatyzacji i informacjom.

- Włącz analityczne przypadki użycia, które obejmują poufne dane.

- Udostępnianie informacji inspekcji administratorom zabezpieczeń.

- Udostępnianie użytkownikom powiadomień kontekstowych. W szczególności umożliwia:

- Pomaganie użytkownikom w podejmowaniu odpowiednich decyzji podczas normalnego przepływu pracy.

- Pokieruj użytkowników, aby postępowali zgodnie z zasadami klasyfikacji i ochrony danych bez negatywnego wpływu na ich produktywność.

Usługi DLP

Ogólnie rzecz biorąc, istnieją dwie różne usługi, które mogą implementować zapobieganie utracie danych.

- Zasady DLP usługi Microsoft Purview dla usługi Power BI

- Microsoft Defender for Cloud Apps

Zasady DLP usługi Microsoft Purview dla usługi Power BI

Zasady DLP dla usługi Power BI są konfigurowane w portal zgodności Microsoft Purview. Może wykrywać poufne dane w modelu semantycznym, który został opublikowany w obszarze roboczym Premium w usługa Power BI.

Ważne

Czasami w tym artykule opisano usługę Power BI Premium lub jej subskrypcje pojemności (jednostki SKU P). Należy pamiętać, że firma Microsoft obecnie konsoliduje opcje zakupu i cofnie usługę Power BI Premium na jednostki SKU pojemności. Nowi i istniejący klienci powinni rozważyć zakup subskrypcji pojemności sieci szkieletowej (jednostki SKU F).

Aby uzyskać więcej informacji, zobacz Ważne aktualizacje dostępne w licencjonowaniu usługi Power BI Premium i Power BI Premium — często zadawane pytania.

Celem tego typu zasad DLP jest uświadomienie użytkownikom i informowanie administratorów o tym, gdzie są przechowywane poufne dane. Zasady DLP mogą generować powiadomienia użytkowników i alerty administratora na podstawie typów informacji poufnych lub etykiet poufności. Można na przykład określić, czy informacje o karcie kredytowej, czy dane osobowe (PII) są przechowywane w modelu semantycznym.

Uwaga

DLP dla usługi Power BI koncentruje się na tym artykule.

Microsoft Defender for Cloud Apps

Microsoft Defender dla Chmury Apps to narzędzie z wieloma możliwościami. Niektóre zasady, które można skonfigurować w usłudze Microsoft Defender dla Chmury Apps (z integracją z identyfikatorem Microsoft Entra ID), obejmują DLP. Te zasady mogą blokować, rejestrować lub powiadamiać o wystąpieniu pewnych działań użytkownika. Na przykład gdy użytkownik próbuje pobrać raport z usługa Power BI, do którego przypisano etykietę poufności o wysokim ograniczeniu, akcja pobierania jest blokowana.

Artykuł Defender dla Chmury Apps for Power BI zawiera informacje dotyczące monitorowania usługa Power BI przy użyciu usługi Defender dla Chmury Apps. W pozostałej części tego artykułu skupiono się na funkcji DLP dla usługi Power BI.

Ważne

Zasady DLP dla usługi Power BI skonfigurowane w portal zgodności Microsoft Purview można stosować tylko dla zawartości przechowywanej w obszarze roboczym usługi Power BI Premium. Jednak zasady skonfigurowane w usłudze Defender dla Chmury Apps nie mają podobnych wymagań wstępnych usługi Power BI Premium. Należy pamiętać, że funkcje, przeznaczenie i dostępne akcje różnią się w przypadku dwóch zestawów narzędzi. Aby osiągnąć maksymalny efekt, zalecamy rozważenie użycia obu zestawów narzędzi.

Wymagania wstępne dotyczące DLP dla usługi Power BI

Do tej pory należy wykonać kroki planowania na poziomie organizacji opisane w artykule Information protection for Power BI (Ochrona informacji dla usługi Power BI ). Przed kontynuowaniem należy mieć jasność:

- Bieżący stan: bieżący stan DLP w organizacji. Musisz mieć wiedzę, w jakim zakresie DLP jest już używany i kto jest odpowiedzialny za zarządzanie nim.

- Cele i wymagania: strategiczne cele wdrażania DLP w organizacji. Zrozumienie celów i wymagań będzie służyć jako przewodnik po wysiłkach związanych z implementacją.

Zwykle przed wdrożeniem funkcji DLP należy zaimplementować ochronę informacji (opisaną w artykule Ochrona informacji dla usługi Power BI ). Nie jest to jednak wymaganie wstępne dotyczące używania zasad DLP dla usługi Power BI. Jeśli etykiety poufności są publikowane, mogą być używane z funkcją DLP dla usługi Power BI. Możesz również użyć typów informacji poufnych z funkcją DLP dla usługi Power BI. Oba typy zostały opisane w tym artykule.

Kluczowe decyzje i akcje

Celem zasad DLP jest skonfigurowanie zautomatyzowanej akcji na podstawie reguł i warunków zawartości, którą zamierzasz chronić. Musisz podjąć pewne decyzje dotyczące reguł i warunków, które będą wspierać cele i wymagania.

Zaletą definiowania oddzielnych reguł w ramach jednej zasady DLP jest możliwość włączenia dostosowanych alertów lub powiadomień użytkowników.

Istnieje hierarchiczny pierwszeństwo przed listą zasad DLP, a także regułami zasad DLP, które należy wziąć pod uwagę. Pierwszeństwo będzie miało wpływ na to, które zasady są wywoływane podczas pierwszego napotkania.

Uwaga

Ta sekcja nie jest wyczerpującą listą wszystkich możliwych decyzji DLP dla wszystkich możliwych aplikacji. Upewnij się, że współpracujesz z innymi osobami biorącymi udział w projekcie i administratorami systemu, aby podejmować decyzje, które działają dobrze dla wszystkich aplikacji i przypadków użycia. Na przykład zalecamy zbadanie dodatkowych zasad DLP w celu ochrony plików źródłowych i wyeksportowanych plików przechowywanych w usłudze OneDrive lub SharePoint. Ten zestaw artykułów koncentruje się tylko na zawartości w usługa Power BI.

Typ poufnych danych

Zasady DLP dla usługi Power BI skonfigurowane w portal zgodności Microsoft Purview mogą być oparte na etykiecie poufności lub typie informacji poufnych.

Ważne

Chociaż można przypisać etykiety poufności do większości typów elementów w usłudze Power BI, zasady DLP opisane w tym artykule koncentrują się specjalnie na modelach semantycznych. Model semantyczny musi zostać opublikowany w obszarze roboczym Premium.

Etykieta poufności

Etykiet poufności można używać do klasyfikowania zawartości, począwszy od mniej wrażliwej na bardziej poufne.

Po wywołaniu zasad DLP dla usługi Power BI reguła etykiety poufności sprawdza semantyczne modele (które są publikowane w usługa Power BI) pod kątem obecności określonej etykiety poufności. Zgodnie z opisem w artykule Information protection for Power BI etykieta może być przypisana przez użytkownika lub przez zautomatyzowany proces (na przykład dziedziczona etykieta lub etykieta domyślna).

Poniżej przedstawiono kilka przykładów tworzenia reguły DLP na podstawie etykiety poufności.

- Zgodność z przepisami: masz etykietę poufności zarezerwowaną dla danych, które podlegają określonym wymaganiom prawnym. Chcesz zgłosić alert dla administratorów zabezpieczeń, gdy użytkownicy przypisują etykietę poufności do modelu semantycznego w usługa Power BI.

- Przypomnienia dla twórców zawartości o poufnych danych: masz etykietę poufności używaną do poufnych danych. Chcesz wygenerować powiadomienie użytkownika, gdy użytkownik wyświetli stronę szczegółów modelu semantycznego w centrum danych w usługa Power BI. Możesz na przykład przypomnieć użytkownikom, jak odpowiednio obsługiwać poufne dane.

Inne zagadnienia dotyczące powiadomień i alertów użytkownika zostały opisane w następnej sekcji tego artykułu.

Lista kontrolna — biorąc pod uwagę potrzeby reguł etykiet poufności, kluczowe decyzje i akcje obejmują:

- Sprawdź bieżący stan ochrony informacji: upewnij się, że etykiety poufności są wdrażane w organizacji i czy są gotowe do użycia przez zasady DLP.

- Skompiluj przypadki użycia DLP na podstawie etykiet poufności: określ, które etykiety poufności będą korzystać z stosowania zasad DLP. Weź pod uwagę cele, przepisy i wymagania wewnętrzne.

- Określanie priorytetów listy przypadków użycia DLP na podstawie etykiet poufności: Omówienie najważniejszych priorytetów z zespołem. Określ, które elementy mają być priorytetowe w planie projektu.

Uwaga

Zasady DLP są zwykle zautomatyzowane. Jednak odpowiedzialne działania użytkowników odgrywają kluczową rolę w ochronie danych.

Aby uzyskać więcej informacji, zobacz Ochrona informacji dla usługi Power BI (zasady klasyfikacji i ochrony danych). Opisuje ona wewnętrzne zasady ładu, które zawierają wskazówki dotyczące tego, co użytkownicy mogą i nie mogą robić z zawartością przypisaną do określonej etykiety poufności.

Typy informacji poufnych

Nie wszystkie typy danych są takie same; niektóre typy danych są z natury bardziej wrażliwe niż inne. Istnieje wiele różnych typów informacji poufnych (SIT). W zależności od branży i wymagań dotyczących zgodności tylko niektóre elementy SIT będą stosowane do Twojej organizacji.

Oto kilka typowych przykładów siTs:

- Paszport, ubezpieczenia społecznego i numery licencji kierowcy

- Konto bankowe i numery routingu

- Numery kart kredytowych i debetowych

- Identyfikacja podatkowa i krajowe numery identyfikacyjne

- Numery identyfikatorów zdrowia i informacje medyczne

- Adresy fizyczne

- Klucze konta, hasła i parametry połączenia bazy danych

Napiwek

Jeśli dane poufne nie mają wartości analitycznej, zadaj sobie pytanie, czy powinny znajdować się w systemie analitycznym. Zalecamy edukowanie twórców zawartości, aby pomóc im w podejmowaniu dobrych decyzji dotyczących tego, jakie dane mają być przechowywane w usłudze Power BI.

SiTs to klasyfikatory oparte na wzorcu. Będą szukać znanego wzorca w tekście przy użyciu wyrażeń regularnych.

W portal zgodności Microsoft Purview znajdziesz wiele wstępnie skonfigurowanych sieci SIT. W przypadku spełnienia Twoich wymagań należy użyć wstępnie skonfigurowanego sita, aby zaoszczędzić czas. Rozważ wstępnie skonfigurowany numer karty kredytowej SIT: wykrywa prawidłowe wzorce dla wszystkich głównych wystawców kart, zapewnia ważność sumy kontrolnej i wyszukuje odpowiednie słowo kluczowe w pobliżu numeru karty kredytowej.

Jeśli wstępnie skonfigurowane sieci SITs nie spełniają Twoich potrzeb lub masz zastrzeżone wzorce danych, możesz utworzyć niestandardowy sit. Można na przykład utworzyć niestandardowy sit, aby dopasować wzorzec numeru identyfikatora pracownika.

Po skonfigurowaniu funkcji SIT zasady DLP dla usługi Power BI są wywoływane po przekazaniu lub odświeżeniu modelu semantycznego. W tym czasie reguła typu informacji poufnych będzie sprawdzać modele semantyczne (w usługa Power BI) pod kątem obecności typów informacji poufnych.

Poniżej przedstawiono kilka przykładów tworzenia reguły DLP na podstawie typu informacji poufnych.

- Zgodność z przepisami: Masz poufny typ informacji, który podlega wymaganiom prawnym. Chcesz wygenerować alert dla administratorów zabezpieczeń, gdy ten typ danych zostanie wykryty w modelu semantycznym w usługa Power BI.

- Wymagania wewnętrzne: masz poufny typ informacji, który wymaga specjalnej obsługi. Aby spełnić wymagania wewnętrzne, chcesz wygenerować powiadomienie użytkownika, gdy użytkownik wyświetli ustawienia modelu semantycznego lub stronę szczegółów modelu semantycznego w centrum danych (w usługa Power BI).

Lista kontrolna — biorąc pod uwagę potrzeby typów informacji poufnych, kluczowe decyzje i akcje obejmują:

- Kompiluj przypadki użycia DLP na podstawie typów informacji poufnych: określ, które typy informacji poufnych będą korzystać z stosowania zasad DLP. Weź pod uwagę cele, przepisy i wymagania wewnętrzne.

- Przetestuj istniejące typy informacji poufnych: skontaktuj się z zespołem ds. zabezpieczeń informacji, aby sprawdzić, czy wstępnie skonfigurowane sieci SI Będą zgodne z Twoimi potrzebami. Użyj danych testowych, aby potwierdzić, że wzorce i słowa kluczowe są prawidłowo wykrywane.

- Utwórz niestandardowe typy informacji poufnych: jeśli ma to zastosowanie, współpracuj z zespołem ds. zabezpieczeń informacji w celu utworzenia identyfikatorów SIT, aby mogły być używane w funkcji DLP dla usługi Power BI.

- Określanie priorytetów listy przypadków użycia: Omówienie najważniejszych priorytetów z zespołem. Określ, które elementy mają być priorytetowe w planie projektu.

Powiadomienia użytkownika

Po zidentyfikowaniu przypadków użycia DLP z etykietami poufności i identyfikatorami SIT należy rozważyć, co się stanie, gdy wystąpi dopasowanie reguły DLP. Zazwyczaj wiąże się to z powiadomieniem użytkownika.

Powiadomienia użytkowników dotyczące zasad DLP są również nazywane poradami dotyczącymi zasad. Są one przydatne, gdy chcesz zapewnić użytkownikom więcej wskazówek i świadomości podczas normalnego przebiegu pracy. Jest bardziej prawdopodobne, że użytkownicy będą odczytywać i absorbować powiadomienia użytkowników, jeśli są:

- Specyficzne: Korelowanie komunikatu z regułą znacznie ułatwia zrozumienie.

- Możliwość działania: oferowanie sugestii dotyczących tego, co użytkownik musi zrobić, lub jak znaleźć więcej informacji.

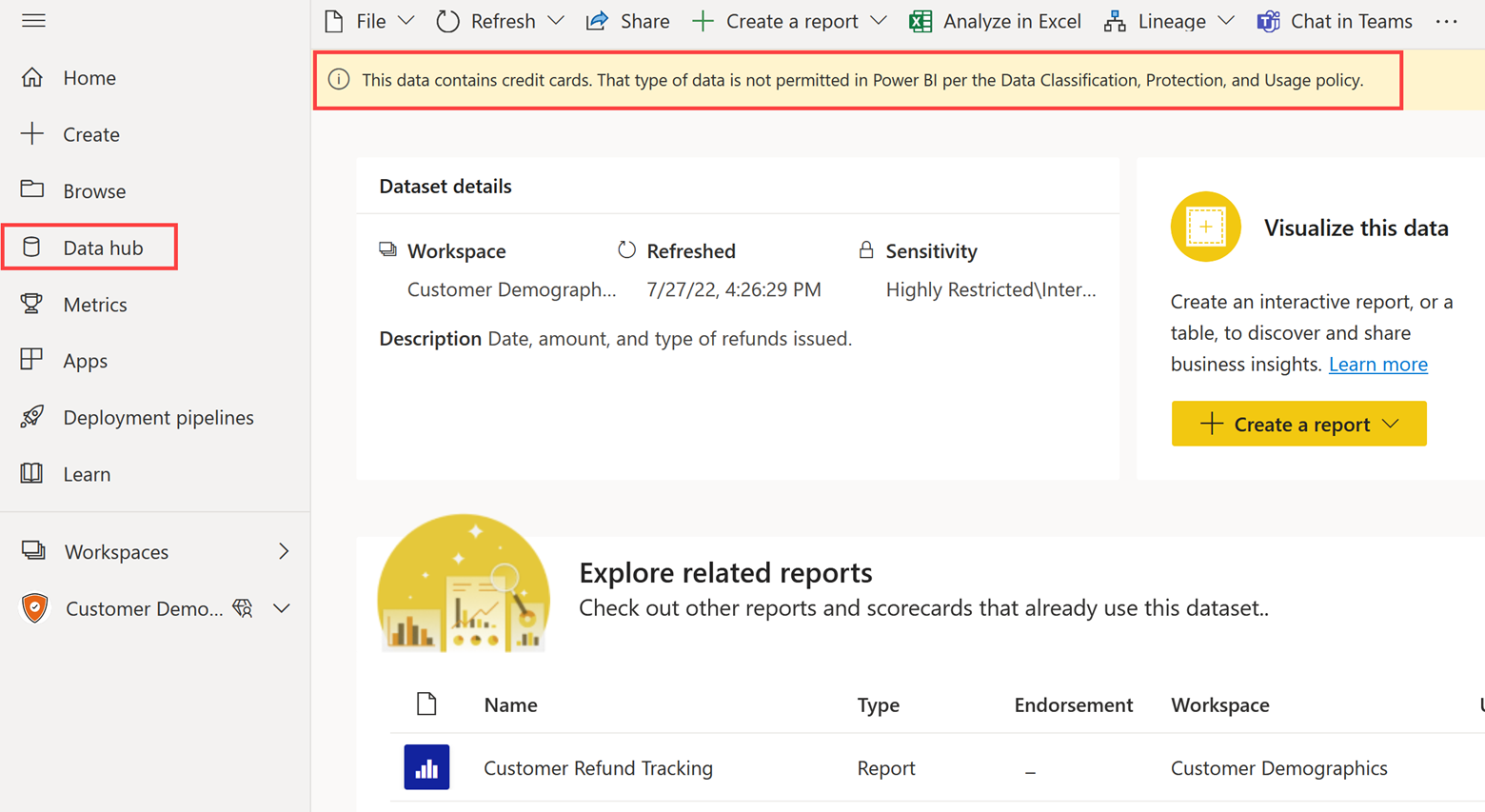

W przypadku DLP w usłudze Power BI powiadomienia użytkowników są wyświetlane w ustawieniach modelu semantycznego. Są one również wyświetlane w górnej części strony szczegółów modelu semantycznego w centrum danych, jak pokazano na poniższym zrzucie ekranu. W tym przypadku powiadomienie odczytuje: te dane zawierają karty kredytowe. Ten typ danych nie jest dozwolony w usłudze Power BI zgodnie z zasadami klasyfikacji, ochrony i użycia danych.

Dla każdej zasady DLP można zdefiniować co najmniej jedną regułę. Każda reguła może opcjonalnie mieć inną poradę dotyczącą zasad, która będzie wyświetlana dla użytkowników.

Rozważmy poniższy przykład sposobu definiowania zasad DLP na potrzeby wykrywania danych finansowych przechowywanych w modelach semantycznych w usługa Power BI. Zasady DLP używają identyfikatorów SITs i mają dwie reguły.

- Reguła 1. Pierwsza reguła wykrywa numery kart kredytowych. Dostosowany tekst porad dotyczących zasad brzmi: te dane zawierają numery kart kredytowych. Ten typ danych nie jest dozwolony w usłudze Power BI zgodnie z zasadami klasyfikacji i ochrony danych.

- Reguła 2. Druga reguła wykrywa konta finansowe. Dostosowany tekst porad dotyczących zasad brzmi: te dane zawierają poufne informacje finansowe. Wymaga ona użycia etykiety o wysokim ograniczeniu. Aby uzyskać wymagania dotyczące przechowywania danych finansowych, zapoznaj się z zasadami klasyfikacji i ochrony danych.

Reguła 1 jest bardziej pilna niż reguła 2. Reguła 1 ma na celu przekazanie problemu wymagającego działania. Druga reguła jest bardziej informacyjna. W przypadku pilnych problemów warto skonfigurować alerty. Alerty dla administratorów zostały opisane w następnej sekcji.

Podczas podejmowania decyzji o tym, jakie powiadomienia powinni otrzymywać użytkownicy, zalecamy skoncentrowanie się na wyświetlaniu tylko bardzo ważnych powiadomień. Jeśli istnieje zbyt wiele powiadomień dotyczących zasad, użytkownicy mogą zostać przytłoczeni. W rezultacie niektóre powiadomienia mogą być pomijane.

Użytkownicy mogą podejmować działania, zgłaszając problem , gdy uważają, że jest to wynik fałszywie dodatni (błędnie zidentyfikowany). Istnieje również możliwość zezwolenia użytkownikowi na zastąpienie zasad. Te możliwości mają umożliwić komunikację między użytkownikami usługi Power BI a administratorami zabezpieczeń, którzy zarządzają funkcją DLP dla usługi Power BI.

Lista kontrolna — podczas rozważania powiadomień użytkowników DLP kluczowe decyzje i akcje obejmują:

- Zdecyduj, kiedy są potrzebne powiadomienia użytkownika: dla każdej reguły DLP, którą chcesz utworzyć, określ, czy jest wymagane niestandardowe powiadomienie użytkownika.

- Utwórz dostosowane porady dotyczące zasad: dla każdego powiadomienia zdefiniuj, jaki komunikat powinien być wyświetlany użytkownikom. Zaplanuj skorelowanie komunikatu z regułą DLP, aby była specyficzna i można ją podjąć.

Alerty administratora

Alerty są przydatne w przypadku niektórych reguł DLP, gdy chcesz śledzić zdarzenia, gdy wystąpiło naruszenie zasad. Podczas definiowania reguł zasad DLP należy rozważyć, czy alerty powinny być generowane.

Napiwek

Alerty są przeznaczone do zwracania uwagi administratora na niektóre sytuacje. Najlepiej nadają się do tego, gdy zamierzasz aktywnie badać i rozwiązywać ważne alerty. Wszystkie dopasowania reguły usługi DPS można znaleźć w Eksploratorze działań w portal zgodności Microsoft Purview.

Alerty są przydatne, gdy chcesz:

- Upewnij się, że administratorzy zabezpieczeń i zgodności wiedzą, że wystąpiło coś za pośrednictwem pulpitu nawigacyjnego zarządzania alertami DLP. Opcjonalnie możesz również wysłać wiadomość e-mail do określonego zestawu użytkowników.

- Zobacz więcej szczegółów dotyczących zdarzenia, które wystąpiło.

- Przypisz zdarzenie do osoby, aby ją zbadać.

- Zarządzaj stanem zdarzenia lub dodaj do niego komentarze.

- Wyświetl inne alerty wygenerowane dla działania przez tego samego użytkownika.

Każdy alert może być definiowany przez poziom ważności, który może być niski, średni lub wysoki. Poziom ważności pomaga określić priorytety przeglądu otwartych alertów.

Poniżej przedstawiono dwa przykłady użycia alertów.

Przykład 1: Zdefiniowano zasady DLP do wykrywania danych finansowych przechowywanych w modelach semantycznych w usługa Power BI. Zasady DLP używają typów informacji poufnych. Ma dwie reguły.

- Reguła 1. Ta reguła wykrywa numery kart kredytowych. Alerty są włączone z wysoką ważnością. Zostanie również wygenerowana wiadomość e-mail.

- Reguła 2. Ta reguła wykrywa konta finansowe. Alerty są włączone z wysoką ważnością.

Przykład 2: Zdefiniowano zasady DLP, które są wywoływane, gdy etykieta poufności "Wysoce ograniczona\Executive Committee" i "Członkowie zarządu" jest przypisywana do modelu semantycznego w usługa Power BI. Nie generuje powiadomienia użytkownika. W takiej sytuacji możesz nie chcieć wygenerować alertu, ponieważ chcesz rejestrować tylko wystąpienie. W razie potrzeby możesz uzyskać więcej informacji z Eksploratora działań.

Jeśli alert e-mail jest wymagany, zalecamy użycie grupy zabezpieczeń z obsługą poczty. Możesz na przykład użyć grupy o nazwie Security and Privacy Admin Alerting(Alerty administratora zabezpieczeń i prywatności).

Napiwek

Pamiętaj, że reguły DLP dla usługi Power BI są sprawdzane za każdym razem, gdy model semantyczny zostanie przekazany lub odświeżony. Oznacza to, że alert może być generowany za każdym razem, gdy model semantyczny jest odświeżany. Regularne lub częste odświeżanie danych może spowodować przytłaczającą liczbę zarejestrowanych zdarzeń i alertów.

Lista kontrolna — podczas rozważania alertów DLP dla administratorów kluczowe decyzje i akcje obejmują:

- Zdecyduj, kiedy są wymagane alerty: dla każdej reguły DLP, którą chcesz utworzyć, określ, które sytuacje uzasadniają użycie alertów.

- Wyjaśnienie ról i obowiązków: określ oczekiwania i konkretne działania, które należy podjąć po wygenerowaniu alertu.

- Określ, kto będzie otrzymywać alerty: zdecyduj, którzy administratorzy zabezpieczeń i zgodności będą obsługiwać otwarte alerty. Upewnij się, że uprawnienia i wymagania dotyczące licencjonowania są spełnione dla każdego administratora, który będzie używać portal zgodności Microsoft Purview.

- Tworzenie grup wiadomości e-mail: w razie potrzeby utwórz nowe grupy zabezpieczeń z obsługą poczty w celu obsługi alertów.

Obszary robocze w zakresie

Zasady DLP dla usługi Power BI skonfigurowane w portal zgodności Microsoft Purview mają być przeznaczone dla modeli semantycznych. W szczególności obsługuje skanowanie modeli semantycznych, które zostały opublikowane w obszarze roboczym Premium.

Zasady DLP można skonfigurować tak, aby skanowały wszystkie obszary robocze Premium. Opcjonalnie możesz uwzględnić lub wykluczyć określone obszary robocze. Możesz na przykład wykluczyć niektóre obszary robocze programistyczne lub testowe, które są uważane za mniejsze ryzyko (szczególnie jeśli nie zawierają rzeczywistych danych produkcyjnych). Alternatywnie można utworzyć oddzielne zasady dla niektórych obszarów roboczych programowania lub testowania.

Napiwek

Jeśli zdecydujesz, że tylko podzbiór obszarów roboczych Premium zostanie uwzględniony dla DLP, rozważ poziom konserwacji. Reguły DLP są łatwiejsze do utrzymania, gdy zostaną uwzględnione wszystkie obszary robocze Premium. Jeśli zdecydujesz się dołączyć tylko podzbiór obszarów roboczych Premium, upewnij się, że masz proces inspekcji, aby szybko określić, czy w zasadach DLP brakuje nowego obszaru roboczego.

Aby uzyskać więcej informacji na temat obszaru roboczego, zobacz artykuły dotyczące planowania obszaru roboczego.

Lista kontrolna — podczas rozważania obszarów roboczych, które mają być uwzględnione w zakresie DLP, kluczowe decyzje i akcje obejmują:

- Zdecyduj, które obszary robocze Premium powinny mieć zastosowane zasady DLP: rozważ, czy zasady DLP powinny mieć wpływ na wszystkie obszary robocze usługi Power BI Premium, czy tylko ich podzbiór.

- Utwórz dokumentację dla przypisań obszarów roboczych: jeśli ma to zastosowanie, dokument, który obszary robocze podlegają DLP. Uwzględnij kryteria i przyczyny dołączania lub wykluczania obszarów roboczych.

- Korelowanie decyzji DLP z ładem obszaru roboczego: jeśli ma to zastosowanie, zaktualizuj dokumentację ładu obszaru roboczego, aby uwzględnić szczegółowe informacje na temat sposobu obsługi DLP.

- Rozważ inne ważne lokalizacje plików: oprócz usługa Power BI określ, czy konieczne jest utworzenie innych zasad DLP w celu ochrony plików źródłowych i wyeksportowanych plików przechowywanych w usłudze OneDrive lub SharePoint.

Wymagania dotyczące licencji

Aby użyć funkcji DLP, istnieje kilka wymagań dotyczących licencjonowania. Licencja usługi Microsoft Purview Information Protection jest wymagana dla administratorów, którzy będą konfigurować I nadzorować zasady DLP oraz zarządzać nimi. Być może masz już te licencje, ponieważ są one zawarte w niektórych pakietach licencji, takich jak Microsoft 365 E5. Alternatywnie Zgodność platformy Microsoft 365 E5 możliwości można kupić jako licencję autonomiczną.

Ponadto zasady DLP dla usługi Power BI wymagają usługi Power BI Premium. To wymaganie dotyczące licencjonowania można spełnić z licencją Premium capacity lub Premium na użytkownika (PPU).

Napiwek

Jeśli potrzebujesz wyjaśnień dotyczących wymagań dotyczących licencjonowania, porozmawiaj z zespołem ds. kont Microsoft. Należy pamiętać, że licencja Zgodność platformy Microsoft 365 E5 zawiera inne funkcje DLP, które są poza zakresem tego artykułu.

Lista kontrolna — podczas oceniania wymagań dotyczących licencjonowania DLP kluczowe decyzje i akcje obejmują:

- Zapoznaj się z wymaganiami dotyczącymi licencjonowania produktów: upewnij się, że sprawdzono wszystkie wymagania licencyjne dotyczące DLP.

- Zapoznaj się z wymaganiami dotyczącymi licencjonowania Premium: sprawdź, czy obszary robocze, które chcesz skonfigurować dla DLP, to obszary robocze Premium.

- Uzyskiwanie dodatkowych licencji: jeśli ma to zastosowanie, kup więcej licencji, aby odblokować funkcje, które mają być używane.

- Przypisywanie licencji: przypisz licencję do każdego z administratorów zabezpieczeń i zgodności, którzy będą ich potrzebować.

Dokumentacja użytkownika i szkolenie

Przed wdrożeniem DLP dla usługi Power BI zalecamy utworzenie i opublikowanie dokumentacji użytkownika. Strona programu SharePoint lub strona typu wiki w scentralizowanym portalu może działać dobrze, ponieważ łatwo będzie ją zachować. Dokument przekazany do biblioteki udostępnionej lub witryny usługi Teams jest również dobrym rozwiązaniem.

Celem dokumentacji jest osiągnięcie bezproblemowego środowiska użytkownika. Przygotowanie dokumentacji użytkownika ułatwi ci również upewnienie się, że wszystko zostało uwzględnione.

Dołącz informacje o tym, kto ma się skontaktować, gdy użytkownicy mają pytania lub problemy techniczne. Ponieważ ochrona informacji jest projektem obejmującym całą organizację, pomoc techniczna jest często zapewniana przez dział IT.

Często zadawane pytania i przykłady są szczególnie przydatne w przypadku dokumentacji użytkownika.

Napiwek

Aby uzyskać więcej informacji, zobacz Ochrona informacji dla usługi Power BI (zasady klasyfikacji i ochrony danych). W tym artykule opisano sugestie dotyczące tworzenia zasad klasyfikacji i ochrony danych, dzięki czemu użytkownicy rozumieją, co mogą i nie mogą robić z etykietami poufności.

Lista kontrolna — podczas przygotowywania dokumentacji i szkolenia użytkownika kluczowe decyzje i akcje obejmują:

- Aktualizacja dokumentacji dla twórców zawartości i użytkowników: aktualizowanie często zadawanych pytań i przykładów w celu uwzględnienia odpowiednich wskazówek dotyczących zasad DLP.

- Opublikuj, jak uzyskać pomoc: upewnij się, że użytkownicy wiedzą, jak uzyskać pomoc, gdy napotykają coś nieoczekiwanego lub że nie rozumieją.

- Ustal, czy jest wymagane określone szkolenie: utwórz lub zaktualizuj szkolenie użytkownika, aby uwzględnić przydatne informacje, zwłaszcza jeśli wymagane jest wymaganie prawne.

Wsparcie użytkownika

Ważne jest, aby sprawdzić, kto będzie odpowiedzialny za pomoc techniczną użytkowników. Często usługa DLP jest obsługiwana przez scentralizowaną pomoc techniczną IT.

Może być konieczne utworzenie wskazówek dla działu pomocy technicznej (czasami nazywanego elementem Runbook). Może być również konieczne przeprowadzenie sesji transferu wiedzy, aby upewnić się, że dział pomocy technicznej jest gotowy do odpowiadania na żądania pomocy technicznej.

Lista kontrolna — podczas przygotowywania do funkcji obsługi użytkownika kluczowe decyzje i akcje obejmują:

- Zidentyfikuj, kto zapewni pomoc techniczną dla użytkowników: podczas definiowania ról i obowiązków należy uwzględnić sposób, w jaki użytkownicy uzyskają pomoc dotyczącą problemów związanych z DLP.

- Upewnij się, że zespół pomocy technicznej użytkownika jest gotowy: utwórz dokumentację i przeprowadź sesje transferu wiedzy, aby upewnić się, że dział pomocy technicznej jest gotowy do obsługi DLP.

- Komunikacja między zespołami: omówienie powiadomień użytkowników i proces rozwiązywania alertów DLP z zespołem pomocy technicznej, a także administratorów usługi Power BI i Centrum doskonałości. Upewnij się, że wszyscy zaangażowani są przygotowani na potencjalne pytania od użytkowników usługi Power BI.

Podsumowanie implementacji i testowania

Po podjęciu decyzji i spełnieniu wymagań wstępnych nadszedł czas, aby rozpocząć wdrażanie i testowanie DLP dla usługi Power BI.

Zasady DLP dla usługi Power BI są konfigurowane w portal zgodności Microsoft Purview (dawniej nazywane centrum zgodności platformy Microsoft 365) w Centrum administracyjne platformy Microsoft 365.

Napiwek

Proces konfigurowania DLP dla usługi Power BI w portal zgodności Microsoft Purview obejmuje tylko jeden krok, a nie dwa, w celu skonfigurowania zasad. Ten proces różni się od konfiguracji ochrony informacji w portal zgodności Microsoft Purview (opisanej w artykule Ochrona informacji dla usługi Power BI). W takim przypadku istniały dwa oddzielne kroki konfigurowania etykiety i publikowania zasad etykiet. W tym przypadku w przypadku DLP jest tylko jeden krok w procesie implementacji.

Poniższa lista kontrolna zawiera podsumowaną listę kompleksowej procedury implementacji. Wiele kroków zawiera inne szczegóły omówione w poprzednich sekcjach tego artykułu.

Lista kontrolna — podczas implementowania DLP dla usługi Power BI kluczowe decyzje i akcje obejmują:

- Sprawdź bieżący stan i cele: Upewnij się, że masz jasność co do bieżącego stanu DLP do użycia z usługą Power BI. Wszystkie cele i wymagania dotyczące wdrażania DLP powinny być jasne i aktywnie wykorzystywane do podejmowania decyzji.

- Podejmowanie decyzji: Przejrzyj i omówi wszystkie wymagane decyzje. To zadanie powinno wystąpić przed skonfigurowaniem niczego w środowisku produkcyjnym.

- Zapoznaj się z wymaganiami dotyczącymi licencjonowania: Upewnij się, że rozumiesz wymagania dotyczące licencjonowania produktów i licencjonowania użytkowników. W razie potrzeby należy zakupić i przypisać więcej licencji.

- Publikowanie dokumentacji użytkownika: publikowanie informacji, które użytkownicy będą musieli odpowiedzieć na pytania i wyjaśnić oczekiwania. Podaj wskazówki, komunikację i szkolenia dla użytkowników, aby byli przygotowani.

- Tworzenie zasad DLP: w portal zgodności Microsoft Purview utwórz i skonfiguruj poszczególne zasady DLP. Zapoznaj się ze wszystkimi wcześniej podjętą decyzją dotyczącą konfigurowania reguł DLP.

- Wykonywanie testów początkowych: wykonaj początkowy zestaw testów, aby sprawdzić, czy wszystko jest poprawnie skonfigurowane. Użyj trybu testowego z niektórymi przykładowymi danymi, aby określić, czy wszystko działa zgodnie z oczekiwaniami, jednocześnie minimalizując wpływ na użytkowników. Początkowo użyj małego podzbioru obszarów roboczych Premium. Rozważ użycie dzierżawy nieprodukcyjnej, jeśli masz dostęp do tej dzierżawy.

- Zbieraj opinie użytkowników: uzyskaj opinię na temat procesu i środowiska użytkownika. Identyfikowanie obszarów nieporozumień lub nieoczekiwanych wyników z typami informacji poufnych i innymi problemami technicznymi.

- Kontynuuj iteracyjne wydania: stopniowo dodaj więcej obszarów roboczych Premium do zasad DLP, dopóki nie zostaną uwzględnione.

- Monitorowanie, dostrajanie i dostosowywanie: Zainwestuj zasoby w celu częstego przeglądania alertów i dzienników inspekcji zasad. W razie potrzeby zbadaj wyniki fałszywie dodatnie i dostosuj zasady.

Napiwek

Te elementy listy kontrolnej są podsumowane do celów planowania. Aby uzyskać więcej informacji na temat tych elementów listy kontrolnej, zobacz poprzednie sekcje tego artykułu.

Aby zapoznać się z innymi krokami, które należy wykonać poza początkowym wdrożeniem, zobacz Defender dla Chmury Apps with Power BI (Aplikacje Defender dla Chmury za pomocą usługi Power BI).

Ciągłe monitorowanie

Po zakończeniu implementacji należy zwrócić uwagę na monitorowanie, wymuszanie i dostosowywanie zasad DLP na podstawie ich użycia.

Administratorzy usługi Power BI i administratorzy zabezpieczeń i zgodności będą musieli współpracować od czasu do czasu. W przypadku zawartości usługi Power BI istnieją dwie grupy odbiorców do monitorowania.

- Administratorzy usługi Power BI: wpis w dzienniku aktywności usługi Power BI jest rejestrowany przy każdym dopasowaniu reguły DLP. Wpis dziennika aktywności usługi Power BI rejestruje szczegóły zdarzenia DLP, w tym użytkownika, daty i godziny, nazwy elementu, obszaru roboczego i pojemności. Zawiera również informacje o zasadach, takie jak nazwa zasad, nazwa reguły, ważność i dopasowany warunek.

- Administratorzy zabezpieczeń i zgodności: administratorzy zabezpieczeń i zgodności organizacji zwykle używają raportów, alertów i dzienników inspekcji usługi Microsoft Purview.

Ostrzeżenie

Monitorowanie zasad DLP dla zasad usługi Power BI nie występuje w czasie rzeczywistym, ponieważ generowanie dzienników I alertów DLP zajmuje trochę czasu. Jeśli twoim celem jest wymuszanie w czasie rzeczywistym, zobacz Defender dla Chmury Apps for Power BI (zasady czasu rzeczywistego).

Lista kontrolna — podczas monitorowania DLP dla usługi Power BI kluczowe decyzje i akcje obejmują:

- Weryfikowanie ról i obowiązków: Upewnij się, że masz pewność, kto jest odpowiedzialny za jakie działania. Edukuj i komunikują się z administratorami usługi Power BI lub administratorami zabezpieczeń, jeśli będą oni bezpośrednio odpowiedzialni za niektóre aspekty monitorowania DLP.

- Utwórz lub zweryfikuj proces przeglądania działań: upewnij się, że administratorzy zabezpieczeń i zgodności mają jasne oczekiwania dotyczące regularnego przeglądania Eksploratora działań.

- Utwórz lub zweryfikuj proces rozwiązywania alertów: Upewnij się, że administratorzy zabezpieczeń i zgodności mają proces badania i rozwiązywania alertów DLP w przypadku wystąpienia dopasowania zasad.

Napiwek

Aby uzyskać więcej informacji na temat inspekcji, zobacz Inspekcja ochrony informacji i zapobiegania utracie danych w usłudze Power BI.

Powiązana zawartość

W następnym artykule z tej serii dowiesz się więcej o korzystaniu z aplikacji Defender dla Chmury w usłudze Power BI.