Przewodnik rozwiązywania problemów ze środkami uzyskanymi przez partnerów

Odpowiednie role: administrator zarządzania użytkownikami | Agent administracyjny | Administrator rozliczeń | Agent sprzedaży

Rozwiązywanie problemów z typowymi scenariuszami

Dzięki nowemu środowisku Commerce platformy Azure partnerzy mogą otrzymywać rabaty za pośrednictwem środków uzyskanych przez partnerów (PEC) dla usług zarządzanych. Środki PEC są przyznawane tylko partnerom z odpowiednimi uprawnieniami. Dowiedz się, kto kwalifikuje się do otrzymania środków PEC, jak są obliczane i jak wypłacane.

Ten artykuł zawiera podstawowe wskazówki dotyczące rozwiązywania problemów, jeśli nie udzielono pomocy.

Wymagania wstępne

Jeśli masz problemy z pec, takimi jak dostęp lub brakujące informacje, zacznij od sprawdzenia następujących elementów.

Uwaga

Tylko dostawcy pośredni i partnerzy rozliczani bezpośrednio kwalifikują się do zarabiania środków pieniężnych.

Upewnij się, że przeglądasz fakturę G (nowe środowisko handlowe) i plik recon. Plan i pec platformy Azure nie są wyświetlane na fakturze D (starsza wersja) ani w pliku recon.

Upewnij się, że umowa microsoft AI Cloud Partner Program jest aktywna.

Upewnij się, że Twoja oferta kwalifikuje się. (Starsze oferty platformy Azure, wystąpienia zarezerwowane platformy Azure, plany oszczędności platformy Azure, maszyny wirtualne typu SPOT platformy Azure i produkty innych firm nie kwalifikują się).

Upewnij się, że (lub odsprzedawca pośredni ustawiony jako odsprzedawca rekordu na planie platformy Azure) ma prawidłową rolę Administrowanie w imieniu (AOBO) lub rolę kontroli dostępu na podstawie ról (RBAC platformy Azure) dla subskrypcji/grupy zasobów/zasobu. Inna możliwość:

- Jeśli używasz usługi Azure Lighthouse, upewnij się, że twój identyfikator PartnerID został połączony z co najmniej jednym kontem użytkownika. Sprawdź również, czy ma on dostęp do subskrypcji/grupy zasobów tego klienta.

- Jeśli używasz skojarzenia RBAC platformy Azure, upewnij się, że użytkownik ma kwalifikującą się rolę pec i RBAC platformy Azure ustawioną w każdym kontekście dzierżawy klienta.

Sprawdź, czy klient usunął uprawnienia usługi AOBO. Uprawnienia zostały ustawione domyślnie podczas aprowizowania planu platformy Azure. Jeśli zostały usunięte, zobacz Przywracanie uprawnień administratora dla subskrypcji platformy Azure Dostawca rozwiązań w chmurze (CSP) klienta.

Upewnij się, że masz dostęp administratora przez cały dzień.

Upewnij się, że przeglądasz poprawne kolumny w plikach uzgodnień. Aby uzyskać więcej informacji, zobacz Rozliczenia planu platformy Azure: Informacje o pliku uzgodnień faktur.

Scenariusze wielopartnerowe

W przypadku pec ważne jest tylko, aby partner transakcji ustawił dowolną z dostępnych opcji uprawnień. W przypadku modelu pośredniego może to być dostawca, odsprzedawca lub oba te elementy.

Inne ustawienie partnera dodatkowe uprawnienia AOBO lub inne i ustawienie dodatkowej kontroli dostępu opartej na rolach platformy Azure dla użytkowników z uprawnieniami RBAC platformy Azure nie wpłynie na pec dla partnera transakcyjnego.

Zobacz poniższą tabelę. MPN1 jest dostawcą pośrednim, MPN2 jest odsprzedawcą pośrednim połączonym z transakcją jako odsprzedawcą rekordu, a MPN3 jest innym partnerem CSP (bezpośrednim lub innym odsprzedawcą pośrednim):

| Partner transakcji (BillTo) | Kontrola dostępu oparta na rolach platformy Azure (dla użytkownika lub usługi Lighthouse z rolą kwalifikującą się do pec) | AOBO (rola kwalifikująca się do pec) | Środki uzyskane przez partnera |

|---|---|---|---|

| MPN1 | MPN1 | Nie dotyczy | Tak |

| MPN1 | Nie dotyczy | MPN1 | Tak |

| MPN1 | MPN2 | Nie dotyczy | Tak |

| MPN1 | Nie dotyczy | MPN2 | Tak |

| MPN1 | MPN3 | MPN1 | Tak |

| MPN1 | MPN1 | MPN3 | Tak |

| MPN1 | MPN1 | MPN2 | Tak |

| MPN1 | MPN2 | MPN1 | Tak |

| MPN1 | MPN2 | MPN3 | Tak |

| MPN1 | MPN3 | MPN2 | Tak |

| MPN1 | MPN3 | Nie dotyczy | Nie. |

| MPN1 | Nie dotyczy | MPN3 | Nie. |

| MPN1 | Brak | Brak | Nie. |

| MPN1 | MPN3 | MPN3 | Nie. |

Transfery subskrypcji platformy Azure

Gdy partner przeniesie subskrypcję platformy Azure z lub do innego partnera, żadne uprawnienia nie zostaną zmienione na potrzeby tego przeniesienia.

W związku z tym, jeśli model AOBO lub inny model uprawnień został użyty przed przeniesieniem, z uprawnieniami ustawionymi dla starego "partnera transakcyjnego", uprawnienia nadal będą wskazywać starego partnera po przeniesieniu. Ale teraz inny partner staje się "partnerem transakcyjnym".

W przypadku wszelkich transferów subskrypcji platformy Azure zaleca się, aby nowy partner docelowy dodał uprawnienia, takie jak kontrola dostępu oparta na rolach platformy Azure przed przeniesieniem. Mogą bezpiecznie to zrobić bez wpływu na PEC starego partnera do czasu przeniesienia.

Aktualizacje partnerID

Centrum partnerskie umożliwia zmianę identyfikatora PartnerID skojarzonego z rejestracją dostawcy CSP. Zaktualizowanie identyfikatora PartnerID do innego identyfikatora lokalizacji programu microsoft AI Cloud Partner Program w tej samej organizacji globalnej programu microsoft AI Cloud Partner Program (inny identyfikator lokalizacji programu partnerów w chmurze AI firmy Microsoft w ramach tego samego identyfikatora globalnego programu microsoft AI Cloud Partner Program) nie ma wpływu na pec.

Zmiana identyfikatora partnera na identyfikator lokalizacji w innej organizacji programu partnerskiego w chmurze sztucznej inteligencji firmy Microsoft może mieć jednak wpływ na wartość PEC. W tym przypadku, a gdy pec okaże się brakować, zalecamy skontaktowanie się z pomocą techniczną (wspomnieć, że niedawno ponownie zamapowaliśmy rejestrację dostawcy CSP na inną organizacji microsoft AI Cloud Partner Program).

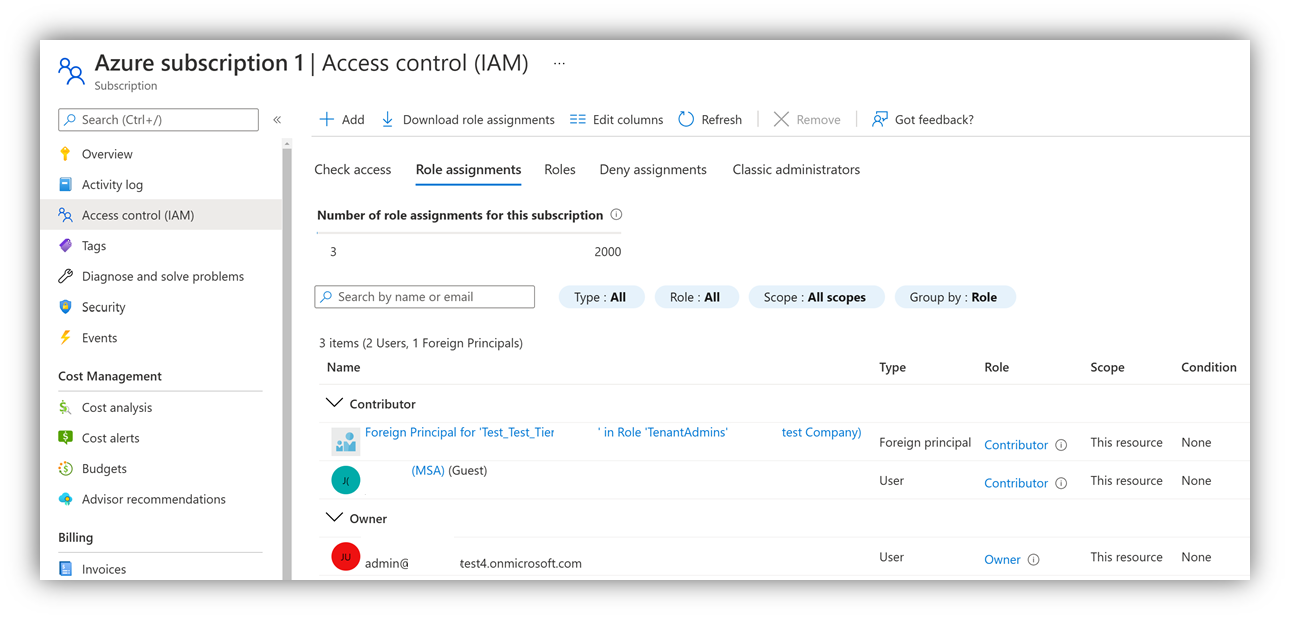

Jak zweryfikować uprawnienia AOBO

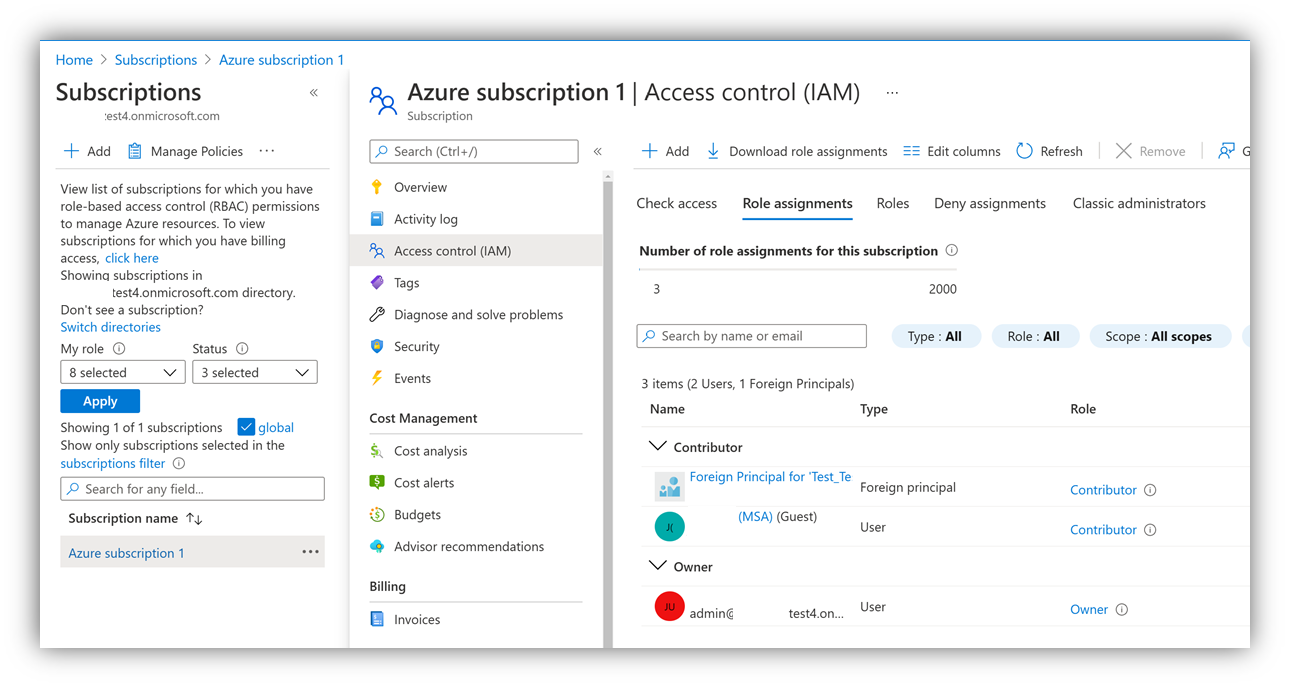

Gdy partner tworzy subskrypcję planu platformy Azure dla klienta, usługa AOBO jest ustawiana w postaci "podmiotu zabezpieczeń zagranicznych. Podmiot zabezpieczeń zagranicznych dziedziczy uprawnienia właściciela w subskrypcji platformy Azure. Uprawnienia AOBO oznaczają, że określona grupa w dzierżawie Centrum partnerskiego programu CSP (agenci administracyjni) odziedziczy te uprawnienia.

Podmiot zabezpieczeń zagranicznych, jak pokazano w witrynie Azure Portal, nie zawiera szczegółów dotyczących grupy, do której jest mapowanie w określonej dzierżawie partnera.

Po wyświetleniu podmiotu obcego w witrynie Azure Portal zostanie wyświetlona nazwa partnera, taka jak "Podmiot zabezpieczeń zagranicznych dla "Contoso", ale "Contoso" jest tylko nazwą wyświetlaną dzierżawy partnera Firmy Microsoft Entra i nie jest unikatowa.

Aby sprawdzić, czy moduł AOBO został poprawnie ustawiony za pomocą modułu AZ PowerShell lub interfejsu wiersza polecenia platformy Azure, upewnij się, że element AOBO jest poprawnie ustawiony, wskazując prawidłową grupę w odpowiedniej dzierżawie dostawcy usług kryptograficznych.

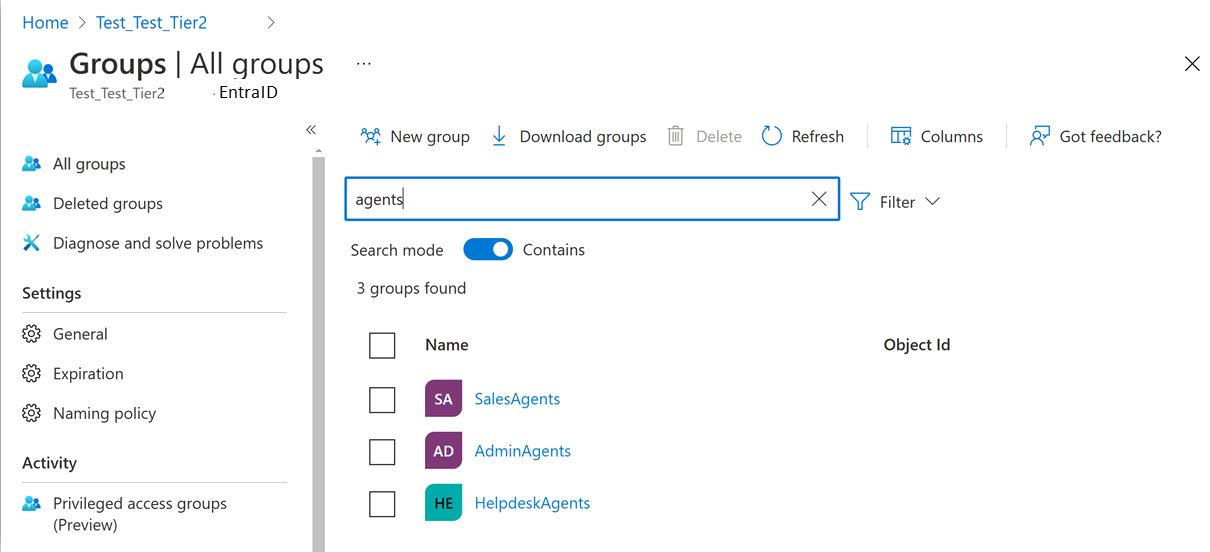

Krok 1. Identyfikowanie identyfikatorów obiektów grup agentów partnera transakcyjnego

- Za pośrednictwem witryny Azure Portal: partnerzy mogą logować się do witryny Azure Portal we własnej dzierżawie i wyszukiwać odpowiednie grupy w grupach identyfikatorów > entra firmy Microsoft. Identyfikator ObjectID jest wyświetlany po prawej stronie nazwy grupy.

- Za pomocą programu PowerShell: uruchom program PowerShell ( lokalny program PowerShell lub usługę Azure Cloud Shell).

Przed rozpoczęciem korzystania z usługi Azure Cloud Shell należy skonfigurować konto magazynu. To konto spowoduje naliczenie niewielkiego miesięcznego kosztu w subskrypcji platformy Azure dostępnej w kontekście dzierżawy. Udział można usunąć po wykonaniu poniższych kroków.

Uwaga

Moduły usług Azure AD i MSOnline programu PowerShell są przestarzałe od 30 marca 2024 r. Aby dowiedzieć się więcej, przeczytaj aktualizację o wycofaniu. Po tej dacie obsługa tych modułów jest ograniczona do pomocy dotyczącej migracji do zestawu MICROSOFT Graph PowerShell SDK i poprawek zabezpieczeń. Przestarzałe moduły będą nadal działać do 30 marca 2025 r.

Zalecamy migrację do programu Microsoft Graph PowerShell w celu interakcji z identyfikatorem Entra firmy Microsoft (dawniej Azure AD). W przypadku typowych pytań dotyczących migracji zapoznaj się z często zadawanymi pytaniami dotyczącymi migracji. Uwaga: wersje 1.0.x usługi MSOnline mogą wystąpić zakłócenia po 30 czerwca 2024 r.

Upewnij się, że masz zainstalowane i zaktualizowane następujące moduły do najnowszej wersji:

- Moduł AzureAD

- Moduł AZ programu PowerShell (nie jest wymagany dla usługi Cloud Shell)

W razie potrzeby zainstaluj cmdlets następujące moduły w oknach programu PowerShell:

Install-Module -Name AzureAD -Force

Install-Module -Name Az -AllowClobber -Force

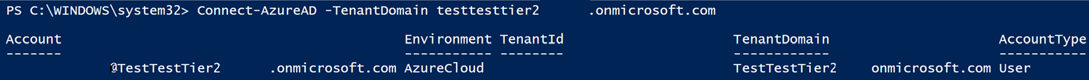

Najpierw połącz się z dzierżawą Centrum partnerskiego przy użyciu konta użytkownika Centrum partnerskiego i pobierz identyfikatory obiektów AdministratorAgents i HelpdeskAgents grupy:

Connect-AzureAD -TenantDomain CSPtenantname.onmicrosoft.com

Zaloguj się przy użyciu poświadczeń Centrum partnerskiego:

Wykonaj zapytanie dotyczące informacji o grupach agentów:

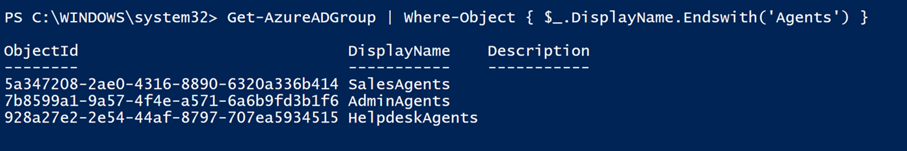

Get-AzureADGroup | Where-Object { $_.DisplayName.Endswith('Agents') }

Grupy ObjectID będą wyświetlane wraz z ich nazwami:

Uwaga

Jeśli nie otrzymasz wyniku, upewnij się, że masz połączenie z kontem Centrum partnerskiego.

Uwaga

Odsprzedawcy pośredni nie będą widzieć grupy SalesAgents. Ten krok należy wykonać tylko raz, ponieważ usługa AOBO w każdej dzierżawie klienta będzie używać tych samych identyfikatorów.

Krok 2. Porównanie identyfikatorów ObjectID z identyfikatorami używanymi przez podmiot zabezpieczeń obcych

Ważne jest, aby użyć identyfikatora TenantID jako wartości parametru dzierżawy (zamiast nazwy domeny dzierżawy) z kontem użytkownika, które: — ma dostęp do wielu katalogów/dzierżaw, takich jak konto użytkownika Centrum partnerskiego, lub — został dodany jako goście do wielu dzierżaw.

W związku z tym potrzebujesz identyfikatora dzierżawy dla danego klienta.

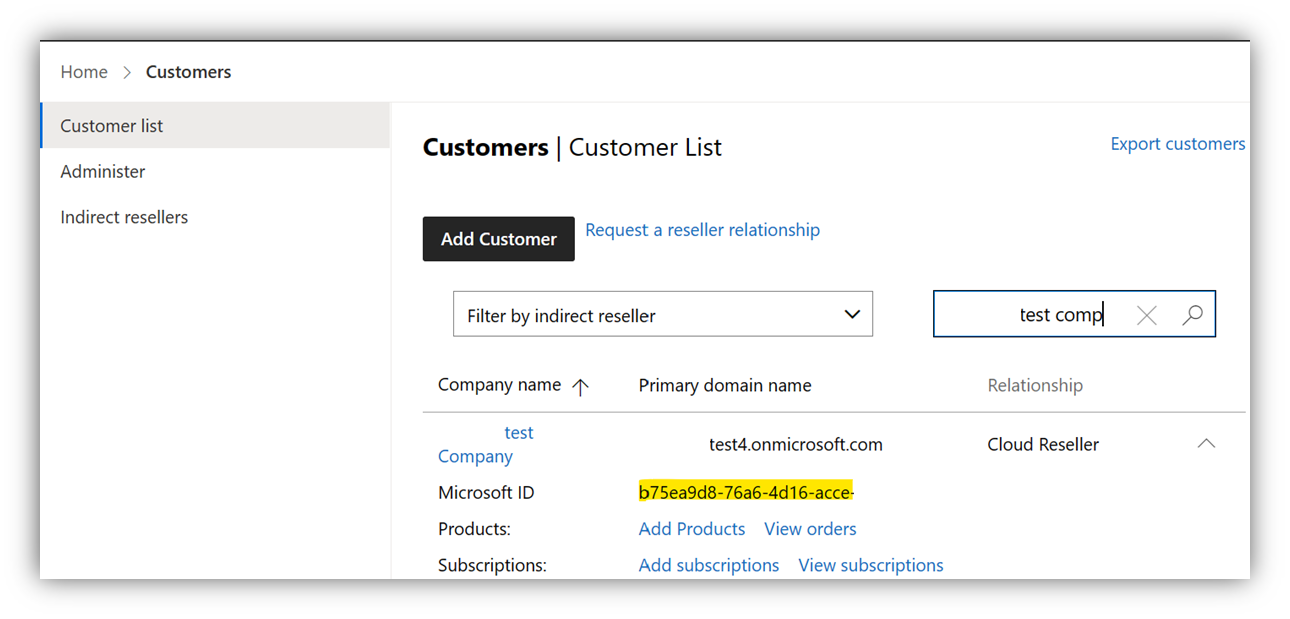

Za pośrednictwem witryny Azure Portal: identyfikator dzierżawy można łatwo pobrać z listy klientów w Centrum partnerskim. Identyfikator dzierżawy ma etykietę "Microsoft ID":

Za pomocą programu PowerShell: połącz się z subskrypcją platformy Azure klienta z prawidłowymi poświadczeniami. Poświadczenia powinny mieć uprawnienia do odczytu subskrypcji platformy Azure i usługi AzureAD dzierżawy klienta:

Connect-AzAccount -Tenant $CustomerTenantID- Przeczytaj przypisania ról dla podmiotu zabezpieczeń zagranicznych subskrypcji platformy Azure klienta:

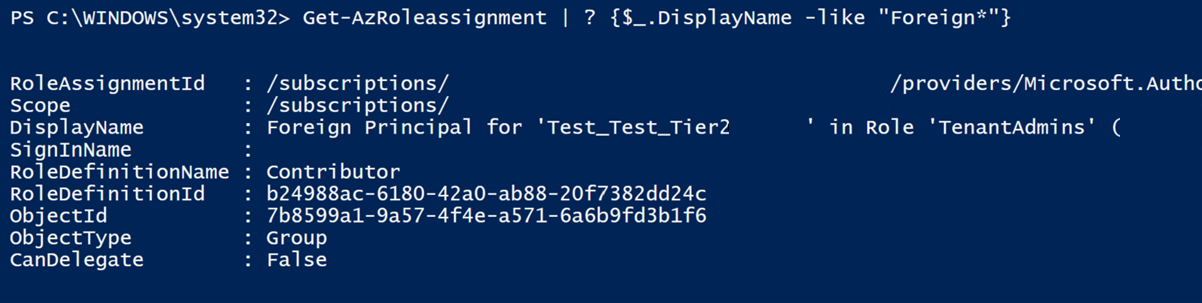

Get-AzRoleassignment | ? {$_.DisplayName -like "Foreign*"}

- Wynikowy identyfikator ObjectID powinien być zgodny z identyfikatorem ObjectID grupy AdminAgent lub HelpDeskAgent zidentyfikowanej w kroku 1.

Podsumowanie

Każdy aspekt musi być zgodny, aby otrzymywać pec za pośrednictwem AOBO:

- Subskrypcja platformy Azure klienta ma podmiot zagraniczny z kwalifikującym się przypisaniem roli RBAC platformy Azure.

- Identyfikator ObjectID grupy używanej przez podmiot zabezpieczeń obcych odnosi się do identyfikatora ObjectID grupy AdminAgent lub HelpdeskAgent w dzierżawie partnera.

- "Dzierżawa partnera" oznacza dzierżawę partnera rozliczania bezpośredniego. W modelu pośrednim oznacza to dostawcę pośredniego lub dzierżawę partnera odsprzedawcy pośredniego.

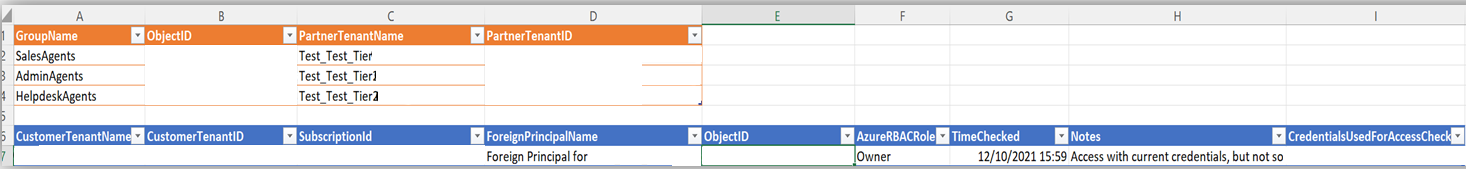

Przykładowe skrypty

Ta sekcja zawiera przykładowe skrypty, które mogą ułatwić zbieranie informacji w wielu subskrypcjach i przechowywanie ich w obiekcie . Plik CSV. Te skrypty są przeznaczone jako przykłady i udostępniane bez obsługi. Chociaż skrypty nie wprowadzają modyfikacji w konfiguracji, należy je dokładnie przetestować, a dostosowanie może być wymagane w konkretnym scenariuszu partnera/klienta.

- Wyświetlanie szczegółów AOBO dla pojedynczego klienta: w tym przykładzie użyto identyfikatora Microsoft Entra ID i modułów programu Azure PowerShell.

### Install-Module -Name AzureAD -Force ###

### Install-Module -Name Az -AllowClobber -Force ###

### Variables ####

$CSVname = "c:tempAOBOchecker.csv"

$CustomertenantId = ""

### Get Agent-Groups Object IDs and write to CSV - This step needs to be done with a Partner Center User ###

Connect-AzureAD -TenantDomain $PartnerTenantDomain

$Headers = "GroupName`tObjectID`tPartnerTenantName`tPartnerTenantID" >>$CSVname

$PartnerTenant = Get-AzureADTenantDetail

$groups = Get-AzureADGroup | Where-Object { $_.DisplayName.Endswith('Agents') }

ForEach ($Group in $Groups)

{

$NewLine = $Group.DisplayName + "`t" + $Group.ObjectID + "`t" + $PartnerTenant.DisplayName + "`t" + $PartnerTenant.ObjectID

$NewLine >>$CSVname

}

### Get list of Azure Subscriptions for a customer, get list of Foreign Principals and add them to the same CSV ###

Clear-AzContext -Scope CurrentUser -Force

Connect-AzAccount -Tenant $CustomertenantId

$CustomerTenant = Get-AzureADTenantDetail

$CustomerTenantSubscriptions = Get-AzSubscription -TenantId $CustomertenantId

ForEach ($Subscription in $CustomerTenantSubscriptions)

{

$Roles = Get-AzRoleassignment -Scope /subscriptions/$Subscription | ? {$_.DisplayName -like "Foreign*"}

ForEach ($Role in $Roles)

{

$NewLine = $CustomerTenant.Domain + "`t" + $CustomerTenant.CustomerId + "`t" + $Subscription.Id + "`t" + $Role.DisplayName + "`t" + $Role.ObjectID + "`t" + $Role.RoleDefinitionName

$NewLine >>$CSVname

}

}

- Wyświetlanie szczegółów AOBO dla wielu klientów: ten kod służy tylko do celów ilustracyjnych.

- Pobierz listę wszystkich subskrypcji klientów programu CSP i wszystkich podmiotów zabezpieczeń zagranicznych i określ, czy wystąpiła niezgodność. Ten kod może również służyć do zbierania informacji na potrzeby pomocy technicznej.

- Sprawdź, które subskrypcje platformy Azure (uprawnienia planu platformy Azure) zostały sprzedane i które są dostępne przy użyciu bieżących poświadczeń.

- W przypadku odsprzedawców pośrednich ten skrypt działa również. Ale wszystkie subskrypcje miałyby notatkę "nie sprzedawane", nawet jeśli są partnerem rekordu w tej sprzedaży.

### Note - below examples use interactive login experience and aren't suitable for production use ###

### See https://learn.microsoft.com/partner-center/develop/enable-secure-app-model#powershell for info on how to authenticate to each customer tenant silently using secure app model ###

### Below examples use AzureAD, AZ and Partner Center PowerShell modules ###

### Install-Module -Name AzureAD -Force ###

### Install-Module -Name Az -AllowClobber -Force ###

### Install-Module -Name PartnerCenter -Force ###

### Variables ####

$PartnertenantDomain = "xyz.onmicrosoft.com"

$PartnerTenantID = ""

$CSVname = "c:tempAOBOchecker.csv"

### Get Agent-Groups Object IDs and write to CSV ###

Connect-AzureAD -TenantDomain $PartnerTenantDomain

$Headers = "GroupName`tObjectID`tPartnerTenantName`tPartnerTenantID" >>$CSVname

$PartnerTenant = Get-AzureADTenantDetail

$groups = Get-AzureADGroup | Where-Object { $_.DisplayName.Endswith('Agents') }

ForEach ($Group in $Groups)

{

$NewLine = $Group.DisplayName + "`t" + $Group.ObjectID + "`t" + $PartnerTenant.DisplayName + "`t" + $PartnerTenant.ObjectID

$NewLine >>$CSVname

}

### Get list of CSP Customers, get List of Azure Subscriptions, get list of Foreign Principals and add them to the same CSV ###

Connect-PartnerCenter -TenantID $PartnertenantID

$Customers = Get-PartnerCustomer

$Headers = "`r`nCustomerTenantName`tCustomerTenantID`tSubscriptionId`tForeignPrincipalName`tObjectID`tAzureRBACRole`tTimeChecked`tNotes`tCredentialsUsedForAccessCheck" >>$CSVname

Foreach ($customer in $Customers)

{

$AzurePlanId = Get-PartnerCustomerSubscription -CustomerId $Customer.CustomerId | ? {$_.OfferName -eq "Azure Plan"}

if ($AzurePlanID -eq $null)

{

Write-Host "Customer $($Customer.Name) does not have Azure Plan"

}

else

{

$AzurePlanSubscriptionsSold = Get-PartnerCustomerAzurePlanEntitlement -CustomerId $Customer.CustomerId -SubscriptionId $AzurePlanId.SubscriptionId

}

Clear-AzContext -Scope CurrentUser -Force

Connect-AzAccount -Tenant $Customer.CustomerId

$CurrentUser = Get-azcontext

$CustomerTenantSubscriptionsAccessible = Get-AzSubscription -TenantId $Customer.CustomerId

$SoldAndAccessibleSubscriptions = $AzurePlanSubscriptionsSold | Where {$CustomerTenantSubscriptionsAccessible -Contains $_}

$SoldButNotAccessibleSubscriptions = $AzurePlanSubscriptionsSold | Where {$CustomerTenantSubscriptionsAccessible -notcontains $_}

$NotSoldButAccessibleSubscriptions = $CustomerTenantSubscriptionsAccessible | Where {$AzurePlanSubscriptionsSold -notcontains $_}

ForEach ($Subscription in $SoldAndAccessibleSubscriptions)

{

$Roles = Get-AzRoleassignment -Scope /subscriptions/$Subscription | ? {$_.DisplayName -like "Foreign*"}

ForEach ($Role in $Roles)

{

$CurrentTime = Get-Date -format "dd-MMM-yyyy HH:mm:ss"

$NewLine = $Customer.Domain + "`t" + $Customer.CustomerId + "`t" + $Subscription.Id + "`t" + $Role.DisplayName + "`t" + $Role.ObjectID + "`t" + $Role.RoleDefinitionName + "`t" + $CurrentTime + "`t" + "Access with current credentials and sold as CSP Partner" + "`t" + $CurrentUser.Account.Id

$NewLine >>$CSVname

}

}

ForEach ($Subscription in $SoldButNotAccessibleSubscriptions)

{

$CurrentTime = Get-Date -format "dd-MMM-yyyy HH:mm:ss"

$NewLine = $Customer.Domain + "`t" + $Customer.CustomerId + "`t" + "N/A" + "`t" + "N/A" + "`t" + "N/A" + "`t" + "N/A" + "`t" + $CurrentTime + "`t" + "Sold via CSP, but no access with current credentials" + "`t" + $CurrentUser.Account.Id

$NewLine >>$CSVname

}

ForEach ($Subscription in $NotSoldButAccessibleSubscriptions)

{

$Roles = Get-AzRoleassignment -Scope /subscriptions/$Subscription | ? {$_.DisplayName -like "Foreign*"}

ForEach ($Role in $Roles)

{

$CurrentTime = Get-Date -format "dd-MMM-yyyy HH:mm:ss"

$NewLine = $Customer.Domain + "`t" + $Customer.CustomerId + "`t" + $Subscription.Id + "`t" + $Role.DisplayName + "`t" + $Role.ObjectID + "`t" + $Role.RoleDefinitionName + "`t" + $CurrentTime + "`t" + "Access with current credentials, but not sold as CSP Partner" + "`t" + $CurrentUser.Account.Id

$NewLine >>$CSVname

}

}

}

Jak zweryfikować uprawnienia usługi Azure Lighthouse i azure PAL

Podobnie jak usługa AOBO, usługa Azure Lighthouse umożliwia grupom użytkowników w dzierżawie zarządzania (partnerem) dziedziczenie delegowanych uprawnień w subskrypcji platformy Azure klienta. Różnica polega na tym, że umożliwia bardziej szczegółową definicję grup i poziomów uprawnień niż AOBO.

W przypadku tego modelu uprawnień łatwiej jest sprawdzić, czy został poprawnie ustawiony przy użyciu interfejsu użytkownika witryny Azure Portal. Tylko partner może zapewnić pełną weryfikację, czy konfiguracja usługi Azure Lighthouse jest poprawna.

W poniższych krokach opisano sposób identyfikowania, dla których klientów uprawnienia roli RBAC platformy Azure zostały trwale delegowane i do których grup. Następnie możesz sprawdzić, czy użytkownik mający skojarzenie RBAC platformy Azure jest członkiem tych grup.

Krok 1. Sprawdzanie delegowania usługi Lighthouse na klientach

Sprawdź, czy odpowiednie delegowanie korzysta z kwalifikujących się ról RBAC platformy Azure.

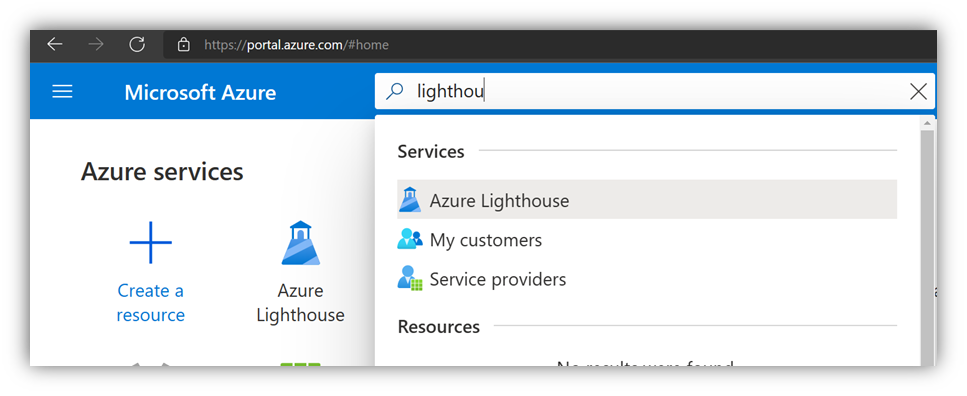

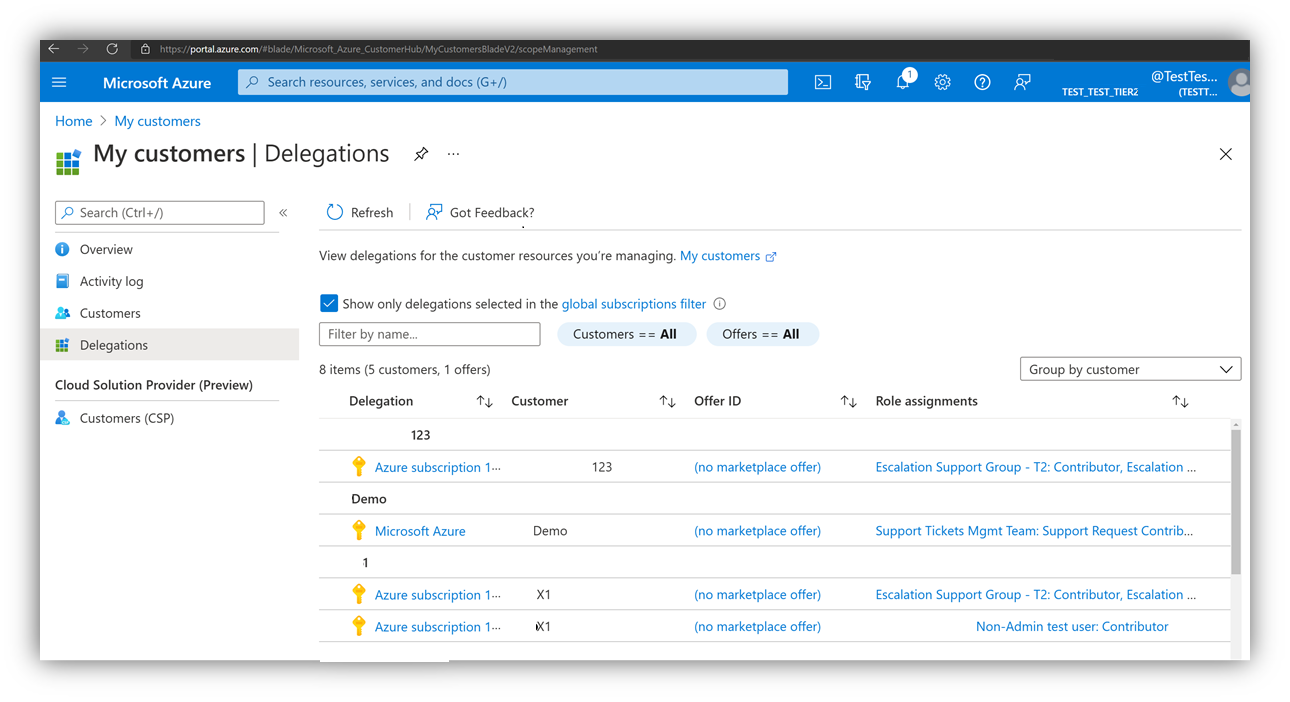

Otwórz witrynę Azure Portal (z użytkownikiem z dzierżawy zarządzania partnera). Następnie wyszukaj ciąg "Lighthouse" i wybierz pozycję Moi klienci.

W obszarze Przegląd klienta wybierz pozycję Delegowanie po lewej stronie. Spowoduje to otwarcie listy zasobów (subskrypcji lub grup zasobów), w których udostępniono dostęp delegowany:

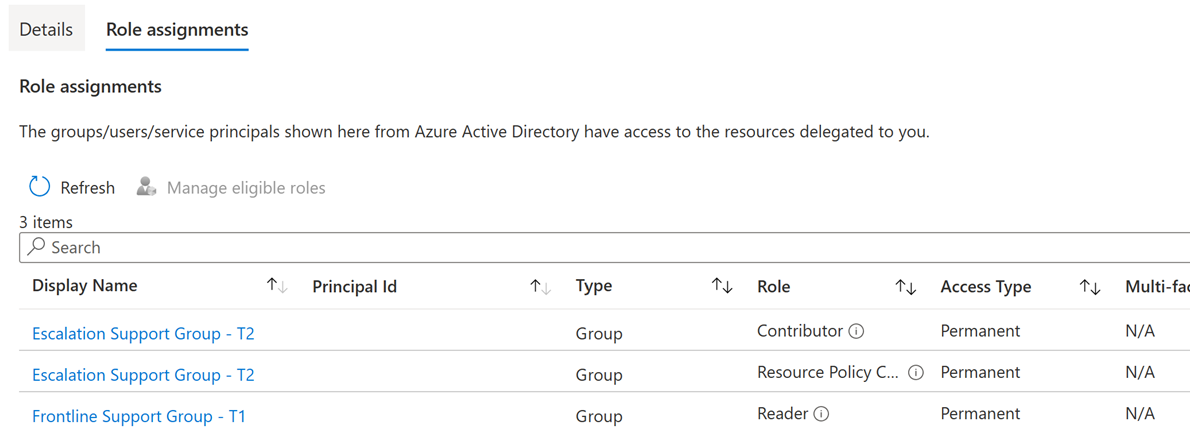

Otwórz delegacje w prawej kolumnie w obszarze "Przypisania ról", aby zobaczyć, która grupa użytkowników w dzierżawie partnera/zarządzania dziedziczy każdy rodzaj uprawnień (zobacz kolumnę "Rola"). Możesz również sprawdzić, czy te uprawnienia są trwałe (zobacz kolumnę "Typ dostępu"):

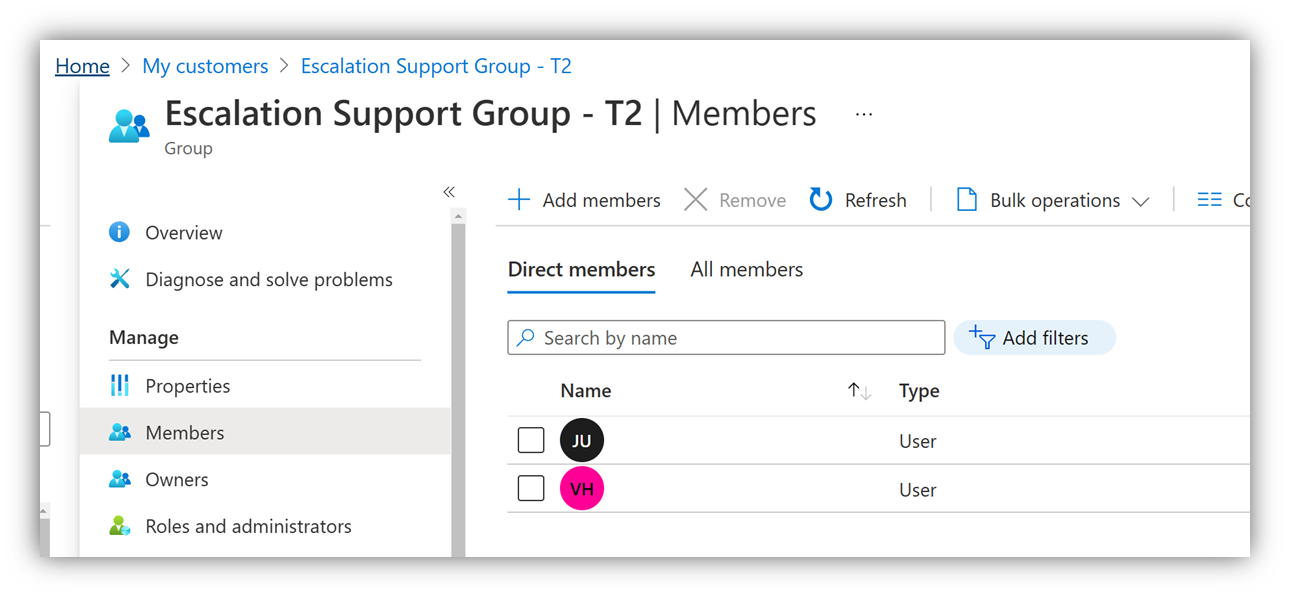

Krok 2. Sprawdzanie członkostwa w grupie

Wybierz nazwę wyświetlaną grupy. W tym celu zostaną otwarte szczegóły grupy. Wybierz pozycję "Członkowie", aby kontrolować, który użytkownik ma ustawioną kontrolę dostępu opartą na rolach platformy Azure i jest członkiem odpowiedniej grupy:

Krok 3. Sprawdzanie, czy użytkownik skonfigurował usługę Azure PAL

Tylko użytkownik, który ustawił usługę Azure PAL, może sprawdzić przypisanie usługi Azure PAL; żaden inny administrator nie może tego zrobić. Zobacz Jak mogę wyjaśnić połączenie administratora partnera (PAL) z moim klientem? w temacie Łączenie konta platformy Azure z identyfikatorem PartnerID, aby uzyskać więcej informacji na temat tego, jak użytkownik może sprawdzić, czy skonfigurowano usługę Azure PAL za pośrednictwem interfejsu użytkownika lub programu PowerShell.

Uwaga

Usługa Azure PAL powinna używać identyfikatora PartnerID będącego częścią tej samej organizacji programu Microsoft AI Cloud Partner Program, która jest partnerem transakcyjnym dla tej subskrypcji platformy Azure. W modelu pośrednim może to być partnerID dostawcy lub określony odsprzedawca dołączony do tej sprzedaży.

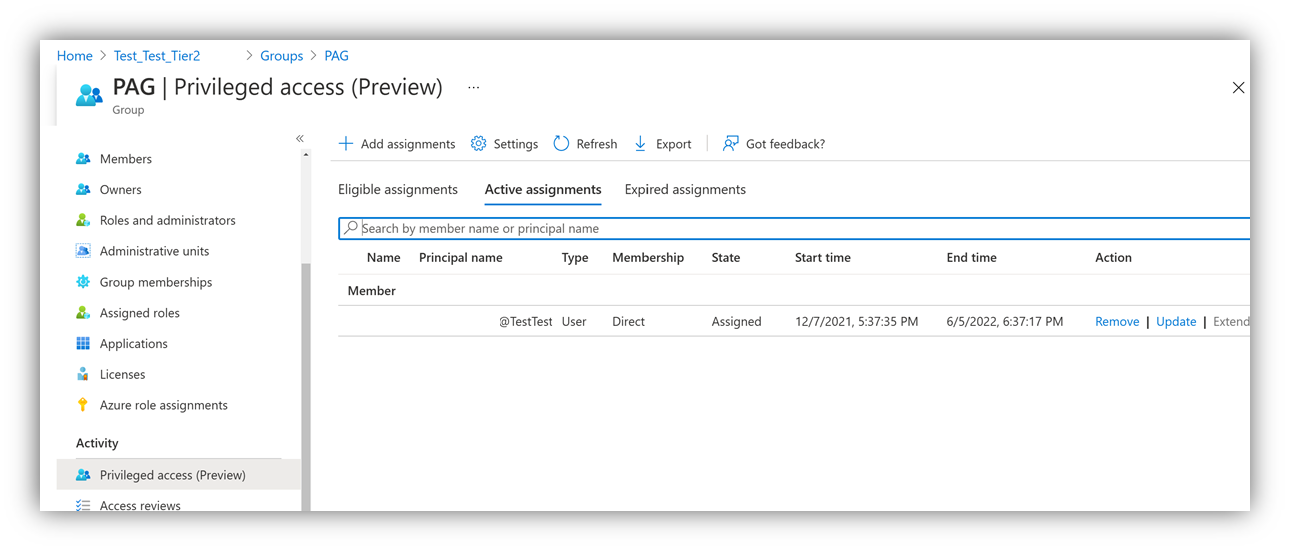

Krok 4. Sprawdzanie przypisań grup powiązanych czasowo

Ponieważ członkostwo w grupie może nie być trwałe, sprawdź, czy grupa została włączona na potrzeby zarządzania dostępem uprzywilejowanym. Sprawdź, gdzie "Dostęp uprzywilejowany" po lewej stronie w obszarze "Działanie" w ustawieniach grupy. Jeśli wartość true, sprawdź, czy użytkownik ma aktywne przypisanie i przedział czasu dla tego przypisania.

Uwaga

Ponieważ przypisanie "godzina zakończenia" jest wtedy, gdy użytkownik zostanie automatycznie usunięty z grupy, pec zostanie utracony dla użytkowników, którzy mieli ustawioną kontrolę dostępu opartą na rolach platformy Azure. Podobnie pec zostanie przyznany tylko po przypisaniu "godzina rozpoczęcia".

Jak zweryfikować indywidualne przypisanie użytkownika i usługę Azure PAL

W niektórych przypadkach może być bardziej odpowiednie do pracy z poszczególnymi kontami użytkowników z uprawnieniami do subskrypcji platformy Azure. Te konta mogą być kontami użytkowników-gości (z dowolnej dzierżawy) lub kontami użytkowników utworzonymi w dzierżawie klienta lub jednostkach usługi.

W przypadku korzystania z indywidualnych kont użytkowników jako pojazdu w celu uzyskania pec, sprawdzanie polega tylko na przejrzeniu przypisanych uprawnień w zarządzaniu subskrypcjami platformy Azure dla użytkownika i zweryfikowaniu, czy użytkownik prawidłowo ustawił kontrolę dostępu opartą na rolach platformy Azure. W przypadku użycia jednostki usługi sprawdzanie kontroli dostępu opartej na rolach platformy Azure musi nastąpić za pośrednictwem programu PowerShell.

Krok 1. Przegląd uprawnień w zarządzaniu subskrypcjami platformy Azure

Otwórz portal Azure Portal. Upewnij się, że zalogowano się jako użytkownik z rolą RBAC platformy Azure z co najmniej dostępem do odczytu do danej subskrypcji.

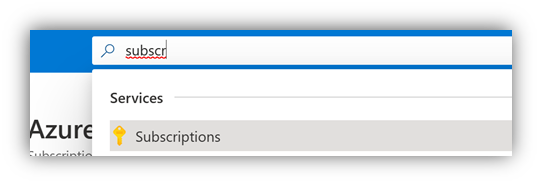

Wyszukaj ciąg "Subskrypcje" na pasku wyszukiwania, aby otworzyć szczegóły subskrypcji:

Przejdź do pozycji "Kontrola dostępu (IAM)" w szczegółach subskrypcji. Następnie wybierz pozycję "Przypisania ról", aby przejrzeć użytkowników, którzy mają dostęp na poziomie subskrypcji, a jeśli w kolumnie "Rola" są wyświetlane role RBAC platformy Azure, które kwalifikują się do korzystania z ról RBAC platformy Azure. Jeśli uprawnienia zostały ustawione na poziomie grupy zasobów, ten sam widok "Kontrola dostępu (IAM)" jest również dostępny w grupie zasobów.

Uwaga

Uprawnienia można również przyznać grupie użytkowników, dla których należy również zweryfikować członkostwo w grupie użytkownika z ustawioną kontrolą dostępu opartą na rolach platformy Azure.

Krok 2. Upewnij się, że uprawnienia są trwałe i że nie mają zastosowania żadne przypisania odmowy

Chociaż może to wyglądać tak, jakby użytkownicy mieli dostęp, ich uprawnienia mogą być nadal tymczasowe lub blokowane za pośrednictwem przypisań odmowy.

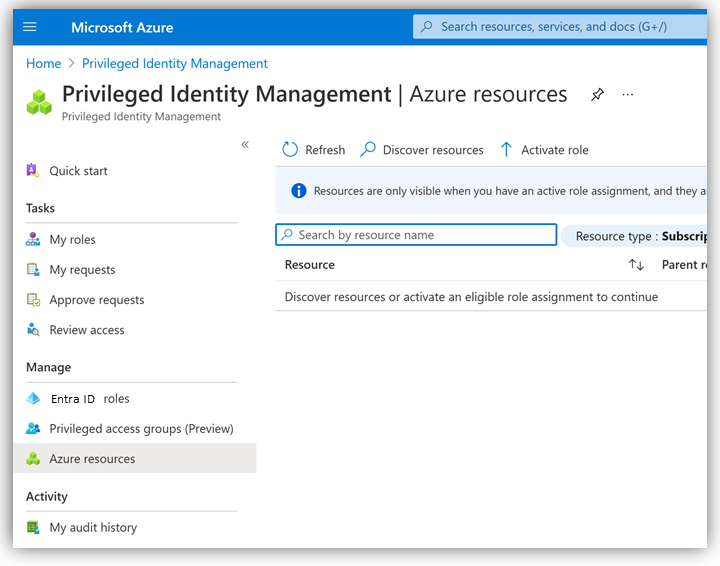

Przypisanie roli RBAC platformy Azure przy użyciu usługi Privileged Identity Management (PIM) może być ograniczone czasowo. Chociaż użytkownicy mogą mieć uprawnienia, mogą istnieć tylko przez krótki czas. Aby sprawdzić, czy przypisanie roli RBAC platformy Azure jest trwałe, sprawdź administrowanie usługą PIM w witrynie Azure Portal. W szczególności sprawdź, gdzie zasoby platformy Azure w subskrypcji są zarządzane przez zasady usługi PIM, a jeśli użytkownik podlega wszelkim zasadom.

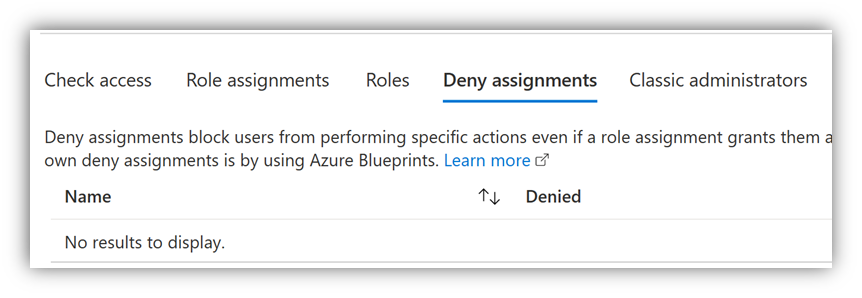

Ponadto lista uprawnień może wskazywać, że użytkownik ma uprawnienia do subskrypcji, ale mogą istnieć przypisania Odmowy, które nadal blokują użytkownikowi dostęp do czegoś. W obszarze "Kontrola dostępu (zarządzanie dostępem i tożsamościami) wybierz kartę Odmów przypisania, aby sprawdzić, czy mają zastosowanie przypisania odmowy:

Uwaga

Aby zapewnić kompletność, partnerzy powinni również sprawdzić, czy w grupach zasobów nie istnieją przypisania odmowy w ramach subskrypcji.

Krok 3. Sprawdzanie, czy użytkownik skonfigurował usługę Azure PAL

Tylko użytkownik, który skonfigurował usługę Azure PAL, może sprawdzić przypisania usługi Azure PAL; żaden inny administrator nie może tego zrobić. Aby uzyskać więcej informacji na temat tego, jak użytkownik może sprawdzić, czy skonfigurowano usługę Azure PAL, zobacz Łączenie konta platformy Azure z identyfikatorem PartnerID.

Uwaga

Usługa Azure PAL powinna używać identyfikatora PartnerID będącego częścią tej samej organizacji programu Microsoft AI Cloud Partner Program, która jest partnerem transakcyjnym dla tej subskrypcji platformy Azure. W modelu pośrednim może to być partnerID dostawcy lub PartnerID odsprzedawcy dołączonego do tej sprzedaży.