Migrowanie scenariuszy zarządzania tożsamościami i dostępem do firmy Microsoft w usłudze Microsoft Identity Manager

Microsoft Identity Manager to lokalny produkt do zarządzania tożsamościami i dostępem firmy Microsoft. Jest ona oparta na technologii wprowadzonej w 2003 r., stale ulepszana w dzisiejszych czasach i obsługiwana wraz z usługami firmy Microsoft Entra w chmurze. Program MIM jest główną częścią wielu strategii zarządzania tożsamościami i dostępem, zwiększając usługi hostowane w chmurze i innych agentów lokalnych firmy Microsoft Entra ID.

Wielu klientów wyraziło zainteresowanie przeniesieniem centrum scenariuszy zarządzania tożsamościami i dostępem w całości do chmury. Niektórzy klienci nie będą już mieć środowiska lokalnego, podczas gdy inni integrują zarządzanie tożsamościami i dostępem hostowanymi w chmurze z pozostałymi aplikacjami lokalnymi, katalogami i bazami danych. Ten dokument zawiera wskazówki dotyczące opcji migracji i podejść do przenoszenia scenariuszy zarządzania tożsamościami i dostępem (IAM) z programu Microsoft Identity Manager do usług hostowanych w chmurze firmy Microsoft i zostaną zaktualizowane w miarę udostępniania nowych scenariuszy migracji. Podobne wskazówki są dostępne do migracji innych lokalnych technologii zarządzania tożsamościami, w tym migracji z usług ADFS.

Omówienie migracji

Program MIM zaimplementował najlepsze rozwiązania dotyczące zarządzania tożsamościami i dostępem w czasie projektowania. Od tego czasu krajobraz zarządzania tożsamościami i dostępem ewoluował wraz z nowymi aplikacjami i nowymi priorytetami biznesowymi, a więc podejścia zalecane do rozwiązywania przypadków użycia IAM będą w wielu przypadkach inne niż wcześniej zalecane w programie MIM.

Ponadto organizacje powinny zaplanować etapowe podejście do migracji scenariuszy. Na przykład organizacja może określić priorytety migracji scenariusza samoobsługowego resetowania haseł przez użytkownika końcowego jako jeden krok, a następnie po zakończeniu przenoszenia scenariusza aprowizacji. Kolejność, w jakiej organizacja zdecyduje się przenieść swoje scenariusze, będzie zależeć od ogólnych priorytetów IT i wpływu na innych uczestników projektu, takich jak użytkownicy końcowi potrzebują aktualizacji szkoleniowej lub właściciele aplikacji.

Aprowizowanie użytkowników

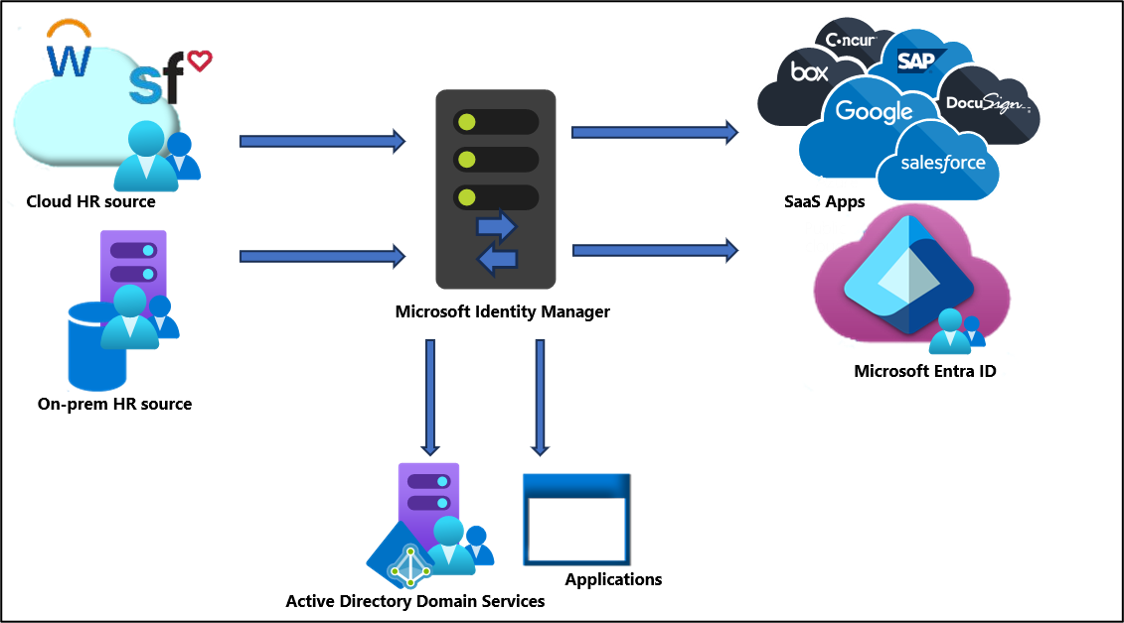

Aprowizowanie użytkowników jest bardzo ważne w tym, co robi program MIM. Niezależnie od tego, czy jest to usługa AD, czy inne źródła kadr, importowanie użytkowników, agregowanie ich w metaverse, a następnie aprowizowanie ich w różnych repozytoriach jest jedną z podstawowych funkcji. Na poniższym diagramie przedstawiono klasyczny scenariusz aprowizacji/synchronizacji.

Teraz wiele z tych scenariuszy aprowizacji użytkowników jest dostępnych przy użyciu identyfikatora Entra firmy Microsoft i powiązanych ofert, które umożliwiają migrowanie tych scenariuszy z programu MIM do zarządzania kontami w tych aplikacjach z chmury.

W poniższych sekcjach opisano różne scenariusze aprowizacji.

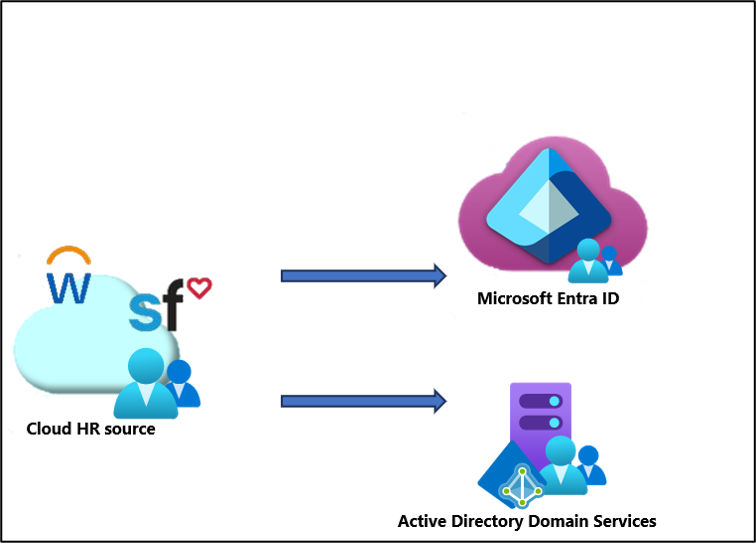

Aprowizowanie z systemów hr w chmurze do usługi Active Directory lub identyfikatora Entra firmy Microsoft z przepływami pracy dołączania/opuszczania

Niezależnie od tego, czy chcesz aprowizować bezpośrednio z chmury w usłudze Active Directory, czy microsoft Entra ID, można to zrobić przy użyciu wbudowanych integracji z identyfikatorem Entra firmy Microsoft. Poniższe samouczki zawierają wskazówki dotyczące aprowizacji bezpośrednio ze źródła kadr w usłudze AD lub Microsoft Entra ID.

- Samouczek: konfigurowanie produktu Workday na potrzeby automatycznej aprowizacji użytkowników

- Samouczek: konfigurowanie aprowizacji użytkowników produktu Workday w usłudze Microsoft Entra

Wiele scenariuszy kadr w chmurze obejmuje również korzystanie z zautomatyzowanych przepływów pracy. Niektóre z tych działań przepływu pracy, które zostały opracowane przy użyciu biblioteki działań przepływu pracy dla programu MIM, można migrować do przepływów pracy cyklu życia ładu identyfikatorów firmy Microsoft. Wiele z tych rzeczywistych scenariuszy można teraz tworzyć i zarządzać nimi bezpośrednio z chmury. Więcej informacji można znaleźć w następującej dokumentacji.

- Co to są przepływy pracy cyklu życia?

- Automatyzowanie dołączania pracowników

- Automatyzowanie dołączania pracowników

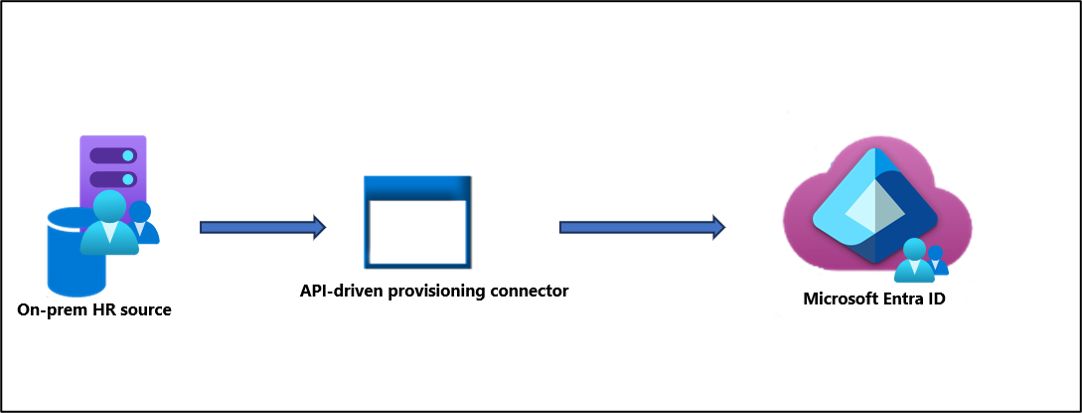

Aprowizowanie użytkowników z lokalnych systemów KADR do identyfikatora Entra firmy Microsoft za pomocą przepływów pracy dołączania/opuszczania

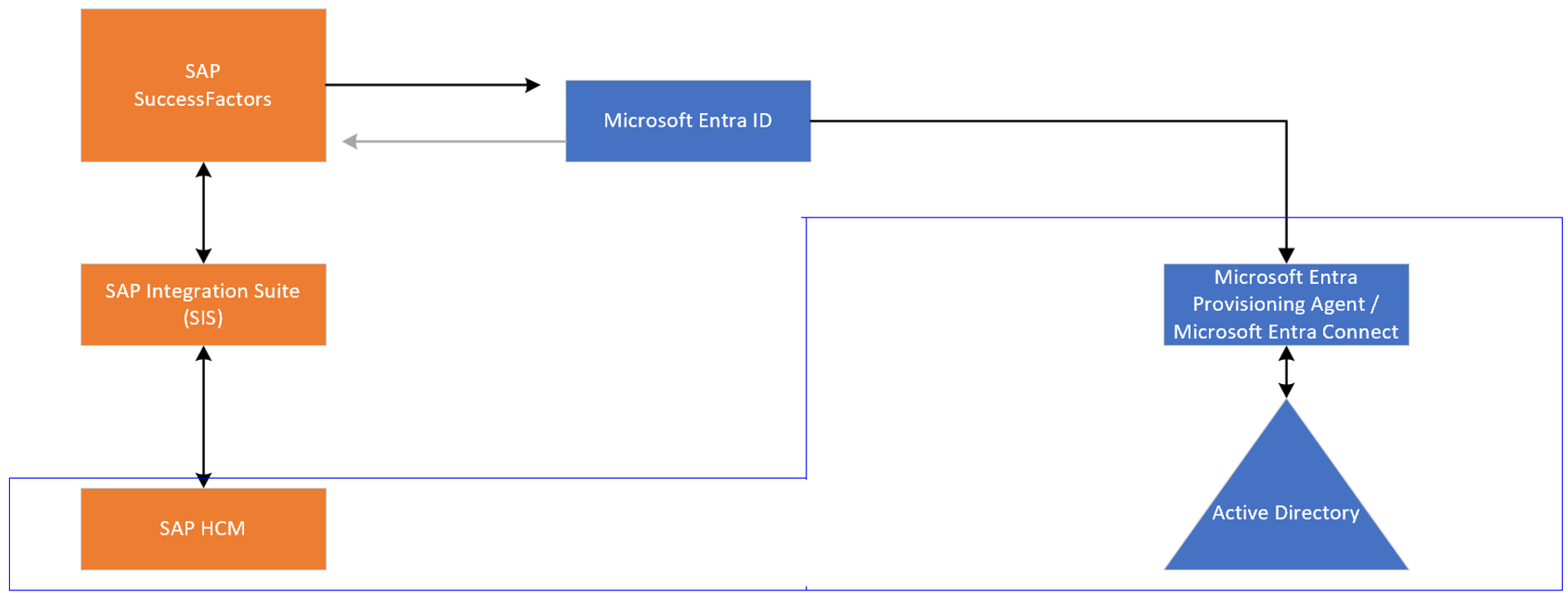

Klienci korzystający z rozwiązania SAP Human Capital Management (HCM) i sap SuccessFactors mogą wprowadzać tożsamości do identyfikatora Entra firmy Microsoft przy użyciu pakietu SAP Integration Suite w celu synchronizowania list procesów roboczych między rozwiązaniami SAP HCM i SAP SuccessFactors. Z tego miejsca możesz bezpośrednio przenieść tożsamości do identyfikatora Entra firmy Microsoft lub aprowizować je w usługach domena usługi Active Directory.

Przy użyciu aprowizacji przychodzącej opartej na interfejsie API można teraz aprowizować użytkowników bezpośrednio do identyfikatora Entra firmy Microsoft z lokalnego systemu KADR. Jeśli obecnie używasz programu MIM do importowania użytkowników z systemu HR, a następnie aprowizacji ich do identyfikatora Entra firmy Microsoft, możesz teraz użyć niestandardowego łącznika aprowizacji przychodzącej opartego na interfejsie API, aby to osiągnąć. Zaletą korzystania z łącznika aprowizacji opartego na interfejsie API w celu osiągnięcia tego za pośrednictwem programu MIM jest to, że łącznik aprowizacji oparty na interfejsie API ma znacznie mniejsze obciążenie i znacznie mniejszy ślad w środowisku lokalnym w porównaniu z programem MIM. Ponadto za pomocą łącznika aprowizacji opartego na interfejsie API można zarządzać nim z chmury. Aby uzyskać więcej informacji na temat aprowizacji opartej na interfejsie API, zobacz następujące informacje.

- Pojęcia dotyczące aprowizacji ruchu przychodzącego opartego na interfejsie API

- Umożliwienie integratorom systemów tworzenia większej liczby łączników w systemach rekordów

- Konfigurowanie aplikacji aprowizacji przychodzącej opartej na interfejsie API

Mogą one również korzystać z przepływów pracy cyklu życia.

- Co to są przepływy pracy cyklu życia?

- Automatyzowanie dołączania pracowników

- Automatyzowanie dołączania pracowników

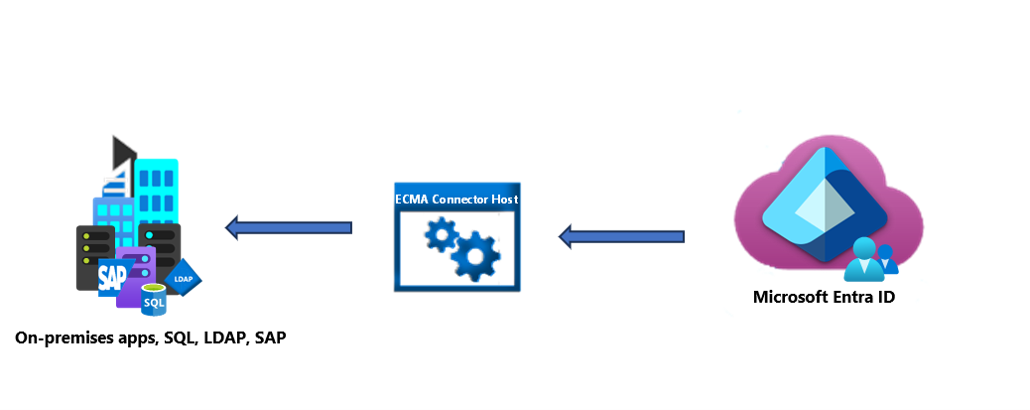

Aprowizowanie użytkowników z identyfikatora Entra firmy Microsoft do aplikacji lokalnych

Jeśli używasz programu MIM do aprowizowania użytkowników do aplikacji, takich jak SAP ECC, do aplikacji z interfejsem API SOAP lub REST albo do aplikacji z bazową bazą danych SQL lub katalogiem innym niż AD LDAP, możesz teraz użyć aprowizacji aplikacji lokalnych za pośrednictwem hosta łącznika ECMA w celu wykonania tych samych zadań. Host łącznika ECMA jest częścią agenta o lekkiej wadze i umożliwia zmniejszenie śladu programu MIM. Jeśli masz łączniki niestandardowe w środowisku programu MIM, możesz przeprowadzić migrację ich konfiguracji do agenta. Aby uzyskać więcej informacji, zobacz dokumentację poniżej.

- Architektura aplikacji aprowizacji lokalnej

- Aprowizowanie użytkowników w aplikacjach z obsługą protokołu SCIM

- Aprowizowanie użytkowników w aplikacjach opartych na języku SQL

- Aprowizowanie użytkowników w katalogach LDAP

- Aprowizowanie użytkowników w katalogu LDAP na potrzeby uwierzytelniania systemu Linux

- Aprowizowanie użytkowników w aplikacjach przy użyciu programu PowerShell

- Aprowizowanie za pomocą łącznika usług internetowych

- Aprowizowanie za pomocą łączników niestandardowych

Aprowizuj użytkowników w aplikacjach SaaS w chmurze

Integracja z aplikacjami SaaS jest potrzebna w świecie przetwarzania w chmurze. Wiele scenariuszy aprowizacji wykonywanych przez program MIM w aplikacjach SaaS można teraz wykonać bezpośrednio z poziomu identyfikatora Entra firmy Microsoft. Po skonfigurowaniu identyfikator Entra firmy Microsoft automatycznie aprowizuje użytkowników i anuluje aprowizację w aplikacjach SaaS przy użyciu usługi aprowizacji firmy Microsoft. Aby uzyskać pełną listę samouczków dotyczących aplikacji SaaS, zobacz poniższy link.

Aprowizuj użytkowników i grupy w nowych aplikacjach niestandardowych

Jeśli Twoja organizacja tworzy nowe aplikacje i wymaga otrzymania informacji o użytkowniku lub grupie lub sygnałów podczas aktualizowania lub usuwania użytkowników, zalecamy, aby aplikacja używała programu Microsoft Graph do wykonywania zapytań dotyczących identyfikatora Entra firmy Microsoft lub automatycznego aprowizowania za pomocą programu SCIM.

- Korzystanie z interfejsu API programu Microsoft Graph

- Opracowywanie i planowanie aprowizacji punktu końcowego SCIM w identyfikatorze Entra firmy Microsoft

- Aprowizowanie użytkowników w aplikacjach z obsługą protokołu SCIM, które są lokalne

Scenariusze zarządzania grupami

Historycznie organizacje używały programu MIM do zarządzania grupami w usłudze AD, w tym grupami zabezpieczeń usługi AD i listami DLS programu Exchange, które następnie zostały zsynchronizowane za pośrednictwem programu Microsoft Entra Connect z usługą Microsoft Entra ID i Exchange Online. Organizacje mogą teraz zarządzać grupami zabezpieczeń w usłudze Microsoft Entra ID i Exchange Online bez konieczności tworzenia grup w lokalna usługa Active Directory.

Grupy dynamiczne

Jeśli używasz programu MIM do dynamicznego członkostwa w grupach, te grupy można migrować do grup dynamicznych identyfikatorów entra firmy Microsoft. W przypadku reguł opartych na atrybutach użytkownicy są automatycznie dodawani lub usuwani na podstawie tych kryteriów. Więcej informacji można znaleźć w następującej dokumentacji.

Udostępnianie grup aplikacjom opartym na usłudze AD

Zarządzanie aplikacjami lokalnymi przy użyciu grup usługi Active Directory aprowizowania i zarządzania nimi w chmurze można teraz wykonać za pomocą synchronizacji z chmurą firmy Microsoft Entra. Teraz usługa Microsoft Entra Cloud Sync umożliwia pełne zarządzanie przypisaniami aplikacji w usłudze AD przy jednoczesnym wykorzystaniu funkcji Zarządzanie tożsamością Microsoft Entra do kontrolowania i korygowania wszelkich żądań związanych z dostępem.

Aby uzyskać więcej informacji, zobacz Zarządzanie aplikacjami opartymi na lokalna usługa Active Directory (Kerberos) przy użyciu Zarządzanie tożsamością Microsoft Entra.

Scenariusze samoobsługowe

Program MIM jest również używany w scenariuszach samoobsługowych do zarządzania danymi w usłudze Active Directory do użytku przez aplikacje zintegrowane z programem Exchange i usługami AD. Teraz wiele z tych samych scenariuszy można wykonać z chmury.

Samoobsługowe zarządzanie grupami

Możesz zezwolić użytkownikom na tworzenie grup zabezpieczeń lub grup platformy Microsoft 365/Teams, a następnie zarządzanie członkostwem w grupie.

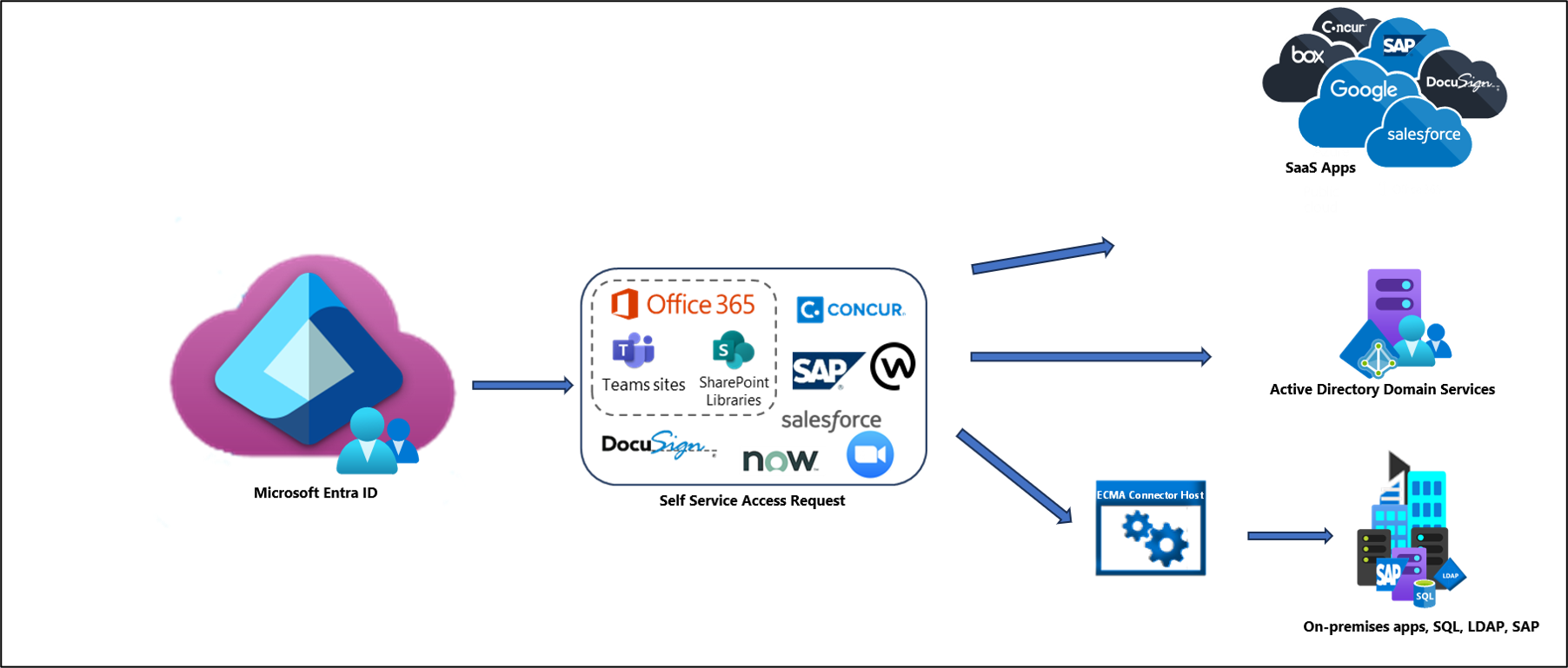

Żądania dostępu z zatwierdzeniami wieloetapowymi

Zarządzanie upoważnieniami wprowadza koncepcję pakietu dostępu. Pakiet dostępu jest pakietem wszystkich zasobów z dostępem, który użytkownik musi pracować nad projektem lub wykonywać swoje zadanie, w tym członkostwo w grupach, witrynach usługi SharePoint Online lub przypisywanie do ról aplikacji. Każdy pakiet dostępu zawiera zasady określające, kto automatycznie uzyskuje dostęp i kto może żądać dostępu.

Samoobsługowe resetowanie hasła

Firma Microsoft Entra samoobsługowego resetowania hasła (SSPR) umożliwia użytkownikom zmianę lub resetowanie hasła. Jeśli masz środowisko hybrydowe, możesz skonfigurować program Microsoft Entra Connect, aby zapisywać zdarzenia zmiany hasła z powrotem z identyfikatora Entra firmy Microsoft do lokalna usługa Active Directory.