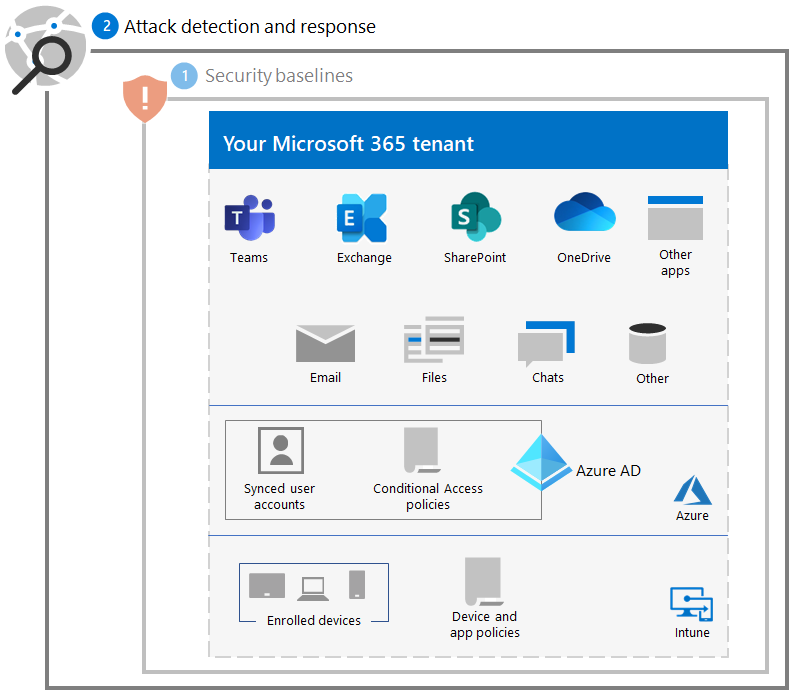

Krok nr 2. Wdrażanie wykrywania ataków i reagowania

Jako zdecydowanie zalecany początkowy krok wykrywania i reagowania na ataki wymuszające okup w dzierżawie usługi Microsoft 365 skonfiguruj środowisko próbne w celu oceny funkcji i możliwości Microsoft Defender XDR.

Aby uzyskać dodatkowe informacje, zobacz te zasoby.

| Funkcja | Opis | Od czego zacząć | Jak używać go do wykrywania i reagowania |

|---|---|---|---|

| Microsoft Defender XDR | Łączy sygnały i aranżuje możliwości w jednym rozwiązaniu. Umożliwia specjalistom ds. zabezpieczeń łączenie sygnałów zagrożeń i określanie pełnego zakresu i wpływu zagrożenia. Automatyzuje akcje, aby zapobiec atakowi lub zatrzymać go oraz samodzielnie naprawiać skrzynki pocztowe, punkty końcowe i tożsamości użytkowników. |

Wprowadzenie | Reagowanie na zdarzenia |

| Microsoft Defender for Identity | Identyfikuje, wykrywa i bada zaawansowane zagrożenia, tożsamości, których bezpieczeństwo zostało naruszone, oraz złośliwe działania wewnętrzne skierowane do organizacji za pośrednictwem interfejsu zabezpieczeń opartego na chmurze używa sygnałów lokalna usługa Active Directory Domain Services (AD DS). | Omówienie | Praca z portalem Microsoft Defender for Identity |

| Ochrona usługi Office 365 w usłudze Microsoft Defender | Chroni organizację przed złośliwymi zagrożeniami, jakie stwarzają wiadomości e-mail, linki (adresy URL) i narzędzia do współpracy. Chroni przed złośliwym oprogramowaniem, wyłudzaniem informacji, fałszowaniem i innymi typami ataków. |

Omówienie | Wyszukiwanie zagrożeń |

| Ochrona punktu końcowego w usłudze Microsoft Defender | Umożliwia wykrywanie i reagowanie na zaawansowane zagrożenia w różnych punktach końcowych (urządzeniach). | Omówienie | Wykrywanie i reagowanie dotyczące punktów końcowych |

| Ochrona tożsamości Microsoft Entra | Automatyzuje wykrywanie i korygowanie zagrożeń opartych na tożsamościach oraz badanie tych zagrożeń. | Omówienie | Badanie ryzyka |

| Microsoft Defender for Cloud Apps | Broker zabezpieczeń dostępu do chmury do odnajdywania, badania i zapewniania ładu we wszystkich usługach firmy Microsoft i innych firm w chmurze. | Omówienie | Zbadaj |

Uwaga

Wszystkie te usługi wymagają Microsoft 365 E5 lub Microsoft 365 E3 z dodatkiem Zabezpieczenia platformy Microsoft 365 E5.

Te usługi umożliwiają wykrywanie i reagowanie na następujące typowe zagrożenia ze strony osób atakujących oprogramowanie wymuszające okup:

Kradzież poświadczeń

- Ochrona tożsamości Microsoft Entra

- Defender for Identity

- Ochrona usługi Office 365 w usłudze Defender

Naruszenie zabezpieczeń urządzenia

- Ochrona punktu końcowego w usłudze Microsoft Defender

- Ochrona usługi Office 365 w usłudze Defender

Eskalacja uprawnień

- Ochrona tożsamości Microsoft Entra

- Defender for Cloud Apps

Złośliwe zachowanie aplikacji

- Defender for Cloud Apps

Eksfiltracja, usuwanie lub przekazywanie danych

- Ochrona usługi Office 365 w usłudze Defender

- Usługa Defender for Cloud Apps z zasadami wykrywania anomalii

Następujące usługi używają Microsoft Defender XDR i jej portalu (https://security.microsoft.com) jako wspólnego punktu zbierania i analizy zagrożeń:

- Defender for Identity

- Ochrona usługi Office 365 w usłudze Defender

- Ochrona punktu końcowego w usłudze Microsoft Defender

- Defender for Cloud Apps

Microsoft Defender XDR łączy sygnały zagrożeń w alerty i połączone alerty w zdarzeniu, dzięki czemu analitycy zabezpieczeń mogą szybciej wykrywać, badać i korygować fazy ataku wymuszającego okup.

Konfiguracja wyniku

Oto ochrona przed oprogramowaniem wymuszającym okup dla dzierżawy w krokach 1 i 2.

Następny krok

Kontynuuj krok 3 , aby chronić tożsamości w dzierżawie platformy Microsoft 365.