Krok nr 3. Ochrona tożsamości

Poniższe sekcje umożliwiają ochronę organizacji przed naruszeniem poświadczeń, co jest zwykle pierwszym etapem większego ataku wymuszającego okup.

Zwiększanie zabezpieczeń logowania

Użyj uwierzytelniania bez hasła dla kont użytkowników w Microsoft Entra identyfikatorze.

Podczas przechodzenia do uwierzytelniania bez hasła użyj tych najlepszych rozwiązań dla kont użytkowników, które nadal korzystają z uwierzytelniania hasłem:

- Blokuj znane słabe i niestandardowe hasła przy użyciu Microsoft Entra ochrony haseł.

- Rozszerzanie blokowania znanych słabych i niestandardowych haseł na lokalna usługa Active Directory Domain Services (AD DS) przy użyciu Microsoft Entra ochrony haseł.

- Zezwalaj użytkownikom na zmianę własnych haseł przy użyciu samoobsługowego resetowania hasła.

Następnie zaimplementuj zasady wspólnej tożsamości i dostępu do urządzeń. Te zasady zapewniają większe bezpieczeństwo dostępu do usług w chmurze platformy Microsoft 365.

W przypadku logowań użytkowników te zasady obejmują:

- Wymaganie uwierzytelniania wieloskładnikowego (MFA) dla kont priorytetowych (natychmiast) i ostatecznie wszystkich kont użytkowników.

- Wymaganie logowania wysokiego ryzyka do korzystania z uwierzytelniania wieloskładnikowego.

- Wymaganie od użytkowników wysokiego ryzyka z logowaniem wysokiego ryzyka zmiany haseł.

Zapobieganie eskalacji uprawnień

Skorzystaj z tych najlepszych rozwiązań:

- Zaimplementuj zasadę najniższych uprawnień i używaj ochrony hasłem zgodnie z opisem w temacie Zwiększanie zabezpieczeń logowania dla kont użytkowników, które nadal używają haseł do logowania.

- Unikaj korzystania z kont usług na poziomie administratora w całej domenie.

- Ogranicz lokalne uprawnienia administracyjne, aby ograniczyć instalację trojanów dostępu zdalnego (RTS) i innych niechcianych aplikacji.

- Użyj Microsoft Entra dostępu warunkowego, aby jawnie zweryfikować zaufanie użytkowników i stacji roboczych przed zezwoleniem na dostęp do portali administracyjnych. Zobacz ten przykład dla Azure Portal.

- Włącz zarządzanie hasłami Administracja lokalnych.

- Określ, gdzie konta o wysokim poziomie uprawnień logują się i uwidaczniają poświadczenia. Konta o wysokim poziomie uprawnień nie powinny być obecne na stacjach roboczych.

- Wyłącz magazyn lokalny haseł i poświadczeń.

Wpływ na użytkowników i zarządzanie zmianami

Użytkownicy w organizacji muszą wiedzieć o następujących elementach:

- Nowe wymagania dotyczące silniejszych haseł.

- Zmiany w procesach logowania, takie jak wymagane użycie uwierzytelniania wieloskładnikowego i rejestracja metody uwierzytelniania pomocniczego usługi MFA.

- Korzystanie z konserwacji haseł z samoobsługowym resetowaniem hasła. Na przykład nie ma więcej wywołań do pomocy technicznej w celu zresetowania hasła.

- Monit o wymaganie uwierzytelniania wieloskładnikowego lub zmiany hasła dla logowań, które są określane jako ryzykowne.

Konfiguracja wyniku

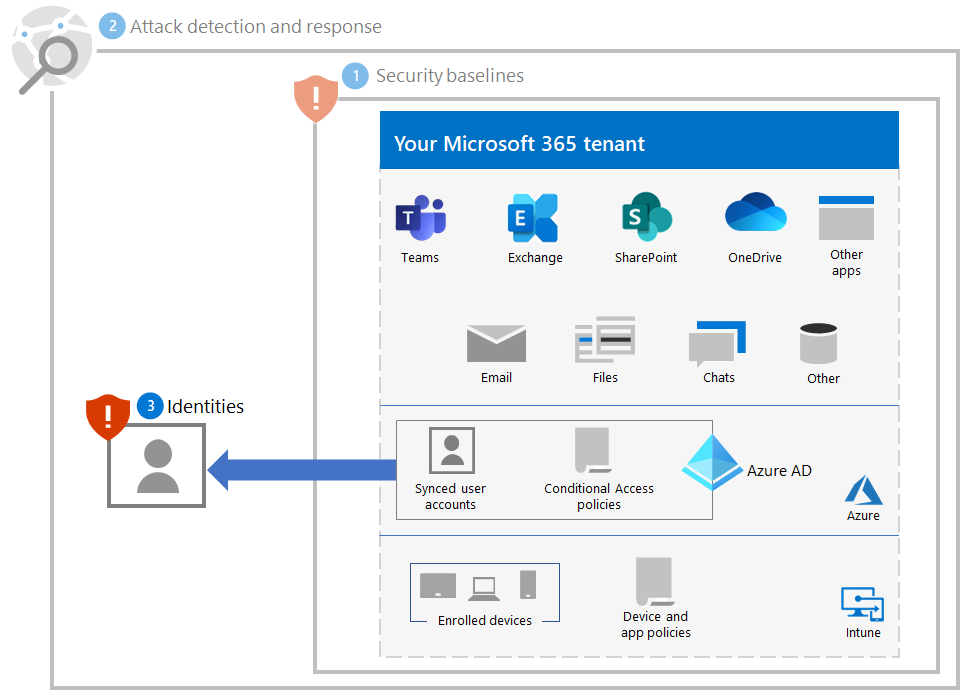

Poniżej przedstawiono ochronę przed oprogramowaniem wymuszającym okup dla dzierżawy w krokach 1–3.

Następny krok

Przejdź do kroku 4 , aby chronić urządzenia (punkty końcowe) w dzierżawie usługi Microsoft 365.