Korzystanie z platformy ochrony aplikacji

Wymagania organizacji dotyczące ochrony danych mogą różnić się od innych organizacji. Z tego powodu możesz dostosować ochronę aplikacji wdrażaną z usługi Intune na podstawie określonych potrzeb organizacji. Aby zastosować ochronę aplikacji w całej organizacji, możesz użyć struktury ochrony danych zasad Ochrona aplikacji (APP). Struktura ochrony danych aplikacji jest podzielona na trzy odrębne poziomy konfiguracji, a każdy kolejny poziom jest kompilowany poza poprzednim poziomem.

| Poziom ochrony | Opis |

|---|---|

| Podstawowa ochrona danych przedsiębiorstwa (Poziom 1) |

Jest to konfiguracja na poziomie podstawowym, która zapewnia podobną kontrolę ochrony danych w Exchange Online zasad skrzynki pocztowej i wprowadza użytkownika i administratorów IT APP. Firma Microsoft zaleca tę konfigurację jako minimalną konfigurację ochrony danych dla urządzenia w przedsiębiorstwie. |

| Rozszerzona ochrona danych w przedsiębiorstwie (Poziom 2) |

Ten poziom ochrony, który opiera się na poprzednim poziomie, ma zastosowanie do większości użytkowników mobilnych uzyskujących dostęp do danych służbowych. Firma Microsoft zaleca tę konfigurację dla urządzeń, na których użytkownicy uzyskują dostęp do informacji poufnych lub poufnych. |

| Wysoka ochrona danych w przedsiębiorstwie (Poziom 3) |

Ten poziom ochrony, który również opiera się na poprzednim poziomie, jest pożądany dla użytkowników uzyskujących dostęp do danych wysokiego ryzyka. Firma Microsoft zaleca tę konfigurację dla urządzeń uruchamianych przez organizację z większym lub bardziej zaawansowanym zespołem ds. zabezpieczeń lub dla określonych użytkowników lub grup, którzy są wyjątkowo narażeni na ryzyko (użytkownicy, którzy obsługują wysoce poufne dane, gdy nieautoryzowane ujawnienie powoduje znaczne straty materialne w organizacji). Organizacja, która może być celem dobrze finansowanych i zaawansowanych przeciwników, powinna dążyć do tej konfiguracji. |

Ważna

Ponieważ każdy poziom ochrony opiera się na poprzednim, należy rozważyć ich zaimplementowanie w kolejności.

Kroki przed zastosowaniem struktury ochrony aplikacji

Po wykonaniu wymagań wstępnych i zrozumieniu różnych ustawień ochrony danych aplikacji dostępnych dla każdej platformy pomocy technicznej możesz użyć następującego procesu, aby dodać zasady ochrony aplikacji.

Proces dodawania ochrony danych aplikacji:

- Określanie platform, które należy obsługiwać w organizacji — aby uzyskać więcej informacji na temat platform aplikacji, zobacz Obsługiwane platformy.

- Dodawanie co najmniej jednej chronionej aplikacji do usługi Intune — aby uzyskać więcej informacji, zobacz Aplikacje chronione przez usługę Intune. Te aplikacje zostały ulepszone w celu obsługi zasad ochrony aplikacji usługi Intune. Jeśli nie masz pewności, zacznij od podstawowej aplikacji firmy Microsoft. Aby uzyskać więcej informacji, zobacz Aplikacje do uwzględnienia w zasadach ochrony aplikacji i aplikacjach firmy Microsoft.

- Określ poziom ochrony aplikacji wymagany przez organizację:

Porada

Aby uzyskać więcej informacji na temat chronionych aplikacji, obsługiwanych platform, linków do sklepu z aplikacjami, obsługiwanej konfiguracji aplikacji i obsługiwanej ochrony, zobacz Aplikacje firmy Microsoft.

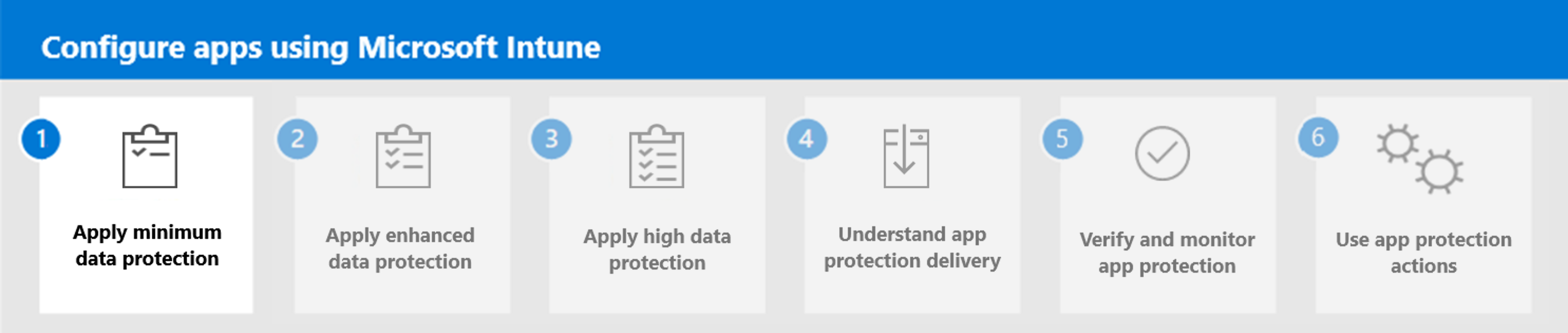

Kroki stosowania struktury ochrony aplikacji

To rozwiązanie przeprowadzi Cię przez proces tworzenia zasad ochrony aplikacji w Microsoft Intune dla określonych aplikacji i przypisywania tych zasad do członków organizacji. Po ukończeniu powyższych wymagań wstępnych możesz utworzyć zasady ochrony aplikacji dla swojej organizacji w usłudze Intune. Korzystanie z zasad konfiguracji i ochrony w ramach działań związanych z zarządzaniem aplikacjami umożliwia członkom organizacji bezpieczne korzystanie z aplikacji. Zarządzając aplikacjami w organizacji, pomagasz chronić i zabezpieczać dane organizacji.

Wykonaj następujące kroki, aby dodać zalecane ustawienia podczas dodawania zasad ochrony aplikacji w usłudze Intune:

- Stosowanie minimalnej ochrony danych

- Stosowanie rozszerzonej ochrony danych

- Stosowanie wysokiej ochrony danych

- Omówienie dostarczania ochrony aplikacji

- Weryfikowanie i monitorowanie ochrony aplikacji

- Korzystanie z akcji ochrony aplikacji

Po wykonaniu powyższych kroków możesz przystąpić do wdrażania aplikacji zarządzanych, zarządzania nimi i monitorowania ich używanych przez organizację.