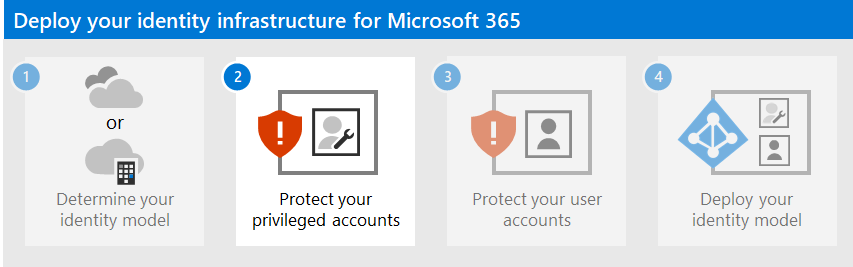

Krok nr 1. Określanie modelu tożsamości w chmurze

Zapoznaj się z całą zawartością naszej małej firmy w witrynie Small Business help & learning.

Platforma Microsoft 365 używa Microsoft Entra ID, opartej na chmurze usługi tożsamości użytkownika i uwierzytelniania dołączonej do subskrypcji platformy Microsoft 365, do zarządzania tożsamościami i uwierzytelnianiem dla platformy Microsoft 365. Prawidłowe skonfigurowanie infrastruktury tożsamości ma kluczowe znaczenie dla zarządzania dostępem użytkowników platformy Microsoft 365 i uprawnieniami organizacji.

Przed rozpoczęciem watch tego klipu wideo, aby zapoznać się z omówieniem modeli tożsamości i uwierzytelniania dla platformy Microsoft 365.

Pierwszym wyborem planowania jest model tożsamości w chmurze.

Modele tożsamości w chmurze firmy Microsoft

Aby zaplanować konta użytkowników, musisz najpierw zrozumieć dwa modele tożsamości na platformie Microsoft 365. Tożsamości organizacji można zachować tylko w chmurze lub zachować tożsamości lokalna usługa Active Directory Domain Services (AD DS) i używać ich do uwierzytelniania, gdy użytkownicy uzyskują dostęp do usług w chmurze Platformy Microsoft 365.

Oto dwa typy tożsamości oraz ich najlepsze dopasowanie i korzyści.

| Atrybut | Tożsamość tylko w chmurze | Tożsamość hybrydowa |

|---|---|---|

| Definicja | Konto użytkownika istnieje tylko w dzierżawie Microsoft Entra subskrypcji platformy Microsoft 365. | Konto użytkownika istnieje w usługach AD DS, a kopia znajduje się również w dzierżawie Microsoft Entra subskrypcji platformy Microsoft 365. Konto użytkownika w identyfikatorze Microsoft Entra może również zawierać wersję skrótu hasła konta użytkownika usługi AD DS. |

| Jak platforma Microsoft 365 uwierzytelnia poświadczenia użytkownika | Dzierżawa Microsoft Entra dla subskrypcji platformy Microsoft 365 przeprowadza uwierzytelnianie przy użyciu konta tożsamości w chmurze. | Dzierżawa Microsoft Entra subskrypcji platformy Microsoft 365 obsługuje proces uwierzytelniania lub przekierowuje użytkownika do innego dostawcy tożsamości. |

| Najlepsze dla | Organizacje, które nie mają lokalnych usług AD DS lub nie potrzebują ich. | Organizacje korzystające z usług AD DS lub innego dostawcy tożsamości. |

| Największa korzyść | Proste w użyciu. Nie są wymagane żadne dodatkowe narzędzia katalogowe ani serwery. | Użytkownicy mogą używać tych samych poświadczeń podczas uzyskiwania dostępu do zasobów lokalnych lub chmurowych. |

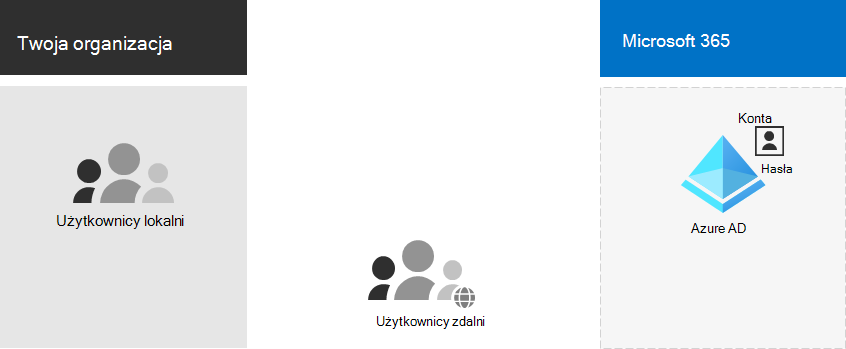

Tożsamość tylko w chmurze

Tożsamość tylko w chmurze używa kont użytkowników, które istnieją tylko w Microsoft Entra identyfikatorze. Tożsamość tylko w chmurze jest zwykle używana przez małe organizacje, które nie mają serwerów lokalnych lub nie używają usług AD DS do zarządzania tożsamościami lokalnymi.

Poniżej przedstawiono podstawowe składniki tożsamości tylko w chmurze.

Zarówno użytkownicy lokalni, jak i zdalni (online) używają swoich Microsoft Entra kont użytkowników i haseł do uzyskiwania dostępu do usług w chmurze Platformy Microsoft 365. Microsoft Entra uwierzytelnia poświadczenia użytkownika na podstawie przechowywanych kont użytkowników i haseł.

Administracja

Ponieważ konta użytkowników są przechowywane tylko w Microsoft Entra identyfikatorze, tożsamościami w chmurze zarządza się za pomocą narzędzi, takich jak Centrum administracyjne platformy Microsoft 365 i Windows PowerShell.

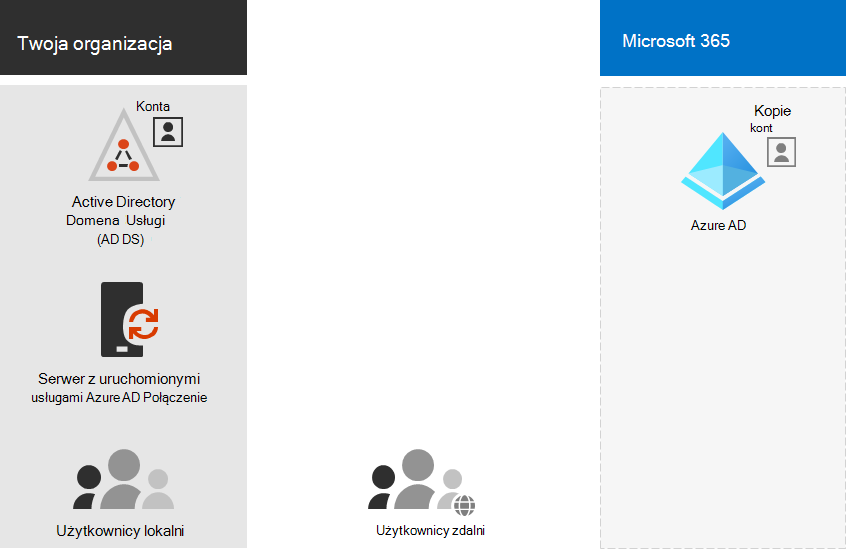

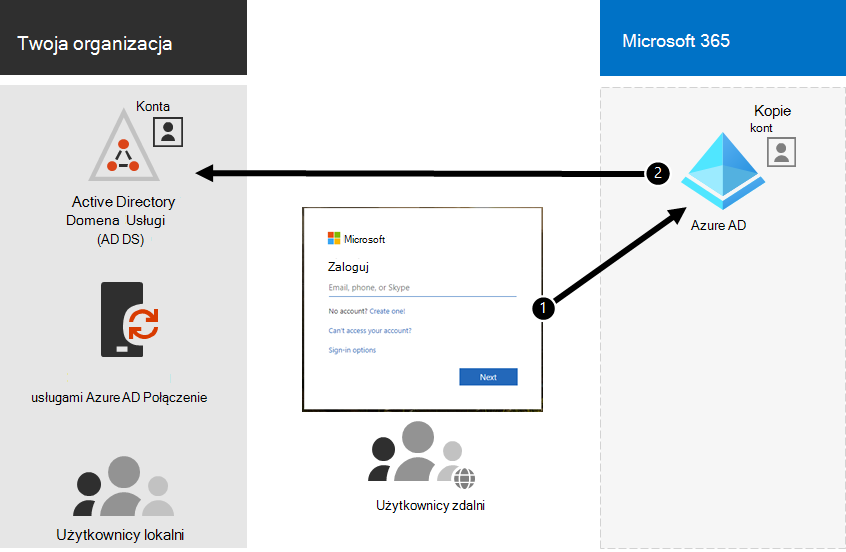

Tożsamość hybrydowa

Tożsamość hybrydowa używa kont, które pochodzą z lokalnych usług AD DS i mają kopię w dzierżawie Microsoft Entra subskrypcji platformy Microsoft 365. Większość zmian, z wyjątkiem określonych atrybutów konta, przepływa tylko w jedną stronę. Zmiany wprowadzone na kontach użytkowników usług AD DS są synchronizowane z ich kopią w Microsoft Entra identyfikatorze.

Microsoft Entra Connect zapewnia bieżącą synchronizację konta. Działa on na serwerze lokalnym, sprawdza zmiany w usługach AD DS i przekazuje te zmiany do Microsoft Entra identyfikatora. Microsoft Entra Connect umożliwia filtrowanie, które konta są synchronizowane i czy synchronizować skrótową wersję haseł użytkownika, znaną jako synchronizacja skrótów haseł (PHS).

Podczas implementowania tożsamości hybrydowej lokalne usługi AD DS są autorytatywnym źródłem informacji o koncie. Oznacza to, że zadania administracyjne są wykonywane głównie lokalnie, które są następnie synchronizowane z identyfikatorem Microsoft Entra.

Oto składniki tożsamości hybrydowej.

Dzierżawa Microsoft Entra ma kopię kont usług AD DS. W tej konfiguracji zarówno użytkownicy lokalni, jak i zdalni uzyskujący dostęp do usług w chmurze platformy Microsoft 365 uwierzytelniają się na podstawie identyfikatora Microsoft Entra.

Uwaga

Aby zsynchronizować konta użytkowników pod kątem tożsamości hybrydowej, należy zawsze używać programu Microsoft Entra Connect. Do wykonywania przypisywania licencji i zarządzania grupami, konfigurowania uprawnień i innych zadań administracyjnych obejmujących konta użytkowników potrzebne są zsynchronizowane konta użytkowników w identyfikatorze Microsoft Entra.

Synchronizacja tożsamości hybrydowej i katalogów dla platformy Microsoft 365

W zależności od potrzeb biznesowych i wymagań technicznych model tożsamości hybrydowej i synchronizacja katalogów to najczęstszy wybór dla klientów korporacyjnych, którzy wdrażają platformę Microsoft 365. Synchronizacja katalogów umożliwia zarządzanie tożsamościami w Active Directory Domain Services (AD DS), a wszystkie aktualizacje kont użytkowników, grup i kontaktów są synchronizowane z dzierżawą Microsoft Entra subskrypcji platformy Microsoft 365.

Uwaga

Gdy konta użytkowników usług AD DS są synchronizowane po raz pierwszy, nie są automatycznie przypisywane licencji platformy Microsoft 365 i nie mogą uzyskiwać dostępu do usług Platformy Microsoft 365, takich jak poczta e-mail. Najpierw musisz przypisać im lokalizację użycia. Następnie przypisz licencję do tych kont użytkowników indywidualnie lub dynamicznie za pośrednictwem członkostwa w grupie.

Uwierzytelnianie dla tożsamości hybrydowej

Istnieją dwa typy uwierzytelniania w przypadku korzystania z modelu tożsamości hybrydowej:

Uwierzytelnianie zarządzane

Microsoft Entra identyfikator obsługuje proces uwierzytelniania przy użyciu lokalnie przechowywanej wersji skrótu hasła lub wysyła poświadczenia do lokalnego agenta oprogramowania w celu uwierzytelnienia przez lokalne usługi AD DS.

Uwierzytelnianie federacyjne

Microsoft Entra identyfikator przekierowuje komputer kliencki żądający uwierzytelniania do innego dostawcy tożsamości.

Uwierzytelnianie zarządzane

Istnieją dwa typy uwierzytelniania zarządzanego:

Synchronizacja skrótów haseł (PHS)

Microsoft Entra identyfikator wykonuje uwierzytelnianie.

Uwierzytelnianie przekazywane (PTA)

Microsoft Entra identyfikator ma usług AD DS wykonać uwierzytelnianie.

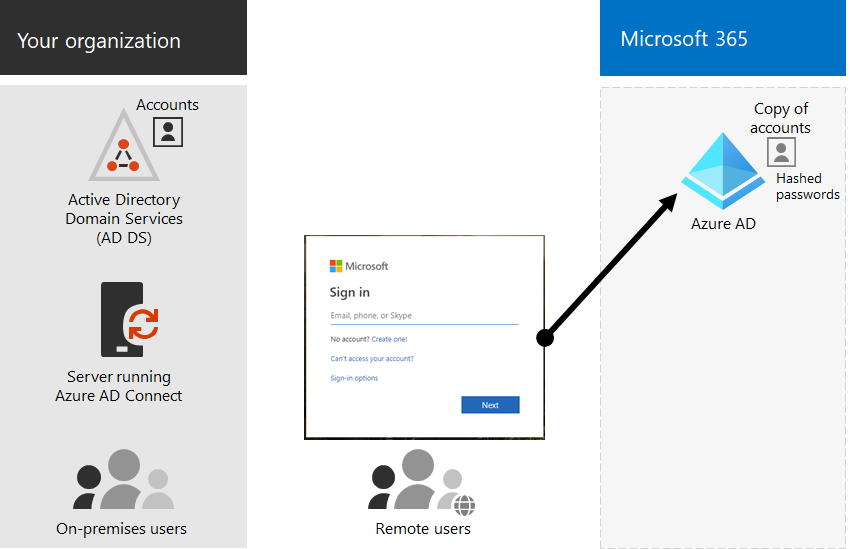

Synchronizacja skrótów haseł (PHS)

Za pomocą języka PHS synchronizujesz konta użytkowników usług AD DS z platformą Microsoft 365 i zarządzasz użytkownikami lokalnie. Skróty haseł użytkowników są synchronizowane z usług AD DS do Microsoft Entra identyfikatora, dzięki czemu użytkownicy mają to samo hasło lokalnie i w chmurze. Jest to najprostszy sposób włączania uwierzytelniania tożsamości usług AD DS w Microsoft Entra identyfikatorze.

Gdy hasła są zmieniane lub resetowane lokalnie, nowe skróty haseł są synchronizowane z identyfikatorem Microsoft Entra, dzięki czemu użytkownicy mogą zawsze używać tego samego hasła dla zasobów w chmurze i zasobów lokalnych. Hasła użytkowników nigdy nie są wysyłane do Microsoft Entra identyfikatora lub przechowywane w Microsoft Entra identyfikatorze w tekście zwykłego tekstu. Niektóre funkcje premium Microsoft Entra ID, takie jak Identity Protection, wymagają języka PHS niezależnie od wybranej metody uwierzytelniania.

Zobacz wybieranie odpowiedniej metody uwierzytelniania , aby dowiedzieć się więcej.

Uwierzytelnianie przekazywane (PTA)

Usługa PTA zapewnia prostą weryfikację haseł dla usług uwierzytelniania Microsoft Entra przy użyciu agenta oprogramowania działającego na co najmniej jednym serwerze lokalnym w celu weryfikacji użytkowników bezpośrednio z usługami AD DS. Za pomocą usługi PTA synchronizujesz konta użytkowników usług AD DS z platformą Microsoft 365 i zarządzasz użytkownikami lokalnie.

Usługa PTA umożliwia użytkownikom logowanie się zarówno do zasobów lokalnych, jak i aplikacji platformy Microsoft 365 przy użyciu konta lokalnego i hasła. Ta konfiguracja weryfikuje hasła użytkowników bezpośrednio względem lokalnych usług AD DS bez przechowywania skrótów haseł w identyfikatorze Microsoft Entra.

Usługa PTA jest również dla organizacji z wymaganiem zabezpieczeń, aby natychmiast wymusić stany konta użytkownika lokalnego, zasady haseł i godziny logowania.

Zobacz wybieranie odpowiedniej metody uwierzytelniania , aby dowiedzieć się więcej.

Uwierzytelnianie federacyjne

Uwierzytelnianie federacyjne jest przeznaczone głównie dla dużych organizacji korporacyjnych z bardziej złożonymi wymaganiami dotyczącymi uwierzytelniania. Tożsamości usług AD DS są synchronizowane z platformą Microsoft 365, a konta użytkowników są zarządzane lokalnie. W przypadku uwierzytelniania federacyjnego użytkownicy mają to samo hasło lokalnie i w chmurze i nie muszą logować się ponownie, aby korzystać z platformy Microsoft 365.

Uwierzytelnianie federacyjne może obsługiwać dodatkowe wymagania dotyczące uwierzytelniania, takie jak uwierzytelnianie oparte na kartach inteligentnych lub uwierzytelnianie wieloskładnikowe innych firm, i jest zwykle wymagane, gdy organizacje mają wymaganie uwierzytelniania, które nie jest natywnie obsługiwane przez identyfikator Microsoft Entra.

Zobacz wybieranie odpowiedniej metody uwierzytelniania , aby dowiedzieć się więcej.

W przypadku dostawców uwierzytelniania i tożsamości innych firm lokalne obiekty katalogowe mogą być synchronizowane z usługą Microsoft 365 i dostępem do zasobów w chmurze, które są zarządzane głównie przez dostawcę tożsamości innych firm (IdP). Jeśli Twoja organizacja korzysta z rozwiązania federacyjnego innej firmy, możesz skonfigurować logowanie za pomocą tego rozwiązania dla platformy Microsoft 365, pod warunkiem że rozwiązanie federacyjne innej firmy jest zgodne z identyfikatorem Microsoft Entra.

Zobacz listę zgodności federacji Microsoft Entra, aby dowiedzieć się więcej.

Administracja

Ponieważ oryginalne i autorytatywne konta użytkowników są przechowywane w lokalnych usługach AD DS, możesz zarządzać tożsamościami przy użyciu tych samych narzędzi, co zarządzanie usługami AD DS.

Nie używasz Centrum administracyjne platformy Microsoft 365 ani programu PowerShell dla platformy Microsoft 365 do zarządzania synchronizowanymi kontami użytkowników w Microsoft Entra identyfikatorze.

Następny krok

Przejdź do kroku 2 , aby zabezpieczyć konta administratora globalnego.