Krok nr 2. Ochrona kont uprzywilejowanych platformy Microsoft 365

Ten artykuł dotyczy zarówno Microsoft 365 Enterprise, jak i Office 365 Enterprise.

Zapoznaj się z całą naszą zawartością dotyczącą małych firm na stronie Małe firmy — pomoc i informacje.

Naruszenia zabezpieczeń dzierżawy platformy Microsoft 365, w tym zbieranie informacji i ataki wyłudzające informacje, są zazwyczaj wykonywane przez naruszenie poświadczeń uprzywilejowanego konta platformy Microsoft 365. Zabezpieczenia w chmurze to partnerstwo między Tobą a firmą Microsoft:

Usługi w chmurze firmy Microsoft są oparte na fundamencie zaufania i bezpieczeństwa. Firma Microsoft zapewnia mechanizmy kontroli zabezpieczeń i możliwości ułatwiające ochronę danych i aplikacji.

Jesteś właścicielem danych i tożsamości oraz ponosisz odpowiedzialność za ich ochronę, bezpieczeństwo zasobów lokalnych i bezpieczeństwo składników chmury, które kontrolujesz.

Firma Microsoft oferuje możliwości ochrony organizacji, ale są one skuteczne tylko wtedy, gdy z nich korzystasz. Jeśli ich nie używasz, możesz być narażony na ataki. Aby chronić konta uprzywilejowane, firma Microsoft jest tutaj, aby ułatwić ci szczegółowe instrukcje dotyczące:

Utwórz dedykowane, uprzywilejowane konta oparte na chmurze i używaj ich tylko w razie potrzeby.

Skonfiguruj uwierzytelnianie wieloskładnikowe (MFA) dla dedykowanych kont uprzywilejowanych platformy Microsoft 365 i użyj najsilniejszej formy uwierzytelniania pomocniczego.

Ochrona kont uprzywilejowanych za pomocą Zero Trust rekomendacji dotyczących tożsamości i dostępu do urządzeń.

Uwaga

Aby zabezpieczyć uprzywilejowane role, zapoznaj się z artykułem Najlepsze rozwiązania dotyczące Microsoft Entra ról w celu zabezpieczenia uprzywilejowanego dostępu do dzierżawy.

1. Tworzenie dedykowanych, uprzywilejowanych kont użytkowników opartych na chmurze i używanie ich tylko w razie potrzeby

Zamiast korzystać z codziennych kont użytkowników, do których przypisano role administratora, utwórz dedykowane konta użytkowników, które mają role administratora w Tożsamość Microsoft Entra.

Od tego momentu logujesz się przy użyciu dedykowanych kont uprzywilejowanych tylko w przypadku zadań wymagających uprawnień administratora. Całą inną administrację platformy Microsoft 365 należy wykonać, przypisując inne role administracyjne do kont użytkowników.

Uwaga

Wymaga to dodatkowych kroków, aby wylogować się jako codzienne konto użytkownika i zalogować się przy użyciu dedykowanego konta administratora. Należy to jednak robić sporadycznie tylko w przypadku operacji administratora. Należy wziąć pod uwagę, że odzyskanie subskrypcji platformy Microsoft 365 po naruszeniu konta administratora wymaga o wiele więcej kroków.

Należy również utworzyć konta dostępu awaryjnego, aby zapobiec przypadkowemu zablokowaniu Tożsamość Microsoft Entra.

Możesz dodatkowo chronić uprzywilejowane konta przy użyciu Microsoft Entra Privileged Identity Management (PIM) na potrzeby przypisywania ról administratora na żądanie just in time.

2. Konfigurowanie uwierzytelniania wieloskładnikowego dla dedykowanych kont uprzywilejowanych platformy Microsoft 365

Uwierzytelnianie wieloskładnikowe (MFA) wymaga dodatkowych informacji poza nazwą konta i hasłem. Platforma Microsoft 365 obsługuje następujące dodatkowe metody weryfikacji:

- Aplikacja Microsoft Authenticator

- Rozmowa telefoniczna

- Losowo wygenerowany kod weryfikacyjny wysyłany za pośrednictwem wiadomości SMS

- Karta inteligentna (wirtualna lub fizyczna) (wymaga uwierzytelniania federacyjnego)

- Urządzenie biometryczne

- Token Oauth

Uwaga

W przypadku organizacji, które muszą przestrzegać standardów NIST (National Institute of Standards and Technology), korzystanie z dodatkowych metod weryfikacji opartych na rozmowach telefonicznych lub wiadomościach SMS jest ograniczone. Kliknij tutaj , aby uzyskać szczegółowe informacje.

Jeśli jesteś małą firmą korzystającą z kont użytkowników przechowywanych tylko w chmurze (model tożsamości tylko w chmurze), skonfiguruj uwierzytelnianie wieloskładnikowe w celu skonfigurowania uwierzytelniania wieloskładnikowego przy użyciu połączenia telefonicznego lub kodu weryfikacyjnego wiadomości SMS wysłanego na telefon inteligentny dla każdego dedykowanego konta uprzywilejowanego.

Jeśli jesteś większą organizacją korzystającą z hybrydowego modelu tożsamości platformy Microsoft 365, masz więcej opcji weryfikacji. Jeśli masz już infrastrukturę zabezpieczeń dla silniejszej metody uwierzytelniania pomocniczego, skonfiguruj uwierzytelnianie wieloskładnikowe i skonfiguruj każde dedykowane konto uprzywilejowane dla odpowiedniej metody weryfikacji.

Jeśli infrastruktura zabezpieczeń dla żądanej silniejszej metody weryfikacji nie jest w miejscu i działa dla usługi Microsoft 365 MFA, zdecydowanie zalecamy skonfigurowanie dedykowanych uprzywilejowanych kont przy użyciu uwierzytelniania wieloskładnikowego przy użyciu aplikacji Microsoft Authenticator, połączenia telefonicznego lub kodu weryfikacyjnego wiadomości SMS wysłanego do telefonu inteligentnego dla uprzywilejowanych kont jako tymczasowego środka bezpieczeństwa. Nie pozostawiaj dedykowanych kont uprzywilejowanych bez dodatkowej ochrony zapewnianej przez usługę MFA.

Aby uzyskać więcej informacji, zobacz MFA for Microsoft 365 (Uwierzytelnianie wieloskładnikowe dla platformy Microsoft 365).

3. Ochrona kont administratorów przy użyciu Zero Trust tożsamości i zaleceń dotyczących dostępu do urządzeń

Aby zapewnić bezpieczną i produktywną siłę roboczą, firma Microsoft udostępnia zestaw zaleceń dotyczących tożsamości i dostępu do urządzeń. W przypadku tożsamości użyj zaleceń i ustawień w następujących artykułach:

Dodatkowe zabezpieczenia dla organizacji korporacyjnych

Użyj tych dodatkowych metod, aby upewnić się, że konto uprzywilejowane i konfiguracja, która jest wykonywana przy jego użyciu, są możliwie najbezpieczniejsze.

Stacja robocza z dostępem uprzywilejowanym

Aby zapewnić, że wykonywanie zadań o wysokim poziomie uprawnień jest możliwie najbezpieczniejsze, użyj stacji roboczej z dostępem uprzywilejowanym (PAW). Paw to dedykowany komputer, który jest używany tylko do poufnych zadań konfiguracji, takich jak konfiguracja platformy Microsoft 365, która wymaga konta uprzywilejowanego. Ponieważ ten komputer nie jest używany codziennie do przeglądania Internetu lub poczty e-mail, jest lepiej chroniony przed atakami i zagrożeniami internetowymi.

Aby uzyskać instrukcje dotyczące konfigurowania stacji roboczej z dostępem uprzywilejowanym, zobacz Zabezpieczanie urządzeń w ramach historii dostępu uprzywilejowanego.

Aby włączyć usługę Azure PIM dla kont dzierżawy i administratora Microsoft Entra, zobacz kroki konfigurowania usługi PIM.

Aby opracować kompleksowy plan zabezpieczania uprzywilejowanego dostępu przed cyberagresjami, zobacz Zabezpieczanie uprzywilejowanego dostępu do wdrożeń hybrydowych i w chmurze w Tożsamość Microsoft Entra.

Privileged Identity Management

Zamiast stałego przypisywania kont uprzywilejowanych do roli administratora, możesz użyć usługi PIM, aby w razie potrzeby włączyć przypisanie roli administratora na żądanie i just in time.

Konta administratorów przechodzą od stałych administratorów do uprawnionych administratorów. Rola administratora jest nieaktywna, dopóki ktoś jej nie potrzebuje. Następnie ukończysz proces aktywacji, aby dodać rolę administratora do konta uprzywilejowanego przez wstępnie określony czas. Gdy czas wygaśnie, usługa PIM usunie rolę administratora z konta uprzywilejowanego.

Użycie usługi PIM i tego procesu znacznie skraca czas, przez który uprzywilejowane konta są narażone na ataki i użycie przez złośliwych użytkowników.

Korzystanie z tej funkcji wymaga subskrypcji Zarządzanie tożsamością Microsoft Entra lub Tożsamość Microsoft Entra P2. Aby znaleźć odpowiednią licencję dla wymagań, zobacz Porównanie ogólnie dostępnych funkcji Tożsamość Microsoft Entra.

Aby uzyskać informacje o licencjach dla użytkowników, zobacz Wymagania licencyjne dotyczące używania Privileged Identity Management.

Więcej informacji można znaleźć w następujących artykułach:

- Privileged Identity Management.

- Zabezpieczanie uprzywilejowanego dostępu do wdrożeń hybrydowych i w chmurze w Tożsamość Microsoft Entra

Privileged Access Management

Zarządzanie dostępem uprzywilejowanym jest włączone przez skonfigurowanie zasad określających dostęp just in time dla działań opartych na zadaniach w dzierżawie. Może pomóc w ochronie organizacji przed naruszeniami, które mogą korzystać z istniejących kont administratorów uprzywilejowanych mających stały dostęp do poufnych danych lub dostęp do krytycznych ustawień konfiguracji. Można na przykład skonfigurować zasady zarządzania dostępem uprzywilejowanym, które wymagają jawnego zatwierdzenia dostępu i zmiany ustawień skrzynki pocztowej organizacji w dzierżawie.

W tym kroku włączysz zarządzanie dostępem uprzywilejowanym w dzierżawie i skonfigurujesz zasady dostępu uprzywilejowanego, które zapewniają dodatkowe zabezpieczenia dostępu opartego na zadaniach do danych i ustawień konfiguracji organizacji. Aby rozpocząć pracę z uprzywilejowanym dostępem w organizacji, należy wykonać trzy podstawowe kroki:

- Tworzenie grupy osoby zatwierdzającej

- Włączanie dostępu uprzywilejowanego

- Tworzenie zasad zatwierdzania

Zarządzanie dostępem uprzywilejowanym umożliwia organizacji działanie bez stałych uprawnień i zapewnianie warstwy ochrony przed lukami w zabezpieczeniach wynikającymi z takiego stałego dostępu administracyjnego. Dostęp uprzywilejowany wymaga zatwierdzeń do wykonywania dowolnego zadania, które ma zdefiniowane skojarzone zasady zatwierdzania. Użytkownicy, którzy muszą wykonywać zadania zawarte w zasadach zatwierdzania, muszą zażądać zatwierdzenia dostępu i otrzymać je.

Aby włączyć zarządzanie dostępem uprzywilejowanym, zobacz Wprowadzenie do zarządzania dostępem uprzywilejowanym.

Aby uzyskać więcej informacji, zobacz Dowiedz się więcej o zarządzaniu dostępem uprzywilejowanym.

Oprogramowanie do zarządzania informacjami o zabezpieczeniach i zdarzeniami (SIEM) na potrzeby rejestrowania na platformie Microsoft 365

Oprogramowanie SIEM uruchamiane na serwerze wykonuje w czasie rzeczywistym analizę alertów zabezpieczeń i zdarzeń utworzonych przez aplikacje i sprzęt sieciowy. Aby umożliwić serwerowi SIEM uwzględnianie alertów zabezpieczeń i zdarzeń platformy Microsoft 365 w funkcjach analizy i raportowania, zintegruj Tożsamość Microsoft Entra z systemem SEIM. Zobacz Wprowadzenie do Azure Log Integration.

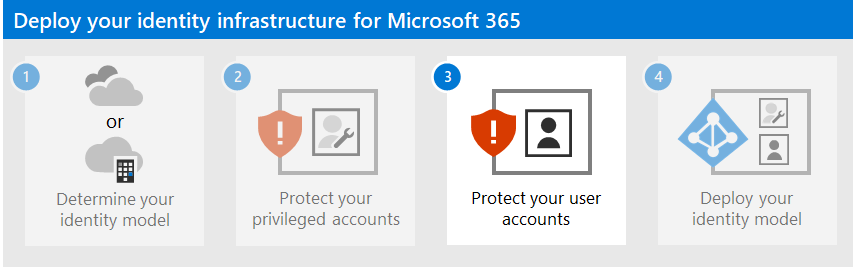

Następny krok

Kontynuuj krok 3 , aby zabezpieczyć konta użytkowników.