Ochrona informacji dla firmy Contoso Corporation

Firma Contoso poważnie traktuje swoje bezpieczeństwo informacji. Wyciek lub zniszczenie własności intelektualnej opisujące ich projekty produktów i zastrzeżone techniki produkcji postawiłyby je w niekorzystnej sytuacji konkurencyjnej.

Przed przeniesieniem poufnych zasobów cyfrowych do chmury firma Contoso upewniła się, że wymagania dotyczące klasyfikacji i ochrony informacji lokalnych są obsługiwane przez usługi w chmurze platformy Microsoft 365 dla przedsiębiorstw.

Klasyfikacja zabezpieczeń danych firmy Contoso

Firma Contoso wykonała analizę swoich danych i określiła następujące poziomy klasyfikacji.

| Poziom 1: Punkt odniesienia | Poziom 2: poufny | Poziom 3: Wysoce regulowane |

|---|---|---|

| Dane są szyfrowane i dostępne tylko dla uwierzytelnionych użytkowników. Zapewniane dla wszystkich danych przechowywanych lokalnie oraz w magazynie i obciążeniach opartych na chmurze. Dane są szyfrowane, gdy znajdują się w usłudze i są przesyłane między usługą a urządzeniami klienckimi. Przykłady danych poziomu 1 to normalna komunikacja biznesowa (poczta e-mail) i pliki dla pracowników administracyjnych, sprzedaży i pomocy technicznej. |

Poziom 1 oraz silne uwierzytelnianie i ochrona przed utratą danych. Silne uwierzytelnianie obejmuje Microsoft Entra uwierzytelniania wieloskładnikowego (MFA) z weryfikacją wiadomości SMS. Ochrona przed utratą danych w Microsoft Purview gwarantuje, że informacje poufne lub krytyczne nie będą wykraczać poza chmurę firmy Microsoft. Przykładami danych poziomu 2 są informacje finansowe i prawne oraz dane badawcze i rozwojowe dotyczące nowych produktów. |

Poziom 2 oraz najwyższy poziom szyfrowania, uwierzytelniania i inspekcji. Najwyższy poziom szyfrowania danych magazynowanych i w chmurze, zgodny z przepisami regionalnymi w połączeniu z uwierzytelnianiem wieloskładnikowym z kartami inteligentnymi oraz szczegółową inspekcją i alertami. Przykłady danych poziomu 3 to dane osobowe klientów i partnerów, specyfikacje inżynierii produktu i zastrzeżone techniki produkcyjne. |

Zasady informacji firmy Contoso

W poniższej tabeli wymieniono zasady informacji firmy Contoso.

| Value | Access | Przechowywanie danych | Ochrona informacji |

|---|---|---|---|

| Niska wartość biznesowa (poziom 1: punkt odniesienia) | Zezwalaj na dostęp do wszystkich. | 6 miesięcy | Użyj szyfrowania. |

| Średnia wartość biznesowa (poziom 2: poufny) | Zezwalaj na dostęp do pracowników, podwykonawców i partnerów firmy Contoso. Użyj uwierzytelniania wieloskładnikowego, zabezpieczeń warstwy transportu (TLS) i zarządzania aplikacjami mobilnymi (MAM). |

2 lata | Użyj wartości skrótu, aby uzyskać integralność danych. |

| Wysoka wartość biznesowa (poziom 3: wysoce regulowane) | Zezwalaj na dostęp do kadry kierowniczej i potencjalnych klientów w dziedzinie inżynierii i produkcji. System zarządzania prawami (RMS) tylko z zarządzanymi urządzeniami sieciowymi. |

7 lat | Użyj podpisów cyfrowych w przypadku braku odrzucenia. |

Ścieżka firmy Contoso do ochrony informacji za pomocą platformy Microsoft 365 dla przedsiębiorstw

Firma Contoso wykonaj następujące kroki, aby przygotować platformę Microsoft 365 dla przedsiębiorstw do spełnienia wymagań dotyczących ochrony informacji:

Identyfikowanie informacji, które mają być chronione

Firma Contoso dokonała obszernego przeglądu istniejących zasobów cyfrowych znajdujących się w lokalnych witrynach programu SharePoint i udziałach plików oraz sklasyfikowała każdy zasób.

Określanie zasad dostępu, przechowywania i ochrony informacji dla poziomów danych

Na podstawie poziomów danych firma Contoso określiła szczegółowe wymagania dotyczące zasad, które były używane do ochrony istniejących zasobów cyfrowych w miarę ich przenoszenia do chmury.

Tworzenie etykiet poufności i ich ustawień dla różnych poziomów informacji

Firma Contoso utworzyła etykiety poufności dla swoich poziomów danych za pomocą wysoce regulowanej etykiety, która obejmuje szyfrowanie, uprawnienia i znaki wodne.

Przenoszenie danych z lokalnych witryn programu SharePoint i udziałów plików do nowych witryn programu SharePoint

Pliki zmigrowane do nowych witryn programu SharePoint dziedziczyły domyślne etykiety przechowywania przypisane do witryny.

Szkolenie pracowników, jak używać etykiet poufności dla nowych dokumentów, jak korzystać z działu IT firmy Contoso podczas tworzenia nowych witryn programu SharePoint i zawsze przechowywać zasoby cyfrowe w witrynach programu SharePoint

Zmiana złych nawyków przechowywania informacji pracowników jest często uważana za najtrudniejszą część przejścia na ochronę informacji w chmurze. Contoso IT and management needed to get employees to always label and store their digital assets in the cloud, refrain from using on-premises file shares, and not use third-party cloud storage services or USB drive.

Zasady dostępu warunkowego na potrzeby ochrony informacji

W ramach wdrażania Exchange Online i programu SharePoint firma Contoso skonfigurowała następujący zestaw zasad dostępu warunkowego i zastosowała je do odpowiednich grup:

- Dostęp do aplikacji zarządzanych i niezarządzanych na zasadach urządzeń

- zasady dostępu Exchange Online

- Zasady dostępu programu SharePoint

Oto zestaw zasad firmy Contoso na potrzeby ochrony informacji.

Uwaga

Firma Contoso skonfigurowała również dodatkowe zasady dostępu warunkowego dla tożsamości i logowania. Zobacz Identity for the Contoso Corporation (Tożsamość dla firmy Contoso Corporation).

Te zasady zapewniają, że:

- Aplikacje, które są dozwolone, oraz akcje, które mogą wykonywać z danymi organizacji, są definiowane przez zasady ochrony aplikacji.

- Komputery i urządzenia przenośne muszą być zgodne.

- Exchange Online używa szyfrowania komunikatów Office 365 (OME) dla Exchange Online.

- Program SharePoint używa ograniczeń wymuszonych przez aplikację.

- Program SharePoint używa zasad kontroli dostępu tylko do przeglądarki i blokuje dostęp dla urządzeń niezarządzanych.

Mapowanie usługi Microsoft 365 dla funkcji przedsiębiorstwa na poziomy danych firmy Contoso

Poniższa tabela mapuje poziomy danych firmy Contoso na funkcje ochrony informacji w usłudze Microsoft 365 dla przedsiębiorstw.

| Poziom | Usługi w chmurze Platformy Microsoft 365 | Windows 11 i Aplikacje Microsoft 365 dla przedsiębiorstw | Zabezpieczenia i zgodność |

|---|---|---|---|

| Poziom 1: Punkt odniesienia | Zasady dostępu warunkowego programu SharePoint i Exchange Online Uprawnienia w witrynach programu SharePoint |

Etykiety wrażliwości Funkcja BitLocker Windows Information Protection |

Zasady dostępu warunkowego urządzenia i zasady zarządzania aplikacjami mobilnymi |

| Poziom 2: poufny | Poziom 1 plus: Etykiety wrażliwości Etykiety przechowywania platformy Microsoft 365 w witrynach programu SharePoint Ochrona przed utratą danych dla programu SharePoint i Exchange Online Izolowane witryny programu SharePoint |

Poziom 1 plus: Etykiety poufności zasobów cyfrowych |

Poziom 1 |

| Poziom 3: Wysoce regulowane | Poziom 2 plus: Szyfrowanie i ochrona własnego klucza (BYOK) na potrzeby informacji o wpisach tajnych handlowych Azure Key Vault dla aplikacji biznesowych, które współdziałają z usługami platformy Microsoft 365 |

Poziom 2 | Poziom 1 |

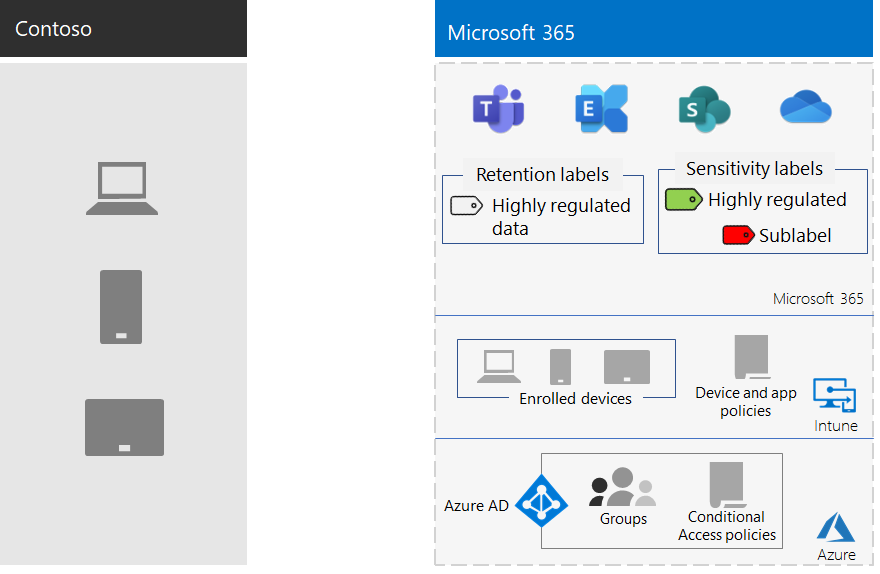

Oto wynikowa konfiguracja ochrony informacji firmy Contoso.

Następny krok

Dowiedz się, jak firma Contoso korzysta z funkcji zabezpieczeń na platformie Microsoft 365 dla przedsiębiorstw na potrzeby zarządzania tożsamościami i dostępem, ochrony przed zagrożeniami, ochrony informacji i zarządzania zabezpieczeniami.