Tożsamość firmy Contoso Corporation

Firma Microsoft udostępnia usługę Identity as a Service (IDaaS) w swoich ofertach w chmurze za pośrednictwem Tożsamość Microsoft Entra. Aby wdrożyć usługę Microsoft 365 dla przedsiębiorstw, rozwiązanie Contoso IDaaS musiało używać lokalnego dostawcy tożsamości i uwzględniać uwierzytelnianie federacyjne z istniejącymi zaufanymi dostawcami tożsamości innych firm.

Las Active Directory Domain Services firmy Contoso

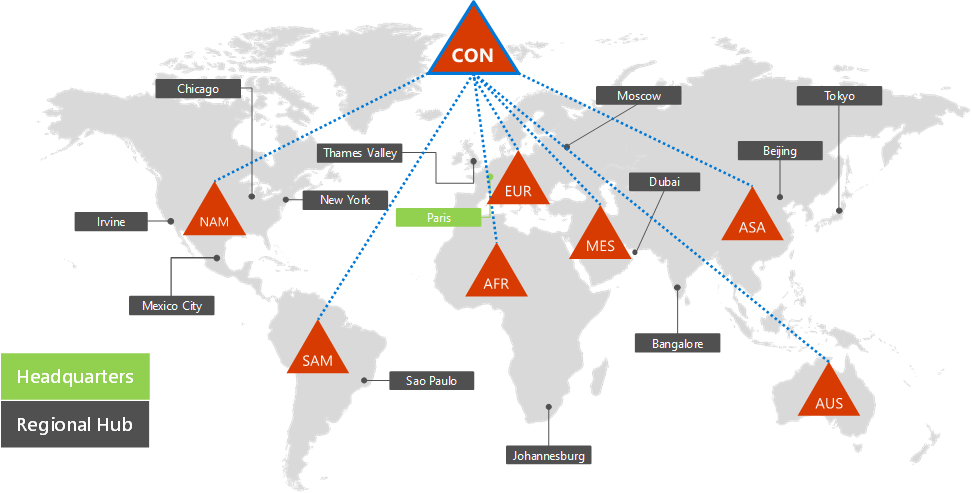

Firma Contoso używa pojedynczego lasu Active Directory Domain Services (AD DS) dla contoso.com z siedmioma poddomenami, po jednym dla każdego regionu świata. Siedziba, regionalne biura centrów i biura satelitarne zawierają kontrolery domeny do uwierzytelniania lokalnego i autoryzacji.

Oto las firmy Contoso z domenami regionalnymi dla różnych części świata, które zawierają centra regionalne.

Firma Contoso zdecydowała się używać kont i grup w lesie contoso.com do uwierzytelniania i autoryzacji dla swoich obciążeń i usług platformy Microsoft 365.

Infrastruktura uwierzytelniania federacyjnego firmy Contoso

Firma Contoso zezwala na:

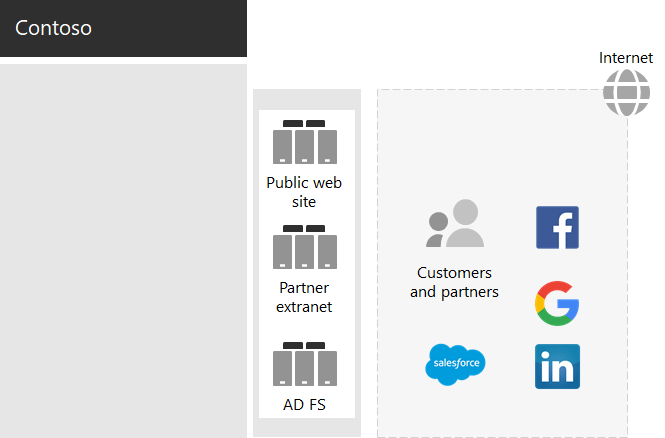

- Klienci mogą używać swoich kont Microsoft, Facebook lub Google Mail do logowania się do publicznej witryny internetowej firmy.

- Dostawcy i partnerzy mogą używać swoich kont LinkedIn, Salesforce lub Google Mail do logowania się do ekstranetu partnera firmy.

Oto moduł DMZ firmy Contoso zawierający publiczną witrynę internetową, ekstranet partnera i zestaw serwerów Active Directory Federation Services (AD FS). Moduł DMZ jest połączony z Internetem, który zawiera klientów, partnerów i usługi internetowe.

Serwery usług AD FS w DMZ ułatwiają uwierzytelnianie poświadczeń klienta przez dostawców tożsamości w celu uzyskania dostępu do publicznej witryny internetowej i poświadczeń partnera w celu uzyskania dostępu do ekstranetu partnera.

Firma Contoso zdecydowała się zachować tę infrastrukturę i przeznaczyć ją na uwierzytelnianie klientów i partnerów. Architekci tożsamości firmy Contoso badają konwersję tej infrastruktury na rozwiązania B2B i B2C Microsoft Entra.

Tożsamość hybrydowa z synchronizacją skrótów haseł na potrzeby uwierzytelniania opartego na chmurze

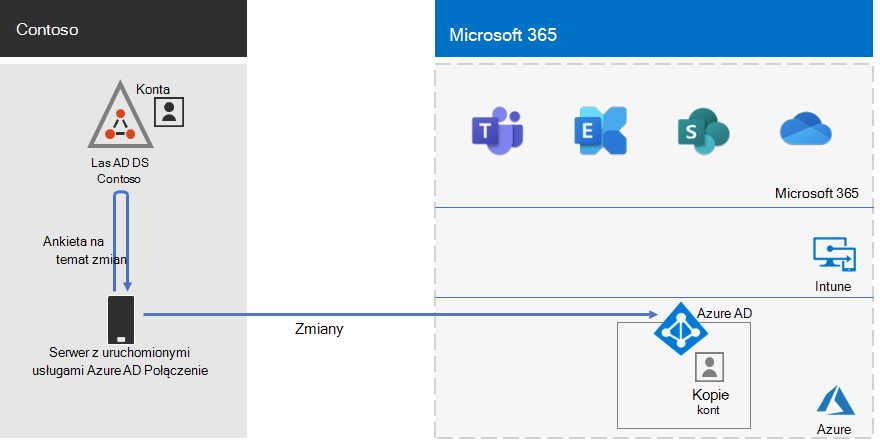

Firma Contoso chciała użyć lokalnego lasu usług AD DS do uwierzytelniania zasobów w chmurze platformy Microsoft 365. Podjęto decyzję o użyciu synchronizacji skrótów haseł (PHS).

Język PHS synchronizuje lokalny las usług AD DS z dzierżawą Microsoft Entra subskrypcji platformy Microsoft 365 dla przedsiębiorstw, kopiując konta użytkowników i grup oraz skrótową wersję haseł kont użytkowników.

Aby tworzyć synchronizację katalogów, firma Contoso wdrożyła narzędzie Microsoft Entra Connect na serwerze w centrum danych w Paryżu.

Oto serwer z systemem Microsoft Entra Connect sondujący las usług AD DS firmy Contoso pod kątem zmian, a następnie synchronizujący te zmiany z dzierżawą Microsoft Entra.

Zasady dostępu warunkowego dla tożsamości Zero Trust i dostępu do urządzeń

Firma Contoso utworzyła zestaw zasad dostępu warunkowego Tożsamość Microsoft Entra i Intune dla trzech poziomów ochrony:

- Zabezpieczenia punktu początkowego mają zastosowanie do wszystkich kont użytkowników.

- Ochrona przedsiębiorstwa ma zastosowanie do kadry kierowniczej wyższego szczebla i kadry kierowniczej.

- Wyspecjalizowane zabezpieczenia mają zastosowanie do określonych użytkowników z działów finansów, prawnych i badawczych, którzy mają dostęp do wysoce regulowanych danych.

Oto wynikowy zestaw zasad tożsamości i dostępu warunkowego urządzenia firmy Contoso.

Następny krok

Dowiedz się, jak firma Contoso używa infrastruktury Configuration Manager punktu końcowego firmy Microsoft do wdrażania i utrzymywania bieżących Windows 11 Enterprise w całej organizacji.