Microsoft Tunnel for Mobile Application Management dla systemu iOS/iPadOS

Uwaga

Ta funkcja jest dostępna jako dodatek Intune. Aby uzyskać więcej informacji, zobacz Korzystanie z funkcji dodatku Intune Suite.

Po dodaniu aplikacji Microsoft Tunnel for Mobile Application Management (MAM) do dzierżawy możesz użyć programu Microsoft Tunnel VPN Gateway z wyrejestrowanymi urządzeniami z systemem iOS, aby obsługiwać zarządzanie aplikacjami mobilnymi w następujących scenariuszach:

- Zapewnij bezpieczny dostęp do zasobów lokalnych przy użyciu nowoczesnego uwierzytelniania, logowania jednokrotnego i dostępu warunkowego.

- Zezwalaj użytkownikom końcowym na korzystanie z ich urządzeń osobistych w celu uzyskania dostępu do zasobów lokalnych firmy. Rejestracja w usłudze MDM (Mobile Zarządzanie urządzeniami) nie jest wymagana, a dane firmy pozostają chronione.

- Zezwalaj organizacjom na wdrażanie programu BYOD (bring-your-own-device). Urządzenia BYOD lub osobiste zmniejszają całkowity koszt posiadania, zapewniają prywatność użytkowników, a dane firmowe pozostają chronione na tych urządzeniach.

Dotyczy:

- iOS/iPadOS

Tunnel for MAM iOS to zaawansowane narzędzie, które umożliwia organizacjom bezpieczne zarządzanie aplikacjami mobilnymi i ich ochronę. Połączenie sieci VPN dla tego rozwiązania jest udostępniane za pośrednictwem zestawu SDK Microsoft Tunnel do MAM systemu iOS.

Oprócz korzystania z tunelu MAM z niezarejestrowanymi urządzeniami można go również używać z zarejestrowanymi urządzeniami. Jednak zarejestrowane urządzenie musi używać konfiguracji tunelu MDM lub konfiguracji tunelu MAM, ale nie obu tych konfiguracji. Na przykład zarejestrowane urządzenia nie mogą mieć aplikacji takiej jak Microsoft Edge, która używa konfiguracji tunelu MAM, podczas gdy inne aplikacje używają konfiguracji tunelu MDM.

Wypróbuj interaktywną demonstrację

Interaktywna demonstracja rozwiązania Microsoft Tunnel for Mobile Application Management dla systemu iOS/iPadOS pokazuje, jak aplikacja Tunnel for MAM rozszerza VPN Gateway Microsoft Tunnel na urządzenia z systemem iOS i iPadOS, które nie są zarejestrowane w Intune.

Pomoc techniczna dla instytucji rządowych w chmurze

Microsoft Tunnel do MAM w systemie iOS/iPadOS jest obsługiwana w następujących suwerennych środowiskach chmury:

- Us Government Community Cloud (GCC) High

- Departament Obrony USA (DoD)

Microsoft Tunnel do MAM w systemie iOS/iPadOS nie jest obsługiwana na platformie Microsoft Azure obsługiwanej przez firmę 21Vianet.

Microsoft Tunnel do MAM w systemie iOS/iPadOS nie obsługuje standardu FIPS (Federal Information Processing Standard).

Aby uzyskać więcej informacji, zobacz Microsoft Intune opis usługi GCC dla instytucji rządowych USA.

Wymagane zestawy SDK dla systemu iOS

Aby korzystać z Microsoft Tunnel do MAM systemu iOS, musisz zaktualizować aplikacje biznesowe w celu zintegrowania następujących trzech zestawów SDK. W dalszej części tego artykułu znajdziesz wskazówki dotyczące integracji każdego zestawu SDK:

- zestaw SDK aplikacji Intune dla systemu iOS

- Biblioteka uwierzytelniania firmy Microsoft (MSAL)

- Tunel dla zestawu SDK mam dla systemu iOS

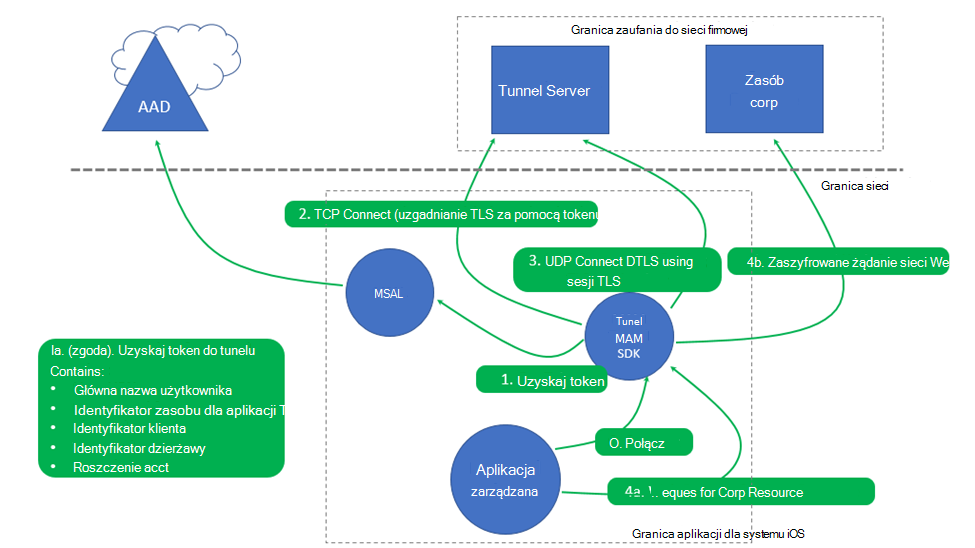

Tunel dla architektury zestawu SDK mam dla systemu iOS

Na poniższym diagramie opisano przepływ z zarządzanej aplikacji, która została pomyślnie zintegrowana z zestawem Tunnel for MAM SDK dla systemu iOS.

Akcje

- Po początkowym uruchomieniu aplikacji połączenie jest nawiązywane za pośrednictwem zestawu Tunnel for MAM SDK.

- Token uwierzytelniania jest wymagany do uwierzytelnienia.

- Urządzenie może mieć już token uwierzytelniania Microsoft Entra uzyskany z poprzedniego logowania przy użyciu innej aplikacji z obsługą zarządzania aplikacjami mobilnymi na urządzeniu (takich jak aplikacje mobilne Outlook, Microsoft Edge i Microsoft 365 Office).

- Uzgadnianie protokołu TCP Connect (TLS Handshake) odbywa się z tokenem na serwerze tunelu.

- Jeśli protokół UDP jest włączony w bramie Microsoft Tunnel Gateway, zostanie nawiązane połączenie kanału danych przy użyciu protokołu DTLS. Jeśli protokół UDP jest wyłączony, protokół TCP służy do ustanawiania kanału danych do bramy tunelu. Zobacz informacje dotyczące protokołu TCP, UDP w temacie Microsoft Tunnel Architecture (Architektura tunelu firmy Microsoft).

- Gdy aplikacja mobilna nawiązywa połączenie z lokalnym zasobem firmowym:

- Następuje żądanie połączenia interfejsu API Microsoft Tunnel do MAM dla tego zasobu firmy.

- Zaszyfrowane żądanie internetowe jest wysyłane do zasobu firmowego.

Uwaga

Zestaw SDK aplikacji Tunnel for MAM iOS zapewnia tunel VPN. Jest ona objęta zakresem warstwy sieciowej w aplikacji. Połączenia sieci VPN nie są wyświetlane w ustawieniach systemu iOS.

Każda aktywna aplikacja biznesowa zintegrowana z zestawem Tunnel for MAM iOS-SDK działająca na pierwszym planie reprezentuje aktywne połączenie klienta na serwerze bramy tunelu. Narzędzie wiersza polecenia mst-cli może służyć do monitorowania aktywnych połączeń klienta. Aby uzyskać informacje o narzędziu wiersza polecenia mst-cli, zobacz Dokumentacja usługi Microsoft Tunnel Gateway.

Konfigurowanie zasad Intune dla Microsoft Tunnel do MAM systemu iOS

Microsoft Tunnel do MAM system iOS używa następujących zasad i profilów Intune:

- Zasady konfiguracji aplikacji — konfiguruje ustawienia usługi Microsoft Tunnel Gateway dla aplikacji brzegowych i biznesowych. Możesz dodać wszystkie zaufane certyfikaty wymagane do dostępu do zasobów lokalnych.

- zasady Ochrona aplikacji — konfiguruje ustawienia ochrony danych. Ustanawia również sposób wdrażania zasad konfiguracji aplikacji, które konfigurują ustawienia usługi Microsoft Tunnel dla aplikacji brzegowych i biznesowych.

- Profil zaufanego certyfikatu — w przypadku aplikacji, które łączą się z zasobami lokalnymi i są chronione przez certyfikat SSL/TLS wystawiony przez lokalny lub prywatny urząd certyfikacji.

Konfigurowanie zasad konfiguracji aplikacji dla aplikacji biznesowych

Utwórz zasady konfiguracji aplikacji dla aplikacji korzystających z rozwiązania Tunnel dla zarządzania aplikacjami mobilnymi. Te zasady konfigurują aplikację tak, aby używała określonej witryny, serwera proxy i zaufanych certyfikatów usługi Microsoft Tunnel Gateway dla aplikacji brzegowych i biznesowych( LOB). Te zasoby są używane podczas nawiązywania połączenia z zasobami lokalnymi.

Zaloguj się do centrum administracyjnego Microsoft Intune i przejdź do pozycjiKonfiguracja> aplikacjiUtwórz>aplikacje>zarządzane.

Na karcie Podstawy wprowadź nazwę zasad i opis (opcjonalnie).

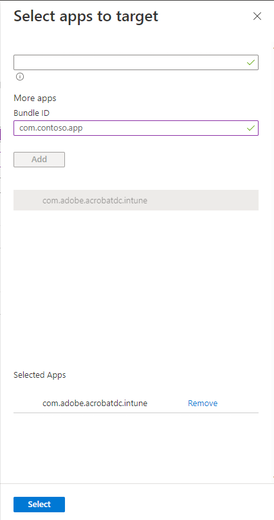

W przypadku aplikacji biznesowych wybierz pozycję + Wybierz aplikacje niestandardowe , aby otworzyć okienko Wybierz aplikacje do docelowego . W okienku Wybieranie aplikacji do docelowego :

- W polu Identyfikator pakietu lub pakietu określ identyfikator pakietu aplikacji biznesowych

- W obszarze Platforma wybierz pozycję iOS/iPadOS, a następnie wybierz pozycję Dodaj.

- Wybierz właśnie dodawaną aplikację, a następnie pozycję Wybierz.

Uwaga

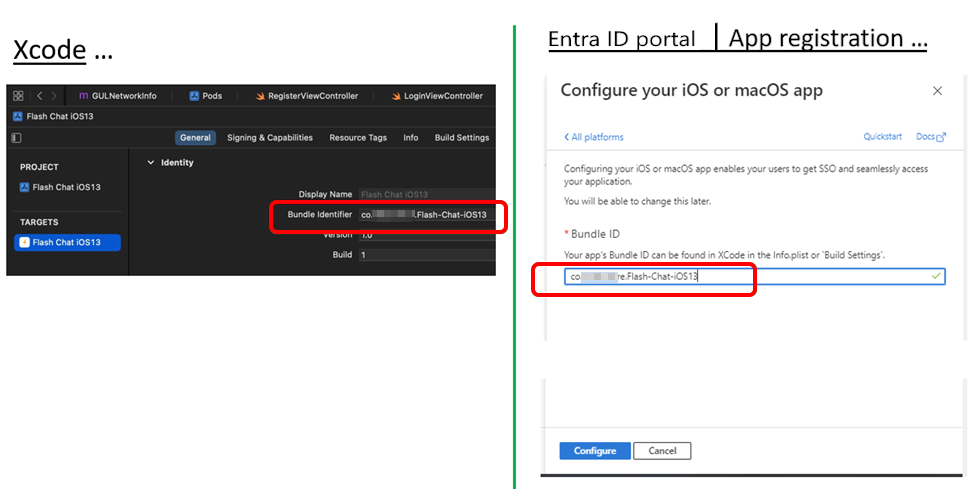

Aplikacje lob wymagają Intune zestawu SDK aplikacji na potrzeby integracji z systemami iOS i MSAL. Biblioteka MSAL wymaga rejestracji aplikacji Microsoft Entra. Upewnij się, że identyfikator pakietu używany w zasadach konfiguracji aplikacji jest tym samym identyfikatorem pakietu określonym w rejestracji aplikacji Microsoft Entra i projekcie aplikacji Xcode. Xcode to zintegrowane środowisko deweloperskie firmy Apple, które działa w systemie macOS i służy do integracji zestawu SDK aplikacji Tunnel for MAM iOS z aplikacją.

Aby uzyskać identyfikator pakietu aplikacji dodanej do Intune, możesz użyć centrum administracyjnego Intune.

Po wybraniu aplikacji wybierz pozycję Dalej.

Aby uzyskać więcej informacji na temat dodawania aplikacji niestandardowych do zasad, zobacz Zasady konfiguracji aplikacji dla aplikacji zarządzanych przez zestaw Intune App SDK.

Na karcie Ustawienia rozwiń węzeł *Microsoft Tunnel for Mobile Application Management settings (Ustawienia zarządzania aplikacjami mobilnymi) i skonfiguruj następujące opcje:

Uwaga

Podczas konfigurowania serwera proxy i tunelowania podzielonego:

- Plik skryptu automatycznej konfiguracji serwera proxy (PAC) umożliwia włączenie zarówno tunelowania podzielonego, jak i serwera proxy.

- Nie jest obsługiwane włączanie zarówno tunelowania podzielonego, jak i serwera proxy podczas korzystania z adresu serwera proxy lub numeru portu. Cały ruch będzie przechodzić przez serwer proxy, jeśli dołączone trasy mają skonfigurowany serwer proxy. Jeśli dołączone trasy nie mają skonfigurowanego serwera proxy, cały ruch zostanie wykluczony z korzystania z tunelu.

- Ustaw wartość Użyj Microsoft Tunnel do MAM na wartość Tak.

- W polu Nazwa połączenia określ nazwę dla tego połączenia, taką jak mam-tunnel-vpn.

- Następnie wybierz pozycję Wybierz witrynę i wybierz jedną z witryn usługi Microsoft Tunnel Gateway. Jeśli lokacja bramy tunelu nie została skonfigurowana, zobacz Konfigurowanie aplikacji Microsoft Tunnel.

- Jeśli aplikacja wymaga zaufanego certyfikatu, wybierz pozycję Certyfikat główny, a następnie wybierz profil zaufanego certyfikatu do użycia. Aby uzyskać więcej informacji, zobacz Konfigurowanie profilu zaufanego certyfikatu w dalszej części tego artykułu.

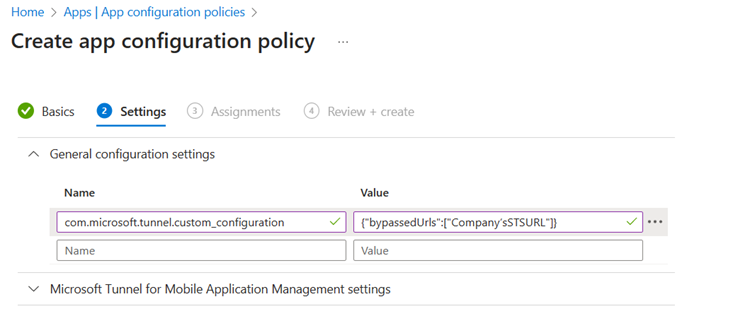

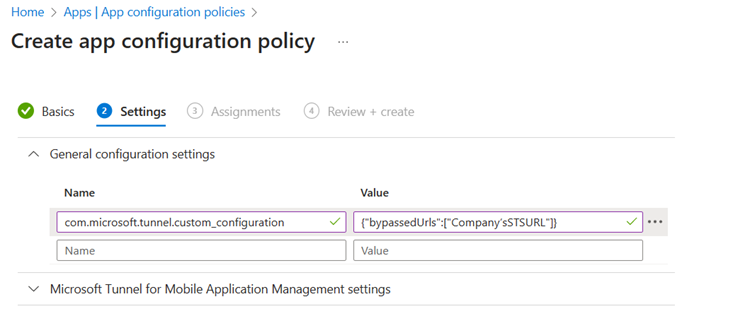

W przypadku dzierżaw federacyjnych Microsoft Entra następujące konfiguracje są wymagane w celu zapewnienia, że aplikacje mogą uwierzytelniać wymagane zasoby i uzyskiwać do nich dostęp. Ta konfiguracja pomija adres URL publicznie dostępnej usługi bezpiecznego tokenu:

Na karcie Ustawienia rozwiń węzeł Ogólne ustawienia konfiguracji , a następnie skonfiguruj parę Nazwa i Wartość w następujący sposób, aby skonfigurować profil krawędzi dla aplikacji Tunnel:

-

Nazwa =

com.microsoft.tunnel.custom_configuration -

Wartość =

{"bypassedUrls":["Company'sSTSURL"]}

-

Nazwa =

Uwaga

Element bypassedUrl powinien zawierać punkt końcowy usługi STS federacji.

Na przykład wartość może być wyświetlana jako {"bypassedUrls":["ipcustomer.com", "whatsmyip.org"]}.

Po skonfigurowaniu ustawień funkcji Tunnel MAM wybierz pozycję Dalej , aby otworzyć kartę Przypisania .

Na karcie Przypisania wybierz pozycję Dodaj grupy, a następnie wybierz co najmniej jedną Microsoft Entra grup użytkowników, które otrzymają te zasady. Po skonfigurowaniu grup wybierz pozycję Dalej.

Na karcie Przeglądanie i tworzenie wybierz pozycję Utwórz , aby ukończyć tworzenie zasad i wdrożyć zasady w przypisanych grupach.

Nowe zasady zostaną wyświetlone na liście zasad konfiguracji aplikacji.

Konfigurowanie zasad konfiguracji aplikacji dla przeglądarki Microsoft Edge

Utwórz zasady konfiguracji aplikacji dla przeglądarki Microsoft Edge. Te zasady konfigurują przeglądarkę Edge na urządzeniu w celu nawiązania połączenia z aplikacją Microsoft Tunnel.

Uwaga

Jeśli masz już zasady konfiguracji aplikacji utworzone dla aplikacji lob, możesz edytować te zasady, aby uwzględnić przeglądarkę Edge i wymagane ustawienia pary klucz/wartość .

W centrum administracyjnym Microsoft Intune przejdź do pozycjiKonfiguracja> aplikacjiUtwórz>aplikacje>zarządzane.

Na karcie Podstawy :

- Wprowadź nazwę zasad i opis (opcjonalnie).

- Kliknij pozycję Wybierz aplikacje publiczne, wybierz pozycję Microsoft Edge dla systemu iOS/iPadOS, a następnie kliknij pozycję Wybierz.

- Po wyświetleniu przeglądarki Microsoft Edge dla aplikacji publicznych wybierz pozycję Dalej.

Na karcie Ustawienia rozwiń węzeł Ogólne ustawienia konfiguracji , a następnie skonfiguruj parę Nazwa i Wartość w następujący sposób, aby skonfigurować profil krawędzi dla aplikacji Tunnel:

Name (Nazwa) Opis com.microsoft.intune.mam.managedbrowser.StrictTunnelMode

Wartość:TruePo ustawieniu na Truewartość zapewnia ona ścisłą obsługę trybu tunelu dla przeglądarki Edge. Gdy użytkownicy logują się do usługi Edge przy użyciu konta organizacji, jeśli sieć VPN nie jest połączona, tryb ścisłego tunelu blokuje ruch internetowy.

Po ponownym połączeniu sieci VPN przeglądanie Internetu jest ponownie dostępne.com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly

Wartość:TruePo ustawieniu na Truewartość zapewnia on obsługę przełącznika tożsamości na przeglądarce Edge.

Gdy użytkownicy logują się przy użyciu konta służbowego lub konta szkolnego, przeglądarka Edge automatycznie nawiązuje połączenie z siecią VPN. Gdy użytkownicy włączają przeglądanie w trybie prywatnym, przeglądarka Edge przełącza się na konto osobiste i rozłącza sieć VPN.Tylko dzierżawy Microsoft Entra federacyjnych com.microsoft.tunnel.custom_configuration

Wartość:{"bypassedUrls":["Company'sSTSURL"]}Używane przez federacyjne dzierżawy Microsoft Entra. Aby upewnić się, że przeglądarka Edge może uwierzytelniać wymagane zasoby i uzyskiwać do nich dostęp, to ustawienie jest wymagane. Pomija adres URL publicznie dostępnej bezpiecznej usługi tokenu.

WartośćbypassedUrlpowinna zawierać punkt końcowy federacyjnej usługi STS. Na przykład wartość może być podobna do{"bypassedUrls":["ipcustomer.com", "whatsmyip.org"]}.Na poniższej ilustracji przedstawiono

bypassedUrlustawienie w zasadach konfiguracji aplikacji dla przeglądarki Microsoft Edge:

Uwaga

Upewnij się, że na końcu ogólnych ustawień konfiguracji nie ma spacji końcowych.

Te same zasady umożliwiają konfigurowanie innych konfiguracji przeglądarki Microsoft Edge w kategorii Ustawienia konfiguracji przeglądarki Microsoft Edge . Po przygotowaniu jakichkolwiek dodatkowych konfiguracji przeglądarki Microsoft Edge wybierz pozycję Dalej.

Na karcie Przypisania wybierz pozycję Dodaj grupy, a następnie wybierz co najmniej jedną grupę Microsoft Entra, która otrzyma te zasady. Po skonfigurowaniu grup wybierz pozycję Dalej.

Na karcie Przeglądanie i tworzenie wybierz pozycję Utwórz , aby ukończyć tworzenie zasad i wdrożyć zasady w przypisanych grupach.

Konfigurowanie zasad ochrony aplikacji

Aby skonfigurować aplikację Microsoft Tunnel dla aplikacji korzystających z Microsoft Tunnel do MAM systemu iOS, wymagane są zasady Ochrona aplikacji.

Te zasady zapewniają niezbędną ochronę danych i ustanawiają sposób dostarczania zasad konfiguracji aplikacji do aplikacji. Aby utworzyć zasady ochrony aplikacji, wykonaj następujące kroki:

Zaloguj się do centrum administracyjnego Microsoft Intune i przejdź do obszaru Aplikacje>Ochrona>+ Tworzenie zasad> i wybierz pozycję iOS/iPadOS.

Na karcie Podstawy wprowadź nazwę zasad i opis (opcjonalnie), a następnie wybierz pozycję Dalej.

Na karcie Aplikacje dla aplikacji biznesowych wybierz pozycję + Wybierz aplikacje niestandardowe , aby otworzyć okienko Wybierz aplikacje do docelowego . Następnie w okienku Wybierz aplikacje do docelowego:

- W polu Identyfikator pakietu określ identyfikator pakietu aplikacji biznesowych, a następnie wybierz pozycję Dodaj.

- Wybierz właśnie dodawaną aplikację, a następnie pozycję Wybierz.

Uwaga

Aplikacje lob wymagają Intune zestawu SDK aplikacji na potrzeby integracji z systemami iOS i MSAL. Biblioteka MSAL wymaga rejestracji aplikacji Microsoft Entra. Upewnij się, że identyfikator pakietu używany w zasadach konfiguracji aplikacji jest tym samym identyfikatorem pakietu określonym w rejestracji aplikacji Microsoft Entra i projekcie aplikacji Xcode.

Aby uzyskać identyfikator pakietu aplikacji dodanej do Intune, możesz użyć centrum administracyjnego Intune.

Na kartach Ochrona danych, Wymagania dotyczące dostępu i Uruchamianie warunkowe skonfiguruj wszystkie pozostałe ustawienia zasad ochrony aplikacji na podstawie wymagań dotyczących wdrożenia i ochrony danych.

Na karcie Przypisania wybierz pozycję Dodaj grupy, a następnie wybierz co najmniej jedną Microsoft Entra grup użytkowników, które otrzymają te zasady. Po skonfigurowaniu grup wybierz pozycję Dalej.

Nowe zasady zostaną wyświetlone na liście zasad Ochrona aplikacji.

Konfigurowanie profilu zaufanego certyfikatu

Aplikacje korzystające z tunelu MAM w celu nawiązania połączenia z zasobem lokalnym chronionym przez certyfikat SSL/TLS wystawiony przez lokalny lub prywatny urząd certyfikacji (CA) wymagają profilu zaufanego certyfikatu. Jeśli twoje aplikacje nie wymagają tego typu połączenia, możesz pominąć tę sekcję. Profil zaufanego certyfikatu nie jest dodawany do zasad konfiguracji aplikacji.

Profil zaufanego certyfikatu jest wymagany do ustanowienia łańcucha zaufania z infrastrukturą lokalną. Profil umożliwia urządzeniu ufanie certyfikatowi używanemu przez lokalny serwer internetowy lub serwer aplikacji, zapewniając bezpieczną komunikację między aplikacją a serwerem.

Funkcja Tunnel for MAM używa ładunku certyfikatu klucza publicznego zawartego w Intune profilu zaufanego certyfikatu, ale nie wymaga przypisania profilu do żadnych Microsoft Entra grup użytkowników lub urządzeń. W związku z tym można użyć profilu zaufanego certyfikatu dla dowolnej platformy. Dlatego urządzenie z systemem iOS może używać profilu zaufanego certyfikatu dla systemu Android, iOS lub Windows, aby spełnić to wymaganie.

Ważna

Rozwiązanie Tunnel for MAM iOS SDK wymaga, aby zaufane certyfikaty używały formatu certyfikatu binarnego X.509 lub PEM zakodowanej w formacie DER.

Podczas konfigurowania profilu konfiguracji aplikacji, która będzie używać aplikacji Tunnel dla zarządzania aplikacjami mobilnymi, należy wybrać używany profil certyfikatu. Aby uzyskać informacje na temat konfigurowania tych profilów, zobacz Zaufane profile certyfikatów głównych dla Microsoft Intune.

Konfigurowanie aplikacji biznesowych w centrum administracyjne Microsoft Entra

Aplikacje biznesowe korzystające z Microsoft Tunnel do MAM systemu iOS wymagają:

- Aplikacja w chmurze jednostki usługi Microsoft Tunnel Gateway

- rejestracja aplikacji Microsoft Entra

Jednostka usługi Microsoft Tunnel Gateway

Jeśli nie został jeszcze utworzony dla dostępu warunkowego rozwiązania Microsoft Tunnel MDM, aprowizacja głównej aplikacji usługi Microsoft Tunnel Gateway w chmurze. Aby uzyskać wskazówki, zobacz Używanie bramy sieci VPN microsoft tunnel z zasadami dostępu warunkowego.

rejestracja aplikacji Microsoft Entra

Po zintegrowaniu zestawu Tunnel for MAM iOS SDK z aplikacją biznesową następujące ustawienia rejestracji aplikacji muszą być zgodne z projektem aplikacji Xcode:

- Identyfikator aplikacji

- Identyfikator dzierżawy

W zależności od potrzeb wybierz jedną z następujących opcji:

Tworzenie nowej rejestracji aplikacji

Jeśli masz aplikację systemu iOS, która nie została wcześniej zintegrowana z zestawem Intune App SDK dla systemu iOS lub biblioteką microsoft authentication library (MSAL), musisz utworzyć nową rejestrację aplikacji. Kroki tworzenia nowej rejestracji aplikacji obejmują:- Rejestracja aplikacji

- Konfiguracja uwierzytelniania

- Dodawanie uprawnień interfejsu API

- Konfiguracja tokenu

- Weryfikowanie przy użyciu asystent integracji

Aktualizowanie istniejącej rejestracji aplikacji

Jeśli masz aplikację systemu iOS, która została wcześniej zintegrowana z zestawem Intune App SDK dla systemu iOS, musisz przejrzeć i zaktualizować istniejącą rejestrację aplikacji.

Tworzenie nowej rejestracji aplikacji

Dokumentacja Microsoft Entra online zawiera szczegółowe instrukcje i wskazówki dotyczące tworzenia rejestracji aplikacji.

Poniższe wskazówki są specyficzne dla wymagań dotyczących integracji zestawu SDK aplikacji Tunnel for MAM iOS.

W centrum administracyjne Microsoft Entra dla dzierżawy rozwiń węzeł Aplikacje, a następnie wybierz pozycję Rejestracje aplikacji>+ Nowa rejestracja.

Na stronie Rejestrowanie aplikacji :

- Określanie **nazwy rejestracji aplikacji

- Wybierz pozycję Konto tylko w tym katalogu organizacyjnym (tylko YOUR_TENANT_NAME — pojedyncza dzierżawa).

- W tej chwili nie trzeba podać identyfikatora URI przekierowania . Jeden z nich jest tworzony automatycznie w późniejszym kroku.

Wybierz przycisk Zarejestruj , aby ukończyć rejestrację i otworzy stronę Przegląd rejestracji aplikacji.

W okienku Przegląd zanotuj wartości identyfikatora aplikacji (klienta) i identyfikator katalogu (dzierżawy). Te wartości są wymagane dla projektu Xcode rejestracji aplikacji. Po zarejestrowaniu dwóch wartości wybierz pozycję W obszarze Zarządzaj wybierz pozycję Uwierzytelnianie.

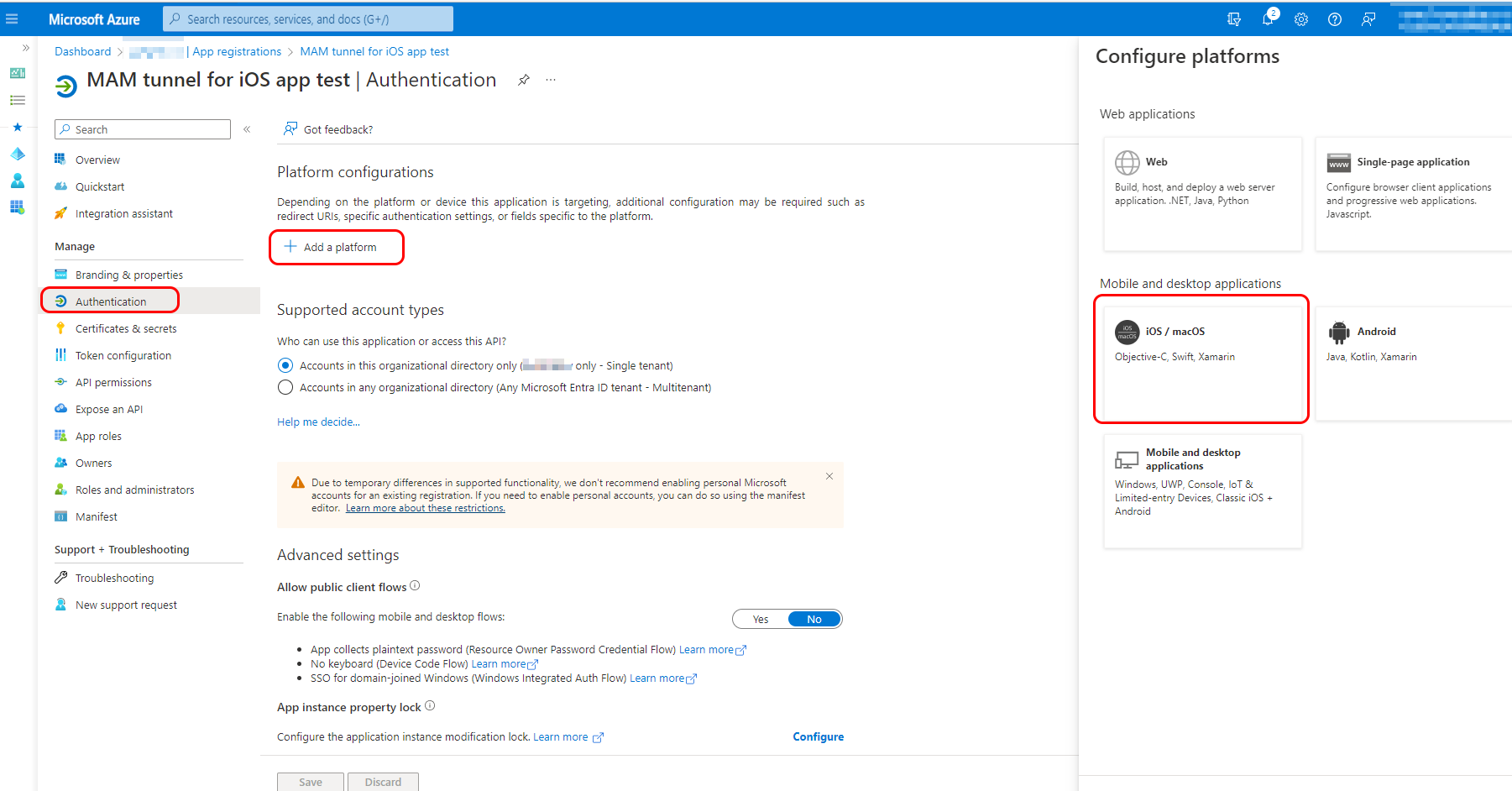

W okienku Uwierzytelnianie rejestracji aplikacji wybierz pozycję + Dodaj platformę, a następnie wybierz kafelek dla systemu iOS/macOS. Zostanie otwarte okienko Konfigurowanie aplikacji dla systemu iOS lub macOS .

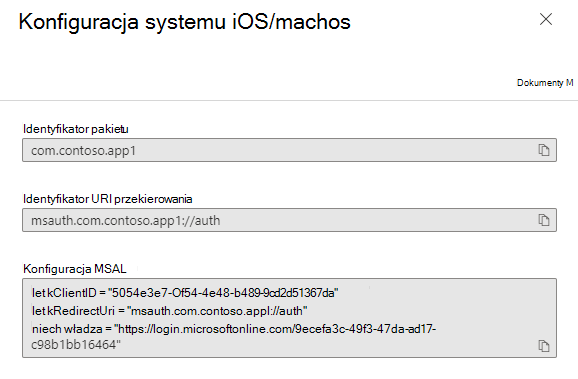

W okienku Konfigurowanie aplikacji systemu iOS lub macOS wprowadź identyfikator pakietu dla aplikacji Xcode, która ma zostać zintegrowana z zestawem SDK aplikacji Tunnel for MAM iOS, a następnie wybierz pozycję Konfiguruj. Zostanie otwarte okienko konfiguracji systemu iOS/macOS.

Identyfikator pakietu w tym widoku musi być dokładnie zgodny z identyfikatorem pakietu w programie Xcode. Ten szczegół można znaleźć w następujących lokalizacjach w projekcie Xcode:

- info.plist > IntuneMAMSettings: ADALRedirectUri

- Tożsamość ogólna > projektu>: identyfikator pakietu

Identyfikator URI przekierowania i konfiguracja MSAL są generowane automatycznie. Wybierz pozycję Gotowe w dolnej części okna dialogowego, aby zakończyć. W przypadku uwierzytelniania nie są wymagane żadne inne ustawienia.

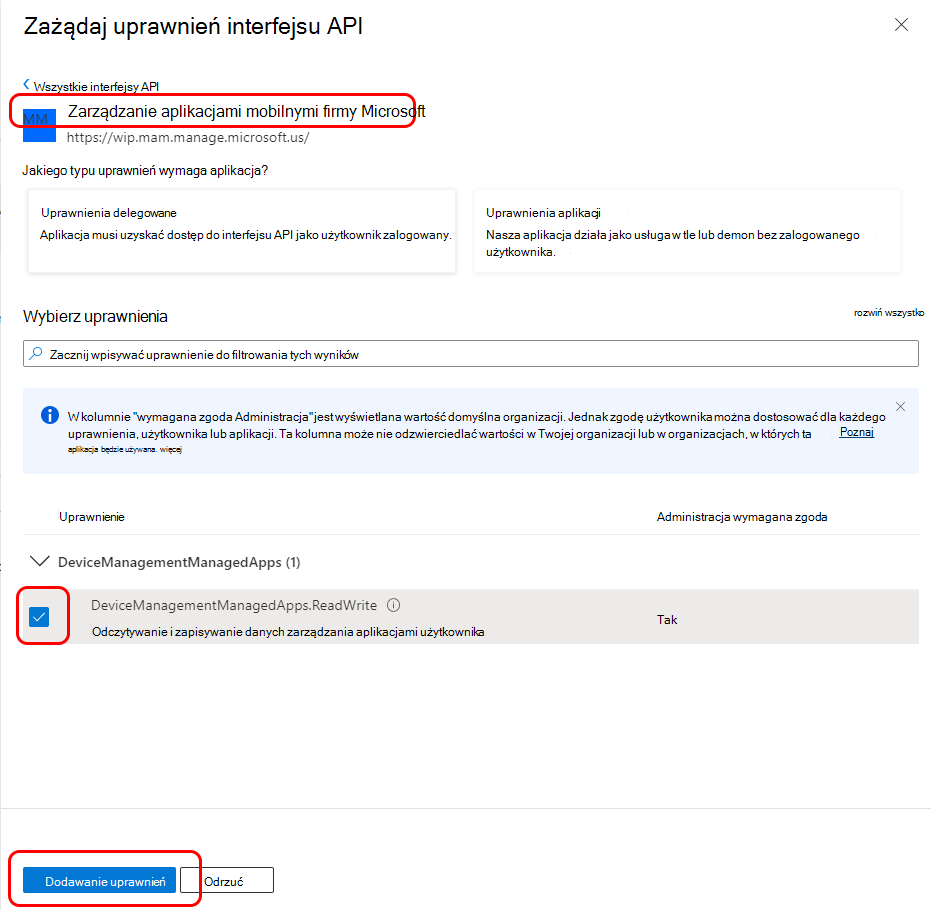

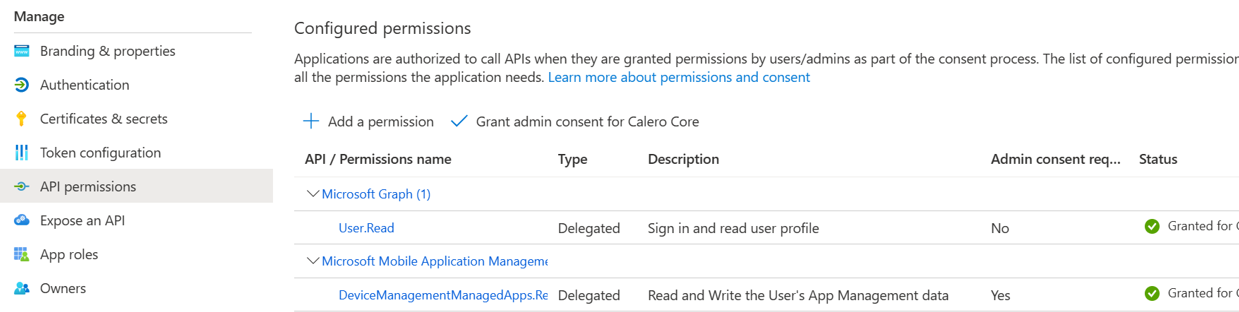

Następnie podczas wyświetlania rejestracji aplikacji wybierz pozycję Uprawnienia interfejsu API , a następnie pozycję + Dodaj uprawnienie. Dodaj uprawnienia interfejsu API do zarządzania aplikacjami mobilnymi firmy Microsoft i usługi Microsoft Tunnel Gateway:

- Na stronie Żądanie uprawnień interfejsu API wybierz kartę interfejsów API używanych przez moją organizację.

- Wyszukaj pozycję Microsoft Mobile Application Management, wybierz wynik, a następnie zaznacz pole wyboru.

- Wybierz pozycję Dodaj uprawnienia.

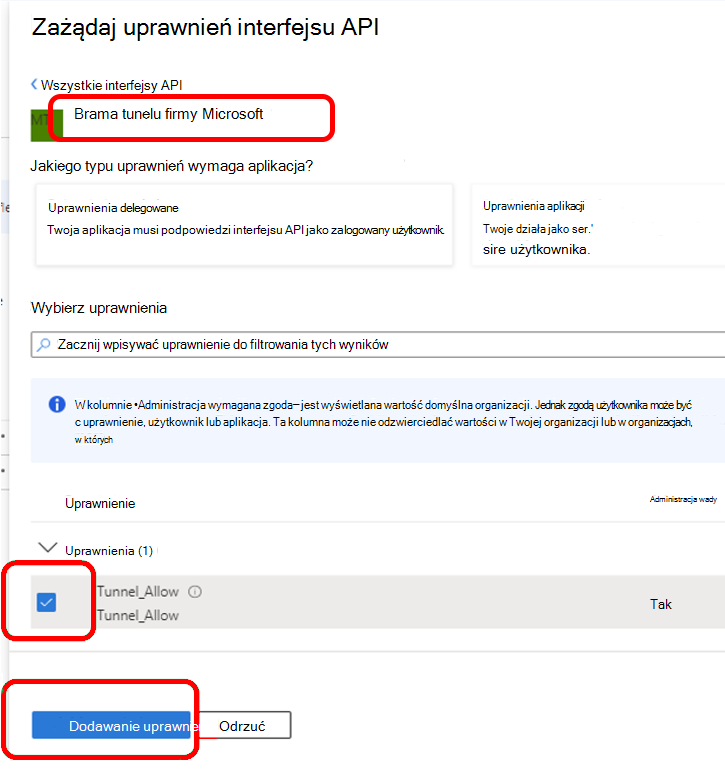

Następnie powtórz proces dla drugiego uprawnienia:

- Wybierz pozycję + Dodaj uprawnienie i przejdź do karty Interfejsy API używane przez moją organizację .

- Wyszukaj pozycję Microsoft Tunnel Gateway, wybierz wynik, a następnie zaznacz pole wyboru Zezwalaj na tunel.

- Wybierz pozycję Dodaj uprawnienia.

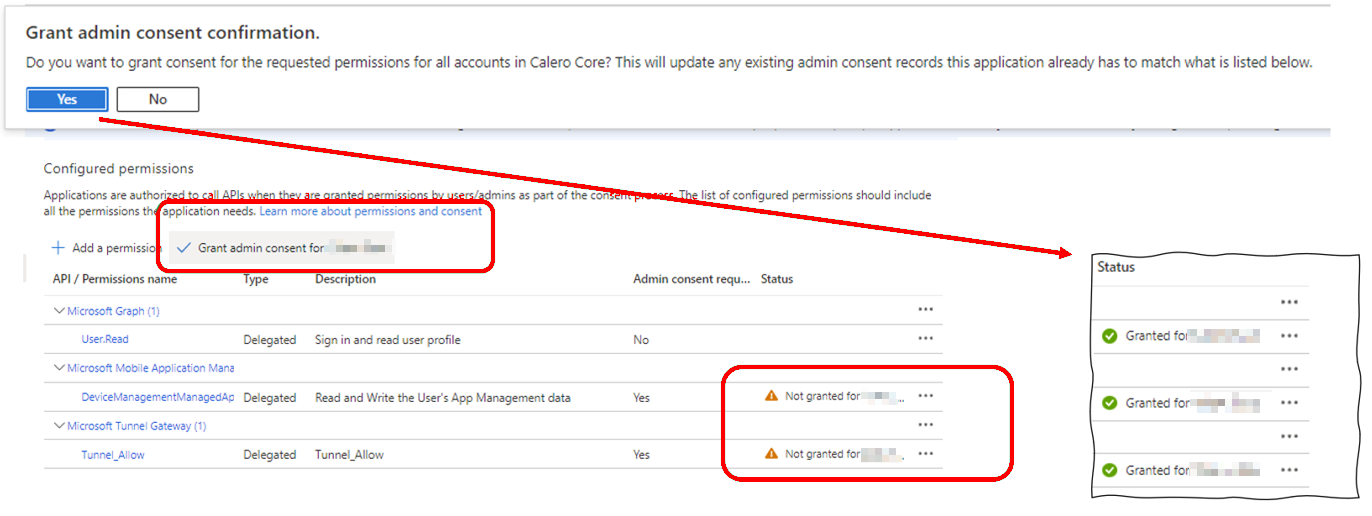

Aby ukończyć konfigurację, wróć do okienka uprawnienia interfejsu API i wybierz pozycję Udziel zgody administratora dla YOUR_TENANT, a następnie wybierz pozycję Tak.

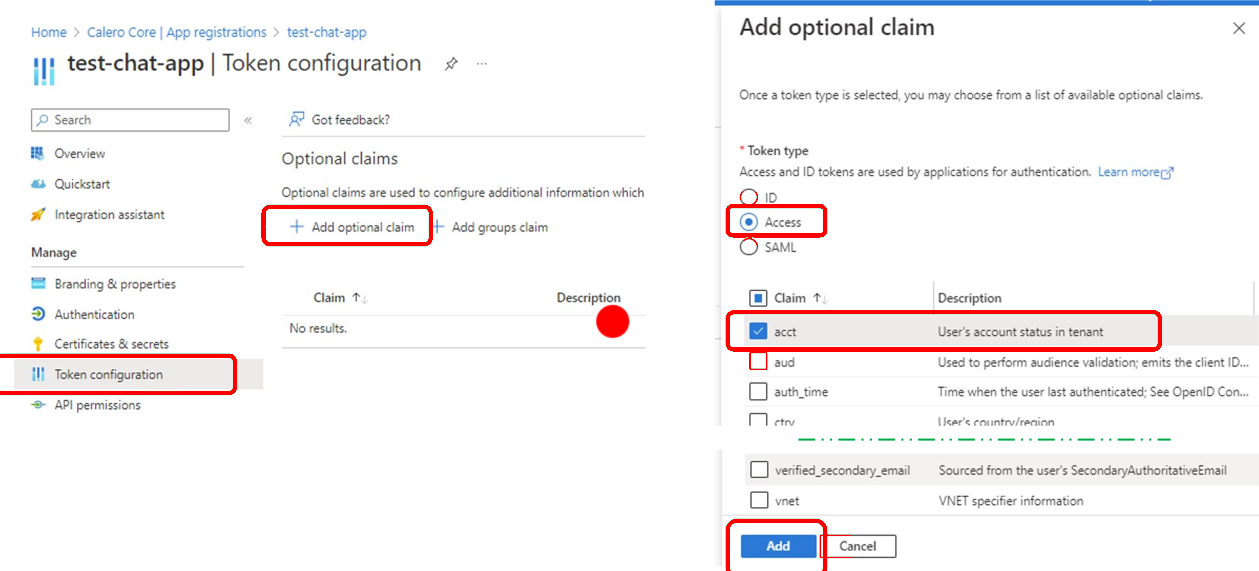

Następnie podczas wyświetlania rejestracji aplikacji wybierz pozycję Konfiguracja tokenu, a następnie pozycję + Dodaj opcjonalne oświadczenie. Na stronie Dodawanie oświadczenia opcjonalnego w polu Typ tokenu wybierz pozycję Dostęp, a następnie w polu Oświadczenie zaznacz pole wyboru acct. Aplikacja Tunnel for MAM wymaga tego tokenu uwierzytelniania, aby uwierzytelnić użytkowników w celu Tożsamość Microsoft Entra. Wybierz pozycję Dodaj , aby ukończyć konfigurację tokenu.

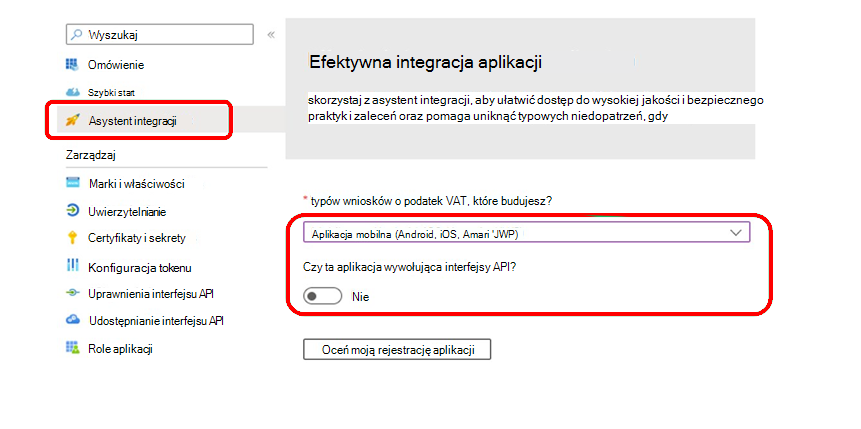

Aby sprawdzić, czy wszystkie ustawienia zostały pomyślnie zastosowane, wybierz pozycję Integracja asystent:

- W obszarze Jakie typy aplikacji tworzysz? wybierz pozycję Aplikacja mobilna (Android, iOS, Xamarin, UWP).

- Ustaw opcję Czy ta aplikacja wywołuje interfejsy API? na wartość Nie, a następnie wybierz pozycję Oceń rejestrację aplikacji.

Wyniki powinny pokazywać stan Ukończono zarówno dla zalecanych konfiguracji, jak i konfiguracji zniechęconych.

Aktualizowanie istniejącej rejestracji aplikacji

Jeśli masz już rejestrację aplikacji, możesz ją zaktualizować zamiast tworzyć nową. Przejrzyj następujące ustawienia i w razie potrzeby wprowadź zmiany.

- Identyfikator aplikacji i identyfikator dzierżawy

- Konfiguracja uwierzytelniania

- Uprawnienia interfejsu API

- Konfiguracja tokenu

- Asystent integracji

W centrum administracyjne Microsoft Entra rozwiń węzeł Aplikacje, a następnie wybierz pozycję Rejestracje aplikacji. Następnie wybierz rejestrację aplikacji, którą chcesz przejrzeć i zaktualizować, aby otworzyć okienko Przegląd . Zarejestruj wartości identyfikatora aplikacji (klienta) i identyfikatora katalogu (dzierżawy).

Te wartości muszą dokładnie odpowiadać następującym wartościom w projekcie aplikacji Xcode:

- info.plist > IntuneMAMSettings

- Identyfikator aplikacji (klienta) = ADALClientId

- Identyfikator katalogu (dzierżawy) = ADALAuthority

- info.plist > IntuneMAMSettings

Wybierz pozycję Uwierzytelnianie i przejrzyj typ platformy aplikacji. Musi to być system iOS/macOS i mieć identyfikator pakietu i identyfikator URI przekierowania. Identyfikator URI przekierowania musi być utworzony jako

msauth.Your_Bundle_ID://auth.Następnie wybierz pozycję Widok , aby wyświetlić szczegóły identyfikatora pakietu i identyfikatora URI przekierowania. Upewnij się, że konfiguracja MSAL jest obecna. Jeśli tak nie jest, zobacz Tworzenie aplikacji Microsoft Entra i jednostki usługi, które mogą uzyskiwać dostęp do zasobów, aby uzyskać wskazówki.

Podobnie jak w poprzednim kroku, porównaj wartości Identyfikator pakietu i Identyfikator URI przekierowania z następującymi wartościami z projektu aplikacji Xcode:

- Tożsamość ogólna > projektu>: identyfikator pakietu

- info.plist > IntuneMAMSettings: ADALRedirectUri

Upewnij się również, że identyfikator pakietu Xcode w projekcie aplikacji jest zgodny z identyfikatorem pakietu rejestracji aplikacji:

Sprawdź i zaktualizuj uprawnienia interfejsu API. Upewnij się, że masz już ustawione uprawnienia programu Microsoft Graph i zarządzania aplikacjami mobilnymi firmy Microsoft .

Następnie dodaj uprawnienia do jednostki usługi Microsoft Tunnel Gateway :

Wybierz pozycję + Dodaj uprawnienie.

Wybierz kartę Interfejs API używany przez moją organizację

Wyszukaj usługę Microsoft Tunnel Gateway i wybierz ją w polu Żądanie uprawnień interfejsu API.

Jeśli usługa Microsoft Tunnel Gateway nie jest wyświetlana na liście, nie została ona aprowizowana. Aby ją aprowizować, zobacz Używanie bramy sieci VPN microsoft tunnel z zasadami dostępu warunkowego.

Wybierz uprawnienie Tunnel_Allow i wybierz pozycję Dodaj uprawnienie , aby kontynuować.

Następnie udziel zgody administratora na nowe uprawnienia:

- Wybierz pozycję Udziel zgody administratora dla YOUR_TENANT_NAME.

- W oknie dialogowym Potwierdzanie zgody administratora wybierz pozycję Tak.

Po zaktualizowaniu powinny zostać wyświetlone trzy następujące uprawnienia interfejsu API ze stanem Udzielono dla YOUR_TENANT_NAME:

- Microsoft Graph

- Microsoft Mobile Management

- Microsoft Tunnel Gateway

Wybierz pozycję Konfiguracja tokenu , aby potwierdzić ustawienia. W polu Oświadczenie powinna zostać wyświetlona wartość acct z typem tokenudostępu.

Jeśli nie ma dostępu , wybierz pozycję +Dodaj opcjonalne oświadczenie , aby dodać oświadczenie:

- W polu Typ tokenu wybierz pozycję Dostęp.

- Zaznacz pole wyboru acct.

- Wybierz pozycję Dodaj , aby ukończyć konfigurację.

Wybierz pozycję Integracja asystent, aby zweryfikować rejestrację aplikacji:

- W obszarze Jakie typy aplikacji tworzysz? wybierz pozycję Aplikacja mobilna (Android, iOS, Xamarin, UWP)

- Ustaw opcję Czy ta aplikacja wywołuje interfejsy API? na wartość Nie, a następnie wybierz pozycję Oceń rejestrację aplikacji.

Wyniki powinny pokazywać stan Ukończono zarówno dla zalecanych konfiguracji, jak i konfiguracji zniechęconych.

Integracja aplikacji Xcode Line of Business

Xcode to zintegrowane środowisko deweloperskie firmy Apple, które działa w systemie macOS i służy do integracji zestawu SDK aplikacji Tunnel for MAM iOS z aplikacją.

Poniżej przedstawiono wymagania dotyczące używania programu Xcode do pomyślnej integracji aplikacji systemu iOS w celu używania Microsoft Tunnel do MAM systemu iOS:

- macOS — aby uruchomić program Xcode

- Xcode 14.0 lub nowszy

- MAM-SDK — minimalna wersja: 16.1.1

- ZESTAW MSAL-SDK — minimalna wersja: 1.2.3

- Tunel dla zestawu SDK mam dla systemu iOS, dostępny w usłudze GitHub

Aby uzyskać wskazówki dotyczące integracji zestawu SDK, zobacz Przewodnik dewelopera aplikacji Tunnel for MAM dla zestawu SDK systemu iOS.

Znane problemy

Poniżej przedstawiono znane problemy lub ograniczenia dotyczące funkcji Tunnel for MAM w systemie iOS. Aby uzyskać informacje o znanych problemach z zestawem SDK Microsoft Tunnel do MAM systemu iOS, przejdź do przewodnika dla deweloperów aplikacji Tunnel for MAM iOS SDK.

Tunel MAM nie jest obsługiwany podczas korzystania z tunelu MDM

Możesz wybrać opcję używania tunelu MAM z zarejestrowanymi urządzeniami zamiast konfiguracji tunelu MDM. Jednak wdrażanie zasad konfiguracji aplikacji mam i mdm tunnel zawierających ustawienia microsoft tunnel na tym samym urządzeniu nie jest obsługiwane i powoduje błędy sieci klienta.

Na przykład zarejestrowane urządzenia nie mogą mieć aplikacji takiej jak Microsoft Edge, która używa ustawienia zasad konfiguracji aplikacji tunelu MAM, podczas gdy inne aplikacje używają konfiguracji tunelu MDM.

Obejście: Aby używać tunelu MAM z zarejestrowanymi urządzeniami, upewnij się, że aplikacja Defender for Endpoint dla systemu iOS nie ma skonfigurowanych zasad konfiguracji aplikacji z ustawieniami microsoft tunnel.

Integracja bazy danych Firebase z aplikacją Tunnel dla systemu iOS zarządzania aplikacjami mobilnymi

W przypadku korzystania z programu Microsoft Tunnel dla systemu iOS z aplikacją, która integruje aplikację Firebase, jeśli aplikacja nie nawiąże połączenia z aplikacją Tunnel przed zainicjowaniem bazy danych Firebase, mogą wystąpić problemy z inicjowaniem i nieoczekiwane zachowanie.

Obejście: Aby uniknąć tego problemu, przed zainicjowaniem bazy danych Firebase należy upewnić się, że logika aplikacji nadaje priorytet ustanowieniu pomyślnego połączenia z tunelem.

Aby dowiedzieć się więcej na temat bazy danych Firebase, zobacz https://firebase.google.com/.

Nowo utworzona aplikacja niestandardowa nie jest wyświetlana w środowisku użytkownika

Podczas tworzenia niestandardowych zasad konfiguracji aplikacji nowo dodana aplikacja może nie być wyświetlana na liście aplikacji docelowych lub na liście dostępnych aplikacji niestandardowych.

Obejście: Ten problem można rozwiązać, odświeżając centrum administracyjne Intune i ponownie uzyskując dostęp do zasad:

- W centrum administracyjnym Intune przejdź do pozycji Tworzeniekonfiguracji>aplikacji>.

- Wybierz aplikacje niestandardowe, dodaj identyfikator pakietu lub pakietu dla systemu iOS, ukończ przepływ i utwórz zasady konfiguracji aplikacji.

- Edytuj ustawienia podstawowe. Nowo dodany identyfikator pakietu powinien zostać wyświetlony na liście docelowych aplikacji niestandardowych.

Aplikacja Microsoft Azure Authenticator nie działa z aplikacją Tunnel for MAM iOS Conditional Access

Obejście: Jeśli masz zasady dostępu warunkowego dla usługi Microsoft Tunnel Gateway, które wymagają uwierzytelniania wieloskładnikowego jako kontroli udzielania dostępu, musisz zaimplementować metodę "onTokenRequiredWithCallback" w klasie delegata tunelu firmy Microsoft w ramach aplikacji biznesowych.

Dzierżawy Microsoft Entra federacyjnych

Utwórz ogólne ustawienie konfiguracji w konfiguracji aplikacji, aby wykluczyć klientów z usługi STS (adres URL serwera federacyjnego), aby rozwiązać problem z logowaniem MAM-Tunnel połączenia:

Doświadczenie w przeglądarce Edge, gdy użytkownicy logują się przy użyciu konta służbowego. Wystąpiło również, gdy użytkownicy logują się do aplikacji LOB po raz pierwszy.

Obejście: Utwórz "ogólne ustawienie konfiguracji":

klucz: com.microsoft.tunnel.custom_configuration

value: {"bypassedUrls":["ipchicken.com", "whatsmyip.org"]}

Uwaga

Element bypassedUrl powinien zawierać punkt końcowy usługi STS federacji.

Ograniczenia dotyczące korzystania z przeglądarki Edge w systemie iOS/iPadOS

Tunel dla zarządzania aplikacjami mobilnymi nie obsługuje:

- Lokacje lokalne korzystające z protokołu Kerberos.

- Uwierzytelnianie oparte na certyfikatach dla witryn internetowych korzystających z przeglądarki Edge

Obejście: Brak.

Porada

Aplikacja Tunnel for MAM w systemie iOS obsługuje logowanie serwera internetowego uwierzytelniania zintegrowanego NTLM w przeglądarce Microsoft Edge, ale nie w przypadku aplikacji biznesowych ( LOB). Aby uzyskać więcej informacji, zobacz Zarządzanie witrynami logowania jednokrotnego NTLM w temacie Manage Microsoft Edge on iOS and Android with Intune (Zarządzanie przeglądarką Microsoft Edge w systemach iOS i Android przy użyciu Intune).