Konfigurowanie aplikacji Microsoft Tunnel dla Intune

Usługa Microsoft Tunnel Gateway jest instalowana w kontenerze na serwerze z systemem Linux, który działa lokalnie lub w chmurze. W zależności od środowiska i infrastruktury mogą być potrzebne dodatkowe konfiguracje i oprogramowanie, takie jak usługa Azure ExpressRoute.

Przed rozpoczęciem instalacji wykonaj następujące zadania:

- Przejrzyj i skonfiguruj wymagania wstępne dotyczące rozwiązania Microsoft Tunnel.

- Uruchom narzędzie gotowości microsoft tunnel, aby potwierdzić, że środowisko jest gotowe do obsługi korzystania z tunelu.

Po przygotowaniu wymagań wstępnych wróć do tego artykułu, aby rozpocząć instalację i konfigurację tunelu.

Tworzenie konfiguracji serwera

Użycie konfiguracji serwera umożliwia utworzenie konfiguracji pojedynczego czasu i użycie tej konfiguracji przez wiele serwerów. Konfiguracja obejmuje zakresy adresów IP, serwery DNS i reguły tunelowania podzielonego. Później przypiszesz konfigurację serwera do lokacji, która automatycznie zastosuje tę konfigurację serwera do każdego serwera przyłączanego do tej lokacji.

Aby utworzyć konfigurację serwera

Zaloguj się do Microsoft Intune administracji> administracyjnej >dzierżawyMicrosoft Tunnel Gateway>wybierzkartę>Konfiguracje serweraUtwórz nową.

Na karcie Podstawy wprowadź nazwę i opis(opcjonalnie), a następnie wybierz pozycję Dalej.

Na karcie Ustawienia skonfiguruj następujące elementy:

Zakres adresów IP: adresy IP w tym zakresie są dzierżawione urządzeniom podczas nawiązywania połączenia z usługą Tunnel Gateway. Określony zakres adresów IP klienta tunelu nie może powodować konfliktu z zakresem sieci lokalnej.

- Rozważ użycie zakresu automatycznego prywatnego adresowania IP (APIPA) 169.254.0.0/16, ponieważ ten zakres pozwala uniknąć konfliktów z innymi sieciami firmowymi.

- Jeśli zakres adresów IP klienta powoduje konflikt z miejscem docelowym, używa adresu sprzężenia zwrotnego i nie komunikuje się z siecią firmową.

- Możesz wybrać dowolny zakres adresów IP klienta, którego chcesz użyć, jeśli nie powoduje konfliktu z zakresami adresów IP sieci firmowej.

Port serwera: wprowadź port, którego serwer nasłuchuje w przypadku połączeń.

Serwery DNS: te serwery są używane, gdy żądanie DNS pochodzi z urządzenia łączącego się z bramą tunelu.

Wyszukiwanie sufiksów DNS(opcjonalnie): ta domena jest dostarczana klientom jako domena domyślna podczas nawiązywania połączenia z bramą tunelu.

Wyłącz Connections UDP(opcjonalnie): po wybraniu tej opcji klienci nawiązują połączenie tylko z serwerem sieci VPN przy użyciu połączeń TCP. Ponieważ autonomiczny klient tunelu wymaga użycia protokołu UDP, zaznacz pole wyboru, aby wyłączyć połączenia UDP dopiero po skonfigurowaniu urządzeń do używania Ochrona punktu końcowego w usłudze Microsoft Defender jako aplikacji klienckiej tunelu.

Również na karcie Ustawienia skonfiguruj reguły tunelowania split, które są opcjonalne.

Możesz dołączyć lub wykluczyć adresy. Dołączone adresy są kierowane do bramy tunelu. Wykluczone adresy nie są kierowane do bramy tunelu. Na przykład można skonfigurować regułę dołączania dla wersji 255.255.0.0 lub 192.168.0.0/16.

Użyj następujących opcji, aby dołączyć lub wykluczyć adresy:

- Zakresy adresów IP do uwzględnienia

- Zakresy adresów IP do wykluczenia

Uwaga

Nie używaj zakresu adresów IP, który określa 0.0.0.0 w żadnym z adresów dołączania lub wykluczania, brama tunelu nie może kierować ruchu, gdy ten zakres jest używany.

Na karcie Przeglądanie i tworzenie przejrzyj konfigurację, a następnie wybierz pozycję Utwórz , aby ją zapisać.

Uwaga

Domyślnie każda sesja sieci VPN pozostanie aktywna tylko przez 3600 sekund (godzinę) przed jej rozłączeniem (nowa sesja zostanie ustanowiona natychmiast w przypadku, gdy klient zostanie ustawiony na używanie zawsze włączonej sieci VPN). Można jednak zmodyfikować wartość limitu czasu sesji wraz z innymi ustawieniami konfiguracji serwera przy użyciu wywołań grafów (microsoftTunnelConfiguration).

Tworzenie witryny

Lokacje to logiczne grupy serwerów, które hostują usługę Microsoft Tunnel. Konfigurację serwera można przypisać do każdej utworzonej lokacji. Ta konfiguracja jest stosowana do każdego serwera przyłączanego do lokacji.

Aby utworzyć konfigurację lokacji

Zaloguj się do Microsoft Intune administracji> administracyjnej >dzierżawyMicrosoft Tunnel Gateway>wybierzkartę>WitrynyUtwórz.

W okienku Tworzenie witryny określ następujące właściwości:

Nazwa: wprowadź nazwę tej witryny.

Opis: Opcjonalnie możesz określić przyjazny opis witryny.

Publiczny adres IP lub nazwa FQDN: określ publiczny adres IP lub nazwę FQDN, która jest punktem połączenia dla urządzeń korzystających z tunelu. Ten adres IP lub nazwa FQDN może zidentyfikować pojedynczy serwer lub serwer równoważenia obciążenia. Adres IP lub nazwa FQDN muszą być rozpoznawalne w publicznym systemie DNS, a rozpoznany adres IP musi być publicznie routingu.

Konfiguracja serwera: aby wybrać konfigurację serwera do skojarzenia z tą lokacją, użyj listy rozwijanej.

Adres URL sprawdzania dostępu do sieci wewnętrznej: określ adres URL HTTP lub HTTPS dla lokalizacji w sieci wewnętrznej. Co pięć minut każdy serwer przypisany do tej witryny próbuje uzyskać dostęp do adresu URL, aby potwierdzić, że może uzyskać dostęp do sieci wewnętrznej. Serwery zgłaszają stan tego sprawdzania jako dostępność sieci wewnętrznej na karcie sprawdzania kondycji serwerów.

Automatyczne uaktualnianie serwerów w tej lokacji: jeśli tak, serwery są uaktualniane automatycznie, gdy jest dostępne uaktualnienie. Jeśli nie, uaktualnienie jest ręczne i administrator musi zatwierdzić uaktualnienie, zanim będzie mógł rozpocząć.

Aby uzyskać więcej informacji, zobacz Uaktualnianie aplikacji Microsoft Tunnel.

Ogranicz uaktualnienia serwera do okna konserwacji: jeśli tak, uaktualnienia serwera dla tej lokacji mogą rozpoczynać się tylko między określoną godziną rozpoczęcia a czasem zakończenia. Między godziną rozpoczęcia a godziną zakończenia musi być co najmniej godzina. Po ustawieniu opcji Nie nie ma okna konserwacji i uaktualnienia są uruchamiane tak szybko, jak to możliwe, w zależności od tego, jak skonfigurowano automatyczne uaktualnianie serwerów w tej lokacji .

Po ustawieniu wartości Tak skonfiguruj następujące opcje:

- Strefa czasowa — wybrana strefa czasowa określa, kiedy okno obsługi rozpoczyna się i kończy na wszystkich serwerach w lokacji, niezależnie od strefy czasowej poszczególnych serwerów.

- Godzina rozpoczęcia — określ najwcześniejszy czas rozpoczęcia cyklu uaktualniania na podstawie wybranej strefy czasowej.

- Czas zakończenia — określ najnowszy czas rozpoczęcia cyklu uaktualniania na podstawie wybranej strefy czasowej. Cykle uaktualniania, które rozpoczynają się przed tym czasem, będą nadal uruchamiane i będą mogły zostać ukończone po tym czasie.

Aby uzyskać więcej informacji, zobacz Uaktualnianie aplikacji Microsoft Tunnel.

Wybierz pozycję Utwórz , aby zapisać witrynę.

Instalowanie usługi Microsoft Tunnel Gateway

Przed zainstalowaniem bramy Microsoft Tunnel Gateway na serwerze z systemem Linux skonfiguruj dzierżawę przy użyciu co najmniej jednej konfiguracji serwera, a następnie utwórz lokację. Później określisz lokację przyłączoną przez serwer podczas instalowania tunelu na tym serwerze.

Konfiguracja serwera i lokacja umożliwiają zainstalowanie bramy Microsoft Tunnel Gateway przy użyciu poniższej procedury .

Jeśli jednak planujesz zainstalować bramę Microsoft Tunnel Gateway w bezkorzeniowym kontenerze Podman, zobacz Używanie bezkorzeniowego kontenera Podman przed rozpoczęciem instalacji. Sekcja połączona zawiera szczegółowe informacje o dodatkowych wymaganiach wstępnych i zmodyfikowanym wierszu polecenia skryptu instalacji. Po skonfigurowaniu dodatkowych wymagań wstępnych możesz wrócić tutaj, aby kontynuować poniższą procedurę instalacji.

Instalowanie aplikacji Microsoft Tunnel przy użyciu skryptu

Pobierz skrypt instalacji microsoft tunnel przy użyciu jednej z następujących metod:

Pobierz narzędzie bezpośrednio za pomocą przeglądarki internetowej. Przejdź do strony, aby https://aka.ms/microsofttunneldownload pobrać plik mstunnel-setup.

Zaloguj się do Microsoft Intuneadministrowania dzierżawą> w centrum> administracyjnymMicrosoft Tunnel Gateway, wybierz kartę Serwery, wybierz pozycję Utwórz, aby otworzyć okienko Tworzenie serwera, a następnie wybierz pozycję Pobierz skrypt.

Użyj polecenia systemu Linux, aby pobrać oprogramowanie tunelu bezpośrednio. Na przykład na serwerze, na którym zainstalujesz tunel, możesz użyć polecenia wget lub curl , aby otworzyć link https://aka.ms/microsofttunneldownload.

Aby na przykład użyć wget i log details do instalacji mstunnel podczas pobierania, uruchom polecenie

wget --output-document=mstunnel-setup https://aka.ms/microsofttunneldownload

Aby rozpocząć instalację serwera, uruchom skrypt jako główny. Na przykład możesz użyć następującego wiersza polecenia:

sudo ./mstunnel-setup. Skrypt zawsze instaluje najnowszą wersję programu Microsoft Tunnel.Ważna

Jeśli instalujesz aplikację Tunnel w kontenerze podman bez rootów, uruchom skrypt za pomocą następującego zmodyfikowanego wiersza polecenia:

mst_rootless_mode=1 ./mstunnel-setupAby wyświetlić szczegółowe dane wyjściowe konsoli podczas procesu rejestracji tunelu i agenta instalacji:

Uruchom

export mst_verbose_log="true"polecenie przed uruchomieniem skryptu ./mstunnel-setup . Aby potwierdzić, że pełne rejestrowanie jest włączone, uruchom polecenieexport.Po zakończeniu instalacji edytuj plik środowiska /etc/mstunnel/env.sh , aby dodać nowy wiersz:

mst_verbose_log="true". Po dodaniu wiersza uruchom poleceniemst-cli server restart, aby ponownie uruchomić serwer.

Ważna

W przypadku chmury dla instytucji rządowych USA wiersz polecenia musi odwoływać się do środowiska chmury dla instytucji rządowych. W tym celu uruchom następujące polecenia, aby dodać intune_env=FXP do wiersza polecenia:

- Biegać

sudo ./mstunnel-setup - Biegać

sudo intune_env=FXP ./mstunnel-setup

Porada

Jeśli zatrzymasz instalację i skrypt, możesz go ponownie uruchomić, uruchamiając ponownie wiersz polecenia. Instalacja jest kontynuowana od miejsca, w którym została przerwana.

Po uruchomieniu skryptu pobiera on obrazy kontenerów z obrazów kontenerów usługi Microsoft Tunnel Gateway z usługi Intune i tworzy niezbędne foldery i pliki na serwerze.

Podczas instalacji skrypt monituje o wykonanie kilku zadań administracyjnych.

Po wyświetleniu monitu przez skrypt zaakceptuj umowę licencyjną (EULA).

Przejrzyj i skonfiguruj zmienne w następujących plikach, aby obsługiwać środowisko.

- Plik środowiska: /etc/mstunnel/env.sh. Aby uzyskać więcej informacji na temat tych zmiennych, zobacz Temat Zmienne środowiskowe w dokumentacji artykułu Microsoft Tunnel.

Po wyświetleniu monitu skopiuj pełny łańcuch pliku certyfikatu TLS (Transport Layer Security) na serwer z systemem Linux. Skrypt wyświetla poprawną lokalizację do użycia na serwerze z systemem Linux.

Certyfikat protokołu TLS zabezpiecza połączenie między urządzeniami korzystającymi z tunelu i punktem końcowym bramy tunelu. Certyfikat musi mieć adres IP lub nazwę FQDN serwera bramy tunelu w sieci SAN.

Klucz prywatny pozostaje dostępny na maszynie, na której jest tworzone żądanie podpisania certyfikatu dla certyfikatu protokołu TLS. Ten plik musi zostać wyeksportowany z nazwą site.key.

Zainstaluj certyfikat protokołu TLS i klucz prywatny. Skorzystaj z następujących wskazówek, które pasują do formatu pliku:

PFX:

- Nazwa pliku certyfikatu musi być site.pfx. Skopiuj plik certyfikatu do pliku /etc/mstunnel/private/site.pfx.

PEM:

Pełny łańcuch (jednostka główna, pośrednia, końcowa) musi znajdować się w jednym pliku o nazwie site.crt. Jeśli używasz certyfikatu wystawionego przez dostawcę publicznego, takiego jak Digicert, możesz pobrać pełny łańcuch jako pojedynczy plik pem.

Nazwa pliku certyfikatu musi być *site.crt. Skopiuj certyfikat pełnego łańcucha do pliku /etc/mstunnel/certs/site.crt. Przykład:

cp [full path to cert] /etc/mstunnel/certs/site.crtAlternatywnie utwórz link do pełnego certyfikatu łańcucha w pliku /etc/mstunnel/certs/site.crt. Przykład:

ln -s [full path to cert] /etc/mstunnel/certs/site.crtSkopiuj plik klucza prywatnego do pliku /etc/mstunnel/private/site.key. Przykład:

cp [full path to key] /etc/mstunnel/private/site.keyAlternatywnie utwórz link do pliku klucza prywatnego w pliku /etc/mstunnel/private/site.key. Na przykład:

ln -s [full path to key file] /etc/mstunnel/private/site.keyten klucz nie powinien być szyfrowany przy użyciu hasła. Nazwa pliku klucza prywatnego musi być site.key.

Po zainstalowaniu certyfikatu i utworzeniu usług tunnel gateway zostanie wyświetlony monit o zalogowanie się i uwierzytelnienie przy użyciu Intune. Konto użytkownika musi mieć przypisane uprawnienia równoważne administratorowi Intune. Konto używane do ukończenia uwierzytelniania musi mieć licencję Intune. Poświadczenia tego konta nie są zapisywane i są używane tylko do początkowego logowania do Tożsamość Microsoft Entra. Po pomyślnym uwierzytelnieniu identyfikatory aplikacji platformy Azure/klucze tajne są używane do uwierzytelniania między bramą tunelu a Microsoft Entra.

To uwierzytelnianie rejestruje usługę Tunnel Gateway w Microsoft Intune i dzierżawie Intune.

Otwórz przeglądarkę internetową, aby https://Microsoft.com/devicelogin wprowadzić kod urządzenia dostarczony przez skrypt instalacji, a następnie zaloguj się przy użyciu poświadczeń administratora Intune.

Po zarejestrowaniu usługi Microsoft Tunnel Gateway w usłudze Intune skrypt pobiera informacje o konfiguracjach lokacji i serwera z Intune. Następnie skrypt wyświetli monit o wprowadzenie identyfikatora GUID lokacji tunelu, do którą chcesz dołączyć ten serwer. Skrypt przedstawia listę dostępnych witryn.

Po wybraniu lokacji instalator pobiera konfigurację serwera dla tej lokacji z Intune i stosuje ją do nowego serwera w celu ukończenia instalacji programu Microsoft Tunnel.

Po zakończeniu skryptu instalacji możesz przejść w centrum administracyjnym Microsoft Intune do karty Microsoft Tunnel Gateway, aby wyświetlić stan wysokiego poziomu tunelu. Możesz również otworzyć kartę Stan kondycji , aby potwierdzić, że serwer jest w trybie online.

Jeśli używasz programu RHEL 8.4 lub nowszego, przed podjęciem próby nawiązania z nim połączenia z nim należy ponownie uruchomić serwer

mst-cli server restartbramy tunelu.

Dodawanie zaufanych certyfikatów głównych do kontenerów tunelu

Zaufane certyfikaty główne muszą zostać dodane do kontenerów tunelu, gdy:

- Ruch serwera wychodzącego wymaga inspekcji serwera proxy SSL.

- Punkty końcowe, do których mają dostęp kontenery tunelu, nie są wykluczone z inspekcji serwera proxy.

Kroki:

- Skopiuj zaufane certyfikaty główne z rozszerzeniem crt do pliku /etc/mstunnel/ca-trust

- Uruchom ponownie kontenery tunelu przy użyciu polecenia "mst-cli server restart" i "mst-cli agent restart"

Wdrażanie aplikacji klienckiej Microsoft Tunnel

Aby korzystać z aplikacji Microsoft Tunnel, urządzenia muszą mieć dostęp do aplikacji klienckiej Microsoft Tunnel. Program Microsoft Tunnel używa Ochrona punktu końcowego w usłudze Microsoft Defender jako aplikacji klienckiej tunnel:

Android: pobierz Ochrona punktu końcowego w usłudze Microsoft Defender do użycia jako aplikacja kliencka Microsoft Tunnel ze sklepu Google Play. Zobacz Dodawanie aplikacji ze sklepu dla systemu Android do Microsoft Intune.

Jeśli używasz Ochrona punktu końcowego w usłudze Microsoft Defender jako aplikacji klienckiej tunelu i aplikacji usługi Mobile Threat Defense (MTD), zobacz Use Ochrona punktu końcowego w usłudze Microsoft Defender for MTD and as the Microsoft Tunnel client app (Używanie Ochrona punktu końcowego w usłudze Microsoft Defender dla usługi MTD i aplikacji klienckiej microsoft tunnel) w celu uzyskania ważnych wskazówek dotyczących konfiguracji.

iOS/iPadOS: pobierz Ochrona punktu końcowego w usłudze Microsoft Defender do użycia jako aplikacja kliencka Microsoft Tunnel ze sklepu Apple App Store. Zobacz Dodawanie aplikacji ze sklepu dla systemu iOS do Microsoft Intune.

Aby uzyskać więcej informacji na temat wdrażania aplikacji za pomocą Intune, zobacz Dodawanie aplikacji do Microsoft Intune.

Tworzenie profilu sieci VPN

Po zainstalowaniu aplikacji Microsoft Tunnel i zainstalowaniu urządzeń Ochrona punktu końcowego w usłudze Microsoft Defender można wdrożyć profile sieci VPN, aby skierować urządzenia do korzystania z tunelu. W tym celu utwórz profile sieci VPN z typem połączenia microsoft tunnel:

Android: platforma systemu Android obsługuje routing ruchu za pośrednictwem sieci VPN dla aplikacji i reguły tunelowania podzielonego niezależnie lub w tym samym czasie.

iOS/iPadOS Platforma systemu iOS obsługuje routing ruchu przez sieć VPN dla aplikacji lub przez reguły tunelowania podzielonego, ale nie jednocześnie. Jeśli włączysz sieć VPN dla aplikacji dla systemu iOS, reguły tunelowania podzielonego zostaną zignorowane.

Android

Zaloguj się do Microsoft Intune centrum> administracyjnegoUrządzenia> Zarządzaniekonfiguracją>urządzeń> na karcie Zasady wybierz pozycję Utwórz.

W obszarze Platforma wybierz pozycję Android Enterprise. W obszarze Profil wybierz sieć VPN dla profilu służbowego należącego do firmy lub profilu służbowego należącego do użytkownika, a następnie wybierz pozycję Utwórz.

Uwaga

Dedykowane urządzenia z systemem Android Enterprise nie są obsługiwane przez aplikację Microsoft Tunnel.

Na karcie Podstawy wprowadź nazwę i opis(opcjonalnie), a następnie wybierz pozycję Dalej.

W polu Typ połączenia wybierz pozycję Microsoft Tunnel, a następnie skonfiguruj następujące szczegóły:

Podstawowa sieć VPN:

- W polu Nazwa połączenia określ nazwę, która będzie wyświetlana użytkownikom.

- W obszarze Microsoft Tunnel Site wybierz witrynę Tunnel używaną przez ten profil sieci VPN.

Sieć VPN dla aplikacji:

- Aplikacje przypisane w profilu sieci VPN dla aplikacji wysyłają ruch aplikacji do tunelu.

- W systemie Android uruchomienie aplikacji nie powoduje uruchomienia sieci VPN dla aplikacji. Jeśli jednak sieć VPN ma zawsze włączoną sieć VPN ustawioną na Włącz, sieć VPN jest już połączona, a ruch aplikacji używa aktywnej sieci VPN. Jeśli sieć VPN nie jest ustawiona na zawsze włączoną, użytkownik musi ręcznie uruchomić sieć VPN, aby można było jej użyć.

- Jeśli używasz aplikacji Defender for Endpoint do nawiązywania połączenia z aplikacją Tunnel, masz włączoną ochronę internetową i używasz sieci VPN dla aplikacji, ochrona internetowa ma zastosowanie tylko do aplikacji na liście sieci VPN dla aplikacji. Na urządzeniach z profilem służbowym w tym scenariuszu zalecamy dodanie wszystkich przeglądarek internetowych w profilu służbowym do listy sieci VPN dla aplikacji, aby zapewnić ochronę całego ruchu sieci Web profilu służbowego.

- Aby włączyć sieć VPN dla aplikacji, wybierz pozycję Dodaj, a następnie przejdź do aplikacji niestandardowych lub publicznych, które zostały zaimportowane do Intune.

Zawsze włączona sieć VPN:

- W obszarze Zawsze włączona sieć VPN wybierz pozycję Włącz , aby ustawić klienta sieci VPN w celu automatycznego nawiązywania połączenia i ponownego nawiązywania połączenia z siecią VPN. Zawsze włączone połączenia sieci VPN pozostają połączone. Jeśli sieć VPN dla aplikacji jest ustawiona na wartość Włącz, tylko wybrany ruch z wybranych aplikacji przechodzi przez tunel.

Serwer proxy:

Skonfiguruj szczegóły serwera proxy dla środowiska.

Uwaga

Konfiguracje serwera proxy nie są obsługiwane w przypadku wersji systemu Android przed wersją 10. Aby uzyskać więcej informacji, zobacz VpnService.Builder w tej dokumentacji dla deweloperów systemu Android.

Aby uzyskać więcej informacji na temat ustawień sieci VPN, zobacz Ustawienia urządzenia z systemem Android Enterprise w celu skonfigurowania sieci VPN

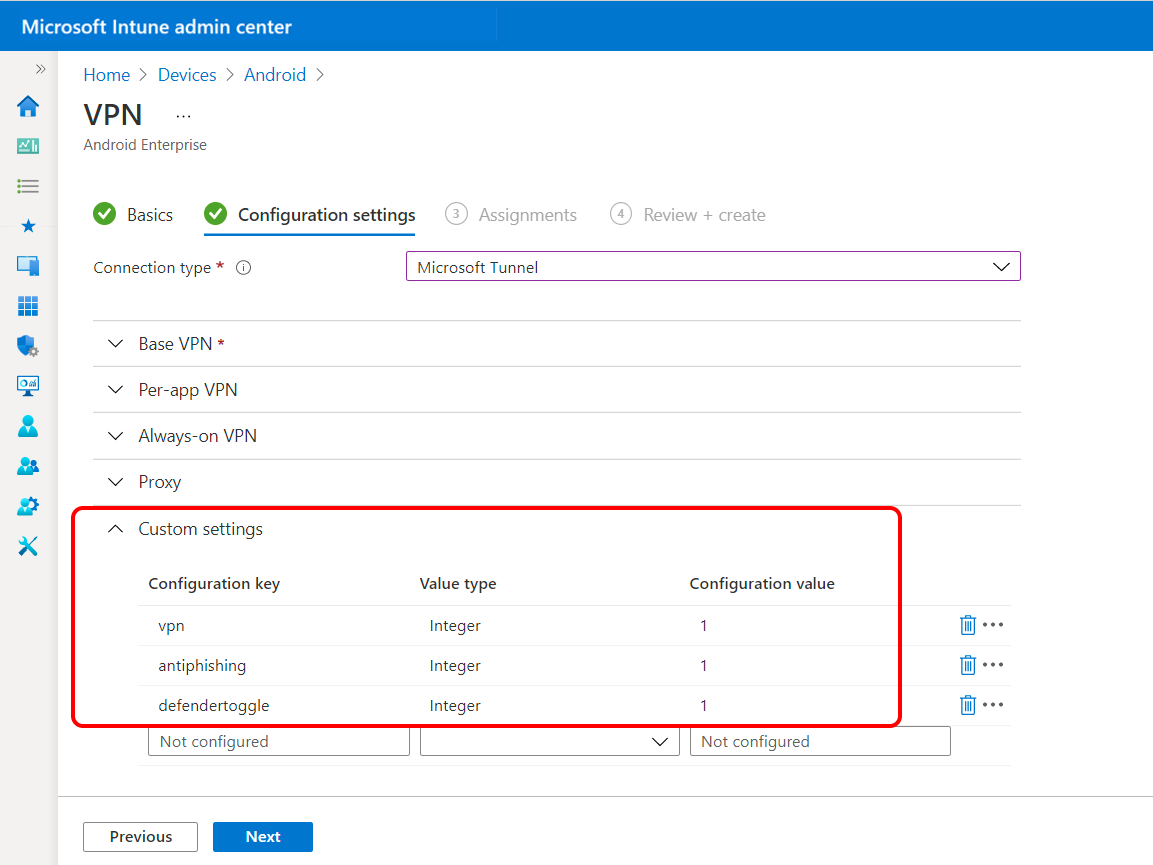

Ważna

W przypadku urządzeń z systemem Android Enterprise, które używają Ochrona punktu końcowego w usłudze Microsoft Defender jako aplikacji klienckiej microsoft tunnel i aplikacji MTD, musisz użyć ustawień niestandardowych, aby skonfigurować Ochrona punktu końcowego w usłudze Microsoft Defender zamiast używać oddzielnego profilu konfiguracji aplikacji. Jeśli nie zamierzasz używać żadnych funkcji usługi Defender for Endpoint, w tym ochrony sieci Web, użyj ustawień niestandardowych w profilu sieci VPN i ustaw ustawienie defendertoggle na 0.

Na karcie Przypisania skonfiguruj grupy, które otrzymają ten profil.

Na karcie Przeglądanie i tworzenie przejrzyj konfigurację, a następnie wybierz pozycję Utwórz , aby ją zapisać.

iOS

Zaloguj się do Microsoft Intune centrum administracyjnego>Urządzenia>Zarządzanie urządzeniami>Konfiguracja>Utwórz.

W obszarze Platforma wybierz pozycję iOS/iPadOS, a następnie w polu Profil wybierz pozycję VPN, a następnie pozycję Utwórz.

Na karcie Podstawy wprowadź nazwę i opis(opcjonalnie), a następnie wybierz pozycję Dalej.

W polu Typ połączenia wybierz pozycję Microsoft Tunnel , a następnie skonfiguruj następujące elementy:

Podstawowa sieć VPN:

- W polu Nazwa połączenia określ nazwę, która będzie wyświetlana użytkownikom.

- W obszarze Microsoft Tunnel Site wybierz lokację tunelu używaną przez ten profil sieci VPN.

Uwaga

W przypadku korzystania zarówno z połączenia microsoft tunnel VPN, jak i usługi Defender Web Protection w trybie połączonym na urządzeniach z systemem iOS kluczowe jest skonfigurowanie reguł na żądanie w celu skutecznego aktywowania ustawienia "Rozłącz w trybie uśpienia". W przeciwnym razie sieć VPN tunelu i sieć VPN usługi Defender zostaną rozłączone, gdy urządzenie z systemem iOS przejdzie w tryb uśpienia, gdy sieć VPN jest włączona.

Sieć VPN dla aplikacji:

Aby włączyć sieć VPN dla aplikacji, wybierz pozycję Włącz. Dodatkowe kroki konfiguracji są wymagane dla sieci VPN dla systemu iOS dla aplikacji. Po skonfigurowaniu sieci VPN dla aplikacji system iOS ignoruje reguły tunelowania podzielonego.Aby uzyskać więcej informacji, zobacz Sieć VPN dla aplikacji dla systemu iOS/iPadOS.

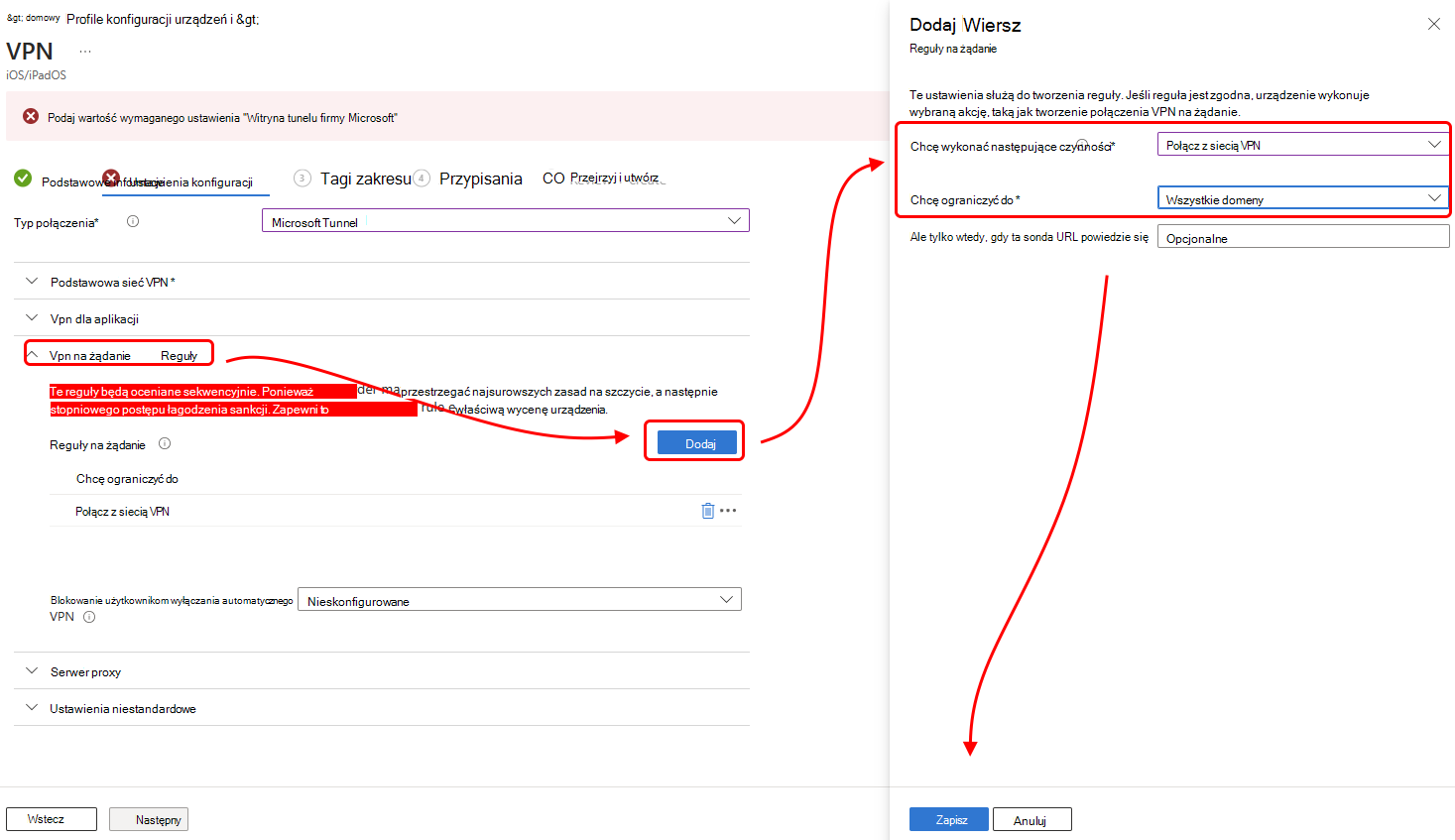

Reguły sieci VPN na żądanie:

Zdefiniuj reguły na żądanie, które zezwalają na korzystanie z sieci VPN, gdy warunki są spełnione dla określonych nazw FQDN lub adresów IP.Aby uzyskać więcej informacji, zobacz Automatyczne ustawienia sieci VPN.

Serwer proxy:

Skonfiguruj szczegóły serwera proxy dla środowiska.

Uwaga

W przypadku korzystania zarówno z połączenia microsoft tunnel VPN, jak i usługi Defender Web Protection w trybie połączonym na urządzeniach z systemem iOS kluczowe jest skonfigurowanie reguł na żądanie w celu skutecznego aktywowania ustawienia "Rozłącz w trybie uśpienia". Aby skonfigurować regułę na żądanie podczas konfigurowania profilu sieci VPN tunelu:

- Na stronie Ustawienie konfiguracji rozwiń sekcję Reguły sieci VPN na żądanie .

- W obszarze Reguły na żądanie wybierz pozycję Dodaj , aby otworzyć okienko Dodaj wiersz .

- W okienku Dodawanie wiersza ustaw pozycję Chcę wykonać następujące czynności, aby połączyć sieć VPN, a następnie dla opcji Chcę ograniczyć wybór ograniczenia, takiego jak Wszystkie domeny.

- Opcjonalnie możesz dodać adres URL do pola Ale tylko wtedy, gdy ta sonda adresu URL zakończy się pomyślnie .

- Wybierz Zapisz.

Używanie listy wykluczeń serwera proxy dla systemu Android Enterprise

W przypadku korzystania z jednego bezpośredniego serwera proxy w środowisku można użyć listy wykluczeń serwera proxy w profilach sieci VPN microsoft tunnel dla systemu Android Enterprise. Listy wykluczeń serwera proxy są obsługiwane w przypadku aplikacji Microsoft Tunnel i Microsoft Tunnel do MAM.

Ważna

Lista wykluczeń serwera proxy jest obsługiwana tylko w przypadku korzystania z jednego serwera proxy bezpośredniego serwera proxy. Nie są one obsługiwane w środowiskach, w których jest używanych wiele serwerów proxy.

Lista wykluczeń serwera proxy w profilu sieci VPN obsługuje wprowadzanie określonych domen, które są następnie wykluczone z konfiguracji bezpośredniego serwera proxy dla urządzeń odbierających i korzystających z profilu.

Następujące formaty są obsługiwane dla wpisów listy wykluczeń:

- Pełne adresy URL z dokładnym dopasowaniem poddomeny. Na przykład

sub.contoso.com - Wiodący symbol wieloznaczny w adresach URL. Na przykład korzystając z przykładu pełnego adresu URL, możemy zastąpić wiodącą nazwę domeny podrzędnej (sub) gwiazdką, aby rozszerzyć obsługę, aby uwzględnić wszystkie poddomeny contso.com:

*.contoso.com - Adresy IPv4 i IPv6

Nieobsługiwanymi formatami są:

- Wewnętrzne symbole wieloznaczne. Na przykład:

con*oso.com,contos*.comicontoso.*

Konfigurowanie listy wykluczeń serwera proxy

Listę wykluczeń można skonfigurować podczas edytowania lub tworzenia profilu sieci VPN microsoft tunnel dla platformy Android Enterprise.

Na stronie Ustawienia konfiguracji po ustawieniu typu połączenia na microsoft tunnel:

Rozwiń węzeł Serwer proxy, a następnie w polu Lista wykluczeń serwera proxy wybierz pozycję Zarządzaj wykluczeniami serwera proxy.

W okienku listy wykluczeń serwera proxy :

- W polu wpisu tekstowego określ pojedynczy adres URL lub adres IP. Po każdym dodaniu wpisu dla większej liczby wpisów jest dostępne nowe pole wpisu tekstowego.

- Wybierz pozycję Importuj , aby otworzyć okienko Importuj wykluczenia serwera proxy , w którym można zaimportować listę w formacie pliku CSV.

- Wybierz pozycję Eksportuj , aby wyeksportować bieżącą listę wykluczeń z tego profilu w formacie pliku CSV.

Wybierz przycisk OK , aby zapisać konfigurację listy wykluczeń serwera proxy i kontynuować edytowanie profilu sieci VPN.

Używanie ustawień niestandardowych dla Ochrona punktu końcowego w usłudze Microsoft Defender

Intune obsługuje Ochrona punktu końcowego w usłudze Microsoft Defender zarówno jako aplikację MTD, jak i jako aplikację kliencką Microsoft Tunnel na urządzeniach z systemem Android Enterprise. Jeśli używasz usługi Defender for Endpoint zarówno dla aplikacji klienckiej microsoft tunnel, jak i aplikacji MTD, możesz użyć ustawień niestandardowych w profilu sieci VPN dla aplikacji Microsoft Tunnel, aby uprościć konfiguracje. Użycie ustawień niestandardowych w profilu sieci VPN zastępuje konieczność użycia oddzielnego profilu konfiguracji aplikacji.

W przypadku urządzeń zarejestrowanych jako osobisty profil służbowy systemu Android Enterprise , które używają usługi Defender dla punktu końcowego do obu celów, należy użyć ustawień niestandardowych zamiast profilu konfiguracji aplikacji. Na tych urządzeniach profil konfiguracji aplikacji dla usługi Defender for Endpoint powoduje konflikt z aplikacją Microsoft Tunnel i może uniemożliwić urządzeniu nawiązanie połączenia z aplikacją Microsoft Tunnel.

Jeśli używasz Ochrona punktu końcowego w usłudze Microsoft Defender dla rozwiązania Microsoft Tunnel, ale nie usługi MTD, nadal używasz profilu konfiguracji tunelu aplikacji do konfigurowania Ochrona punktu końcowego w usłudze Microsoft Defender jako klienta tunelu.

Dodawanie obsługi konfiguracji aplikacji dla Ochrona punktu końcowego w usłudze Microsoft Defender do profilu sieci VPN dla aplikacji Microsoft Tunnel

Poniższe informacje umożliwiają skonfigurowanie ustawień niestandardowych w profilu sieci VPN w celu skonfigurowania Ochrona punktu końcowego w usłudze Microsoft Defender zamiast oddzielnego profilu konfiguracji aplikacji. Dostępne ustawienia różnią się w zależności od platformy.

W przypadku urządzeń z systemem Android Enterprise:

| Klucz konfiguracji | Typ wartości | Wartość konfiguracji | Opis |

|---|---|---|---|

| Vpn | Liczba całkowita | Opcje: 1 — Włącz (domyślnie) 0 — Wyłącz |

Ustaw opcję Włącz, aby umożliwić Ochrona punktu końcowego w usłudze Microsoft Defender funkcji ochrony przed wyłudzaniem informacji na korzystanie z lokalnej sieci VPN. |

| antiphishing | Liczba całkowita | Opcje: 1 — Włącz (domyślnie) 0 — Wyłącz |

Ustaw opcję Włącz, aby włączyć Ochrona punktu końcowego w usłudze Microsoft Defender ochrony przed wyłudzaniem informacji. Po wyłączeniu funkcja ochrony przed wyłudzaniem informacji jest wyłączona. |

| defendertoggle | Liczba całkowita | Opcje: 1 — Włącz (domyślnie) 0 — Wyłącz |

Ustaw opcję Włącz, aby używać Ochrona punktu końcowego w usłudze Microsoft Defender. Po wyłączeniu nie są dostępne żadne funkcje Ochrona punktu końcowego w usłudze Microsoft Defender. |

W przypadku urządzeń z systemem iOS/iPad:

| Klucz konfiguracji | Wartości | Opis |

|---|---|---|

| TunnelOnly |

Prawda — wszystkie funkcje usługi Defender for Endpoint są wyłączone. To ustawienie powinno być używane, jeśli używasz aplikacji tylko w przypadku funkcji tunnel.

False(wartość domyślna) — włączono funkcję usługi Defender for Endpoint. |

Określa, czy aplikacja Defender jest ograniczona tylko do aplikacji Microsoft Tunnel, czy też aplikacja obsługuje również pełny zestaw możliwości usługi Defender for Endpoint. |

| WebProtection |

True(wartość domyślna) — usługa Web Protection jest włączona, a użytkownicy mogą zobaczyć kartę ochrony sieci Web w aplikacji Defender for Endpoint.

False — usługa Web Protection jest wyłączona. Jeśli zostanie wdrożony profil sieci VPN tunelu, użytkownicy będą mogli wyświetlać tylko karty Pulpit nawigacyjny i tunel w aplikacji Defender for Endpoint. |

Określa, czy usługa Defender for Endpoint Web Protection (funkcja ochrony przed wyłudzaniem informacji) jest włączona dla aplikacji. Domyślnie ta funkcja jest włączona. |

| Autoonboard |

Prawda — jeśli usługa Web Protection jest włączona, aplikacja Defender for Endpoint automatycznie otrzymuje uprawnienia do dodawania połączeń sieci VPN bez monitowania użytkownika. Wymagana jest reguła "Połącz sieć VPN" na żądanie. Aby uzyskać więcej informacji na temat reguł na żądanie, zobacz Automatyczne ustawienia sieci VPN.

False(default) — jeśli usługa Web Protection jest włączona, zostanie wyświetlony monit o zezwolenie aplikacji Defender for Endpoint na dodawanie konfiguracji sieci VPN. |

Określa, czy usługa Defender for Endpoint Web Protection jest włączona bez monitowania użytkownika o dodanie połączenia sieci VPN (ponieważ lokalna sieć VPN jest potrzebna do obsługi funkcji usługi Web Protection). To ustawienie ma zastosowanie tylko wtedy , gdy wartość WebProtection jest ustawiona na wartość True. |

Konfigurowanie trybu TunnelOnly w celu zachowania zgodności z granicą danych Unii Europejskiej

Do końca roku kalendarzowego 2022 wszystkie dane osobowe, w tym zawartość klienta (CC), euii, eupi i dane pomocy technicznej, muszą być przechowywane i przetwarzane w Unii Europejskiej (UE) dla dzierżawców z UE.

Funkcja sieci VPN microsoft tunnel w usłudze Defender for Endpoint jest zgodna ze standardem Granica danych Unii Europejskiej (EUDB). Mimo że składniki ochrony przed zagrożeniami w usłudze Defender for Endpoint związane z rejestrowaniem nie są jeszcze zgodne z usługą EUDB, usługa Defender for Endpoint jest częścią dodatku do ochrony danych (DPA) i jest zgodna z ogólnym rozporządzeniem o ochronie danych (RODO).

W międzyczasie klienci aplikacji Microsoft Tunnel z dzierżawami z UE mogą włączyć tryb TunnelOnly w aplikacji klienta usługi Defender for Endpoint. Aby to skonfigurować, wykonaj następujące kroki:

Wykonaj kroki opisane w temacie Instalowanie i konfigurowanie rozwiązania Microsoft Tunnel VPN dla Microsoft Intune | Microsoft Learn umożliwia utworzenie zasad konfiguracji aplikacji, które wyłączają funkcje usługi Defender for Endpoint.

Utwórz klucz o nazwie TunnelOnly i ustaw wartość true.

Konfigurując tryb TunnelOnly, wszystkie funkcje usługi Defender for Endpoint są wyłączone, a funkcja Tunnel pozostaje dostępna do użycia w aplikacji.

Konta gościa i konta Microsoft (MSA), które nie są specyficzne dla dzierżawy organizacji, nie są obsługiwane w przypadku dostępu między dzierżawami przy użyciu sieci VPN microsoft tunnel. Oznacza to, że tego typu kont nie można używać do bezpiecznego dostępu do zasobów wewnętrznych za pośrednictwem sieci VPN. Ważne jest, aby pamiętać o tym ograniczeniu podczas konfigurowania bezpiecznego dostępu do zasobów wewnętrznych przy użyciu sieci VPN microsoft tunnel.

Aby uzyskać więcej informacji na temat granicy danych UE, zobacz Eu Data Boundary for the Microsoft Cloud | Często zadawane pytania na blogu dotyczącym zabezpieczeń i zgodności firmy Microsoft.

Uaktualnianie aplikacji Microsoft Tunnel

Intune okresowo publikuje aktualizacje serwera Microsoft Tunnel. Aby zachować pomoc techniczną, serwery tuneli muszą uruchamiać najnowszą wersję lub co najwyżej jedną wersję.

Domyślnie po udostępnieniu nowego uaktualnienia Intune automatycznie uruchamia uaktualnianie serwerów tuneli tak szybko, jak to możliwe, w każdej lokacji tunelu. Aby ułatwić zarządzanie uaktualnieniami, można skonfigurować opcje, które zarządzają procesem uaktualniania:

Możesz zezwolić na automatyczne uaktualnianie serwerów w lokacji lub wymagać zatwierdzenia przez administratora przed rozpoczęciem uaktualnień.

Można skonfigurować okno obsługi, które ogranicza czas uruchamiania uaktualnień w lokacji.

Aby uzyskać więcej informacji na temat uaktualnień programu Microsoft Tunnel, w tym sposobu wyświetlania stanu tunelu i konfigurowania opcji uaktualniania, zobacz Uaktualnianie tunelu Microsoft Tunnel.

Aktualizowanie certyfikatu protokołu TLS na serwerze z systemem Linux

Aby zaktualizować certyfikat protokołu TLS na serwerze, można użyć narzędzia wiersza polecenia ./mst-cli :

PFX:

- Skopiuj plik certyfikatu do pliku /etc/mstunnel/private/site.pfx

- Biegać:

mst-cli import_cert - Biegać:

mst-cli server restart

PEM:

- Skopiuj nowy certyfikat do pliku /etc/mstunnel/certs/site.crt

- Skopiuj klucz prywatny do /etc/mstunnel/private/site.key

- Biegać:

mst-cli import_cert - Biegać:

mst-cli server restart

Uwaga

Polecenie "import-cert" z dodatkowym parametrem o nazwie "delay". Ten parametr umożliwia określenie opóźnienia w minutach przed użyciem zaimportowanego certyfikatu. Przykład: mst-cli import_cert opóźnienie 10080

Aby uzyskać więcej informacji na temat interfejsu wiersza polecenia, zobacz Dokumentacja dotycząca rozwiązania Microsoft Tunnel.

Używanie bezkorzeniowego kontenera Podman

Jeśli używasz systemu Red Hat Linux z kontenerami Podman do hostowania aplikacji Microsoft Tunnel, możesz skonfigurować kontener jako kontener bez roota.

Użycie kontenera bez roota może pomóc w ograniczeniu wpływu ucieczki kontenera, ponieważ wszystkie pliki w folderze /etc/mstunnel i poniżej niego na serwerze są własnością nieuprzywilejowanego konta usługi użytkownika. Nazwa konta na serwerze z systemem Linux z uruchomionym programem Tunnel jest niezmieniona od standardowej instalacji, ale jest tworzona bez uprawnień użytkownika głównego.

Aby pomyślnie użyć bezkorzeniowego kontenera Podman, musisz:

- Skonfiguruj dodatkowe wymagania wstępne opisane w poniższej sekcji.

- Zmodyfikuj wiersz polecenia skryptu podczas uruchamiania instalacji programu Microsoft Tunnel.

Po wprowadzeniu wymagań wstępnych można użyć procedury skryptu instalacji , aby najpierw pobrać skrypt instalacyjny, a następnie uruchomić instalację przy użyciu zmodyfikowanego wiersza polecenia skryptu.

Dodatkowe wymagania wstępne dotyczące bezkorzeniowych kontenerów podman

Użycie bezkorzeniowego kontenera Podman wymaga spełnienia przez środowisko następujących wymagań wstępnych, które są dodatkiem do domyślnych wymagań wstępnych usługi Microsoft Tunnel:

Obsługiwana platforma:

Na serwerze z systemem Linux musi działać system Red Hat (RHEL) w wersji 8.8 lub nowszej.

Kontener musi działać w wersji Podman 4.6.1 lub nowszej. Kontenery bez rootów nie są obsługiwane przez platformę Docker.

Kontener bez rootless musi być zainstalowany w folderze /home .

Folder /home musi mieć co najmniej 10 GB wolnego miejsca.

Przepływność:

- Maksymalna przepływność nie powinna przekraczać 230 Mb/s

Sieć:

W pliku /etc/sysctl.conf należy ustawić następujące ustawienia sieci, które nie są dostępne w przestrzeni nazw bez roota:

net.core.somaxconn=8192net.netfilter.nf_conntrack_acct=1net.netfilter.nf_conntrack_timestamp=1

Ponadto w przypadku powiązania bezkorzeniowej bramy tunelu z portem mniejszym niż 1024 należy również dodać następujące ustawienie w pliku /etc/sysctl.conf i ustawić je na port, którego używasz:

net.ipv4.ip_unprivileged_port_start

Aby na przykład określić port 443, użyj następującego wpisu: net.ipv4.ip_unprivileged_port_start=443

Po edycji pliku sysctl.conf należy ponownie uruchomić serwer z systemem Linux, zanim nowe konfiguracje zostaną zastosowane.

Serwer proxy ruchu wychodzącego dla użytkownika bez roota:

Aby obsługiwać serwer proxy ruchu wychodzącego dla użytkownika bez roota, edytuj plik /etc/profile.d/http_proxy.sh i dodaj następujące dwa wiersze. W następujących wierszach przykładowy adres:wpis portu to 10.10.10.1:3128. Po dodaniu tych wierszy zastąp wartość 10.10.10.1:3128 wartościami adresu IP i portu serwera proxy:

export http_proxy=http://10.10.10.1:3128export https_proxy=http://10.10.10.1:3128

Zmodyfikowany wiersz polecenia instalacji dla kontenerów podman bez rootów

Aby zainstalować aplikację Microsoft Tunnel w kontenerze Podman bez rootman, użyj następującego wiersza polecenia, aby rozpocząć skrypt instalacji. Ten wiersz polecenia ustawia mst_rootless_mode jako zmienną środowiskową i zastępuje użycie domyślnego wiersza polecenia instalacji w kroku 2procedury instalacji:

mst_rootless_mode=1 ./mstunnel-setup

Odinstalowywanie aplikacji Microsoft Tunnel

Aby odinstalować produkt, uruchom polecenie mst-cli uninstall z serwera systemu Linux jako główny. Spowoduje to również usunięcie serwera z centrum administracyjnego Intune.

Zawartość pokrewna

Korzystanie z dostępu warunkowego w aplikacji Microsoft Tunnel

Monitorowanie Microsoft Tunnel