Używanie zasad zabezpieczeń punktu końcowego usługi Intune do zarządzania ochroną punktu końcowego w usłudze Microsoft Defender na urządzeniach, które nie zostały zarejestrowane w usłudze Intune

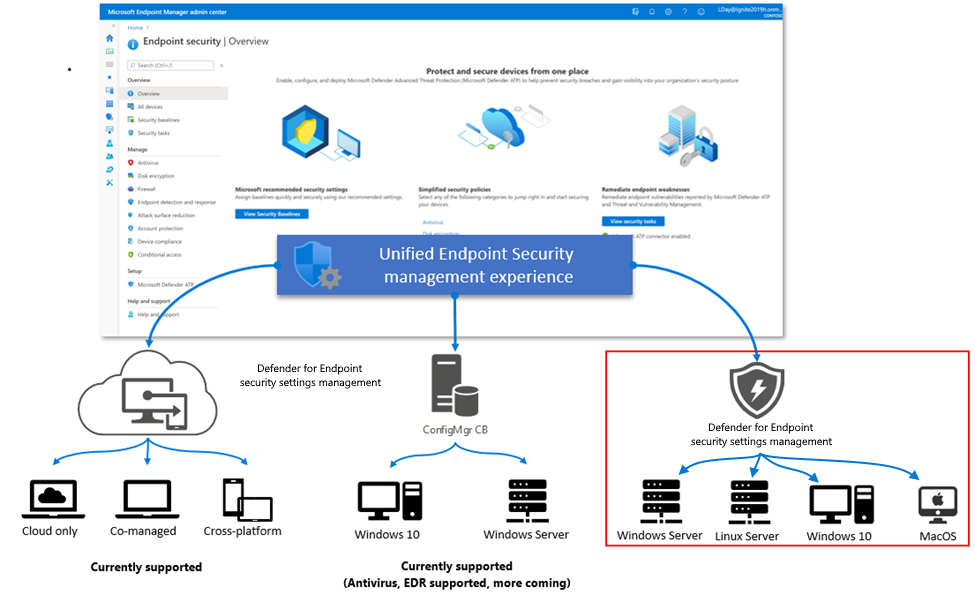

Po zintegrowaniu usługi Microsoft Intune z ochroną punktu końcowego w usłudze Microsoft Defender można użyć zasad zabezpieczeń punktu końcowego usługi Intune do zarządzania ustawieniami zabezpieczeń usługi Defender na urządzeniach, które nie zostały zarejestrowane w usłudze Intune. Ta funkcja jest nazywana zarządzaniem ustawieniami zabezpieczeń ochrony punktu końcowego w usłudze Defender.

W przypadku zarządzania urządzeniami za pomocą zarządzania ustawieniami zabezpieczeń:

Możesz użyć centrum administracyjnego usługi Microsoft Intune lub portalu usługi Microsoft 365 Defender, aby zarządzać zasadami zabezpieczeń punktu końcowego usługi Intune dla ochrony punktu końcowego w usłudze Defender i przypisać te zasady do grup Tożsamości Microsoft Entra. Portal usługi Defender zawiera interfejs użytkownika dla widoków urządzeń, zarządzania zasadami i raportów na potrzeby zarządzania ustawieniami zabezpieczeń.

Aby zarządzać zasadami z poziomu portalu usługi Defender, zobacz Zarządzanie zasadami zabezpieczeń punktu końcowego w ochronie punktu końcowego w usłudze Microsoft Defender w zawartości usługi Defender.

Urządzenia otrzymują przypisane zasady na podstawie obiektu urządzenia Tożsamości Microsoft Entra. Urządzenie, które nie zostało jeszcze zarejestrowane w usłudze Microsoft Entra, jest dołączane w ramach tego rozwiązania.

Gdy urządzenie otrzyma zasady, składniki ochrony punktu końcowego w usłudze Defender na urządzeniu wymuszają zasady i zgłaszają stan urządzenia. Stan urządzenia jest dostępny w centrum administracyjnym usługi Microsoft Intune i portalu usługi Microsoft Defender.

Ten scenariusz rozszerza obszar zabezpieczenia punktu końcowego usługi Microsoft Intune na urządzenia, które nie mogą rejestrować się w usłudze Intune. Gdy urządzenie jest zarządzane przez usługę Intune (zarejestrowane w usłudze Intune), nie przetwarza ono zasad zarządzania ustawieniami zabezpieczeń ochrony punktu końcowego w usłudze Defender. Zamiast tego użyj usługi Intune, aby wdrożyć zasady ochrony punktu końcowego w usłudze Defender na urządzeniach.

Dotyczy:

- Windows 10 i Windows 11

- Windows Server (2012 R2 i nowsze)

- Linux

- macOS

Wymagania wstępne

Zapoznaj się z poniższymi sekcjami, aby poznać wymagania dotyczące scenariusza zarządzania ustawieniami zabezpieczeń ochrona punktu końcowego w usłudze Defender.

Środowisko

Gdy obsługiwane urządzenie zostanie dołączone do ochrony punktu końcowego w usłudze Microsoft Defender:

- Urządzenie jest badane pod kątem istniejącej obecności w usłudze Microsoft Intune, która jest rejestracją zarządzania urządzeniami mobilnymi (MDM) w usłudze Intune.

- Urządzenia bez obecności w usłudze Intune włączają funkcję zarządzania ustawieniami zabezpieczeń.

- W przypadku urządzeń, które nie są w pełni zarejestrowane w usłudze Microsoft Entra, w Tożsamości Microsoft Entra jest tworzona syntetyczna tożsamość urządzenia, która umożliwia urządzeniu pobieranie zasad. W pełni zarejestrowane urządzenia używają bieżącej rejestracji.

- Zasady pobrane z usługi Microsoft Intune są wymuszane na urządzeniu przez ochronę punktu końcowego w usłudze Microsoft Defender.

Pomoc techniczna dla instytucji rządowych w chmurze

Scenariusz zarządzania ustawieniami zabezpieczeń usługi Defender for Endpoint jest obsługiwany w następujących dzierżawach rządowych:

- Us Government Community Cloud (GCC)

- US Government Community High (GCC High)

- Departament Obrony (DoD)

Więcej informacji można znaleźć w następujących artykułach:

- Intune opis usługi dla instytucji rządowych USA

- Usługa ochrony punktu końcowego w usłudze Microsoft Defender dla klientów z instytucji rządowych Stanów Zjednoczonych

- Równoważność funkcji z komercyjnymi w Ochrona punktu końcowego w usłudze Microsoft Defender dla klientów rządowych USA.

Wymagania dotyczące łączności

Urządzenia muszą mieć dostęp do następującego punktu końcowego:

-

*.dm.microsoft.com— Użycie symbolu wieloznacznego obsługuje punkty końcowe usługi w chmurze, które są używane do rejestracji, ewidencjonowania i raportowania oraz które mogą ulec zmianie w miarę skalowania usługi.

Obsługiwane platformy

Zasady zarządzania zabezpieczeniami ochrony punktu końcowego w usłudze Microsoft Defender są obsługiwane na następujących platformach urządzeń:

Linux:

Za pomocą agenta ochrony punktu końcowego w usłudze Microsoft Defender dla systemu Linux w wersji 101.23052.0009 lub nowszej zarządzanie ustawieniami zabezpieczeń obsługuje następujące dystrybucje systemu Linux:

- Red Hat Enterprise Linux 7.2 lub nowszy

- CentOS 7.2 lub nowszy

- Ubuntu 16.04 LTS lub nowszy LTS

- Debian 9 lub nowszy

- SUSE Linux Enterprise Server 12 lub nowszy

- Oracle Linux 7.2 lub nowszy

- Amazon Linux 2

- Amazon Linux 2023

- Fedora 33 lub nowsza

Aby potwierdzić wersję agenta usługi Defender, w portalu usługi Defender przejdź do strony urządzeń i na karcie Spisy urządzeń wyszukaj usługę Defender dla systemu Linux. Aby uzyskać wskazówki dotyczące aktualizowania wersji agenta, zobacz Wdrażanie aktualizacji ochrony punktu końcowego w usłudze Microsoft Defender w systemie Linux.

Znany problem: w przypadku agenta usługi Defender w wersji 101.23052.0009 urządzenia z systemem Linux nie mogą się zarejestrować, gdy brakuje następującej ścieżki pliku: /sys/class/dmi/id/board_vendor.

Znany problem: gdy urządzenie z systemem Linux wykonuje rejestrację syntetyczną, identyfikator Entra urządzenia (wcześniej znany jako Identyfikator usługi AAD urządzenia) nie jest widoczny w portalu usługi Defender. Te informacje można wyświetlić w portalach Intune lub Microsoft Entra. Administratorzy nadal mogą zarządzać urządzeniami przy użyciu zasad w ten sposób.

macOS:

Za pomocą agenta ochrony punktu końcowego w usłudze Microsoft Defender dla systemu macOS w wersji 101.23052.0004 lub nowszej zarządzanie ustawieniami zabezpieczeń obsługuje następujące wersje systemu macOS:

- macOS 14 (Sonoma)

- macOS 13 (Ventura)

- macOS 12 (Monterey)

- macOS 11 (Big Sur)

Aby potwierdzić wersję agenta usługi Defender, w portalu usługi Defender przejdź do strony urządzeń i na karcie Spisy urządzeń wyszukaj usługę Defender dla systemu macOS. Aby uzyskać wskazówki dotyczące aktualizowania wersji agenta, zobacz Wdrażanie aktualizacji ochrony punktu końcowego w usłudze Microsoft Defender w systemie macOS.

Znany problem: w przypadku agenta usługi Defender w wersji 101.23052.0004 urządzenia z systemem macOS zarejestrowane w Tożsamości Microsoft Entra przed zarejestrowaniem w funkcji zarządzania ustawieniami zabezpieczeń otrzymują zduplikowany identyfikator urządzenia w Tożsamości Microsoft Entra, który jest rejestracją syntetyczną. Podczas tworzenia grupy usługi Microsoft Entra na potrzeby zasad określania wartości docelowej należy użyć syntetycznego identyfikatora urządzenia utworzonego przez zarządzanie ustawieniami zabezpieczeń. W usłudze Tożsamość Microsoft Entra kolumna Typ dołączenia dla syntetycznego identyfikatora urządzenia jest pusta.

Znany problem: gdy urządzenie z systemem macOS wykonuje rejestrację syntetyczną, identyfikator Entra urządzenia (wcześniej znany jako identyfikator AAD urządzenia) nie jest widoczny w portalu usługi Defender. Te informacje można wyświetlić w portalach Intune lub Microsoft Entra. Administratorzy nadal mogą zarządzać urządzeniami przy użyciu zasad w ten sposób.

Windows:

- Windows 10 Professional/Enterprise (z KB5023773)

- Windows 11 Professional/Enterprise (z KB5023778)

- Windows Server 2012 R2 z usługą Microsoft Defender dla urządzeń niższego poziomu

- Windows Server 2016 z usługą Microsoft Defender dla urządzeń niższego poziomu

- Windows Server 2019 (z KB5025229)

- Windows Server 2019 Core (z zainstalowaną funkcją zgodności aplikacji server core na żądanie )

- Windows Server 2022, w tym Server Core (z KB5025230)

- Kontrolery domeny (wersja zapoznawcza). Zobacz ważne informacje w temacie Korzystanie z zarządzania ustawieniami zabezpieczeń na kontrolerach domeny (w tym artykule).

Zarządzanie ustawieniami zabezpieczeń nie działa i nie jest obsługiwane na następujących urządzeniach:

- Windows Server Core 2016 i starsze

- Pulpity nietrwałe, takie jak klienci infrastruktury pulpitów wirtualnych (VDI)

- Azure Virtual Desktop (AVD, a wcześniej Windows Virtual Desktop, WVD)

- 32-bitowe wersje systemu Windows

Licencjonowanie i subskrypcje

Aby korzystać z zarządzania ustawieniami zabezpieczeń, musisz mieć:

Subskrypcję, która udziela licencji na ochronę punktu końcowego w usłudze Microsoft Defender, na przykład Microsoft 365, lub licencję autonomiczną tylko dla ochrony punktu końcowego w usłudze Microsoft Defender. Subskrypcję, która przyznaje licencje ochrony punktu końcowego w usłudze Microsoft Defender, przyznającą również dzierżawie dostęp do węzła zabezpieczeń punktu końcowego centrum administracyjnego usługi Microsoft Intune.

Uwaga

Wyjątek: jeśli masz dostęp do ochrony punktu końcowego w usłudze Microsoft Defender tylko za pośrednictwem usługi Microsoft Defender dla serwerów (część usługi Microsoft Defender dla Chmury, dawniej Azure Security Center), funkcja zarządzania ustawieniami zabezpieczeń jest niedostępna. Musisz mieć aktywną co najmniej jedną licencję subskrypcji ochrony punktu końcowego w usłudze Microsoft Defender (użytkownik).

Węzeł zabezpieczenia punktu końcowego jest miejscem do konfigurowania i wdrażania zasad w celu zarządzania ochroną punktu końcowego w usłudze Microsoft Defender dla urządzeń i monitorowania stanu urządzenia.

Aby uzyskać bieżące informacje o opcjach, zobacz Minimalne wymagania dotyczące ochrony punktu końcowego w usłudze Microsoft Defender.

Kontrola dostępu oparta na rolach (RBAC)

Aby uzyskać wskazówki dotyczące przypisywania odpowiedniego poziomu uprawnień i praw administratorom, którzy zarządzają zasadami zabezpieczeń punktu końcowego usługi Intune z poziomu centrum administracyjnego usługi Intune, zobacz temat Przypisywanie kontroli dostępu opartej na rolach dla zasad zabezpieczeń punktu końcowego.

Architektura

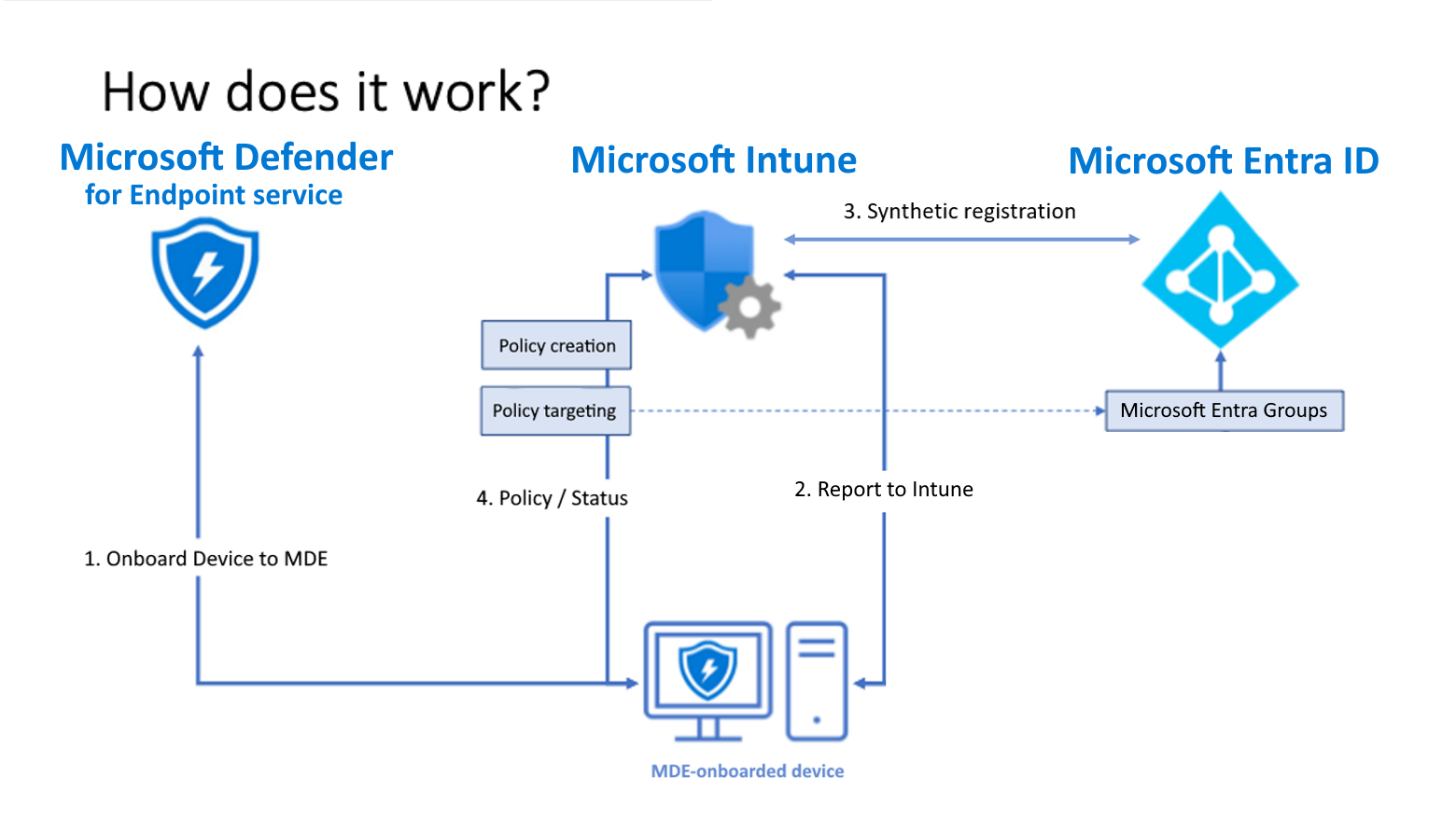

Na poniższym diagramie przedstawiono koncepcyjną reprezentację rozwiązania do zarządzania konfiguracją zabezpieczeń ochrony punktu końcowego w usłudze Microsoft Defender.

- Urządzenia dołączone do ochrony punktu końcowego w usłudze Microsoft Defender.

- Urządzenia komunikują się z usługą Intune. Ta komunikacja umożliwia usłudze Microsoft Intune rozpowszechnianie zasad przeznaczonych dla urządzeń podczas ich ewidencjonowania.

- Rejestracja jest ustanawiana dla każdego urządzenia w Tożsamości Microsoft Entra:

- Jeśli urządzenie zostało wcześniej w pełni zarejestrowane, na przykład urządzenie dołączone hybrydowo, używana jest istniejąca rejestracja.

- W przypadku urządzeń, które nie są zarejestrowane, w Tożsamości Microsoft Entra jest tworzona syntetyczna tożsamość urządzenia, aby umożliwić urządzeniu pobieranie zasad. Gdy dla urządzenia z rejestracją syntetyczną utworzono pełną rejestrację usługi Microsoft Entra, rejestracja syntetyczna zostanie usunięta, a zarządzanie urządzeniami będzie kontynuowane bez zakłóceń przy użyciu pełnej rejestracji.

- Ochrona punktu końcowego w usłudze Defender zgłasza stan zasad z powrotem do usługi Microsoft Intune.

Ważna

Zarządzanie ustawieniami zabezpieczeń używa rejestracji syntetycznej dla urządzeń, które nie są w pełni zarejestrowane w Tożsamości Microsoft Entra, i porzuca wymaganie wstępne dołączenia hybrydowego usługi Microsoft Entra. Po tej zmianie urządzenia z systemem Windows, na których wcześniej wystąpiły błędy rejestracji, zaczną dołączać do usługi Defender, a następnie odbierać i przetwarzać zasady zarządzania ustawieniami zabezpieczeń.

Aby filtrować urządzenia, które nie mogły zostać zarejestrowane z powodu niespełnienia wymagań wstępnych dołączenia hybrydowego usługi Microsoft Entra, przejdź do listy Urządzenia w portalu usługi Microsoft Defender i przefiltruj ją według stanu rejestracji. Ponieważ te urządzenia nie są w pełni zarejestrowane, ich atrybuty urządzenia pokazują wartość MDM = Intune i Typ sprzężenia = Pusty. Te urządzenia będą teraz rejestrowane przy użyciu zarządzania ustawieniami zabezpieczeń przy użyciu rejestracji syntetycznej.

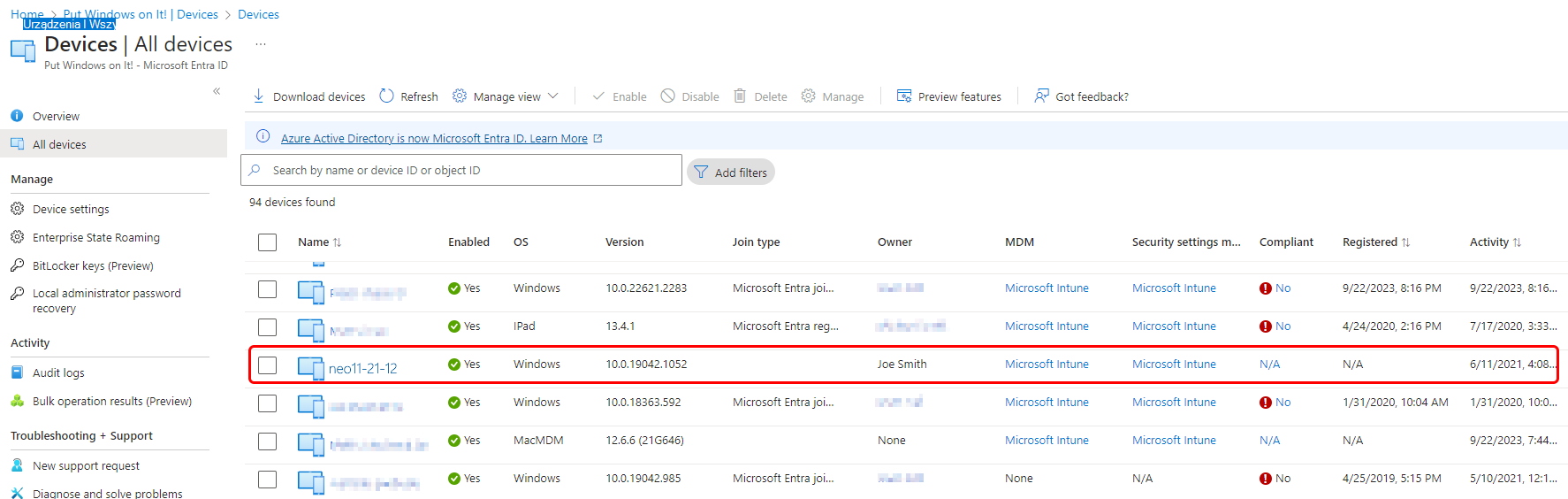

Po zarejestrowaniu tych urządzeń są one wyświetlane na listach urządzeń dla portali Microsoft Defender, Microsoft Intune i Microsoft Entra. Chociaż urządzenia nie zostaną w pełni zarejestrowane w usłudze Microsoft Entra, ich syntetyczna rejestracja jest uznawana za jeden obiekt urządzenia.

Czego można oczekiwać w portalu usługi Microsoft Defender

Możesz użyć spisu urządzeń Ochrona punktu końcowego w usłudze Microsoft Defender, aby potwierdzić, że urządzenie korzysta z funkcji zarządzania ustawieniami zabezpieczeń w usłudze Defender for Endpoint, przeglądając stan urządzeń w kolumnie Zarządzane przez. Informacje z kolumny Zarządzane przez są również dostępne na stronie panelu bocznego urządzeń lub stronie urządzenia. Kolumna Zarządzane przez powinna stale wskazywać, że zarządzane odbywa się przez MDE.

Możesz również potwierdzić, że urządzenie zostało pomyślnie zarejestrowane w zarządzaniu ustawieniami zabezpieczeń, potwierdzając, że na panelu bocznym urządzenia lub na stronie urządzenia jest wyświetlany stan rejestracji MDE jako Powodzenie.

Jeśli stan rejestracji MDE nie wyświetla wartości Powodzenie, upewnij się, że patrzysz na urządzenie, które zostało zaktualizowane i znajduje się w zakresie zarządzania ustawieniami zabezpieczeń. (Zakres należy skonfigurować na stronie Zakres wymuszania podczas konfigurowania zarządzania ustawieniami zabezpieczeń).

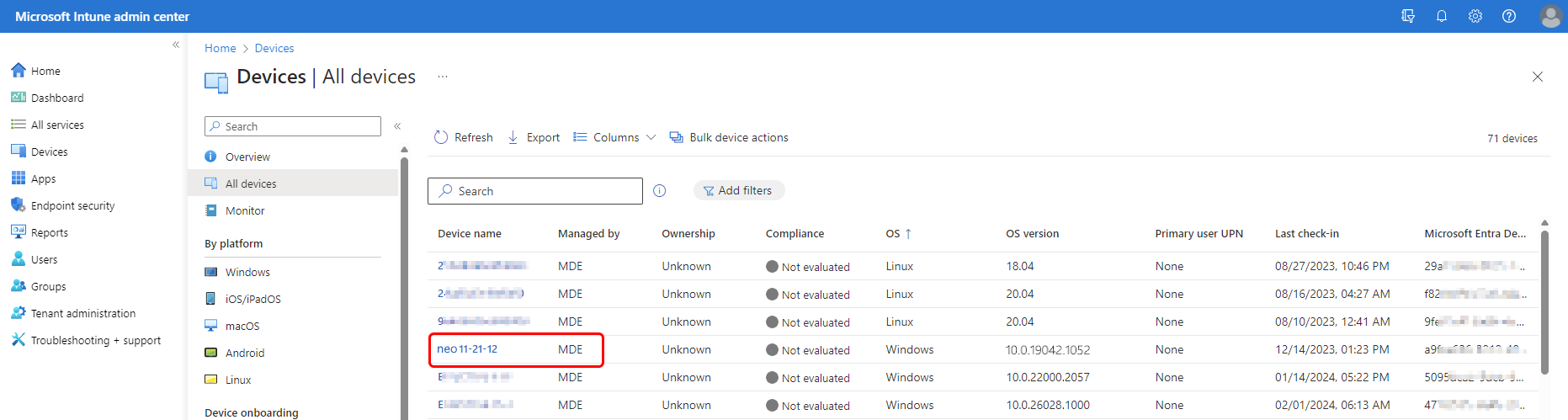

Czego można oczekiwać w centrum administracyjnym usługi Microsoft Intune

W centrum administracyjnym usługi Microsoft Intune przejdź do strony Wszystkie urządzenia. Urządzenia zarejestrowane z zarządzaniem ustawieniami zabezpieczeń są wyświetlane tutaj, jak w portalu usługi Defender. W centrum administracyjnym w polu Zarządzane przez urządzenia powinna być wyświetlana wartość MDE.

Porada

W czerwcu 2023 r. zarządzanie ustawieniami zabezpieczeń rozpoczęło korzystanie z rejestracji syntetycznej dla urządzeń, które nie są w pełni zarejestrowane w usłudze Microsoft Entra. Po tej zmianie urządzenia, na których wcześniej wystąpiły błędy rejestracji, zaczną dołączać do usługi Defender, a następnie odbierać i przetwarzać zasady zarządzania ustawieniami zabezpieczeń.

Czego można oczekiwać w portalu Microsoft Azure

Na stronie Wszystkie urządzenia w portalu Microsoft Azure możesz wyświetlić szczegóły urządzenia.

Aby upewnić się, że wszystkie urządzenia zarejestrowane w zarządzaniu ustawień zabezpieczeń ochrony punktu końcowego w usłudze Defender otrzymują zasady, zalecamy utworzenie dynamicznej grupy usługi Microsoft Entra na podstawie typu systemu operacyjnego urządzeń. W przypadku grupy dynamicznej urządzenia zarządzane przez usługę ochronę punktu końcowego w usłudze Defender są automatycznie dodawane do grupy bez konieczności wykonywania innych zadań przez administratorów, takich jak tworzenie nowych zasad.

Ważna

Od lipca 2023 r. do 25 września 2023 r. funkcja zarządzania ustawieniami zabezpieczeń uruchomiła publiczną wersję zapoznawczą, która wprowadziła nowe zachowanie dla urządzeń zarządzanych i zarejestrowanych w tym scenariuszu. Od 25 września 2023 r. zachowanie publicznej wersji zapoznawczej stało się ogólnie dostępne i teraz dotyczy wszystkich dzierżaw korzystających z zarządzania ustawieniami zabezpieczeń.

Jeśli przed 25 września 2023 r. korzystano z funkcji zarządzania ustawieniami zabezpieczeń i nie dołączono do publicznej wersji zapoznawczej, która była uruchamiana od lipca 2023 r. do 25 września 2023 r., przejrzyj grupy usługi Microsoft Entra, które korzystają z etykiet systemowych, aby wprowadzić zmiany identyfikujące nowe urządzenia zarządzane za pomocą zarządzania ustawieniami zabezpieczeń. Dzieje się tak, ponieważ przed 25 września 2023 r. urządzenia, które nie były zarządzane za pośrednictwem publicznej wersji zapoznawczej, używały następujących etykiet systemowych (tagów) MDEManaged i MDEJoined do identyfikowania urządzeń zarządzanych. Te dwie etykiety systemowe nie są już obsługiwane i nie są już dodawane do rejestrowanych urządzeń.

Skorzystaj z następujących wskazówek dotyczących grup dynamicznych:

(Zalecane) W przypadku określania zasad docelowych użyj grup dynamicznych opartych na platformie urządzenia, korzystając z atrybutu deviceOSType (Windows, Windows Server, macOS, Linux), aby zapewnić, że zasady będą nadal dostarczane dla urządzeń, które zmieniają typy zarządzania, na przykład podczas rejestracji w MDM.

W razie potrzeby grupy dynamiczne zawierające wyłącznie urządzenia zarządzane przez ochronę punktu końcowego w usłudze Defender mogą być celem poprzez definiowanie grupy dynamicznej przy użyciu atrybutu managementTypeMicrosoftSense. Użycie tego atrybutu jest przeznaczone dla wszystkich urządzeń zarządzanych przez ochronę punktu końcowego w usłudze Defender za pośrednictwem funkcji zarządzania ustawieniami zabezpieczeń, a urządzenia pozostają w tej grupie tylko, gdy są zarządzane przez ochronę punktu końcowego w usłudze Defender.

Ponadto podczas konfigurowania zarządzania ustawieniami zabezpieczeń, jeśli zamierzasz zarządzać całymi flotami platformy systemu operacyjnego przy użyciu ochrony punktu końcowego w usłudze Microsoft Defender, wybierając wszystkie urządzenia zamiast oznakowane urządzenia na stronie zakresu wymuszania ochrony punktu końcowego w usłudze Microsoft Defender, należy zrozumieć, że wszystkie syntetyczne rejestracje są uwzględniane w limitach przydziału Tożsamości Microsoft Entra w taki sam sposób, jak pełne rejestracje.

Którego rozwiązania mam użyć?

Usługa Microsoft Intune obejmuje kilka metod i typów zasad do zarządzania konfiguracją ochrony punktu końcowego w usłudze Defender na urządzeniach. W poniższej tabeli przedstawiono zasady i profile usługi Intune, które obsługują wdrażanie na urządzeniach zarządzanych przez ustawienia zabezpieczeń ochrony punktu końcowego w usłudze Defender i mogą pomóc w określeniu, czy to rozwiązanie jest odpowiednie dla Twoich potrzeb.

Podczas wdrażania zasad zabezpieczeń punktu końcowego, które są obsługiwane zarówno w przypadku zarządzania ustawieniami zabezpieczeń ochrony punktu końcowego w usłudze Defender, jak i usługi Microsoft Intune, jedno wystąpienie tych zasad może być przetwarzane przez:

- Urządzenia obsługiwane przez zarządzanie ustawieniami zabezpieczeń (Microsoft Defender)

- Urządzenia zarządzane przez usługę Intune albo program Configuration Manager.

Profile dla platformy Windows 10 i nowszej nie są obsługiwane w przypadku urządzeń zarządzanych przez zarządzanie ustawieniami zabezpieczeń.

Dla każdego typu urządzenia są obsługiwane następujące profile:

Linux

Następujące typy zasad obsługują platformę Linux.

| Zasady zabezpieczeń punktu końcowego | Profil | Zarządzanie ustawieniami zabezpieczeń ochrony punktu końcowego w usłudze Defender | Microsoft Intune |

|---|---|---|---|

| Program antywirusowy | Program antywirusowy Microsoft Defender |

|

|

| Program antywirusowy | Wykluczenia programu antywirusowego Microsoft Defender |

|

|

| Wykrywanie i reagowanie dotyczące punktów końcowych | Wykrywanie i reagowanie dotyczące punktów końcowych |

|

|

macOS

Następujące typy zasad obsługują platformę macOS.

| Zasady zabezpieczeń punktu końcowego | Profil | Zarządzanie ustawieniami zabezpieczeń ochrony punktu końcowego w usłudze Defender | Microsoft Intune |

|---|---|---|---|

| Program antywirusowy | Program antywirusowy Microsoft Defender |

|

|

| Program antywirusowy | Wykluczenia programu antywirusowego Microsoft Defender |

|

|

| Wykrywanie i reagowanie dotyczące punktów końcowych | Wykrywanie i reagowanie dotyczące punktów końcowych |

|

|

System Windows

Aby można było korzystać z Microsoft Defender zarządzania ustawieniami zabezpieczeń, zasady dotyczące urządzeń z systemem Windows muszą korzystać z platformy systemu Windows. Każdy profil platformy Systemu Windows może być stosowany do urządzeń zarządzanych przez Intune i urządzeń zarządzanych przez zarządzanie ustawieniami zabezpieczeń.

| Zasady zabezpieczeń punktu końcowego | Profil | Zarządzanie ustawieniami zabezpieczeń ochrony punktu końcowego w usłudze Defender | Microsoft Intune |

|---|---|---|---|

| Program antywirusowy | Kontrolki aktualizacji usługi Defender |

|

|

| Program antywirusowy | Program antywirusowy Microsoft Defender |

|

|

| Program antywirusowy | Wykluczenia programu antywirusowego Microsoft Defender |

|

|

| Program antywirusowy | Środowisko zabezpieczeń Windows | Notatka 1 |

|

| Zmniejszanie obszaru podatnego na ataki | Reguły zmniejszania obszaru podatnego na ataki |

|

|

| Zmniejszanie obszaru podatnego na ataki | Kontrola urządzenia | Notatka 1 |

|

| Wykrywanie i reagowanie dotyczące punktów końcowych | Wykrywanie i reagowanie dotyczące punktów końcowych |

|

|

| Zapora | Zapora |

|

|

| Zapora | Reguły zapory |

|

|

1 — Ten profil jest widoczny w portalu usługi Defender, ale nie jest obsługiwany w przypadku urządzeń zarządzanych tylko przez Microsoft Defender w scenariuszu zarządzania ustawieniami zabezpieczeń Microsoft Defender. Ten profil jest obsługiwany tylko w przypadku urządzeń zarządzanych przez Intune.

Każdy profil zabezpieczeń punktu końcowego Intune to odrębna grupa ustawień przeznaczonych do użycia przez administratorów zabezpieczeń, którzy koncentrują się na ochronie urządzeń w organizacji. Poniżej przedstawiono opisy profilów obsługiwanych przez scenariusz zarządzania ustawieniami zabezpieczeń:

Zasady ochronyantywirusowej zarządzają konfiguracjami zabezpieczeń znalezionymi w ochronie punktu końcowego w usłudze Microsoft Defender.

Uwaga

Mimo że punkty końcowe nie wymagają ponownego uruchomienia w celu zastosowania zmodyfikowanych ustawień lub nowych zasad, wiemy o problemie polegający na tym, że ustawienia AllowOnAccessProtection i DisableLocalAdminMerge mogą czasami wymagać ponownego uruchomienia urządzeń przez użytkowników końcowych w celu zaktualizowania tych ustawień. Obecnie badamy ten problem w celu udostępnienia rozwiązania.

Zasadyzmniejszania obszaru podatnego na ataki (ASR) koncentrują się na minimalizowaniu miejsc, w których organizacja jest podatna na cyberzagrożenia i ataki. W przypadku zarządzania ustawieniami zabezpieczeń reguły ASR mają zastosowanie do urządzeń z systemami Windows 10, Windows 11 i Windows Server.

Aktualne wskazówki dotyczące ustawień, które mają zastosowanie do różnych platform i wersji, można znaleźć w dokumentacji dotyczącej ochrony przed zagrożeniami w systemie Windows, zobacz Systemy operacyjne obsługiwane przez reguły ASR.

Porada

Aby ułatwić aktualizowanie obsługiwanych punktów końcowych, rozważ użycie nowoczesnego ujednoliconego rozwiązania dla systemów Windows Server 2012 R2 i 2016.

Zobacz też:

- Omówienie zmniejszania obszaru podatnego na ataki w dokumentacji ochrony przed zagrożeniami w systemie Windows.

Zasadywykrywania i reagowania na punkty końcowe (EDR) zarządzają możliwościami ochrony punktu końcowego w usłudze Defender, które zapewniają zaawansowane wykrywanie ataków niemal w czasie rzeczywistym i umożliwiające podejmowanie działań. Na podstawie konfiguracji EDR analitycy zabezpieczeń mogą efektywnie ustalać priorytety alertów, uzyskiwać wgląd w pełny zakres naruszenia i podejmować akcje reagowania w celu skorygowania zagrożeń.

Zasadyzapory koncentrują się na zaporze usługi Defender na urządzeniach.

Reguły zapory to typ profilu dla zasad zapory, na które składają się szczegółowe reguły dla zapór, a w tym określone porty, protokoły, aplikacje i sieci.

Konfigurowanie dzierżawy do obsługi zarządzania ustawieniami zabezpieczeń ochrony punktu końcowego w usłudze Defender

Aby obsługiwać zarządzanie ustawieniami zabezpieczeń za pośrednictwem centrum administracyjnego usługi Microsoft Intune, należy włączyć komunikację między nimi z poziomu każdej konsoli.

Poniższe sekcje zawierają instrukcje pozwalające przeprowadzić ten proces.

Konfiguruj ochronę punktu końcowego w usłudze Microsoft Defender

W portalu Microsoft Defender jako administrator zabezpieczeń:

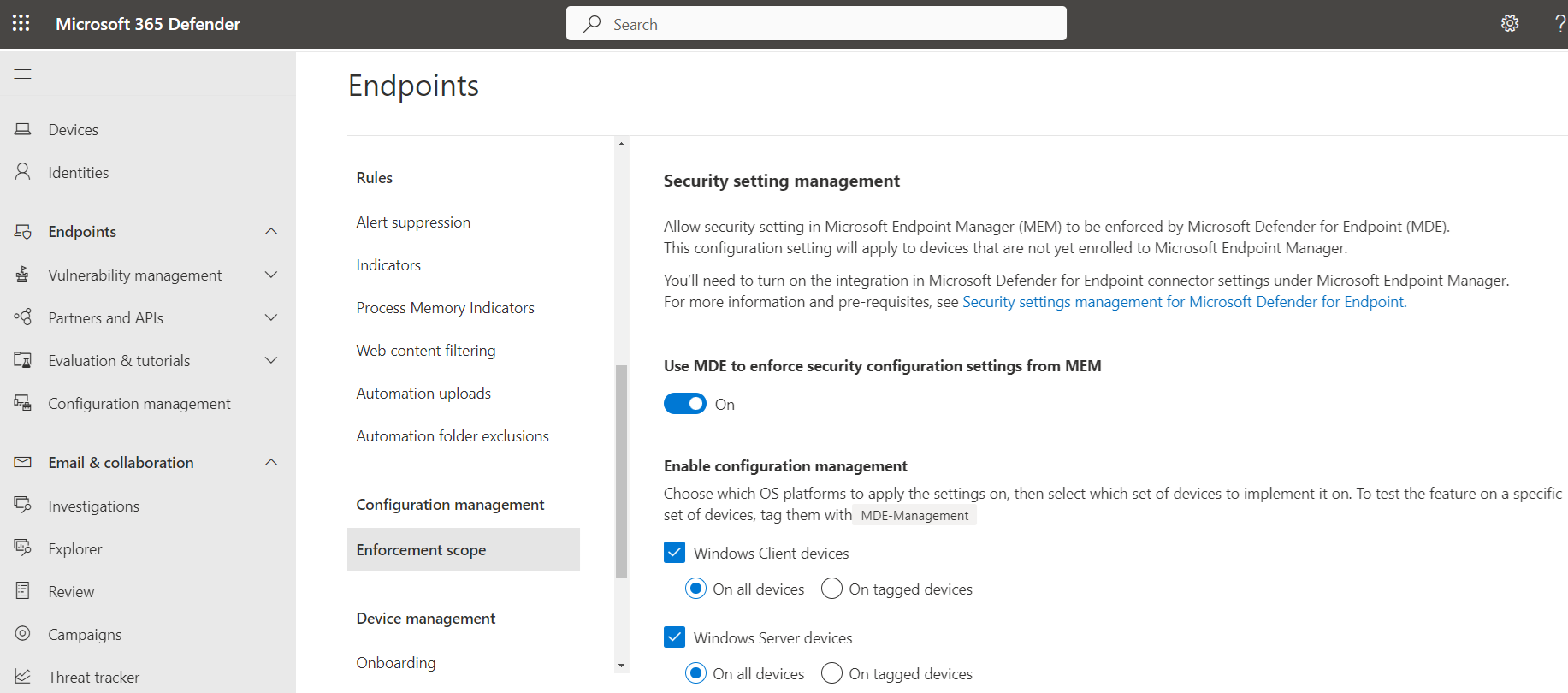

Zaloguj się do portalu Microsoft Defender i przejdź do obszaru Ustawienia> Zakreswymuszania zarządzaniakonfiguracją>punktów końcowych> i włącz platformy do zarządzania ustawieniami zabezpieczeń.

Uwaga

Jeśli masz uprawnienie Zarządzanie ustawieniami zabezpieczeń w usłudze Security Center w portalu Microsoft Defender i jednocześnie masz włączoną możliwość wyświetlania urządzeń ze wszystkich Grupy urządzenia (bez limitów kontroli dostępu na podstawie ról dla uprawnień użytkownika), możesz również wykonać tę akcję.

Początkowo zalecamy przetestowanie funkcji dla każdej platformy przez wybranie opcji platformy Na urządzeniach oznakowanych, a następnie oznakowanie urządzeń tagiem

MDE-Management.Ważna

Używanie możliwości dynamicznego tagu ochrony punktu końcowego w usłudze Microsoft Defender do znakowania urządzeń za pomocą zarządzania MDE nie jest obecnie obsługiwane w przypadku zarządzania ustawieniami zabezpieczeń. Urządzenia oznakowane za pomocą tej funkcji nie zostaną pomyślnie zarejestrowane. Ten problem jest nadal w trakcie badania.

Porada

Użyj odpowiednich tagów urządzeń, aby przetestować i zweryfikować wdrożenie na niewielkiej liczbie urządzeń.

Podczas wdrażania w grupie Wszystkie urządzenia wszystkie urządzenia należące do skonfigurowanego zakresu zostaną automatycznie zarejestrowane.

Mimo że większość urządzeń kończy rejestrację i stosuje przypisane zasady w ciągu kilku minut, ukończenie rejestracji może czasem potrwać do 24 godzin.

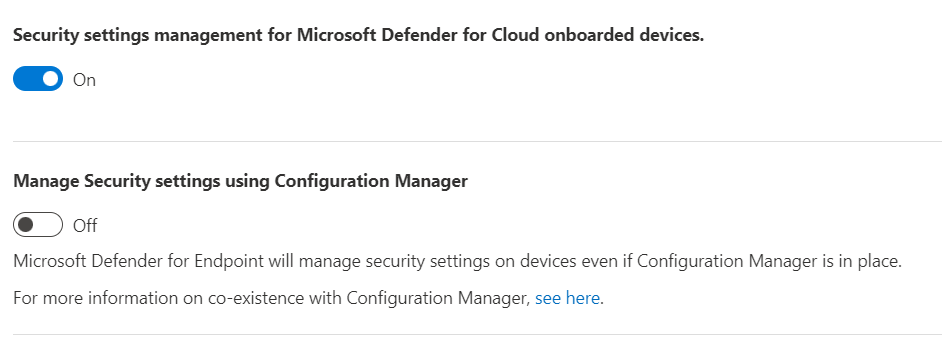

Skonfiguruj funkcję urządzeń dołączonych do usługi Microsoft Defender dla Chmury i ustawień urzędu programu Configuration Manager, aby dopasować je do potrzeb organizacji:

Porada

Aby upewnić się, że użytkownicy portalu Microsoft Defender mają spójne uprawnienia w portalach, jeśli nie zostały jeszcze podane, poproś administratora IT o przyznanie im wbudowanej roli RBAC Microsoft Intune Endpoint Security Manager.

Konfigurowanie usługi Intune

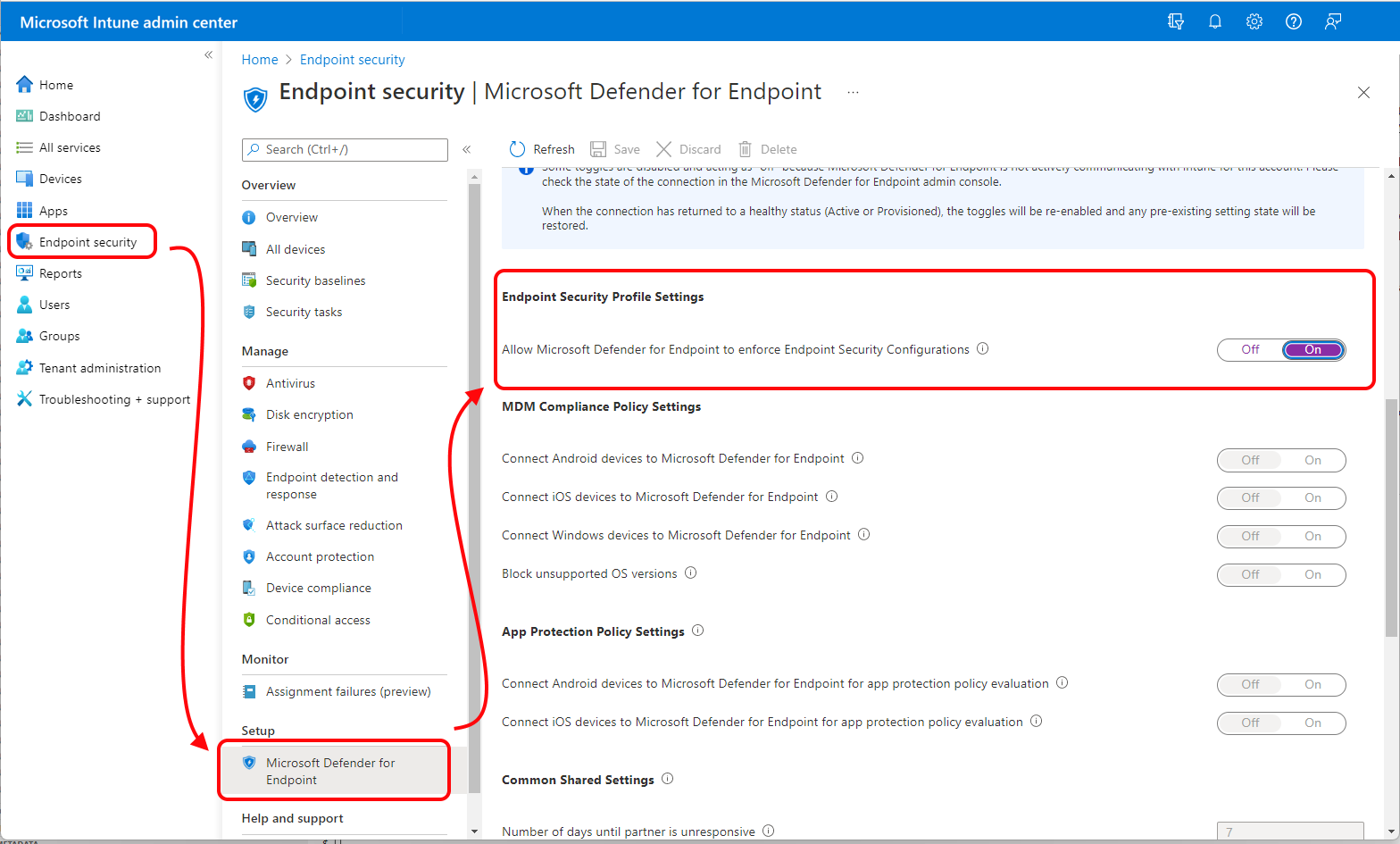

W centrum administracyjnym usługi Microsoft Intune Twoje konto wymaga uprawnień równych wbudowanej roli kontroli dostępu opartej na rolach (RBAC) Endpoint Security Manager.

Zaloguj się do centrum administracyjnego usługi Microsoft Intune.

Wybierz pozycję Zabezpieczenia punktu końcowego>Ochrona punktu końcowego w usłudze Microsoft Defender i ustaw wartość opcji Zezwalaj ochronie punktu końcowego w usłudze Microsoft Defender na wymuszanie konfiguracji zabezpieczeń punktu końcowego na Włączone.

Po ustawieniu tej opcji na wartość Włączonewszystkie urządzenia w zakresie platformy dla ochrony punktu końcowego w usłudze Microsoft Defender, które nie są zarządzane przez usługę Microsoft Intune, kwalifikują się do dołączenia do ochrony punktu końcowego w usłudze Microsoft Defender.

Dołączanie urządzeń do ochrony punktu końcowego w usłudze Microsoft Defender

Ochrona punktu końcowego w usłudze Microsoft Defender obsługuje kilka opcji dołączania urządzeń. Aby uzyskać bieżące wskazówki, zobacz Dołączanie do ochrony punktu końcowego w usłudze Microsoft Defender w dokumentacji ochrony punktu końcowego w usłudze Microsoft Defender.

Współistnienie z programem Microsoft Configuration Manager

W niektórych środowiskach może być konieczne użycie zarządzania ustawieniami zabezpieczeń z urządzeniami zarządzanymi przez program Configuration Manager. Jeśli używasz obu tych opcji, musisz kontrolować zasady za pośrednictwem jednego kanału. Użycie więcej niż jednego kanału daje możliwość wystąpienia konfliktów i niepożądanych wyników.

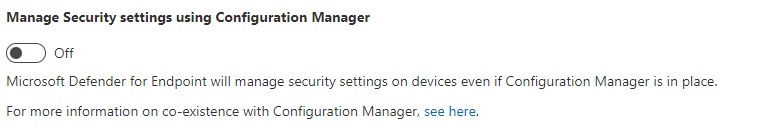

Aby to umożliwić, ustaw przełącznik Zarządzanie ustawieniami zabezpieczeń przy użyciu programu Configuration Manager w pozycji Wyłączone. Zaloguj się do portalu usługi Microsoft Defender i przejdź do obszaru Ustawienia>Punkty końcowe>Zarządzanie konfiguracją>Zakres wymuszania:

Tworzenie grup usługi Microsoft Entra

Po dołączeniu urządzeń do ochrony punktu końcowego w usłudze Defender należy utworzyć grupy urządzeń w celu obsługi wdrażania zasad dla ochrony punktu końcowego w usłudze Microsoft Defender. Aby zidentyfikować urządzenia, które zostały zarejestrowane w ochronie punktu końcowego w usłudze Microsoft Defender, ale nie są zarządzane przez usługę Intune lub program Configuration Manager:

Zaloguj się do centrum administracyjnego usługi Microsoft Intune.

Przejdź do pozycji Urządzenia>Wszystkie urządzenia, a następnie wybierz kolumnę Zarządzane przez, aby posortować widok urządzeń.

Urządzenia dołączone do ochrony punktu końcowego w usłudze Microsoft Defender i zarejestrowane, ale niezarządzane przez usługę Intune, wyświetlają Ochronę punktu końcowego w usłudze Microsoft Defender w kolumnie Zarządzane przez. Są to urządzenia, które mogą odbierać zasady zarządzania zabezpieczeniami dla ochrony punktu końcowego w usłudze Microsoft Defender.

Od 25 września 2023 r. urządzenia korzystające z zarządzania zabezpieczeniami w ochronie punktu końcowego w usłudze Microsoft Defender nie mogą być już identyfikowane przy użyciu następujących etykiet systemowych:

- MDEJoined — przestarzały tag, który był wcześniej dodawany do urządzeń, które zostały dołączone do katalogu w ramach tego scenariusza.

- MDEManaged — przestarzały tag, który był wcześniej dodawany do urządzeń, które aktywnie używały scenariusza zarządzania zabezpieczeniami. Ten tag zostanie usunięty z urządzenia, jeśli ochrona punktu końcowego w usłudze Defender przestanie zarządzać konfiguracją zabezpieczeń.

Zamiast używać etykiet systemowych, można użyć atrybutu typu zarządzania i skonfigurować go na wartość MicrosoftSense.

Grupy dla tych urządzeń można tworzyć w usłudze Microsoft Entra lub w centrum administracyjnym usługi Microsoft Intune. Podczas tworzenia grup można użyć wartości systemu operacyjnego dla urządzenia, jeśli wdrażasz zasady na urządzeniach z systemem Windows Server w porównaniu z urządzeniami z uruchomioną wersją klienta systemu Windows:

- Windows 10 i Windows 11 — typ deviceOSType lub system operacyjny są wyświetlane jako Windows

- Windows Server — typ deviceOSType lub system operacyjny są wyświetlane jako Windows Server

- Urządzenie z systemem Linux — typ deviceOSType lub system operacyjny są wyświetlane jako Linux

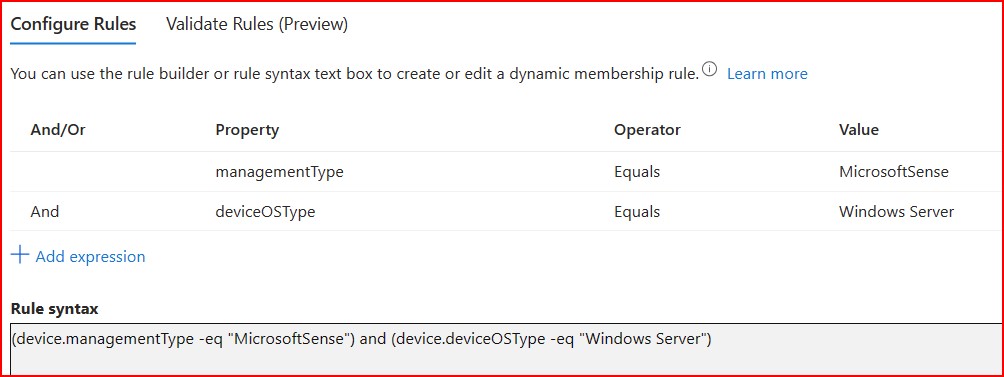

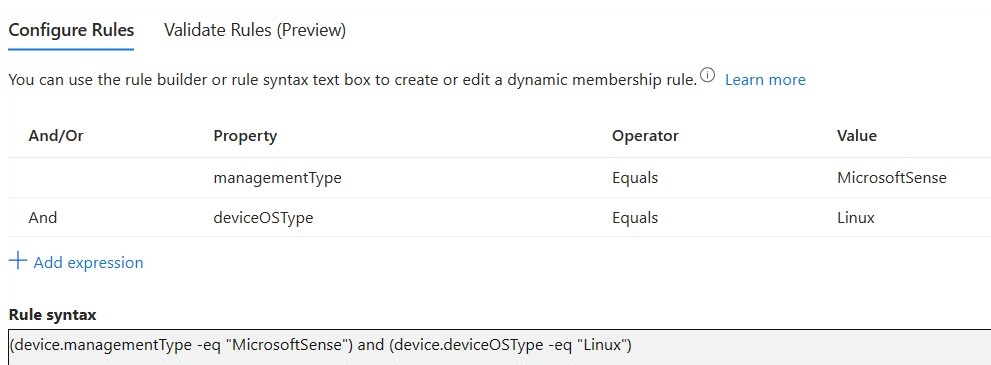

Przykładowe grupy dynamiczne usługi Intune ze składnią reguł

Stacje robocze systemu Windows:

Serwery z systemem Windows:

Urządzenia z systemem Linux:

Ważna

W maju 2023 r. element deviceOSType został zaktualizowany w celu rozróżniania klientów systemu Windows i serwerów z systemem Windows.

Skrypty niestandardowe i dynamiczne grupy urządzeń usługi Microsoft Entra utworzone przed tą zmianą określające reguły odwołujące się tylko do systemu Windows mogą wykluczać serwery z systemem Windows w przypadku używania z zarządzaniem zabezpieczeniami dla ochrony punktu końcowego w usłudze Microsoft Defender. Przykład:

- Jeśli masz regułę, która używa operatora

equalslubnot equalsdo identyfikowania systemu Windows, ta zmiana wpłynie na regułę. Dzieje się tak, ponieważ wcześniej zarówno system Windows, jak i Windows Server były zgłaszane jako system Windows. Aby kontynuować dołączanie obu tych elementów, należy zaktualizować regułę, aby odwoływała się również do systemu Windows Server. - Jeśli masz regułę, która używa operatora

containslublikedo określania systemu Windows, ta zmiana nie będzie miała wpływu na regułę. Te operatory mogą znajdować zarówno system Windows, jak i Windows Server.

Porada

Użytkownicy, którzy mają delegowane możliwości zarządzania ustawieniami zabezpieczeń punktu końcowego, mogą nie mieć możliwości implementowania konfiguracji obejmujących całą dzierżawę w usłudze Microsoft Intune. Skontaktuj się z administratorem usługi Intune, aby uzyskać więcej informacji na temat ról i uprawnień w organizacji.

Wdrażanie zasad

Po utworzeniu co najmniej jednej grupy usługi Microsoft Entra zawierającej urządzenia zarządzane przez ochronę punktu końcowego w usłudze Microsoft Defender można utworzyć i wdrożyć następujące zasady zarządzania ustawieniami zabezpieczeń w tych grupach. Dostępne zasady i profile różnią się w zależności od platformy.

Aby zapoznać się z listą kombinacji zasad i profilów obsługiwanych na potrzeby zarządzania ustawieniami zabezpieczeń, zobacz wykres Którego rozwiązania mam używać? wcześniej w tym artykule.

Porada

Unikaj wdrażania wielu zasad, które zarządzają tym samym ustawieniem na urządzeniu.

Usługa Microsoft Intune obsługuje wdrażanie wielu wystąpień każdego typu zasad zabezpieczeń punktu końcowego na tym samym urządzeniu, przy czym każde wystąpienie zasad jest odbierane osobno przez urządzenie. W związku z tym urządzenie może otrzymywać oddzielne konfiguracje dla tego samego ustawienia z różnych zasad, co powoduje konflikt. Niektóre ustawienia (takie jak wykluczenia antywirusowe) zostaną scalone na kliencie i zostaną pomyślnie zastosowane.

Zaloguj się do centrum administracyjnego usługi Microsoft Intune.

Przejdź do pozycji Zabezpieczenia punktu końcowego, wybierz typ zasady, którą chcesz skonfigurować, a następnie wybierz pozycję Utwórz zasadę.

Dla zasady wybierz platformę i profil, który chcesz wdrożyć. Aby zapoznać się z listą platform i profilów, które obsługują zarządzanie ustawieniami zabezpieczeń, zobacz wykres Którego rozwiązania mam używać? wcześniej w tym artykule.

Uwaga

Obsługiwane profile dotyczą urządzeń komunikujących się za pośrednictwem usługi Zarządzanie urządzeniami mobilnymi (MDM) z usługą Microsoft Intune i urządzeń komunikujących się przy użyciu klienta ochrony punktu końcowego w usłudze Microsoft Defender.

Upewnij się, aby, w razie potrzeby, przejrzeć swoje cele i grupy.

Wybierz pozycję Utwórz.

Na stronie Podstawowe wprowadź nazwę i opis dla profilu, a następnie wybierz pozycję Dalej.

Na stronie Ustawienia konfiguracji wybierz ustawienia, którymi chcesz zarządzać za pomocą tego profilu.

Aby dowiedzieć się więcej o ustawieniu, rozwiń jego okno dialogowe informacji i wybierz link Dowiedz się więcej, aby wyświetlić dokumentację online dostawcy usług konfiguracji (CSP) lub powiązane szczegóły dla tego ustawienia.

Po zakończeniu konfigurowania ustawień wybierz pozycję Dalej.

Na stronie Przypisania wybierz grupy usługi Microsoft Entra, które otrzymają ten profil. Aby uzyskać więcej informacji na temat przypisywania profilów, zobacz Przypisywanie profilów użytkowników i urządzeń.

Wybierz przycisk Dalej, aby kontynuować.

Porada

- Filtry przypisania nie są obsługiwane w przypadku urządzeń zarządzanych przez zarządzanie ustawieniami zabezpieczeń.

- Do zarządzania ochroną punktu końcowego w usłudze Microsoft Defender mają zastosowanie tylko obiekty urządzeń. Określanie użytkowników docelowych nie jest obsługiwane.

- Skonfigurowane zasady będą stosowane zarówno do klientów usługi Microsoft Intune, jak i ochrony punktu końcowego w usłudze Microsoft Defender.

Ukończ proces tworzenia zasad, a następnie na stronie Przeglądanie i tworzenie wybierz pozycję Utwórz. Nowy profil zostanie wyświetlony na liście po wybraniu typu zasad dla utworzonego profilu.

Poczekaj na przypisanie zasad i wyświetl pomyślne wskazanie, że zasady zostały zastosowane.

Możesz sprawdzić, czy ustawienia zostały zastosowane lokalnie na kliencie przy użyciu narzędzia polecenia Get-MpPreference.

Stan monitora

Intune:

Stan i raporty dotyczące zasad przeznaczonych dla urządzeń docelowych w tym kanale są dostępne w węźle zasad w obszarze Zabezpieczenia punktu końcowego w centrum administracyjnym usługi Microsoft Intune.

Przejdź do szczegółów typu zasad, a następnie wybierz zasady, aby wyświetlić ich stan. Możesz wyświetlić listę platform, typów zasad i profilów, które obsługują zarządzanie ustawieniami zabezpieczeń, w tabeli Którego rozwiązania mam używać wcześniej w tym artykule.

Po wybraniu zasady można wyświetlić informacje o stanie kontroli urządzenia i wybrać pozycję:

- Wyświetl raport — wyświetla listę urządzeń, które otrzymały zasady. Możesz wybrać urządzenie, aby przejść do szczegółów i zobaczyć stan jego poszczególnych ustawień. Następnie możesz wybrać ustawienie, aby wyświetlić więcej informacji na jego temat, a w tym inne zasady, które zarządzają tym samym ustawieniem, co może być źródłem konfliktu.

- Stan poszczególnych ustawień — wyświetla ustawienia zarządzane przez zasady oraz liczbę sukcesów, błędów lub konfliktów dla każdego ustawienia.

Portal usługi Defender:

Można również monitorować zasady Intune stosowane z poziomu portalu Microsoft Defender. W portalu przejdź do obszaru Punkty końcowe, rozwiń węzeł Zarządzanie konfiguracją i wybierz pozycję Zasady zabezpieczeń punktu końcowego. Wybierz zasady, aby wyświetlić jego stan, a następnie wybierz:

- Przegląd — wyświetl przegląd grup, do których są stosowane zasady, zastosowane ustawienia zasad i stan ewidencjonowania urządzenia.

- Wartości ustawień zasad — wyświetl ustawienia skonfigurowane przez zasady.

- Stan ustawień zasad — wyświetl ustawienia zarządzane przez zasady oraz liczbę powodzeń, błędów lub konfliktów dla każdego ustawienia.

- Zastosowane urządzenia — wyświetl urządzenia, do których są stosowane zasady.

- Przypisane Grupy — wyświetl grupy, do których przypisano zasady.

Aby uzyskać dodatkowe informacje, zobacz Manage endpoint security policies in Ochrona punktu końcowego w usłudze Microsoft Defender in the Defender content (Zarządzanie zasadami zabezpieczeń punktu końcowego w Ochrona punktu końcowego w usłudze Microsoft Defender w zawartości usługi Defender).

Często zadawane pytania i zagadnienia

Częstotliwość kontroli urządzenia

Urządzenia zarządzane przez tę funkcję są kontrolowane za pomocą usługi Microsoft Intune co 90 minut w celu zaktualizowania zasad.

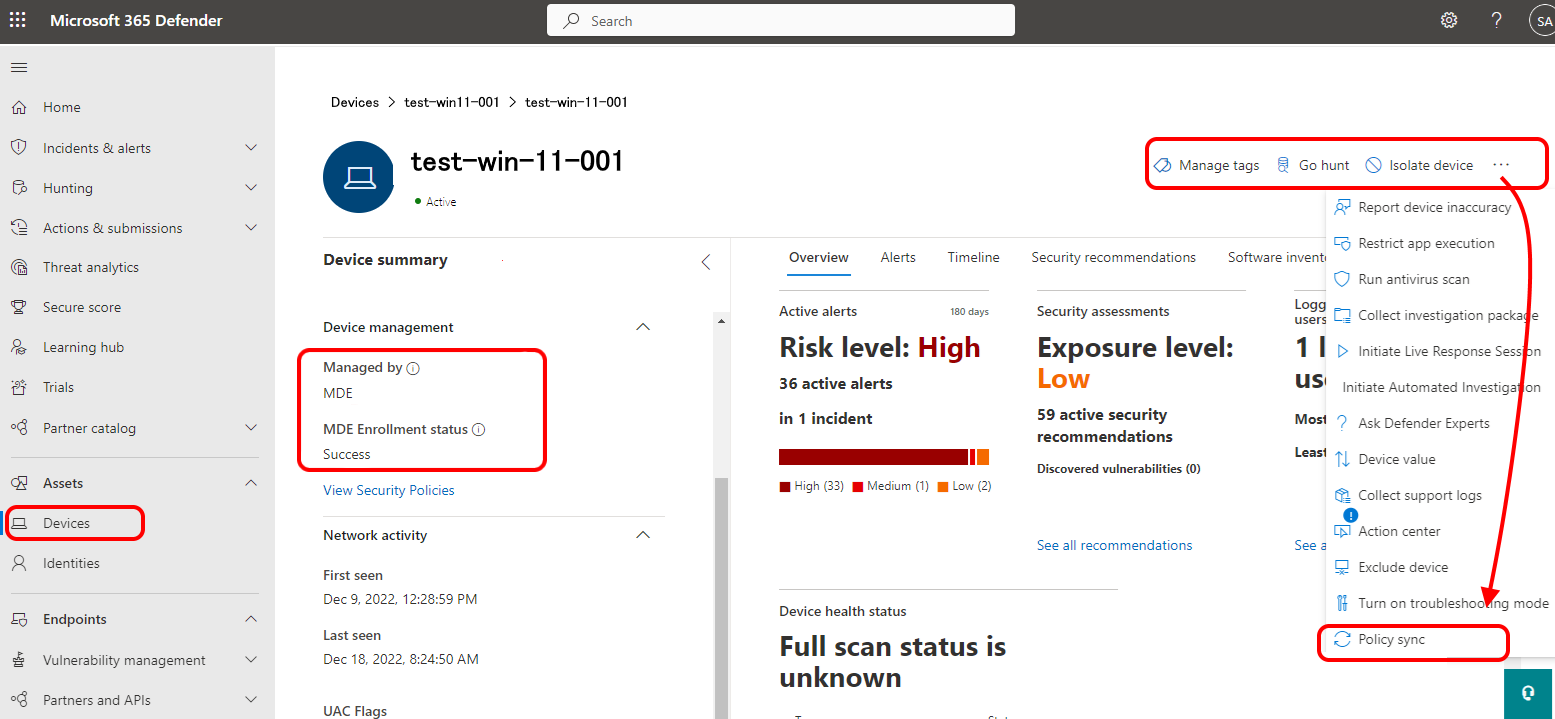

Możesz ręcznie zsynchronizować urządzenie na żądanie z portalu usługi Microsoft Defender. Zaloguj się do portalu i przejdź do pozycji Urządzenia. Wybierz urządzenie zarządzane przez ochronę punktu końcowego w usłudze Microsoft Defender, a następnie wybierz przycisk Synchronizacja zasad:

Przycisk synchronizacji zasad jest wyświetlany tylko dla urządzeń, które są pomyślnie zarządzane przez ochronę punktu końcowego w usłudze Microsoft Defender.

Urządzenia chronione przez ochronę przed naruszeniami

Jeśli na urządzeniu włączono ochronę przed naruszeniami, nie można edytować wartości ustawień chronionych przed naruszeniami bez uprzedniego wyłączenia ochrony przed naruszeniami.

Zarządzanie filtrami przypisania i ustawieniami zabezpieczeń

Filtry przypisania nie są obsługiwane w przypadku urządzeń komunikujących się za pośrednictwem kanału ochrony punktu końcowego w usłudze Microsoft Defender. Filtry przypisania można dodawać do zasad, które mogą być przeznaczone dla tych urządzeń, ale urządzenia ignorują filtry przypisania. Aby można było obsługiwać filtr przypisania, urządzenie musi być zarejestrowane w usłudze Microsoft Intune.

Usuwanie i kasowanie urządzeń

Urządzenia korzystające z tego przepływu można usunąć przy użyciu jednej z dwóch metod:

- W centrum administracyjnym usługi Microsoft Intune przejdź do obszaru Urządzenia>Wszystkie urządzenia, wybierz urządzenie, dla którego w kolumnie Zarządzane przez jest wyświetlana wartość MDEJoined lub MDEManaged, a następnie wybierz pozycję Usuń.

- Możesz również usunąć urządzenia z zakresu zarządzania konfiguracją w Centrum zabezpieczeń.

Gdy urządzenie zostanie usunięte z dowolnej lokalizacji, ta zmiana zostanie rozpropagowana do innej usługi.

Nie można włączyć zarządzania zabezpieczeniami dla obciążenia ochrony punktu końcowego w usłudze Microsoft Defender w zabezpieczeniach punktu końcowego

Mimo że początkowe przepływy aprowizacji mogą zostać ukończone przez administratora z uprawnieniami w obu usługach, następujące role są wystarczające do ukończenia konfiguracji w każdej oddzielnej usłudze:

- W przypadku usługi Microsoft Defender użyj roli Administrator zabezpieczeń.

- W przypadku usługi Microsoft Intune użyj roli Menedżer zabezpieczeń punktu końcowego.

Urządzenia przyłączone do usługi Microsoft Entra

Urządzenia przyłączone do usługi Active Directory używają istniejącej infrastruktury do ukończenia procesu dołączania hybrydowego do usługi Microsoft Entra.

Nieobsługiwane ustawienia zabezpieczeń

Następujące ustawienia zabezpieczeń oczekują na wycofanie. Przepływ zarządzania ustawieniami zabezpieczeń ochrony punktu końcowego w usłudze Defender nie obsługuje następujących ustawień:

- Przyspiesz częstotliwość raportowania telemetrii (w obszarze Wykrywanie punktów końcowych i reagowanie na nie)

- AllowIntrusionPreventionSystem (w obszarze Antywirus)

- Ochrona przed naruszeniami (w obszarze Środowisko zabezpieczeń systemu Windows). To ustawienie nie oczekuje na wycofanie, ale nie jest obecnie obsługiwane.

Korzystanie z zarządzania ustawieniami zabezpieczeń na kontrolerach domeny

Obecnie w wersji zapoznawczej zarządzanie ustawieniami zabezpieczeń jest teraz obsługiwane na kontrolerach domeny. Aby zarządzać ustawieniami zabezpieczeń na kontrolerach domeny, należy włączyć je na stronie zakresu wymuszania (przejdź do obszaru Ustawienia>zakresu wymuszania punktów końcowych). Aby można było włączyć konfigurację kontrolerów domeny, należy włączyć urządzenia z systemem Windows Server. Ponadto jeśli opcja na oznakowanych urządzeniach jest wybrana dla systemu Windows Server, konfiguracja kontrolerów domeny jest ograniczona do oznakowanych urządzeń.

Uwaga

- Błędna konfiguracja kontrolerów domeny może mieć negatywny wpływ zarówno na stan zabezpieczeń, jak i ciągłość działania.

- Jeśli konfiguracja kontrolerów domeny jest włączona w dzierżawie, przejrzyj wszystkie zasady systemu Windows, aby upewnić się, że nie kierujesz przypadkowo Microsoft Entra grup urządzeń zawierających kontrolery domeny. Aby zminimalizować ryzyko związane z produktywnością, zasady zapory nie są obsługiwane na kontrolerach domeny.

- Zalecamy przejrzenie wszystkich zasad przeznaczonych dla kontrolerów domeny przed wyrejestrowaniem tych urządzeń. Najpierw wprowadź wymagane konfiguracje, a następnie wyrejestruj kontrolery domeny. Konfiguracja usługi Defender for Endpoint jest obsługiwana na każdym urządzeniu po wyrejestrowyniu urządzenia.

Tryb ograniczania programu PowerShell

Należy włączyć program PowerShell.

Zarządzanie ustawieniami zabezpieczeń nie działa w przypadku urządzenia z trybem LanguageMode programu PowerShell skonfigurowanym z trybem ConstrainedLanguageenabled. Aby uzyskać więcej informacji, zobacz about_Language_Modes w dokumentacji programu PowerShell.

Zarządzanie zabezpieczeniami za pośrednictwem usługi Defender for Endpoint, jeśli wcześniej korzystano z narzędzia zabezpieczeń innej firmy

Jeśli wcześniej na maszynie było używane narzędzie zabezpieczeń innych firm, a teraz zarządzasz nim za pomocą usługi Defender for Endpoint, w rzadkich przypadkach może to mieć pewien wpływ na możliwość zarządzania ustawieniami zabezpieczeń w usłudze Defender for Endpoint. W takich przypadkach, jako miara rozwiązywania problemów, odinstaluj i ponownie zainstaluj najnowszą wersję usługi Defender for Endpoint na komputerze.