Obsługa zatwierdzonych podniesienia uprawnień plików dla usługi Endpoint Privilege Management

Uwaga

Ta funkcja jest dostępna jako dodatek Intune. Aby uzyskać więcej informacji, zobacz Korzystanie z funkcji dodatku Intune Suite.

Dzięki Zarządzanie Uprawnieniami Punktów Końcowych w Microsoft Intune (EPM) użytkownicy organizacji mogą działać jako użytkownik standardowy (bez uprawnień administratora) i wykonywać zadania wymagające podwyższonego poziomu uprawnień. Zadania, które często wymagają uprawnień administracyjnych, to instalacje aplikacji (takie jak aplikacje platformy Microsoft 365), aktualizowanie sterowników urządzeń i uruchamianie niektórych diagnostyki systemu Windows.

W tym artykule wyjaśniono, jak używać zatwierdzonego przepływu pracy pomocy technicznej z usługą Endpoint Privilege Management.

Obsługa zatwierdzonych podniesienia uprawnień umożliwia wymaganie zatwierdzenia przed zezwoleniem na podniesienie uprawnień. Możesz użyć funkcji zatwierdzonej przez obsługę w ramach reguły podniesienia uprawnień lub jako domyślnego zachowania klienta. Przesłane żądania wymagają, aby administratorzy Intune zatwierdzali żądanie w zależności od przypadku.

Gdy użytkownik próbuje uruchomić plik w kontekście z podwyższonym poziomem uprawnień, a ten plik jest zarządzany przez typ podniesienia uprawnień pliku zatwierdzonego przez obsługę, Intune wyświetla monit do użytkownika o przesłanie żądania podniesienia uprawnień. Żądanie podniesienia uprawnień jest następnie wysyłane do Intune do przeglądu przez administratora Intune. Gdy administrator zatwierdzi żądanie podniesienia uprawnień, użytkownik na urządzeniu zostanie powiadomiony, a następnie plik może zostać uruchomiony w kontekście z podwyższonym poziomem uprawnień. Aby zatwierdzić żądania, konto administratora Intune musi mieć dodatkowe uprawnienia specyficzne dla zadania przeglądu i zatwierdzania.

Dotyczy:

- Windows 10

- Windows 11

Informacje o obsługiwanych podniesieniach uprawnień

Użyj zasad EPM z obsługiwanym typem podniesienia uprawnień dla plików, które wymagają zatwierdzenia przez administratora, zanim będą mogły działać z wyższym dostępem. Są one podobne do innych reguł podniesienia uprawnień epm, ale mają pewne różnice, które wymagają dodatkowego planowania.

Porada

Aby przejrzeć trzy typy podniesienia uprawnień i inne opcje zasad, zobacz Zasady reguł podniesienia uprawnień systemu Windows.

Następujące tematy to szczegóły, które należy zaplanować i oczekiwać, gdy używasz zatwierdzonego typu podniesienia uprawnień pomocy technicznej:

Żądania podniesienia uprawnień

Gdy użytkownik uruchamia plik z opcją kliknięcia prawym przyciskiem myszy Uruchom z podwyższonym poziomem uprawnień dostępu, a ten plik jest zarządzany przez zasady z zatwierdzoną regułą podniesienia uprawnień, Intune wyświetla użytkownikowi monit o wysłanie żądania podniesienia uprawnień do centrum administracyjnego Intune.

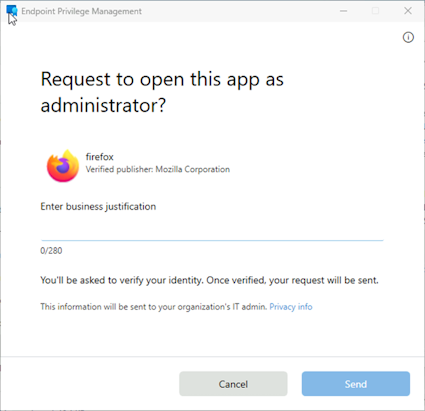

Monit umożliwia użytkownikowi wprowadzenie przyczyny biznesowej podniesienia uprawnień. Ten powód staje się częścią żądania podniesienia uprawnień, które zawiera również nazwę użytkownika, urządzenie i nazwę pliku.

Gdy użytkownik wyśle żądanie, przechodzi do centrum administracyjnego Intune, gdzie administrator Intune z uprawnieniami do zarządzania tymi żądaniami decyduje się je zatwierdzić lub odmówić.

Na poniższej ilustracji przedstawiono przykład wiersza polecenia podniesienia uprawnień pliku, który jest wyświetlany dla użytkowników:

Przegląd żądań podniesienia uprawnień

Administrator Intune musi mieć uprawnienia do wyświetlania i zarządzaniauprawnieniami żądania podniesienia uprawnień zarządzania uprawnieniami punktu końcowego, zanim będzie mógł przeglądać i zatwierdzać żądania podniesienia uprawnień.

Aby znaleźć żądania i odpowiedzieć na nie, administratorzy używają karty Żądania podniesienia uprawnień na stronie Zarządzanie uprawnieniami punktu końcowego w centrum administracyjnym. Ponieważ Intune nie ma możliwości powiadamiania administratorów o nowych żądaniach podniesienia uprawnień, administratorzy powinni planować regularne sprawdzanie karty pod kątem oczekujących żądań.

Administratorzy, którzy mogą zarządzać żądaniami podniesienia uprawnień, mogą akceptować lub odrzucać żądanie. Mogą również podać powód swojej decyzji. Ten powód staje się częścią rekordu inspekcji dla żądania.

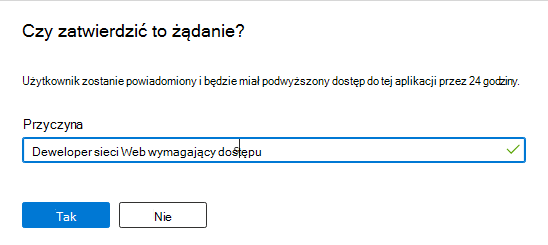

W przypadku zatwierdzeń: gdy administrator zatwierdzi żądanie podniesienia uprawnień, Intune wysyła zasady do urządzenia, na którym użytkownik przesłał żądanie, co umożliwia temu użytkownikowi uruchomienie pliku z podwyższonym poziomem uprawnień przez następne 24 godziny. Ten okres rozpoczyna się od momentu zatwierdzenia żądania przez administratora. Nie ma bieżącej obsługi niestandardowego okresu lub anulowania zatwierdzonego podniesienia uprawnień przed upływem 24-godzinnego okresu.

Po zatwierdzeniu żądania Intune powiadamia urządzenie i inicjuje synchronizację. Może to zająć trochę czasu. Intune używa powiadomienia na urządzeniu, aby powiadomić użytkownika, że może teraz pomyślnie uruchomić plik za pomocą opcji Uruchom z podwyższonym poziomem uprawnień dostępu kliknij prawym przyciskiem myszy.

W przypadku odmów: Intune nie powiadamia użytkownika. Administrator powinien ręcznie powiadomić użytkownika o odrzuceniu żądania.

Inspekcja żądań podniesienia uprawnień

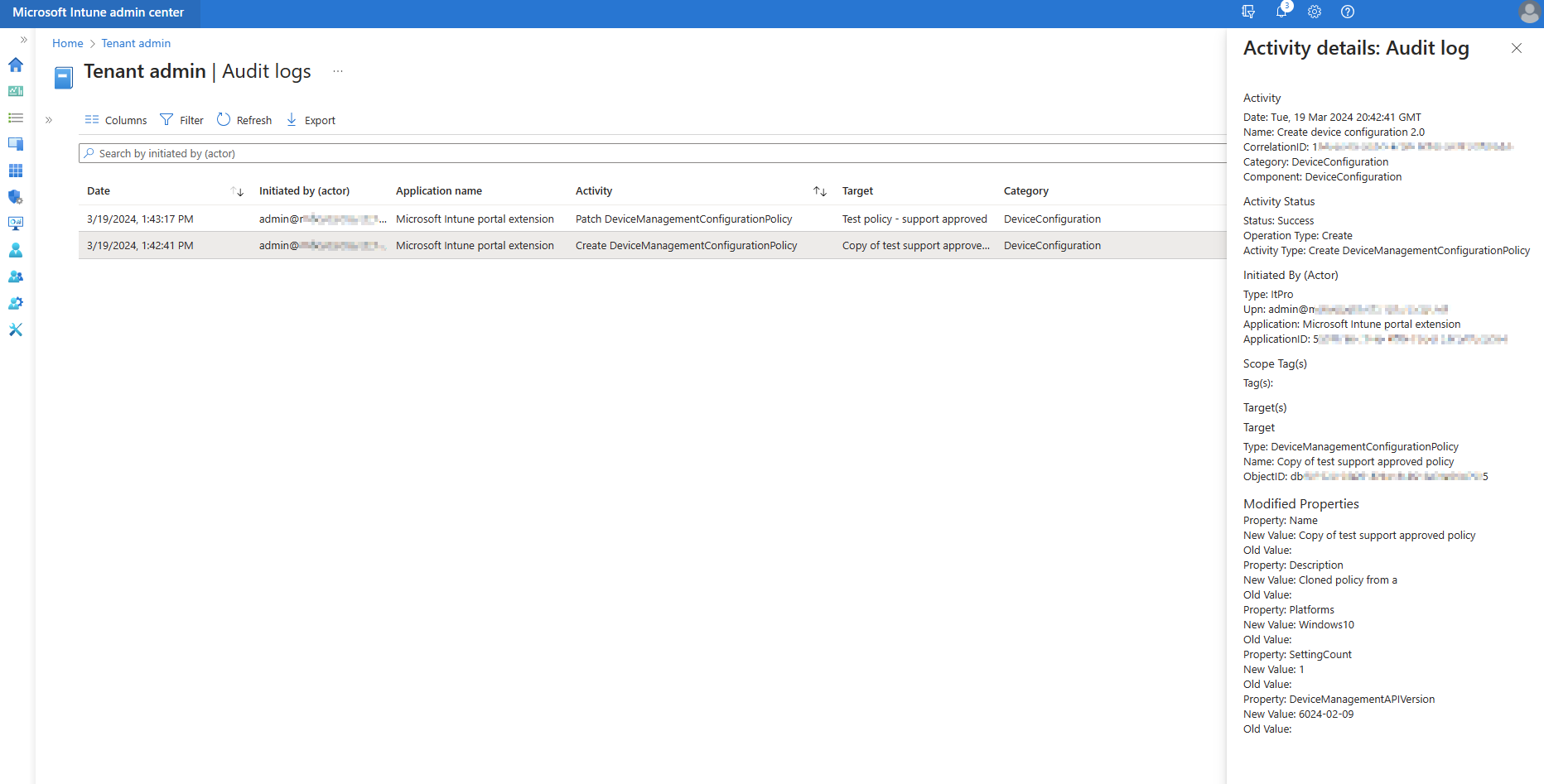

Administrator Intune, który ma wystarczające uprawnienia, może wyświetlać informacje o zasadach EPM, takie jak tworzenie, edytowanie i obsługa żądań podniesienia uprawnień w dziennikach inspekcji Intune, dostępne wdziennikach inspekcjiadministracji> dzierżawy.

Poniższe przechwytywanie ekranu przedstawia przykład dziennika inspekcji duplikowania zasad podniesienia uprawnień zatwierdzonych przez pomoc techniczną , pierwotnie o nazwie Test policy — support approved:

Uprawnienia RBAC dla żądań podniesienia uprawnień

Aby zapewnić nadzór nad zatwierdzeniami podniesienia uprawnień, tylko administratorzy Intune, którzy mają następujące uprawnienia kontroli dostępu na podstawie ról (RBAC) w Intune mogą wyświetlać żądania podniesienia uprawnień i zarządzać nimi:

Żądania podniesienia uprawnień usługi Endpoint Privilege Management — to uprawnienie jest wymagane do pracy z żądaniami podniesienia uprawnień przesłanymi przez użytkowników do zatwierdzenia i obsługuje następujące prawa:

- Wyświetlanie żądań podniesienia uprawnień

- Modyfikowanie żądań podniesienia uprawnień

Aby uzyskać więcej informacji na temat wszystkich uprawnień do zarządzania programem EPM, zobacz Kontrola dostępu oparta na rolach dla usługi Endpoint Privilege Management.

Tworzenie zasad dla obsługi zatwierdzonych podniesienia uprawnień plików

Aby utworzyć zasady podniesienia uprawnień zatwierdzone przez obsługę, użyj tego samego przepływu pracy do tworzenia innych zasad reguł podniesienia uprawnień EPM. Zobacz Zasady reguł podniesienia uprawnień systemu Windows w temacie Konfigurowanie zasad dla usługi Endpoint Privilege Management.

Zarządzanie oczekującymi żądaniami podniesienia uprawnień

Skorzystaj z poniższej procedury jako wskazówek dotyczących przeglądania żądań podniesienia uprawnień i zarządzania nimi.

Zaloguj się do centrum administracyjnego Microsoft Intune i przejdź do kartyŻądania podniesienia uprawnień usługi Endpoint Security>Endpoint Privilege Management>.

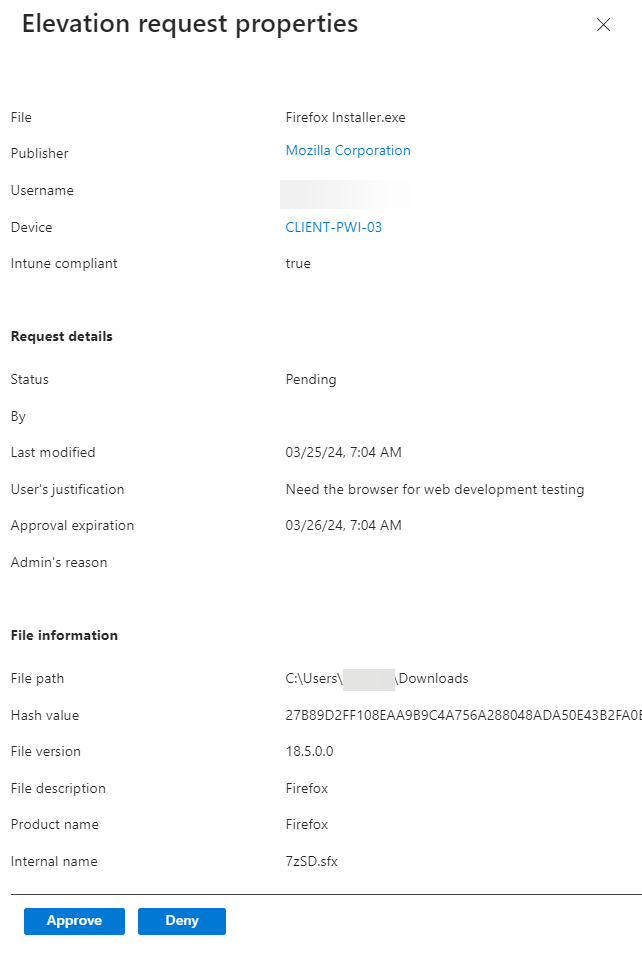

Karta Żądania podniesienia uprawnień pokazuje oczekujące żądania i żądania z ostatnich 30 dni. Wybranie wiersza powoduje otwarcie wpisów właściwości żądania podniesienia uprawnień, w którym można szczegółowo przejrzeć żądanie.

Szczegóły żądania podniesienia uprawnień obejmują następujące informacje:

Szczegóły ogólne:

- Plik — nazwa pliku, którego zażądano podniesienia uprawnień.

- Publisher — nazwa wydawcy, który podpisał plik, którego zażądano podniesienia uprawnień. Nazwa wydawcy to link, który pobiera łańcuch certyfikatów dla pliku do pobrania.

- Urządzenie — urządzenie, z którego zażądano podniesienia uprawnień. Nazwa urządzenia to link, który otwiera obiekt urządzenia w centrum administracyjnym.

- Intune zgodne — stan zgodności Intune urządzenia.

Szczegóły żądania:

- Stan — stan żądania. Żądania są uruchamiane jako Oczekujące i mogą zostać zatwierdzone lub odrzucone przez administratora.

- Przez — konto administratora, który zatwierdził lub odrzucił żądanie.

- Ostatnia modyfikacja — czas ostatniej modyfikacji wpisu żądania.

- Uzasadnienie użytkownika — uzasadnienie podane przez użytkownika dla żądania podniesienia uprawnień.

- Wygaśnięcie zatwierdzenia — czas wygaśnięcia zatwierdzenia. Do czasu osiągnięcia tego czasu wygaśnięcia dozwolone jest podniesienie poziomu zatwierdzonego pliku.

- przyczyna Administracja — uzasadnienie podane przez administratora po zakończeniu zatwierdzania lub odmowy.

Informacje o pliku — szczegóły metadanych dla pliku, który został zażądany do zatwierdzenia.

Jeśli dzierżawa ma licencję na Microsoft Security Copilot, masz dostęp do korzystania z opcji Analizuj za pomocą rozwiązania Copilot, która znajduje się w prawym górnym rogu okienka właściwości żądania podniesienia uprawnień. Ta opcja umożliwia Security Copilot pracy z Ochrona punktu końcowego w usłudze Microsoft Defender w celu oceny pliku w żądaniu podniesienia uprawnień przed jego zatwierdzeniem lub odrzuceniem.

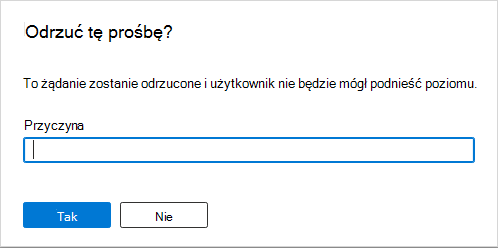

Gdy administrator przegląda żądanie, może wybrać pozycję Zatwierdź lub Odmów. W przypadku dowolnego wyboru są one wyświetlane w oknie dialogowym uzasadnień , w którym mogą podać przyczynę ze szczegółowym opisem swojej decyzji. Podanie przyczyny jest opcjonalne. Poniżej przedstawiono okno dialogowe zatwierdzania:

W przypadku zatwierdzeń — administrator kończy okno dialogowe uzasadnień, a następnie wybiera pozycję Tak , aby zatwierdzić żądanie. Intune wysyła zatwierdzenie do urządzenia, a użytkownik końcowy jest powiadamiany za pośrednictwem wyskakujących powiadomień, że może podnieść poziom aplikacji.

Użytkownik końcowy może teraz ukończyć działanie podniesienia uprawnień przy użyciu menu Uruchom z podwyższonym poziomem uprawnień dostępu kliknij prawym przyciskiem myszy plik.

W przypadku odmów — administrator kończy okno dialogowe uzasadnień, a następnie wybiera pozycję Tak , aby odrzucić żądanie.

Gdy administrator odmówi żądania zatwierdzenia, żądanie podniesienia uprawnień nie zostanie zatwierdzone. Intune nie wysyła odpowiedzi na urządzenie, a użytkownik nie jest powiadamiany.

Uwaga

Żądanie podniesienia uprawnień zawiera wszystkie informacje potrzebne do utworzenia reguły podniesienia uprawnień, w tym pełny łańcuch certyfikatów. Obsługa zatwierdzonych podniesienia uprawnień jest również wyświetlana w danych użycia podniesienia uprawnień, podobnie jak w przypadku innych żądań podniesienia uprawnień.

Używanie Microsoft Security Copilot do analizowania żądań podniesienia uprawnień plików

Dzięki usłudze Endpoint Privilege Management (EPM) oraz Microsoft Security Copilot możesz użyć Security Copilot, aby zmniejszyć pracę wymaganą do zidentyfikowania i zbadania plików w żądaniu podniesienia uprawnień pliku, zanim zdecydujesz się zatwierdzić lub odrzucić żądanie. Informacje używane Security Copilot do oceny plików i ustanawiania zaufania są zbierane i oceniane za pośrednictwem Microsoft Defender Threat Intelligence (Defender TI).

Na przykład podczas wyświetlania właściwości pliku dla żądania podniesienia uprawnień możesz wybrać opcję Analizuj za pomocą rozwiązania Copilot, aby Security Copilot podać szczegóły, które często nie są widoczne, w tym:

- Reputacja aplikacji

- Informacje o zaufaniu wydawcy

- Ocena ryzyka dla użytkownika żądającego podniesienia uprawnień

- Wynik ryzyka urządzenia, z którego przesłano podniesienie uprawnień.

Wymagania wstępne dotyczące używania Security Copilot z programem EPM

Aby używać Microsoft Security Copilot z usługą Endpoint Privilege Management, dzierżawa musi mieć licencję na używanie Security Copilot(/copilot/security/get-started-security-copilot#minimum-requirements). To wymaganie jest dodatkiem do wymagań wstępnych dotyczących korzystania z usługi Endpoint Privilege Management.

Jeśli dzierżawca ma już licencję epm i Security Copilot, nie jest wymagana żadna dodatkowa licencja ani konfiguracja.

Przepływ pracy do analizowania żądań plików

Podczas przeglądania żądania podniesienia uprawnień pliku możesz Microsoft Security Copilot przeanalizować właściwości pliku:

W centrum administracyjnym Microsoft Intune przejdź do obszaruZarządzanie uprawnieniami punktu końcowegozabezpieczeń> punktu końcowego i wybierz kartę Żądania podniesienia uprawnień*.

W obszarze Żądania podniesienia uprawnień wybierz nazwę żądania podniesienia uprawnień, aby otworzyć okienko Właściwości żądania podniesienia uprawnień , w którym można przejrzeć szczegóły tych plików.

Aby skierować Security Copilot do bliższego przyjrzenia się plikowi, wybierz pozycję Analizuj za pomocą rozwiązania Copilot w okienku właściwości żądania podniesienia uprawnień. Po wybraniu Intune tworzy zamknięty monit Copilot na podstawie skrótu plików. Ten monit używa Ochrona punktu końcowego w usłudze Microsoft Defender do zbadania pliku. Niestandardowe lub otwarte monity dotyczące analizy plików nie są obsługiwane.

Po przeanalizowaniu pliku wyniki są zwracane do centrum administracyjnego, gdzie można przejrzeć szczegóły plików. Możesz użyć tych szczegółowych informacji, aby podjąć bardziej świadomą decyzję o zatwierdzeniu lub odrzuceniu żądania podniesienia uprawnień.

Przykład: Na poniższych obrazach jest wyświetlana ścieżka i wyniki administratora przy użyciu Intune ścieżki centrum administracyjnego w celu zlokalizowania i wybrania żądania podniesienia uprawnień pliku przesłanego przez użytkownika. Żądanie to plik o nazwie InstallPrinter.msi. Po wybraniu pliku zostaną otwarte jego właściwości żądania podniesienia uprawnień :

Gdy administrator przegląda plik, zauważa, że plik ma nieznanego wydawcę. Aby sprawdzić, czy ten plik jest zgodny z prawem, używają opcji Analizuj za pomocą rozwiązania Copilot z właściwości żądania podniesienia uprawnień, aby umożliwić copilot bliższe przyjrzenie się.

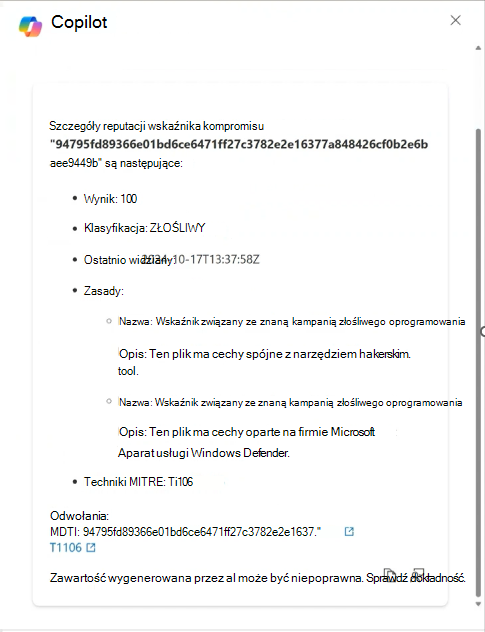

Aplikacja Copilot przegląda plik i zgłasza następujące szczegóły:

Powyższy obraz przedstawia zrzut ekranu przedstawiający raport Copilot dotyczący reputacji tego pliku InstallPrinter.msi . W tym przykładzie plik jest identyfikowany jako złośliwy i nie powinien być zatwierdzony do uruchamiania w kontekście z podwyższonym poziomem uprawnień. Wyniki zawierają również dodatkowe informacje i linki do odwołań do zidentyfikowanego złośliwego pliku.

Zawartość pokrewna

- Wskazówki dotyczące tworzenia reguł podniesienia uprawnień

- Konfigurowanie zasad zarządzania uprawnieniami punktu końcowego

- Raporty dotyczące zarządzania uprawnieniami punktu końcowego

- Zbieranie danych i prywatność w usłudze Endpoint Privilege Management

- Zagadnienia dotyczące wdrażania i często zadawane pytania