Zarządzanie urządzeniami z zabezpieczeniami punktu końcowego w Microsoft Intune

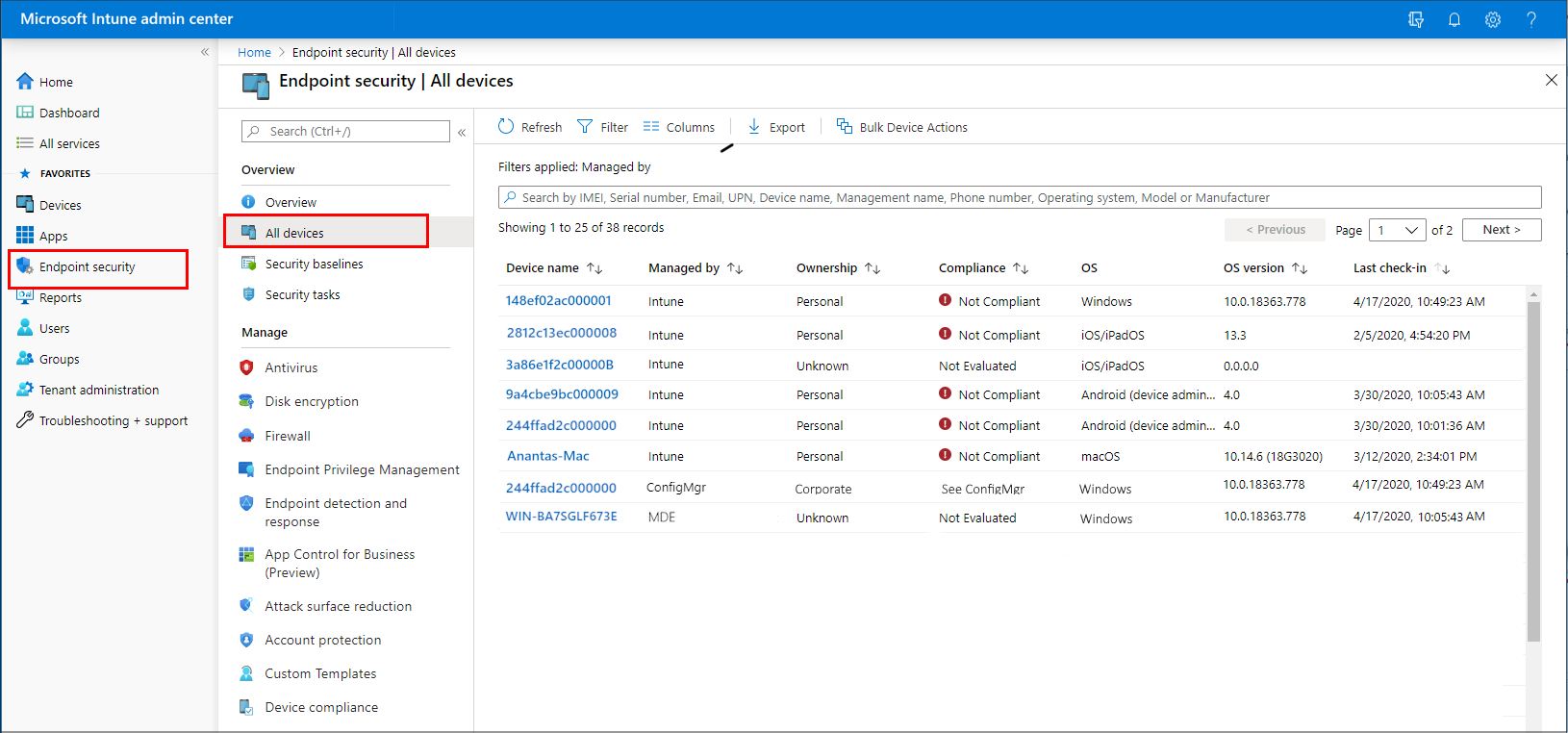

Jako administrator zabezpieczeń przejrzyj urządzenia i zarządzaj nimi za pomocą widoku Wszystkie urządzenia w centrum administracyjnym Microsoft Intune. W widoku jest wyświetlana lista wszystkich urządzeń z Tożsamość Microsoft Entra, w tym urządzeń zarządzanych przez:

- Intune

- Menedżer konfiguracji

- Współzarządzanie(zarówno przez Intune, jak i Configuration Manager)

- Zarządzanie ustawieniami zabezpieczeń usługi Defender for Endpoint(dla urządzeń, które nie są zarejestrowane w Intune)

Urządzenia mogą znajdować się w chmurze i z infrastruktury lokalnej po zintegrowaniu z Tożsamość Microsoft Entra.

Aby znaleźć widok, otwórz centrum administracyjne Microsoft Intune i wybierz pozycję Zabezpieczenia> punktu końcowegoWszystkie urządzenia.

Początkowy widok Wszystkie urządzenia wyświetla urządzenia i zawiera kluczowe informacje o każdym z nich:

- Jak zarządzane jest urządzenie

- Stan zgodności

- Szczegóły systemu operacyjnego

- Kiedy urządzenie zostało ostatnio zaewidencjonowane

- I nawet więcej

Podczas wyświetlania szczegółów urządzenia możesz wybrać urządzenie do przeglądania szczegółowego, aby uzyskać więcej informacji.

Dostępne szczegóły według typu zarządzania

Podczas wyświetlania urządzeń w centrum administracyjnym Microsoft Intune należy rozważyć sposób zarządzania urządzeniem. Źródło zarządzania ma wpływ na to, jakie informacje są prezentowane w centrum administracyjnym i jakie akcje są dostępne do zarządzania urządzeniem.

Rozważ następujące pola:

Zarządzane przez — ta kolumna określa sposób zarządzania urządzeniem. Zarządzane przez opcje obejmują:

MDM — Intune zarządza tymi urządzeniami. Intune zbiera i zgłasza dane zgodności urządzenia do centrum administracyjnego.

ConfigMgr — te urządzenia są wyświetlane w centrum administracyjnym Microsoft Intune, gdy używasz dołączania dzierżawy do dodawania urządzeń zarządzanych za pomocą Configuration Manager. Aby można było zarządzać urządzeniem, należy uruchomić klienta Configuration Manager i mieć następujące uprawnienia:

- W grupie roboczej (Microsoft Entra przyłączone i inne)

- Sprzężone z domeną

- Microsoft Entra przyłączone hybrydowo (dołączone do usługi AD i Tożsamość Microsoft Entra)

Stan zgodności urządzeń zarządzanych przez Configuration Manager nie jest widoczny w centrum administracyjnym Microsoft Intune.

Aby uzyskać więcej informacji, zobacz Włączanie dołączania dzierżawy w dokumentacji Configuration Manager.

Agent MDM/ConfigMgr — te urządzenia są współzarządzane między Intune a Configuration Manager.

W przypadku współzarządzania można wybrać różne obciążenia współzarządzania, aby określić, które aspekty są zarządzane przez Configuration Manager lub przez Intune. Te opcje wpływają na zasady stosowane przez urządzenie i sposób zgłaszania danych zgodności do centrum administracyjnego.

Na przykład można użyć Intune, aby skonfigurować zasady dla oprogramowania antywirusowego, zapory i szyfrowania. Wszystkie te zasady są traktowane jako zasady dla programu Endpoint Protection. Aby współzarządzać urządzeniem, użyj zasad Intune, a nie zasad Configuration Manager, ustaw suwak współzarządzania dla programu Endpoint Protection na Intune lub Intune pilotażowy. Jeśli suwak jest ustawiony na Configuration Manager, urządzenie zamiast tego używa zasad i ustawień z Configuration Manager.

MDE — te urządzenia nie są zarejestrowane w Intune. Zamiast tego dołączają do usługi Defender for Endpoint i mogą przetwarzać wiele Intune zasad zabezpieczeń punktu końcowego. Urządzenia zarejestrowane przy użyciu zarządzania ustawieniami zabezpieczeń są wyświetlane zarówno w centrum administracyjnym Intune, jak i w portalu usługi Defender. W centrum administracyjnym pole Zarządzane przez wyświetla MDE dla tych urządzeń.

Zgodność: zgodność jest oceniana pod kątem zasad zgodności przypisanych do urządzenia. Źródło tych zasad i informacje w konsoli zależą od sposobu zarządzania urządzeniem; Intune, Configuration Manager lub współzarządzanie. Aby współzarządzane urządzenia zgłaszać zgodność, ustaw suwak współzarządzania dla pozycji Zgodność urządzeń na Intune lub Intune pilotażowy.

Po zgłoszeniu zgodności do centrum administracyjnego urządzenia możesz przejść do szczegółów, aby wyświetlić więcej szczegółów. Jeśli urządzenie nie jest zgodne, przejdź do szczegółów, aby uzyskać informacje o tym, które zasady nie są zgodne. Te informacje mogą pomóc w zbadaniu i doprowadzeniu urządzenia do zgodności.

Ostatnie zaewidencjonowanie: to pole identyfikuje ostatni raz, kiedy urządzenie zgłosiło swój stan.

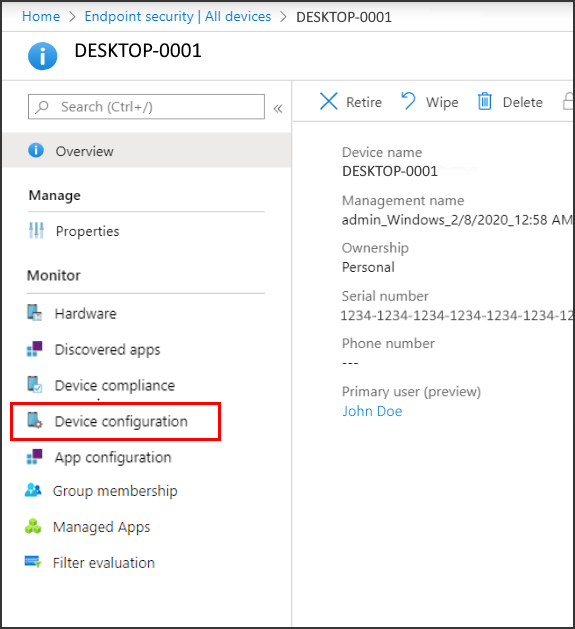

Przeglądanie zasad urządzeń

Aby wyświetlić informacje o zasadach konfiguracji urządzeń, które mają zastosowanie do urządzenia zarządzanego przez rozwiązanie MDM i Intune, zobacz Raporty dotyczące zabezpieczeń. Zarówno zabezpieczenia punktu końcowego , jak i zasady punktu odniesienia zabezpieczeń są zasadami konfiguracji urządzeń.

Aby wyświetlić raport, wybierz urządzenie, a następnie wybierz pozycję Konfiguracja urządzenia, która znajduje się poniżej kategorii Monitor .

Urządzenia zarządzane przez Configuration Manager nie wyświetlają szczegółów zasad w raporcie. Aby wyświetlić dodatkowe informacje dotyczące tych urządzeń, użyj konsoli Configuration Manager.

Przeglądanie profilów pod kątem zasad zabezpieczeń punktu końcowego

W węźle Zabezpieczenia punktu końcowego w centrum administracyjnym możesz wybrać kartę Podsumowanie określonego typu zasad, aby wyświetlić, wybrać, a następnie edytować wszystkie profile utworzone dla tego typu zasad. W tym widoku:

- Typ zasad identyfikuje profil.

- Platforma identyfikuje platformę urządzenia.

Oprócz różnych widoków zasad zabezpieczeń punktu końcowego możesz przejść do pozycji Urządzenia>Wszystkie urządzenia i poniżej pozycję Zarządzaj urządzeniami, wybrać pozycję Konfiguracja , aby wyświetlić i edytować profile zabezpieczeń punktu końcowego dla platform macOS i Windows wraz z profilami konfiguracji urządzeń. W tym widoku zasady zabezpieczeń punktu końcowego są identyfikowane według typu szablonu, takiego jak Microsoft Defender Antivirus w kolumnie Typ zasad. Zobacz Monitorowanie zasad konfiguracji urządzeń w Microsoft Intune .

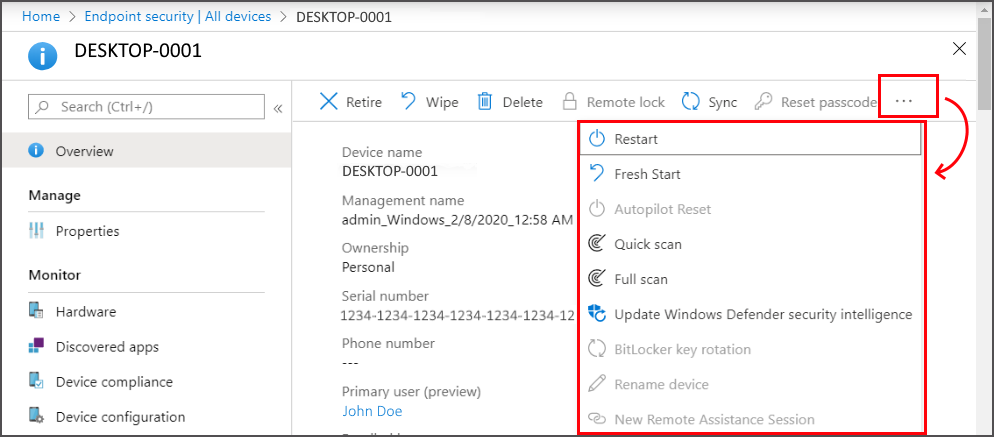

Akcje zdalne dla urządzeń

Akcje zdalne to akcje, które można uruchomić lub zastosować do urządzenia z centrum administracyjnego Microsoft Intune. Podczas wyświetlania szczegółów urządzenia można uzyskać dostęp do akcji zdalnych, które mają zastosowanie do urządzenia.

Akcje zdalne są wyświetlane w górnej części strony Przegląd urządzeń. Akcje, których nie można wyświetlić z powodu ograniczonego miejsca na ekranie, są dostępne, wybierając wielokropek po prawej stronie:

Dostępne akcje zdalne zależą od sposobu zarządzania urządzeniem:

Intune: dostępne są wszystkie Intune zdalne akcje, które mają zastosowanie do platformy urządzenia.

Configuration Manager: Możesz użyć następujących akcji Configuration Manager:

- Synchronizuj zasady maszyny

- Synchronizuj zasady użytkownika

- Cykl oceny aplikacji

Współzarządzanie: możesz uzyskiwać dostęp zarówno do Intune akcji zdalnych, jak i Configuration Manager akcji.

Zarządzanie ustawieniami zabezpieczeń usługi Defender for Endpoint — te urządzenia nie są zarządzane przez Intune i nie obsługują akcji zdalnych.

Niektóre z Intune akcji zdalnych mogą pomóc w zabezpieczeniu urządzeń lub zabezpieczeniu danych, które mogą znajdować się na urządzeniu. Za pomocą akcji zdalnych można:

- Blokowanie urządzenia

- Resetowanie urządzenia

- Usuwanie firmowych danych

- Skanowanie pod kątem złośliwego oprogramowania poza zaplanowanym przebiegiem

- Obracanie kluczy funkcji BitLocker

Następujące Intune akcje zdalne są interesujące dla administratora zabezpieczeń i są podzbiorem pełnej listy. Nie wszystkie akcje są dostępne dla wszystkich platform urządzeń. Linki przechodzą do zawartości, która zawiera szczegółowe informacje dotyczące każdej akcji.

Synchronizuj urządzenie — natychmiast zaewidencjonuj urządzenie przy użyciu Intune. Gdy urządzenie zaewidencjonuje, otrzymuje wszelkie oczekujące akcje lub zasady, które są do niego przypisane.

Uruchom ponownie — wymuś ponowne uruchomienie urządzenia Windows 10/11 w ciągu pięciu minut. Właściciele urządzeń nie są automatycznie powiadamiani o ponownym uruchomieniu i mogą utracić pracę.

Szybkie skanowanie — usługa Defender uruchomi szybkie skanowanie urządzenia pod kątem złośliwego oprogramowania, a następnie prześlij wyniki do Intune. Szybkie skanowanie sprawdza typowe lokalizacje, w których może być zarejestrowane złośliwe oprogramowanie, takie jak klucze rejestru i znane foldery startowe systemu Windows.

Pełne skanowanie — usługa Defender uruchomi skanowanie urządzenia pod kątem złośliwego oprogramowania, a następnie prześlij wyniki do Intune. Pełne skanowanie sprawdza typowe lokalizacje, w których może być zarejestrowane złośliwe oprogramowanie, a także skanuje każdy plik i folder na urządzeniu.

Aktualizowanie analizy zabezpieczeń usługi Windows Defender — zaktualizuj definicje złośliwego oprogramowania dla programu antywirusowego Microsoft Defender. Ta akcja nie powoduje uruchomienia skanowania.

Rotacja kluczy funkcji BitLocker — zdalne obracanie klucza odzyskiwania funkcji BitLocker urządzenia z systemem Windows 10 wersji 1909 lub nowszej lub Windows 11.

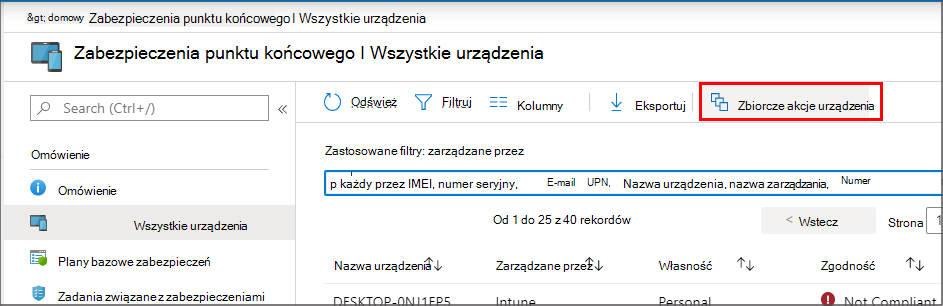

Można również użyć zbiorczych akcji urządzenia do zarządzania niektórymi akcjami, takimi jak Wycofywanie i czyszczenie dla wielu urządzeń w tym samym czasie. Akcje zbiorcze są dostępne w widoku Wszystkie urządzenia . Wybierasz platformę, akcję, a następnie określasz maksymalnie 100 urządzeń.

Opcje zarządzane dla urządzeń nie zostaną zastosowane, dopóki urządzenie nie zostanie zaewidencjonowane za pomocą Intune.