Selektywne czyszczenie danych przy użyciu akcji uruchamiania warunkowego zasad ochrony aplikacji w Intune

Akcje uruchamiania warunkowego w ramach zasad ochrony aplikacji Intune zapewniają organizacjom możliwość blokowania dostępu lub czyszczenia danych organizacji, gdy określone warunki urządzenia lub aplikacji nie zostaną spełnione.

Możesz jawnie wyczyścić dane firmowe firmy z urządzenia użytkownika końcowego jako akcję do podjęcia w przypadku niezgodności przy użyciu tych ustawień. W przypadku niektórych ustawień można skonfigurować wiele akcji, takich jak blokowanie dostępu i czyszczenie danych na podstawie różnych określonych wartości.

Tworzenie zasad ochrony aplikacji przy użyciu akcji uruchamiania warunkowego

Zaloguj się do Centrum administracyjnego usługi Microsoft Intune.

Wybierz pozycję Aplikacje>Ochrona aplikacji Zasady.

Wybierz pozycję Utwórz zasady i wybierz platformę urządzenia dla swoich zasad.

Wybierz pozycję Konfiguruj wymagane ustawienia , aby wyświetlić listę ustawień dostępnych do skonfigurowania dla zasad.

Przewijając w dół w okienku Ustawienia, zobaczysz sekcję zatytułowaną Uruchamianie warunkowe z edytowalną tabelą.

Wybierz ustawienie i wprowadź wartość , którą użytkownicy muszą spełnić, aby zalogować się do aplikacji firmowej.

Wybierz akcję , którą chcesz wykonać, jeśli użytkownicy nie spełniają Twoich wymagań. W niektórych przypadkach można skonfigurować wiele akcji dla jednego ustawienia. Aby uzyskać więcej informacji, zobacz How to create and assign app protection policies (Jak tworzyć i przypisywać zasady ochrony aplikacji).

Ustawienia zasad

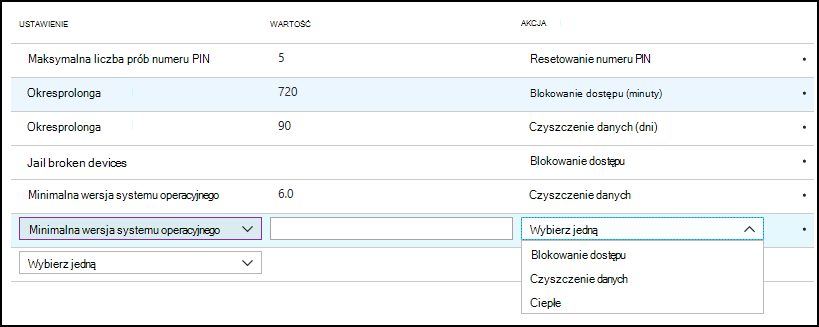

Tabela ustawień zasad ochrony aplikacji zawiera kolumny ustawień, wartości i akcji.

Wersja zapoznawcza: Ustawienia zasad systemu Windows

W przypadku systemu Windows możesz skonfigurować akcje dla następujących ustawień "Sprawdzanie kondycji" przy użyciu listy rozwijanej Ustawienie :

- Wyłączone konto

- Maksymalna wersja systemu operacyjnego

- Minimalna wersja aplikacji

- Minimalna wersja systemu operacyjnego

- Minimalna wersja zestawu SDK

- Okres prolongaty w trybie offline

- Maksymalny dozwolony poziom zagrożenia urządzenia

Ustawienia zasad systemu iOS

W przypadku systemu iOS/iPadOS możesz skonfigurować akcje dla następujących ustawień przy użyciu listy rozwijanej Ustawienie :

- Maksymalna liczba prób numeru PIN

- Okres prolongaty w trybie offline

- Urządzenia ze zdjętymi zabezpieczeniami systemu /urządzeniami z dostępem do konta root

- Maksymalna wersja systemu operacyjnego

- Minimalna wersja systemu operacyjnego

- Minimalna wersja aplikacji

- Minimalna wersja zestawu SDK

- Modele urządzeń

- Maksymalny dozwolony poziom zagrożenia urządzenia

- Wyłączone konto

Aby użyć ustawienia Modele urządzeń , wprowadź rozdzielaną średnikami listę identyfikatorów modelu systemu iOS/iPadOS. Te wartości nie uwzględniają wielkości liter. Oprócz danych wejściowych Intune Reporting dla danych wejściowych "Model urządzenia" możesz znaleźć identyfikator modelu systemu iOS/iPadOS w tym repozytorium GitHub innej firmy.

Przykładowe dane wejściowe: iPhone5,2; iPhone5,3

Na urządzeniach użytkowników końcowych klient Intune podejmie działania na podstawie prostego dopasowania ciągów modelu urządzenia określonych w Intune zasad ochrony aplikacji. Dopasowanie zależy całkowicie od tego, co raportuje urządzenie. Zachęcamy Użytkowników (administratora IT) do zapewnienia, że zamierzone zachowanie ma miejsce poprzez przetestowanie tego ustawienia na podstawie różnych producentów i modeli urządzeń i skierowanie do małej grupy użytkowników. Wartość domyślna to Nie skonfigurowano.

Ustaw jedną z następujących akcji:

- Zezwalaj na określone (blokuj niespecyfikowane)

- Zezwalaj na określone (czyszczenie niespecyfikowane)

Co się stanie, jeśli administrator IT wprowadź inną listę identyfikatorów modelu systemu iOS/iPadOS między zasadami przeznaczonymi dla tych samych aplikacji dla tego samego Intune użytkownika?

Gdy wystąpią konflikty między dwiema zasadami ochrony aplikacji dla skonfigurowanych wartości, Intune zwykle przyjmuje najbardziej restrykcyjne podejście. Wynikowe zasady wysyłane do aplikacji docelowej otwartej przez docelowego użytkownika Intune będą przecięciem wymienionych identyfikatorów modelu systemu iOS/iPadOS w zasadach A i Zasadach B przeznaczonych dla tej samej kombinacji aplikacji/użytkownika. Na przykład zasady A określają iPhone5,2;iPhone5,3, podczas gdy zasady B określają iPhone5,3, wynikowe zasady, które Intune użytkownikiem docelowym zarówno przez zasady A, jak i zasady B, to iPhone5,3.

Ustawienia zasad w systemie Android

W przypadku systemu Android możesz skonfigurować akcje dla następujących ustawień przy użyciu listy rozwijanej Ustawienie :

- Maksymalna liczba prób numeru PIN

- Okres prolongaty w trybie offline

- Urządzenia ze zdjętymi zabezpieczeniami systemu /urządzeniami z dostępem do konta root

- Minimalna wersja systemu operacyjnego

- Maksymalna wersja systemu operacyjnego

- Minimalna wersja aplikacji

- Minimalna wersja poprawki

- Producenci urządzeń

- Werdykt integralności odtwarzania

- Wymagaj skanowania pod kątem zagrożeń w aplikacjach

- Minimalna wersja Portal firmy

- Maksymalny dozwolony poziom zagrożenia urządzenia

- Wyłączone konto

- Wymagaj blokady urządzenia

Korzystając z wersji Minimalna Portal firmy, można określić określoną minimalną zdefiniowaną wersję Portal firmy wymuszaną na urządzeniu użytkownika końcowego. To ustawienie uruchamiania warunkowego umożliwia ustawienie wartości Blokuj dostęp, Wyczyść dane i Ostrzegaj jako możliwe akcje, gdy każda wartość nie zostanie spełniony. Możliwe formaty dla tej wartości są zgodne ze wzorcem [Major].[ Pomocniczy], [major].[ Pomocnicze]. [Kompilacja], lub [major].[ Pomocnicze]. [Kompilacja]. [Poprawka]. Biorąc pod uwagę, że niektórzy użytkownicy końcowi mogą nie preferować wymuszonej aktualizacji aplikacji na miejscu, opcja "ostrzegaj" może być idealna podczas konfigurowania tego ustawienia. Sklep Google Play wykonuje dobrą robotę, wysyłając tylko bajty różnicowe dla aktualizacji aplikacji. Jednak nadal może to być duża ilość danych, których użytkownik może nie chcieć wykorzystać, jeśli korzysta z danych w czasie aktualizacji. Wymuszanie aktualizacji i pobieranie zaktualizowanej aplikacji może spowodować nieoczekiwane opłaty za dane w momencie aktualizacji. Ustawienie minimalnej wersji Portal firmy, jeśli zostanie skonfigurowane, wpłynie na każdego użytkownika końcowego, który otrzyma wersję 5.0.4560.0 Portal firmy i wszelkie przyszłe wersje Portal firmy. To ustawienie nie ma wpływu na użytkowników korzystających z wersji Portal firmy starszej niż wersja wydana przez tę funkcję. Użytkownicy końcowi korzystający z autoupdates aplikacji na swoim urządzeniu prawdopodobnie nie zobaczą żadnych okien dialogowych z tej funkcji, biorąc pod uwagę, że prawdopodobnie będą w najnowszej wersji Portal firmy. To ustawienie dotyczy tylko systemu Android z ochroną aplikacji dla zarejestrowanych i niezarejestrowanych urządzeń.

Aby użyć ustawienia Producenci urządzeń , wprowadź listę producentów systemu Android rozdzieloną średnikami. Te wartości nie uwzględniają wielkości liter. Oprócz Intune Raportowanie można znaleźć producenta urządzenia z systemem Android w ustawieniach urządzenia.

Przykładowe dane wejściowe: Producent A; Producent B

Uwaga

Poniższa lista zawiera kilka typowych producentów zgłoszonych z urządzeń korzystających z Intune i może być używana jako dane wejściowe: Asus; Jeżyna; Bq; Gionee; Google; Hmd global; Htc; Huawei; Infinix; Kyocera; Lemobile; Lenovo; Lge; Motorola; Oneplus; Oppo; Samsung; Ostry; Sony; Tecno; In vivo; Vodafone; Xiaomi; Zte; Zuk

Na urządzeniach użytkowników końcowych klient Intune podejmie działania na podstawie prostego dopasowania ciągów modelu urządzenia określonych w Intune zasad ochrony aplikacji. Dopasowanie zależy całkowicie od tego, co raportuje urządzenie. Zachęcamy Użytkowników (administratora IT) do zapewnienia, że zamierzone zachowanie ma miejsce poprzez przetestowanie tego ustawienia na podstawie różnych producentów i modeli urządzeń i skierowanie do małej grupy użytkowników. Wartość domyślna to Nie skonfigurowano.

Ustaw jedną z następujących akcji:

- Zezwalaj na określone (blokuj dla niespecyfikowanych)

- Zezwalaj na określone (wyczyść bez określonej wartości)

Co się stanie, jeśli administrator IT wprowadza inną listę producentów systemu Android między zasadami przeznaczonymi dla tych samych aplikacji dla tego samego Intune użytkownika?

Gdy wystąpią konflikty między dwiema zasadami ochrony aplikacji dla skonfigurowanych wartości, Intune zwykle przyjmuje najbardziej restrykcyjne podejście. Wynikowe zasady wysyłane do docelowej aplikacji otwieranej przez docelowego użytkownika Intune będą przecięciem wymienionych producentów systemu Android w zasadach A i Zasadach B przeznaczonych dla tej samej kombinacji aplikacji/użytkownika. Na przykład zasady A określają Google;Samsung, podczas gdy zasady B określają Google, wynikowe zasady, które Intune użytkownikiem docelowym zarówno przez zasady A, jak i zasady B, to Google.

Dodatkowe ustawienia i akcje

Domyślnie tabela zawiera wypełnione wiersze jako ustawienia skonfigurowane dla okresu prolongaty w trybie offline i maksymalną liczbę prób numeru PIN, jeśli ustawienie Wymagaj numeru PIN dla dostępu ma wartość Tak.

Aby skonfigurować ustawienie, wybierz ustawienie z listy rozwijanej w kolumnie Ustawienie . Po wybraniu ustawienia edytowalne pole tekstowe zostanie włączone w kolumnie Value w tym samym wierszu, jeśli wymagana jest wartość. Ponadto lista rozwijana zostanie włączona w kolumnie Akcja z zestawem akcji uruchamiania warunkowego mających zastosowanie do tego ustawienia.

Poniższa lista zawiera wspólną listę akcji:

- Blokuj dostęp — zablokuj użytkownikowi końcowemu dostęp do aplikacji firmowej.

- Czyszczenie danych — wyczyść dane firmowe z urządzenia użytkownika końcowego.

- Ostrzeżenie — podaj okno dialogowe użytkownikowi końcowemu jako komunikat ostrzegawczy.

W niektórych przypadkach, takich jak ustawienie minimalnej wersji systemu operacyjnego , można skonfigurować ustawienie do wykonywania wszystkich odpowiednich akcji na podstawie różnych numerów wersji.

Gdy ustawienie zostanie w pełni skonfigurowane, wiersz pojawi się w widoku tylko do odczytu i będzie dostępny do edycji w dowolnym momencie. Ponadto wiersz wydaje się mieć listę rozwijaną dostępną do zaznaczenia w kolumnie Ustawienie . Skonfigurowane ustawienia, które nie zezwalają na wiele akcji, nie są dostępne do zaznaczenia na liście rozwijanej.

Następne kroki

Dowiedz się więcej na temat zasad ochrony aplikacji Intune, zobacz: