Jak tworzyć i przypisywać zasady ochrony aplikacji

Dowiedz się, jak tworzyć i przypisywać Microsoft Intune zasad ochrony aplikacji (APP) dla użytkowników w organizacji. W tym artykule opisano również sposób wprowadzania zmian w istniejących zasadach.

Przed rozpoczęciem

Ochrona aplikacji zasady mogą mieć zastosowanie do aplikacji uruchomionych na urządzeniach, które mogą być zarządzane przez Intune. Aby uzyskać bardziej szczegółowy opis działania zasad ochrony aplikacji i scenariuszy obsługiwanych przez Intune zasad ochrony aplikacji, zobacz omówienie zasad Ochrona aplikacji.

Opcje dostępne w zasadach ochrony aplikacji (APP) umożliwiają organizacjom dostosowanie ochrony do ich konkretnych potrzeb. Dla niektórych może nie być oczywiste, które ustawienia zasad są wymagane do wdrożenia pełnego scenariusza. Aby ułatwić organizacjom ustalanie priorytetów zabezpieczeń punktów końcowych klientów na urządzeniach przenośnych, firma Microsoft wprowadziła taksonomię dla struktury ochrony danych aplikacji na potrzeby zarządzania aplikacjami na urządzeniach przenośnych dla systemów iOS i Android.

Struktura ochrony danych zasad APP jest podzielona na trzy różne poziomy konfiguracji, przy czym każdy poziom opiera się na poziomie poprzednim:

- Podstawowa ochrona danych w przedsiębiorstwie (poziom 1) zapewnia, że aplikacje są chronione przy użyciu kodu PIN i szyfrowane, a także wykonuje selektywne operacje czyszczenia. W przypadku urządzeń z systemem Android ten poziom weryfikuje zaświadczanie urządzenia z systemem Android. Jest to konfiguracja na poziomie podstawowym, która zapewnia podobną kontrolę ochrony danych w zasadach skrzynek pocztowych usługi Exchange Online oraz wprowadza specjalistów IT i populację użytkowników do aplikacji.

- Rozszerzona ochrona danych w przedsiębiorstwie (poziom 2) wprowadza mechanizmy zapobiegania wyciekom danych aplikacji i minimalne wymagania dotyczące systemu operacyjnego. Jest to konfiguracja, która ma zastosowanie w przypadku większości użytkowników na urządzeniach przenośnych uzyskujących dostęp do danych służbowych.

- Wysoka ochrona danych w przedsiębiorstwie (poziom 3) wprowadza zaawansowane mechanizmy ochrony danych, rozszerzoną konfigurację kodu PIN i zasady APP dotyczące obrony przed zagrożeniami mobilnymi. Ta konfiguracja jest pożądana dla użytkowników uzyskujących dostęp do danych wysokiego ryzyka.

Aby zobaczyć specyficzne zalecenia dotyczące każdego poziomu konfiguracji i minimalną liczbę aplikacji, które muszą być chronione, zapoznaj się z artykułem Struktura ochrony danych przy użyciu zasad ochrony aplikacji.

Jeśli szukasz listy aplikacji, które zintegrowały zestaw Intune SDK, zobacz Microsoft Intune chronione aplikacje.

Aby uzyskać informacje na temat dodawania aplikacji biznesowych (LOB) organizacji do Microsoft Intune w celu przygotowania się do zasad ochrony aplikacji, zobacz Dodawanie aplikacji do Microsoft Intune.

Uwaga

Aby upewnić się, że zasady są wymuszane, zalecamy używanie dostępu warunkowego wraz z zasadami ochrony aplikacji Intune.

zasady Ochrona aplikacji dla aplikacji dla systemów iOS/iPadOS i Android

Podczas tworzenia zasad ochrony aplikacji dla aplikacji dla systemów iOS/iPadOS i Android należy postępować zgodnie z nowoczesnym przepływem procesu Intune, który powoduje utworzenie nowych zasad ochrony aplikacji. Aby uzyskać informacje na temat tworzenia zasad ochrony aplikacji dla aplikacji systemu Windows, zobacz Ochrona aplikacji ustawienia zasad dla systemu Windows.

Tworzenie zasad ochrony aplikacji systemu iOS/iPadOS lub Android

Zaloguj się do Centrum administracyjnego usługi Microsoft Intune.

Wybierz pozycję Ochrona aplikacji>. Ten wybór powoduje otwarcie szczegółów ochrony , w których można tworzyć nowe zasady i edytować istniejące zasady.

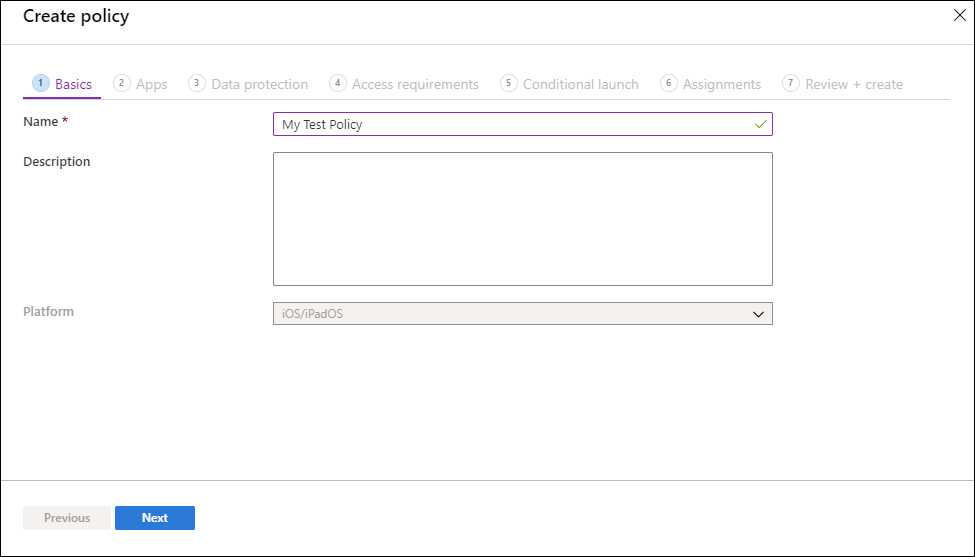

Wybierz pozycję Utwórz zasady i wybierz pozycję iOS/iPadOS lub Android. Zostanie wyświetlone okienko Tworzenie zasad .

Na stronie Podstawy dodaj następujące wartości:

Value Opis Name (Nazwa) Nazwa tych zasad ochrony aplikacji. Opis [Opcjonalnie] Opis tych zasad ochrony aplikacji.

Kliknij przycisk Dalej , aby wyświetlić stronę Aplikacje .

Strona Aplikacje umożliwia wybranie aplikacji, które mają być objęte tymi zasadami. Musisz dodać co najmniej jedną aplikację.

Wartość/opcja Opis Zasady docelowe do W polu listy rozwijanej Zasady docelowe wybierz opcję kierowania zasad ochrony aplikacji do pozycji Wszystkie aplikacje, Microsoft Apps lub Podstawowe Microsoft Apps. - Wszystkie aplikacje obejmują wszystkie aplikacje firmy Microsoft i partnerów, które zintegrowały zestaw Intune SDK.

- Microsoft Apps obejmuje wszystkie aplikacje firmy Microsoft, które zintegrowały zestaw Intune SDK.

- Podstawowe Microsoft Apps obejmują następujące aplikacje: Microsoft Edge, Excel, Office, OneDrive, OneNote, Outlook, PowerPoint, SharePoint, Teams, To Do i Word.

Aplikacje publiczne Jeśli nie chcesz wybierać jednej ze wstępnie zdefiniowanych grup aplikacji, możesz wybrać opcję docelową poszczególnych aplikacji, wybierając pozycję Wybrane aplikacje w polu listy rozwijanej Zasady docelowe . Kliknij pozycję Wybierz aplikacje publiczne , aby wybrać aplikacje publiczne do docelowego miejsca docelowego. Aplikacje niestandardowe Jeśli nie chcesz wybierać jednej ze wstępnie zdefiniowanych grup aplikacji, możesz wybrać opcję docelową poszczególnych aplikacji, wybierając pozycję Wybrane aplikacje w polu listy rozwijanej Zasady docelowe . Kliknij pozycję Wybierz aplikacje niestandardowe , aby wybrać aplikacje niestandardowe do lokalizacji docelowej na podstawie identyfikatora pakietu. Nie można wybrać aplikacji niestandardowej w przypadku określania opcji Wszystkie aplikacje, Microsoft Apps lub Podstawowe Microsoft Apps w tych samych zasadach. Wybrane aplikacje zostaną wyświetlone na liście aplikacji publicznych i niestandardowych.

Uwaga

Aplikacje publiczne są obsługiwane przez firmę Microsoft i partnerów, które są często używane z Microsoft Intune. Te Intune chronione aplikacje są włączone z rozbudowanym zestawem obsługi zasad ochrony aplikacji mobilnych. Aby uzyskać więcej informacji, zobacz Microsoft Intune chronione aplikacje. Aplikacje niestandardowe to aplikacje biznesowe zintegrowane z zestawem Intune SDK lub opakowane przez Intune App Wrapping Tool. Aby uzyskać więcej informacji, zobacz Microsoft Intune App SDK Overview and Prepare line-of-business apps for app protection policies (Omówienie zestawu SDK aplikacji Microsoft Intune) i Prepare line-of-business apps for app protection policies (Przygotowywanie aplikacji biznesowych do zasad ochrony aplikacji).

Kliknij przycisk Dalej , aby wyświetlić stronę Ochrona danych .

Ta strona zawiera ustawienia mechanizmów kontroli ochrony przed utratą danych (DLP), w tym ograniczenia wycinania, kopiowania, wklejania i zapisywania jako. Te ustawienia określają sposób interakcji użytkowników z danymi w aplikacjach stosowanych przez te zasady ochrony aplikacji.

Ustawienia ochrony danych:

- Ochrona danych systemu iOS/iPadOS — aby uzyskać informacje, zobacz Ustawienia zasad ochrony aplikacji systemu iOS/iPadOS — Ochrona danych.

- Ochrona danych systemu Android — aby uzyskać informacje, zobacz Ustawienia zasad ochrony aplikacji systemu Android — Ochrona danych.

Kliknij przycisk Dalej , aby wyświetlić stronę Wymagania dotyczące dostępu .

Ta strona zawiera ustawienia umożliwiające skonfigurowanie wymagań dotyczących numeru PIN i poświadczeń, które użytkownicy muszą spełnić, aby uzyskać dostęp do aplikacji w kontekście służbowym.

Ustawienia wymagań dotyczących dostępu:

- Wymagania dotyczące dostępu do systemu iOS/iPadOS — aby uzyskać informacje, zobacz Ustawienia zasad ochrony aplikacji systemu iOS/iPadOS — Wymagania dotyczące dostępu.

- Wymagania dotyczące dostępu do systemu Android — aby uzyskać informacje, zobacz Ustawienia zasad ochrony aplikacji systemu Android — Wymagania dotyczące dostępu.

Kliknij przycisk Dalej , aby wyświetlić stronę Uruchamianie warunkowe .

Ta strona zawiera ustawienia umożliwiające ustawienie wymagań dotyczących zabezpieczeń logowania dla zasad ochrony aplikacji. Wybierz ustawienie i wprowadź wartość , którą użytkownicy muszą spełnić, aby zalogować się do aplikacji firmowej. Następnie wybierz akcję , którą chcesz wykonać, jeśli użytkownicy nie spełniają Twoich wymagań. W niektórych przypadkach można skonfigurować wiele akcji dla jednego ustawienia.

Ustawienia uruchamiania warunkowego:

- Uruchamianie warunkowe systemu iOS/iPadOS — aby uzyskać informacje, zobacz Ustawienia zasad ochrony aplikacji systemu iOS/iPadOS — uruchamianie warunkowe.

- Uruchamianie warunkowe systemu Android — aby uzyskać informacje, zobacz Ustawienia zasad ochrony aplikacji systemu Android — uruchamianie warunkowe.

Kliknij przycisk Dalej, aby wyświetlić stronę Przypisania. Strona Przypisania umożliwia przypisanie zasad ochrony aplikacji do grup użytkowników. Aby zasady zostały zastosowane, należy zastosować je do grupy użytkowników.

Kliknij przycisk Dalej: Przejrzyj i utwórz , aby przejrzeć wartości i ustawienia wprowadzone dla tych zasad ochrony aplikacji.

Po zakończeniu kliknij pozycję Utwórz, aby utworzyć zasady ochrony aplikacji w Intune.

Porada

Te ustawienia zasad są wymuszane tylko w przypadku korzystania z aplikacji w kontekście służbowym. Gdy użytkownicy końcowi używają aplikacji do wykonywania zadań osobistych, te zasady nie mają na nie wpływu. Pamiętaj, że podczas tworzenia nowego pliku jest on traktowany jako plik osobisty.

Ważna

Zastosowanie zasad ochrony aplikacji do istniejących urządzeń może zająć trochę czasu. Użytkownicy końcowi będą widzieć powiadomienie na urządzeniu po zastosowaniu zasad ochrony aplikacji. Zastosuj zasady ochrony aplikacji do urządzeń przed zastosowaniem reguł dostępu warunkowego.

Użytkownicy końcowi mogą pobierać aplikacje ze sklepu App Store lub Google Play. Więcej informacji można znaleźć w następujących artykułach:

- Gdzie można znaleźć aplikacje służbowe dla systemu iOS/iPadOS

- Gdzie można znaleźć aplikacje służbowe dla systemu Android

Zmienianie istniejących zasad

Istniejące zasady można edytować i stosować do użytkowników docelowych. Aby uzyskać więcej informacji na temat czasu dostarczania zasad, zobacz Omówienie czasu dostarczania zasad ochrony aplikacji.

Aby zmienić listę aplikacji skojarzonych z zasadami

W okienku Ochrona wybierz zasady, które chcesz zmienić.

W okienku Intune App Protection wybierz pozycję Właściwości.

Obok sekcji zatytułowanej Aplikacje wybierz pozycję Edytuj.

Strona Aplikacje umożliwia wybranie aplikacji, które mają być objęte tymi zasadami. Musisz dodać co najmniej jedną aplikację.

Wartość/opcja Opis Aplikacje publiczne W polu listy rozwijanej Zasady docelowe wybierz opcję kierowania zasad ochrony aplikacji do pozycji Wszystkie aplikacje publiczne, Microsoft Apps lub Podstawowe Microsoft Apps. Następnie możesz wybrać pozycję Wyświetl listę aplikacji, które będą przeznaczone do wyświetlania listy aplikacji, których dotyczą te zasady. W razie potrzeby możesz wybrać opcję docelową poszczególnych aplikacji, klikając pozycję Wybierz aplikacje publiczne.

Aplikacje niestandardowe Kliknij pozycję Wybierz aplikacje niestandardowe , aby wybrać aplikacje niestandardowe do lokalizacji docelowej na podstawie identyfikatora pakietu. Wybrane aplikacje zostaną wyświetlone na liście aplikacji publicznych i niestandardowych.

Kliknij pozycję Przejrzyj i utwórz , aby przejrzeć aplikacje wybrane dla tych zasad.

Po zakończeniu kliknij przycisk Zapisz , aby zaktualizować zasady ochrony aplikacji.

Aby zmienić listę grup użytkowników

W okienku Ochrona wybierz zasady, które chcesz zmienić.

W okienku Intune App Protection wybierz pozycję Właściwości.

Obok sekcji zatytułowanej Przypisania wybierz pozycję Edytuj.

Aby dodać nową grupę użytkowników do zasad, na karcie Dołącz wybierz pozycję Wybierz grupy do uwzględnienia i wybierz grupę użytkowników. Wybierz pozycję Wybierz , aby dodać grupę.

Aby wykluczyć grupę użytkowników, na karcie Wyklucz wybierz pozycję Wybierz grupy do wykluczenia i wybierz grupę użytkowników. Wybierz pozycję Wybierz , aby usunąć grupę użytkowników.

Aby usunąć grupy, które zostały dodane wcześniej, na kartach Dołączanie lub Wykluczanie wybierz wielokropek (...) i wybierz pozycję Usuń.

Kliknij pozycję Przejrzyj i utwórz , aby przejrzeć grupy użytkowników wybrane dla tych zasad.

Gdy zmiany przypisań będą gotowe, wybierz pozycję Zapisz , aby zapisać konfigurację i wdrożyć zasady dla nowego zestawu użytkowników. Jeśli wybierzesz pozycję Anuluj przed zapisaniem konfiguracji, odrzucisz wszystkie zmiany wprowadzone na kartach Dołączanie i wykluczanie .

Aby zmienić ustawienia zasad

W okienku Ochrona wybierz zasady, które chcesz zmienić.

Następnie wybierz pozycję Właściwości.

Obok sekcji odpowiadającej ustawieniu, które chcesz zmienić, wybierz pozycję Edytuj. Następnie zmień ustawienia na nowe wartości.

Kliknij pozycję Przejrzyj i utwórz , aby przejrzeć zaktualizowane ustawienia tych zasad.

Wybierz pozycję Zapisz , aby zapisać zmiany. Powtórz proces, aby wybrać obszar ustawień i zmodyfikować, a następnie zapisać zmiany do momentu ukończenia wszystkich zmian. Następnie możesz zamknąć okienko Intune App Protection — właściwości.

Docelowe zasady ochrony aplikacji na podstawie stanu zarządzania urządzeniami

W wielu organizacjach często użytkownicy końcowi mogą korzystać zarówno z urządzeń zarządzanych Intune Mobile Zarządzanie urządzeniami (MDM), takich jak urządzenia należące do firmy, jak i urządzeń niezarządzanych chronionych tylko Intune zasad ochrony aplikacji. Urządzenia niezarządzane są często nazywane "Przynieś własne urządzenia" (BYOD).

Ponieważ Intune zasad ochrony aplikacji są przeznaczone dla tożsamości użytkownika, ustawienia ochrony użytkownika mogą być stosowane zarówno do zarejestrowanych urządzeń (zarządzanych przez rozwiązanie MDM), jak i niezarejestrowanych (bez zarządzania urządzeniami przenośnymi). W związku z tym można kierować zasady ochrony aplikacji Intune do Intune zarejestrowanych lub wyrejestrowanych urządzeń z systemami iOS/iPadOS i Android przy użyciu filtrów. Aby uzyskać więcej informacji na temat tworzenia filtrów, zobacz Używanie filtrów podczas przypisywania zasad . Możesz mieć jedną zasadę ochrony dla urządzeń niezarządzanych, w których obowiązują ścisłe mechanizmy ochrony przed utratą danych (DLP), oraz oddzielne zasady ochrony dla urządzeń zarządzanych przez rozwiązanie MDM, w których mechanizmy kontroli DLP mogą być nieco bardziej złagodzone. Aby uzyskać więcej informacji o tym, jak to działa na osobistych urządzeniach z systemem Android Enterprise, zobacz zasady Ochrona aplikacji i profile służbowe.

Aby użyć tych filtrów podczas przypisywania zasad, przejdź do pozycji Ochrona aplikacji> w centrum administracyjnym Intune, a następnie wybierz pozycję Utwórz zasady. Możesz również edytować istniejące zasady ochrony aplikacji. Przejdź do strony Przypisania i wybierz pozycję Edytuj filtr , aby uwzględnić lub wykluczyć filtry dla przypisanej grupy.

typy Zarządzanie urządzeniami

Ważna

Zarządzanie administratorem urządzeń z systemem Android jest przestarzałe i nie jest już dostępne dla urządzeń z dostępem do usług Google Mobile Services (GMS). Jeśli obecnie używasz zarządzania administratorem urządzeń, zalecamy przełączenie się na inną opcję zarządzania systemem Android. Dokumentacja pomocy i pomocy pozostaje dostępna dla niektórych urządzeń bez systemu GMS z systemem Android 15 lub starszym. Aby uzyskać więcej informacji, zobacz Zakończ obsługę administratora urządzeń z systemem Android na urządzeniach GMS.

-

Niezarządzane: w przypadku urządzeń z systemem iOS/iPadOS urządzenia niezarządzane to urządzenia, na których Intune zarządzania urządzeniami przenośnymi lub rozwiązanie MDM/EMM innej firmy nie przekazuje

IntuneMAMUPNklucza. W przypadku urządzeń z systemem Android urządzenia niezarządzane to urządzenia, na których nie wykryto Intune zarządzania urządzeniami przenośnymi. Obejmuje to urządzenia zarządzane przez innych dostawców oprogramowania MDM. - Intune zarządzanych urządzeń: zarządzane urządzenia są zarządzane przez Intune mdm.

- Administrator urządzeń z systemem Android: Intune zarządzanych urządzeń przy użyciu interfejsu API administrowania urządzeniami z systemem Android.

- Android Enterprise: urządzenia zarządzane Intune przy użyciu profilów służbowych systemu Android Enterprise lub pełnego Zarządzanie urządzeniami systemu Android Enterprise.

- Dedykowane urządzenia z systemem Android Enterprise należące do firmy z Microsoft Entra trybem urządzenia udostępnionego: urządzenia zarządzane Intune przy użyciu dedykowanych urządzeń z systemem Android Enterprise w trybie urządzenia udostępnionego.

- Urządzenia z systemem Android (AOSP) skojarzone z użytkownikiem: urządzenia zarządzane Intune przy użyciu zarządzania skojarzonego z użytkownikiem usługi AOSP.

- Urządzenia z systemem Android (AOSP) bez użytkowników: urządzenia zarządzane Intune przy użyciu urządzeń bez użytkownika usługi AOSP. Te urządzenia korzystają również Microsoft Entra trybu urządzenia udostępnionego.

W systemie Android na urządzeniach z systemem Android zostanie wyświetlony monit o zainstalowanie aplikacji Intune — Portal firmy niezależnie od wybranego typu Zarządzanie urządzeniami. Jeśli na przykład wybierzesz pozycję "Android Enterprise", użytkownicy z niezarządzanymi urządzeniami z systemem Android będą nadal monitować.

W przypadku systemu iOS/iPadOS, aby typ Zarządzanie urządzeniami był wymuszany do Intune zarządzanych urządzeń, wymagane są dodatkowe ustawienia konfiguracji aplikacji. Te ustawienia komunikują się z usługą APP (App Protection Policy), aby wskazać, że aplikacja jest zarządzana. W związku z tym ustawienia aplikacji nie będą stosowane do momentu wdrożenia zasad konfiguracji aplikacji. Poniżej przedstawiono ustawienia konfiguracji aplikacji:

- Usługi IntuneMAMUPN i IntuneMAMOID muszą być skonfigurowane dla wszystkich aplikacji zarządzanych przez rozwiązanie MDM. Aby uzyskać więcej informacji, zobacz Jak zarządzać transferem danych między aplikacjami systemu iOS/iPadOS w Microsoft Intune.

-

Właściwość IntuneMAMDeviceID musi być skonfigurowana dla wszystkich aplikacji zarządzanych przez rozwiązania MDM innych firm i firm. Identyfikator intuneMAMDeviceID powinien być skonfigurowany do tokenu identyfikatora urządzenia. Na przykład

key=IntuneMAMDeviceID, value={{deviceID}}. Aby uzyskać więcej informacji, zobacz Dodawanie zasad konfiguracji aplikacji dla zarządzanych urządzeń z systemem iOS/iPadOS. - Jeśli skonfigurowano tylko identyfikator IntuneMAMDeviceID, aplikacja Intune uzna urządzenie za niezarządzane.

Ważna

Począwszy od wersji usługi Intune z września (2409 r.), wartości konfiguracji aplikacji IntuneMAMUPN, IntuneMAMOID i IntuneMAMDeviceID zostaną automatycznie wysłane do zarządzanych aplikacji na urządzeniach z systemem iOS zarejestrowanych Intune dla następujących aplikacji: Microsoft Excel, Microsoft Outlook, Microsoft PowerPoint, Microsoft Teams i Microsoft Word. Intune będzie nadal rozszerzać tę listę, aby uwzględnić dodatkowe aplikacje zarządzane.

Jeśli te wartości nie są poprawnie skonfigurowane dla urządzeń z systemem iOS, istnieje możliwość, że zasady nie zostaną dostarczone do aplikacji lub zostaną dostarczone nieprawidłowe zasady. Aby uzyskać więcej informacji, zobacz Porada dotycząca pomocy technicznej: Intune użytkownicy zarządzania aplikacjami mobilnymi na urządzeniach bez użytkownika z systemem iOS/iPadOS mogą być blokowane w rzadkich przypadkach.

Ustawienia zasad

Aby wyświetlić pełną listę ustawień zasad dla systemów iOS/iPadOS i Android, wybierz jeden z następujących linków:

Następne kroki

Monitorowanie zgodności i stanu użytkownika