Spełnianie wymagań dotyczących uwierzytelniania wieloskładnikowego w memorandum 22-09

Dowiedz się więcej o używaniu identyfikatora Entra firmy Microsoft jako scentralizowanego systemu zarządzania tożsamościami podczas implementowania zasad zero trust. Zobacz, Us Office of Management and Budget (OMB) M 22-09 Memorandum for the Heads of Executive Departments and Agencies (Us Office of Management and Budget, OMB) M 22-09 Memorandum for the Heads of Executive Departments and Agencies.See, US Office of Management and Budget (OMB) M 22-09 Memorandum for the Heads of Executive Departments and Agencies (Us Office of Management

Wymagania dotyczące noty są takie, że pracownicy używają tożsamości zarządzanych przez firmę do uzyskiwania dostępu do aplikacji i że uwierzytelnianie wieloskładnikowe chroni pracowników przed zaawansowanymi atakami online, takimi jak wyłudzanie informacji. Ta metoda ataku próbuje uzyskać poświadczenia i naruszyć je z linkami do nieuwierzytelnionych witryn.

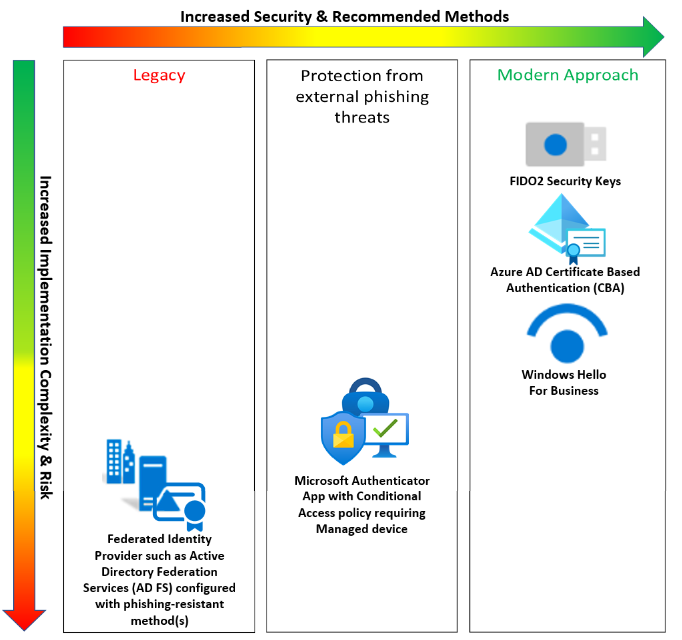

Uwierzytelnianie wieloskładnikowe uniemożliwia nieautoryzowany dostęp do kont i danych. Wymagania dotyczące noty przytaczają uwierzytelnianie wieloskładnikowe z metodami odpornymi na wyłudzanie informacji: procesy uwierzytelniania przeznaczone do wykrywania i zapobiegania ujawnieniu wpisów tajnych i danych wyjściowych uwierzytelniania w witrynie internetowej lub aplikacji podszywającej się pod legalny system. W związku z tym ustal, jakie metody uwierzytelniania wieloskładnikowego kwalifikują się jako odporne na wyłudzanie informacji.

Metody odporne na wyłudzanie informacji

Niektóre agencje federalne wdrożyły nowoczesne poświadczenia, takie jak klucze zabezpieczeń FIDO2 lub Windows Hello dla firm. Wiele z tych elementów ocenia uwierzytelnianie firmy Microsoft przy użyciu certyfikatów.

Więcej informacji:

- Klucze zabezpieczeń FIDO2

- Windows Hello for Business

- Omówienie uwierzytelniania opartego na certyfikatach firmy Microsoft

Niektóre agencje modernizują swoje poświadczenia uwierzytelniania. Istnieje wiele opcji spełnienia wymagań dotyczących uwierzytelniania wieloskładnikowego odpornego na wyłudzanie informacji przy użyciu identyfikatora Entra firmy Microsoft. Firma Microsoft zaleca wdrożenie metody uwierzytelniania wieloskładnikowego odpornego na wyłudzanie informacji, która jest zgodna z możliwościami agencji. Zastanów się, co jest teraz możliwe w przypadku uwierzytelniania wieloskładnikowego odpornego na wyłudzanie informacji, aby poprawić ogólny stan cyberbezpieczeństwa. Zaimplementuj nowoczesne poświadczenia. Jeśli jednak najszybsza ścieżka nie jest nowoczesnym podejściem, wykonaj krok, aby rozpocząć podróż do nowoczesnych podejść.

Nowoczesne podejścia

- Klucze zabezpieczeń FIDO2 są, zgodnie z Cyberbezpieczeństwa i Infrastruktury Security Agency (CISA) złoty standard uwierzytelniania wieloskładnikowego

- Zobacz Opcje uwierzytelniania bez hasła dla kluczy zabezpieczeń Microsoft Entra ID, FIDO2

- Przejdź do cisa.gov więcej niż hasło

- Uwierzytelnianie certyfikatów firmy Microsoft Entra bez zależności od dostawcy tożsamości federacyjnej.

- To rozwiązanie obejmuje implementacje kart inteligentnych: Common Access Card (CAC), Personal Identity Verification (PIV) i pochodne poświadczenia PIV dla urządzeń przenośnych lub kluczy zabezpieczeń

- Zobacz Omówienie uwierzytelniania opartego na certyfikatach firmy Microsoft

- Windows Hello dla firm ma uwierzytelnianie wieloskładnikowe odporne na wyłudzanie informacji

- Zobacz Omówienie wdrażania Windows Hello dla firm

- Zobacz, Windows Hello dla firm

Ochrona przed wyłudzaniem informacji zewnętrznych

Program Microsoft Authenticator i zasady dostępu warunkowego wymuszają urządzenia zarządzane: urządzenia lub urządzenia dołączone hybrydo do firmy Microsoft Są oznaczone jako zgodne. Zainstaluj aplikację Microsoft Authenticator na urządzeniach, które uzyskują dostęp do aplikacji chronionych przez identyfikator Firmy Microsoft Entra.

Dowiedz się więcej: Metody uwierzytelniania w aplikacji Microsoft Entra ID — Microsoft Authenticator

Ważne

Aby spełnić wymaganie odporne na wyłudzanie informacji: zarządzaj tylko urządzeniami, które uzyskują dostęp do chronionej aplikacji. Użytkownicy, którzy mogą używać aplikacji Microsoft Authenticator, są w zakresie zasad dostępu warunkowego wymagających dostępu zarządzanych urządzeń. Zasady dostępu warunkowego blokują dostęp do aplikacji microsoft Intune Enrollment Cloud App. Użytkownicy, którzy mogą używać aplikacji Microsoft Authenticator, mają zakres dla tych zasad dostępu warunkowego. Użyj tych samych grup, aby zezwolić na uwierzytelnianie microsoft Authenticator w zasadach dostępu warunkowego, aby upewnić się, że użytkownicy włączeni dla metody uwierzytelniania są w zakresie obu zasad. Te zasady dostępu warunkowego uniemożliwiają najbardziej znaczący wektor zagrożeń wyłudzających informacje od złośliwych podmiotów zewnętrznych. Zapobiega to również złośliwemu aktorowi wyłudzania informacji przez program Microsoft Authenticator w celu zarejestrowania poświadczeń lub dołączenia urządzenia i zarejestrowania go w usłudze Intune w celu oznaczenia go jako zgodnego.

Więcej informacji:

- Planowanie implementacji przyłączania hybrydowego firmy Microsoft Entra lub

- Instrukcje: planowanie implementacji dołączania do firmy Microsoft Entra

- Zobacz również Typowe zasady dostępu warunkowego: Wymagaj zgodnego urządzenia, urządzenia dołączonego hybrydowego firmy Microsoft Entra lub uwierzytelniania wieloskładnikowego dla wszystkich użytkowników

Uwaga

Aplikacja Microsoft Authenticator nie jest odporna na wyłudzanie informacji. Skonfiguruj zasady dostępu warunkowego, aby wymagać, aby zarządzane urządzenia uzyskiwały ochronę przed zewnętrznymi zagrożeniami wyłudzającymi informacje.

Starsza wersja

Federacyjni dostawcy tożsamości (IDP), tacy jak usługi Active Directory Federation Services (AD FS) skonfigurowane przy użyciu metod odpornych na wyłudzanie informacji. Podczas gdy agencje osiągają odporność na wyłudzanie informacji za pomocą federacyjnego dostawcy tożsamości, zwiększa koszt, złożoność i ryzyko. Firma Microsoft zachęca do korzystania z zalet zabezpieczeń usługi Microsoft Entra ID dostawcy tożsamości, usuwając skojarzone ryzyko wystąpienia federacyjnego dostawcy tożsamości

Więcej informacji:

- Ochrona platformy Microsoft 365 przed atakami lokalnymi

- Wdrażanie usług federacyjnych AD na platformie Azure

- Konfigurowanie usług AD FS na potrzeby uwierzytelniania certyfikatu użytkownika

Zagadnienia dotyczące metody odpornej na wyłudzanie informacji

Bieżące możliwości urządzenia, osoby użytkowników i inne wymagania mogą dyktować metody wieloskładnikowe. Na przykład klucze zabezpieczeń FIDO2 z obsługą USB-C wymagają urządzeń z portami USB-C. Podczas oceniania uwierzytelniania wieloskładnikowego odpornego na wyłudzanie informacji należy wziąć pod uwagę następujące informacje:

- Typy urządzeń i możliwości, które można obsługiwać: kioski, laptopy, telefony komórkowe, czytniki biometryczne, USB, Bluetooth i urządzenia komunikacyjne zbliżeniowe

- Osoby użytkowników organizacyjnych: pracownicy frontonu, pracownicy zdalni z sprzętem należącym do firmy i bez niego, administratorzy z uprzywilejowanymi stacjami roboczymi dostępu oraz użytkownicy-goście biznesowi

- Logistyka: dystrybuowanie, konfigurowanie i rejestrowanie wieloskładnikowych metod uwierzytelniania, takich jak klucze zabezpieczeń FIDO2, karty inteligentne, sprzęt dostarczony przez rząd lub urządzenia z systemem Windows z mikroukładami TPM

- Federal Information Processing Standards (FIPS) 140 weryfikacji na poziomie zapewnienia wystawcy uwierzytelniania: niektóre klucze zabezpieczeń FIDO są weryfikowane na poziomie AAL3 ustawionym przez NIST SP 800-63B

Zagadnienia dotyczące implementacji uwierzytelniania wieloskładnikowego odpornego na wyłudzanie informacji

W poniższych sekcjach przedstawiono obsługę implementowania metod odpornych na wyłudzanie informacji na potrzeby logowania aplikacji i urządzeń wirtualnych.

Scenariusze logowania aplikacji z różnych klientów

W poniższej tabeli przedstawiono dostępność scenariuszy uwierzytelniania wieloskładnikowego odpornego na wyłudzanie informacji na podstawie typu urządzenia używanego do logowania się do aplikacji:

| Urządzenie | Usługi AD FS jako federacyjny dostawca tożsamości z uwierzytelnianiem certyfikatu | Uwierzytelnianie certyfikatu Firmy Microsoft Entra | Klucze zabezpieczeń FIDO2 | Windows Hello for Business | Aplikacja Microsoft Authenticator z zasadami dostępu warunkowego wymuszającą dołączanie hybrydowe lub zgodne urządzenia firmy Microsoft |

|---|---|---|---|---|---|

| Urządzenie z systemem Windows |  |

|

|

|

|

| Urządzenie przenośne z systemem iOS |  |

|

Nie dotyczy | Nie dotyczy |  |

| Urządzenie przenośne z systemem Android |  |

|

Nie dotyczy | Nie dotyczy |  |

| Urządzenie z systemem macOS |  |

|

Edge/Chrome | Nie dotyczy |  |

Dowiedz się więcej: Obsługa przeglądarki na potrzeby uwierzytelniania bez hasła FIDO2

Scenariusze logowania urządzeń wirtualnych, które wymagają integracji

Aby wymusić uwierzytelnianie wieloskładnikowe odporne na wyłudzanie informacji, może być konieczna integracja. Wymuszanie uwierzytelniania wieloskładnikowego dla użytkowników korzystających z aplikacji i urządzeń. W przypadku pięciu typów uwierzytelniania wieloskładnikowego odpornego na wyłudzanie informacji użyj tych samych funkcji, aby uzyskać dostęp do następujących typów urządzeń:

| System docelowy | Akcje integracji |

|---|---|

| Maszyna wirtualna z systemem Linux platformy Azure | Włączanie logowania maszyny wirtualnej z systemem Linux dla firmy Microsoft Entra |

| Maszyna wirtualna platformy Azure z systemem Windows | Włączanie logowania maszyny wirtualnej z systemem Windows dla firmy Microsoft Entra |

| Azure Virtual Desktop | Włączanie logowania usługi Azure Virtual Desktop dla firmy Microsoft Entra |

| Maszyny wirtualne hostowane lokalnie lub w innych chmurach | Włącz usługę Azure Arc na maszynie wirtualnej, a następnie włącz logowanie firmy Microsoft Entra. Obecnie w prywatnej wersji zapoznawczej dla systemu Linux. Obsługa maszyn wirtualnych z systemem Windows hostowanych w tych środowiskach jest w naszym harmonogramie działania. |

| Rozwiązanie pulpitu wirtualnego innej firmy niż Microsoft | Integrowanie rozwiązania pulpitu wirtualnego jako aplikacji w usłudze Microsoft Entra ID |

Wymuszanie uwierzytelniania wieloskładnikowego odpornego na wyłudzenie informacji

Użyj dostępu warunkowego, aby wymusić uwierzytelnianie wieloskładnikowe dla użytkowników w dzierżawie. Dzięki dodaniu zasad dostępu między dzierżawami można wymusić je na użytkownikach zewnętrznych.

Dowiedz się więcej: Omówienie: dostęp między dzierżawami za pomocą Tożsamość zewnętrzna Microsoft Entra

Egzekwowanie przepisów między agencjami

Użyj współpracy firmy Microsoft Entra B2B, aby spełnić wymagania ułatwiające integrację:

- Ogranicz, do jakich innych dzierżaw firmy Microsoft uzyskują dostęp użytkownicy

- Zezwalaj na dostęp do użytkowników, którymi nie musisz zarządzać w dzierżawie, ale wymuszaj uwierzytelnianie wieloskładnikowe i inne wymagania dotyczące dostępu

Dowiedz się więcej: Omówienie współpracy B2B

Wymuszanie uwierzytelniania wieloskładnikowego dla partnerów i użytkowników zewnętrznych, którzy uzyskują dostęp do zasobów organizacji. Ta akcja jest powszechna w scenariuszach współpracy między agencjami. Użyj zasad dostępu między dzierżawami firmy Microsoft, aby skonfigurować uwierzytelnianie wieloskładnikowe dla użytkowników zewnętrznych, którzy uzyskują dostęp do aplikacji i zasobów.

Skonfiguruj ustawienia zaufania w zasadach dostępu między dzierżawami, aby ufać metodzie uwierzytelniania wieloskładnikowego używanej przez dzierżawę użytkownika-gościa. Unikaj rejestrowania przez użytkowników metody uwierzytelniania wieloskładnikowego w dzierżawie. Włącz te zasady dla poszczególnych organizacji. Metody uwierzytelniania wieloskładnikowego można określić w dzierżawie głównej użytkownika i zdecydować, czy spełniają wymagania dotyczące odporności na wyłudzanie informacji.

Zasady dotyczące haseł

Notatka wymaga od organizacji zmiany nieskutecznych zasad haseł, takich jak złożone, obracane hasła. Wymuszanie obejmuje usunięcie wymagań dotyczących znaków specjalnych i liczb z zasadami rotacji haseł opartymi na czasie. Zamiast tego należy wziąć pod uwagę następujące opcje:

- Ochrona haseł w celu wymuszenia wspólnej listy słabych haseł utrzymywanych przez firmę Microsoft

- Ponadto uwzględnij niestandardowe zakazane hasła

- Zobacz, Eliminowanie nieprawidłowych haseł przy użyciu ochrony haseł firmy Microsoft

- Samoobsługowe resetowanie hasła w celu umożliwienia użytkownikom resetowania haseł, na przykład po odzyskiwaniu konta

- Ochrona tożsamości Microsoft Entra alertów dotyczących poświadczeń z naruszeniem zabezpieczeń

- Co to jest ryzyko?

Chociaż notatka nie jest specyficzna dla zasad używanych z hasłami, należy wziąć pod uwagę standard z NIST 800-63B.

Zobacz, Specjalna publikacja NIST 800-63B, wytyczne dotyczące tożsamości cyfrowej.

Następne kroki

- Spełnianie wymagań dotyczących tożsamości protokołu memorandum 22-09 przy użyciu identyfikatora Entra Firmy Microsoft

- System zarządzania tożsamościami w całym przedsiębiorstwie

- Spełnianie wymagań dotyczących autoryzacji protokołu memorandum 22-09

- Inne obszary zero trustu skierowane w memorandum 22-09

- Zabezpieczanie tożsamości przy użyciu zera zaufania