Integracja Microsoft Entra SSO z usługą Virtual Risk Manager — USA

Z tego artykułu dowiesz się, jak zintegrować usługę Virtual Risk Manager — USA z identyfikatorem Entra firmy Microsoft. Po zintegrowaniu usługi Virtual Risk Manager — USA z usługą Microsoft Entra ID można wykonywać następujące czynności:

- Kontroluj w Microsoft Entra ID, kto ma dostęp do Virtual Risk Manager w USA.

- Zezwalaj swoim użytkownikom na automatyczne logowanie do usługi Virtual Risk Manager — USA przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji.

Warunki wstępne

W scenariuszu opisanym w tym artykule przyjęto założenie, że masz już następujące wymagania wstępne:

- Konto użytkownika Microsoft Entra z aktywną subskrypcją. Jeśli jeszcze go nie masz, możesz Utworzyć konto bezpłatnie.

- Jedna z następujących ról:

- Subskrypcja usługi Virtual Risk Manager z włączoną funkcją jednokrotnego logowania (SSO) USA.

Opis scenariusza

W tym artykule skonfigurujesz i przetestujesz Microsoft Entra SSO w środowisku testowym.

Virtual Risk Manager — USA obsługuje jednokrotne logowanie inicjowane przez dostawcę tożsamości IDP.

Virtual Risk Manager — USA obsługuje aprowizowanie użytkowników Just In Time.

Dodawanie usługi Virtual Risk Manager — USA z galerii

Aby skonfigurować integrację usługi Virtual Risk Manager — USA z usługą Microsoft Entra ID, musisz dodać usługę Virtual Risk Manager — USA z galerii do swojej listy zarządzanych aplikacji SaaS.

- Zaloguj się do centrum administracyjnego Microsoft Entra jako przynajmniej Administrator aplikacji chmurowych.

- Przejdź do Tożsamość>Aplikacje>Aplikacje dla przedsiębiorstw>Nowa aplikacja.

- W sekcji Dodaj z galerii wpisz Virtual Risk Manager — USA w polu wyszukiwania.

- Wybierz pozycję Virtual Risk Manager — USA z panelu wyników, a następnie dodaj aplikację. Poczekaj kilka sekund, podczas gdy aplikacja jest dodawana do Twojej dzierżawy.

Alternatywnie możesz również użyć Kreatora konfiguracji aplikacji Enterprise. W tym kreatorze możesz dodać aplikację do dzierżawy, dodać użytkowników/grupy do aplikacji, przypisać role, a także przeprowadzić konfigurację logowania jednokrotnego (SSO). Dowiedz się więcej na temat asystentów Microsoft 365.

Konfiguracja i testowanie funkcji jednokrotnego logowania (SSO) Microsoft Entra dla Virtual Risk Manager — USA

Skonfiguruj i przetestuj Microsoft Entra SSO z Virtual Risk Manager - USA przy użyciu użytkownika testowego o nazwie B.Simon. Aby jednokrotne logowanie działało, należy ustanowić relację połączenia między użytkownikiem firmy Microsoft Entra a powiązanym użytkownikiem usługi Virtual Risk Manager — USA.

Aby skonfigurować i przetestować Microsoft Entra SSO z usługą Virtual Risk Manager — USA, wykonaj następujące kroki:

-

Skonfiguruj Microsoft Entra SSO — aby umożliwić użytkownikom korzystanie z tej funkcji.

- Utwórz użytkownika testowego Microsoft Entra — aby przetestować logowanie jednokrotne Microsoft Entra z użytkownikiem B.Simon.

- Przypisz użytkownika testowego Microsoft Entra — aby umożliwić B.Simon korzystanie z logowania jednokrotnego od Microsoft Entra.

-

Konfigurowanie usługi Virtual Risk Manager — USA SSO — w celu skonfigurowania ustawień logowania jednokrotnego po stronie aplikacji.

- Create Virtual Risk Manager — USA testowy użytkownik — aby mieć odpowiednik użytkownika B.Simon w usłudze Virtual Risk Manager — USA połączony z reprezentacją użytkownika w usłudze Microsoft Entra.

- Test SSO - aby zweryfikować, czy konfiguracja działa.

Konfiguruj Microsoft Entra SSO

Wykonaj następujące kroki, aby włączyć Microsoft Entra SSO.

Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator aplikacji w chmurze.

Przejdź do aplikacji Identity>Applications>Aplikacje dla przedsiębiorstw>Virtual Risk Manager — USA>jednokrotne logowanie.

Na stronie Wybierz metodę logowania jednokrotnego wybierz SAML.

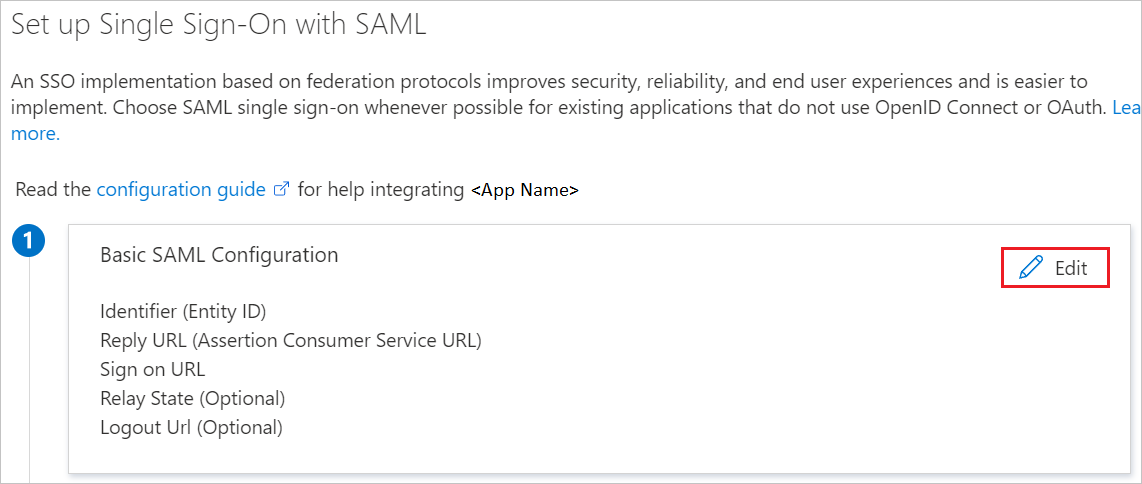

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML kliknij ikonę ołówka przy Podstawowa konfiguracja protokołu SAML, aby edytować ustawienia.

W sekcji Podstawowa konfiguracja protokołu SAML aplikacja jest wstępnie skonfigurowana w trybie inicjowanym przez dostawcę tożsamości, a wymagane adresy URL są już wstępnie wypełnione przez platformę Azure. Użytkownik musi zapisać konfigurację, klikając przycisk Zapisz.

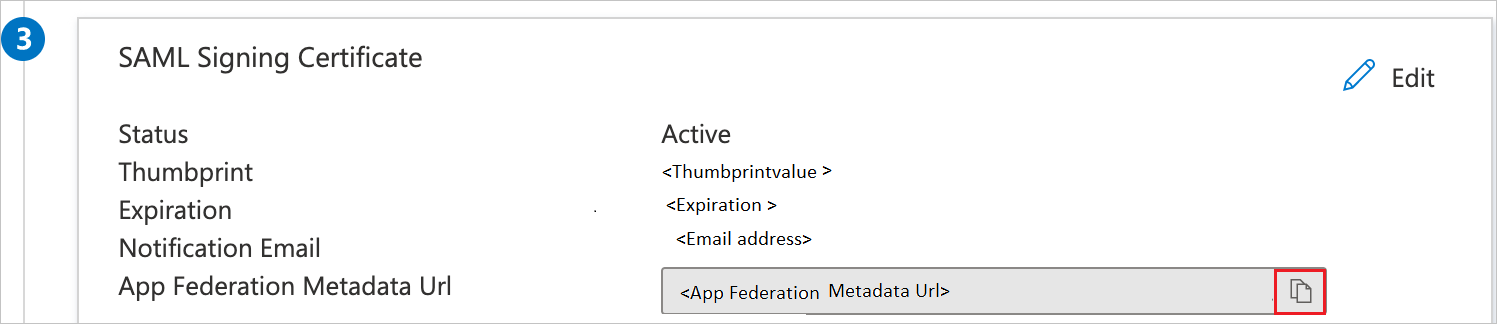

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu SAML w sekcji Certyfikat podpisywania SAML, kliknij przycisk Kopiuj, aby skopiować adres URL metadanych federacji aplikacji i zapisać go na komputerze.

Tworzenie użytkownika testowego aplikacji Microsoft Entra

W tej sekcji utworzysz użytkownika testowego o nazwie B.Simon.

- Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator użytkowników.

- Przejdź do Identity>Users>Wszyscy użytkownicy.

- Wybierz pozycję Nowy użytkownik>Utwórz nowego użytkownikaw górnej części ekranu.

- W właściwościach User wykonaj następujące kroki:

- W polu nazwa wyświetlana wprowadź

B.Simon. - W polu Główna nazwa użytkownika wprowadź username@companydomain.extension. Na przykład

B.Simon@contoso.com. - Zaznacz pole wyboru Pokaż hasło, a następnie zapisz na kartce wartość wyświetlaną w polu Hasło.

- Wybierz Przejrzyj i utwórz.

- W polu nazwa wyświetlana wprowadź

- Wybierz pozycję Utwórz.

Przypisywanie użytkownika testowego aplikacji Microsoft Entra

W tej sekcji włączysz użytkownikowi B.Simon możliwość korzystania z logowania jednokrotnego, udzielając dostępu do usługi Virtual Risk Manager — USA.

- Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator aplikacji w chmurze.

- Przejdź do Identity>Aplikacje>Aplikacje korporacyjne>Virtual Risk Manager — USA.

- Na stronie przeglądu aplikacji wybierz pozycję Użytkownicy i grupy.

- Wybierz Dodaj użytkownika/grupę, a następnie wybierz użytkownicy i grupy w oknie dialogowym Dodawanie przypisania.

- W oknie dialogowym Użytkownicy i grupy, wybierz pozycję B.Simon z listy Użytkownicy, a następnie kliknij przycisk Wybierz w dolnej części ekranu.

- Jeśli oczekujesz, że rola zostanie przypisana do użytkowników, możesz wybrać ją z listy rozwijanej Wybierz rolę. Jeśli dla tej aplikacji nie skonfigurowano żadnej roli, zostanie wybrana rola "Dostęp domyślny".

- W oknie dialogowym Dodaj przypisanie kliknij przycisk Przypisz.

Konfigurowanie wirtualnego menedżera ryzyka — jednokrotne logowanie (USA)

Aby skonfigurować logowanie jednokrotne po stronie usługi Virtual Risk Manager — USA, musisz wysłać adres URL metadanych federacji aplikacji do Virtual Risk Manager — zespół pomocy technicznej USA. Ustawiają tę konfigurację, aby połączenie jednokrotnego logowania SAML było skonfigurowane prawidłowo po obu stronach.

Tworzenie wirtualnego menedżera ryzyka — użytkownik testowy USA

W tej sekcji w usłudze Virtual Risk Manager — USA jest tworzony użytkownik o nazwie Britta Simon. Virtual Risk Manager — USA obsługuje aprowizację użytkowników w trybie just-in-time, która jest domyślnie włączona. W tej sekcji nie ma dla Ciebie żadnego zadania. Jeśli użytkownik jeszcze nie istnieje w usłudze Virtual Risk Manager — USA, zostanie utworzony po uwierzytelnieniu.

Testowanie logowania jednokrotnego

W tej sekcji przetestujesz konfigurację jednokrotnego logowania Microsoft Entra za pomocą następujących opcji.

Kliknij opcję Przetestuj tę aplikację, a nastąpi automatyczne zalogowanie do usługi Virtual Risk Manager, USA, dla której skonfigurowano SSO.

Możesz użyć usługi Microsoft My Apps. Po kliknięciu kafelka Virtual Risk Manager — USA w obszarze Moje aplikacje powinno nastąpić automatyczne zalogowanie do usługi Virtual Risk Manager — USA, dla której skonfigurowano logowanie jednokrotne. Aby uzyskać więcej informacji, zobacz Microsoft Entra My Apps.

Powiązana zawartość

Po skonfigurowaniu programu Virtual Risk Manager — USA możesz wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza się od dostępu warunkowego. dowiedz się, jak wymusić kontrolę sesji za pomocą usługi Microsoft Cloud App Security.