Konfigurowanie usługi Salesforce na potrzeby logowania jednokrotnego

Z tego artykułu dowiesz się, jak zintegrować usługę Salesforce z identyfikatorem Microsoft Entra ID. Po zintegrowaniu usługi Salesforce z usługą Microsoft Entra ID można wykonywać następujące czynności:

- Kontroluj w usłudze Microsoft Entra ID, kto ma dostęp do usługi Salesforce.

- Zezwalaj swoim użytkownikom na automatyczne logowanie do usługi Salesforce przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji.

Wymagania wstępne

W scenariuszu opisanym w tym artykule przyjęto założenie, że masz już następujące wymagania wstępne:

- Konto użytkownika Microsoft Entra z aktywną subskrypcją. Jeśli jeszcze go nie masz, możesz Utworzyć konto bezpłatnie.

- Jedna z następujących ról:

Opis scenariusza

W tym artykule skonfigurujesz i przetestujesz Microsoft Entra SSO w środowisku testowym.

Salesforce obsługuje logowanie jednokrotne (SSO) inicjowane przez dostawcę usługi.

Usługa Salesforce obsługuje automatyczną aprowizację użytkowników i anulowanie aprowizacji (zalecane).

Usługa Salesforce obsługuje Just In Time przydzielanie użytkowników.

Aplikację Salesforce Mobile można teraz skonfigurować z Microsoft Entra ID w celu włączenia logowania jednokrotnego (SSO). W tym artykule skonfigurujesz i przetestujesz Microsoft Entra SSO w środowisku testowym.

Dodaj Salesforce z galerii

Aby skonfigurować integrację usługi Salesforce z usługą Microsoft Entra ID, musisz dodać usługę Salesforce z galerii do swojej listy zarządzanych aplikacji SaaS.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

- Przejdź do Identity>Applications>Aplikacje dla przedsiębiorstw>Nowa aplikacja.

- W sekcji Dodawanie z galerii wpisz Salesforce w polu wyszukiwania.

- Wybierz pozycję Salesforce z panelu wyników, a następnie dodaj aplikację. Zaczekaj kilka sekund, podczas gdy aplikacja jest dodawana do twojej dzierżawy.

Alternatywnie można również użyć Kreatora konfiguracji aplikacji dla przedsiębiorstw. W tym kreatorze możesz dodać aplikację do swojego tenanta, dodać użytkowników lub grupy do aplikacji, przypisać role, a także przejść przez konfigurację SSO. Dowiedz się więcej o asystentach Microsoft 365.

Konfigurowanie i testowanie logowania jednokrotnego Microsoft Entra dla Salesforce

Skonfiguruj i przetestuj Microsoft Entra SSO z Salesforce przy użyciu użytkownika testowego B.Simon. Aby SSO działało, należy nawiązać relację między użytkownikiem Microsoft Entra a powiązanym użytkownikiem w Salesforce.

Aby skonfigurować i przetestować Microsoft Entra SSO z Salesforce, wykonaj następujące kroki:

-

Skonfiguruj Microsoft Entra SSO (Jednokrotne logowanie) — aby umożliwić użytkownikom korzystanie z tej funkcji.

- Utwórz testowego użytkownika Microsoft Entra — aby przetestować logowanie jednokrotne Microsoft Entra z użytkownikiem B.Simon.

- Przypisz testowego użytkownika Microsoft Entra — aby umożliwić B.Simon korzystanie z logowania jednokrotnego Microsoft Entra.

-

Konfiguracja logowania jednokrotnego Salesforce — w celu skonfigurowania ustawień jednokrotnego logowania po stronie aplikacji.

- Tworzenie użytkownika testowego usługi Salesforce — aby mieć w usłudze Salesforce odpowiednik użytkownika B.Simon połączony z reprezentacją użytkownika w usłudze Microsoft Entra.

- Testowanie logowania jednokrotnego — aby sprawdzić, czy konfiguracja działa.

Konfigurowanie Microsoft Entra SSO

Wykonaj następujące kroki, aby włączyć Microsoft Entra SSO.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do Identity>Applications>Enterprise applications>Salesforce>Jednokrotne logowanie.

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

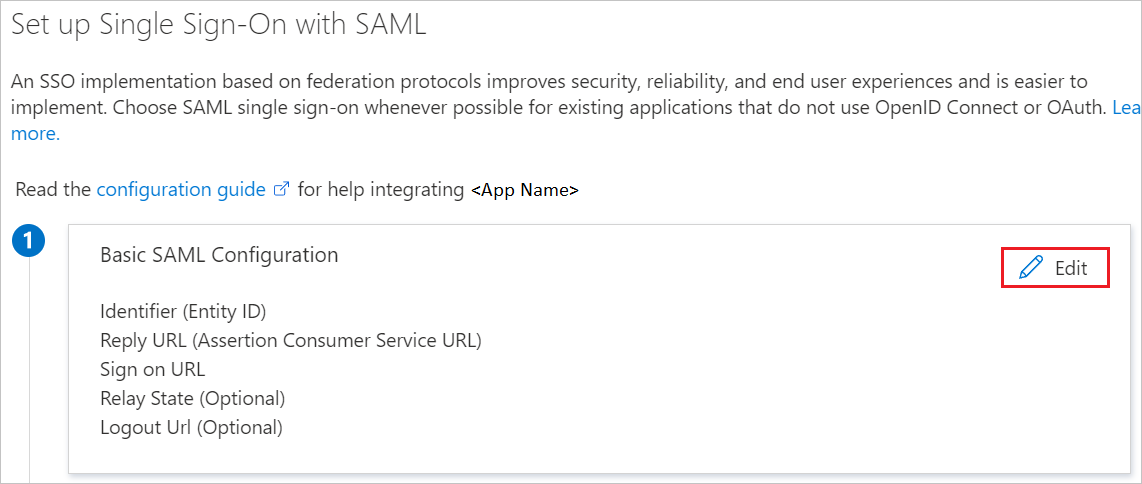

Na stronie Konfigurowanie logowania jednokrotnego (SSO) za pomocą SAML wybierz ikonę edycji (pióro) dla Podstawowa konfiguracja SAML w celu edytowania ustawień.

W sekcji Podstawowa konfiguracja protokołu SAML wprowadź wartości następujących pól:

a. W polu tekstowym Identyfikator wpisz wartość, korzystając z następującego wzorca:

Konto przedsiębiorstwa:

https://<subdomain>.my.salesforce.comKonto dewelopera:

https://<subdomain>-dev-ed.my.salesforce.comb. W polu tekstowym Adres URL odpowiedzi wpisz wartość przy użyciu następującego wzorca:

Konto przedsiębiorstwa:

https://<subdomain>.my.salesforce.comKonto dewelopera:

https://<subdomain>-dev-ed.my.salesforce.comc. W polu tekstowym Adres URL logowania wpisz wartość, korzystając z następującego wzorca:

Konto przedsiębiorstwa:

https://<subdomain>.my.salesforce.comKonto dewelopera:

https://<subdomain>-dev-ed.my.salesforce.comUwaga

Te wartości nie są prawdziwe. Należy je zastąpić rzeczywistymi wartościami identyfikatora, adresu URL odpowiedzi i adresu URL logowania. W celu uzyskania tych wartości skontaktuj się z zespołem pomocy technicznej klienta usługi Salesforce.

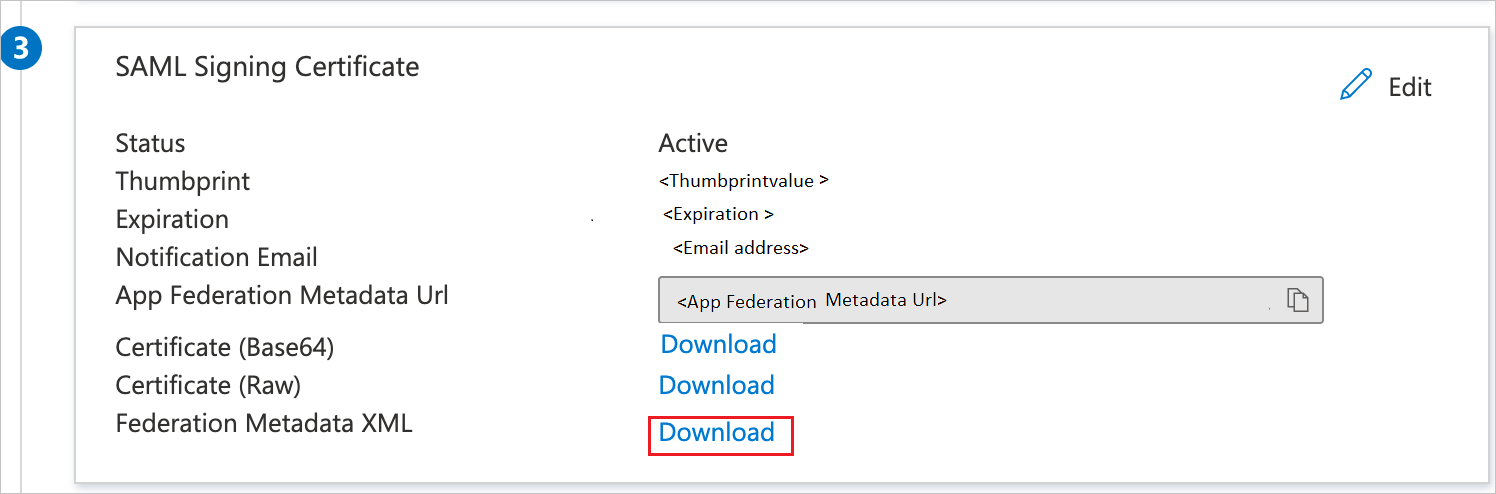

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML, w sekcji Certyfikat podpisywania SAML, znajdź Federation Metadata XML i wybierz Pobierz, aby pobrać certyfikat i zapisać go na komputerze.

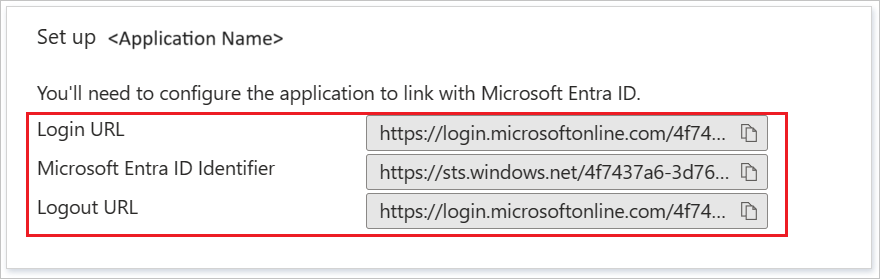

W sekcji Konfigurowanie usługi Salesforce skopiuj odpowiednie adresy URL zgodnie z wymaganiami.

Tworzenie użytkownika testowego aplikacji Microsoft Entra

W tej sekcji utworzysz użytkownika testowego o nazwie B.Simon.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator użytkowników.

- Przejdź do Tożsamość>Użytkownicy>Wszyscy użytkownicy.

- Wybierz pozycję Nowy użytkownik Utwórz nowego użytkownika> w górnej części ekranu.

- We właściwościach użytkownika wykonaj następujące kroki:

- W polu Nazwa wyświetlana wprowadź

B.Simon. - W polu Główna nazwa użytkownika wprowadź username@companydomain.extension. Na przykład

B.Simon@contoso.com. - Zaznacz pole wyboru Pokaż hasło, a następnie zapisz wartość wyświetlaną w polu Hasło.

- Wybierz pozycję Przejrzyj i utwórz.

- W polu Nazwa wyświetlana wprowadź

- Wybierz pozycję Utwórz.

Przypisywanie użytkownika testowego aplikacji Microsoft Entra

W tej sekcji włączysz użytkownikowi B.Simon możliwość korzystania z logowania jednokrotnego, udzielając dostępu do usługi Salesforce.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

- Przejdź do Tożsamość>Aplikacje>Aplikacje dla przedsiębiorstw>Salesforce.

- Na stronie przeglądu aplikacji wybierz pozycję Użytkownicy i grupy.

- Wybierz pozycję Dodaj użytkownika/grupę, a następnie wybierz pozycję Użytkownicy i grupy w oknie dialogowym Dodawanie przypisania .

- W oknie dialogowym Użytkownicy i Grupy wybierz pozycję B.Simon z listy Użytkowników, a następnie wybierz przycisk Wybierz na dole ekranu.

- Jeśli oczekujesz, że rola zostanie przypisana do użytkowników, możesz wybrać ją z listy rozwijanej Wybierz rolę. Jeśli dla tej aplikacji nie skonfigurowano żadnej roli, zostanie wybrana rola "Dostęp domyślny".

- W oknie dialogowym Dodaj przypisanie wybierz przycisk Przypisz.

Konfiguruj Salesforce SSO

W innym oknie przeglądarki internetowej zaloguj się do firmowej witryny usługi Salesforce jako administrator

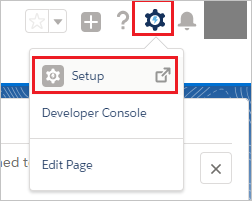

Wybierz Setup pod ikoną ustawień w prawym górnym rogu strony.

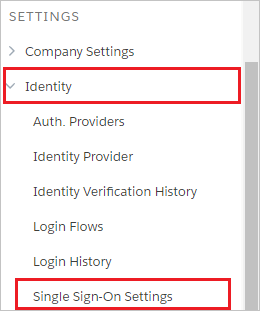

Przewiń w dół do USTAWIENIA w okienku nawigacji, wybierz pozycję Tożsamość, aby rozszerzyć odpowiednią sekcję. Następnie wybierz pozycję Pojedyncze ustawienia Sign-On.

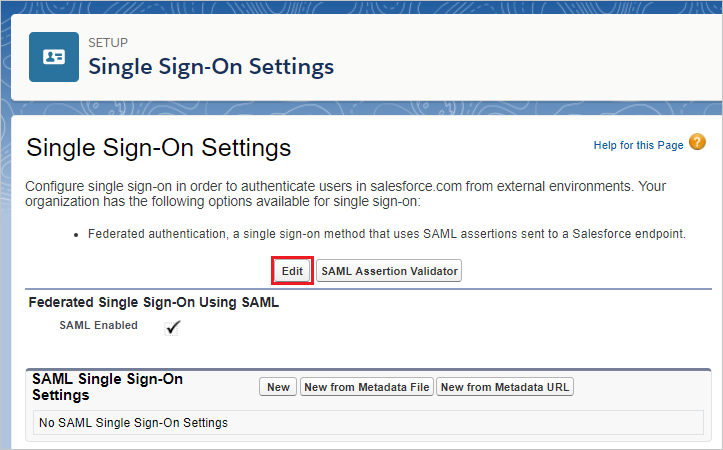

Na stronie Ustawienia jednokrotnego logowania wybierz przycisk Edytuj.

Uwaga

Jeśli nie możesz włączyć ustawień logowania jednokrotnego dla konta usługi Salesforce, może być konieczne skontaktowanie się z zespołem pomocy technicznej klienta usługi Salesforce.

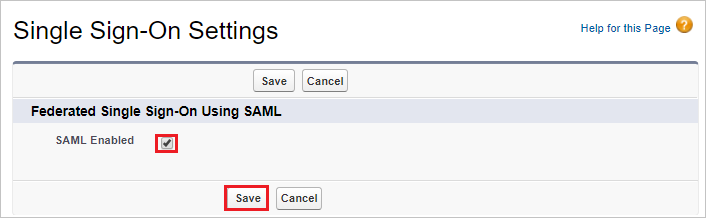

Wybierz Włączono SAML, a następnie wybierz Zapisz.

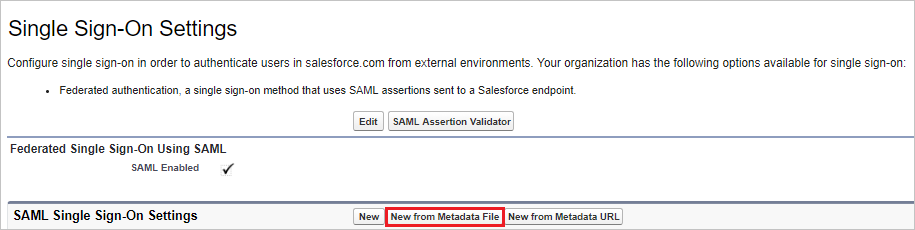

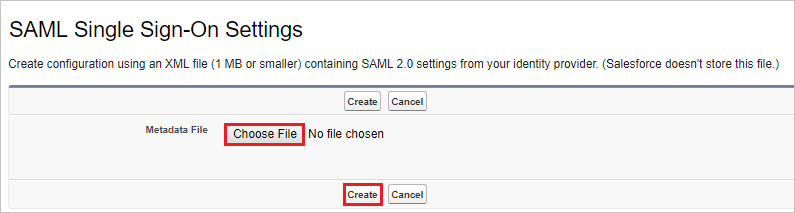

Aby skonfigurować ustawienia logowania jednokrotnego SAML, wybierz Nowy z pliku z metadanymi.

Wybierz opcję Wybierz plik, aby przesłać pobrany plik XML z metadanymi, a następnie wybierz opcję Utwórz.

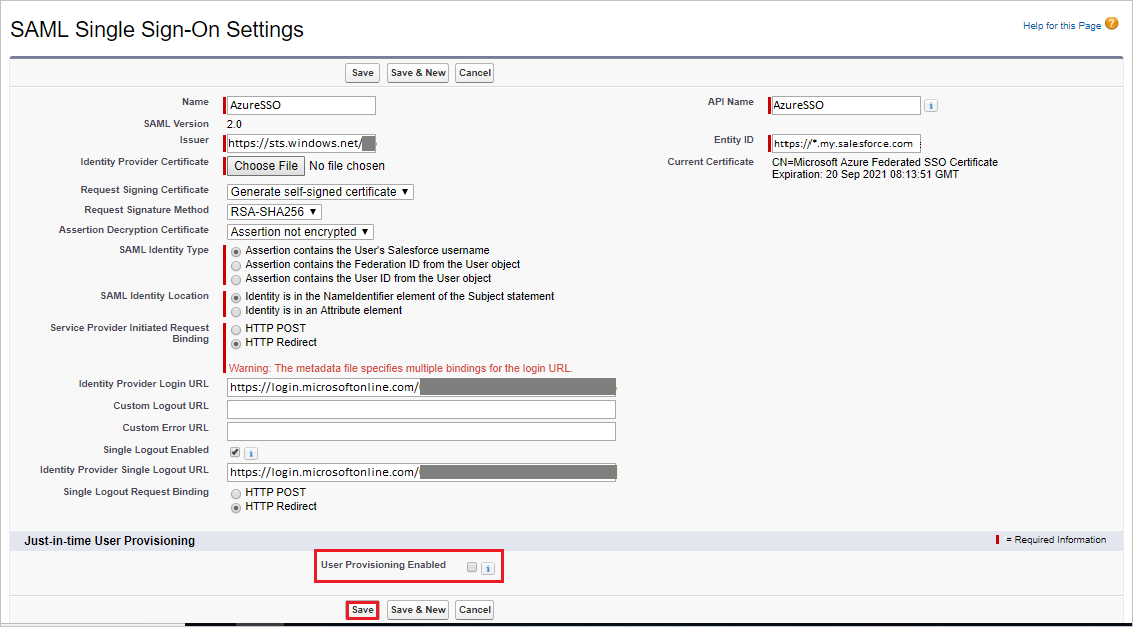

Na stronie Ustawienia logowania jednokrotnego SAML pola są wypełniane automatycznie. Jeśli chcesz użyć SAML JIT, zaznacz Włączone aprowizowanie użytkowników i wybierz Typ tożsamości SAML jako Asercja zawiera identyfikator federacji z obiektu użytkownika. W przeciwnym razie usuń zaznaczenie Włączone aprowizowanie użytkowników i wybierz Typ tożsamości SAML jako Asercja zawiera nazwę użytkownika Salesforce. Wybierz pozycję Zapisz.

Uwaga

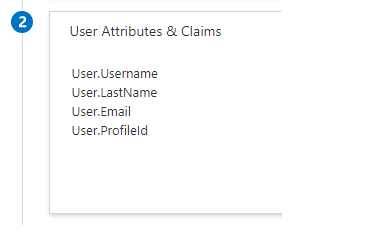

Jeśli skonfigurowano SAML JIT, należy wykonać dodatkowy krok w sekcji Konfigurowanie logowania jednokrotnego Microsoft Entra SSO. Aplikacja Salesforce oczekuje konkretnych asercji SAML, co oznacza konieczność posiadania właściwych atrybutów w konfiguracji atrybutów tokenu SAML. Poniższy zrzut ekranu przedstawia listę wymaganych atrybutów usługi Salesforce.

Jeśli nadal masz problemy z aprowizowaniem użytkowników w trybie SAML JIT, zobacz Wymagania dotyczące aprowizacji w odpowiednim momencie i pola weryfikacji SAML. Ogólnie rzecz biorąc, w przypadku niepowodzenia trybu JIT może zostać wyświetlony błąd podobny do następującego:

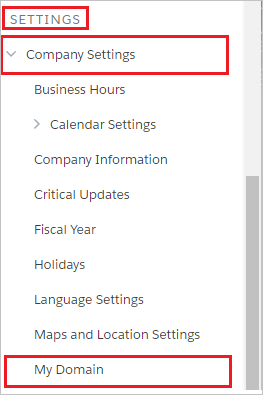

We can't log you in because of an issue with single sign-on. Contact your Salesforce admin for help.W okienku nawigacji po lewej stronie w usłudze Salesforce wybierz pozycję Ustawienia firmy, aby rozwinąć powiązaną sekcję, a następnie wybierz pozycję Moja domena.

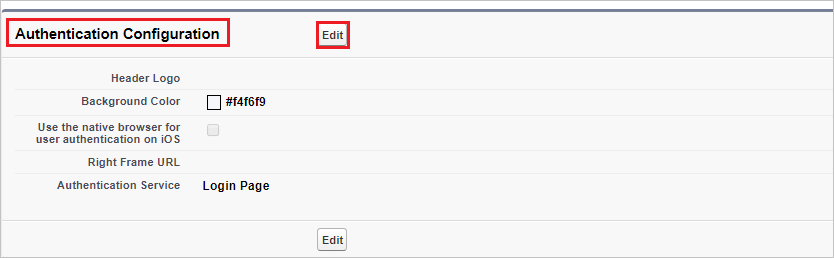

Przewiń w dół do sekcji Konfiguracja uwierzytelniania i wybierz przycisk Edytuj.

W sekcji Konfiguracja uwierzytelniania sprawdź stronę logowania i AzureSSO jako usługę uwierzytelniania w konfiguracji logowania jednokrotnego SAML, a następnie wybierz pozycję Zapisz.

Uwaga

Jeśli zostanie wybrana więcej niż jedna usługa uwierzytelniania, podczas inicjowania logowania w środowisku usługi Salesforce użytkownikom będzie wyświetlany monit o wybranie usługi uwierzytelniania, przy użyciu której chcą się zalogować. Jeśli nie chcesz, aby ten monit był wyświetlany, pozostaw wszystkie inne usługi uwierzytelniania niezaznaczone.

Tworzenie użytkownika testowego usługi Salesforce

W tej sekcji w usłudze Salesforce jest tworzony użytkownik o nazwie B.Simon. Usługa Salesforce obsługuje aprowizację typu just in time, która jest domyślnie włączona. W tej sekcji nie ma żadnego zadania do wykonania. Jeśli użytkownik jeszcze nie istnieje w usłudze Salesforce, zostanie utworzony podczas próby uzyskania dostępu do usługi Salesforce. Usługa Salesforce obsługuje także automatyczne aprowizowanie użytkowników. Więcej szczegółowych informacji na temat konfigurowania automatycznego aprowizowania użytkowników możesz znaleźć tutaj.

Testowanie logowania jednokrotnego

W tej sekcji przetestujesz konfigurację logowania jednokrotnego Microsoft Entra z następującymi opcjami.

Wybierz pozycję Przetestuj tę aplikację. Spowoduje to przekierowanie do adresu URL logowania usługi Salesforce, pod którym można zainicjować przepływ logowania.

Przejdź bezpośrednio do adresu URL logowania usługi Salesforce i zainicjuj przepływ logowania z tego miejsca.

Możesz użyć usługi Microsoft Moje aplikacje. Po wybraniu kafelka Salesforce w portalu Moje aplikacje powinno nastąpić automatyczne zalogowanie do usługi Salesforce, dla której skonfigurowano logowanie jednokrotne. Aby uzyskać więcej informacji na temat portalu Moje aplikacje, zobacz Wprowadzenie do portalu Moje aplikacje.

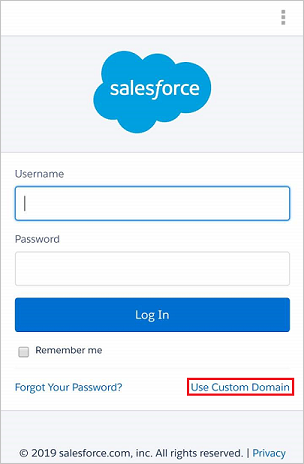

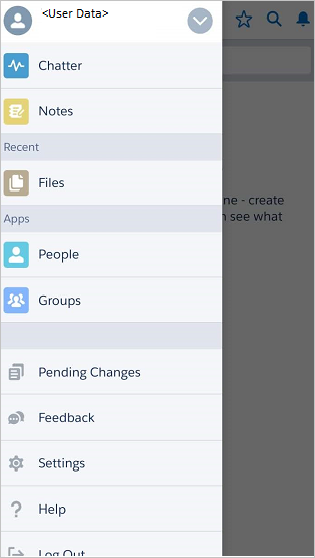

Testowanie logowania jednokrotnego dla usługi Salesforce (mobile)

Otwórz aplikację mobilną Salesforce. Na stronie logowania wybierz pozycję Użyj domeny niestandardowej.

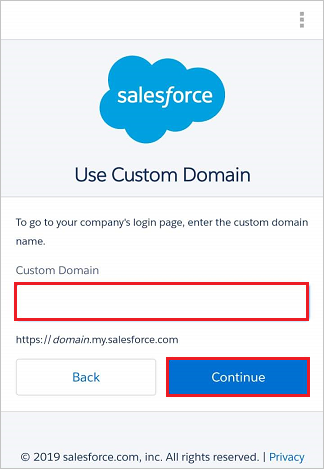

W polu tekstowym niestandardowa domena wprowadź zarejestrowaną nazwę domeny niestandardowej i wybierz Kontynuuj.

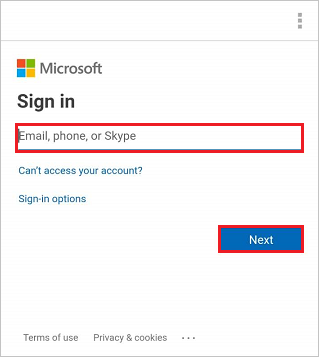

Wprowadź poświadczenia Microsoft Entra, aby zalogować się do aplikacji Salesforce, a następnie wybierz pozycję Dalej.

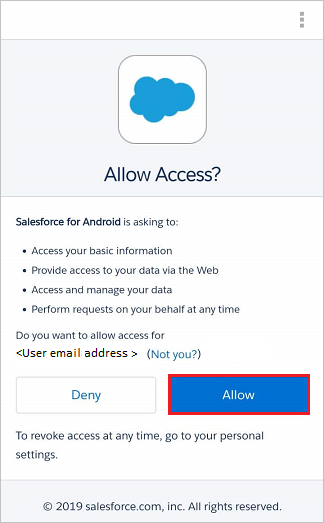

Na stronie Zezwalaj na dostęp, przedstawionej poniżej, wybierz opcję Zezwalaj, aby udzielić dostępu do aplikacji Salesforce.

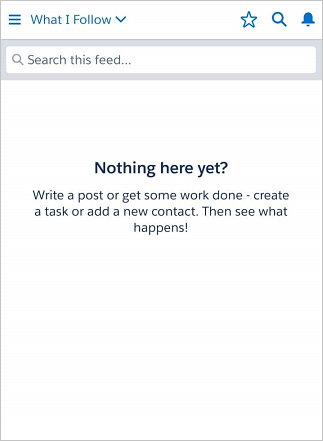

Na koniec po pomyślnym zalogowaniu zostanie wyświetlona strona główna aplikacji.

Zapobieganie dostępowi aplikacji za pośrednictwem kont lokalnych

Po sprawdzeniu, czy logowanie jednokrotne działa i zostało wdrożone w organizacji, wyłączasz dostęp do aplikacji przy użyciu lokalnych poświadczeń. Gwarantuje to, że zasady dostępu warunkowego, uwierzytelnianie wieloskładnikowe itp. są dostępne w celu ochrony logów do usługi Salesforce.

Powiązana zawartość

Jeśli masz licencję Enterprise Mobility + Security E5 lub inną dla aplikacji Microsoft Defender dla Chmury, możesz zebrać dziennik inspekcji działań aplikacji w tym produkcie, który może być używany podczas badania alertów. W aplikacji Defender dla Chmury alerty mogą być wyzwalane, gdy użytkownik, administrator lub działania logowania nie są zgodne z zasadami. Łącząc aplikacje Microsoft Defender dla Chmury z usługą Salesforce, zdarzenia logowania usługi Salesforce są zbierane przez aplikacje Defender dla Chmury.

Ponadto można wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza dostęp warunkowy. Dowiedz się, jak wymusić kontrolę sesji za pomocą Microsoft Defender for Cloud Apps.