Integracja Microsoft Entra SSO z platformą Looker Analytics

Z tego artykułu dowiesz się, jak zintegrować platformę Looker Analytics Platform z identyfikatorem Entra firmy Microsoft. Po zintegrowaniu platformy Looker Analytics z usługą Microsoft Entra ID można wykonywać następujące czynności:

- Kontroluj w usłudze Microsoft Entra ID, kto ma dostęp do platformy Looker Analytics.

- Zezwalaj swoim użytkownikom na automatyczne logowanie do platformy Looker Analytics przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji.

Warunki wstępne

W scenariuszu opisanym w tym artykule przyjęto założenie, że masz już następujące wymagania wstępne:

- Konto użytkownika Microsoft Entra z aktywną subskrypcją. Jeśli jeszcze go nie masz, możesz bezpłatnie utworzyć konto.

- Jedna z następujących ról:

- Subskrypcja aplikacji Looker Analytics Platform z obsługą logowania jednokrotnego.

Notatka

Ta integracja jest również dostępna do użycia w środowisku microsoft Entra US Government Cloud. Tę aplikację można znaleźć w galerii aplikacji microsoft Entra US Government Cloud Application Gallery i skonfigurować ją w taki sam sposób, jak w przypadku chmury publicznej.

Opis scenariusza

W tym artykule skonfigurujesz i przetestujesz SSO Microsoft Entra w środowisku testowym.

- Platforma Looker Analytics obsługuje SSO inicjowane przez dostawcę usług i dostawcę tożsamości

- Platforma Looker Analytics obsługuje aprowizację użytkowników w trybie just-in-time

Dodawanie platformy Looker Analytics z galerii

Aby skonfigurować integrację Looker Analytics Platform z Microsoft Entra ID, należy dodać Looker Analytics Platform z galerii do listy zarządzanych aplikacji SaaS.

- Zaloguj się do centrum administracyjnego Microsoft Entra jako przynajmniej Administrator Aplikacji Chmurowych.

- Przejdź do Identity>Applications>Aplikacje dla przedsiębiorstw>Nowa aplikacja.

- W sekcji Dodaj z galerii wpisz Looker Analytics Platform w polu wyszukiwania.

- Wybierz pozycję Looker Analytics Platform z panelu wyników, a następnie dodaj aplikację. Zaczekaj kilka sekund, aż aplikacja zostanie dodana do dzierżawy.

Alternatywnie możesz również użyć Kreatora konfiguracji aplikacji Enterprise. W tym kreatorze możesz dodać aplikację do twojej dzierżawy, dodać użytkowników/grupy do aplikacji, przypisać role, a także przejść przez konfigurację SSO. Dowiedz się więcej na temat asystentów w Microsoft 365.

Konfigurowanie i testowanie aplikacji Microsoft Entra SSO for Looker Analytics Platform

Skonfiguruj i przetestuj Microsoft Entra SSO z platformą Looker Analytics przy użyciu użytkownika testowego B.Simon. Aby SSO działało, należy ustanowić powiązanie między użytkownikiem Microsoft Entra a powiązanym użytkownikiem platformy Looker Analytics.

Aby skonfigurować i przetestować Microsoft Entra SSO z platformą Looker Analytics, wykonaj następujące kroki:

-

Skonfiguruj Microsoft Entra logowania jednokrotnego - aby umożliwić użytkownikom korzystanie z tej funkcji.

- Utwórz testowego użytkownika Microsoft Entra — aby przetestować jednokrotne logowanie do Microsoft Entra z B.Simon.

- Przypisz użytkownika testowego Microsoft Entra — aby umożliwić B.Simon korzystanie z jednokrotnego logowania do Microsoft Entra.

-

Skonfiguruj platformę Looker Analytics do jednokrotnego logowania - skonfiguruj ustawienia logowania jednokrotnego po stronie aplikacji.

- Utwórz użytkownika testowego w Looker Analytics Platform - aby mieć odpowiednik użytkownika B.Simon w Looker Analytics Platform, związany z jego reprezentacją w usłudze Microsoft Entra.

- Test SSO — aby sprawdzić, czy konfiguracja działa.

Konfigurowanie Microsoft Entra SSO

Wykonaj następujące kroki, aby włączyć logowanie jednokrotne Microsoft Entra.

Zaloguj się do centrum administracyjnego Microsoft Entra jako przynajmniej Administrator Aplikacji Chmurowych.

Przejdź do Identity>Applications>aplikacje korporacyjne>Looker Analytics Platform>jednokrotne logowanie.

Na stronie Wybierz metodę logowania jednokrotnego wybierz opcję SAML.

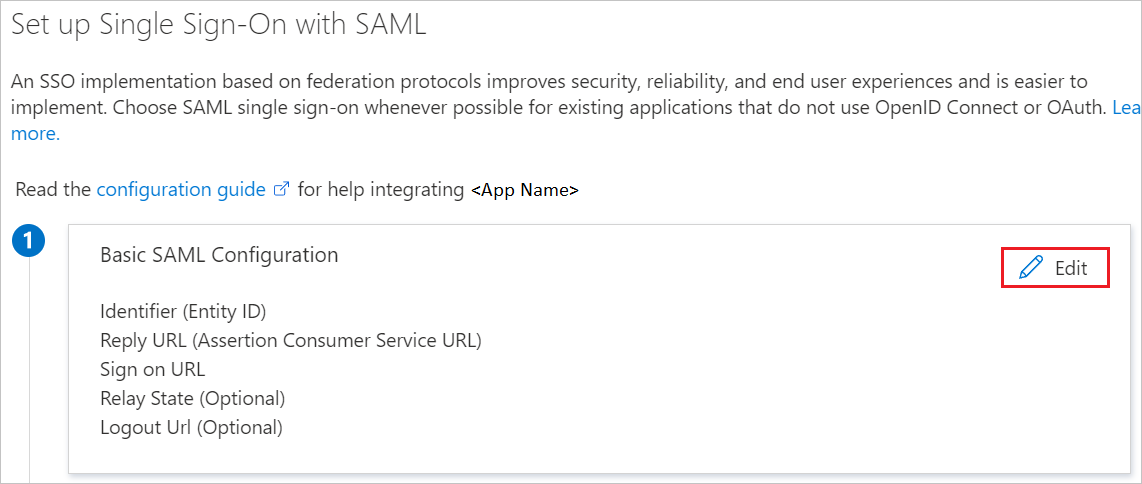

Na stronie Konfigurowanie jednokrotnego logowania przy użyciu SAML kliknij ikonę edycji/pióra dla Konfiguracji podstawowej protokołu SAML w celu edycji ustawień.

W sekcji Podstawowa konfiguracja protokołu SAML, jeśli chcesz skonfigurować aplikację w trybie inicjowania IDP, wprowadź wartości następujących pól:

a. W polu tekstowym SP Entity/IdP Audience wpisz adres URL przy użyciu następującego wzorca:

<SPN>_lookerb. W polu Adres URL odpowiedzi wpisz adres URL, używając następującego wzorca:

https://<SUBDOMAIN>.looker.com/samlcallbackKliknij pozycję Ustaw dodatkowe adresy URL i wykonaj następujący krok, jeśli chcesz skonfigurować aplikację w trybie inicjowanym przez SP:

W polu tekstowym adresu URL do logowania () wprowadź adres URL, korzystając z następującego wzorca:

https://<SUBDOMAIN>.looker.comNotatka

Te wartości nie są prawdziwe. Zaktualizuj te wartości przy użyciu rzeczywistego identyfikatora, adresu URL odpowiedzi i adresu URL logowania. Skontaktuj się z zespołem pomocy technicznej klienta platformy Looker Analytics Platform, aby uzyskać te wartości. Możesz również odwołać się do wzorców przedstawionych w sekcji Podstawowa konfiguracja protokołu SAML.

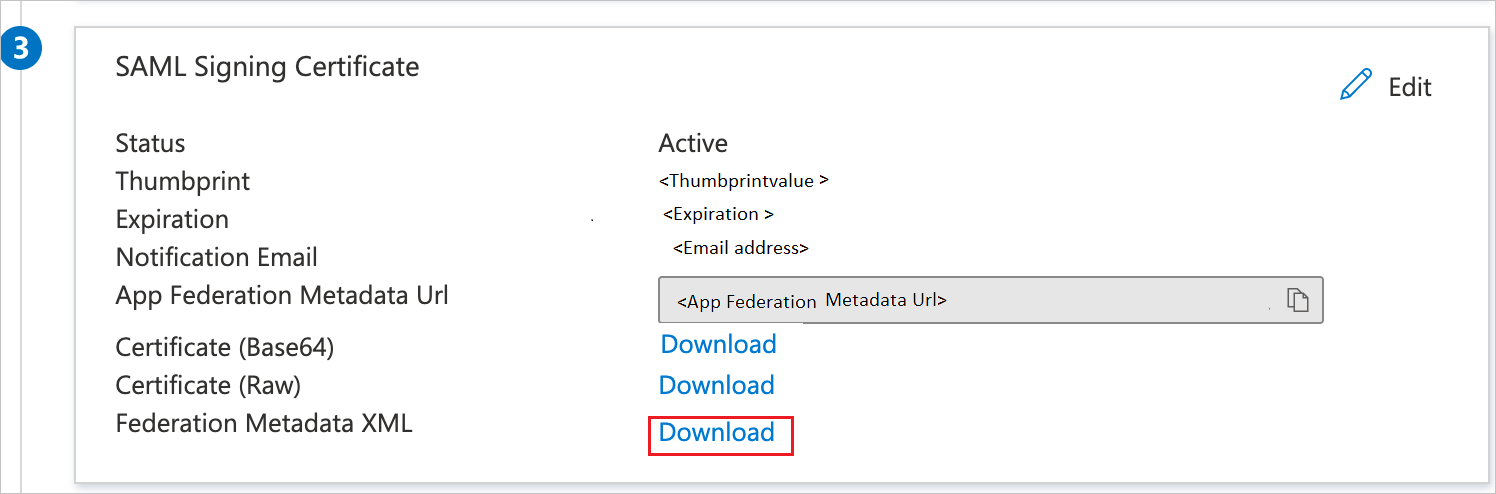

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu SAML w sekcji Certyfikat Podpisywania SAML znajdź XML metadanych federacji i wybierz pozycję Pobierz, aby zapisać certyfikat na komputerze.

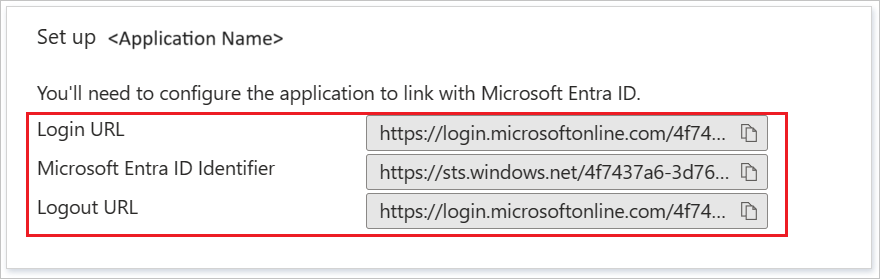

W sekcji Konfigurowanie platformy Looker Analytics Platform skopiuj odpowiednie adresy URL zależnie od twoich potrzeb.

Tworzenie użytkownika testowego aplikacji Microsoft Entra

W tej sekcji utworzysz użytkownika testowego o nazwie B.Simon.

- Zaloguj się do centrum zarządzania Microsoft Entra jako co najmniej Administrator Użytkowników.

- Przejdź do Identity>Users>Wszyscy użytkownicy.

- Wybierz pozycję Nowy użytkownik>Utwórz nowego użytkownikaw górnej części ekranu.

- W właściwościach użytkownika wykonaj następujące kroki:

- W polu nazwa wyświetlana wprowadź

B.Simon. - W polu Główna nazwa użytkownika wprowadź username@companydomain.extension. Na przykład

B.Simon@contoso.com. - Zaznacz pole wyboru Pokaż hasło, a następnie zapisz wartość wyświetlaną w polu Password.

- Wybierz Przejrzyj i utwórz.

- W polu nazwa wyświetlana wprowadź

- Wybierz pozycję Utwórz.

Przypisywanie użytkownika testowego aplikacji Microsoft Entra

W tej sekcji włączysz użytkownikowi B.Simon możliwość korzystania z logowania jednokrotnego, udzielając dostępu do usługi Salesforce.

- Zaloguj się do centrum administracyjnego Microsoft Entra jako przynajmniej Administrator Aplikacji Chmurowych.

- Przejdź do Identity>Aplikacje>Aplikacje dla przedsiębiorstw. Wybierz aplikację z listy aplikacji.

- Na stronie przeglądu aplikacji wybierz pozycję Użytkownicy i grupy .

- Wybierz Dodaj użytkownika/grupę, a następnie wybierz Użytkownicy i grupy w oknie dialogowym Dodawanie przypisania.

- W oknie dialogowym Użytkownicy i grupy wybierz pozycję B.Simon z listy Użytkownicy, a następnie wybierz przycisk Wybierz w dolnej części ekranu.

- Jeśli oczekujesz, że rola zostanie przypisana do użytkowników, możesz wybrać ją z listy rozwijanej Wybierz rolę. Jeśli dla tej aplikacji nie skonfigurowano żadnej roli, zostanie wybrana rola "Dostęp domyślny".

- W dialogu Dodaj zadanie wybierz przycisk Przypisz.

Konfigurowanie jednokrotnego logowania platformy Looker Analytics

W innym oknie przeglądarki internetowej zaloguj się do witryny internetowej Looker Analytics Platform jako administrator.

Przejdź do Administratora —>Uwierzytelnianie —>SAML

Wklej informacje o metadanych federacji , które skopiowałeś, do pola tekstowego metadanych IDP , a następnie kliknij przycisk Załaduj.

Wykonaj następujące kroki w sekcji Ustawienia atrybutu użytkownika.

zrzut ekranu

a. Dodaj następującą wartość w polu Attrybut e-mail:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddressb. Dodaj następującą wartość do pola Fname Attr:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givennamec. Dodaj następującą wartość do pola Lname Attr:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surnamed. W Testowe uwierzytelnianie użytkownikówkliknij Test SAML Authentication. Jeśli na stronie pojawi się komunikat „Odpowiedź serwera została pomyślnie zweryfikowana”, pomyślnie skonfigurowano wystąpienie na potrzeby integracji SAML.

e. W zapisz i zastosuj ustawieniazaznacz pole wyboru potwierdziłem konfigurację powyżej i chcę włączyć stosowanie jej globalnie.

f. Kliknij przycisk Aktualizuj ustawienia.

Tworzenie użytkownika testowego aplikacji Looker Analytics Platform

W tej sekcji w aplikacji Looker Analytics Platform jest tworzony użytkownik o nazwie Britta Simon. Platforma Looker Analytics obsługuje aprowizację użytkowników typu just in time, która jest domyślnie włączona. W tej sekcji nie ma żadnego zadania do wykonania. Jeśli użytkownik jeszcze nie istnieje na platformie Looker Analytics, zostanie utworzony po uwierzytelnieniu.

Testowanie SSO

W tej sekcji przetestujesz swoją konfigurację jednokrotnego logowania Microsoft Entra z następującymi opcjami.

Zainicjowane przez SP

Kliknij pozycję Przetestuj tę aplikację. Spowoduje to przekierowanie do adresu URL logowania platformy usługi Looker Analytics, pod którym można zainicjować przepływ logowania.

Przejdź bezpośrednio do adresu URL logowania platformy usługi Looker Analytics i zainicjuj przepływ logowania z tego miejsca.

Inicjowane przez IDP:

- Kliknij pozycję Przetestuj tę aplikację, a powinieneś zostać automatycznie zalogowany do platformy Looker Analytics, dla której skonfigurowano SSO.

Możesz również przetestować aplikację w dowolnym trybie za pomocą panelu dostępu firmy Microsoft. Po kliknięciu kafelka Looker Analytics Platform w panelu dostępu, jeśli skonfigurowano go w trybie SP, nastąpi przekierowanie do strony logowania aplikacji w celu zainicjowania przepływu logowania. Jeśli skonfigurowano w trybie IDP, powinno nastąpić automatyczne zalogowanie do Looker Analytics Platform, dla której skonfigurowano logowanie jednokrotne. Aby uzyskać więcej informacji na temat panelu dostępu, zobacz Wprowadzenie do panelu dostępu.

Powiązana zawartość

Po skonfigurowaniu platformy Looker Analytics możesz wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza się od dostępu warunkowego. Dowiedz się, jak wymusić kontrolę sesji za pomocą usługi Microsoft Defender for Cloud Apps.