Dodawanie, testowanie lub usuwanie akcji chronionych w identyfikatorze Entra firmy Microsoft

Akcje chronione w identyfikatorze Entra firmy Microsoft to uprawnienia, które zostały przypisane zasady dostępu warunkowego, które są wymuszane, gdy użytkownik próbuje wykonać akcję. W tym artykule opisano sposób dodawania, testowania lub usuwania akcji chronionych.

Uwaga

Te kroki należy wykonać w poniższej sekwencji, aby upewnić się, że akcje chronione są prawidłowo skonfigurowane i wymuszane. Jeśli nie wykonasz tej kolejności, może wystąpić nieoczekiwane zachowanie, takie jak wielokrotne żądania ponownego uwierzytelnienia.

Wymagania wstępne

Aby dodać lub usunąć chronione akcje, musisz mieć następujące elementy:

- Licencja Microsoft Entra ID P1 lub P2

- Rola Administracja Administracja istratora lub Administracja istratora dostępu warunkowego

Krok 1. Konfigurowanie zasad dostępu warunkowego

Akcje chronione używają kontekstu uwierzytelniania dostępu warunkowego, dlatego należy skonfigurować kontekst uwierzytelniania i dodać go do zasad dostępu warunkowego. Jeśli masz już zasady z kontekstem uwierzytelniania, możesz przejść do następnej sekcji.

Zaloguj się do centrum administracyjnego usługi Microsoft Entra.

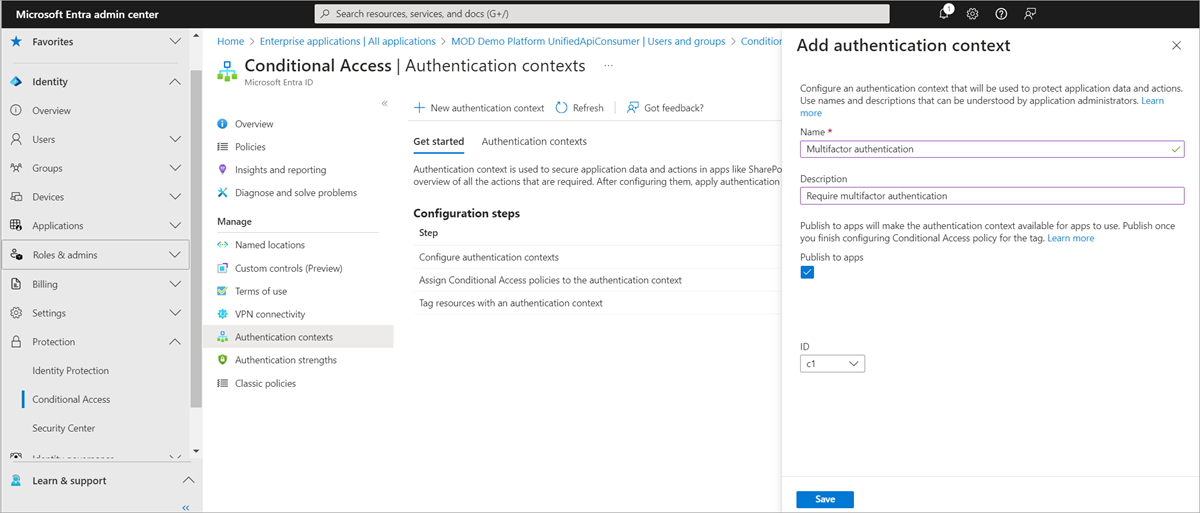

Wybierz pozycję Ochrona>kontekstu> uwierzytelniania dostępu>warunkowego Kontekst uwierzytelniania.

Wybierz pozycję Nowy kontekst uwierzytelniania, aby otworzyć okienko Kontekst dodawania uwierzytelniania.

Wprowadź nazwę i opis, a następnie wybierz pozycję Zapisz.

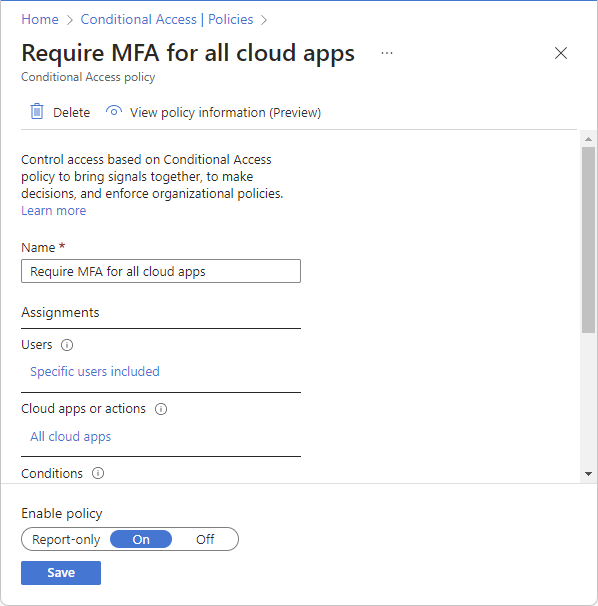

Wybierz pozycję Zasady>Nowe zasady, aby utworzyć nowe zasady.

Utwórz nowe zasady i wybierz kontekst uwierzytelniania.

Aby uzyskać więcej informacji, zobacz Dostęp warunkowy: aplikacje w chmurze, akcje i kontekst uwierzytelniania.

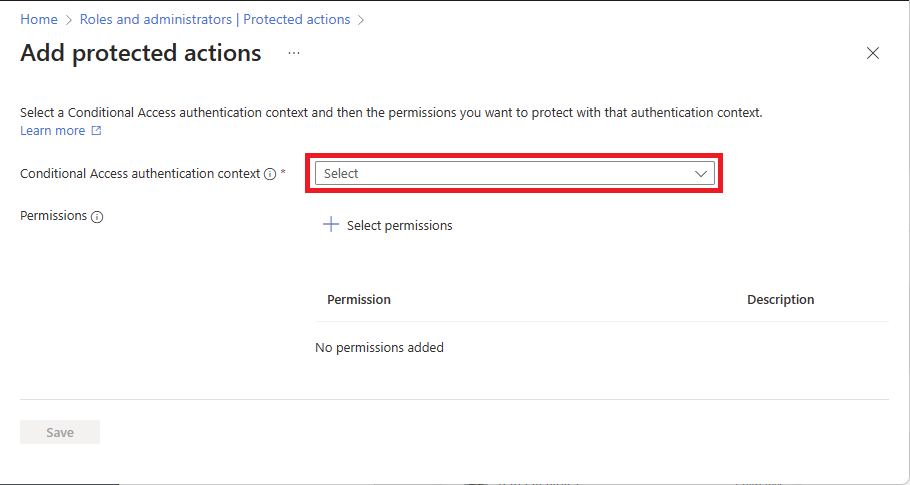

Krok 2. Dodawanie akcji chronionych

Aby dodać akcje ochrony, przypisz zasady dostępu warunkowego do co najmniej jednego uprawnienia przy użyciu kontekstu uwierzytelniania dostępu warunkowego.

Wybierz pozycję Ochrona>zasad dostępu>warunkowego.

Upewnij się, że stan zasad dostępu warunkowego, które mają być używane z chronioną akcją, ma wartość Włączone , a nie Wyłączone lub Tylko raport.

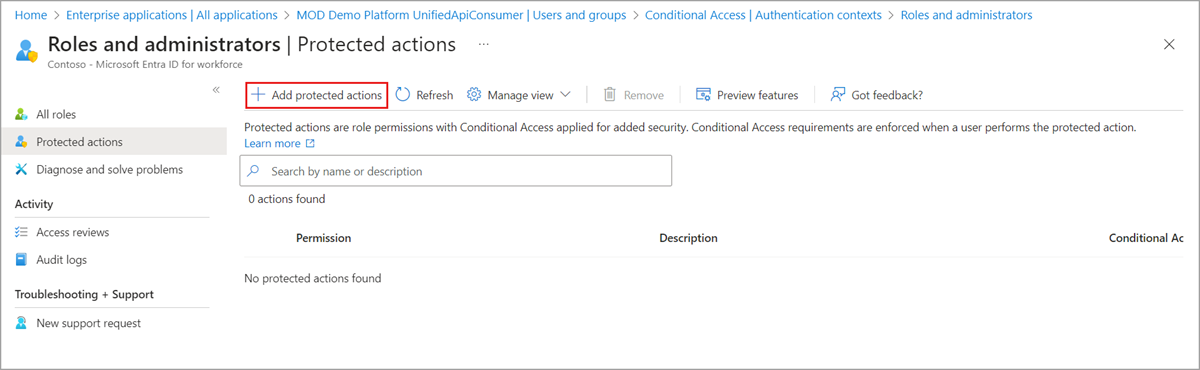

Wybierz pozycję Role tożsamości>i administratorzy>Chronione akcje.

Wybierz pozycję Dodaj akcje chronione, aby dodać nową akcję chronioną.

Jeśli opcja Dodawanie akcji chronionych jest wyłączona, upewnij się, że masz przypisaną rolę Administracja istrator dostępu warunkowego lub Administracja istratora zabezpieczeń. Aby uzyskać więcej informacji, zobacz Rozwiązywanie problemów z akcjami chronionymi.

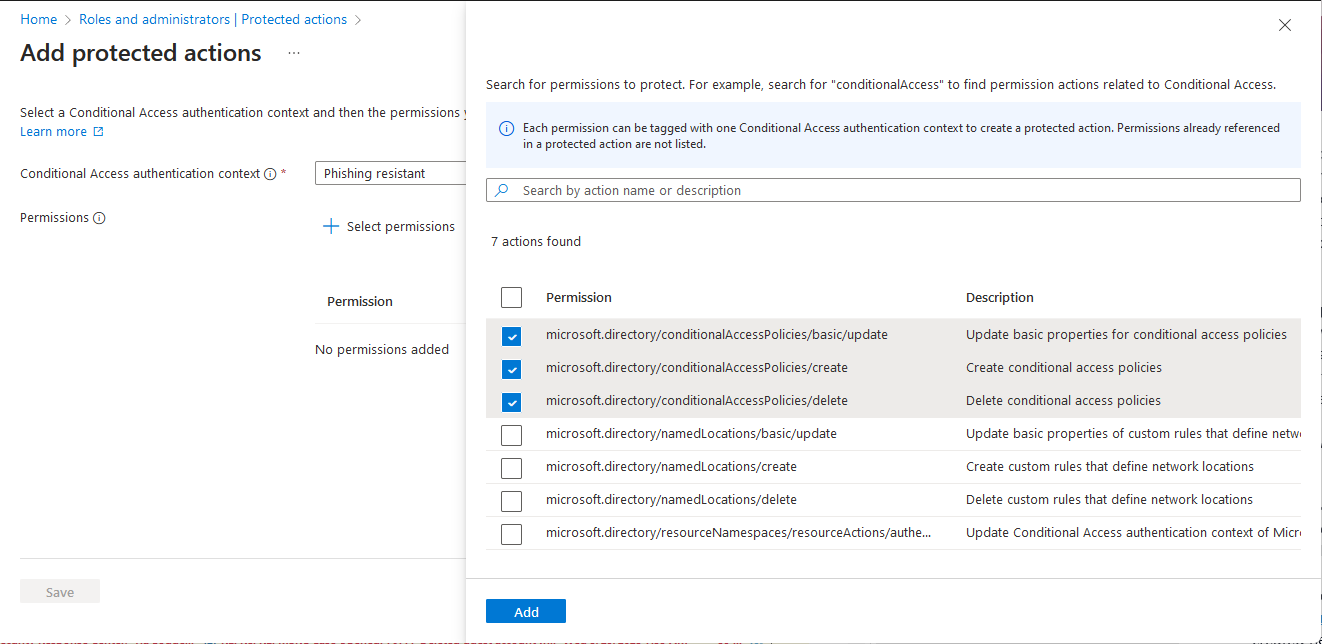

Wybierz skonfigurowany kontekst uwierzytelniania dostępu warunkowego.

Wybierz pozycję Wybierz uprawnienia i wybierz uprawnienia do ochrony za pomocą dostępu warunkowego.

Wybierz Dodaj.

Po zakończeniu wybierz Zapisz.

Nowe akcje chronione są wyświetlane na liście akcji chronionych

Krok 3. Testowanie akcji chronionych

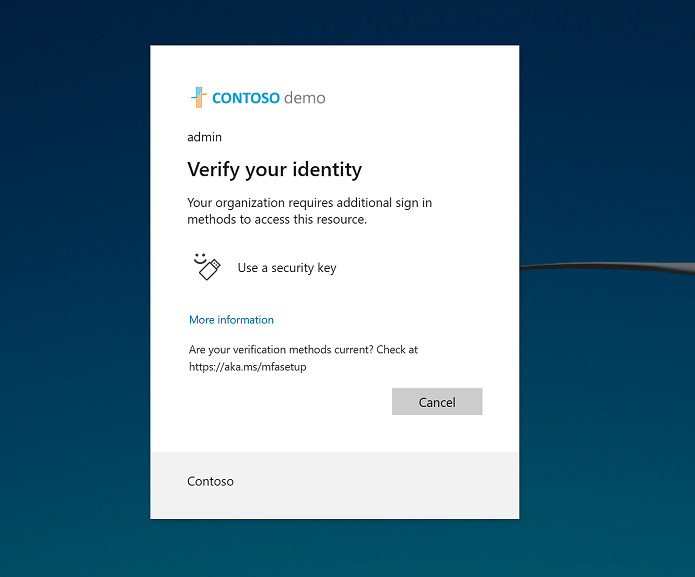

Gdy użytkownik wykonuje akcję chronioną, musi spełnić wymagania zasad dostępu warunkowego. W tej sekcji przedstawiono środowisko monitowania użytkownika o spełnienie zasad. W tym przykładzie użytkownik musi uwierzytelnić się przy użyciu klucza zabezpieczeń FIDO, zanim będzie mógł zaktualizować zasady dostępu warunkowego.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako użytkownik, który musi spełniać zasady.

Wybierz pozycję Ochrona>dostępu warunkowego.

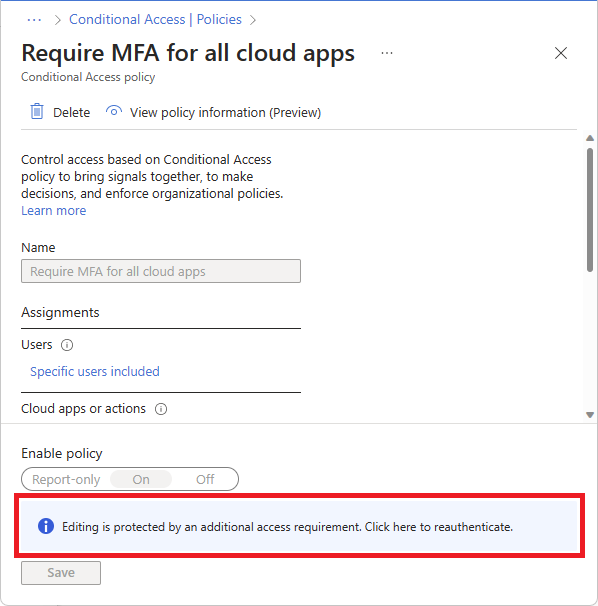

Wybierz zasady dostępu warunkowego, aby je wyświetlić.

Edytowanie zasad jest wyłączone, ponieważ wymagania dotyczące uwierzytelniania nie zostały spełnione. W dolnej części strony znajduje się następująca uwaga:

Edytowanie jest chronione przez dodatkowe wymaganie dostępu. Kliknij tutaj, aby ponownie uwierzytelnić.

Wybierz pozycję Kliknij tutaj, aby ponownie uwierzytelnić.

Wypełnij wymagania dotyczące uwierzytelniania, gdy przeglądarka zostanie przekierowana na stronę logowania firmy Microsoft Entra.

Po wykonaniu wymagań dotyczących uwierzytelniania można edytować zasady.

Edytuj zasady i zapisz zmiany.

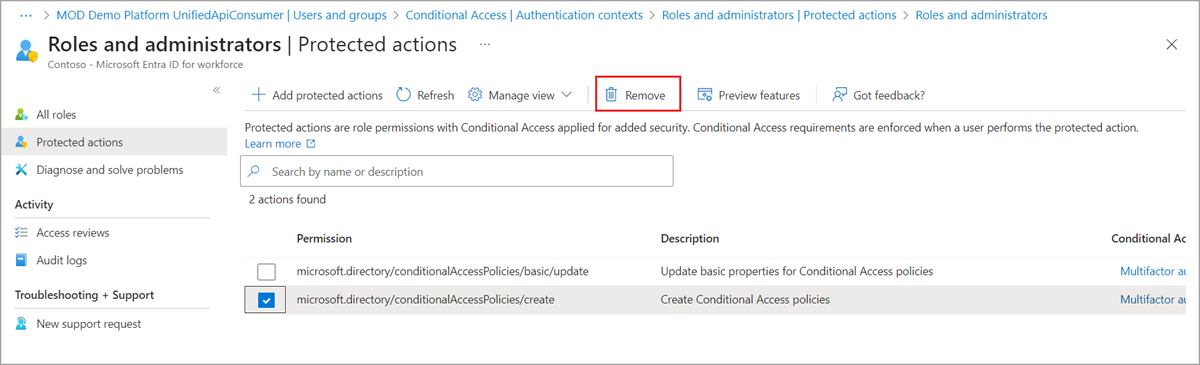

Usuwanie akcji chronionych

Aby usunąć akcje ochrony, usuń przypisanie wymagań zasad dostępu warunkowego z uprawnienia.

Wybierz pozycję Role tożsamości>i administratorzy>Chronione akcje.

Znajdź i wybierz uprawnienia Zasady dostępu warunkowego, aby cofnąć przypisanie.

Na pasku narzędzi wybierz pozycję Usuń.

Po usunięciu chronionej akcji uprawnienie nie będzie miało wymagania dostępu warunkowego. Do uprawnienia można przypisać nowe zasady dostępu warunkowego.

Microsoft Graph

Dodawanie akcji chronionych

Akcje chronione są dodawane przez przypisanie wartości kontekstu uwierzytelniania do uprawnienia. Wartości kontekstu uwierzytelniania dostępne w dzierżawie można odnaleźć, wywołując interfejs API authenticationContextClassReference .

Kontekst uwierzytelniania można przypisać do uprawnienia przy użyciu punktu końcowego unifiedRbacResourceAction API beta:

https://graph.microsoft.com/beta/roleManagement/directory/resourceNamespaces/microsoft.directory/resourceActions/

W poniższym przykładzie pokazano, jak uzyskać identyfikator kontekstu uwierzytelniania ustawiony na microsoft.directory/conditionalAccessPolicies/delete uprawnienie.

GET https://graph.microsoft.com/beta/roleManagement/directory/resourceNamespaces/microsoft.directory/resourceActions/microsoft.directory-conditionalAccessPolicies-delete-delete?$select=authenticationContextId,isAuthenticationContextSettable

Akcje zasobów z właściwością isAuthenticationContextSettable ustawioną na wartość true obsługują kontekst uwierzytelniania. Akcje zasobów z wartością właściwości authenticationContextId to identyfikator kontekstu uwierzytelniania, który został przypisany do akcji.

Aby wyświetlić isAuthenticationContextSettable właściwości i authenticationContextId , należy je uwzględnić w instrukcji select podczas wprowadzania żądania do interfejsu API akcji zasobu.

Rozwiązywanie problemów z akcjami chronionymi

Objaw — nie można wybrać wartości kontekstu uwierzytelniania

Podczas próby wybrania kontekstu uwierzytelniania dostępu warunkowego nie ma dostępnych wartości do wybrania.

Przyczyna

W dzierżawie nie włączono żadnych wartości kontekstu uwierzytelniania dostępu warunkowego.

Rozwiązanie

Włącz kontekst uwierzytelniania dla dzierżawy, dodając nowy kontekst uwierzytelniania. Upewnij się, że zaznaczono opcję Publikuj w aplikacjach , aby wybrać wartość . Aby uzyskać więcej informacji, zobacz Kontekst uwierzytelniania.

Objaw — zasady nie są wyzwalane

W niektórych przypadkach po dodaniu chronionej akcji użytkownicy mogą nie być monitowani zgodnie z oczekiwaniami. Jeśli na przykład zasady wymagają uwierzytelniania wieloskładnikowego, użytkownik może nie zobaczyć monitu logowania.

Przyczyna 1

Użytkownik nie został przypisany do zasad dostępu warunkowego używanych do akcji chronionej.

Rozwiązanie 1

Użyj narzędzia What If dostępu warunkowego, aby sprawdzić, czy użytkownik ma przypisane zasady. W przypadku korzystania z narzędzia wybierz użytkownika i kontekst uwierzytelniania, który został użyty z chronioną akcją. Wybierz pozycję What If (Co jeśli) i sprawdź, czy oczekiwane zasady są wyświetlane w tabeli Zasady, które będą stosowane . Jeśli zasady nie mają zastosowania, sprawdź warunek przypisania użytkownika zasad i dodaj użytkownika.

Przyczyna 2

Użytkownik ma wcześniej spełnione zasady. Na przykład ukończone uwierzytelnianie wieloskładnikowe wcześniej w tej samej sesji.

Rozwiązanie 2

Sprawdź zdarzenia logowania w usłudze Microsoft Entra, aby rozwiązać problemy. Zdarzenia logowania zawierają szczegółowe informacje o sesji, w tym informacje o tym, czy użytkownik ukończył już uwierzytelnianie wieloskładnikowe. Podczas rozwiązywania problemów z dziennikami logowania warto również sprawdzić stronę szczegółów zasad, aby potwierdzić, że zażądano kontekstu uwierzytelniania.

Objaw — zasady nigdy nie są spełnione

Gdy próbujesz spełnić wymagania zasad dostępu warunkowego, zasady nigdy nie są spełnione i nadal są wymagane do ponownego uwierzytelnienia.

Przyczyna

Zasady dostępu warunkowego nie zostały utworzone lub stan zasad jest wyłączony lub tylko raport.

Rozwiązanie

Utwórz zasady dostępu warunkowego, jeśli nie istnieje lub ustaw stan na Włączone.

Jeśli nie możesz uzyskać dostępu do strony Dostęp warunkowy ze względu na akcję chronioną i powtarzające się żądania ponownego uwierzytelnienia, użyj następującego linku, aby otworzyć stronę Dostęp warunkowy.

Objaw — brak dostępu do dodawania akcji chronionych

Po zalogowaniu nie masz uprawnień do dodawania ani usuwania akcji chronionych.

Przyczyna

Nie masz uprawnień do zarządzania akcjami chronionymi.

Rozwiązanie

Upewnij się, że masz przypisaną rolę Administracja istrator dostępu warunkowego lub Administracja istratora zabezpieczeń.

Objaw — błąd zwrócony przy użyciu programu PowerShell w celu wykonania chronionej akcji

W przypadku używania programu PowerShell do wykonywania chronionej akcji zwracany jest błąd i nie ma monitu o spełnienie zasad dostępu warunkowego.

Przyczyna

Program Microsoft Graph PowerShell obsługuje uwierzytelnianie krokowe, które jest wymagane do zezwalania na monity dotyczące zasad. Program PowerShell dla platformy Azure i usługi Azure AD Graph nie jest obsługiwany w przypadku uwierzytelniania krokowego.

Rozwiązanie

Upewnij się, że używasz programu Microsoft Graph PowerShell.