Dostęp warunkowy: sesja

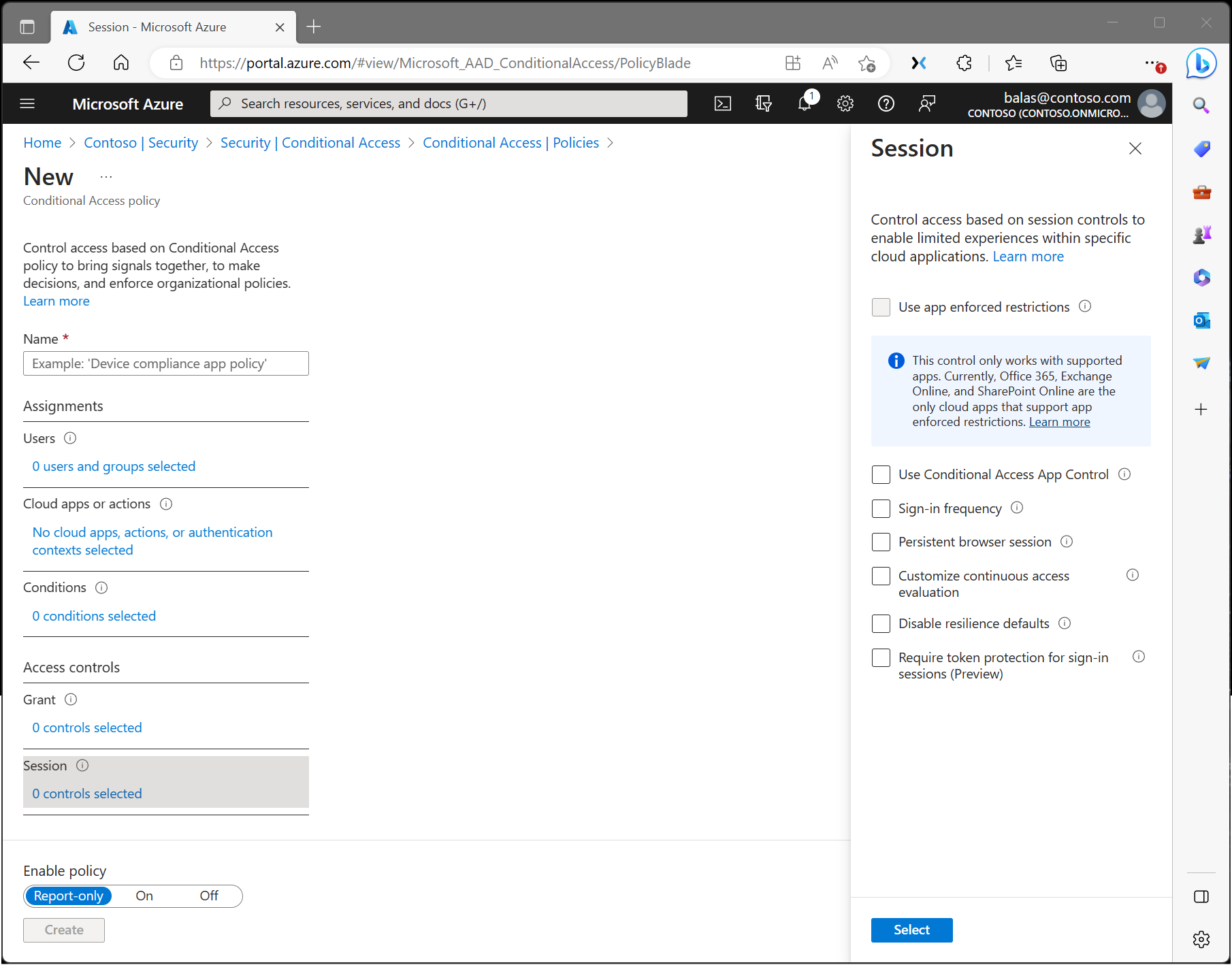

W ramach zasad dostępu warunkowego administrator może korzystać z kontrolek sesji w celu włączenia ograniczonych środowisk w określonych aplikacjach w chmurze.

Ograniczenia wymuszane przez aplikację

Organizacje mogą użyć tej kontrolki, aby wymagać od Microsoft Entra ID przekazywania informacji o urządzeniu do wybranych aplikacji w chmurze. Informacje o urządzeniu umożliwiają aplikacjom w chmurze określenie, czy połączenie pochodzi z urządzenia zgodnego, czy z przyłączonego do domeny, oraz aktualizowanie środowiska sesji. Po wybraniu aplikacji w chmurze informacje o urządzeniu są używane do udostępniania użytkownikom ograniczonego lub pełnego środowiska. Ograniczone, gdy urządzenie nie jest zarządzane lub zgodne i pełne, gdy urządzenie jest zarządzane i zgodne.

Aby uzyskać listę obsługiwanych aplikacji i sposób konfigurowania zasad, zobacz następujące artykuły:

- Limit czasu bezczynności sesji dla platformy Microsoft 365.

- Włączanie dostępu ograniczonego za pomocą usługi SharePoint Online

- Włączanie dostępu ograniczonego przy użyciu usługi Exchange Online

Kontrola aplikacji dostępu warunkowego

Kontrola dostępu warunkowego korzysta z architektury zwrotnego serwera proxy i jest unikatowo zintegrowana z dostępem warunkowym firmy Microsoft Entra. Dostęp warunkowy firmy Microsoft Entra umożliwia wymuszanie kontroli dostępu w aplikacjach organizacji na podstawie określonych warunków. Warunki definiują użytkownika lub grupę użytkowników, aplikacji w chmurze oraz lokalizacji i sieci, do których mają zastosowanie zasady dostępu warunkowego. Po określeniu warunków można kierować użytkowników do aplikacji Microsoft Defender dla Chmury, w których można chronić dane za pomocą kontroli dostępu warunkowego aplikacji, stosując kontrolę dostępu i sesji.

Kontrola dostępu warunkowego aplikacji umożliwia monitorowanie i kontrolowanie sesji aplikacji użytkownika w czasie rzeczywistym na podstawie zasad dostępu i sesji. Zasady dostępu i sesji są używane w portalu Defender dla Chmury Apps w celu uściślinia filtrów i ustawiania akcji do wykonania. Za pomocą zasad dostępu i sesji można wykonywać następujące czynności:

- Zapobiegaj eksfiltracji danych: możesz zablokować pobieranie, wycinanie, kopiowanie i drukowanie poufnych dokumentów na urządzeniach niezarządzanych.

- Ochrona podczas pobierania: zamiast blokowania pobierania poufnych dokumentów można wymagać, aby dokumenty zostały oznaczone etykietami i chronione za pomocą usługi Azure Information Protection. Ta akcja gwarantuje, że dokument jest chroniony, a dostęp użytkowników jest ograniczony w potencjalnie ryzykownej sesji.

- Zapobiegaj przekazaniu nieoznakowanych plików: przed przekazaniem, rozpowszechnianiem i użyciem poufnego pliku należy upewnić się, że plik ma odpowiednią etykietę i ochronę. Możesz mieć pewność, że nieoznaczone pliki z zawartością wrażliwą nie będą przekazywane, dopóki użytkownik nie klasyfikuje zawartości.

- Monitorowanie sesji użytkowników pod kątem zgodności (wersja zapoznawcza): ryzykowni użytkownicy są monitorowani po zalogowaniu się do aplikacji, a ich akcje są rejestrowane z poziomu sesji. Możesz zbadać i przeanalizować zachowanie użytkownika, aby zrozumieć, gdzie i w jakich warunkach zasady sesji powinny być stosowane w przyszłości.

- Blokuj dostęp (wersja zapoznawcza): w zależności od kilku czynników ryzyka można szczegółowo zablokować dostęp dla określonych aplikacji i użytkowników. Możesz na przykład zablokować je, jeśli używają certyfikatów klienta jako formy zarządzania urządzeniami.

- Blokuj działania niestandardowe: niektóre aplikacje mają unikatowe scenariusze, które niosą ze sobą ryzyko, na przykład wysyłanie wiadomości z zawartością wrażliwą w aplikacjach, takich jak Microsoft Teams lub Slack. W takich scenariuszach można skanować komunikaty pod kątem poufnej zawartości i blokować je w czasie rzeczywistym.

Aby uzyskać więcej informacji, zobacz artykuł Wdrażanie kontroli dostępu warunkowego aplikacji dla polecanych aplikacji.

Częstotliwość logowania

Częstotliwość logowania określa okres czasu, po upłynięciu którego użytkownik będzie musiał ponownie się zalogować podczas próby uzyskania dostępu do zasobu. Administratorzy mogą wybrać okres (godziny lub dni) lub zdecydować się na ponowne uwierzytelnienie za każdym razem.

Ustawienie częstotliwości logowania działa z aplikacjami, które implementują protokoły OAUTH2 lub OIDC zgodnie ze standardami. Większość aplikacji natywnych firmy Microsoft dla systemów Windows, Mac i Mobile, w tym następujące aplikacje internetowe, są zgodne z ustawieniem.

- Word, Excel, PowerPoint Online

- OneNote Online

- Office.com

- portal Administracja Microsoft 365

- Exchange Online

- SharePoint i OneDrive

- Klient internetowy usługi Teams

- Dynamics CRM Online

- Azure Portal

Aby uzyskać więcej informacji, zobacz artykuł Konfigurowanie zarządzania sesjami uwierzytelniania przy użyciu dostępu warunkowego.

Trwała sesja przeglądarki

Dzięki trwałej sesji przeglądarki użytkownicy nie są wylogowywani po zamknięciu i ponownym otworzeniu okna przeglądarki.

Aby uzyskać więcej informacji, zobacz artykuł Konfigurowanie zarządzania sesjami uwierzytelniania przy użyciu dostępu warunkowego.

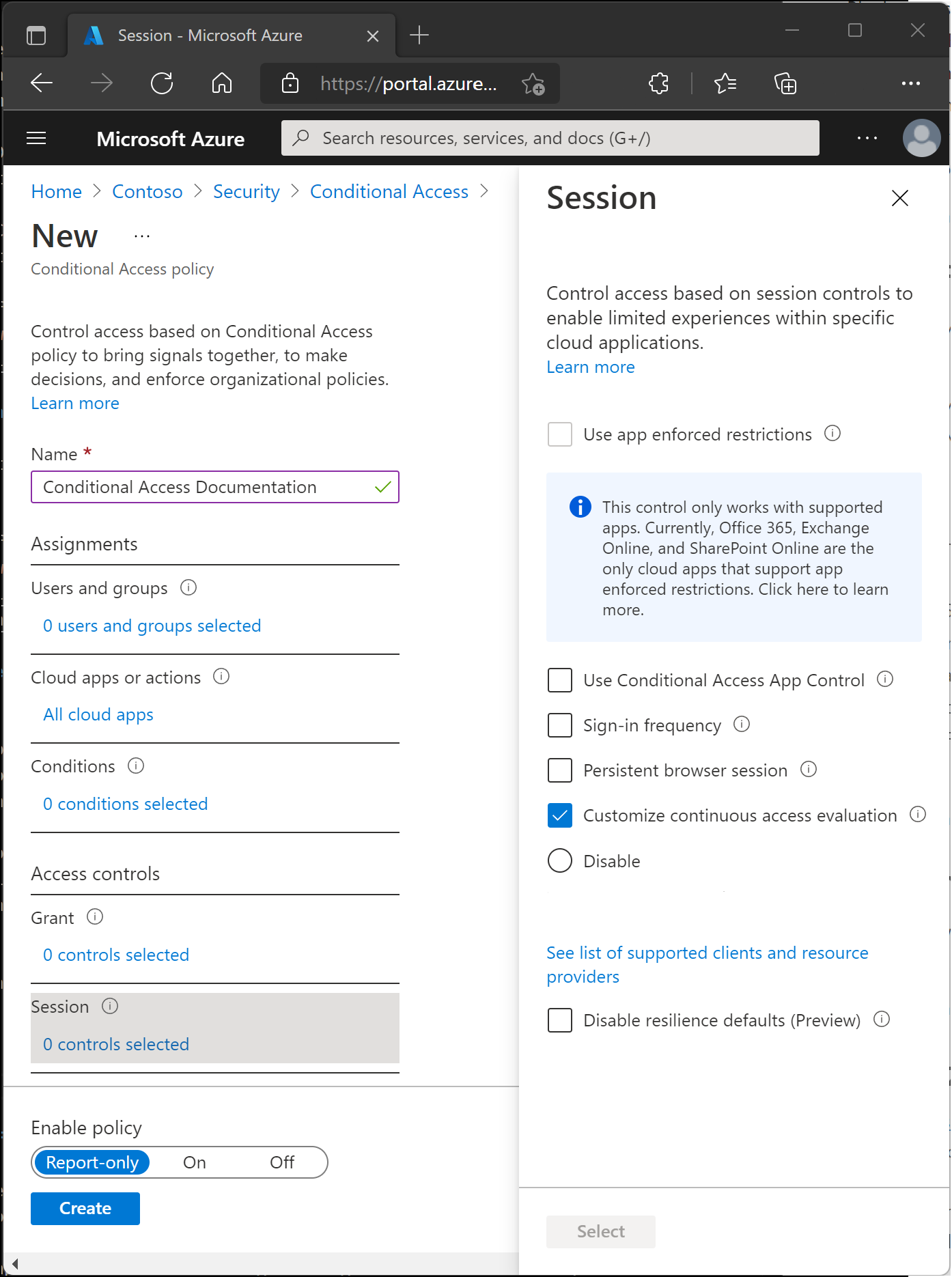

Dostosowywanie ciągłej weryfikacji dostępu

Ciągła ocena dostępu jest automatycznie włączona w ramach zasad dostępu warunkowego organizacji. W przypadku organizacji, które chcą wyłączyć ciągłą weryfikację dostępu, ta konfiguracja jest teraz opcją w kontroli sesji w ramach dostępu warunkowego. Zasady ciągłej weryfikacji dostępu mogą dotyczyć wszystkich użytkowników lub być ograniczone do określonych użytkowników i grup. Administratorzy mogą dokonać następującego wyboru podczas tworzenia nowych zasad lub podczas edytowania istniejących zasad dostępu warunkowego.

- Wyłącz tylko wtedy, gdy wybrano opcję Wszystkie zasoby (dawniej Wszystkie aplikacje w chmurze), nie wybrano żadnych warunków, a w obszarze Sesja>dostosuj ocenę dostępu ciągłego w zasadach dostępu warunkowego wybrano opcję Wyłącz. Możesz wyłączyć wszystkich użytkowników lub określonych użytkowników i grup.

Wyłącz ustawienia domyślne odporności

Podczas awarii identyfikator Entra firmy Microsoft rozszerza dostęp do istniejących sesji przy jednoczesnym wymuszaniu zasad dostępu warunkowego.

Jeśli ustawienia domyślne odporności są wyłączone, dostęp zostanie odrzucony po wygaśnięciu istniejących sesji. Aby uzyskać więcej informacji, zobacz artykuł Dostęp warunkowy: odporność domyślne.

Wymagaj ochrony tokenu dla sesji logowania (wersja zapoznawcza)

Ochrona tokenów (czasami nazywana powiązaniem tokenu w branży) próbuje zmniejszyć liczbę ataków przy użyciu kradzieży tokenu, zapewniając, że token można używać tylko z zamierzonego urządzenia. Gdy osoba atakująca może ukraść token, przechwytując lub powtarzając, może personifikować swoją ofiarę do momentu wygaśnięcia lub odwołania tokenu. Uważa się, że kradzież tokenu jest stosunkowo rzadkim zdarzeniem, ale uszkodzenie z niego może być znaczące.

Wersja zapoznawcza działa tylko w przypadku określonych scenariuszy. Aby uzyskać więcej informacji, zobacz artykuł Dostęp warunkowy: ochrona tokenów (wersja zapoznawcza).

Korzystanie z profilu zabezpieczeń globalnego bezpiecznego dostępu

Korzystanie z profilu zabezpieczeń z dostępem warunkowym łączy mechanizmy kontroli tożsamości z zabezpieczeniami sieciowymi w produkcie Microsoft Security Service Edge (SSE), Dostęp do Internetu Microsoft Entra. Wybranie tej kontrolki sesji umożliwia zapewnienie tożsamości i świadomości kontekstu profilom zabezpieczeń, które są grupami różnych zasad utworzonych i zarządzanych w globalnym bezpiecznym dostępie.