Rozwiązywanie problemów z bezproblemowym logowaniem jednokrotnym usługi Microsoft Entra

Ten artykuł pomaga znaleźć informacje dotyczące rozwiązywania typowych problemów dotyczących bezproblemowego logowania jednokrotnego firmy Microsoft (Bezproblemowe logowanie jednokrotne).

Znane problemy

- W kilku przypadkach włączenie bezproblemowego logowania jednokrotnego może potrwać do 30 minut.

- Jeśli wyłączysz i ponownie włączysz bezproblemowe logowanie jednokrotne w dzierżawie, użytkownicy nie otrzymają środowiska logowania jednokrotnego, dopóki ich buforowane bilety Kerberos, zwykle ważne przez 10 godzin, wygasły.

- Jeśli bezproblemowe logowanie jednokrotne powiedzie się, użytkownik nie ma możliwości wybrania pozycji Nie wylogowuj mnie.

- Klienci platformy Microsoft 365 Win32 (Outlook, Word, Excel i inni) z wersjami 16.0.8730.xxxx i nowszymi są obsługiwane przy użyciu przepływu nieinterakcyjnego. Inne wersje nie są obsługiwane; w tych wersjach użytkownicy będą wprowadzać swoje nazwy użytkowników, ale nie hasła, aby się zalogować. W przypadku usługi OneDrive należy aktywować funkcję konfiguracji dyskretnej usługi OneDrive w celu uzyskania środowiska logowania dyskretnego.

- Bezproblemowe logowanie jednokrotne nie działa w trybie przeglądania prywatnego w przeglądarce Firefox.

- Bezproblemowe logowanie jednokrotne nie działa w przeglądarce Internet Explorer, gdy włączony jest rozszerzony tryb chroniony.

- Przeglądarka Microsoft Edge (starsza wersja) nie jest już obsługiwana

- Bezproblemowe logowanie jednokrotne nie działa w przeglądarkach na urządzeniach przenośnych z systemami iOS i Android.

- Jeśli użytkownik jest częścią zbyt wielu grup w usłudze Active Directory, bilet protokołu Kerberos użytkownika prawdopodobnie będzie zbyt duży do przetworzenia, co spowoduje niepowodzenie bezproblemowego logowania jednokrotnego. Żądania MICROSOFT Entra HTTPS mogą mieć nagłówki o maksymalnym rozmiarze 50 KB; Bilety protokołu Kerberos muszą być mniejsze niż limit, aby pomieścić inne artefakty firmy Microsoft Entra (zazwyczaj 2–5 KB), takie jak pliki cookie. Naszym zaleceniem jest zmniejszenie członkostwa w grupach użytkowników i ponów próbę.

- Jeśli synchronizujesz co najmniej 30 lasów usługi Active Directory, nie możesz włączyć bezproblemowego logowania jednokrotnego za pośrednictwem programu Microsoft Entra Connect. Aby obejść ten problem, możesz ręcznie włączyć tę funkcję w dzierżawie.

- Dodanie adresu URL usługi Microsoft Entra (

https://autologon.microsoftazuread-sso.com) do strefy Zaufane witryny zamiast lokalnej strefy intranetu uniemożliwia użytkownikom logowanie się. - Bezproblemowe logowanie jednokrotne obsługuje typy szyfrowania AES256_HMAC_SHA1, AES128_HMAC_SHA1 i RC4_HMAC_MD5 dla protokołu Kerberos. Zaleca się, aby typ szyfrowania konta AzureADSSOAcc$ był ustawiony na AES256_HMAC_SHA1 lub jeden z typów AES a RC4 dla dodatkowych zabezpieczeń. Typ szyfrowania jest przechowywany w atrybucie msDS-SupportedEncryptionTypes konta w usłudze Active Directory. Jeśli typ szyfrowania konta AzureADSSOAcc$ jest ustawiony na RC4_HMAC_MD5 i chcesz zmienić go na jeden z typów szyfrowania AES, upewnij się, że najpierw przerzucisz klucz odszyfrowywania Kerberos konta azureADSSOAcc$ zgodnie z opisem w dokumencie FAQ w ramach odpowiedniego pytania, w przeciwnym razie bezproblemowe logowanie jednokrotne nie nastąpi.

- Jeśli masz więcej niż jeden las z zaufaniem lasu, włączenie logowania jednokrotnego w jednym z lasów włączy logowanie jednokrotne we wszystkich zaufanych lasach. Jeśli włączysz logowanie jednokrotne w lesie, w którym logowanie jednokrotne jest już włączone, zostanie wyświetlony błąd informujący, że logowanie jednokrotne jest już włączone w lesie.

- Zasady, które umożliwiają bezproblemowe logowanie jednokrotne, ma limit 25600 znaków. Ten limit dotyczy wszystkich elementów zawartych w zasadach, w tym nazw lasów, dla których ma być włączone bezproblemowe logowanie jednokrotne. Jeśli masz dużą liczbę lasów w danym środowisku, możesz osiągnąć limit znaków. Jeśli lasy mają między nimi zaufanie, wystarczy włączyć bezproblemowe logowanie jednokrotne tylko w jednym lesie. Jeśli na przykład masz contoso.com i fabrikam.com i istnieje relacja zaufania między nimi, możesz włączyć bezproblemowe logowanie jednokrotne tylko w contoso.com i będzie miało zastosowanie również w fabrikam.com. Dzięki temu można zmniejszyć liczbę lasów włączonych w zasadach i uniknąć osiągnięcia limitu znaków zasad.

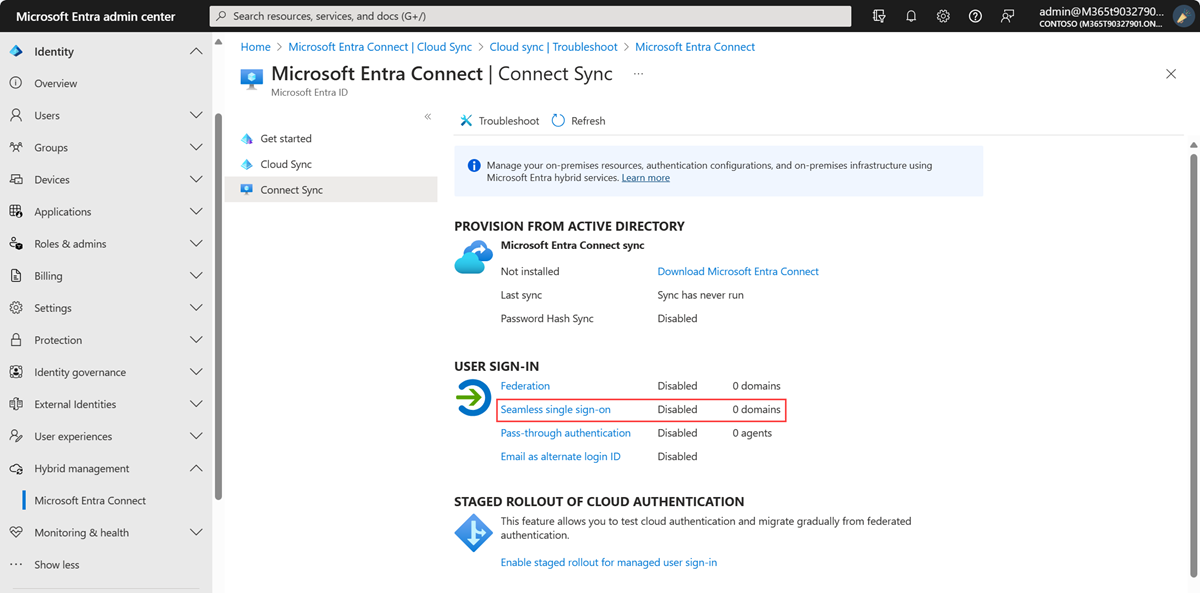

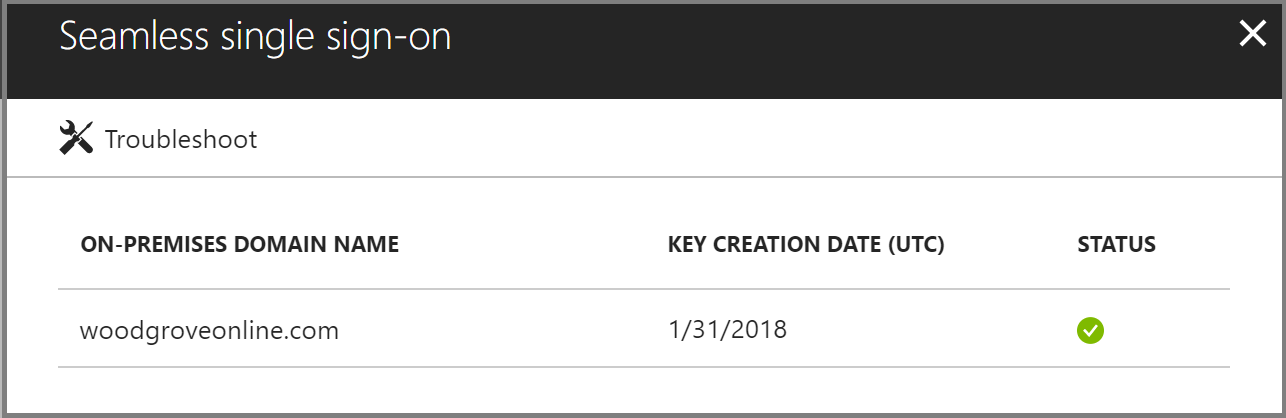

Sprawdzanie stanu funkcji

Sprawdź, czy funkcja bezproblemowego logowania jednokrotnego jest nadal włączona w Twojej dzierżawie. Stan można sprawdzić, przechodząc do okienka >>Synchronizacja programu Microsoft Entra Connect>Connect w centrum administracyjnym [Microsoft Entra Admin Center]().https://portal.azure.com/

Sprawdź wszystkie lasy usługi AD, w których włączono bezproblemowe logowanie jednokrotne.

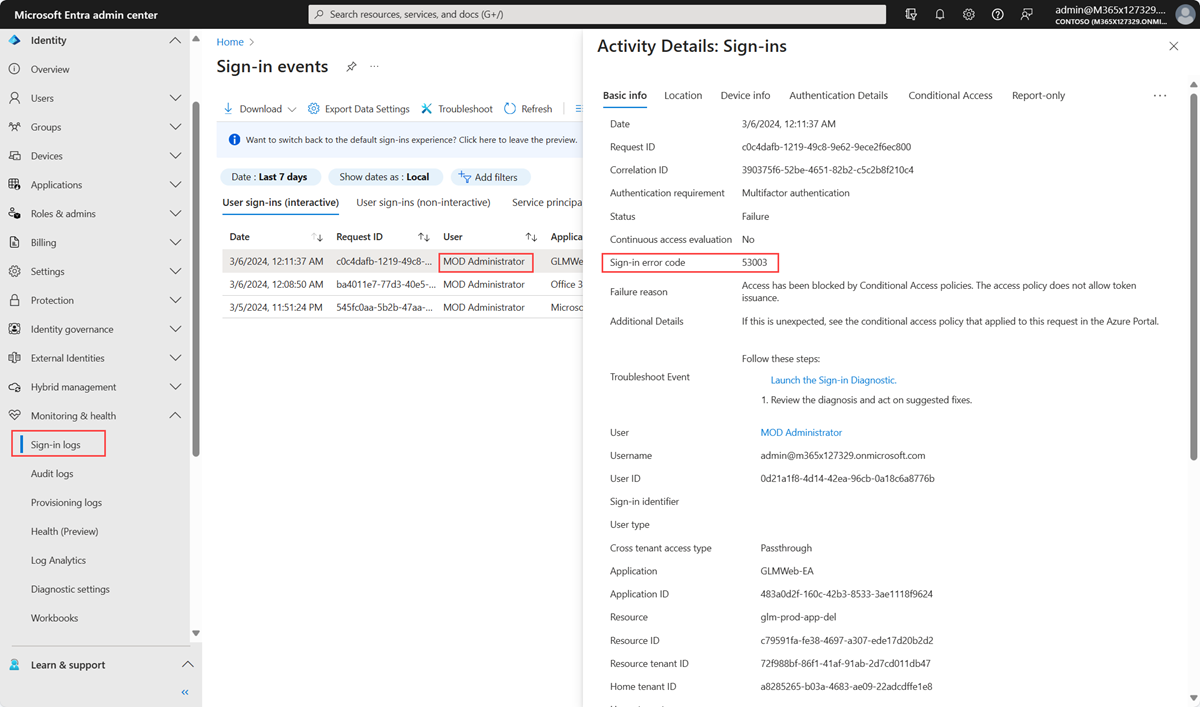

Przyczyny niepowodzenia logowania w centrum administracyjnym firmy Microsoft Entra (wymaga licencji Premium)

Jeśli Dzierżawa ma skojarzoną licencję Microsoft Entra ID P1 lub P2, możesz również zapoznać się z raportem aktywności logowania wewnątrz identyfikatora Entra firmy Microsoft w centrum administracyjnym firmy Microsoft Entra.

Przejdź do pozycji Monitorowanie tożsamości>i logowania dotyczące kondycji>w centrum administracyjnym [Microsoft Entra](https://portal.azure.com/), a następnie wybierz działanie logowania określonego użytkownika. Poszukaj pola KOD BŁĘDU LOGOWANIA. Zamapuj wartość tego pola na przyczynę niepowodzenia i rozwiązanie, korzystając z poniższej tabeli:

| Kod błędu logowania | Przyczyna niepowodzenia zalogowania się | Rozwiązanie |

|---|---|---|

| 81001 | Bilet Kerberos użytkownika jest zbyt duży. | Zmniejsz liczbę członkostw użytkownika w grupach i spróbuj ponownie. |

| 81002 | Nie można zweryfikować biletu Kerberos użytkownika. | Wybierz listę kontrolną rozwiązywania problemów. |

| 81003 | Nie można zweryfikować biletu Kerberos użytkownika. | Wybierz listę kontrolną rozwiązywania problemów. |

| 81004 | Próba uwierzytelniania Kerberos nie powiodła się. | Wybierz listę kontrolną rozwiązywania problemów. |

| 81008 | Nie można zweryfikować biletu Kerberos użytkownika. | Wybierz listę kontrolną rozwiązywania problemów. |

| 81009 | Nie można zweryfikować biletu Kerberos użytkownika. | Wybierz listę kontrolną rozwiązywania problemów. |

| 81010 | Bezproblemowe logowanie jednokrotne nie powiodło się, ponieważ ważność biletu Kerberos użytkownika wygasła lub bilet jest nieprawidłowy. | Użytkownik musi się zalogować z urządzenia przyłączonego do domeny w sieci firmowej. |

| 81011 | Nie można znaleźć obiektu użytkownika w oparciu o informacje z biletu Kerberos użytkownika. | Użyj programu Microsoft Entra Connect, aby zsynchronizować informacje użytkownika z identyfikatorem Entra firmy Microsoft. |

| 81012 | Użytkownik próbujący zalogować się do identyfikatora Entra firmy Microsoft różni się od zalogowanego użytkownika na urządzeniu. | Użytkownik musi się zalogować z innego urządzenia. |

| 81013 | Nie można znaleźć obiektu użytkownika w oparciu o informacje z biletu Kerberos użytkownika. | Użyj programu Microsoft Entra Connect, aby zsynchronizować informacje użytkownika z identyfikatorem Entra firmy Microsoft. |

Lista kontrolna rozwiązywania problemów

Skorzystaj z poniższej listy kontrolnej, aby rozwiązać problemy z bezproblemowym logowaniem jednokrotnym:

- Upewnij się, że funkcja bezproblemowego logowania jednokrotnego jest włączona w programie Microsoft Entra Connect. Jeśli nie możesz włączyć tej funkcji (na przykład z powodu zablokowanego portu), upewnij się, że zostały spełnione wszystkie wymagania wstępne.

- Jeśli włączono zarówno dołączanie firmy Microsoft Entra, jak i bezproblemowe logowanie jednokrotne w dzierżawie, upewnij się, że problem nie dotyczy dołączania do firmy Microsoft Entra. SSO z Microsoft Entra join ma pierwszeństwo przed Seamless SSO, jeśli urządzenie jest zarówno zarejestrowane w Microsoft Entra ID, jak i przyłączone do domeny. Po dołączeniu SSO z Microsoft Entra użytkownik widzi kafelek logowania z napisem "Connected to Windows".

- Upewnij się, że adres URL entra firmy Microsoft (

https://autologon.microsoftazuread-sso.com) jest częścią ustawień strefy intranetowej użytkownika. - Upewnij się, że urządzenie firmowe jest przyłączone do domeny usługi Active Directory. Aby bezproblemowe logowanie jednokrotne działało, urządzenie nie musi być przyłączone do firmy Microsoft Entra.

- Upewnij się, że użytkownik jest zalogowany na urządzeniu za pośrednictwem konta domeny usługi Active Directory.

- Upewnij się, że konto użytkownika pochodzi z lasu usługi Active Directory, w którym zostało skonfigurowane bezproblemowe logowanie jednokrotne.

- Upewnij się, że urządzenie jest połączone z siecią firmową.

- Upewnij się, że czas urządzenia jest zsynchronizowany z czasem w usłudze Active Directory i czasem na kontrolerach domeny oraz że różnica tych czasów nie jest większa niż 5 minut.

- Upewnij się, że konto komputera

AZUREADSSOACCjest obecne i włączone w każdym lesie usługi AD, dla którego chcesz włączyć bezproblemowe logowanie jednokrotne. Jeśli to konto komputera zostało usunięte lub go nie ma, możesz je ponownie utworzyć za pomocą poleceń cmdlet programu PowerShell. - Wyświetl listę istniejących na urządzeniu biletów protokołu Kerberos przy użyciu polecenia

klistw wierszu polecenia. Upewnij się, że są obecne bilety wystawione dla konta komputeraAZUREADSSOACC. Bilety Kerberos użytkowników są zwykle ważne przez 10 godzin. Twoja usługa Active Directory może mieć inne ustawienia. - Jeśli wyłączono i ponownie włączono bezproblemowe logowanie jednokrotne w dzierżawie, użytkownicy nie otrzymają środowiska logowania jednokrotnego do momentu wygaśnięcia buforowanych biletów Kerberos.

- Usuń z urządzenia istniejące bilety Kerberos przy użyciu polecenia

klist purgei spróbuj ponownie. - Aby ustalić, czy występują problemy związane z kodem JavaScript, przejrzyj dzienniki konsoli przeglądarki (w obszarze narzędzi deweloperskich).

- Przejrzyj dzienniki kontrolera domeny.

Dzienniki kontrolera domeny

Jeśli włączysz inspekcję powodzenia na kontrolerze domeny, za każdym razem, gdy użytkownik loguje się za pomocą bezproblemowego logowania jednokrotnego, wpis zabezpieczeń jest rejestrowany w dzienniku zdarzeń. Te zdarzenia zabezpieczeń można znaleźć przy użyciu następującego zapytania. (Wyszukaj zdarzenie 4769 skojarzone z kontem komputera AzureADSSOAcc$).

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">*[EventData[Data[@Name='ServiceName'] and (Data='AZUREADSSOACC$')]]</Select>

</Query>

</QueryList>

Ręczne resetowanie funkcji

Jeśli rozwiązywanie problemów nie pomoże, możesz ręcznie zresetować funkcję w dzierżawcy. Wykonaj następujące kroki na serwerze lokalnym, na którym działa program Microsoft Entra Connect.

Krok 1. Importowanie modułu bezproblemowego logowania jednokrotnego programu PowerShell

- Najpierw pobierz i zainstaluj program Azure AD PowerShell.

- Przejdź do folderu

%programfiles%\Microsoft Azure Active Directory Connect. - Zaimportuj moduł Bezproblemowe logowanie jednokrotne programu PowerShell przy użyciu tego polecenia:

Import-Module .\AzureADSSO.psd1.

Krok 2. Pobieranie listy lasów usługi Active Directory, w których włączono bezproblemowe logowanie jednokrotne

- Uruchom program Powershell jako Administrator. W programie PowerShell wywołaj

New-AzureADSSOAuthenticationContext. Po wyświetleniu monitu wprowadź poświadczenia administratora tożsamości hybrydowej dzierżawy. - Wywołaj polecenie

Get-AzureADSSOStatus. To polecenie udostępnia listę lasów usługi Active Directory (przyjrzyj się liście „Domeny”), w których włączono tę funkcję.

Krok 3. Wyłączanie bezproblemowego logowania jednokrotnego dla każdego lasu usługi Active Directory, w którym skonfigurowano funkcję

Wywołaj polecenie

$creds = Get-Credential. Po wyświetleniu monitu wprowadź poświadczenia administratora domeny zamierzonego lasu usługi Active Directory.Uwaga

Nazwa użytkownika poświadczeń administratora domeny musi być wprowadzona w formacie nazwy konta SAM (contoso\johndoe lub contoso.com\johndoe). Używamy domenowej części nazwy użytkownika w celu zlokalizowania kontrolera domeny administratora domeny przy użyciu systemu DNS.

Uwaga

Używane konto administratora domeny nie może być członkiem grupy użytkowników chronionych. W przeciwnym razie operacja zakończy się niepowodzeniem.

Wywołaj polecenie

Disable-AzureADSSOForest -OnPremCredentials $creds. To polecenie usuwaAZUREADSSOACCkonto komputera z lokalnego kontrolera domeny dla tego konkretnego lasu usługi Active Directory.Uwaga

Jeśli z jakiegoś powodu nie możesz uzyskać dostępu do lokalnej usługi AD, możesz pominąć kroki 3.1 i 3.2 , a zamiast tego wywołać metodę

Disable-AzureADSSOForest -DomainFqdn <Domain name from the output list in step 2>.Powtórz powyższe kroki dla każdego lasu usługi Active Directory, w którym skonfigurowaliśmy tę funkcję.

Krok 4. Włączanie bezproblemowego logowania jednokrotnego dla każdego lasu usługi Active Directory

Wywołaj polecenie

Enable-AzureADSSOForest. Po wyświetleniu monitu wprowadź poświadczenia administratora domeny zamierzonego lasu usługi Active Directory.Uwaga

Nazwa użytkownika poświadczeń administratora domeny musi być wprowadzona w formacie nazwy konta SAM (contoso\johndoe lub contoso.com\johndoe). Używamy domenowej części nazwy użytkownika w celu zlokalizowania kontrolera domeny administratora domeny przy użyciu systemu DNS.

Uwaga

Używane konto administratora domeny nie może być członkiem grupy użytkowników chronionych. W przeciwnym razie operacja zakończy się niepowodzeniem.

Powtórz poprzedni krok dla każdego lasu usługi Active Directory Domain Services, w którym chcesz skonfigurować funkcję.

Krok 5. Włączanie funkcji w dzierżawie

Aby włączyć funkcję w dzierżawie, wywołaj funkcję Enable-AzureADSSO -Enable $true.